Mongoose - مكتبة نمذجة بيانات الكائنات لـ MongoDB و Node Js

نشرت: 2023-01-22Mongoose هي مكتبة نمذجة بيانات الكائن (ODM) لـ MongoDB و Node.js. وهو ملحق خاص بـ MongoDB لمفهوم مخطط مستند الكائن (ODM).

يوفر Mongoose حلاً مباشرًا قائمًا على المخطط لنمذجة بيانات التطبيق الخاصة بك. وهو يتضمن صب النوع المدمج ، والتحقق من الصحة ، وبناء الاستعلام ، وخطافات منطق الأعمال والمزيد ، خارج الصندوق.

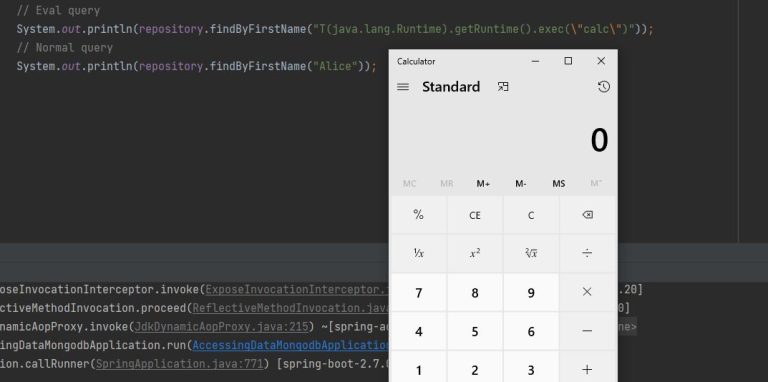

هجوم NoSQL injection هو نفسه هجوم حقن SQL لأن المهاجم يستفيد من المدخلات المعقمة من قبل المستخدم أثناء إنشاء الاستعلام. باستخدام مكتبة التعقيم مثل MongoDB ، يمكنك منع هجمات حقن SQL.

إنها مكتبة نمذجة بيانات الكائنات (ODM) التي يمكن استخدامها مع MongoDB و Node. يعالج هذا النظام العلاقات بين البيانات والتحقق من صحة المخطط والترجمة. MongoDB هي قاعدة بيانات NoSQL غير منظمة ولا تستخدم سلاسل المخطط.

، عملية غير متزامنة ، مضمنة في Promises 'Mongoose. عن طريق حفظها ثم إعادتها إلى العناصر ، يمكنك إجراء الاستعلامات. نتيجة لذلك ، يمكنك إنشاء MyModel وتطبيقات أخرى مماثلة.

هل Nosql عرضة لهجمات الحقن؟

يحدث حقن NoSQL عندما يفشل المستخدم النهائي في تطهير استعلام يقدمه ، مما يسمح للمهاجم بتنفيذ المدخلات الضارة.

تعتمد ثغرة NoSQL Injection ، مثل ثغرة حقن SQL ، على نقاط ضعف غير مفهومة ومستغلة بشكل جيد. يمكن للمهاجم الذي ليس لديه إذن بقراءة أو تغيير بيانات الواجهة الخلفية عرضها أو تعديلها. يعد هجوم البرمجة النصية من جانب الخادم على قاعدة بيانات NoSQL لتحسين قاعدة البيانات أحد أكثر الأنواع شيوعًا. عند إدخال استعلامات NoSQL ، يجب على المطورين التحقق من صحة بيانات المستخدم من خلال تحديد هياكل البيانات غير المقصودة مثل الكائنات والمصفوفات ، والتي يمكن استخدامها لاستعلامات NoSQL. في بعض الحالات ، يمكن تحويل بيانات الحقن إلى النوع المتوقع باستخدام النماذج المكتوبة. لكي يكون التطبيق ناجحًا ، يجب أن يتمتع أيضًا بحقوق الوصول بالإضافة إلى حقوق الوصول.

نقاط ضعف Mongodb تجعله هدفًا رئيسيًا للقراصنة

نظرًا لأن MongoDB عرضة لهجمات حقن SQL ، فمن المرجح أن يستهدفها المتسللون. تعد هجمات حقن SQL ، والمعروفة أيضًا باسم الهجمات المستندة إلى SQL ، واحدة من أكثر الطرق شيوعًا المستخدمة للوصول إلى قواعد البيانات ومواقع الويب. تخزين كلمات مرور MongoDB معرض بشكل خاص لهذا النوع من الهجوم ، لأنه يفتقر إلى القدرة على تخزين البيانات الحساسة. علاوة على ذلك ، لا يدعم MongoDB أدوات التشفير الخارجية ، مما يجعل من الصعب على الجهات الخبيثة سرقة البيانات.

هل Mongodb عرضة للحقن؟

مونجودب ليس عرضة للحقن.

يمكن اختراق الأمان في MongoDB بشكل كبير إذا تم تكوين شهادات المصادقة فقط أو إجراء تشفير البيانات. قد يستخدم المهاجم مجموعة متنوعة من معلمات HTTP المتلقاة من أجل تحقيق مستوى أعلى من الأمان. يتم تمرير المتغيرات غير المصححة إلى استعلامات MongoDB في بنية توجيه استعلام المستند ، ويتم تنفيذها أحيانًا كرمز قاعدة البيانات نفسها. بدلاً من تضمين المعلمات المباشرة التي يمكن أن تشكل خطرًا ، لا تقوم MongoDB بتسلسل بياناتها. عندما تقوم واجهة برمجة التطبيقات (API) بتشفير البيانات في نص منسق ثم تحليلها ، فقد يختلف طالب الخادم ومستدعي قاعدة البيانات. إذا حدث هذا ، فمن الممكن أن يتم اختراق المعلومات الحساسة. عند استخدام عامل التشغيل $ حيث يمكن تقييم سلسلة داخل الخادم نفسه. إذا كان Y أكبر من عمر الطلاب على الجدول ، فسيكون الاستعلام أكبر من Y. ولن تتمكن وحدة التعقيم من حل هذه المشكلة. بصرف النظر عن النكسات الموضحة ، فإن أداء الخادم يعاني بسبب عدم تحسين الفهارس للاستخدام.

إطار عمل Node.js هو نظام أساسي قائم على Chrome مبني على JavaScript. نتيجة لذلك ، فهو في نفس الدوري مثل بقية الويب. نتيجة لذلك ، يعد Node.js أداة ممتازة لبناء تطبيقات الويب. تشكل هجمات حقن SQL أيضًا تهديدًا لـ MongoDB لأنها أداة قوية. MongoDB هي أداة ممتازة عند دمجها مع Node.js. تحتوي قواعد بيانات SQL على متطلبات تناسق أكثر صرامة ، بينما تسمح قواعد بيانات NoSQL بمتطلبات أكثر استرخاءً. نظرًا لوجود عدد أقل من عمليات التحقق من الاتساق والقيود ، يصبح الأداء والقياس أسهل. حتى إذا كانت قواعد بيانات NoSQL لا تستخدم بناء جملة SQL ، فإنها عرضة للحقن.

هجمات حقن SQL: تهديد لمونغودب

يمكن استغلال ثغرة أمنية لإدخال SQL لإدخال تعليمات برمجية ضارة في عبارة SQL. يمكن بعد ذلك استخدام هذا الرمز لتجاوز أو تعديل بيانات قاعدة البيانات. يمكن للمستخدمين إدخال البيانات مباشرة في قاعدة بيانات MongoDB دون الحاجة إلى المرور بلغة البرمجة النصية للقيام بذلك ، مما يجعلها عرضة لهجمات حقن SQL. نظرًا لأن MongoDB لا يعتمد على SQL لاسترداد البيانات ، فهو أقل عرضة لهجمات حقن SQL.

أي من التطبيقات التالية يمكن إجراؤها لمنع مآثر حقن Nosql؟

هناك عدة طرق مختلفة لمنع عمليات استغلال حقن NoSQL: 1. استخدام الاستعلامات ذات المعلمات 2. استخدام الإجراءات المخزنة 3. استخدام أداة رسم الخرائط ذات الصلة بالكائنات 4. استخدام جدار حماية لتطبيق الويب تعد الاستعلامات ذات المعاملات هي الطريقة الأكثر فاعلية لمنع عمليات استغلال حقن NoSQL ، لأنها تمنع المهاجم من أن يكون قادرًا على إدخال تعليمات برمجية ضارة في الاستعلام. تساعد الإجراءات المخزنة أيضًا على الحماية من هجمات حقن NoSQL ، لأنها تسمح لقاعدة البيانات بترجمة شفرة SQL مسبقًا ومنع المهاجم من إدخال تعليمات برمجية ضارة. يمكن أن تساعد أدوات رسم الخرائط العلائقية للكائنات وجدران حماية تطبيقات الويب أيضًا في منع هجمات NoSQL injection ، من خلال توفير طبقة من الأمان بين قاعدة البيانات وتطبيق الويب.

ثغرة الحقن في قاعدة بيانات NoSQL هي خطأ تمت مواجهته في تطبيق ويب يستخدم هذا النوع من قواعد البيانات. تسمح الثغرة الأمنية لتطبيق الويب لطرف ضار بتجاوز المصادقة أو استخراج البيانات أو تعديل البيانات أو حتى التحكم الكامل في أحد التطبيقات. يمكن للمستخدمين أيضًا إدخال البيانات في استعلامات NoSQL ، والتي تعتمد عادةً على JSON. يجب تعقيم المدخلات حتى تكون في مأمن من الحقن. غالبًا ما يتم استخدام عامل التشغيل $ where الذي تستخدمه استعلامات MongoDB جنبًا إلى جنب مع هجوم على كائنات JavaScript ، مما يمثل تحديات خطيرة لـ NoSQL. قد يقوم المهاجم أيضًا بتمرير سلسلة ضارة تحتوي على JavaScript عشوائي ، على سبيل المثال ، إذا تم تقييم عامل التشغيل $ where بشكل صحيح كرمز JavaScript. يجب أن تكون مدخلات المستخدم دائمًا غير موثوق بها إذا كنت تريد تجنب حقن NoSQL.

منع ثغرات حقن SQL في تطبيقات الويب

يمكن تجنب الثغرات الأمنية لإدخال SQL في تطبيقات الويب من خلال استخدام معلمات ملزمة ومكتوبة ، بالإضافة إلى استعلامات قاعدة البيانات ذات المعلمات مع الإجراءات المخزنة التي تستخدم العدد المناسب من المعلمات. يمكن استخدام لغات البرمجة مثل Java و .NET و PHP وغيرها لتحقيق ذلك.