فوائد استخدام النمس

نشرت: 2022-11-21Mongoose هي مكتبة لنمذجة بيانات الكائنات (ODM) التي توفر بيئة نمذجة صارمة للبيانات المخزنة في MongoDB. يمنع حقن nosql عن طريق التحقق من صحة إدخال المستخدم قبل إرساله إلى قاعدة البيانات. تقدم Mongoose أيضًا طريقة مُنشئ افتراضية ، والتي يمكن استخدامها لإنشاء مثيل لنموذج دون الحاجة إلى جلب البيانات أولاً من قاعدة البيانات. هذا مفيد بشكل خاص لإنشاء اختبارات الوحدة.

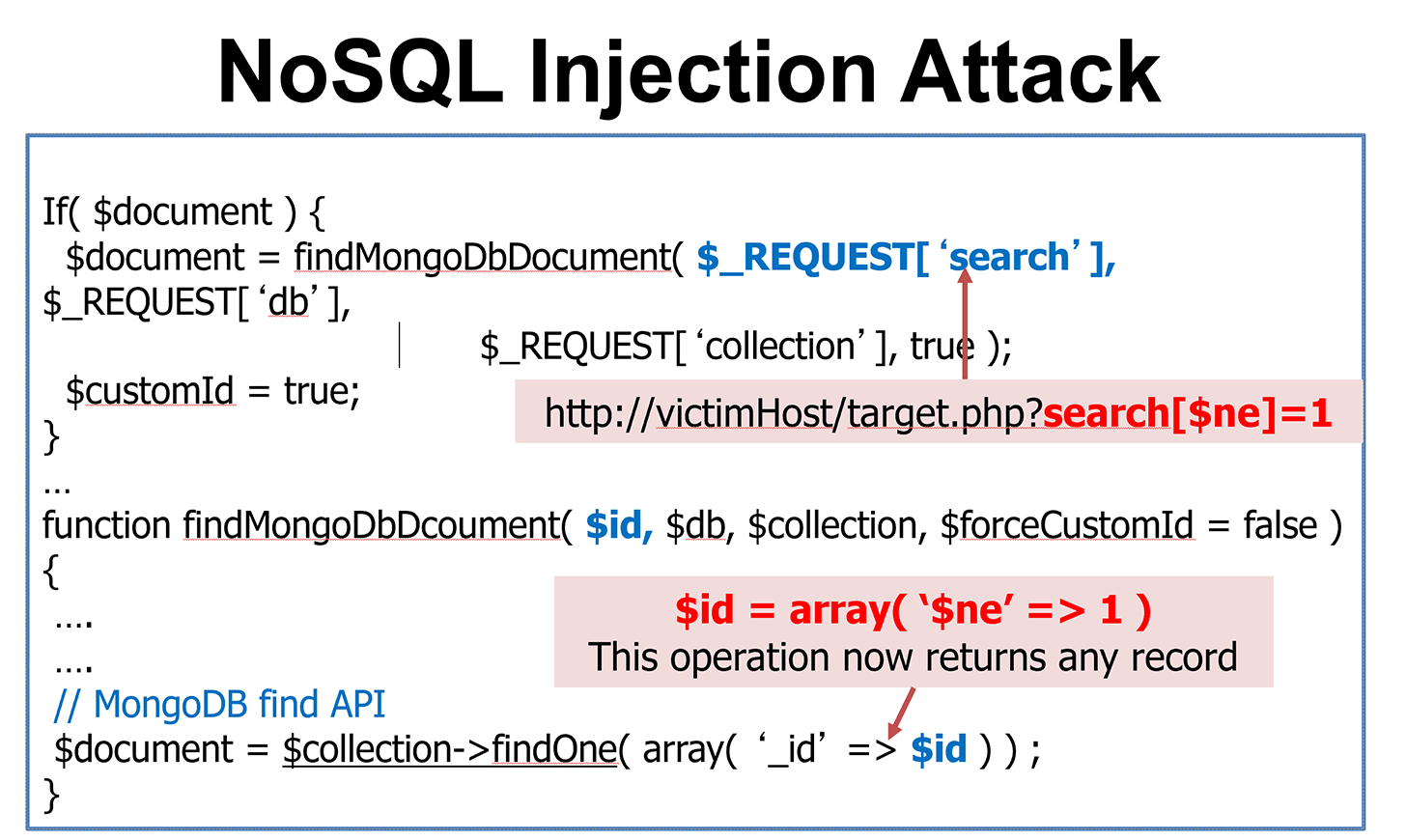

بالإضافة إلى الشارة الذهبية 27.5k20 ، تصنع الشركة شارات فضية وشارات برونزية. في 18 نوفمبر 2012 في تمام الساعة 1:00 صباحًا ، تم طرح سؤال. أخطأ سوشانت في الإجابة في رده. تعتمد MongoDB بشكل كبير على حقن NoSQL. ستتم إزالة أي مفاتيح تحتوي على الحرف "$" في الإدخال. إذا كانت كلمة المرور عبارة عن حقل سلسلة ، فسيتم تحويل الكائن $ ne: 1 إلى سلسلة دون التسبب في أي ضرر. من الأهمية بمكان الحماية من عمليات إدخال محدد الاستعلام من كائن بيانات لم يتم تعريفه بشكل كامل.

يمكن تطهير العودية الخبيثة بعمق باستخدام التعقيم النجيري. ليس من الجيد استخدام تعبير مثل EVAL ، والذي يمكنه تنفيذ عمليات JS عشوائية. يمكن تنفيذ تعبيرات JS مباشرة باستخدام عمليات مثل where و mapReduce و group. يمكن أن يؤدي أخذ مدخلات المستخدم ومحاولة تشغيل تعبيرات شبيهة بالتقييم دون تنظيف الإدخال إلى حدوث أخطاء.

TL ؛ DR هو اختصار لـ Mongo و Node. يمكن أن تكون حقن NoSQL مشكلة في أي تطبيق js ، سواء كان يعتمد على Express أو MongoDB (مع Mongoose ORM ).

يتم دعم كل من MongoDB و Node بواسطة مكتبات MongoDB و Node Object Data Modeling (ODM). يدير MongoDB.RelationshipManager العلاقات بين البيانات ، ويوفر التحقق من صحة المخطط ، ويقوم بترجمة MongoDB بين الكود وتمثيل تلك البيانات في MongoDB. MongoDB هي قاعدة بيانات NoSQL منخفضة التكلفة ولا تتطلب هياكل بيانات قائمة على المخطط.

تتمتع قاعدة بيانات NoSQL بمرونة أكبر في قيود الاتساق الخاصة بها من قاعدة بيانات SQL. يوفر العدد المنخفض لعمليات التحقق من الاتساق والقيود مزايا من حيث القياس والأداء. حتى إذا لم يتم حقن قواعد بيانات NoSQL مباشرة باستخدام SQL ، فإنها عرضة للحقن.

هل يمنع Mongodb حقن SQL؟

لا يمنع MongoDB من تلقاء نفسه حقن SQL ، ولكن هناك العديد من الآليات التي يمكن استخدامها لمنع هجمات حقن SQL عند استخدام MongoDB. على سبيل المثال ، يمكن استخدام الاستعلامات ذات المعلمات لضمان إدراج البيانات الصالحة فقط في قاعدة البيانات. بالإضافة إلى ذلك ، يمكن أن يساعد استخدام قائمة بيضاء بالأحرف المسموح بها في منع إدخال المدخلات الضارة في قاعدة البيانات.

على الرغم من سهولة استخدامها نسبيًا ، ربما تكون MongoDB أكثر قاعدة بيانات NoSQL شيوعًا من حيث قابلية التوسع. يستخدم تطبيق الويب MongoDB أوامر لجلب البيانات وعرضها من قاعدة بيانات MongoDB . تعتبر هجمات حقن SQL ، مثل أي نوع آخر من قواعد البيانات ، خطرة على MongoDB. يكتشف الاستعلامات الخبيثة كما لو كانت مشابهة لتلك التي يعرفها بالفعل ، ويعيد المعلومات المطلوبة. عندما لا يقوم المهاجم بتعقيم مدخلاته بشكل صحيح ، يمكنه الاستفادة من ذلك. يستخدم المتسللون بشكل متكرر مدخلات زائفة لشن هجمات DDoS أو للسيطرة على الخادم. في MongoDB ، هناك العديد من الميزات المضمنة لإنشاء الاستعلامات بشكل آمن دون استخدام JavaScript. على أي حال ، إذا كانت JavaScript مطلوبة ، فتأكد من اتباع أفضل الممارسات.

هجمات حقن SQL وكيفية منعها

لا يتم استخدام SQL من قبل MongoDB لإجراء الاستعلامات ، ولكن إدخال المستخدم يحدد أي منها يتم تنفيذه. يشير هذا إلى أنه حتى إذا قام المطور بتعقيم الإدخال بشكل صحيح ، فإنه يظل عرضة لهجمات الحقن.

يُعد إدخال الاستعلامات التي تم التحقق من صحتها أو محددًا ، مثل العبارات المعدة ، الطريقة الوحيدة للتخلص تمامًا من هجمات حقن SQL. لا يوصى أبدًا باستخدام كود التطبيق للإدخال مباشرةً. تقع على عاتق المطور مسؤولية تطهير جميع المدخلات ، وليس فقط نماذج الويب مثل عمليات تسجيل الدخول.

إذا حددت MongoDB معلمات أو تجاهل إدخال الاستعلام تمامًا ، فقد يتمكن المهاجم الذي يستخدم تقنيات بديلة من تنفيذ هجوم NoSQL injection. غالبًا ما يتم حجز المتغيرات داخل مثيلات NoSQL لأسباب خاصة بالتطبيق ، مثل لغة برمجة التطبيق.

نظرًا لتقليل استعلامات SQL الصريحة ، يقل احتمال حدوث حقن SQL مع مكتبة ORM. يعد Hibernate for Java و Entity Framework for C # مثالين ممتازين لمكتبات ORM الحالية.

هل حقن SQL ممكن في قاعدة بيانات Nosql؟

نعم ، يمكن إدخال SQL في قواعد بيانات NoSQL. وذلك لأن قواعد بيانات NoSQL لا تستخدم نفس النوع من لغة الاستعلام مثل قواعد بيانات SQL التقليدية. بدلاً من ذلك ، يستخدمون "لغة استعلام NoSQL" غير محددة بدقة. هذا يعني أنه من الممكن إدراج تعليمات برمجية ضارة في استعلام NoSQL يمكن أن يستغل قاعدة البيانات.

على الرغم من كونها قاعدة بيانات Nosql ، إلا أن Mongodb عرضة لهجمات حقن SQL.

نظرًا لأن MongoDB هي قاعدة بيانات NoSQL ، فهي أقل عرضة لهجمات حقن SQL من قاعدة البيانات العلائقية التقليدية. ومع ذلك ، يمكن استخدام لغة PartiQL ، وهي لغة الاستعلام الأصلية لـ MongoDB ، لإدخال أوامر SQL في استعلام. نتيجة لذلك ، حتى إذا لم يكن MongoDB عرضة لحقن SQL ، فلا يزال بإمكان المهاجم إدخال أوامر ضارة في استعلام MongoDB مع وجود ثغرة في PartiQL.

يمكن استخدام هجمات حقن SQL ، والتي تعد واحدة من أكثر الثغرات الأمنية شيوعًا على الويب ، للحصول على وصول غير مصرح به إلى البيانات الحساسة والمصادقة باستخدام اسم المستخدم وكلمة المرور. يمكن للمهاجم إدخال أوامر ضارة في استعلام MongoDB باستخدام لغة PartiQL ، وهي لغة الاستعلام المستخدمة في MongoDB. MongoDB عرضة لهذا النوع من الهجوم ، لكن لغة الاستعلام PartiQL تجعل ذلك ممكنًا.

هل قواعد بيانات نصقل آمنة من هجمات الحقن؟

قواعد بيانات Nosql ليست آمنة من هجمات الحقن. في الواقع ، غالبًا ما يكونون هدفًا لمثل هذه الهجمات. والسبب في ذلك هو أن قواعد بيانات nosql لا تستخدم نفس النوع من إجراءات الأمان التي تستخدمها قواعد البيانات العلائقية التقليدية. هذا يعني أنه إذا تمكن المهاجم من الوصول إلى قاعدة البيانات ، فيمكنه بسهولة إدخال تعليمات برمجية ضارة في البيانات.

تعتمد ثغرة NoSQL Injection ، مثل ثغرة حقن SQL ، على نقاط ضعف لا يتم استغلالها بكميات كافية. يمكن للمهاجم الوصول إلى البيانات الخلفية أو تعديلها دون الحصول على إذن للقيام بذلك باستخدام التحقق من صحة الإدخال. نظرًا لأن قواعد بيانات NoSQL تستند إلى البرمجة النصية من جانب الخادم ، فهي عرضة للهجوم. كجزء من عملية التحقق من الصحة ، يجب على المطورين تحديد هياكل البيانات غير المقصودة مثل المصفوفات والكائنات ، والتي تُستخدم لإدخال استعلامات NoSQL . يقلل استخدام النماذج المكتوبة من عمليات الحقن لأنه سيتم تحويل بيانات المستخدم إلى النوع المتوقع. من الأهمية بمكان أيضًا مراعاة نوع حقوق الوصول التي يوفرها التطبيق.

استخدم مكتبة التعقيم لتجنب هجمات حقن SQL

يعد استخدام مكتبة التعقيم ، مثل MongoDB ، أمرًا بالغ الأهمية عند إنشاء استعلامات قاعدة البيانات لتقليل مخاطر حقن SQL. علاوة على ذلك ، لا تستخدم DynamoDB عبارات معدة ، مما يجعلها أقل عرضة لهجمات حقن SQL.

كيف تمنع حقن Nosql في Node Js؟

أفضل طريقة لمنع إدخال NoSQL في Node.js هي استخدام استعلامات ذات معلمات. هذا يعني أنه بدلاً من ربط السلاسل لإنشاء استعلام SQL الخاص بك ، يمكنك استخدام العناصر النائبة (؟) وتوفير قيم تلك العناصر كمعلمات.

في MongoDB ، يتيح NoSQL Injection للمهاجمين إدخال التعليمات البرمجية في الأوامر ، على عكس SQL ، والتي تُستخدم للاستعلام عن قواعد البيانات. لتنفيذ هجوم NoSQL injection ، استبدل قيمة كلمة المرور في النص من 123456 إلى $ ne: null. فيما يلي معلمات نص الطلب الجديدة. قم بتقديم طلب POST إلى / تسجيل الدخول باستخدام النص الأساسي الموضح أدناه. فيما يلي رد منا. يقف احتياطي MongoDB عند $ و. المشغلون هم أولئك الذين ينفذون العمليات.

نظرًا لأن MongoDB لا يمكنه إبطال حقل كلمة المرور ، يمكننا خداعها للكشف عن معلومات المستخدم دون معرفة كلمة المرور. بعد محاولة نشر نص طلب معدل جديد / تسجيل الدخول ، نتلقى الاستجابة التالية من الخادم. لقد قمت للتو بتسجيل الدخول إلى test1 باستخدام نفس اسم المستخدم وكلمة المرور اللذين استخدمتهما لتسجيل الدخول.

Sqreen Blocks هجمات حقن Nosql لـ Node.js

إنها منصة تطوير شائعة لتطبيقات الويب. في الواقع ، لا تزال هجمات NoSQL injection تمثل مشكلة. مع Sqreen ، يمكنك القضاء على مثل هذه الهجمات عن طريق منعها. لا أعذار لعدم حماية تطبيقك ؛ يستغرق تثبيت Sqreen بضع ثوانٍ فقط ، مما يسهل عملية التثبيت. من الممكن استخدام ميزات الأمان المضمنة في Sqreen أو حل جهة خارجية. يجب أن تهتم بحماية بياناتك ، بغض النظر عما تختاره.

كيفية منع حقن Nosql في مونجودب

هناك عدة طرق لمنع حقن NoSQL في MongoDB: 1. استخدم الاستعلامات ذات المعلمات 2. استخدم برنامج التشغيل MongoDB الأصلي 3. استخدم نوع MongoDB ObjectId

تطبيقات الويب التي تشغل قاعدة بيانات NoSQL معرضة لضعف الحقن. نتيجة لمشكلة الأمان ، يمكن لطرف ضار تجاوز المصادقة أو استخراج البيانات أو تغيير البيانات أو التحكم الكامل في التطبيق. تعتمد معظم استعلامات NoSQL عادةً على JSON ، مع تضمين مدخلات المستخدم أيضًا. إذا لم يتم تطهير هذا الإدخال ، فسيتم حقنه. يسمح عامل التشغيل $ where لاستعلامات MongoDB بإنشاء هجمات NoSQL كبيرة ، مثل تلك التي تتضمن كائنات JavaScript. يمكن للمهاجم أيضًا تمرير سلسلة ضارة بها شفرة JavaScript عشوائية فيها ، مثل المشغل $ where ، لأنه يعتبر رمز JavaScript. لا يمكن أن يحدث إدخال NoSQL ما لم يكن إدخال المستخدم غير موثوق به.

قابلية مونغودب لهجمات الحقن

MongoDB هي قاعدة بيانات NoSQL شائعة مع ضعف في هجمات الحقن. عند استخدام MongoDB ، يتم تجاهل أي إدخال ليس استعلامًا صالحًا تلقائيًا. نتيجة لذلك ، من الصعب للغاية إجراء هجمات حقن NoSQL. علاوة على ذلك ، يمكن استخدام طرق بديلة لاستغلال الثغرة الأمنية. كثيرًا ما يتم حجز أسماء المتغيرات في مثيلات NoSQL للتطبيقات التي لا تدعمها لغة برمجة التطبيق. نتيجة لذلك ، يمتلك المهاجم مسارًا مباشرًا أكثر إلى التعليمات البرمجية الضارة. يمكن استخدام سلسلة لإنشاء حقول اسم المستخدم وكلمة المرور ، والتي يمكن استخدامها للتخفيف من الثغرة الأمنية.

مثال حقن Mongodb

MongoDB Injection هي تقنية تستخدم لاستغلال تطبيقات الويب التي تستخدم MongoDB. عن طريق إدخال تعليمات برمجية ضارة في استعلام MongoDB ، يمكن للمهاجم الوصول إلى البيانات الحساسة أو حتى التحكم في خادم قاعدة البيانات. يمكن استخدام MongoDB Injection لتجاوز ضوابط الأمان ، مثل المصادقة والترخيص ، ويمكن أن يؤدي إلى فقدان البيانات أو تلفها ، أو رفض الخدمة (DoS) ، أو حتى اختراق النظام بالكامل.

تستخدم قواعد بيانات NoSQL ، مثل لغة الاستعلام المهيكلة (SQL) ، تنسيقات بيانات أكثر مرونة ولا تدعم لغة الاستعلام المهيكلة (SQL). يمكن للمهاجم تجاوز المصادقة ، أو سرقة البيانات الحساسة ، أو التلاعب ببيانات قاعدة البيانات ، أو اختراق قاعدة البيانات والخادم الأساسي عن طريق حقن NoSQL. من غير المرجح أن تكون قاعدة بيانات NoSQL غير متسقة من قاعدة بيانات SQL القياسية. حقنة NoSQL هي طريقة لتقديم استعلام يدعم NoSQL لم يتم تطهيره من قبل المستخدم. تقنيات حقن SQL التي تستخدم لغة استعلام معينة غير فعالة في قواعد بيانات NoSQL. يمكن للمهاجمين الاستيلاء على الخادم واستغلاله ، مما يسمح لهم بحقن تعليمات برمجية ضارة في الخوادم الأخرى. المكون $ where في MongoDB هو عامل استعلام محجوز يجب تمريره إلى الاستعلامات بنفس الترتيب.

يمكن أن يحدث خطأ في قاعدة البيانات إذا تم تغيير بناء $ حيث. يمكن استغلال MongoDB عن طريق إدخال تعليمات برمجية ضارة في مشغل غير موجود. عندما يتعلق الأمر بهجمات NoSQL ، فإن القدرة على منعها أكثر صعوبة مما هي عليه مع حقن SQL. تجنب استخدام مدخلات المستخدم الأولية في كود التطبيق الخاص بك من أجل الحفاظ على بيئة خالية من هجمات حقن NoSQL. كان MongoDB من الجيل السابق أقل أمانًا وعرضة لعيوب الحقن ، لكن الإصدارات الأحدث أصبحت الآن أكثر أمانًا. باستخدام Imperva Web Application Firewall ، يمكنك الدفاع عن طبقات التطبيق من خلال تحليل حركة المرور في تطبيقاتك لهجمات طبقة التطبيقات.

قواعد بيانات Nosql: ضعيفة لكنها قوية

تحظى قواعد بيانات NoSQL بشعبية كبيرة نظرًا لسهولة استخدامها وقدرتها على التوسع. هم أيضا عرضة لهجمات الحقن. MongoDB هو هدف حقن SQL شائع. هذه طريقة هجوم شائعة يتم فيها حقن تعليمات برمجية ضارة في استعلام قاعدة بيانات والحصول على معلومات حساسة.

على الرغم من هذه الثغرة الأمنية ، لا تزال قواعد بيانات NoSQL أدوات قوية يمكن أن تكون مفيدة لمجموعة متنوعة من التطبيقات. لتجنب هجمات الحقن ، يجب على المطورين تعقيم مدخلات المستخدم قبل استخدام قاعدة بيانات NoSQL.

أداة حقن Nosql

لا توجد إجابة واحدة تناسب الجميع على هذا السؤال ، لأن أفضل أداة لحقن nosql ستختلف حسب الاحتياجات المحددة للمستخدم. ومع ذلك ، تتضمن بعض أدوات حقن nosql الشائعة NoSQLMap و SQLNinja و NoSQLScanner.

Nosqli هي أداة حقن nosql بسيطة مكتوبة في Go. الهدف من البرنامج هو أن يكون سريعًا ودقيقًا وقابل للاستخدام بشكل كبير ، وأن يكون لديه واجهة سطر أوامر بسيطة. أخطط لإضافة ميزات استخراج البيانات إلى حزمة الكشف MongoDB الخاصة بي ، ولكن يمكنني فقط اكتشاف قاعدة البيانات في هذا الوقت. إذا كنت تريد رؤية ميزات أو تكوينات أخرى ، فيرجى إرسال طلب سحب أو مشكلة. يمكننا إعادة اعتماد الكود الخاص بنا عن طريق جعل مشروع النصلي مفتوح المصدر ، ولهذا السبب لا يزال قيد التطوير.

هل يمكن حقن النُسقل؟

عندما لا يتم تطهير استعلام ، يتم تسليمه بشكل عام من قبل المستخدمين النهائيين ، يتم تضمين المدخلات الضارة في الاستعلام ، مما يسمح للمهاجمين بتشغيل أمر غير مرغوب فيه في قاعدة البيانات.

إدخال تطهير النمس

يعد إدخال Mongoose sanitize عملية يتم فيها تنظيف البيانات وتصفيتها قبل تخزينها في قاعدة البيانات. يتم ذلك لحماية البيانات من التلف أو العبث بها. يعتبر إدخال تطهير النمس عملية مهمة للغاية ، خاصة بالنسبة للبيانات الحساسة.

تعمل وظيفة التعقيم على إزالة أي مفتاح يبدأ بـ "$" ، مما يسمح لمستخدمي MongoDB بكتابة محددات الاستعلام دون القلق بشأن قيام المستخدمين الضارين بالكتابة عليها. قاعدة بيانات NoSQL هي نوع من قواعد البيانات المستخدمة في تطبيق ويب ، وإدخال NoSQL هو ثغرة أمنية. تفصل HPP NPM معلمات الصفيف عن الاستعلام و / أو النص ، ولكنها تحدد فقط آخر معلمات. عند تكوين sanitizer () لإدخال حساس لـ XSS ، مثل علامات البرنامج النصي والعناصر المخصصة والتعليقات ، لا تتم إزالة أي إدخال ذي صلة تلقائيًا. Joi هو كائن JavaScript يمكن استخدامه جنبًا إلى جنب مع كائنات Javascript العادية لإنشاء مخططات (تمامًا كما نستخدم mongoose لإنشاء مخططات NoSQL ). التحقق من صحة مسارات expressjs باستخدام validator.js هو ما يجعل Validator.js مدققًا صريحًا ، وهو مصمم بشكل أساسي للمسارات السريعة.

طرق مختلفة لاستخدام نماذج النمس

يمكن إنشاء نموذج النمس غالبًا باستخدام دالة النموذج () ، التي تحدد قاعدة البيانات التي يجب تنفيذ النموذج فيها. سيتم استخدام هذا الرمز لإنشاء نموذج يسمى المستخدمين في قاعدة بيانات الآلة المحلية باستخدام الكود التالي: يتكون المتطلب من جزأين: متطلب ('mongoose') ومتطلب ('mongoose'). في البرمجة ، يتم استخدام نموذج ("المستخدمون" ، "DB"). لاستخدام نموذج من قاعدة بيانات مختلفة ، استخدم mongoose.model () مع اسم قاعدة البيانات كوسيطة أولى واسم النموذج كوسيطة ثانية. على سبيل المثال ، ستنشئ الكود التالي نموذجًا يُعرف باسم المستخدمين في قاعدة بيانات المستخدمين على جهاز محلي. بعبارة أخرى ، فإن المطلب ("النمس") هو مطلب. النموذج ("المستخدم" ، "DB" ، "المستخدم") مشتق من استخدام "المستخدمين". إذا كنت تريد استخدام نموذج من مجموعة أخرى في نفس قاعدة البيانات ، فيمكنك استخدام mongoose.model () مع اسم النموذج كمعامل أول واسم المجموعة باعتباره الوسيط الثاني. سيُنشئ الرمز التالي نموذجًا باسم "المستخدمين" في مجموعة "المستخدمين" في قاعدة البيانات على جهاز محلي. لا يوجد شرط في النمس ("النمس"). نموذج المستخدم (المعروف أيضًا باسم قاعدة البيانات).

حمولات حقن Nosql

حمولات حقن Nosql عبارة عن أجزاء من التعليمات البرمجية التي يمكن استخدامها لاستغلال قاعدة بيانات nosql. يمكن استخدامها لإدراج تعليمات برمجية ضارة في قاعدة بيانات ، أو لاستخراج البيانات من قاعدة بيانات. يمكن أن تكون حمولات حقن Nosql خطيرة للغاية ويمكن أن تؤدي إلى فقدان البيانات أو اختراق النظام.

ستتناول هذه المدونة ثغرة NoSQL Injection وسيناريوهات الاستغلال المرتبطة بها. سبب ثغرة حقن NoSQL هو التحقق من صحة الإدخال بشكل غير صحيح. كما يسمح للمستخدمين بتغيير بيانات الواجهة الخلفية أو عرضها دون الوصول إليها. يمكن للمهاجم الحصول على وصول كامل إلى قاعدة البيانات إذا نجح في استغلال هذه الثغرة الأمنية. يعمل عامل التشغيل $ regex بالتعبير العادي ، مما يسمح للمهاجم بالتحقق بسرعة من طول البيانات ، إذا كانت تبدأ بحرف معين ، وما إلى ذلك. ستؤدي البيانات التي يوفرها المستخدم إلى استهلاك وحدة المعالجة المركزية (CPU) لأكثر من 1 جيجابايت عند حقن كود JavaScript بحلقة لا نهائية كمشغل في الواجهة الخلفية $. من الجيد إعادة التحقق من الرابط لمعرفة ما إذا كان هناك المزيد من عمليات استغلال الحمولة النافعة لثغرة حقن NoSQL.

يمكن تنفيذ هجوم من خلال استغلال ثغرة أمنية في NoSQL. يمكن للمهاجمين أيضًا قراءة البيانات من قاعدة البيانات وتنفيذ التعليمات البرمجية داخل التطبيق. مهاجمة نظام كمبيوتر أو خادم لتعطيل وظائفه أو السيطرة عليه. من الأفضل تجنب استخدام مدخلات مستخدم غير معروفة في كود NoSQL لتقليل احتمالية الهجمات.

منع حقن Javascript Nosql

لمنع حقن JavaScript NoSQL ، استخدم قائمة بيضاء من الأحرف المسموح بها في مدخلات المستخدم ، وتخلص من جميع الأحرف غير الموجودة في القائمة البيضاء ، واستخدم عبارات معدة مع متغيرات الربط.

إن نقل البيانات هو الذي يغير طريقة تفسير الأوامر في النظام. أوامر XML و XML و HTML و OS و NoSQL ليست سوى عدد قليل من أنواع الحقن. في منشور المدونة هذا ، سنتناول كيفية تحديد واختبار ومنع حقن NoSQL في تطبيقات الويب. عندما يكون المستخدم "أكبر من" ، يتم تنفيذ استعلام MongoDB ، واسم المستخدم "admin" وكلمة المرور "أكبر من". في هذه الأمثلة ، يمكن تلخيص المخاطر على أنها مخاطرة بسيطة. هذه ليست سوى عدد قليل من الحالات الأكثر تعقيدًا التي سننظر فيها لاحقًا. كانت هناك تقارير عن حقن NoSQL في CVEs (نقاط الضعف والتعرض الشائعة).

من الممكن إجراء اختبارات محددة من خلال معرفة قاعدة البيانات المستخدمة ومكانها. يقوم MongoDB ، على سبيل المثال ، بإنشاء مفاتيح أساسية باسم الحقل -id. يتم تعريف الخوارزمية في وثائق MongoDB على النحو التالي. لذلك ، إذا قمت بفحص طلبات واستجابات HTTP ، فسترى هذه الأنواع من الكائنات. عندما يتم تعيين عامل التشغيل $ where في MongoDB ، يتم استخدام الخاصية where $. يمكن لهذا العامل إرسال سلسلة تحتوي على تعبير JavaScript أو وظيفة JavaScript كاملة إلى نظام الاستعلام. إذا لاحظت النتائج ، يمكنك تحديد ما إذا كان تطبيق الويب الخاص بك عرضة لـ NoSQL Injection. يمكن أن تساعد الأساليب الأخرى ، مثل عدم الثقة ، في منع هجمات الحقن.

أمان Node.js: كيف يمنع Node.js هجمات حقن Sql

تم الاعتراف على نطاق واسع بقدرة Node.js على منع هجمات حقن SQL. نظرًا لأن Node.js لغة تعتمد على الأحداث ، يمكن إضافة الأمان بسهولة. يتيح استخدام نهج يعتمد على الأحداث في Node.js إمكانية توسيعه بسهولة باستخدام ميزات أمان إضافية.

حقن نوسكل

تعد حقن Nosql نوعًا من هجوم الحقن حيث يكون المهاجم قادرًا على تنفيذ تعليمات برمجية ضارة في قاعدة بيانات تستخدم نظام إدارة قاعدة بيانات nosql . هذا النوع من الهجوم ممكن بسبب طريقة تصميم قواعد بيانات nosql ، والتي تسمح بتنفيذ التعليمات البرمجية دون الحاجة إلى التحقق من صحة الإدخال.

الفائدة الأساسية لقواعد بيانات NoSQL على قواعد بيانات SQL هي أنها لا تستخدم وظائف SQL. بدلاً من تخزين البيانات في جداول ، تقوم قواعد البيانات هذه بتخزين المعلومات في المستندات ، والتي يمكن تخزينها في مجموعة متنوعة من التنسيقات. نظرًا لأنه يمكن تحديد القيم والمفاتيح بشكل عشوائي ، فليس من الممكن دائمًا اختيار تنسيق بيانات. وفقًا لمؤيدي NoSQL ، فإن لهذا مزايا عديدة ، أهمها إدارة مجموعات البيانات الكبيرة. في معظم الحالات ، سينشئ التطبيق النموذجي حقلي اسم المستخدم وكلمة المرور إما عبر مكالمة AJAX أو نموذج HTML. يتم تعريف خصائص الفئة الأولى على أنها خصائص من الدرجة الأولى في الكائن req.body في JavaScript. يمكن للمستخدم الضار استخدام هذا النوع من منطق المطابقة لإرجاع كائن صالح إلى مستخدم صالح.

السبب الجذري لضعف الحقن هو الافتقار إلى تعقيم المدخلات. لا يتم التحقق من إدخال المستخدم بشكل كافٍ بحثًا عن السلوك الضار عند إرساله. بعد ذلك ، يتم استخدام الإدخال بطريقة ديناميكية لتشغيل استعلام أو تنفيذ أمر أو التفاعل مع النظام المعرض للخطر. تتأثر أساسيات الأمن السيبراني ، مثل السرية والنزاهة والتوافر ، من خلال NoSQL Injections.