ما هي مشكلات أمان WordPress الحاسمة التي تكون على دراية بها؟

نشرت: 2022-03-04يعد WordPress أكثر أنظمة إدارة المحتوى شيوعًا في جميع أنحاء العالم ، حيث يعمل على تشغيل أكثر من ثلث جميع مواقع الويب الموجودة حاليًا . كما أن شعبيته تجعله هدفًا جذابًا للهجمات الإلكترونية ، وله أيضًا نصيبه من الثغرات الأمنية.

على الرغم من أن WordPress قد يكون لديه مشكلات أمنية خاصة به ، إلا أنه ليس النظام الأساسي الوحيد الذي يستهدفه مجرمو الإنترنت ، حيث أصبحت سرقة البيانات عملاً مربحًا للغاية. من المدونات الشخصية إلى مواقع الويب التجارية الكبيرة ، لم يكن أحد في مأمن من التهديدات المحتملة التي تشكلها الجهات الخبيثة. بغض النظر عما إذا كان موقعك عبارة عن مدونة صغيرة أو شركة كبيرة ، فأنت بحاجة إلى معرفة كيفية تأمين موقع الويب الخاص بك بغض النظر عن الغرض منه. يجب تثبيت المكون الإضافي للنسخ الاحتياطي UpdraftPlus على رأس أي قائمة - المكون الإضافي للنسخ الاحتياطي الأكثر شيوعًا والأعلى تقييمًا في العالم. في حالة ما إذا وجدت نفسك ضحية لهجوم ، يمكنك على الأقل أن تطمئن إلى معرفة أن لديك نسخة احتياطية آمنة لاستعادة موقعك.

فيما يلي بعض مشكلات أمان WordPress التي يجب أن تعرفها وكيفية معالجتها ؛

1. نظام البرنامج المساعد

جزء مما يجعل WordPress شائعًا جدًا هو نمطيته. يمكنك توسيع الميزات الأساسية بسرعة وسهولة بفضل نظام البرنامج المساعد. لسوء الحظ ، لم يتم إنشاء جميع المكونات الإضافية وفقًا لمعايير عالية من UpdraftPlus ، ويمكن للبعض إدخال ثغرات أمنية جديدة على موقع الويب الخاص بك على WordPress.

كشف المكون الإضافي 'PWA for WP & AMP' على سبيل المثال عن أكثر من 20000 موقع ويب WordPress لثغرة في التحكم في الوصول. نظرًا للسماح بتحميل الملفات التعسفية ، يمكن للمهاجمين تنفيذ التعليمات البرمجية عن بُعد والاستيلاء على مواقع الويب التي تشغل هذا المكون الإضافي. يجب أن يكون المستخدمون على دراية بأمرين من هذا المثال. الأول هو تحديد عدد المكونات الإضافية المستخدمة على موقع WordPress الخاص بك حيثما أمكن ذلك. والثاني هو التأكد من أن جميع تطبيقاتك - بما في ذلك الإضافات وإصدار WordPress - يتم تحديثها بانتظام. تضيف التحديثات أحيانًا ميزات جديدة ، ولكن الغرض الرئيسي منها هو معالجة الثغرات الأمنية المكتشفة حديثًا.

2. هجمات حقن SQL

البيانات هي سلعة جديدة وذات قيمة عالية ، وأحد أسباب استهداف المهاجمين لمواقع الويب هو سرقة المعلومات الموجودة في قاعدة البيانات. تعد حقن SQL طريقة شائعة للقيام بذلك ، حيث يقوم المهاجمون بتضمين أوامر SQL على مواقع الويب التي قد تعرض معلومات حساسة للخطر.

إذا كنت تتساءل عن كيفية حدوث ذلك ، ففكر في النموذج المتوسط الذي ستجده في العديد من مواقع WordPress. يسمح للمستخدمين بتقديم معلومات مثل أسماء المستخدمين وكلمات المرور لتسجيل الدخول. إذا قام مهاجم بإدراج كود SQL في هذه الحقول ، فقد تقوم قاعدة البيانات الأساسية بمعالجة هذا الرمز وتنفيذ إجراءات غير متوقعة. هناك عدة طرق يمكنك من خلالها العمل لمنع هجمات حقن SQL ، ولكن الأكثر شيوعًا هو تنفيذ التحقق الصارم من صحة الإدخال. على سبيل المثال ، يمكنك إضافة التعليمات البرمجية التالية إلى ملف htaccess الخاص بك للتأكد من استبعاد كافة المدخلات من استعلامات SQL ؛

| # تمكين محرك إعادة الكتابة أعد كتابة المحرك إعادة كتابة القاعدة ^ (. *) $ - [F، L] # حظر حقن MySQL RewriteCond٪ {QUERY_STRING} [a-zA-Z0-9_] = http: // [OR] إعادة كتابة٪ {QUERY_STRING} [a-zA-Z0-9 _] = (..//؟) + [أو] إعادة كتابة٪ {QUERY_STRING} [a-zA-Z0-9 _] = / ([a-z0-9 _.] //؟) + [NC، OR] RewriteCond٪ {QUERY_STRING} = PHP [0-9a-f] {8} - [0-9a-f] {4} - [0-9a-f] {4} - [0-9a-f] {4} - [0-9a-f] {12} [نورث كارولاينا ، أو] إعادة كتابة٪ {QUERY_STRING} (../ | ..) [أو] إعادة كتابة٪ {QUERY_STRING} بروتوكول نقل الملفات: [NC، OR] إعادة كتابة٪ {QUERY_STRING} http: [NC، OR] إعادة كتابة٪ {QUERY_STRING} https: [NC، OR] RewriteCond٪ {QUERY_STRING} = | w | [نورث كارولاينا ، أو] RewriteCond٪ {QUERY_STRING} ^ (. *) / self /(.*)$ [NC، OR] RewriteCond٪ {QUERY_STRING} ^ (. *) cPath = http: // (. *) $ [NC، OR] أعد كتابة٪ {QUERY_STRING} (<|٪ 3C). * script. * (> |٪ 3E) [NC، OR] أعد كتابة٪ {QUERY_STRING} (<|٪ 3C) ([^ s] * s) + نص. * (> |٪ 3E) [NC ، OR] أعد كتابة٪ {QUERY_STRING} (<|٪ 3C). * iframe. * (> |٪ 3E) [NC، OR] إعادة كتابة٪ {QUERY_STRING} (<|٪ 3C) ([^ i] * i) + إطار. * (> |٪ 3E) [NC ، OR] RewriteCond٪ {QUERY_STRING} GLOBALS (= | [|٪ [0-9A-Z] {0،2}) [أو] RewriteCond٪ {QUERY_STRING} _REQUEST (= | [|٪ [0-9A-Z] {0،2}) [أو] أعد كتابة٪ {QUERY_STRING} ^. * ([|] | (|) | <|>). * [NC، OR] إعادة كتابة٪ {QUERY_STRING} (NULL | OUTFILE | LOAD_FILE) [أو] إعادة كتابة٪ {QUERY_STRING} (./ |../ | | ../)+ (مفتاح الخ | بين) [نورث كارولاينا ، أو] RewriteCond٪ {QUERY_STRING} (localhost | الاسترجاع | 127.0.0.1) [NC ، OR] أعد كتابة٪ {QUERY_STRING} (<|> | '٪ 0A |٪ 0D |٪ 27 |٪ 3C |٪ 3E |٪ 00) [NC ، OR] إعادة كتابة٪ {QUERY_STRING} concat [^ (] * ([NC، OR] إعادة كتابة٪ {QUERY_STRING} اتحاد ([^ s] * s) + حدد [NC ، OR] أعد كتابة٪ {QUERY_STRING} union ([^ a] * a) + ll ([^ s] * s) + حدد [NC، OR] RewriteCond٪ {QUERY_STRING} (sp_executesql) [NC] إعادة كتابة القاعدة ^ (. *) $ - [F، L]  |

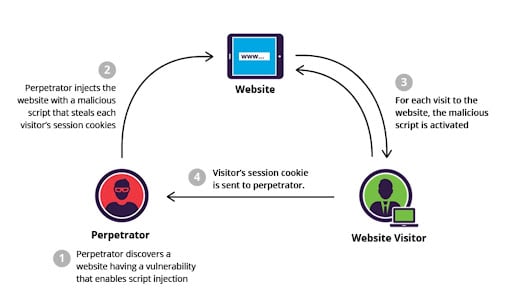

3. هجمات البرمجة النصية عبر المواقع

كيف يعمل هجوم XSS (المصدر: Imperva)

مثل هجمات حقن SQL ، تحاول البرمجة النصية عبر المواقع (XSS) إدخال تعليمات برمجية ضارة في مواقع الويب المعرضة للخطر. أحد الأمثلة على ذلك هو نشر معلومات تقود مستخدمي موقع الويب إلى موقع ويب آخر يحاول بعد ذلك سرقة البيانات الشخصية. قد يكون هذا السيناريو خطيرًا لأن موقع الويب الآخر قد لا يحتاج حتى إلى مدخلات من المستخدم. يمكنه ببساطة فحص بيانات تعريف المستخدم مثل ملفات تعريف الارتباط ورموز الجلسة والمزيد.

يمكنك بشكل عام منع هجمات XSS باستخدام جدار حماية تطبيقات الويب (WAF). تتيح لك هذه الأداة المفيدة حظر حركة مرور معينة على مواقع الويب. ستتوفر هذه الميزة في معظم الإضافات الأمنية في WordPress مثل All In One WP Security & Firewall . إذا كنت تفضل التركيز على تشغيل موقع WordPress الخاص بك وترغب في ترك الأمان للخبراء ، فإن One WP Security & Firewall هو طريقة رائعة للقيام بذلك. فهو لا يساعدك فقط على حظر معظم أنواع الهجمات ولكن يمكنه أيضًا فحص موقع WordPress الخاص بك بحثًا عن نقاط ضعف قد لا تكون على دراية بها.

4. هجمات القوة الغاشمة

يستخدم WordPress نظام بيانات اعتماد يسمح للمسؤولين والمستخدمين المعتمدين الآخرين بالوصول إلى ميزات التحكم الخاصة به. لسوء الحظ ، يميل العديد من المستخدمين إلى استخدام كلمات مرور ضعيفة وواضحة. تستخدم كلمات مرور القوة الغاشمة البرامج النصية التي تقوم بمحاولات تسجيل دخول مستمرة ومتعددة إلى موقع WordPress حتى تنجح. يعمل البرنامج النصي مع قاعدة بيانات تحتوي على قاموس لأسماء المستخدمين وكلمات المرور الشائعة الاستخدام (مثل المسؤول وكلمة المرور 1) ، على أمل أن تكون قد اخترت إحدى هذه المجموعات دون وضع أي تفكير في المخاطر.

ومع ذلك ، يمكنك القيام بعدة أشياء للحد من فعالية هجمات القوة الغاشمة ؛

- استخدم كلمات مرور معقدة وفريدة من نوعها

- حظر الوصول إلى دليل مسؤول WordPress

- إضافة مصادقة ثنائية (2FA)

- تعطيل تصفح الدليل

- الحد من عدد محاولات تسجيل الدخول

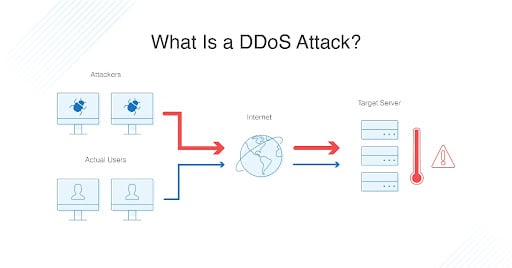

5. توزيع هجمات رفض الخدمة

تحاول هجمات DDoS التغلب على موقع الويب بفيض من الطلبات التي تحاكي حركة مرور الزوار. (المصدر: dnsstuff)

تتكون هجمات رفض الخدمة الموزعة (DDoS) من تدفق هائل من الطلبات التي تستهدف أحد مواقع الويب. يهدف هذا الفيضان إلى تعطيل موقع الويب ، مما يجعله غير متاح للزوار العاديين لأنه غير قادر على التعامل مع حجم الطلبات. على الرغم من أن DDoS لا يقتصر على WordPress ، إلا أن مواقع الويب التي تعتمد على نظام إدارة المحتوى هذا يمكن أن تكون معرضة للخطر بشكل خاص نظرًا لأنها تتطلب موارد أكثر لخدمة الطلب مقارنة بالمواقع الثابتة العادية. قد يكون من المستحيل الحماية من فيضان DDoS المصمم ، ولكن حتى أبرز المنظمات استسلمت لهذه الهجمات. أحد الأمثلة على ذلك كان هجوم GitHub في عام 2018 ، حيث تعرض موقع الويب الخاص بهم لهجوم فيضان DDoS لمدة 20 دقيقة.

مواقع الويب الصغيرة بشكل عام ليست هدفًا لمثل هذا الحجم الهائل. للتخفيف من موجات DDoS الأصغر ، تأكد من استخدام شبكة توزيع المحتوى (CDN). يمكن لشبكات الخادم هذه أن تساعد في موازنة الأحمال الواردة وتساعد في تقديم المحتوى بشكل أسرع.

6. عبر الموقع طلب هجمات التزوير

هجمات التزوير عبر المواقع (CSRF) هي طريقة أخرى يجبر المهاجمون تطبيقات الويب مثل WordPress على التعرف على المصادقات المزيفة. يعد WordPress ضعيفًا بشكل خاص لأن هذه المواقع تحتوي عمومًا على العديد من بيانات اعتماد المستخدم. يشبه هجوم CSRF هجوم XSS الذي نوقش سابقًا بعدة طرق. الفرق الرئيسي هو أن CSRF يحتاج إلى جلسة مصادقة ، بينما لا يحتاج XSS. بغض النظر ، فإن الهدف النهائي هو تحويل الزائر إلى موقع بديل لسرقة البيانات.

يحتاج منع CSRF إلى التنفيذ على مستوى البرنامج المساعد في معظم الحالات. يستخدم المطورون عادةً الرموز المميزة المضادة لـ CSRF لربط الجلسات بمستخدمين محددين. يمكن لمالكي مواقع WordPress الاعتماد فقط على تحديثات المكونات الإضافية وتقنيات تقوية مواقع الويب العامة للمساعدة في منع هجمات CSRF.

تشمل بعض إجراءات التقوية التي قد تعمل ؛

- تعطيل برامج تحرير الملفات

- الكتل المستهدفة من تنفيذ PHO

- تنفيذ 2FA

الأفكار النهائية حول مشكلات أمان WordPress

هناك أحيانًا اعتقاد خاطئ بأن WordPress هو تطبيق ويب ضعيف للغاية. ومع ذلك ، فهذه ليست مطالبة عادلة تمامًا. ينبع جزء منه من الاستخدام الواسع النطاق لـ WordPress ، ولكن السبب الأكثر أهمية هو فشل مالكي مواقع الويب في اتخاذ الاحتياطات اللازمة المناسبة.

غالبًا ما نأخذ الأمان كأمر مسلم به دون التفكير في عواقب اختيار كلمة مرور بسيطة. ومع ذلك ، يتعين على مالكي مواقع الويب تحمل المسؤولية ليس فقط عن سلامة مواقعهم على الويب ، ولكن أيضًا عن سلامة بيانات مستخدميهم.

ملف تعريف المؤلف

Pui Mun Beh هو مسوق رقمي لموقع WebRevenue .

المنشور ما هي مشكلات أمان WordPress الحاسمة التي تكون على دراية بها؟ ظهر لأول مرة على UpdraftPlus. UpdraftPlus - البرنامج المساعد للنسخ الاحتياطي والاستعادة والترحيل لـ WordPress.