إحصائيات قرصنة WordPress (كم عدد مواقع WordPress التي تم اختراقها؟)

نشرت: 2022-09-23هل تريد معرفة عدد مواقع WordPress التي تم اختراقها؟ إذن لن ترغب في تفويت إحصائيات القرصنة على WordPress هذه!

يعد WordPress أكثر أنظمة إدارة المحتوى شيوعًا في العالم. إنها تشغل مواقع أكثر من أي برنامج آخر. لكن لسوء الحظ ، فإن هذه الشعبية تجعلها أيضًا واحدة من أكثر الأهداف شيوعًا للمتسللين.

كل عام ، تقع الملايين من مواقع WordPress ضحية للهجمات الإلكترونية. إذا كنت لا تريد أن تكون جزءًا من هذه المجموعة ، فمن المفيد أن تظل على اطلاع.

مع وضع ذلك في الاعتبار ، سنقوم بمشاركة أكثر من 50 من إحصائيات القرصنة في WordPress التي يحتاج مالكو ومسؤولو مواقع الويب إلى معرفتها هذا العام.

ستساعدك الإحصائيات أدناه على معرفة المزيد عن الحالة الحالية لأمان WordPress في عام 2022. وستكشف عن نقاط الضعف الأكثر شيوعًا في مواقع الويب التي يستغلها المتسللون ، وتسلط الضوء على بعض أفضل الممارسات التي يمكن أن تساعدك في الحفاظ على موقع الويب الخاص بك آمنًا وآمنًا.

مستعد؟ هيا بنا نبدأ!

كم عدد مواقع WordPress التي تم اختراقها؟

لا أحد يعرف بالضبط عدد مواقع WordPress التي تم اختراقها ، ولكن أفضل تقدير لدينا هو 13000 على الأقل يوميًا. هذا حوالي 9 في الدقيقة ، و 390.000 في الشهر ، و 4.7 مليون في السنة.

لقد توصلنا إلى هذا التقدير استنادًا إلى حقيقة أن Sophos تفيد بأن أكثر من 30 ألف موقع يتم اختراقها يوميًا ، وأن 43٪ من جميع مواقع الويب مبنية على WordPress.

ما هي النسبة المئوية لمواقع WordPress التي يتم اختراقها؟

وفقًا لـ Sucuri ، تم اختراق 4.3٪ من مواقع WordPress التي تم فحصها باستخدام SiteCheck (أداة فحص أمان مواقع الويب الشهيرة) في عام 2021 (مصابة). هذا حوالي 1 من كل 25 موقعًا.

على الرغم من أنه لن يستخدم كل موقع ويب WordPress SiteCheck ، إلا أن هذا ربما يكون مؤشرًا جيدًا على النسبة المئوية لإجمالي مواقع WordPress التي تم اختراقها.

وجد Sucuri أيضًا أن 10.4٪ من مواقع WordPress كانت معرضة لخطر الاختراق لأنها كانت تشغل برامج قديمة.

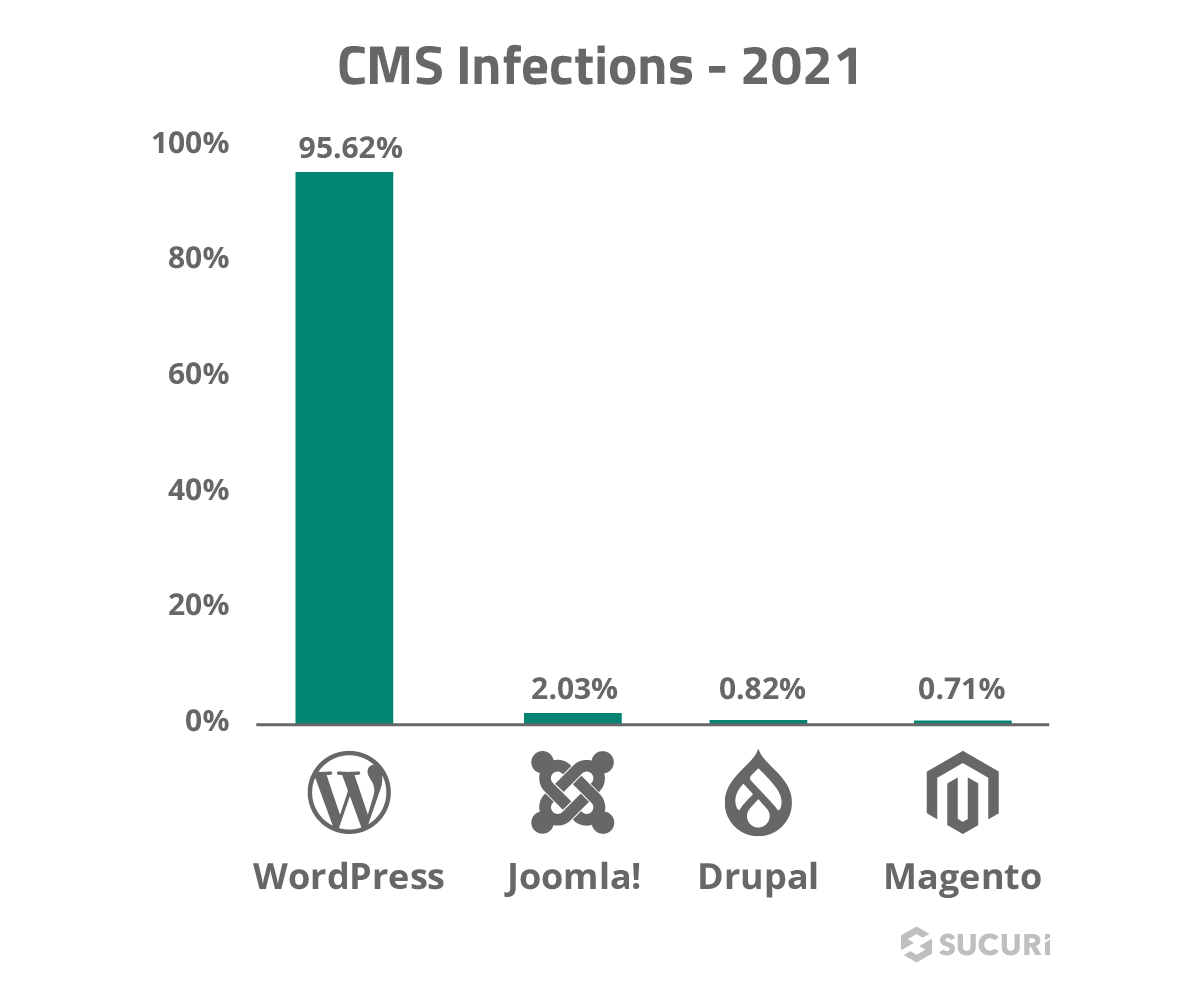

ما هي أكثر منصات CMS شيوعًا اختراقًا؟

كان WordPress هو نظام إدارة المحتوى (CMS) الأكثر شيوعًا في عام 2021 ، وفقًا لتقرير موقع الويب المخترق السنوي لشركة Sucuri. أكثر من 95.6٪ من الإصابات التي اكتشفها Sucuri كانت على مواقع الويب التي تستخدم WordPress.

أهم 5 أنظمة إدارة محتوى يتم اختراقها:

- ووردبريس - 95.6٪

- جملة - 2.03٪

- دروبال - 0.83٪

- ماجنتو - 0.71٪

- أوبن كارت - 0.35٪

ومع ذلك ، تجدر الإشارة إلى أن حقيقة أن معظم الإصابات التي اكتشفها Sucuri كانت على مواقع الويب التي تشغل WordPress لا تعني بالضرورة أن هناك شيئًا ضعيفًا بطبيعته حول برنامج WordPress الأساسي.

على العكس من ذلك ، من المرجح أن يكون مجرد انعكاس لحقيقة أن WordPress هو إلى حد بعيد أكثر أنظمة إدارة المحتوى استخدامًا ، وأن مستخدمي WordPress هم أكثر عرضة لاستخدام المكونات الإضافية مثل Sucuri من مستخدمي برامج CMS الأخرى.

المصادر: سوفوس ، كولورليب ، سوكوري 1

ما هي الاختراقات الأكثر شيوعًا في WordPress؟

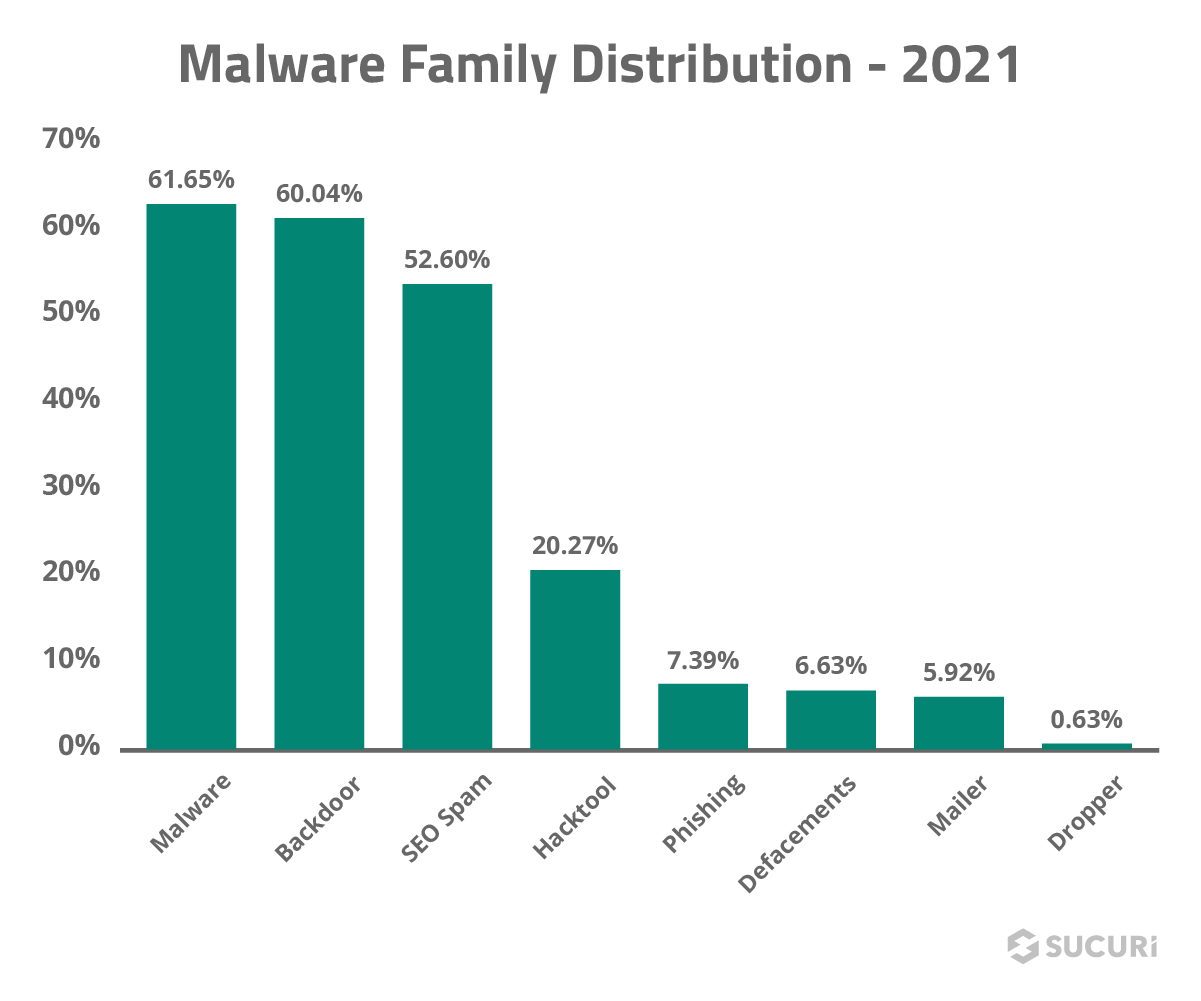

البرامج الضارة هي أكثر أنواع اختراق WordPress شيوعًا التي يراها Sucuri أثناء الاستجابة للحادث. إجمالاً ، تم تصنيف 61.65٪ من الإصابات التي عثر عليها Sucuri على أنها برامج ضارة. تضمنت الإصابات الشائعة الأخرى الاختراقات المستترة ، والرسائل غير المرغوب فيها لتحسين محركات البحث ، وأدوات الاختراق ، واختراقات التصيد الاحتيالي.

تم العثور على أهم الاختراقات WordPress بواسطة Sucuri

- البرامج الضارة 61.65٪

- الباب الخلفي - 60.04٪

- SEO Spam - 52.60٪

- Hacktool بنسبة 20.27٪

- التصيد - 7.39٪

- تشوهات - 6.63٪

- ميلر بنسبة 5.92٪

- قطارة - 0.63٪

البرمجيات الخبيثة

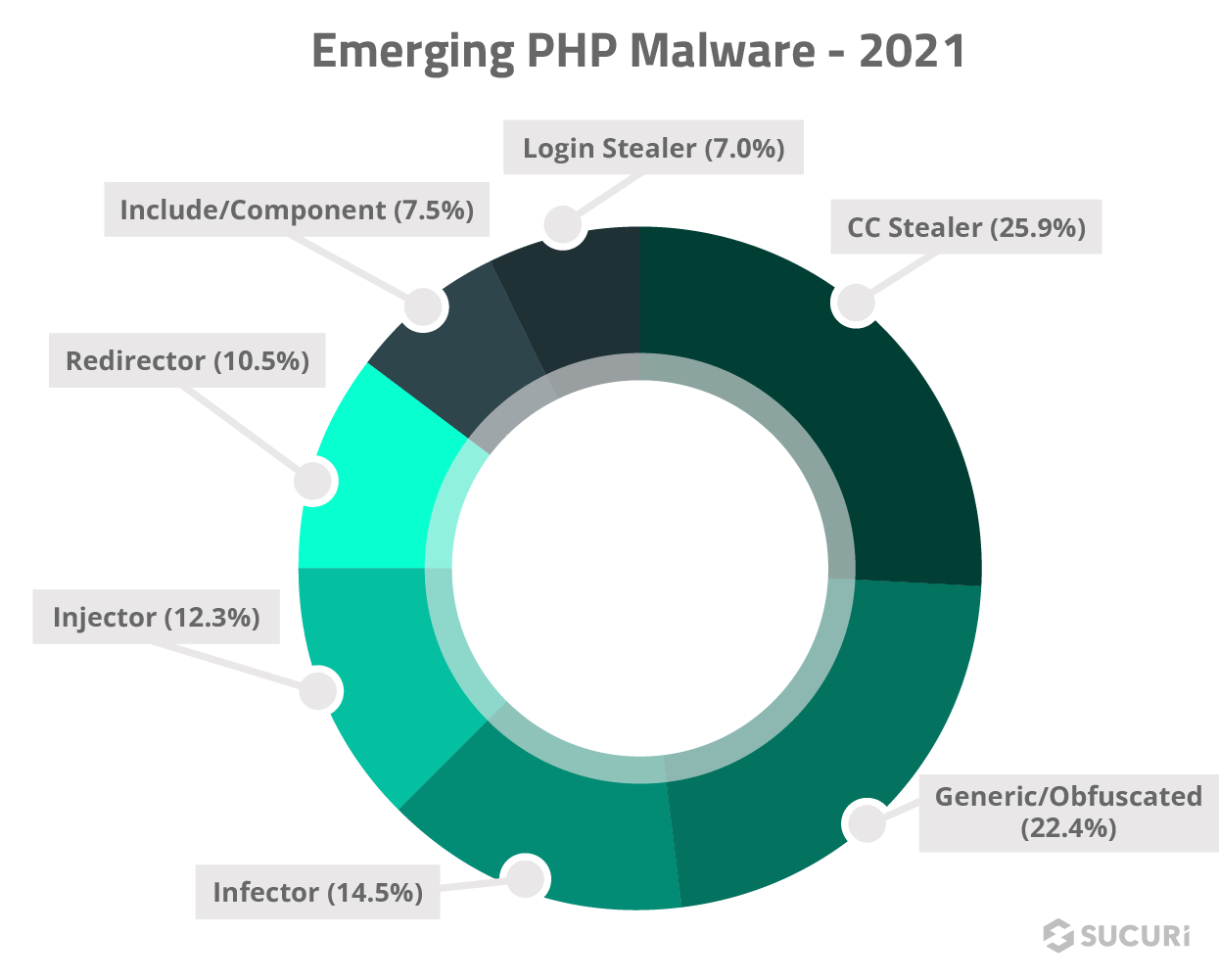

البرامج الضارة هي أكثر أنواع اختراق WordPress شيوعًا التي وجدها Sucuri. هذا مصطلح واسع وشامل يشير إلى أي نوع من البرامج الضارة التي يستخدمها مجرمو الإنترنت لإلحاق الضرر بموقع WordPress الخاص بك أو استغلاله. أكثر أنواع البرامج الضارة شيوعًا هي برامج PHP الضارة.

تعد البرامج الضارة أحد أكثر أنواع الإصابات الأمنية ضررًا لأنها ، على عكس الأماكن الخلفية والبريد العشوائي لتحسين محركات البحث ، غالبًا ما تعرض زوار موقعك لخطر نوع من الإجراءات الضارة.

على سبيل المثال ، أحد الأمثلة الشائعة على البرامج الضارة هو عدوى SiteURL / HomeURL ، والتي تتضمن إصابة موقعك بشفرة تعيد توجيه زوارك إلى مجالات ضارة أو احتيالية لسرقة تفاصيل تسجيل الدخول الخاصة بهم.

مثال آخر هو الكشط على بطاقة الائتمان: هجوم عبر الويب يقوم فيه المتسللون بحقن شفرة ضارة على مواقع التجارة الإلكترونية من أجل سرقة معلومات بطاقات الائتمان والخصم الخاصة بالزوار. ومن المثير للاهتمام ، أن الإحصائيات تظهر أن 34.5٪ من مواقع الويب المصابة بمقشطة بطاقة الائتمان تعمل على WordPress.

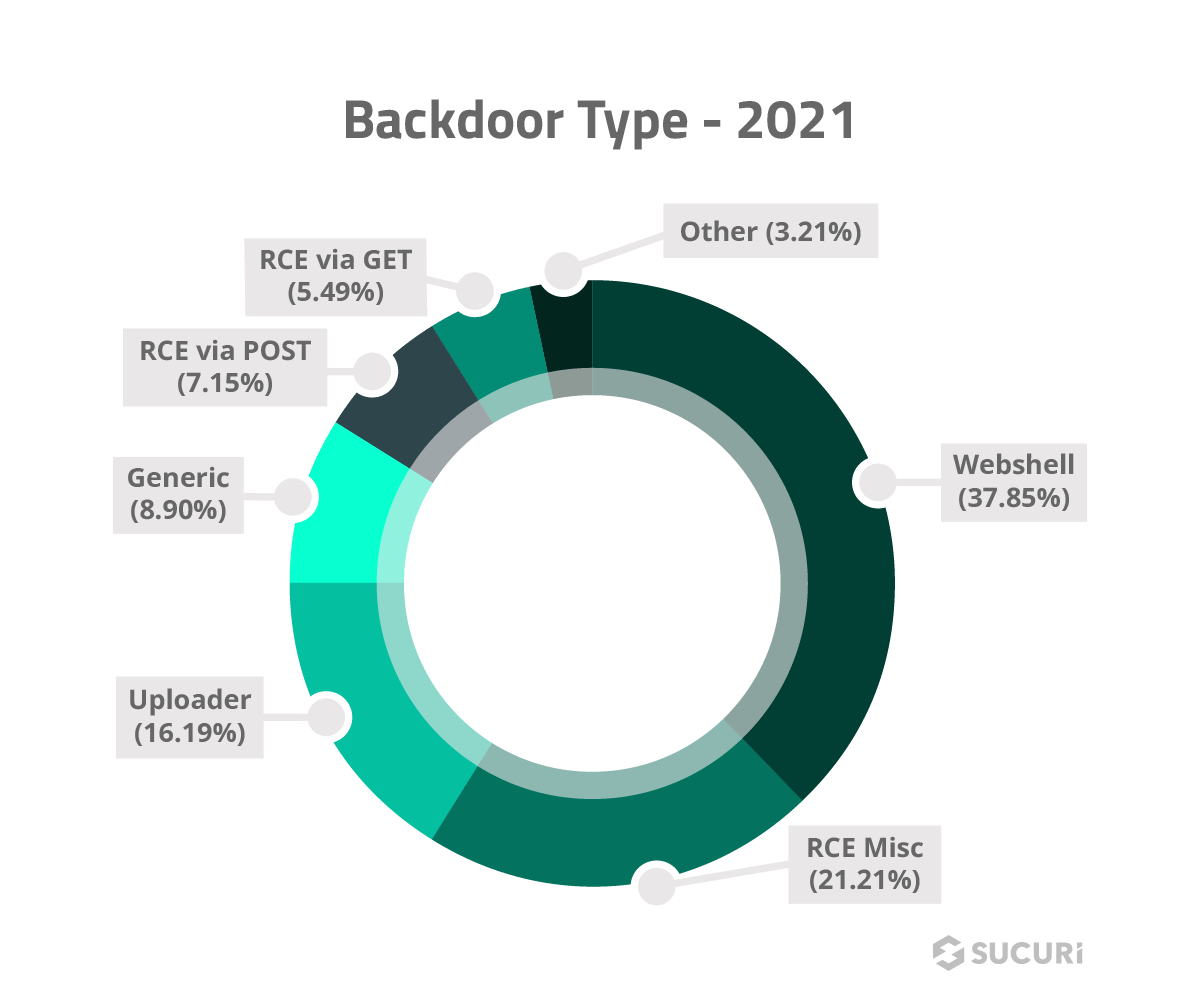

الباب الخلفي

تعد Backdoors هي ثاني أكثر أنواع اختراق WordPress شيوعًا التي وجدها Sucuri. كما يوحي الاسم ، تسمح هذه الأنواع من الإصابات للمتسللين بتجاوز قنوات تسجيل الدخول المعتادة من أجل الوصول إلى الواجهة الخلفية لموقع الويب الخاص بك عبر "باب خلفي" سري وتعريض البيئة للخطر.

SEO البريد العشوائي

تعد الرسائل غير المرغوب فيها لتحسين محركات البحث هي ثالث أكثر عمليات الاختراق شيوعًا التي يكتشفها Sucuri وهي موجودة في أكثر من نصف جميع الإصابات.

يتضمن هذا النوع من الاختراق إصابة المواقع من أجل تحسين تحسين محرك البحث وتوجيه حركة المرور إلى مواقع ويب الجهات الخارجية عن طريق إعداد عمليات إعادة التوجيه ونشر منشورات البريد العشوائي وإدراج الروابط.

وفي الوقت نفسه ، يؤدي هذا إلى الإضرار بنتائج مُحسّنات محرّكات البحث الخاصة بنطاقك ويمكن أن يؤثر سلبًا على موضع الترتيب العضوي في محركات البحث مثل Google.

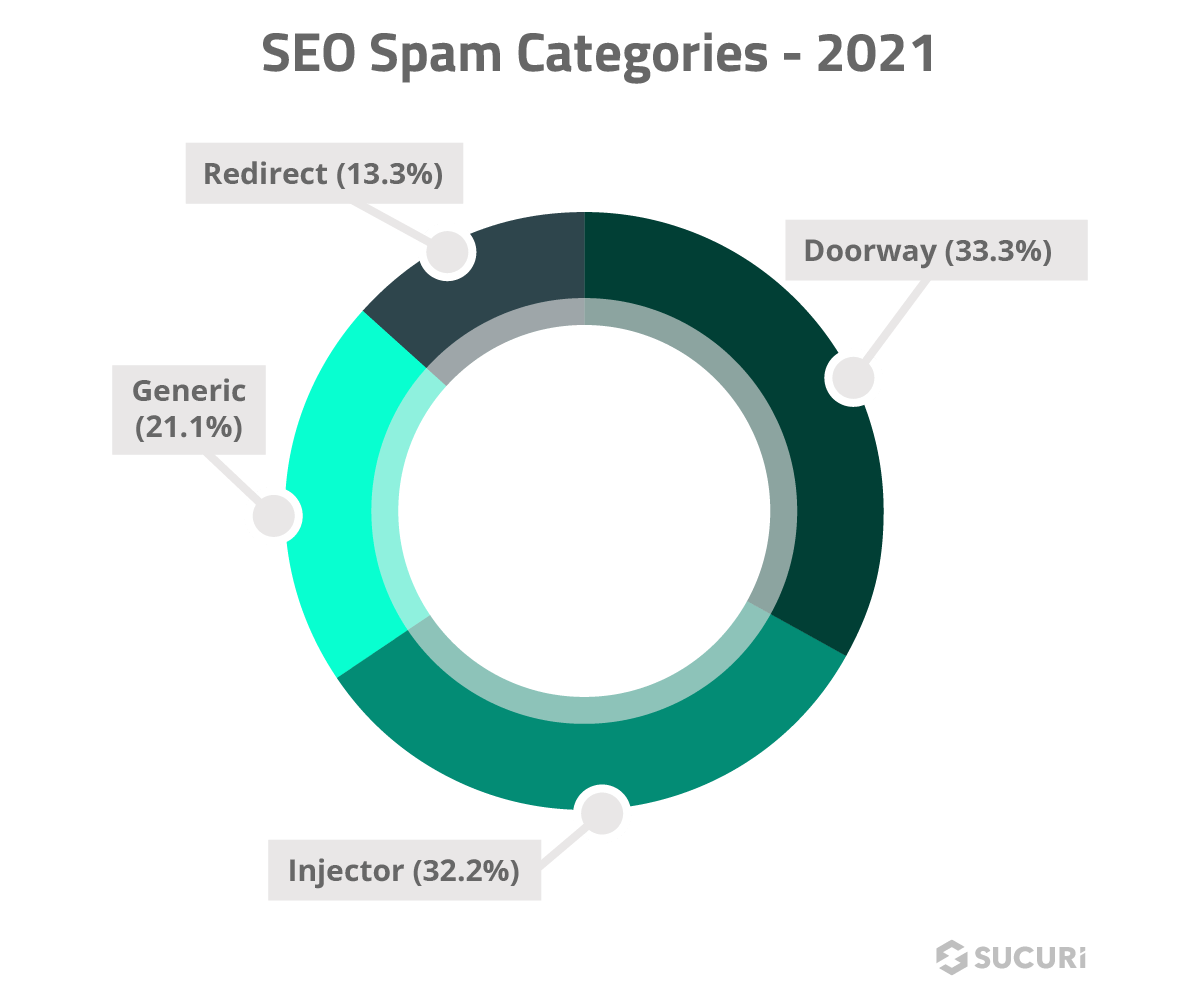

الإحصائيات الرئيسية:

- 32.2٪ من الإصابات بالرسائل غير المرغوب فيها لتحسين محركات البحث تتعلق بأجهزة حقن البريد العشوائي ، والتي تملأ البيئة المخترقة بروابط البريد العشوائي المخفية لأغراض تحسين محركات البحث.

- تنشر الأنواع الأخرى عددًا كبيرًا من المدونات لأغراض تحسين محركات البحث ، عادةً على موضوعات غير مرغوب فيها.

- 28٪ من حالات العدوى غير المرغوب فيها لتحسين محركات البحث تتعلق بالأدوية (الفياجرا ، سياليس ، إلخ.)

- كانت نسبة 22٪ مرتبطة بالرسائل غير المرغوب فيها لتحسين محركات البحث اليابانية (تلوث هذه الحملات نتائج بحث موقع الضحية على الويب بسلع مصمّمة مقلدة وتظهر في SERPs بالنص الياباني.

- غالبًا ما تشير حملات إعادة التوجيه إلى نطاقات المستوى الأعلى .ga و .ta

المصادر: Sucuri 1

ثغرات أمنية في ووردبريس

بعد ذلك ، دعنا نلقي نظرة على بعض إحصائيات WordPress التي تخبرنا بالمزيد عن نقاط الضعف الأمنية التي يستغلها المتسللون في أغلب الأحيان.

ما هي أكبر ثغرة أمنية في WordPress؟

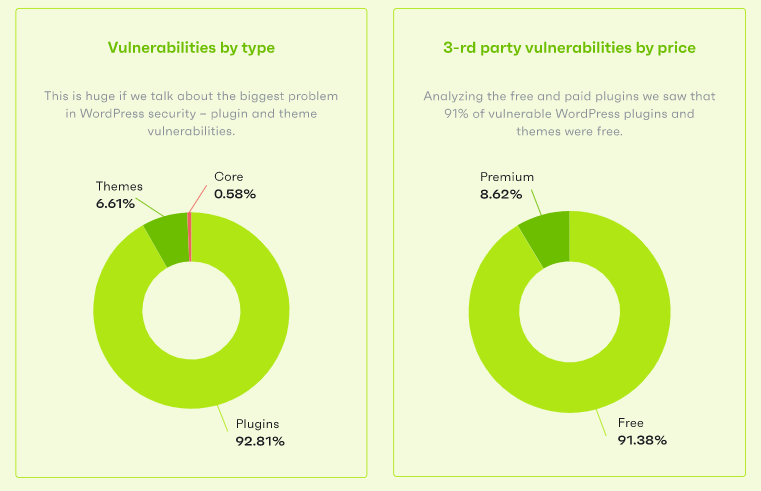

السمات والإضافات هي أكبر ثغرات أمنية في WordPress. 99.42٪ من جميع الثغرات الأمنية في نظام WordPress البيئي أتت من هذه المكونات في عام 2021. وهذا أعلى من 96.22٪ في عام 2020.

لتقسيم ذلك قليلاً ، جاءت 92.81٪ من الثغرات من المكونات الإضافية ، و 6.61٪ من السمات.

من بين مكونات WordPress الإضافية الضعيفة ، كانت 91.38٪ عبارة عن مكونات إضافية مجانية متاحة من خلال مستودع WordPress.org ، وكان 8.62٪ فقط عبارة عن مكونات إضافية متميزة تم بيعها من خلال أسواق تابعة لجهات خارجية مثل Envato.

الإحصائيات الرئيسية:

- 42٪ من مواقع WordPress بها مكون واحد على الأقل مثبت.

- ومن المثير للاهتمام ، أن 0.58٪ فقط من الثغرات الأمنية التي عثر عليها Patchstack نشأت من برنامج WordPress الأساسي.

أهم نقاط الضعف في WordPress حسب النوع

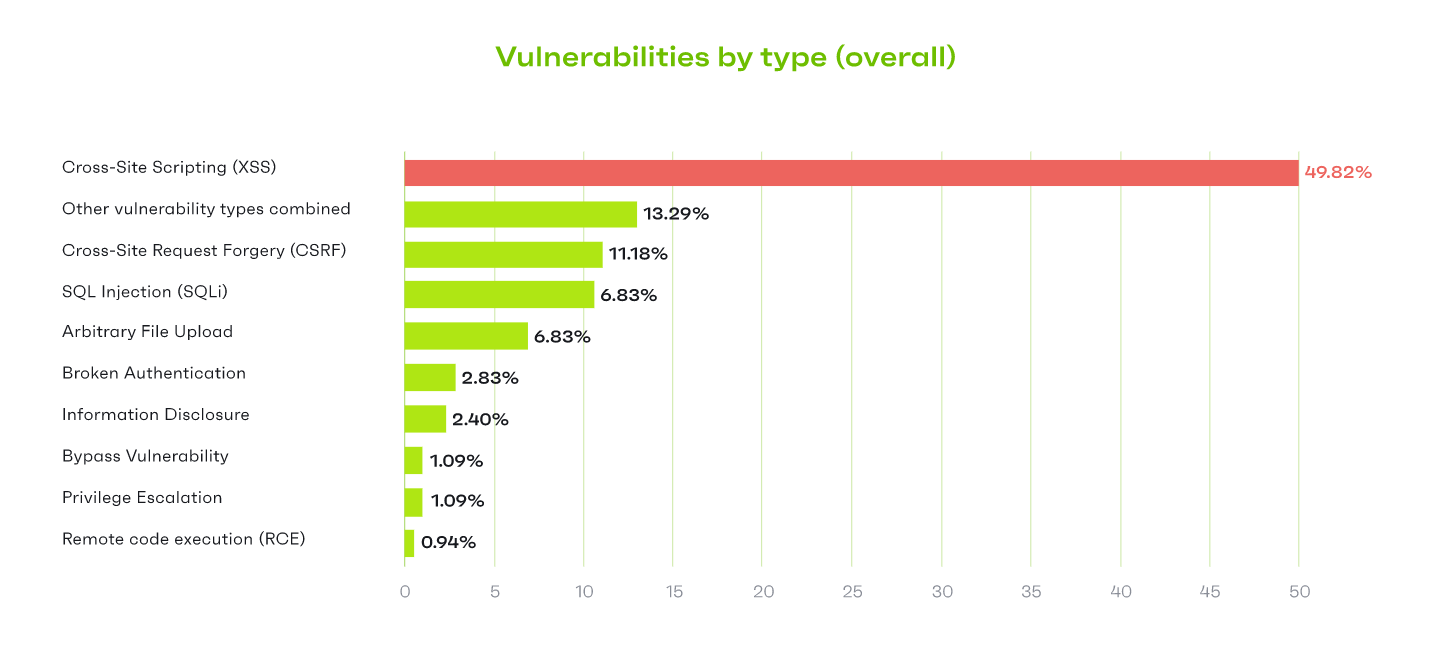

تشكل الثغرات الأمنية في البرمجة النصية عبر المواقع (CSS) ما يقرب من نصف (~ 50٪) من جميع الثغرات الأمنية المضافة إلى قاعدة بيانات Patchstack في عام 2021. وهذا أعلى من 36٪ في عام 2020.

تشمل نقاط الضعف الشائعة الأخرى في قاعدة البيانات ما يلي:

- أنواع الثغرات الأمنية الأخرى مجتمعة - 13.3٪

- التزوير عبر المواقع (CSRF) - 11.2٪

- حقن SQL (SQLi) - 6.8٪

- تحميل ملف تعسفي - 6.8٪

- المصادقة معطلة - 2.8٪

- الإفصاح عن المعلومات - 2.4٪

- ضعف التجاوز - 1.1٪

- تصعيد الامتياز - 1.1٪

- تنفيذ الكود عن بعد (RCE) - 0.9٪

أهم نقاط الضعف في ووردبريس من حيث الشدة

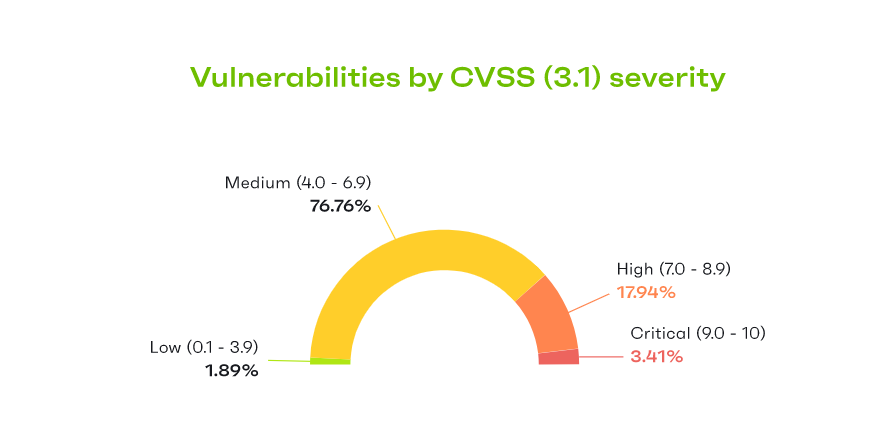

يصنف Patchstack كل ثغرة في قاعدة بياناته وفقًا لشدتها. يستخدم نظام CVSS (نظام تسجيل نقاط الضعف المشترك) للقيام بذلك ، والذي يقوم بتعيين قيمة عددية بين 0 و 10 لكل ثغرة بناءً على شدتها.

حصلت معظم ثغرات WordPress التي تم تحديدها بواسطة Patchstack العام الماضي على درجة CVSS بين 4 و 6.9 ، مما يجعلها شدة `` متوسطة ''.

- 3.4٪ من الثغرات التي تم تحديدها كانت شدة الخطورة (9-10 نقاط CVSS)

- 17.9٪ من نقاط الضعف التي تم تحديدها كانت شديدة الخطورة (7-8.9 درجة CVSS)

- 76.8٪ من الثغرات التي تم تحديدها كانت متوسطة الخطورة (4-6.9 درجة CVSS)

- 1.9٪ من نقاط الضعف التي تم تحديدها كانت منخفضة الخطورة (0.1-3.9 درجة CVSS)

أعلى نقاط الضعف التي تعرضت للهجوم

كانت أهم أربع نقاط ضعف في قاعدة بيانات Patchstack هي:

- OptinMonster (الإصدار 2.7.4 والإصدارات الأقدم) - واجهة برمجة تطبيقات REST غير المحمية للكشف عن المعلومات الحساسة والوصول غير المصرح به إلى واجهة برمجة التطبيقات

- إمكانيات PublishPress (الإصدار 2.3 والإصدارات الأقدم) - تغيير الإعدادات غير المصادق

- Booster for WooCommerce (الإصدار 5.4.3 والإصدارات الأقدم) - تجاوز المصادقة

- Image Hover Effects Ultimate (الإصدار 9.6.1 والإصدارات الأقدم) - تحديث خيارات عشوائية غير مصدق

المصدر: Sucuri 1 ، Patchstack

إحصائيات اختراق البرنامج المساعد ووردبريس

كما ذكرنا سابقًا ، تعد مكونات WordPress الإضافية المصدر الأكثر شيوعًا لنقاط الضعف الأمنية التي تسمح للمتسللين بالتسلل إلى موقع الويب الخاص بك أو اختراقه. بعد ذلك ، سنلقي نظرة على بعض إحصائيات القرصنة في WordPress التي تتعلق بمكونات WordPress الإضافية.

في حالة عدم معرفتك بالفعل ، فإن المكونات الإضافية عبارة عن تطبيقات برمجية صغيرة تابعة لجهات خارجية يمكنك تثبيتها وتنشيطها على موقع WordPress الخاص بك لتوسيع وظائفها.

كم عدد الثغرات الأمنية الموجودة في البرنامج المساعد WordPress؟

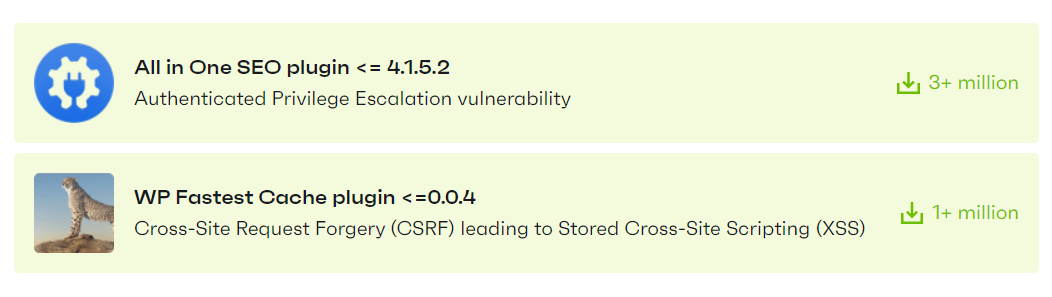

تم العثور على 35 نقطة ضعف خطيرة في مكونات WordPress الإضافية في عام 2021. ومن المثير للقلق أن اثنتين من هذه الثغرات كانت في مكونات إضافية تحتوي على أكثر من مليون تثبيت: All in One SEO و WP Fastest Cache.

والخبر السار هو أن كلا من الثغرات الأمنية المذكورة أعلاه تم تصحيحها على الفور من قبل مطوري البرنامج المساعد. ومع ذلك ، فإن 29٪ من العدد الإجمالي لمكونات WordPress الإضافية التي وجدت أنها تحتوي على ثغرات خطيرة لم يتم تصحيحها.

ما هي مكونات WordPress الإضافية الأكثر ضعفًا؟

كان نموذج الاتصال 7 هو المكون الإضافي الأكثر ضعفًا في WordPress. تم العثور عليه في 36.3٪ من جميع المواقع المصابة عند نقطة الإصابة.

ومع ذلك ، من المهم الإشارة إلى أن هذا لا يعني بالضرورة أن نموذج الاتصال 7 كان هو ناقل الهجوم الذي استغله المتسللون في هذه الحالات ، فقط لأنه ساهم في البيئة غير الآمنة بشكل عام.

كان TimThumb ثاني أكثر مكوِّن إضافي ضعيف في WordPress تم تحديده عند نقطة الإصابة وتم العثور عليه في 8.2٪ من جميع مواقع الويب المصابة. هذا أمر مثير للدهشة بشكل خاص نظرًا لأن ثغرة TimThumb عمرها أكثر من عقد.

أهم 10 إضافات WordPress ضعيفة تم تحديدها:

| أهم مكونات WordPress المعرضة للخطر | نسبة مئوية |

|---|---|

| 1. نموذج الاتصال 7 | 36.3٪ |

| 2. TimThumb (برنامج نصي لتغيير حجم الصورة تستخدمه السمات والمكونات الإضافية) | 8.2٪ |

| 3. WooCommerce | 7.8٪ |

| 4. أشكال النينجا | 6.1٪ |

| 5. يوست سيو | 3.7٪ |

| 6. العنصر | 3.7٪ |

| 7. مكتبة Freemius | 3.7٪ |

| 8. PageBuilder | 2.7٪ |

| 9. مدير الملفات | 2.5٪ |

| 10. حظر WooCommerce | 2.5٪ |

كم عدد ملحقات WordPress التي يجب أن تمتلكها؟

تشير أفضل الممارسات إلى أن مالكي ومسؤولي مواقع الويب يجب أن يكون لديهم أقل عدد ممكن من مكونات WordPress الإضافية. كلما قل عدد المكونات الإضافية لديك ، قل خطر تعرضك لثغرة أمنية.

يحتوي موقع WordPress المتوسط على 18 مكونًا إضافيًا وموضوعًا مثبتًا. هذا هو 5 أقل من العام الماضي وعلى السطح ، يبدو أنه تحرك في الاتجاه الصحيح.

ومع ذلك ، تم العثور على المزيد من هذه المكونات الإضافية والقوالب قديمة هذا العام مقارنة بالعام الماضي. في المتوسط ، كانت 6 من أصل 18 مكونًا إضافيًا مثبتة على مواقع الويب قديمة ، مقارنة بـ 4 فقط من 23 العام الماضي.

ما هو البرنامج المساعد الأمني الأكثر شيوعًا في WordPress؟

Jetpack هو البرنامج المساعد الأمني الأكثر شيوعًا في WordPress في دليل البرنامج المساعد WordPress ، مع أكثر من 5 ملايين عملية تنزيل. ومع ذلك ، فمن المثير للجدل ما إذا كان يمكن تصنيف Jetpack على أنه مكون إضافي للأمان أم لا.

على الرغم من أنه يتضمن ميزات أمان مثل 2FA ، واكتشاف البرامج الضارة ، وحماية القوة الغاشمة ، إلا أنه يتضمن أيضًا ميزات أخرى لأشياء مثل تحسين السرعة والتحليلات وأدوات التصميم. هذا يجعله مكونًا إضافيًا متعدد الإمكانات أكثر من كونه مكونًا إضافيًا للأمان.

بقدر ما تذهب المكونات الإضافية للأمان ، فإن Wordfence هو الأكثر شيوعًا ، مع 4 ملايين تنزيل على قاعدة بيانات WordPress الإضافية.

ثغرات موضوع WordPress

12.4٪ من ثغرات سمة WordPress التي تم تحديدها بواسطة Patchstack حصلت على درجة CVSS حرجة (9.0 - 10.0). ومما يثير القلق ، أن 10 موضوعات بها مخاطر أمان CVSS 10.0 تهدد موقع المستخدم بالكامل من خلال تحميل ملف تعسفي وحذف خيار غير مصادق.

المصادر : Patchstack و WordPress 1 و WordPress 2

كيف يمكنك حماية موقع WordPress الخاص بك من التعرض للاختراق؟

يمكنك حماية موقع WordPress الخاص بك من التعرض للاختراق عن طريق تقليل استخدامك للمكونات الإضافية والسمات ، والتأكد من تحديث جميع البرامج بشكل متكرر وإصلاح نقاط الضعف التي تم تحديدها ، ومن خلال تقوية WordPress.

فيما يلي بعض الإحصائيات التي تكشف المزيد عن زيادة أمان موقع WordPress الخاص بك.

التوصيات الأكثر شيوعًا لتقوية WordPress

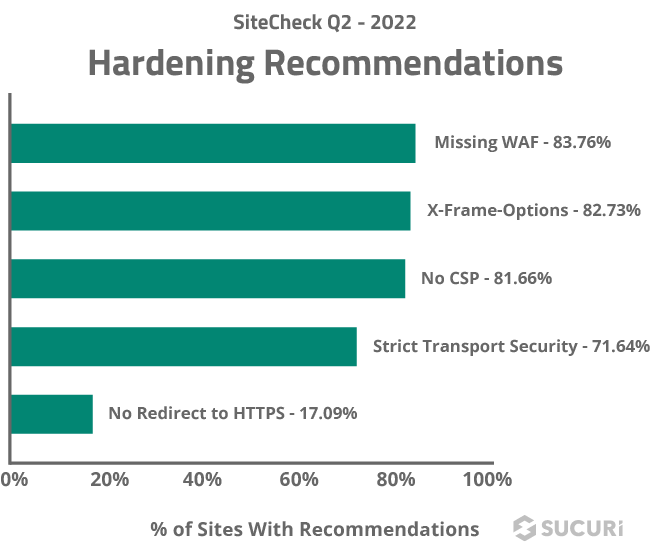

وفقًا لبيانات من Sucuri ، لم يكن لدى أكثر من 84٪ من مواقع الويب جدار حماية لتطبيق موقع الويب (WAF) ، مما يجعل هذا هو أفضل توصية تصلب WordPress.

تساعد WAFs فعليًا في تصحيح الثغرات الأمنية المعروفة وحماية موقعك من هجمات DDoS والتعليقات غير المرغوب فيها والروبوتات السيئة.

تم اكتشاف أن 83٪ من مواقع الويب تفتقد أيضًا لـ X-Frame-Options - رأس أمان يساعد على تحسين أمنك من خلال حمايتك من الاختراق ومنع المتسللين من تضمين موقع الويب الخاص بك في موقع آخر من خلال iframe. هذا يجعل X-Frame-Options ثاني أكثر توصية تصلب شيوعًا.

أهم 5 توصيات تصلب شائعة اكتشفها Sucuri:

- WAF مفقود - 84٪

- خيارات X-Frame - 83٪

- لا يوجد CSP - 82٪

- أمن النقل الصارم - 72٪

- لا إعادة توجيه إلى HTTPS - 17٪

كيف يقوم مسؤولو الموقع بحماية مواقعهم؟

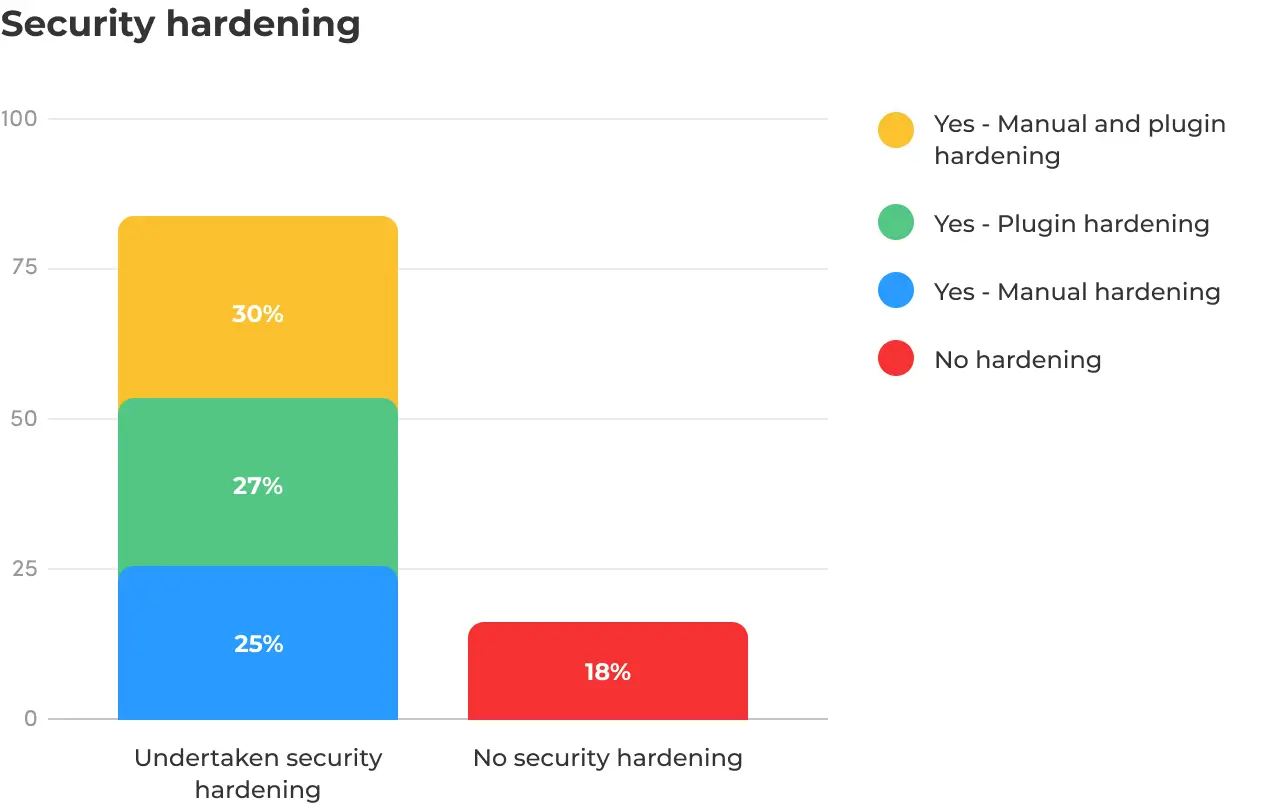

وفقًا لمسح شمل مديري ومالكي مواقع الويب ، قام 82٪ بتشديد الأمان ، وهي ممارسة تتضمن اتخاذ خطوات لجعل اختراق موقع WordPress الخاص بك أكثر صعوبة.

من بين هؤلاء ، استخدم 27 ٪ مكوّنًا إضافيًا لتقوية موقعهم ، واستخدم 25 ٪ تقوية يدوية ، و 30 ٪ قاموا بمزيج من كليهما. 18٪ فقط لم يفعلوا أي تصلب على الإطلاق.

الإحصائيات الرئيسية:

- 81٪ من مديري WordPress الذين شملهم الاستطلاع لديهم مكون إضافي واحد على الأقل لجدار الحماية

- يستخدم 64٪ من مسؤولي WordPress الذين شملهم الاستطلاع المصادقة الثنائية (المصادقة الثنائية) ، بينما لا يستخدمها 36٪

- 65٪ من مديري WordPress الذين شملهم الاستطلاع يستخدمون مكونات إضافية لسجل النشاط.

- يرى 96 ٪ من مديري WordPress ومالكي مواقع الويب الذين شملهم الاستطلاع أن أمان WordPress مهم جدًا. و 4٪ يرون أنها مهمة إلى حد ما

- 43٪ من المسؤولين يقضون 1-3 ساعات شهريًا على أمان WordPress

- يقضي 35٪ من المشرفين أكثر من 3 ساعات شهريًا على أمان WordPress

- 22٪ من المشرفين يقضون أقل من ساعة على أمان WordPress.

كيف يقوم محترفو الويب بتأمين مواقع عملائهم؟

وفقًا لاستطلاع حديث ، يعتمد ما يقرب من نصف محترفي الويب الذين يعملون مع العملاء على مكونات إضافية للأمان لتأمين مواقع عملائهم على الويب:

أهم الطرق التي يستخدمها محترفو الويب لتأمين مواقع العملاء:

- 45.6٪ دفع مقابل الإضافات الأمنية المتميزة

- 42.4٪ يستخدمون ملحقات أمان مجانية

- 31.2٪ يدفعون لمزود أمن محترف

- 28.8٪ يتعاملون مع القضايا الأمنية داخل الشركة

- 24.8٪ يحيلون عملائهم إلى مزود أمن محترف

- 10.4٪ يستخدمون طرقًا أخرى

- 6.4٪ يطلبون من عملائهم استخدام مكونات إضافية مجانية

- 5.6٪ ليس لديهم خطة لأمن مواقع الويب

يقوم محترفو الويب بأداء مهام الأمان الأعلى

يعد تحديث WordPress (أو أي نظام إدارة محتوى يستخدمه العميل) والمكونات الإضافية أكثر مهام الأمان شيوعًا التي يقوم بها محترفو الويب ، حيث قال ثلاثة أرباع جميع المشاركين في الاستطلاع إن هذا شيء يفعلونه.

أهم المهام التي يقوم بها متخصصو أمن الويب لعملائهم:

- 75٪ تحديث CMS والمكونات الإضافية

- 67٪ مواقع النسخ الاحتياطي

- 57٪ تثبيت شهادات SSL

- 56٪ يراقبون أو يفحصون مواقع الويب بحثًا عن البرامج الضارة

- 38٪ يصلحون المواقع المتعلقة بقضايا الأمان

- 34٪ تصحيح نقاط الضعف

كم مرة يجب عليك تحديث موقع WordPress الخاص بك؟

كما ذكرنا سابقًا ، يعد الحفاظ على تحديث موقع WordPress الخاص بك أمرًا مهمًا للغاية من وجهة نظر الأمان.

يقوم معظم مديري المواقع بتحديث موقع الويب الخاص بهم على أساس أسبوعي (35٪) ، ولكن 20٪ يقومون بتشغيل التحديثات يوميًا ، و 18٪ يقومون بذلك شهريًا. 21٪ من مديري المواقع لديهم نوع من التحديثات التلقائية التي تم تكوينها بحيث لا يضطرون إلى القيام بذلك يدويًا.

الإحصائيات الرئيسية:

- 52٪ من مالكي ومسؤولي WP الذين شملهم الاستطلاع لديهم تحديثات تلقائية ممكّنة لبرامج WP والمكونات الإضافية والسمات.

- 25٪ دائمًا يختبرون التحديثات في بيئة اختبار أو بيئة مرحلية أولاً

- 32٪ في بعض الأحيان يختبرون التحديثات

- 17٪ لا يختبرون التحديثات مطلقًا

- 26٪ فقط اختبار التحديثات الرئيسية

المصادر: Sucuri 2 ، Sucuri 3 ، WP White Security

تكاليف اختراق ووردبريس

يمكن أن يكلف التعرض للاختراق الشركات ثروة صغيرة. تبلغ تكلفة إزالة البرامج الضارة بشكل احترافي 613 دولارًا في المتوسط ، ولكنها قد تكلف آلافًا - أو حتى ملايين - من الدولارات للتعافي من خرق خطير للبيانات.

بصرف النظر عن التكاليف المالية ، يمكن أن تؤثر قرصنة WordPress بشكل غير مباشر على تكلفة الشركات المالية من خلال التأثير على الإيرادات والإضرار بسمعة العلامة التجارية.

ما هي تكلفة إصلاح موقع WordPress تم اختراقه؟

يبلغ متوسط تكلفة إزالة البرامج الضارة في WordPress 613 دولارًا ، ولكن يمكن أن يختلف ذلك بشكل كبير من حالة إلى أخرى. بشكل فردي ، تراوحت الأسعار من 50 دولارًا إلى 4800 دولار.

وبالمقارنة ، فإن الدفع مقابل تأمين موقع الويب لحماية موقعك من البرامج الضارة يكلف 8 دولارات فقط لكل موقع / شهر ، في المتوسط - مما يجعله أمرًا لا يحتاج إلى تفكير بالنسبة لمعظم مالكي المواقع.

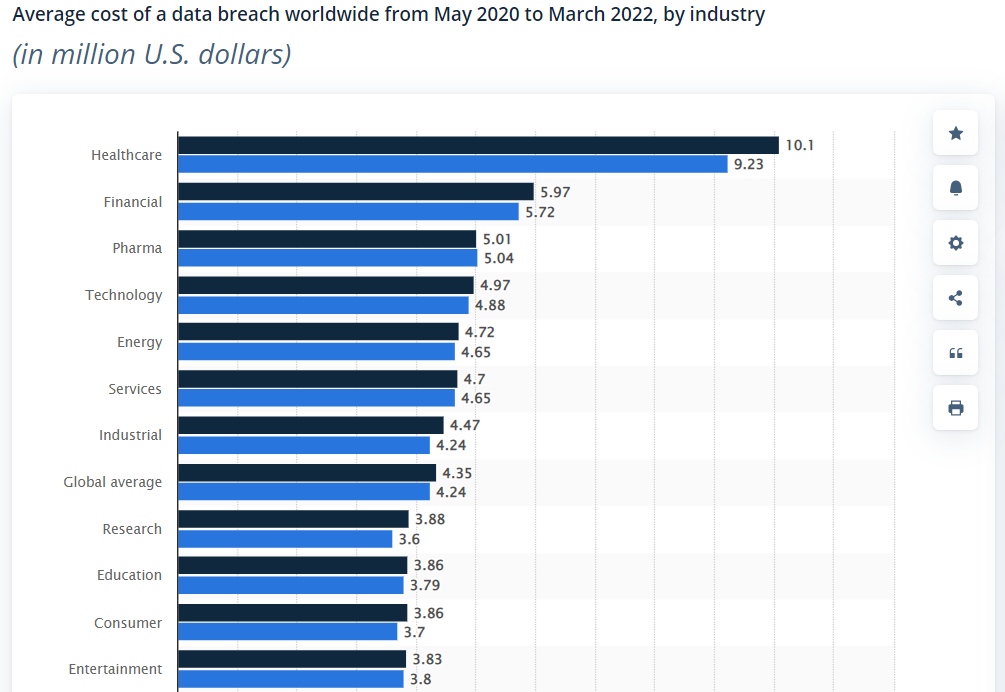

كم تكلف خروقات البيانات الشركات؟

القرصنة مسؤولة عن 45٪ من خروقات البيانات في جميع أنحاء العالم. وفي المتوسط ، يبلغ متوسط تكلفة اختراق البيانات 3.86 مليون دولار. لكن بالطبع ، هذا يختلف بناءً على حجم المنظمة والصناعة وما إلى ذلك.

ما هي أكبر تأثيرات اختراق ووردبريس؟

وفقًا لاستطلاع متخصصي الويب ، كان التأثير الأكبر للاختراق على أعمال عملائهم هو خسارة الوقت (59.2٪). تشمل الآثار السلبية الأخرى ما يلي:

- خسارة في الدخل - 27.2٪

- خسارة ثقة العميل - 26.4٪

- خسارة في سمعة العلامة التجارية - 25.6٪

- لا اضطراب - 17.6٪

المصادر: Patchstack، Statista، Sucuri 3

ما هو الإصدار الأكثر أمانًا من WordPress؟

دائمًا ما يكون الإصدار الأكثر أمانًا من WordPress هو أحدث إصدار. في وقت كتابة هذا التقرير ، كان هذا هو WordPress 6.0.2.

كم مرة يقوم WordPress بإصدار تحديثات الأمان؟

عادةً ما يُصدر WordPress العديد من تحديثات الأمان والصيانة كل عام. كان هناك 4 في عام 2021. أحدث إصدار أمني (في وقت كتابة هذا التقرير) كان WordPress 6.0.2 ، والذي أصلح ثلاث مشكلات أمنية: ثغرة XSS ، مشكلة الهروب من الإخراج ، وإدخال SQL محتمل.

هل يتم اختراق الإصدارات القديمة من WordPress بسهولة؟

تم العثور على 50.3 ٪ فقط من مواقع WordPress على أنها قديمة عند الإصابة ، مما يشير إلى أن تشغيل إصدار قديم من برنامج WordPress لا يرتبط إلا تقريبًا بالعدوى. ومع ذلك ، تشير أفضل الممارسات إلى أنه يجب عليك دائمًا استخدام أحدث إصدار من WordPress لتقليل مخاطر التعرض للاختراق.

المصادر: Sucuri 1 ، WordPress 3

افكار اخيرة

بهذا نختتم تقريرنا لأهم إحصائيات القرصنة في WordPress لعام 2022. نأمل أن تكون قد وجدت هذه البيانات مفيدة!

إذا كنت تريد معرفة المزيد عن WordPress ، فراجع تقرير إحصائيات WordPress الخاص بنا.

يمكنك أيضًا معرفة المزيد حول كيفية حماية موقعك من المتسللين من خلال قراءة دليلنا التفصيلي حول كيفية تحسين أمان WordPress في عام 2022.

حظا طيبا وفقك الله!

اعلمنا اذا اعجبك المنشور