WordPress Redirect Hack: الوقاية وأفضل الحلول

نشرت: 2023-07-24هل تبحث عن حل لاختراق إعادة توجيه WordPress؟

لسوء الحظ ، يعد اختراق إعادة توجيه WordPress أمرًا شائعًا وهو أيضًا أحد أسوأ إصابات البرامج الضارة التي يمكن أن يتعرض لها موقع الويب.

في هذا النوع من الاختراق ، تتم إعادة توجيه زوار موقعك إلى مواقع ويب ضارة حيث يتم استغلالهم على حساب سمعة موقعك.

الآثار السلبية الأخرى لها هي فقدان حركة المرور العضوية ، ومعدل الارتداد المرتفع ، وعقوبات تحسين محركات البحث.

أفضل طريقة لاحتواء الأضرار الناجمة عن اختراق إعادة التوجيه هي تنظيف موقع الويب الخاص بك على الفور واتخاذ خطوات قوية لمنع التهديدات المستقبلية .

بنهاية هذه المقالة ، ستعرف كيفية إزالة الاختراق من موقع WordPress الخاص بك وتنفيذ خطوات لحماية موقعك من هجمات الاختراق المستقبلية.

دعنا نتعمق.

أسباب اختراق إعادة توجيه WordPress وتأثيره وتحديده وتنوعه

يحدث اختراق إعادة توجيه WordPress عندما يتمكن المتسللون من الوصول إلى موقع الويب الخاص بك ويقومون بحقن برامج ضارة في ملفاتك ومجلداتك.

ما الذي يمكن أن يتسبب في اختراق إعادة توجيه WordPress؟

عادةً ما يحصل المتسللون على وصول غير مصرح به إلى مواقع WordPress الإلكترونية من خلال استغلال السمات والمكونات الإضافية القديمة أو الملغاة ، بالإضافة إلى تخمين بيانات اعتماد المستخدم الضعيفة.

ما هي تأثيرات اختراق إعادة توجيه WordPress؟

بعد الوصول إلى موقع الويب الخاص بك ، يقوم المتسللون بإصابة ملفاتك ومجلداتك بشفرات ضارة يمكن أن تجعل بعض / كل صفحاتك تعيد توجيه الزوار إلى مواقع ويب شائنة.

في بعض الحالات ، سيقوم المتسللون بإجراء ذلك حتى لا يواجه المستخدمون المسؤولون الذين قاموا بتسجيل الدخول إعادة التوجيه ، مما يعني أنك قد لا تعرف حتى أن هناك شيئًا خاطئًا.

يتم تشغيل هذه المواقع بواسطة قراصنة وهي مصممة لخداع الزائرين المعاد توجيههم لشراء منتجات غير قانونية أو لخداعهم للتخلي عن المعلومات الشخصية (مثل الطبية والمالية) .

يتمتع بعض الزوار بالذكاء الكافي للتعرف على عمليات إعادة التوجيه هذه على أنها رسائل غير مرغوب فيها ويتركون هذه المواقع الشائنة على الفور. لكنهم يبدأون أيضًا في إدراك علامتك التجارية بشكل سلبي وقد يقررون التوقف عن زيارة موقع الويب الخاص بك.

لن يعود الزائرون الذين يتعرضون للاستغلال إلى موقع الويب الخاص بك أبدًا وقد يعلنون أن موقعك على أنه احتيال في المنتديات عبر الإنترنت ومجموعات وسائل التواصل الاجتماعي ، مما يؤدي إلى زيادة تلطيخ علامتك التجارية.

لا تجتذب مواقع الويب ذات السمعة السيئة الكثير من الزوار ، لذلك من المؤكد أنك ستشهد انخفاضًا هائلاً في حركة المرور الخاصة بك .

بعد فترة وجيزة ، ستلاحظ محركات البحث معدلات الارتداد المرتفعة لموقعك (بسبب إعادة التوجيه) وتستنتج أن موقع الويب الخاص بك لا يقدم قيمة للزوار. لذلك ، سوف يقررون إسقاط تصنيفاتك . بعد أن يكتشفوا أن موقعك قد تم اختراقه ، ستعاقب محركات البحث موقعك وتمنع المستخدمين من الوصول إليه ، مما سيؤدي إلى مزيد من التراجع في حركة المرور.

حتى مزود الاستضافة الخاص بك سوف يعلق موقعك عندما يكتشف إصابة بالبرامج الضارة على موقع WordPress الخاص بك.

بالإضافة إلى كل هذا ، يمكن للمتسللين الوصول إلى المعلومات السرية المتعلقة بعملك ، وبيانات المستخدم ، والأسرار التجارية ، ومعلومات التسعير ، وما إلى ذلك ، وقد ينتهي بهم الأمر بسرقة هذه المعلومات وبيعها لمنافسيك لجني بعض المال السريع.

كيفية التعرف على اختراق إعادة توجيه ووردبريس؟

يتمثل العرض الواضح لاختراق إعادة توجيه WordPress في إعادة توجيه المستخدمين والزوار إلى مواقع ويب غير مرغوب فيها غريبة. العلامات الأخرى لهذا النوع من الاختراق هي:

- يظهر عنوان URL الخاص بموقعك على محرك البحث ولكن الزوار الذين يحاولون فتح عنوان URL تتم إعادة توجيههم إلى موقع ضار

- تظهر الإشعارات الفورية أو اختبارات CAPTCHA على موقع الويب الخاص بك دون علمك. تتم إعادة توجيه الزائرين الذين يحاولون الاشتراك أو التحقق إلى مواقع أخرى

- تظهر روابط bit.ly المشبوهة على الصفحات والمشاركات. يؤدي النقر فوق هذه الروابط إلى إعادة التوجيه

- تظهر الملفات والمجلدات غير المعروفة ذات الأسماء المبهمة على خادم موقعك

- أيضًا ، يتم نشر منشورات وصفحات جديدة دون علمك. عندما تحاول فتحها ، تتم إعادة توجيهك إلى مواقع ويب ضارة

إعادة توجيه ووردبريس الاختلافات الاختراق

بناءً على كيفية إعادة توجيه المستخدمين والزوار ، يمكن تقسيم اختراق إعادة توجيه WordPress إلى أنواع مختلفة. دعنا نلقي نظرة على أنواع أو أشكال اختراق إعادة التوجيه:

- اختراق إعادة توجيه إشعارات الدفع : يظهر للزوار نافذة إشعار دفع تعيد توجيههم إلى مواقع ويب للبالغين.

- اختراق إعادة التوجيه الخاص بالجهاز : يظهر فقط على إصدار موقع الويب للجوال أو سطح المكتب.

- اختراق إعادة التوجيه الخاص بالموقع : تتم إعادة توجيه الزوار من مواقع معينة فقط إلى مواقع شائنة.

- اختراق إعادة توجيه نتائج البحث : تحدث إعادة التوجيه فقط عندما يتم فتح موقع الويب الخاص بك عبر محركات البحث.

الآن بعد أن عرفت الكثير عن اختراق إعادة توجيه WordPress ، دعنا نتابع إجراءات إزالة الاختراق.

كيفية إصلاح اختراق إعادة توجيه ووردبريس

لإصلاح اختراق إعادة توجيه WordPress ، عليك اتباع الخطوات التالية:

- افحص موقع الويب الخاص بك

- عدوى البرامج الضارة النظيفة

- قم بإزالة المستخدمين والمكونات الإضافية والسمات المشبوهة

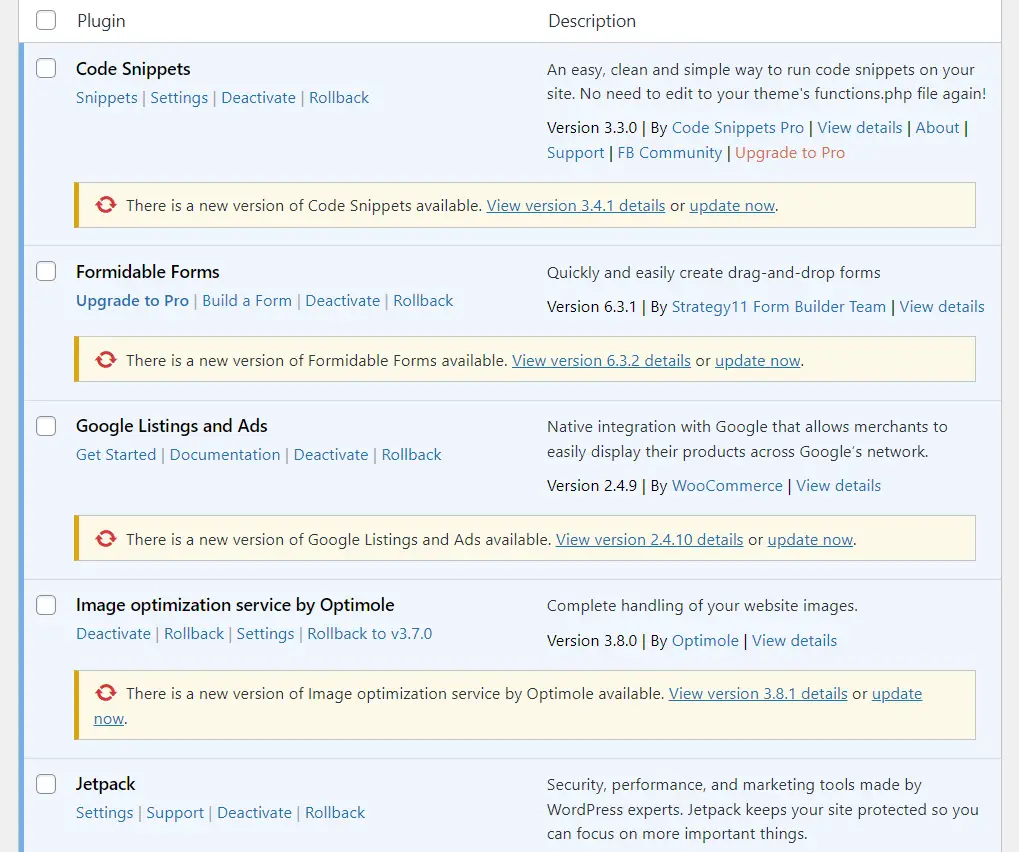

- تحديث بيانات الاعتماد والمكونات الإضافية والسمات

في الأقسام القليلة التالية ، سنوضح كيفية تنفيذ كل خطوة من هذه الخطوات. هيا بنا نبدأ.

الخطوة 1: افحص موقع الويب الخاص بك

أول شيء عليك القيام به هو تحديد الملفات والمجلدات المصابة بالبرامج الضارة الموجودة على موقع WordPress الخاص بك. يمكن القيام بذلك يدويًا أو باستخدام مكون إضافي للأمان أو ماسح ضوئي مخصص للبرامج الضارة.

قم بفحص موقعك يدويًا

المسح اليدوي صعب لأنه يتطلب معرفة فنية.

أولاً ، تحتاج إلى معرفة طريقك حول الواجهة الخلفية لموقع WordPress على الويب. يجب أن تكون قادرًا على الوصول إلى المجلد public_html والتحقق من الملفات والمجلدات الموجودة داخل هذا المجلد المحدد.

وثانيًا ، يجب أن تكون قادرًا على التمييز بين الكود النظيف والآخر الخبيث. قد يكون هذا أمرًا صعبًا حتى بالنسبة للمطورين المخضرمين.

المتسللون أذكياء ، لقد شحذوا تقنية إخفاء الرموز والملفات والمجلدات الضارة في مرمى البصر. لذا ، حتى لو قمنا بإرشادك خلال عملية المسح اليدوي ، فقد ينتهي بك الأمر إلى حذف مقتطف الشفرة أو الملف أو المجلد الخاطئ وتعطل موقع الويب الخاص بك.

يعد فحص موقعك الذي تم الاستيلاء عليه باستخدام مكون إضافي للأمان طريقة أكثر أمانًا لتحديد الإصابة بالبرامج الضارة.

افحص موقعك باستخدام مكون إضافي للأمان

هناك مكونات إضافية مخصصة للمسح الضوئي ، لكننا نوصي باستخدام مكون إضافي للأمان. يرجع ذلك إلى أن الماسحات الضوئية تفحص الموقع فقط ، بينما تساعد المكونات الإضافية للأمان في تنظيف موقع تم الاستيلاء عليه بعد تحديد البرامج الضارة أيضًا.

هناك العديد من المكونات الإضافية للأمان للاختيار من بينها. حدد مكونًا إضافيًا ، وقم بتثبيته على موقع الويب الخاص بك ، وابدأ الفحص. فقط تأكد من التفكير في أي مكون إضافي يجب استخدامه بعناية.

سوف ترغب في اختيار واحدة ليست مكلفة للغاية وليس لها وقت دوران طويل . انظر أيضًا إلى عملية المسح وإزالة البرامج الضارة للمكونات الإضافية قبل اتخاذ اختيارك.

على سبيل المثال ، يتيح لك Wordfence بدء مسح ضوئي من داخل لوحة معلومات WordPress الخاصة بك. ولكن ، باستخدام مكون إضافي للأمان مثل MalCare ، تحتاج إلى الوصول إلى لوحة القيادة الخارجية الخاصة بهم ثم إضافة موقع الويب الخاص بك إلى لوحة المعلومات هذه قبل متابعة الفحص.

يسمح لك MalCare ببدء تشغيل المنظف فور انتهاء الفحص. لكن معظم المكونات الإضافية للأمان ستحتاج إلى انتظار خبراء إزالة البرامج الضارة للوصول إلى موقع الويب الخاص بك وتنظيفه. يشير هذا إلى أن MalCare ستقوم بتنظيف موقع الويب الخاص بك بشكل أسرع من أي مكون إضافي للأمان.

حدد مكونًا إضافيًا للأمان بعد النظر في إيجابيات وسلبيات كل منهم. ثم تابع لفحص موقع الويب الخاص بك باستخدام المكون الإضافي الذي تختاره.

الخطوة 2: تنظيف الإصابة بالبرامج الضارة

تبدو عملية إزالة البرامج الضارة لمعظم المكونات الإضافية للأمان كما يلي ...

بعد فحص موقعك ، يعرض المكون الإضافي الملفات المصابة الموجودة على موقع الويب الخاص بك.

ثم يحثونك على الاتصال بخبراء تنظيف البرامج الضارة عن طريق رفع تذكرة أو عن طريق الضغط على زر Clean Site .

بعد ذلك ، تحتاج إلى منح حق الوصول إلى موقع الويب الخاص بك والانتظار لمدة 24 ساعة حتى يقوم فريق إزالة البرامج الضارة بتنظيف الملفات والمجلدات المصابة.

بينما تبدو معظم عمليات إزالة البرامج الضارة بهذا الشكل ، فإن بعض المكونات الإضافية للأمان مثل MalCare تقدم عمليات تنظيف فورية. كل ما عليك فعله هو بدء العملية عن طريق تحديد زر التنظيف التلقائي وإدخال بيانات اعتماد FTP الخاصة بموقعك للسماح للنظام الآلي بالوصول إلى موقع الويب الخاص بك. ثم فقط استرخ وانتظر بضع دقائق أثناء تنظيف موقع الويب الخاص بك.

إذا كنت تستخدم استضافة WordPress مُدارة ، فقد يقدم مزود الاستضافة أيضًا خدمة مجانية لإصلاح موقع WordPress تم اختراقه. هذا ينطبق على معظم مضيفي WordPress المُدارين عالي الجودة.

الخطوة 3: إزالة المستخدمين والمكونات الإضافية والسمات المشبوهة

بعد الوصول إلى موقع الويب الخاص بك ، يقوم المتسللون بإصابة ملفاتك ومجلداتك بالإضافة إلى إضافة مستخدمين ضارين ومكونات إضافية وموضوعات إلى الموقع. يستخدمون هذا البرنامج للوصول إلى موقع الويب الخاص بك بعد تنظيف الموقع.

لمنع إعادة الاختراق ، تحتاج إلى فحص جميع المستخدمين الحاليين والمكونات الإضافية والقوالب بعناية. لا تتردد في إزالة أي مستخدم أو برنامج يبدو مريبًا.

الخطوة 4: تحديث بيانات الاعتماد والمكونات الإضافية والسمات

في وقت سابق من هذه المقالة ، ذكرنا كيف أن الأسباب الشائعة لاختراق إعادة توجيه WordPress هي مكونات إضافية وموضوعات قديمة وغير صالحة بالإضافة إلى بيانات اعتماد المستخدم الضعيفة.

بعد إزالة عدوى البرامج الضارة والمستخدمين أو البرامج الضارة من موقع الويب الخاص بك ، تحتاج إلى إزالة السبب الحقيقي للاختراق.

يمكن القيام بذلك عن طريق تحديث المكونات الإضافية والقوالب القديمة ، مما يجعل استخدام بيانات اعتماد قوية إلزاميًا ، وإزالة المكونات الإضافية والسمات الملغاة للأبد.

كيفية منع WordPress من إعادة توجيه الاختراقات في المستقبل

لمنع عمليات اختراق إعادة التوجيه أو أي أنواع أخرى من الاختراقات في موقع WordPress الخاص بك ، عليك اتباع الخطوات التالية:

هذا كل شيء. بهذا نكون قد وصلنا إلى نهاية هذا البرنامج التعليمي.

آخر كلمة على WordPress إعادة توجيه الاختراق

يحدث اختراق إعادة توجيه WordPress عادةً بسبب المكونات الإضافية والسمات القديمة أو الملغاة وأسماء المستخدمين وكلمات المرور الضعيفة.

تعد إزالة الاختراق يدويًا عملية شاقة وتتطلب معرفة فنية ، وهذا هو السبب في أن استخدام مكون إضافي للأمان هو أفضل طريقة لتنظيف هذا النوع من الاختراق.

بعد تنظيف الاختراق ، من المهم منع إعادة الاختراق. يمكنك القيام بذلك عن طريق اتخاذ خطوات ، مثل إزالة المستخدمين المشبوهين والمكونات الإضافية والسمات وإزالة المكونات الإضافية والسمات الفارغة وتحديث المكونات الإضافية والسمات القديمة. بالإضافة إلى كل هذا ، يجب عليك أيضًا تثبيت جدار حماية ، ومراجعة أدوار المستخدم ، وتنفيذ إجراءات تقوية الموقع.

إذا كان لا يزال لديك أي أسئلة حول اختراق إعادة توجيه WordPress ، فأخبرنا بذلك في قسم التعليقات أدناه .