So verbessern Sie die Sicherheit Ihrer WordPress-Site mit einem Content Security Policy Header

Veröffentlicht: 2022-09-11Das Hinzufügen eines Headers für Inhaltssicherheitsrichtlinien ist eine großartige Möglichkeit, die Sicherheit Ihrer WordPress-Site zu verbessern. Indem Sie diesen Header hinzufügen, können Sie dazu beitragen, Cross-Site-Scripting-Angriffe (XSS) und andere böswillige Aktivitäten zu verhindern. Es gibt verschiedene Möglichkeiten, wie Sie Ihrer WordPress-Site einen Header für Inhaltssicherheitsrichtlinien hinzufügen können. Ein Ansatz ist die Verwendung eines Plugins wie Wordfence Security. Eine andere Möglichkeit besteht darin, die .htaccess-Datei Ihrer Website zu bearbeiten. Wenn Sie mit dem Bearbeiten von Code nicht vertraut sind, ist die beste Option die Verwendung eines Plugins. Wordfence Security ist ein beliebtes Plugin, mit dem Sie Ihrer WordPress-Site einen Header für Inhaltssicherheitsrichtlinien hinzufügen können. Nachdem Sie das Plugin installiert und aktiviert haben, müssen Sie die Einstellungsseite von Wordfence besuchen. Auf dieser Seite sehen Sie eine Option zum Hinzufügen einer Inhaltssicherheitsrichtlinien-Kopfzeile. Aktivieren Sie einfach das Kontrollkästchen und klicken Sie dann auf die Schaltfläche „Änderungen speichern“. Wenn Sie mit dem Bearbeiten von Code vertraut sind, können Sie Ihrer WordPress-Site einen Header für Inhaltssicherheitsrichtlinien hinzufügen, indem Sie die .htaccess-Datei Ihrer Site bearbeiten. Dazu müssen Sie sich per FTP mit Ihrer WordPress-Site verbinden. Sobald Sie verbunden sind, müssen Sie die .htaccess-Datei bearbeiten. Sie können dies mit einem Texteditor wie Notepad++ tun. Nachdem Sie die .htaccess-Datei geöffnet haben, müssen Sie die folgenden Codezeilen hinzufügen: # BEGIN Content Security Policy Header always set Content-Security-Policy „default-src 'self';“ # END Inhaltssicherheitsrichtlinie Nachdem Sie diese Codezeilen hinzugefügt haben, müssen Sie die Änderungen speichern und dann die .htaccess-Datei wieder auf Ihre WordPress-Site hochladen. Durch diesen Schritt können Sie dazu beitragen, Cross-Site-Scripting-Angriffe (XSS) und andere böswillige Aktivitäten zu verhindern.

Um den Sicherheitsheader X-Content-Type-Options für Ihre WordPress-Site zu erhalten, müssen Sie zunächst die folgende Konfigurationsdatei hochladen. Eine htaccess-Datei wird mit der Apache-Software heruntergeladen. Sie müssen eine Änderung in nginx mit NGINX vornehmen. Kopieren Sie mithilfe der conf-Datei alle gewünschten Texte oder Bilder und fügen Sie sie ein. Trotz seines Namens ist der X-Content-Security-Policy-Header nicht mehr erforderlich. Sie können am Ende dieser Datei einen Code hinzufügen, um HTTPS-Sicherheitszertifikate für Ihre Website zu aktivieren. Ein Security-Header kann dabei helfen, eine Vielzahl gängiger Angriffe wie XSS und Code-Injection zu verhindern. Dies kann nicht nur Ihren SEO-Score verbessern, sondern auch Ihr Website-Ranking verbessern.

Klicken Sie unter Windows auf Strg-F und auf einem Mac auf Cmd-F. Der CSP wird der Code sein, der als Ergebnis der Suche nach „Content-Security-Policy“ entsteht.

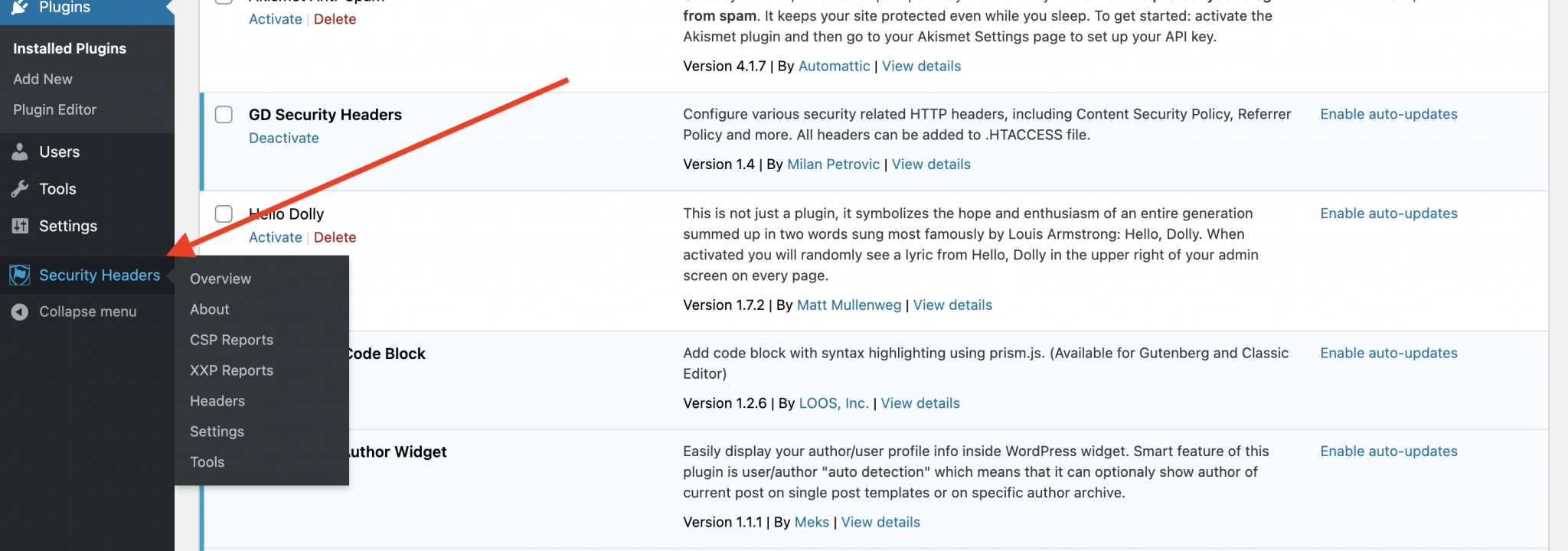

Wie fügt man einen Sicherheits-Header in WordPress hinzu?

Bildnachweis: pentestgang.com

Bildnachweis: pentestgang.comWenn Sie bei Ihrem Cloudflare-Konto-Dashboard angemeldet sind, navigieren Sie zur Seite „SSL/TLS“ und wählen Sie die Registerkarte „Edge-Zertifikate“ aus dem Dropdown-Menü. Klicken Sie im Abschnitt HTTP Strict Transport Security (HSTS) auf die Schaltfläche „HSTS aktivieren“.

Webserver verwenden HTTP-Sicherheitsheader, um allgemeine Sicherheitsbedrohungen zu verhindern, bevor sie Ihre Website beeinträchtigen können. Mit diesen Tools können Sie verhindern, dass häufige böswillige Aktivitäten die Leistung Ihrer Website beeinträchtigen. In diesem Artikel zeigen wir Ihnen, wie Sie innerhalb weniger Minuten Header-Schutz zu Ihrer WordPress-Website hinzufügen. Sucuri ist das beste Sicherheits-Plugin für WordPress. Wenn Sie auch den Website-Firewall-Service des Unternehmens verwenden, können HTTP-Sicherheitsheader konfiguriert werden. Wir zeigen Ihnen alle Optionen und Sie können eine Methode auswählen, die für Sie funktioniert. Hacker können nicht auf Ihre Website zugreifen, bevor sie sie erreichen, da es sich um eine WAF auf DNS-Ebene handelt.

Mit dieser Methode können die HTTP-Sicherheitsheader für WordPress auf Serverebene konfiguriert werden. Dazu müssen Sie Änderungen an der .htaccess-Datei auf Ihrer Website vornehmen. Die Apache-Webserver-Software enthält diese Datei als Serverkonfiguration. Es wird nicht empfohlen, ein HTTPS-Sicherheits-Header-Skript für Anfänger zu verwenden, da es zu unerwarteten Problemen führt. Weitere Informationen finden Sie in unserer Schritt-für-Schritt-Anleitung zur Installation von WordPress-Plugins. Klicken Sie auf die Schaltfläche „ Sicherheitsvoreinstellung hinzufügen “, um mit der Konfiguration der Sicherheitseinstellungen zu beginnen. Sie müssen dann erneut darauf klicken, um die zusätzlichen Optionen hinzuzufügen. Diese Header sind sicherheitsoptimiert, sodass sie jederzeit überprüft und angepasst werden können. Das Tool Security Headers ist kostenlos und kann zum Testen Ihrer Konfiguration verwendet werden.

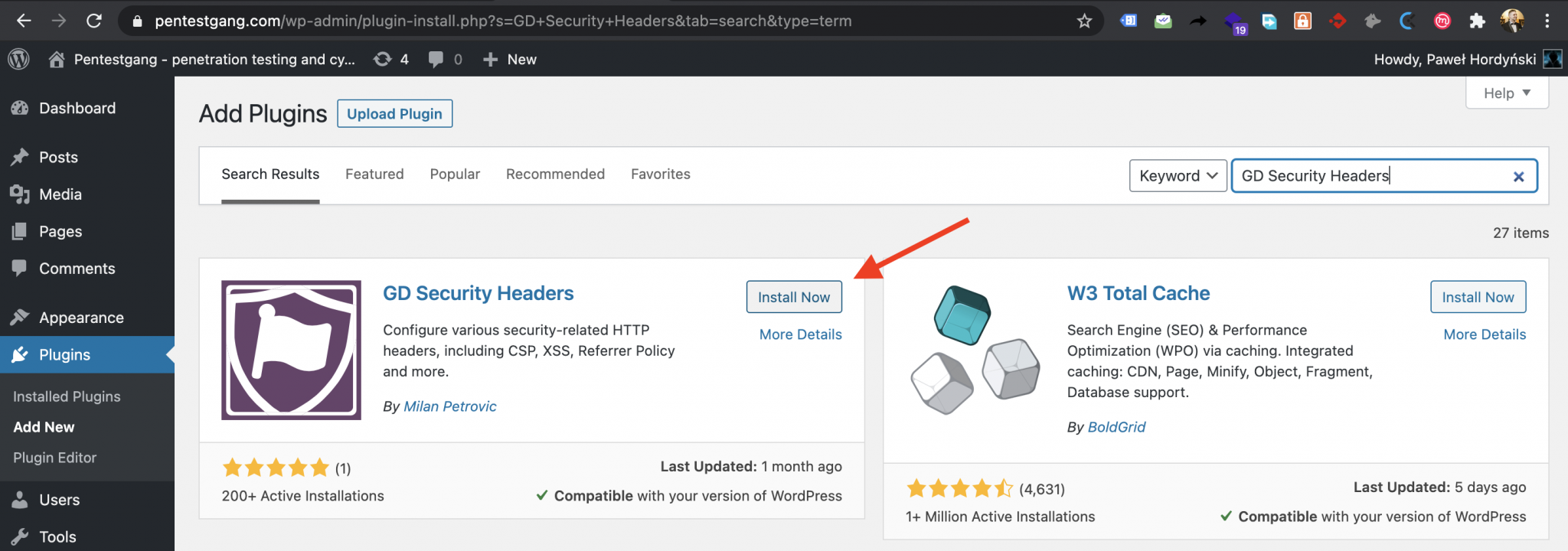

Wo füge ich Inhaltssicherheitsrichtlinien in WordPress ein?

Bildnachweis: pentestgang.com

Bildnachweis: pentestgang.comUm zur Inhaltssicherheitsrichtlinie zu gelangen, gehen Sie zu Leistung > Browser > Sicherheitskopfzeilen und aktivieren Sie „Inhaltssicherheitsrichtlinie“. Sie müssen definieren, wohin die Ressourcen gehen sollen. Mit dem CSP-Header können Sie genehmigte Quellen für Webinhalte definieren, die der Browser laden kann.

Um die Inhaltssicherheitsrichtlinie zu aktivieren, gehen Sie zum Abschnitt „Leistung“ des Browsers und klicken Sie auf die Kopfzeilen „Sicherheit“. Mit dem CSP-Header können Sie den Inhalt angeben, den Ihr Browser laden kann, indem Sie eine genehmigte Quelle definieren. Sie können Ihre Besucher vor einer Vielzahl von Problemen schützen, indem Sie nur die Quellen angeben, aus denen der Browser Inhalte laden kann. Platzhalter können nur für das Schema, den Port und den Rest des ganz linken Teils eines Host%27 verwendet werden. Alle Assets auf meiner Domain würden von jedem Ursprung mit einem beliebigen Schema oder Port geladen, wenn ich mich dafür entscheide. Wenn Sie thesrc eingeben. Definieren Sie bei der Angabe eines Ressourcentyps dessen Laderichtlinie. Es ist nicht immer klar, ob es sich bei einer bestimmten Direktive um eine Fallback- oder eine dedizierte Direktive handelt.

Was ist Inhaltssicherheitsrichtlinie in WordPress?

Mit Content Security Policy (CSP) können Sie Ihrer Website eine Sicherheitsebene hinzufügen, um bestimmte Arten von Angriffen zu erkennen und zu mindern, einschließlich Cross-Site-Scripting (XSS) und Dateneinschleusung. Bei diesen Angriffen wird eine Vielzahl von Malware-Verbreitungstechniken verwendet, von Datendiebstahl bis zur Verunstaltung von Websites.

Lohnt sich eine Content-Security-Policy?

CSPs werden aus verschiedenen Gründen verwendet, von denen der wichtigste darin besteht, Cross-Site-Scripting-Schwachstellen zu verhindern. Ein Angreifer, der einen XSS-Fehler in einer Anwendung entdeckt, kann den Browser nicht zwingen, bösartige Skripts auf der Seite auszuführen, wenn die Anwendung einer strengen Richtlinie folgt.

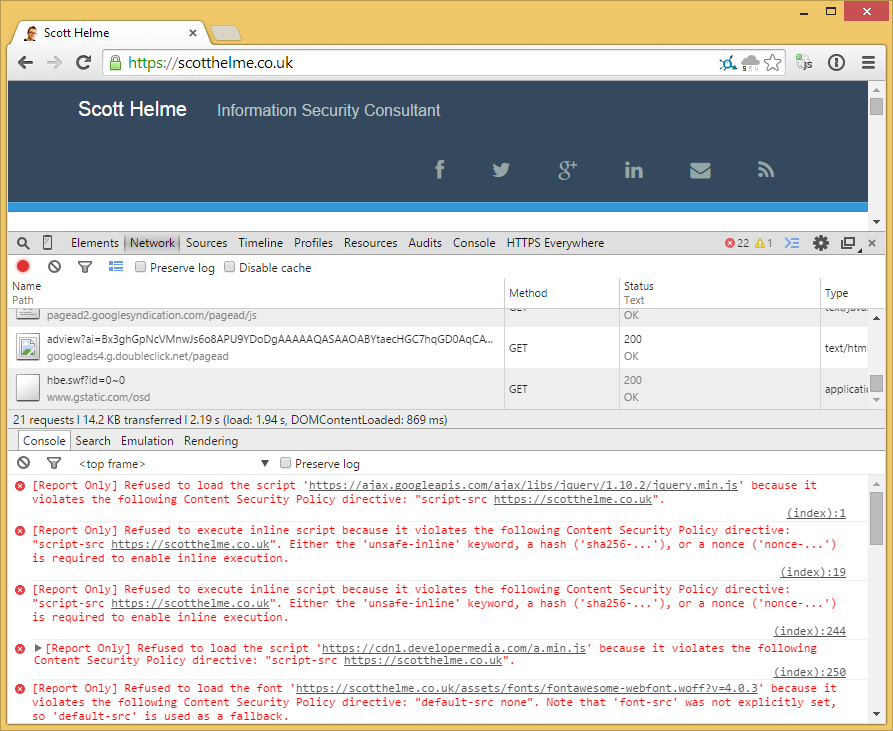

Wie füge ich Content-Security-Policy in den Header ein?

Bildnachweis: Scott Helme

Bildnachweis: Scott HelmeAuf diese Frage gibt es keine allgemeingültige Antwort, da der beste Weg zur Implementierung einer Inhaltssicherheitsrichtlinie von der jeweiligen Website und ihren Anforderungen abhängt. Einige Tipps zum Einfügen einer Inhaltssicherheitsrichtlinie in den Header umfassen jedoch: Sicherstellen, dass die Richtlinie klar definiert und spezifisch für die Anforderungen der Website ist, Sicherstellen, dass alle relevanten Interessengruppen die Richtlinie und ihre Umsetzung kennen, und Testen der Richtlinie gründlich vor dem Start.

Content Security Policy (CSP) ist in der Kopfzeile aller mit Oracle Eloqua verknüpften Zielseiten, Anwendungen und Domänen definiert. Die Rolle von CSP besteht darin, beim Schutz vor einer Vielzahl von Bedrohungen wie Cross-Site-Scripting (XSS), Dateneinschleusung und Clickjacking zu helfen. Eine nicht ordnungsgemäß konfigurierte Inhaltssicherheitsrichtlinie kann zu Datenverlust und Funktionsstörungen führen. Die CSP-Header-Konfiguration kann in vier Schritten durchgeführt werden. Wenn Sie Domain-Inhalte von Drittanbietern auf Ihren Zielseiten verwenden, muss Ihr CSP-Header diese enthalten. Alle CDN-Domänen wie Bilder, JavaScript, CSS und jede andere Unternehmensdomäne sind enthalten. Wenn Sie benutzerdefiniertes CSS von einer öffentlichen Unternehmenswebsite laden, sollten Sie auch Ihre Unternehmensdomäne angeben.

Wenn Ihr Eloqua-Konto keine markenbezogene oder benutzerdefinierte Inhaltsdomäne hat, können Sie den folgenden CSP-Header verwenden . Wenn Sie diesen Header nur verwenden, wenn Sie benutzerdefinierte Inhalte oder Markendomänen verwenden, riskieren Sie, Zielseiten, Anwendungen oder Tracking-Domänen zu beschädigen. Bevor Sie diesen Header verwenden, stellen Sie sicher, dass Sie keine Markendomäne haben. Um diesen Header zu Ihrem Konto hinzuzufügen, verwenden Sie die folgenden Methoden: default-src'self'unsafe-eval'unswitched. eloqua.com und bluekai.com sind Beispiele für Websites. En25.com; Oraclecloud.com; und Kunden-Logo-Name 'eloqua' sind die Namen der Websites.

Konfigurieren der Überschrift „Content-security-policy“.

Bitte nehmen Sie die folgende Direktive in die Konfiguration Ihres Webservers auf: *br> um den Header Content-Security-Policy zu konfigurieren. Standardmäßig ist src self in der Inhaltssicherheitsrichtlinie enthalten. Es weist den Webserver an, die eigene Quelle des Dokuments als einzige Datenquelle zu verwenden, die er zum Laden verwenden kann. Daher dürfen Ressourcen, die aus anderen Quellen geladen werden, nicht im Kontext des Dokuments ausgeführt werden. Wenn Sie möchten, dass Ressourcen aus anderen Quellen im Kontext des Dokuments ausgeführt werden, müssen Sie eine spezifischere Anweisung in den Content-Security-Policy-Header aufnehmen.

Um Ressourcen aus der Quelle „http://example.com“ im Kontext des Dokuments zu aktivieren, müssen Sie die folgende Anweisung in den Header „Content-Security-Policy“ einfügen: *br Die Content-Security-Policy sollte festgelegt werden to'src' für http://example.com.

Ist Content-Security-Policy ein Header?

Content-Security-Policy ist ein Header, der verwendet werden kann, um die Sicherheit einer Website zu verbessern. Es kann verwendet werden, um Cross-Site-Scripting-Angriffe und andere Arten von Angriffen zu verhindern.

Die Content Security Policy schützt auch vor anderen Arten von Angriffen wie Clickjacking und Cross Site Scripting. Obwohl es hauptsächlich zum Weiterleiten von HTTP-Anforderungen verwendet wird, können Sie es auch als benutzerdefiniertes Meta-Tag verwenden. CSP wird von den meisten gängigen Browsern unterstützt, nicht jedoch von Internet Explorer. Lassen Sie den Sandbox-Wert leer, damit alle Einschränkungen bestehen bleiben, oder fügen Sie der Sandbox einen Wert hinzu, z. B. Formulare zulassen und Popups zulassen. Die Richtlinie lässt das Laden anderer Ressourcen (z. B. Frames, Objekte oder CSS) aus anderen Quellen (z. B. Bilder, Skripts, AJAX und CSS) nicht zu. Es ist ein ausgezeichneter Ausgangspunkt, wenn Sie eine Website erstellen möchten.

Ist Content-Security-Policy ein Header?

Der Name eines HTTP-Antwortheaders , den moderne Browser verwenden, um Dokumente (oder Webseiten) vor Kompromittierung zu schützen, lautet Content-Security-Policy. Mit dem Header Content-Security-Policy können Sie steuern, wie Ressourcen wie JavaScript, CSS und eine Vielzahl anderer Inhalte in einem Browser geladen werden.

Inhaltssicherheitsrichtlinie Header WordPress Htaccess

Eine Möglichkeit, Ihre WordPress-Site zu sichern, besteht darin, einen Content Security Policy (CSP)-Header zu implementieren. CSP ist eine Sicherheitsmaßnahme, die dazu beiträgt, das Risiko von Cross-Site-Scripting (XSS) und anderen Arten von Angriffen zu mindern. Indem Sie einen CSP-Header in der .htaccess-Datei Ihrer Website angeben, können Sie dazu beitragen, Ihre Website und ihre Besucher zu schützen. Um Ihrer WordPress-Site einen CSP-Header hinzuzufügen, bearbeiten Sie Ihre .htaccess-Datei und fügen Sie die folgende Zeile hinzu: Header set Content-Security-Policy „policy-directive“ Ersetzen Sie „policy-directive“ durch die eigentliche Richtlinie, die Sie implementieren möchten. Um beispielsweise nur bestimmte Domains auf die Whitelist zu setzen, würden Sie eine Anweisung wie diese verwenden: Content-Security-Policy: script-src 'self' https://example.com; Es gibt eine Reihe verschiedener Richtlinienanweisungen, mit denen Sie Ihren CSP-Header anpassen können. Weitere Informationen finden Sie in der Spezifikation der Inhaltssicherheitsrichtlinie .

Die folgenden Schritte zeigen Ihnen, wie Sie die Inhaltssicherheitsrichtlinie mithilfe der lokalen Apache-Datei implementieren. Ich bin immer davon ausgegangen, dass Zeilen umbrechen, daher bin ich mir nicht sicher, wie Apache mit den Headern umgehen wird, aber ich bin mir nicht sicher, wie die geparsten sein werden. Außerdem könnten Sie mit PHP den Header Ihrer Content-Security-Policy so setzen, dass sie nicht vom Server abhängig ist. Wenn in einer Zeile ein umgekehrter Schrägstrich * steht, zeigt dies an, dass die Direktive in der nächsten Zeile fortgesetzt wird.