MongoDB: Eine leistungsstarke, aber unsichere NoSQL-Datenbank

Veröffentlicht: 2023-01-22MongoDB ist ein leistungsstarkes dokumentenorientiertes Datenbanksystem, das sich perfekt für moderne Webanwendungen eignet. Es hat eine hervorragende Skalierbarkeit und ist sehr einfach zu bedienen. Ein potenzielles Sicherheitsproblem bei MongoDB ist jedoch die Nosql-Injektion. Nosql-Injection ist eine Art von Angriff, bei dem böswillige Eingaben an eine Nosql-Datenbank geliefert werden, um unbeabsichtigte Aktionen auszuführen oder auf vertrauliche Daten zuzugreifen. Dies kann passieren, wenn Benutzereingaben nicht ordnungsgemäß validiert oder bereinigt werden. Glücklicherweise verfügt der MongoDB-Treiber über integrierte Sicherheitsvorkehrungen gegen Nosql -Injection-Angriffe . Es ist jedoch immer noch wichtig, sich dieses Sicherheitsproblems bewusst zu sein und Maßnahmen zu ergreifen, um es zu verhindern.

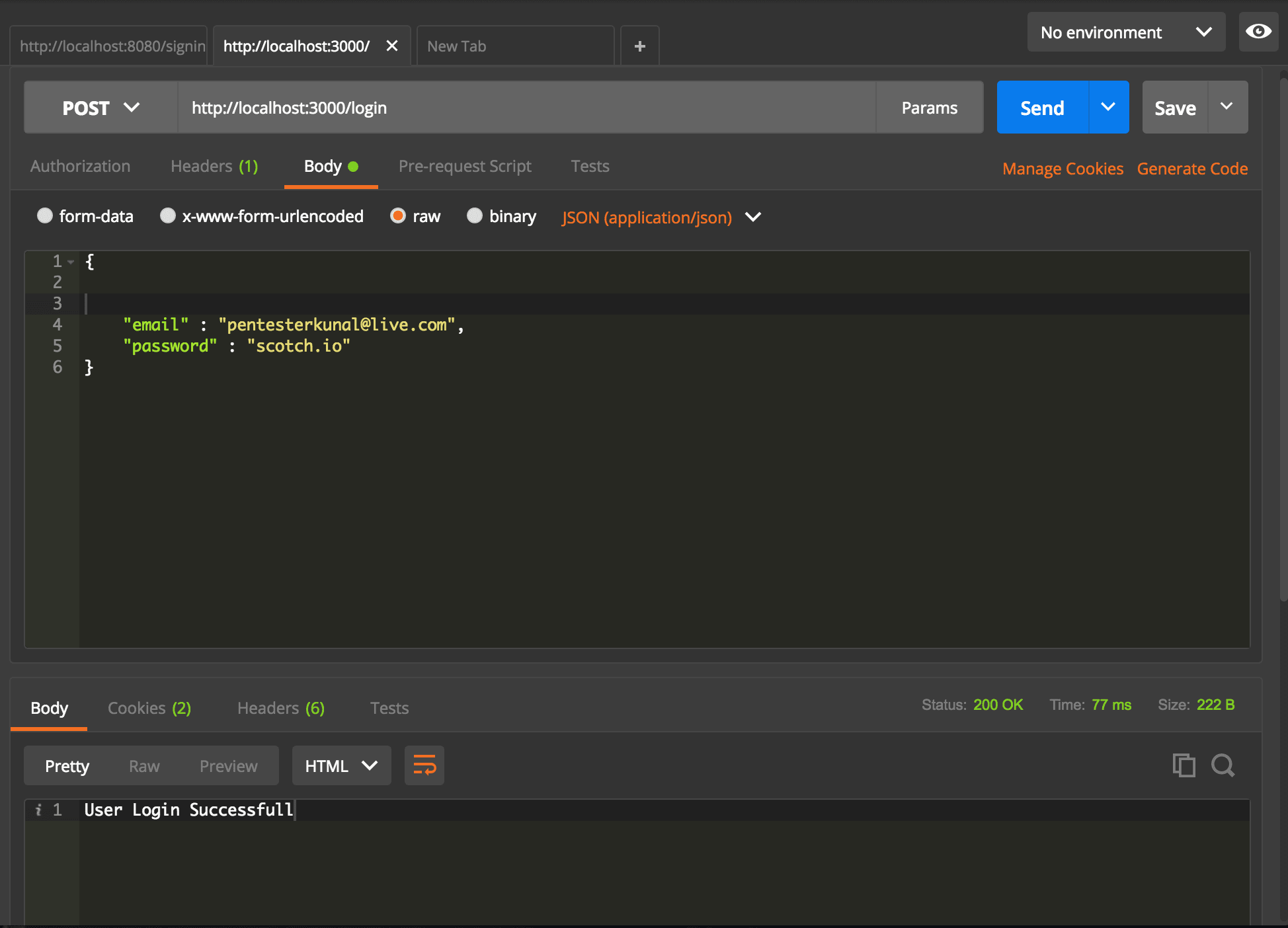

In Bezug auf die Popularität von MongoDB ist es der fünftbeliebteste Datenspeicher, nur hinter der beliebten Apache Cassandra-Datenbank und anderen NoSQL-Engines. Da es keinen NoSQL-Sprachstandard gibt, ist der Injektionsprozess jedes Anbieters auf die von ihm verwendete Abfragesprache zugeschnitten. PHP wird in den meisten NoSQL-Injection-Fällen im Web verwendet, und ich werde später auf einige davon eingehen. Wenn der JS-Ausdruck in eine $where-Klausel eingefügt oder an eine mapReduce- oder Gruppenfunktion übergeben wird, unterstützt Mongo die Auswertung. Wenn wir also ein gültiges JavaScript in die Abfragezeichenfolge eingeben und die Anführungszeichen korrekt abgleichen, kann Mongo unser JavaScript ausführen. Um unser Ziel zu erreichen, alle gültigen Benutzer zu finden, würden wir es vorziehen, etwas weiterzugeben, das immer wahr ist. Diese MEAN-Stack-Anwendung besteht aus drei Teilen: Express, Mongo und Node.

Ein erwartetes Objekt sieht wie folgt aus: Der Empfangscode für Express lautet wie folgt: Sie können einen neuen Wert einfügen, indem Sie das Benutzername- oder Kennwortfeld durch eine gültige Mongo-Abfrage ersetzen . Um NoSQL-Injektionen zu vermeiden, ist es wichtig, eine starke Codebasis zu entwickeln. Bevor Sie Ihre Mongo-Instanz und Ihren Anwendungscode härten, sollten Sie einige Dinge tun, die Sie tun sollten. Sie können das Einschleusen Ihres Codes einschränken oder verhindern, unabhängig davon, wie alt oder ausgefeilt Ihre Sprache ist.

NoSQL-Injektion ist eine Datenschutz-Schwachstelle, die es einem Angreifer ermöglicht, böswillige Eingaben in eine von einem Endbenutzer gelieferte Abfrage einzufügen und einen unerwünschten Befehl in der Datenbank auszuführen.

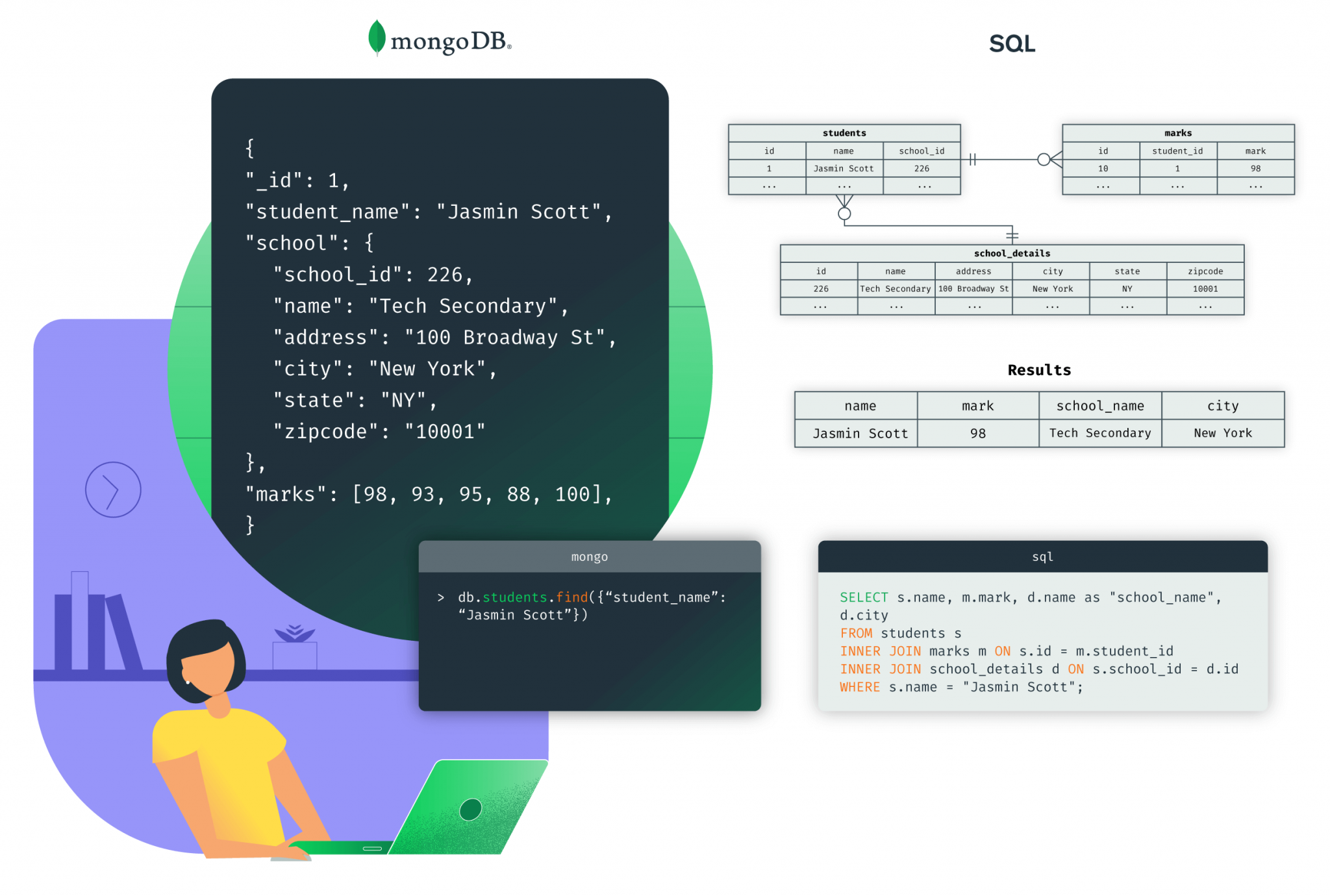

Die MongoDB-Datenbank basiert auf einem nicht-relationalen Dokumentenmodell. Dadurch handelt es sich um eine NoSQL-Datenbank (NoSQL = Not-only-SQL), die sich deutlich von relationalen Datenbanken wie Oracle, MySQL oder Microsoft SQL Server unterscheidet.

Dokumentdatenbanken, Schlüsselwertdatenbanken, Wide-Column-Stores und Graphdatenbanken sind nur einige der verfügbaren Arten von NoSQL-Datenbanken . Die MongoDB NoSQL-Datenbank ist die weltweit am weitesten verbreitete.

Object Data Modeling (ODM) ist eine neue Bibliothek, die für MongoDB und Node entwickelt wird. Beziehungen zwischen Daten werden verwaltet, eine Schemavalidierung wird durchgeführt und der Code von MongoDB wird in die Darstellung dieser Objekte übersetzt, indem dies verwendet wird. MongoDB, eine NoSQL-Dokumentendatenbank , benötigt kein Schema, um zu funktionieren.

Ist eine Injektion in Mongodb möglich?

Auf diese Frage gibt es keine endgültige Antwort, da sie von der jeweiligen Implementierung von MongoDB abhängt. Es ist jedoch im Allgemeinen möglich, Code über die Verwendung von benutzerdefinierten Funktionen (UDFs) in MongoDB einzufügen. UDFs ermöglichen es Entwicklern, die Funktionalität von MongoDB zu erweitern, indem sie ihre eigenen benutzerdefinierten Funktionen schreiben. Diese Funktionen können dann wie jede andere integrierte Funktion in Abfragen und Aktualisierungen verwendet werden. Darüber hinaus können UDFs verwendet werden, um auf Daten aus externen Quellen wie anderen Datenbanken oder Webdiensten zuzugreifen. Dadurch ist es möglich, Code in MongoDB einzuschleusen, der sonst nicht möglich wäre.

Die Tatsache, dass MongoDB aufgrund seiner Skalierbarkeit die beliebteste Datenbank ist, ist einer der Gründe, warum es so beliebt ist. Die Webanwendung enthält MongoDB-Befehle, mit denen sie Daten abrufen und anzeigen kann. Die Schwachstelle von MongoDB ist, wie die jeder anderen Datenbank, auf SQL-Injection-Angriffe zurückzuführen. Eine böswillige Abfrage wird von der Datenbank automatisch als eine andere erkannt und sendet die angeforderten Daten an den Angreifer zurück. Ein Angreifer kann dies nutzen, um die Kontrolle über Ihre Eingabe zu erlangen. Der Angreifer kann einen Server übernehmen, wenn die Eingabe ungültig ist. MongoDB enthält mehrere integrierte Sicherheitsfunktionen zum Erstellen sicherer Abfragen ohne JavaScript. Wenn Sie jedoch JavaScript in Ihrer Abfrage verwenden müssen, müssen Sie die Best Practices befolgen.

Mongodb und Dynamodb: Nosql-Datenbanken sind immer noch anfällig für SQL-Injection

Trotz der Tatsache, dass MongoDB eine NoSQL-Datenbank ist, sind SQL-Injection-Angriffe immer noch ein Problem, da der Entwickler immer noch gefährdet ist, wenn er die Eingabe nicht angemessen bereinigt. MongoDB verwendet kein SQL für Abfragen, was bedeutet, dass das Ergebnis immer noch ein Injection-Angriff ist, wenn der Entwickler die Eingabe nicht angemessen bereinigt. Eine der häufigsten Web-Hacking-Techniken ist die SQL-Injektion, bei der bösartiger Code über Webseiteneingaben in SQL-Anweisungen eingeschleust wird. SQL-Injection-Angriffe sind trotz seines NoSQL-Status weiterhin ein Problem mit DynamoDB; Da die Eingabe jedoch unzureichend bereinigt ist, ist der Entwickler immer noch anfällig.

Gibt es ein Äquivalent zur Sql-Injektion für Mongodb?

Derzeit gibt es kein bekanntes Äquivalent von SQL Injection für MongoDB. MongoDB ist zwar weniger anfällig für Injection-Angriffe als SQL-Datenbanken, aber nicht vollständig immun. Injection-Angriffe auf MongoDB können auftreten, wenn nicht vertrauenswürdige Benutzereingaben ohne ordnungsgemäße Validierung oder Bereinigung verwendet werden. Wenn diese Angriffe nicht richtig gehandhabt werden, können sie es einem Angreifer ermöglichen, Daten zu ändern, unbeabsichtigte Aktionen auszuführen oder Zugriff auf vertrauliche Informationen zu erhalten.

Die meisten Injection-Angriffe werden durch unzureichende Eingangsbereinigung ermöglicht. Ein Paar Anführungszeichen wird üblicherweise verwendet, um Code von Daten in der Sprache zu unterscheiden, aber das ist nicht immer der Fall. Viele Entwickler versäumen es, Benutzereingaben zu bereinigen, wodurch ihre Apps anfällig für Fehler werden. Erfahren Sie mehr über SQL-Injection-Angriffe in MongoDB. NoSQL-Datenbanken, die mit eingebautem Sharding ausgestattet sind, haben den Vorteil, dass sie horizontal statt vertikal wachsen können. Ein Entwickler, der eine Eingabe nicht ordnungsgemäß bereinigt, ist dennoch Injection-Angriffen ausgesetzt. Ein NoSQL-Injection-Angriff ähnelt einer SQL-Injection-Schwachstelle insofern, als er bereinigte Benutzereingaben bei der Entwicklung von Datenbankabfragen ausnutzt.

Die Dokumentation und Sicherheitsrichtlinien für eine NoSQL-Datenbank sollten immer gelesen werden. Stellen Sie vor dem Einsatz von SQL-Injection-Angriffen zum Angriff auf eine Anwendung sicher, dass Ihre Daten bereinigt sind, um ihre Anfälligkeit zu verringern. Zuar kann Ihnen dabei helfen, festzustellen, welche Verbesserungen Sie an Ihrem aktuellen System vornehmen können, um es effizienter zu machen und die Dateneingabe zu automatisieren.

Mongodb-Injection-Angriffe: So schützen Sie Ihre Daten

MongoDB ist eine beliebte NoSQL-Datenbank, die eine schnellere Anwendungsentwicklung ermöglicht. Trotz der Tatsache, dass MongoDB eine dokumentenorientierte Datenbank ist, kann jede darin injizierte schädliche Nutzlast schwerwiegende Folgen haben. Mittels JSON Code Injection ist ein Injection-Angriff auf MongoDB möglich. MEAN-Apps verlassen sich stark auf MongoDB, sodass ein Angreifer JSON-Code verwenden kann, um Daten darüber zu übertragen. bösartige Payload wird laut NoSQL-Injection in Nicht-SQL-Datenbanken wie MongoDB injiziert. Wenn schädliche Nutzdaten in MongoDB eingeschleust werden, kann dies weitreichende Auswirkungen haben, und NoSQL-Einschleusungen können schwerwiegend sein.

Unterstützt Mongodb Nosql?

Ja. MongoDB ist eine NoSQL-Datenbank, die ein JSON-ähnliches Format zum Speichern von Daten verwendet. NoSQL-Datenbanken werden häufig für Big Data und Echtzeit-Webanwendungen verwendet.

MongoDB ist ein dokumentenorientiertes Datenbankverwaltungssystem, das Open Source ist und ein Open-Source-Datenbankverwaltungssystem verwendet. Die MongoDB-Datenbank speichert Daten in Flatfiles in ihren eigenen binären Speicherobjekten. Die Datenspeicherung ist äußerst kompakt und effizient, was sie ideal für große Mengen macht. Datenbankverwaltungssysteme, die die NoSQL-Technologie verwenden, unterscheiden sich grundlegend von relationalen Datenbanken. MongoDB unterstützt die Stapelverarbeitung mithilfe seiner Aggregationsfunktion. Die MongoDB-Architektur speichert Dokumente in einer einzigen Sammlung. Da die Sammlung schemalos ist, kann sie basierend auf unterschiedlichen Inhalten, Feldern und Größen mit einem anderen Dokument in derselben Sammlung verglichen werden. Daher kann MongoDB nicht als Alternative zu NoSQL angesehen werden.

Die Schemaerstellung und -verwendung von MongoDB ist nur einer der vielen Vorteile. Das Konzept des Schemas besteht darin, eine Reihe von Regeln für die Datenklassifizierung zu erstellen. Der Name eines Schemas könnte definieren, wie Felder zugewiesen werden, welche Datentypen zulässig sind und wie auf Daten zugegriffen wird. Dadurch können Sie Ihre Daten übersichtlicher und einfacher strukturieren. Die Möglichkeit, Ihre Datenbank zu skalieren, ist ebenfalls ein Merkmal von MongoDB. Mit MongoDB müssen Sie sich keine Gedanken über große Datenmengen machen. Dies liegt an seinem schnellen und effizienten B-Tree-Indizierungssystem. Darüber hinaus enthält MongoDB ein Journaling-System, das dafür sorgt, dass Ihre Daten immer auf dem neuesten Stand sind. MongoDB ist eine hervorragende Dokumentendatenbank, da sie sehr einfach zu bedienen ist und sehr gut skalieren kann. MongoDB ist eine großartige NoSQL-Datenbank , weil sie einfach zu bedienen und zuverlässig ist.

Mongodb-Befehlsinjektion

MongoDB Command Injection ist eine Sicherheitslücke, die auftritt, wenn nicht vertrauenswürdige Benutzereingaben an einen MongoDB-Shell-Befehl übergeben werden. Dies kann es einem Angreifer ermöglichen, beliebige Befehle auf dem Server auszuführen, was zu Datenverlust oder Serverkompromittierung führen kann.

Was ist Befehlsinjektion?

Eine Befehlsinjektion ist eine Art Cyberangriff, bei dem ein Host-Betriebssystem (OS) mit beliebigen Befehlen angegriffen wird. Ein Bedrohungsakteur fügt die Befehle ein, indem er eine Anwendungsschwachstelle ausnutzt, wie z. B. eine fehlende Eingabevalidierung.

Verhindert Mongodb die SQL-Injektion?

Obwohl NoSQL-Datenbanken wie MongoDB nicht SQL-basiert sind, sind sie in der Lage, Abfragen basierend auf den Eingaben des Benutzers durchzuführen. Mit anderen Worten, wenn der Entwickler die Eingabe nicht ordnungsgemäß bereinigt, besteht immer noch das Risiko von Injektionsangriffen.

Was ist Xquery-Injection?

Die XQuery-Injektion kann Variablen in der Umgebung des Opfers aufzählen, Befehle an den lokalen Host einspeisen oder Abfragen an entfernte Dateien und Datenquellen durchführen. SQL-Injection-Angriffe ähneln denen, die durch Tunneln durch den Einstiegspunkt der Anwendung ausgeführt werden, um auf die Ressourcenzugriffsschicht zuzugreifen.

Mongodb SQL-Injection-Beispiel

Ein Beispiel für die Mongodb-SQL-Injektion ist, wenn ein böswilliger Benutzer versucht, SQL-Code in eine MongoDB-Datenbank einzufügen, um Zugriff auf vertrauliche Daten zu erhalten. Dies kann durch Ausnutzen von Schwachstellen in der Anwendung erfolgen, die zur Interaktion mit der Datenbank verwendet wird, oder durch direkten Zugriff auf den Datenbankserver selbst. In beiden Fällen kann der Angreifer beliebige SQL-Befehle ausführen, die zur Offenlegung vertraulicher Informationen oder zur Änderung oder Zerstörung von Daten führen können.

Mongoose: Verhindern von Mongodb-Injektionsangriffen

Angreifer fügen benutzerdefinierte Abfragen in MongoDB-Instanzen ein, um Fehler in der MongoDB-Datenbank auszunutzen. Ein MongoDB-Injection-Angriff kann verhindert werden, indem Benutzereingaben gefiltert werden, sie daran gehindert werden, Datenbankabfragen zu erstellen, und indem verhindert wird, dass Benutzereingaben verwendet werden.

Mongodb-Injektionsprävention

MongoDB Injection ist eine Angriffsform, bei der bösartiger Code in eine MongoDB-Datenbank eingefügt wird. Dies kann auf verschiedene Weise erfolgen, beispielsweise durch Benutzereingaben oder durch Ausnutzen einer Schwachstelle in der Datenbanksoftware. Sobald der Code eingefügt wurde, kann er verwendet werden, um Daten zu ändern oder zu löschen oder um Zugang zu vertraulichen Informationen zu erhalten. Um eine MongoDB-Injektion zu verhindern, ist es wichtig sicherzustellen, dass alle Benutzereingaben validiert und bereinigt werden, bevor sie in der Datenbank gespeichert werden. Darüber hinaus ist es ratsam, die Datenbanksoftware auf dem neuesten Stand zu halten, da häufig neue Schwachstellen entdeckt und ausgenutzt werden.

Die Sicherheit kann in MongoDB stark beeinträchtigt werden, indem einfach Authentifizierungszertifikate konfiguriert und die Daten verschlüsselt werden. HTTP-Anforderungen tragen die Parameter, die von Angreifern empfangen werden, sodass sie bis ans Ende der Welt gehen können, um sie zu erhalten. Nicht bereinigte Variablen werden in diesem Fall an eine MongoDB-Abfrage übergeben, was die Orientierungsstruktur der Dokumentabfrage unterbricht und gelegentlich dazu führt, dass der Datenbankcode selbst ausgeführt wird. Das Fehlen serialisierter Daten in MongoDB vermeidet die Möglichkeit, dass direkte Parameter integriert werden, was ein potenzielles Risiko darstellt. Die Verwendung von API-Daten in einem formatierten Text und somit die Notwendigkeit geparster Daten kann zu Konflikten zwischen dem Aufgerufenen des Servers und dem Aufgerufenen der Datenbank führen. Es kann ein ernsthaftes Sicherheitsrisiko darstellen, wenn Ihre Daten kompromittiert werden. Mit dem $where-Operator kann ein String innerhalb des Servers selbst ausgewertet werden. Wenn Sie nach Schülern suchen, deren Alter größer als Y ist, wird die Abfrage höher als Y sein. In diesem Fall kann das Bereinigungsmodul das Problem nicht lösen. Es schneidet auch schlecht ab, weil es nicht für Indizes optimiert ist, was im Rückschlag beschrieben wird.

Wie kann Sql-Injection verhindert werden?

SQL-Injection-Angriffe werden niemals gestoppt, es sei denn, es wird eine Eingabevalidierung und Paralyse für vorbereitete Anweisungen durchgeführt. Es ist nie eine gute Idee, dass der Anwendungscode die Eingabe in seiner Anwendung verwendet. Um alle Eingaben wie Webformulare zu bereinigen, muss der Entwickler auch alle Eingaben bereinigen, einschließlich Formulare für Webbrowser.

Verhindern von Sql-Injection-Angriffen mit Zeichen-Escape

SQL-Injection ist eine Methode, mit der Angreifer schädlichen SQL-Code in eine Webanwendung einschleusen, um Zugriff auf die Datenbank zu erlangen oder Daten zu manipulieren. Es ist möglich, SQL-Injection zu vermeiden, indem Zeichen maskiert werden. Wenn ein SQL-Server Eingabezeichen wie „/ — ;“ akzeptiert, kann er diese als SQL-Injection-Angriffe interpretieren.

Im Gegensatz zu Standard-SQL-Datenbanken lassen NoSQL-Datenbanken lockerere Konsistenzanforderungen zu. In diesem System gibt es weniger Konsistenzprüfungen und Beziehungsbeschränkungen, was Vorteile in Bezug auf Skalierung und Leistung bietet. Obwohl NoSQL-Datenbanken nicht SQL-gesteuert sind, bleiben sie anfällig für Injektionen. NoSQL-Datenbanken sind weniger anfällig für Injektionen, da sie nicht auf demselben Datenbankschema wie eine herkömmliche Datenbank basieren. Dadurch ist die Schwachstelle für Angreifer schwieriger auszunutzen.

Können Sie eine Datenbank vor Code-Injection schützen?

Als Teil der Lösung können SQL-Injection-Schwachstellen in Webanwendungen vermieden werden, indem parametrisierte Datenbankabfragen mit gebundenen, typisierten Parametern und parametrisierte gespeicherte Prozeduren in der Datenbank mit Vorsicht verwendet werden. Dies wird durch die Verwendung von Java, einer Programmiersprache, erreicht. Dieser Abschnitt behandelt Programmiersprachen wie PHP, NET und andere.

Die Gefahren der Code-Injektion

Angreifer können bösartigen Code in Webanwendungen einschleusen, um böswillige Aktionen im Namen des Benutzers auszuführen, indem sie die Schwachstellen-Code-Injektion verwenden. Bei der Aktivitätskontrolle ist es möglich, Benutzereingaben zu validieren und vorbereitete Anweisungen mit parametrisierten Abfragen zu verwenden, um Code-Injection-Angriffe zu vermeiden. Darüber hinaus ist es wichtig zu vermeiden, dass Benutzereingaben in eine Abfrage eingefügt werden, bevor sie in eine Abfrage eingefügt werden.

Nosql-Injektionsbeispiel

Ein NoSQL-Injection-Angriff ist eine Art von Injection-Angriff, der auf NoSQL-Datenbanken abzielt. NoSQL-Datenbanken werden zunehmend von Webanwendungen zum Speichern von Daten verwendet. Diese Datenbanken sind jedoch oft nicht so sicher wie herkömmliche relationale Datenbanken. Dies macht sie anfällig für Injektionsangriffe.

Bei einem NoSQL-Injection-Angriff fügt ein Angreifer Schadcode in eine NoSQL-Datenbank ein. Dieser Code wird dann von der Datenbank ausgeführt. Dadurch kann der Angreifer auf vertrauliche Daten zugreifen, Daten ändern oder Daten löschen. NoSQL-Injection-Angriffe können für ein Unternehmen sehr schädlich sein.

Es gibt einige Möglichkeiten, NoSQL-Injection-Angriffe zu verhindern. Zunächst sollten Sie beim Zugriff auf eine NoSQL-Datenbank parametrisierte Abfragen verwenden. Dadurch wird sichergestellt, dass nur gültige Daten in die Datenbank eingefügt werden. Zweitens sollten Sie eine Whitelist mit zulässigen Zeichen verwenden, wenn Sie Eingaben von Benutzern akzeptieren. Dadurch wird verhindert, dass bösartiger Code in die Datenbank eingefügt wird. Schließlich sollten Sie Ihre NoSQL-Datenbank mit den neuesten Sicherheitspatches auf dem neuesten Stand halten.

Die unterschiedlichen – und gefährlichen – nosql-Datenbanken

Die Popularität von NoSQL-Datenbanken beruht hauptsächlich auf ihrer Fähigkeit, Daten effizienter zu speichern. Sie bleiben anfällig für Injektionsangriffe, wenn der Entwickler die Eingabe nicht ordnungsgemäß bereinigt.

Mongodb-Injektions-Spickzettel

MongoDB Injection ist eine Technik, die verwendet wird, um Schwachstellen in Webanwendungen auszunutzen, die MongoDB-Datenbanken verwenden. Durch das Einschleusen von bösartigem Code in MongoDB-Abfragen kann ein Angreifer Zugriff auf sensible Daten erlangen oder sogar beliebigen Code auf dem Server ausführen. Der MongoDB-Injection-Spickzettel ist eine Kurzanleitung für Entwickler und Sicherheitsexperten, die ihre Webanwendungen vor dieser Art von Angriffen schützen müssen. Es enthält Tipps zur ordnungsgemäßen Validierung von Benutzereingaben, zur Bereinigung von Datenbankabfragen und zur Konfiguration von MongoDB-Berechtigungen .

Kürzlich habe ich erklärt, wie man eine NoSQL-Schwachstelle hackt, um an einem Bug-Bounty-Programm teilzunehmen. In diesem Beitrag werde ich einige Methoden durchgehen, um festzustellen, ob Injektionen möglich sind. NoSQL-Datenbanken wie Mongo verwenden sowohl JavaScript als auch BSON-Injection. Wenn Sie immer etwas Falsches einfügen möchten, sollten Sie in der Lage sein, den gesamten Inhalt der Abfrage zu kontrollieren. Beispielsweise kann eine Produktseite mit einem injizierbaren Produkt-ID-Parameter Produktdetails für eine Abfrage zurückgeben, aber ein leeres Produkt wird nicht angezeigt. Wenn wir versuchen, alles außer der ID 5: db.product.find(*id: 5*: 5*) abzugleichen, oder wenn wir die $in- oder $nin-Operatoren wie dblink.dblink() verwenden, werden wir das nicht tun beliebige Daten abrufen können. Die Versionen „wahr“ und „falsch“ unterscheiden sich, wenn die Injektion erfolgreich ist.

Die Timing-Injektion ist identisch mit der blinden booleschen Injektion, außer dass sie nicht versucht, die Seite langsamer (für wahr) oder schneller (für falsch) zu laden. JS kann nur während Timing-Injektionen in einer Datenbank ausgeführt werden. Wenn eine Injektionsstelle injizierbar ist, kann ohne Eingreifen eines SQL-Injection-Skripts nicht auf die Daten zugegriffen werden.

Was ist eine blinde Nosql-Injektion?

Wenn ein NoSQL-Aufruf einen Wert verwendet, der von einer Clientanforderung ohne vorherige Bereinigung abgeleitet wurde, wird der Wert eingefügt. Cyberkriminelle können diese Schwachstelle ausnutzen, um beliebigen NoSQL-Code auszuführen, was zu Datendiebstahl oder der Kontrolle zusätzlicher Serverkomponenten führen kann.

Cockroachdb Vs Mongodb: Was ist das Richtige für Sie?

Mongo ist eine Datenbank, die eine Teilmenge von MongoDB ist, während CockroachDB ein RDBMS ist. CockroachDB unterstützt eine breite Palette von Datenbanken, einschließlich Tabellen, Zeilen, Spalten und Indizes. Es ist eine ausgezeichnete Wahl für Datenbanken, die eine starke Unterstützung für Datenstruktur, Indizes und Skalierung erfordern. SQL-Injections sind eine Art Computerangriff, bei dem bösartiger Code in eine Datenbank eingeschleust wird, um Zugriff auf Informationen zu erhalten. SQL-Injections sind illegal, wenn sie in Verbindung mit der Website eines Mitbewerbers verwendet werden. SQL-Injections sind eine Angriffsart, die zu Datendiebstahl, Kontodiebstahl und sogar Website-Übernahmen führen kann.