Mongoose – Eine Objektdatenmodellierungsbibliothek für MongoDB und Node Js

Veröffentlicht: 2023-01-22Mongoose ist eine Object Data Modeling (ODM)-Bibliothek für MongoDB und Node.js. Es ist eine MongoDB-spezifische Erweiterung des Object Document Mapper (ODM)-Konzepts.

Mongoose bietet eine unkomplizierte, schemabasierte Lösung zum Modellieren Ihrer Anwendungsdaten. Es umfasst integrierte Typumwandlung, Validierung, Abfrageerstellung, Business-Logik-Hooks und mehr, die sofort einsatzbereit sind.

Ein NoSQL-Injection-Angriff ist dasselbe wie ein SQL-Injection-Angriff, da der Angreifer eine vom Benutzer bereinigte Eingabe ausnutzt, während er die Abfrage erstellt. Durch die Verwendung einer Bereinigungsbibliothek wie MongoDB können Sie SQL-Injection-Angriffe verhindern.

Es ist eine Object Data Modeling (ODM)-Bibliothek, die mit MongoDB und Node verwendet werden kann. Beziehungen zwischen Daten, Schemavalidierung und Übersetzung werden alle von diesem System gehandhabt. MongoDB ist eine nicht strukturierte NoSQL-Datenbank, die keine Schemazeichenfolgen verwendet.

, eine asynchrone Operation, ist in Promises' Mongoose integriert. Indem Sie sie speichern und dann an thetables zurückgeben, können Sie Abfragen durchführen. Als Ergebnis können Sie MyModel und andere ähnliche Apps erstellen.

Ist Nosql anfällig für Injection-Angriffe?

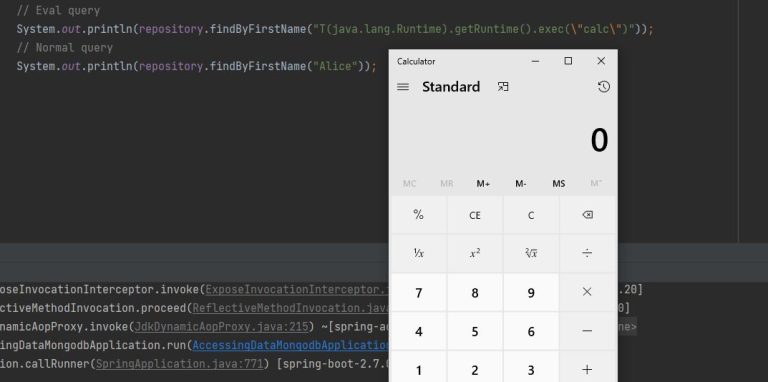

Eine NoSQL-Injektion tritt auf, wenn ein Endbenutzer eine von ihm übermittelte Abfrage nicht bereinigt, sodass der Angreifer böswillige Eingaben ausführen kann.

Eine NoSQL-Injection-Schwachstelle beruht wie eine SQL-Injection-Schwachstelle auf Schwachstellen, die kaum verstanden und ausgenutzt werden. Ein Angreifer, der keine Berechtigung zum Lesen oder Ändern von Backend-Daten hat, kann diese einsehen oder ändern. Ein serverseitiger Skriptangriff auf eine NoSQL-Datenbank zur Datenbankerweiterung ist eine der häufigsten Arten. Beim Einfügen von NoSQL-Abfragen müssen Entwickler Benutzerdaten validieren, indem sie unbeabsichtigte Datenstrukturen wie Objekte und Arrays identifizieren, die für NoSQL-Abfragen verwendet werden können. In einigen Fällen können Injektionsdaten mithilfe typisierter Modelle in den erwarteten Typ konvertiert werden. Um erfolgreich zu sein, muss eine Anwendung neben Zugriffsrechten auch über Zugriffsrechte verfügen.

Die Schwachstellen von Mongodb machen es zu einem Hauptziel für Hacker

Da MongoDB anfällig für SQL-Injection-Angriffe ist, zielen Hacker eher darauf ab. SQL-Injection-Angriffe, auch bekannt als SQL-basierte Angriffe, sind eine der am häufigsten verwendeten Methoden, um Zugriff auf Datenbanken und Websites zu erhalten. Der Passwortspeicher von MongoDB ist besonders anfällig für diese Art von Angriffen, da er nicht in der Lage ist, sensible Daten zu speichern. Darüber hinaus unterstützt MongoDB keine externen Verschlüsselungstools, was es böswilligen Akteuren erschwert, Daten zu stehlen.

Ist Mongodb anfällig für Injektionen?

Mongodb ist nicht anfällig für Injektionen.

Die Sicherheit in MongoDB kann erheblich beeinträchtigt werden, wenn nur Authentifizierungszertifikate konfiguriert oder Datenverschlüsselung durchgeführt wird. Ein Angreifer kann eine Variation der empfangenen HTTP-Parameter verwenden, um ein höheres Sicherheitsniveau zu erreichen. Nicht bereinigte Variablen werden an MongoDB-Abfragen in der Orientierungsstruktur für Dokumentabfragen übergeben und gelegentlich als Datenbankcode selbst ausgeführt. Anstatt direkte Parameter aufzunehmen, die ein Risiko darstellen könnten, serialisiert MongoDB seine Daten nicht. Wenn eine API Daten in einen formatierten Text codiert und diesen dann analysiert, können der Aufrufer des Servers und der Aufrufer der Datenbank anderer Meinung sein. In diesem Fall ist es möglich, dass vertrauliche Informationen kompromittiert werden. Wenn der $where-Operator verwendet wird, kann ein String innerhalb des Servers selbst ausgewertet werden. Wenn Y größer ist als das Alter der Schüler am Tisch, ist die Abfrage größer als Y. Das Bereinigungsmodul kann dieses Problem nicht lösen. Abgesehen von den beschriebenen Rückschlägen leidet die Leistung des Servers, da die Indizes nicht für die Verwendung optimiert sind.

Das Node.js-Framework ist eine Chrome-basierte Plattform, die auf JavaScript basiert. Infolgedessen spielt es in der gleichen Liga wie der Rest des Webs. Daher ist Node.js ein hervorragendes Tool zum Erstellen von Webanwendungen. SQL-Injection-Angriffe sind auch eine Bedrohung für MongoDB, da es sich um ein leistungsstarkes Tool handelt. MongoDB ist ein hervorragendes Tool in Kombination mit Node.js. SQL-Datenbanken haben strengere Konsistenzanforderungen, während NoSQL-Datenbanken lockerere Anforderungen zulassen. Da es weniger Konsistenzprüfungen und Einschränkungen gibt, sind Leistung und Skalierung einfacher. Auch wenn NoSQL-Datenbanken nicht die SQL-Syntax verwenden, sind sie anfällig für Injektionen.

SQL-Injection-Angriffe: Eine Bedrohung für Mongodb

Eine SQL-Injection-Schwachstelle kann ausgenutzt werden, um schädlichen Code in eine SQL-Anweisung einzufügen. Dieser Code kann dann verwendet werden, um die Daten der Datenbank zu überschreiben oder zu ändern. Benutzer können Daten direkt in eine MongoDB-Datenbank eingeben, ohne dafür eine Skriptsprache durchlaufen zu müssen, was sie anfällig für SQL-Injection-Angriffe macht. Da MongoDB zum Abrufen von Daten nicht auf SQL angewiesen ist, ist es weniger anfällig für SQL-Injection-Angriffe.

Welche der folgenden Implementierungen können durchgeführt werden, um Nosql-Injection-Exploits zu verhindern?

Es gibt verschiedene Möglichkeiten, NoSQL-Injection-Exploits zu verhindern: 1. Verwenden Sie parametrisierte Abfragen. 2. Verwenden Sie gespeicherte Prozeduren. 3. Verwenden Sie ein objektrelationales Mapping-Tool. 4. Verwenden Sie eine Webanwendungs-Firewall , da sie verhindern, dass der Angreifer schädlichen Code in die Abfrage einfügen kann. Gespeicherte Prozeduren tragen auch zum Schutz vor NoSQL-Injection-Angriffen bei, da sie der Datenbank ermöglichen, den SQL-Code vorzukompilieren, und verhindern, dass der Angreifer schädlichen Code einfügen kann. Tools zur objektrelationalen Zuordnung und Firewalls für Webanwendungen können ebenfalls dazu beitragen, NoSQL-Injection-Angriffe zu verhindern, indem sie eine Sicherheitsebene zwischen der Datenbank und der Webanwendung bereitstellen.

Eine Injection-Schwachstelle in einer NoSQL-Datenbank ist ein Fehler, der in einer Webanwendung auftritt, die diesen Datenbanktyp verwendet. Die Sicherheitslücke in Webanwendungen ermöglicht es einer böswilligen Partei, die Authentifizierung zu umgehen, Daten zu extrahieren, Daten zu ändern oder sogar die vollständige Kontrolle über eine Anwendung zu erlangen. Benutzer können auch Daten in NoSQL-Abfragen eingeben, die normalerweise auf JSON basieren. Der Eingang muss desinfiziert werden, damit er vor Injektionen sicher ist. Der $where-Operator, der von MongoDB-Abfragen verwendet wird, wird häufig in Verbindung mit einem Angriff auf JavaScript-Objekte verwendet, was zu ernsthaften NoSQL-Herausforderungen führt. Ein Angreifer kann auch einen schädlichen String übergeben, der beispielsweise willkürliches JavaScript enthält, wenn der $where-Operator ordnungsgemäß als JavaScript-Code ausgewertet wird. Benutzereingaben sollten immer nicht vertrauenswürdig sein, wenn Sie NoSQL-Injektionen vermeiden möchten.

Verhindern Sie SQL-Injection-Schwachstellen in Webanwendungen

SQL-Injection-Schwachstellen können in Webanwendungen vermieden werden, indem verbindliche, typisierte Parameter sowie parametrisierte Datenbankabfragen mit gespeicherten Prozeduren verwendet werden, die die entsprechende Anzahl von Parametern verwenden. Dazu können Programmiersprachen wie Java, .NET, PHP und andere verwendet werden.