Die Vorteile der Verwendung von Mongoose

Veröffentlicht: 2022-11-21Mongoose ist eine Object Data Modeling (ODM)-Bibliothek, die eine strenge Modellierungsumgebung für in MongoDB gespeicherte Daten bereitstellt. Es verhindert die Nosql-Injektion , indem es Benutzereingaben validiert, bevor es an die Datenbank gesendet wird. Mongoose bietet auch eine virtuelle Konstruktormethode, die verwendet werden kann, um eine Instanz eines Modells zu erstellen, ohne zuerst die Daten aus der Datenbank abrufen zu müssen. Dies ist besonders nützlich für die Erstellung von Unit-Tests.

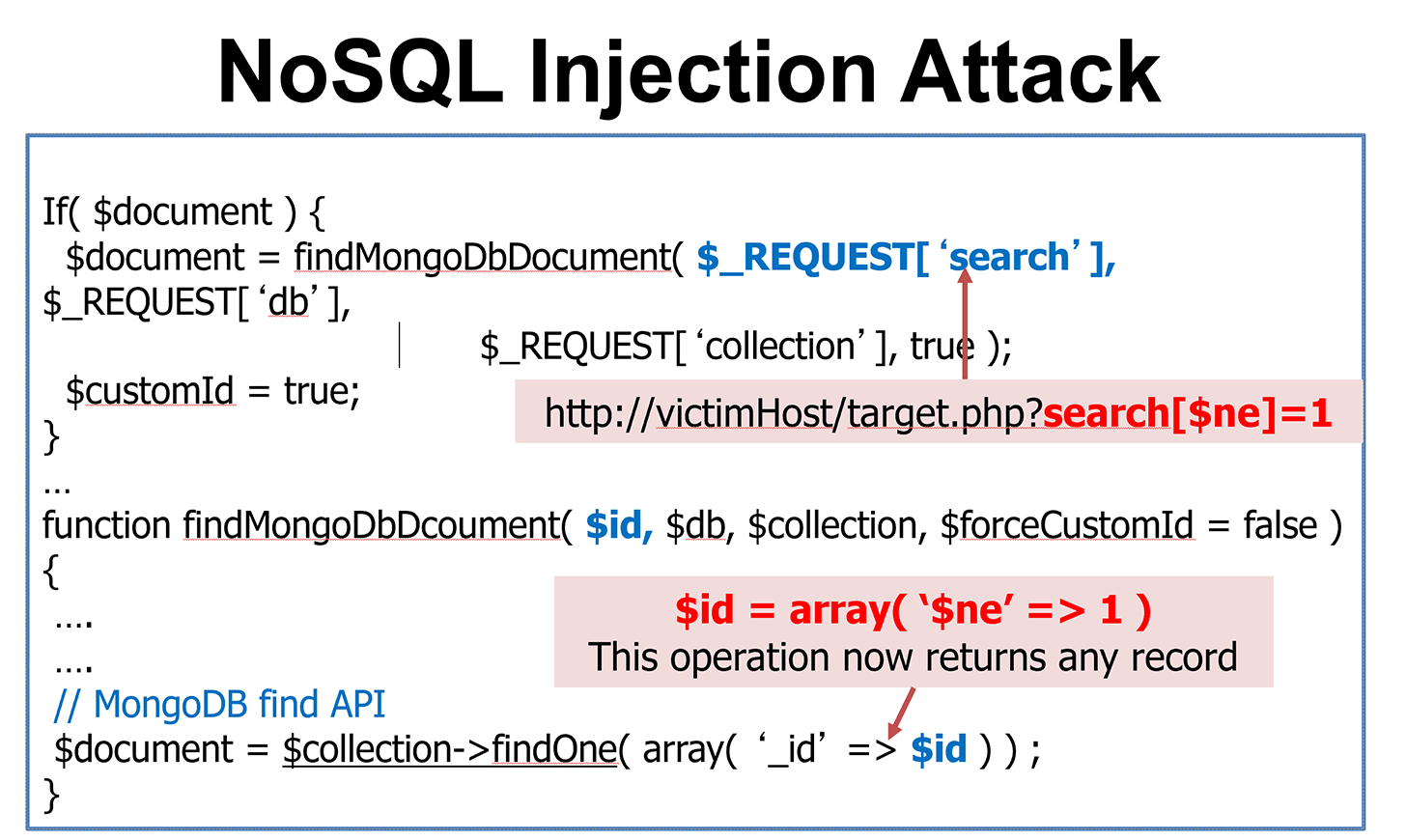

Neben dem 27,5k20-Goldabzeichen stellt das Unternehmen Silberabzeichen und Bronzeabzeichen her. Am 18. November 2012 um 1:00 Uhr wurde eine Frage gestellt. Sushant hat die Antwort in seiner Antwort falsch angegeben. MongoDB ist stark auf NoSQL-Injection angewiesen. Alle Schlüssel mit dem Buchstaben '$' in der Eingabe werden entfernt. Wenn das Passwort ein Zeichenfolgenfeld ist, wird es das Objekt $ne: 1 in eine Zeichenfolge konvertieren, ohne Schaden anzurichten. Es ist wichtig, sich gegen Abfrageselektor-Injektionen von einem Datenobjekt zu schützen, das nicht vollständig definiert ist.

Böswillige Rekursion kann mithilfe von mongo-sanitize umfassend bereinigt werden. Es ist keine gute Idee, einen Ausdruck wie eval zu verwenden, der beliebige JS-Operationen ausführen kann. JS-Ausdrücke können direkt ausgeführt werden, indem Operationen wie where, mapReduce und group verwendet werden. Das Entgegennehmen von Benutzereingaben und der Versuch, eval-ähnliche Ausdrücke auszuführen, ohne die Eingabe zu bereinigen, kann zu Fehlern führen.

TL;DR ist die Abkürzung für Mongo und Node. NoSQL-Injektionen können in jeder js-Anwendung ein Problem darstellen, unabhängig davon, ob sie auf Express oder MongoDB (mit Mongoose ORM ) basiert.

MongoDB und Node werden beide von den Bibliotheken MongoDB und Node Object Data Modeling (ODM) unterstützt. MongoDB.RelationshipManager verwaltet Beziehungen zwischen Daten, bietet Schemavalidierung und führt MongoDB-Übersetzungen zwischen Code und der Darstellung dieser Daten in MongoDB durch. MongoDB ist eine kostengünstige NoSQL-Datenbank , die keine schemabasierten Datenstrukturen benötigt.

Eine NoSQL-Datenbank hat mehr Flexibilität in ihren Konsistenzbeschränkungen als eine SQL-Datenbank. Die geringere Anzahl an Konsistenzprüfungen und Constraints bietet Vorteile in Bezug auf Skalierung und Performance. Auch wenn NoSQL-Datenbanken nicht direkt mit SQL injiziert werden, sind sie anfällig für Injections.

Verhindert Mongodb die SQL-Injektion?

MongoDB verhindert die SQL-Injection nicht selbst, aber es gibt mehrere Mechanismen, die verwendet werden können, um SQL-Injection-Angriffe bei der Verwendung von MongoDB zu verhindern. Beispielsweise können parametrisierte Abfragen verwendet werden, um sicherzustellen, dass nur gültige Daten in die Datenbank eingefügt werden. Darüber hinaus kann die Verwendung einer Whitelist zulässiger Zeichen dazu beitragen, die Eingabe böswilliger Eingaben in die Datenbank zu verhindern.

Trotz der Tatsache, dass es relativ einfach zu bedienen ist, ist MongoDB vielleicht die beliebteste NoSQL-Datenbank in Bezug auf die Skalierbarkeit. Die MongoDB - Webanwendung verwendet Befehle zum Abrufen und Anzeigen von Daten aus der MongoDB - Datenbank . SQL-Injection-Angriffe sind wie jede andere Art von Datenbank für MongoDB gefährlich. Es erkennt böswillige Abfragen, als ob sie bereits bekannten ähnlich wären, und gibt die angeforderten Informationen zurück. Wenn ein Angreifer seine Eingaben nicht ordnungsgemäß bereinigt, kann er dies ausnutzen. Hacker verwenden häufig gefälschte Eingaben, um DDoS-Angriffe zu starten oder die Kontrolle über den Server zu erlangen. In MongoDB gibt es mehrere integrierte Funktionen zum sicheren Erstellen von Abfragen ohne die Verwendung von JavaScript. Stellen Sie auf jeden Fall sicher, dass Best Practices befolgt werden, wenn JavaScript erforderlich ist.

Sql-Injection-Angriffe und wie man sie verhindert

SQL wird von MongoDB nicht zum Ausführen von Abfragen verwendet, aber Benutzereingaben bestimmen, welche ausgeführt werden. Dies weist darauf hin, dass der Entwickler selbst dann, wenn er die Eingabe ordnungsgemäß bereinigt, anfällig für Injektionsangriffe bleibt.

Das Einfügen validierter oder parametrisierter Abfragen, z. B. vorbereiteter Anweisungen, ist die einzige Möglichkeit, SQL-Injection-Angriffe vollständig zu eliminieren. Es wird nie empfohlen, dass der Anwendungscode die Eingabe direkt verwendet. Es liegt in der Verantwortung des Entwicklers, alle Eingaben zu bereinigen, nicht nur Webformulare wie Logins.

Wenn MongoDB die Abfrageeingabe parametrisiert oder vollständig verwirft, kann ein Angreifer mit alternativen Techniken möglicherweise einen NoSQL-Injection-Angriff durchführen. Variablen werden innerhalb von NoSQL-Instanzen häufig aus anwendungsspezifischen Gründen reserviert, z. B. aufgrund der Programmiersprache der Anwendung.

Da explizite SQL-Abfragen reduziert werden, ist die Wahrscheinlichkeit einer SQL-Einschleusung bei einer ORM-Bibliothek viel geringer. Hibernate für Java und Entity Framework für C# sind zwei hervorragende Beispiele für vorhandene ORM-Bibliotheken.

Ist SQL-Injection in der Nosql-Datenbank möglich?

Ja, SQL-Injection ist in NoSQL-Datenbanken möglich. Dies liegt daran, dass NoSQL-Datenbanken nicht dieselbe Art von Abfragesprache verwenden wie herkömmliche SQL-Datenbanken. Stattdessen verwenden sie eine „NoSQL-Abfragesprache“, die nicht so streng definiert ist. Dadurch ist es möglich, bösartigen Code in eine NoSQL-Abfrage einzufügen, der die Datenbank ausnutzen könnte.

Obwohl es sich um eine Nosql-Datenbank handelt, ist Mongodb anfällig für Sql-Injection-Angriffe.

Da MongoDB eine NoSQL-Datenbank ist, ist sie weniger anfällig für SQL-Injection-Angriffe als eine herkömmliche relationale Datenbank. PartiQL, die native Abfragesprache von MongoDB, kann jedoch verwendet werden, um SQL-Befehle in eine Abfrage einzufügen. Selbst wenn MongoDB nicht anfällig für SQL-Injection ist, könnte ein Angreifer daher immer noch bösartige Befehle in eine MongoDB-Abfrage mit der PartiQL-Schwachstelle einschleusen.

SQL-Injection-Angriffe, eine der häufigsten Sicherheitslücken im Internet, können verwendet werden, um unbefugten Zugriff auf vertrauliche Daten zu erhalten und sich mit Benutzername und Passwort zu authentifizieren. Ein Angreifer kann mithilfe von PartiQL, der in MongoDB verwendeten Abfragesprache, schädliche Befehle in eine MongoDB-Abfrage einfügen. MongoDB ist für diese Art von Angriffen anfällig, aber PartiQL, die Abfragesprache, macht es möglich.

Sind Nosql-Datenbanken sicher vor Injection-Angriffen?

Nosql-Datenbanken sind nicht sicher vor Injection-Angriffen. Tatsächlich sind sie oft das Ziel solcher Angriffe. Der Grund dafür ist, dass nosql-Datenbanken nicht die gleichen Sicherheitsmaßnahmen verwenden wie traditionelle relationale Datenbanken. Dies bedeutet, dass ein Angreifer, wenn er Zugriff auf die Datenbank erhält, leicht bösartigen Code in die Daten einschleusen kann.

Die NoSQL-Injection-Schwachstelle beruht wie die SQL-Injection-Schwachstelle auf Schwachstellen, die nicht in ausreichendem Maße ausgenutzt werden. Ein Angreifer kann mithilfe der Eingabevalidierung Zugriff auf Backend-Daten erlangen oder diese ändern, ohne die Berechtigung dazu zu haben. Da NoSQL-Datenbanken auf serverseitigem Scripting basieren, sind sie anfällig für Angriffe. Als Teil des Validierungsprozesses müssen Entwickler unbeabsichtigte Datenstrukturen wie Arrays und Objekte identifizieren, die zum Einfügen von NoSQL-Abfragen verwendet werden. Die Verwendung typisierter Modelle reduziert Injektionen, da Benutzerdaten in den erwarteten Typ konvertiert werden. Es ist auch wichtig, die Art der Zugriffsrechte zu berücksichtigen, die die Anwendung bereitstellt.

Verwenden Sie eine Bereinigungsbibliothek, um Sql-Injection-Angriffe zu vermeiden

Die Verwendung einer Bereinigungsbibliothek wie MongoDB ist entscheidend beim Erstellen von Datenbankabfragen, um das Risiko einer SQL-Einschleusung zu verringern. Darüber hinaus verwendet DynamoDB keine vorbereiteten Anweisungen, wodurch es weniger anfällig für SQL-Injection-Angriffe ist.

Wie verhindern Sie die Nosql-Injektion in Node Js?

Der beste Weg, NoSQL-Injection in Node.js zu verhindern, ist die Verwendung parametrisierter Abfragen. Das bedeutet, dass Sie anstelle der Verkettung von Zeichenfolgen zur Erstellung Ihrer SQL-Abfrage Platzhalter (?) verwenden und die Werte für diese Platzhalter als Parameter bereitstellen.

In MongoDB ermöglicht NoSQL Injection Angreifern, Code in Befehle einzufügen, im Gegensatz zu SQL, das zum Abfragen von Datenbanken verwendet wird. Um einen NoSQL-Injection-Angriff durchzuführen, ersetzen Sie den Passwortwert im Text von 123456 durch $ne: null. Im Folgenden sind die neuen Anforderungstextparameter aufgeführt. Stellen Sie eine POST-Anforderung an /login, indem Sie den unten angegebenen Text verwenden. Nachfolgend eine Antwort von uns. Die Reserven von MongoDB liegen bei $ und. Operatoren sind diejenigen, die Operationen ausführen.

Da MongoDB das Passwortfeld nicht nullen kann, können wir es dazu bringen, die Benutzerinformationen preiszugeben, ohne das Passwort zu kennen. Nach dem Versuch, einen neuen geänderten Anforderungstext an /login zu POSTEN, erhalten wir die folgende Antwort vom Server. Sie haben sich gerade bei test1 mit demselben Benutzernamen und Kennwort angemeldet, mit dem Sie sich angemeldet haben.

Sqreen blockiert Nosql-Injection-Angriffe für Node.js

Es ist eine beliebte Entwicklungsplattform für Webanwendungen. In Wirklichkeit sind NoSQL-Injection-Angriffe immer noch ein Problem. Mit Sqreen können Sie solche Angriffe eliminieren, indem Sie sie blockieren. Keine Ausreden dafür, Ihre Anwendung nicht zu schützen; Die Installation von Sqreen dauert nur wenige Sekunden, was die Installation vereinfacht. Es ist möglich, die integrierten Sicherheitsfunktionen von Sqreen oder eine Drittanbieterlösung zu verwenden. Sie sollten sich Sorgen um den Schutz Ihrer Daten machen, egal wofür Sie sich entscheiden.

So verhindern Sie die Nosql-Injektion in Mongodb

Es gibt mehrere Möglichkeiten, NoSQL-Injection in MongoDB zu verhindern: 1. Verwenden Sie parametrisierte Abfragen. 2. Verwenden Sie den nativen MongoDB-Treiber. 3. Verwenden Sie den MongoDB-ObjectId-Typ

Webanwendungen, auf denen eine NoSQL-Datenbank ausgeführt wird, sind anfällig für eine Injection-Schwachstelle. Aufgrund des Sicherheitsproblems kann eine böswillige Partei die Authentifizierung umgehen, Daten extrahieren, Daten ändern oder die vollständige Kontrolle über die Anwendung erlangen. Die meisten NoSQL-Abfragen basieren normalerweise auf JSON, wobei auch Benutzereingaben enthalten sind. Wenn dieser Eingang nicht bereinigt wird, wird er injiziert. Der $where-Operator ermöglicht es MongoDB-Abfragen, erhebliche NoSQL-Angriffe zu generieren, beispielsweise solche mit JavaScript-Objekten. Der Angreifer könnte auch eine böswillige Zeichenfolge mit beliebigem JavaScript-Code wie dem $where-Operator übergeben, da es sich um JavaScript-Code handelt. Eine NoSQL-Injektion kann nur erfolgen, wenn die Benutzereingaben nicht vertrauenswürdig sind.

Mongodbs Anfälligkeit für Injektionsangriffe

MongoDB ist eine beliebte NoSQL-Datenbank mit einer Anfälligkeit für Injection-Angriffe. Bei Verwendung von MongoDB wird jede Eingabe, die keine gültige Abfrage ist, automatisch verworfen. Infolgedessen sind NoSQL-Injection-Angriffe äußerst schwierig durchzuführen. Darüber hinaus können alternative Methoden verwendet werden, um die Schwachstelle auszunutzen. Variablennamen in NoSQL-Instanzen sind häufig für Anwendungen reserviert, die von der Programmiersprache der Anwendung nicht unterstützt werden. Dadurch hat ein Angreifer einen direkteren Weg zu bösartigem Code. Eine Zeichenfolge kann verwendet werden, um die Benutzernamen- und Kennwortfelder zu generieren, die verwendet werden können, um die Schwachstelle zu mindern.

Mongodb-Injektionsbeispiel

MongoDB Injection ist eine Technik, die verwendet wird, um Webanwendungen auszunutzen, die MongoDB verwenden. Durch das Einschleusen von bösartigem Code in eine MongoDB-Abfrage kann ein Angreifer Zugriff auf sensible Daten erlangen oder sogar die Kontrolle über den Datenbankserver übernehmen. MongoDB Injection kann verwendet werden, um Sicherheitskontrollen wie Authentifizierung und Autorisierung zu umgehen, und kann zu Datenverlust oder -beschädigung, Denial of Service (DoS) oder sogar zu einer vollständigen Systemkompromittierung führen.

NoSQL-Datenbanken verwenden wie die strukturierte Abfragesprache (SQL) flexiblere Datenformate und unterstützen keine strukturierte Abfragesprache (SQL). Ein Angreifer kann die Authentifizierung umgehen, sensible Daten exfiltrieren, Datenbankdaten manipulieren oder die Datenbank und den zugrunde liegenden Server mit NoSQL-Injektionen kompromittieren. Eine NoSQL-Datenbank ist weniger wahrscheinlich inkonsistent als eine Standard-SQL-Datenbank. Eine NoSQL-Injection ist eine Methode zur Bereitstellung einer NoSQL-fähigen Abfrage, die vom Benutzer nicht bereinigt wird. SQL-Injection-Techniken, die eine bestimmte Abfragesprache verwenden, sind in NoSQL-Datenbanken unwirksam. Ein Server kann von Angreifern gekapert und ausgenutzt werden, wodurch sie bösartigen Code in andere Server einschleusen können. Die $where-Komponente in MongoDB ist ein reservierter Abfrageoperator, der in derselben Reihenfolge an Abfragen übergeben werden muss.

Ein Datenbankfehler kann auftreten, wenn das $where-Konstrukt geändert wird. MongoDB kann ausgenutzt werden, indem bösartiger Code in einen Operator eingefügt wird, der nicht vorhanden ist. Bei NoSQL-Angriffen ist die Abwehr schwieriger als bei SQL-Injections. Vermeiden Sie die Verwendung von rohen Benutzereingaben in Ihrem Anwendungscode, um eine Umgebung ohne NoSQL-Injection-Angriffe aufrechtzuerhalten. MongoDB aus einer früheren Generation war weniger sicher und anfällig für Injektionsfehler, aber neuere Versionen sind jetzt sicherer. Mit der Imperva Web Application Firewall können Sie Ihre Anwendungsschichten schützen, indem Sie den Datenverkehr in Ihren Anwendungen auf Angriffe auf die Anwendungsschicht analysieren.

Nosql-Datenbanken: Anfällig, aber mächtig

NoSQL-Datenbanken sind zum großen Teil aufgrund ihrer Benutzerfreundlichkeit und Skalierbarkeit beliebt. Sie sind auch anfällig für Injektionsangriffe. MongoDB ist ein beliebtes SQL-Injection-Ziel. Dies ist eine gängige Angriffsmethode, bei der bösartiger Code in eine Datenbankabfrage eingeschleust wird und sich Zugang zu vertraulichen Informationen verschafft.

Trotz dieser Schwachstelle sind NoSQL-Datenbanken immer noch leistungsstarke Tools, die für eine Vielzahl von Anwendungen nützlich sein können. Um Injection-Angriffe zu vermeiden, sollten Entwickler Benutzereingaben bereinigen, bevor sie eine NoSQL-Datenbank verwenden.

Nosql-Injection-Tool

Auf diese Frage gibt es keine allgemeingültige Antwort, da das beste Nosql-Injection-Tool je nach den spezifischen Bedürfnissen des Benutzers variieren wird. Zu den beliebten Nosql-Injection-Tools gehören jedoch NoSQLMap, SQLNinja und NoSQLScanner.

Nosqli ist ein einfaches Nosql-Injection-Tool, das in Go geschrieben wurde. Das Ziel des Programms ist es, schnell, genau und äußerst benutzerfreundlich zu sein und eine einfache Befehlszeilenschnittstelle zu haben. Ich plane, Datenextraktionsfunktionen zu meinem MongoDB-Erkennungspaket hinzuzufügen, aber ich kann die Datenbank derzeit nur erkennen. Wenn Sie andere Funktionen oder Konfigurationen sehen möchten, reichen Sie bitte eine Pull-Anforderung oder ein Problem ein. Wir können unseren Code neu lizenzieren, indem wir das nosqli-Projekt Open Source machen, weshalb es sich noch in der Entwicklung befindet.

Kann Nosql injiziert werden?

Wenn eine Abfrage, die häufig von Endbenutzern übermittelt wird, nicht bereinigt wird, enthält die Abfrage böswillige Eingaben, sodass ein Angreifer einen unerwünschten Befehl in der Datenbank ausführen kann.

Mongoose Sanitize-Eingabe

Mongoose sanitize input ist ein Prozess, bei dem Daten bereinigt und gefiltert werden, bevor sie in der Datenbank gespeichert werden. Dies geschieht, um die Daten vor Beschädigung oder Manipulation zu schützen. Die Mongoose-Bereinigung von Eingaben ist ein sehr wichtiger Prozess, insbesondere für sensible Daten.

Die sanitize-Funktion entfernt alle Schlüssel, die mit „$“ beginnen, wodurch MongoDB-Benutzern ermöglicht wird, Abfrageselektoren zu schreiben, ohne befürchten zu müssen, dass böswillige Benutzer sie überschreiben. Eine NoSQL-Datenbank ist ein Datenbanktyp, der in einer Webanwendung verwendet wird, und NoSQL-Injection ist eine Sicherheitslücke. Das HPP NPM trennt Array-Parameter von der Abfrage und/oder dem Body, wählt aber nur den letzten aus. Beim Konfigurieren von sanitizer() für XSS-empfindliche Eingaben wie Skript-Tags, benutzerdefinierte Elemente und Kommentare werden keine relevanten Eingaben automatisch entfernt. Joi ist ein JavaScript-Objekt, das in Verbindung mit einfachen Javascript-Objekten verwendet werden kann, um Schemata zu erstellen (so wie wir Mongoose zum Erstellen von NoSQL-Schemas verwenden). Die Validierung von expressjs-Routen mit validator.js macht validator.js zu einem Express-Validator und ist in erster Linie für Express-Routen konzipiert.

Verschiedene Möglichkeiten zur Verwendung von Mongoose-Modellen

Ein Mungo-Modell kann oft mit der Funktion model() erstellt werden, die die Datenbank angibt, in der das Modell ausgeführt werden soll. Dieser Code würde verwendet, um ein Modell namens Benutzer in einer lokalen Maschinendatenbank mit dem folgenden Code zu erstellen: Eine Anforderung besteht aus zwei Teilen: einer Anforderung („Mungo“) und einer Anforderung („Mungo“). Bei der Programmierung wird ein Modell ('Benutzer', 'DB') verwendet. Um ein Modell aus einer anderen Datenbank zu verwenden, verwenden Sie mongoose.model() mit dem Namen der Datenbank als erstes Argument und dem Namen des Modells als zweites Argument. Der folgende Code würde beispielsweise ein Modell erstellen, das als Benutzer in der Benutzerdatenbank auf einem lokalen Computer bekannt ist. Anders ausgedrückt: Eine Anforderung ('Mungo') ist eine Anforderung. Das Modell ('user', 'DB', 'user') wird von der Verwendung von 'users' abgeleitet. Wenn Sie ein Modell aus einer anderen Sammlung in derselben Datenbank verwenden möchten, können Sie mongoose.model() mit dem Namen des Modells als erstem Argument und dem Namen der Sammlung als zweitem Argument verwenden. Der folgende Code generiert ein Modell mit dem Namen „Benutzer“ in der Sammlung „Benutzer“ in der Datenbank auf einem lokalen Computer. Bei Mungo („Mongoose“) besteht keine Anforderung. Das Benutzermodell (auch als Datenbank bezeichnet).

Nosql-Injection-Nutzlasten

Nosql-Injection-Payloads sind Codeteile, die verwendet werden können, um eine nosql-Datenbank auszunutzen. Sie können verwendet werden, um schädlichen Code in eine Datenbank einzufügen oder Daten aus einer Datenbank zu extrahieren. Nosql-Injection-Payloads können sehr gefährlich sein und zu Datenverlust oder einer Kompromittierung eines Systems führen.

In diesem Blog werden die Schwachstelle NoSQL Injection und die damit verbundenen Ausnutzungsszenarien behandelt. Die NoSQL-Injection-Schwachstelle wird durch eine falsche Überprüfung der Eingabe verursacht. Es ermöglicht Benutzern auch, Backend-Daten zu ändern oder anzuzeigen, ohne Zugriff darauf zu haben. Ein Angreifer könnte vollständigen Zugriff auf eine Datenbank erlangen, wenn er diese Schwachstelle erfolgreich ausnutzt. Der $regex-Operator wird in regulären Ausdrücken ausgeführt, wodurch ein Angreifer schnell die Länge der Daten überprüfen kann, ob sie mit einem bestimmten Zeichen beginnen usw. Die vom Benutzer bereitgestellten Daten führen zu einem CPU-Verbrauch von über 1 GB, wenn JavaScript-Code mit einer Endlosschleife als Operator im Backend $ eingefügt wird. Es ist eine gute Idee, den Link noch einmal zu überprüfen, um festzustellen, ob es weitere Payload-Exploits für die NoSQL-Injection-Schwachstelle gibt.

Ein Angriff kann durch Ausnutzen einer NoSQL-Injection-Schwachstelle durchgeführt werden. Angreifer können auch Daten aus der Datenbank lesen und Code innerhalb der Anwendung ausführen. Angriff auf ein Computersystem oder einen Server, um seine Funktionen zu deaktivieren oder die Kontrolle zu übernehmen. Es ist am besten, die Verwendung unbekannter Benutzereingaben im NoSQL-Code zu vermeiden, um die Wahrscheinlichkeit von Angriffen zu verringern.

Javascript Nosql-Injektionsverhinderung

Um JavaScript-NoSQL-Einschleusung zu verhindern, verwenden Sie eine Whitelist von Zeichen, die in der Benutzereingabe zulässig sind, maskieren Sie alle Zeichen, die nicht in der Whitelist enthalten sind, und verwenden Sie vorbereitete Anweisungen mit Bind-Variablen.

Es ist die Übertragung von Daten, die die Art und Weise verändert, wie Befehle in einem System interpretiert werden. XML, XML, HTML, Betriebssystembefehle und NoSQL sind nur einige der Arten von Injektionen. In diesem Blogbeitrag gehen wir darauf ein, wie NoSQL-Injektionen in Webanwendungen identifiziert, getestet und verhindert werden können. Wenn der Benutzer „größer als“ ist, wird eine MongoDB-Abfrage mit dem Benutzernamen „admin“ und dem Passwort „größer als „.“ durchgeführt. In diesen Beispielen kann das Risiko als einfaches Risiko zusammengefasst werden. Dies sind nur einige der komplexeren Fälle, die wir uns später ansehen werden. Es gab Berichte über NoSQL-Injektionen in CVEs (Common Vulnerabilities and Exposures).

Es ist möglich, spezifische Tests durchzuführen, wenn man die verwendete Datenbank und ihren Speicherort kennt. MongoDB generiert beispielsweise Primärschlüssel mit dem Feldnamen -id. Der Algorithmus ist in der MongoDB-Dokumentation wie folgt definiert. Wenn Sie also die HTTP-Anforderungen und -Antworten untersuchen, werden Sie diese Arten von Objekten sehen. Wenn der $where-Operator in MongoDB festgelegt ist, wird die $where-Eigenschaft verwendet. Dieser Operator kann eine Zeichenfolge mit einem JavaScript-Ausdruck oder einer vollständigen JavaScript-Funktion an das Abfragesystem senden. Wenn Sie die Ergebnisse beobachten, können Sie feststellen, ob Ihre Webanwendung für NoSQL Injection anfällig ist. Andere Ansätze wie Zero Trust können ebenfalls dazu beitragen, Injection-Angriffe zu verhindern.

Node.js-Sicherheit: Wie Node.js Sql-Injection-Angriffe verhindert

Die Fähigkeit von Node.js, SQL-Injection-Angriffe zu verhindern, wurde allgemein anerkannt. Da Node.js eine ereignisgesteuerte Sprache ist, kann Sicherheit einfach hinzugefügt werden. Die Verwendung eines ereignisgesteuerten Ansatzes für Node.js ermöglicht eine einfache Erweiterung mit zusätzlichen Sicherheitsfunktionen.

Nosql-Injektionen

Nosql-Injektionen sind eine Art Injection-Angriff, bei dem ein Angreifer schädlichen Code in einer Datenbank ausführen kann, die ein Nosql-Datenbankverwaltungssystem verwendet . Diese Art von Angriff ist aufgrund des Designs von nosql-Datenbanken möglich, das die Ausführung von Code ohne Eingabevalidierung ermöglicht.

Der Hauptvorteil von NoSQL-Datenbanken gegenüber SQL-Datenbanken besteht darin, dass sie keine SQL-Funktionen verwenden. Anstatt Daten in Tabellen zu speichern, speichern diese Datenbanken Informationen in Dokumenten, die in einer Vielzahl von Formaten gespeichert werden können. Da Werte und Schlüssel beliebig angegeben werden können, ist es nicht immer möglich, ein Datenformat auszuwählen. Laut NoSQL-Befürwortern hat dies zahlreiche Vorteile, von denen die wichtigsten die Verwaltung großer Datenmengen sind. In den meisten Fällen generiert eine typische Anwendung die Benutzernamen- und Kennwortfelder entweder über einen AJAX-Aufruf oder ein HTML-Formular. Die Eigenschaften der ersten Klasse werden als erstklassige Eigenschaften im req.body-Objekt in JavaScript definiert. Der böswillige Benutzer kann diese Art von Übereinstimmungslogik verwenden, um ein gültiges Objekt an einen gültigen Benutzer zurückzugeben.

Die Hauptursache für die Sicherheitsanfälligkeit durch Injektionen ist ein Mangel an Eingabebereinigung. Die Eingabe eines Nutzers wird beim Absenden nicht ausreichend auf böswilliges Verhalten geprüft. Danach wird die Eingabe dynamisch verwendet, um eine Abfrage auszuführen, einen Befehl auszuführen oder mit dem anfälligen System zu interagieren. Die Grundlagen der Cybersicherheit wie Vertraulichkeit, Integrität und Verfügbarkeit werden durch NoSQL-Injektionen beeinträchtigt.