Welche entscheidenden WordPress-Sicherheitsprobleme sind Ihnen bekannt?

Veröffentlicht: 2022-03-04WordPress ist das beliebteste Content Management System (CMS) weltweit und unterstützt mehr als ein Drittel aller heute existierenden Websites . Seine Popularität macht es auch zu einem attraktiven Ziel für Cyberangriffe, und es hat auch seinen Anteil an Sicherheitslücken.

Während WordPress seine eigenen Sicherheitsprobleme haben kann, ist es nicht die einzige Plattform, die von Cyberkriminellen angegriffen wird, wobei der Diebstahl von Daten zu einem äußerst lukrativen Geschäft wird. Von privaten Blogs bis hin zu großen Unternehmenswebsites war niemand vor den potenziellen Bedrohungen durch böswillige Akteure sicher. Unabhängig davon, ob es sich bei Ihrer Website um einen kleinen Blog oder ein großes Unternehmen handelt, müssen Sie wissen, wie Sie Ihre Website unabhängig von ihrem Zweck sichern können . Ganz oben auf jeder Liste sollte die Installation des UpdraftPlus-Backup-Plugins stehen – das weltweit beliebteste und am höchsten bewertete Backup-Plugin. Für den Fall, dass Sie jemals Opfer eines Angriffs werden sollten, können Sie sich zumindest darauf verlassen, dass Sie über ein sicheres Backup verfügen, um Ihre Website wiederherzustellen.

Hier sind einige WordPress-Sicherheitsprobleme, die Sie kennen sollten, und wie Sie sie beheben können;

1. Das Plugin-System

Ein Teil dessen, was WordPress so beliebt macht, ist seine Modularität. Dank des Plugin-Systems können Sie Basisfunktionen schnell und einfach erweitern. Leider entsprechen nicht alle Plugins dem hohen Standard von UpdraftPlus, und einige können neue Schwachstellen in Ihre WordPress-Website einführen.

Das Plugin „PWA for WP & AMP“ hat beispielsweise über 20.000 WordPress-Websites einer Schwachstelle in der Zugriffskontrolle ausgesetzt . Da das Hochladen willkürlicher Dateien zugelassen wird, könnten Angreifer Code aus der Ferne ausführen und Websites übernehmen, auf denen dieses Plugin ausgeführt wird. Benutzer sollten bei diesem Beispiel zwei Dinge beachten. Die erste besteht darin, die Anzahl der auf Ihrer WordPress-Site verwendeten Plugins nach Möglichkeit zu begrenzen. Zweitens stellen Sie sicher, dass alle Ihre Anwendungen – einschließlich Plugins und WordPress-Version – regelmäßig aktualisiert werden. Updates fügen manchmal neue Funktionen hinzu, ihr Hauptzweck besteht jedoch darin, neu entdeckte Schwachstellen zu beheben.

2. SQL-Injection-Angriffe

Daten sind ein neues und äußerst wertvolles Gut, und ein Grund, warum Angreifer Websites angreifen, ist der Diebstahl von Informationen aus der Datenbank. SQL-Injections sind eine beliebte Methode, um dies zu tun, wobei Angreifer SQL-Befehle auf Websites einbetten, die möglicherweise vertrauliche Informationen gefährden.

Wenn Sie sich fragen, wie das passiert, denken Sie an die durchschnittliche Form, die Sie auf vielen WordPress-Websites finden. Es ermöglicht Benutzern, Informationen wie Benutzernamen und Passwörter für die Anmeldung bereitzustellen. Wenn ein Angreifer SQL-Code in diese Felder einfügt, kann die zugrunde liegende Datenbank diesen Code verarbeiten und unerwartete Aktionen ausführen. Es gibt mehrere Möglichkeiten, wie Sie SQL-Injection-Angriffe verhindern können, aber die häufigste ist die Implementierung einer strengen Eingabevalidierung. Beispielsweise können Sie Ihrer .htaccess-Datei den folgenden Code hinzufügen, um sicherzustellen, dass alle Eingaben von SQL-Abfragen ausgeschlossen werden;

| # Rewrite-Engine aktivieren RewriteEngine ein RewriteRule ^(.*)$ – [F,L] # MySQL-Injektionen blockieren RewriteCond %{QUERY_STRING} [a-zA-Z0-9_]=http:// [ODER] RewriteCond %{QUERY_STRING} [a-zA-Z0-9_]=(..//?)+ [ODER] RewriteCond %{QUERY_STRING} [a-zA-Z0-9_]=/([a-z0-9_.]//?)+ [NC,OR] RewriteCond %{QUERY_STRING} =PHP[0-9a-f]{8}-[0-9a-f]{4}-[0-9a-f]{4}-[0-9a-f]{4} -[0-9a-f]{12} [NC,OR] RewriteCond %{QUERY_STRING} (../|..) [ODER] RewriteCond %{QUERY_STRING} ftp: [NC,OR] RewriteCond %{QUERY_STRING} http: [NC,OR] RewriteCond %{QUERY_STRING} https: [NC,OR] RewriteCond %{QUERY_STRING} =|w| [NC,ODER] RewriteCond %{QUERY_STRING} ^(.*)/self/(.*)$ [NC,OR] RewriteCond %{QUERY_STRING} ^(.*)cPath=http://(.*)$ [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C).*script.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C)([^s]*s)+cript.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C).*iframe.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C)([^i]*i)+frame.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} GLOBALS(=|[|%[0-9A-Z]{0,2}) [ODER] RewriteCond %{QUERY_STRING} _REQUEST(=|[|%[0-9A-Z]{0,2}) [ODER] RewriteCond %{QUERY_STRING} ^.*([|]|(|)|<|>).* [NC,OR] RewriteCond %{QUERY_STRING} (NULL|OUTFILE|LOAD_FILE) [ODER] RewriteCond %{QUERY_STRING} (./|../|…/)+(motd|etc|bin) [NC,OR] RewriteCond %{QUERY_STRING} (lokaler Host|Loopback|127.0.0.1) [NC,OR] RewriteCond %{QUERY_STRING} (<|>|'|%0A|%0D|%27|%3C|%3E|%00) [NC,OR] RewriteCond %{QUERY_STRING} concat[^(]*( [NC,OR] RewriteCond %{QUERY_STRING} union([^s]*s)+wählen [NC,OR] RewriteCond %{QUERY_STRING} union([^a]*a)+ll([^s]*s)+elect [NC,OR] RewriteCond %{QUERY_STRING} (sp_executesql) [NC] RewriteRule ^(.*)$ – [F,L] |

3. Cross-Site-Scripting-Angriffe

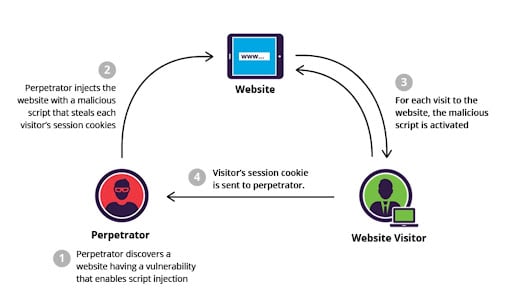

So funktioniert der XSS-Angriff (Quelle: Imperva)

Wie bei SQL-Injection-Angriffen versucht Cross-Site-Scripting (XSS), bösartigen Code in anfällige Websites einzuschleusen. Ein Beispiel ist das Posten von Informationen, die Website-Benutzer zu einer anderen Website führen, die dann versucht, persönliche Daten zu stehlen. Dieses Szenario kann potenziell gefährlich sein, da die andere Website möglicherweise nicht einmal eine Eingabe des Benutzers benötigt. Es kann einfach Benutzeridentifikationsdaten wie Cookies, Sitzungstoken und mehr scannen.

Generell können Sie XSS-Angriffe mit einer Web Application Firewall (WAF) verhindern. Mit diesem nützlichen Tool können Sie bestimmten Datenverkehr auf Websites blockieren. Die meisten Top-WordPress-Sicherheits-Plugins wie All In One WP Security & Firewall verfügen über diese Funktion. Wenn Sie sich lieber auf den Betrieb Ihrer WordPress-Website konzentrieren und die Sicherheit den Experten überlassen möchten, ist One WP Security & Firewall eine großartige Möglichkeit, dies zu tun. Es hilft Ihnen nicht nur, die meisten Arten von Angriffen zu blockieren, sondern kann auch Ihre WordPress-Website auf Schwachstellen scannen, die Ihnen möglicherweise nicht bekannt sind.

4. Brute-Force-Angriffe

WordPress verwendet ein Anmeldesystem, das Administratoren und anderen autorisierten Benutzern den Zugriff auf seine Kontrollfunktionen ermöglicht. Leider neigen viele Benutzer dazu, schwache und offensichtliche Passwörter zu verwenden. Brute-Force-Passwörter verwenden Skripte, die fortgesetzte und mehrfache Anmeldeversuche bei einer WordPress-Site durchführen, bis sie erfolgreich sind. Das Skript arbeitet mit einer Datenbank, die ein Wörterbuch häufig verwendeter Benutzernamen und Passwörter (wie Admin und Passwort1) enthält, in der Hoffnung, dass Sie eine dieser Kombinationen gewählt haben, ohne sich Gedanken über die Risiken zu machen.

Sie können jedoch mehrere Dinge tun, um die Effektivität von Brute-Force-Angriffen einzuschränken;

- Verwenden Sie komplexe und eindeutige Passwörter

- Blockieren Sie den Zugriff auf das WordPress-Admin-Verzeichnis

- Zwei-Faktor-Authentifizierung (2FA) hinzufügen

- Deaktivieren Sie das Durchsuchen von Verzeichnissen

- Begrenzen Sie die Anzahl der Anmeldeversuche

5. Verteilte Denial-of-Service-Angriffe

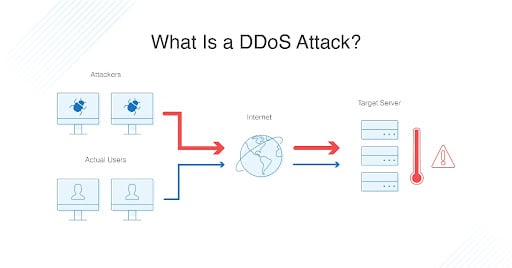

DDoS-Angriffe versuchen, eine Website mit einer Flut von Anfragen zu überwältigen, die den Besucherverkehr nachahmen. (Quelle: dnsstuff)

Distributed Denial of Service (DDoS)-Angriffe bestehen aus einer massiven Flut von Anfragen, die auf eine Website abzielen. Diese Flut soll eine Website lahmlegen und sie für normale Besucher unzugänglich machen, da sie das Volumen der Anfragen nicht bewältigen kann. Während DDoS nicht nur auf WordPress zutrifft, können Websites, die auf diesem CMS basieren, besonders anfällig sein, da es mehr Ressourcen benötigt, um eine Anfrage zu bedienen, als normale statische Websites. Es kann jedoch unmöglich sein, sich gegen eine entschlossene DDoS-Flut zu schützen, aber selbst die bekanntesten Organisationen sind diesen Angriffen zum Opfer gefallen. Ein Beispiel dafür war der GitHub-Angriff im Jahr 2018 , bei dem ihre Website einem 20-minütigen DDoS-Flood-Angriff ausgesetzt war.

Im Allgemeinen sind kleinere Websites nicht das Ziel eines so massiven Volumens. Stellen Sie jedoch sicher, dass Sie ein Content Distribution Network (CDN) verwenden, um kleineren DDoS-Wellen entgegenzuwirken. Diese Servernetzwerke können dazu beitragen, eingehende Lasten auszugleichen und Inhalte schneller bereitzustellen.

6. Cross-Site-Request-Fälschungsangriffe

Cross-Site Request Forgery (CSRF)-Angriffe sind eine weitere Methode, mit der Angreifer Webanwendungen wie WordPress zwingen, gefälschte Authentifizierungen zu erkennen. WordPress ist besonders anfällig, da diese Seiten im Allgemeinen viele Benutzeranmeldeinformationen enthalten. Der CSRF-Angriff ähnelt in vielerlei Hinsicht dem zuvor besprochenen XSS-Angriff. Der Hauptunterschied besteht darin, dass CSRF eine Authentifizierungssitzung benötigt, XSS jedoch nicht. Unabhängig davon besteht das ultimative Ziel darin, einen Besucher an einen alternativen Ort umzuleiten, um Daten zu stehlen.

Die CSRF-Prävention muss in den meisten Fällen auf Plugin-Ebene implementiert werden. Entwickler verwenden in der Regel Anti-CSRF-Token, um Sitzungen mit bestimmten Benutzern zu verknüpfen. Besitzer von WordPress-Websites können sich nur auf Plugin-Updates und allgemeine Website-Härtungstechniken verlassen, um CSRF-Angriffe zu verhindern.

Einige Härtungsaktionen, die funktionieren können, umfassen:

- Datei-Editoren deaktivieren

- Gezielte Blöcke der PHO-Ausführung

- 2FA-Implementierung

Abschließende Gedanken zu WordPress-Sicherheitsproblemen

Es gibt manchmal ein Missverständnis, dass WordPress eine hochgradig anfällige Webanwendung ist. Dies ist jedoch keine ganz faire Behauptung. Ein Teil davon ist auf die weit verbreitete Verwendung von WordPress zurückzuführen, aber ein wichtigerer Grund ist das Versäumnis der Website-Eigentümer, die erforderlichen angemessenen Vorkehrungen zu treffen.

Wir nehmen Sicherheit oft als selbstverständlich hin, ohne an die Folgen der Wahl eines einfachen Passworts zu denken. Website-Betreiber müssen jedoch nicht nur für die Integrität ihrer Websites, sondern auch für die Sicherheit der Daten ihrer Nutzer Verantwortung übernehmen.

Autorenprofil

Pui Mun Beh ist ein digitaler Vermarkter von WebRevenue .

Der Beitrag Welche entscheidenden WordPress-Sicherheitsprobleme sind Ihnen bekannt? erschien zuerst auf UpdraftPlus. UpdraftPlus – Sicherungs-, Wiederherstellungs- und Migrations-Plugin für WordPress.