WordPress-Hacking-Statistiken (Wie viele WordPress-Websites werden gehackt?)

Veröffentlicht: 2022-09-23Möchten Sie herausfinden, wie viele WordPress-Websites gehackt werden? Dann sollten Sie sich diese WordPress-Hacking-Statistiken nicht entgehen lassen!

WordPress ist das beliebteste CMS der Welt. Es unterstützt mehr Websites als jede andere Software. Aber leider macht diese Popularität es auch zu einem der häufigsten Ziele für Hacker.

Jedes Jahr werden Millionen von WordPress-Websites Opfer von Cyberangriffen. Wenn Sie nicht Teil dieser Gruppe sein möchten, hilft es, sich auf dem Laufenden zu halten.

Vor diesem Hintergrund werden wir dieses Jahr über 50 WordPress-Hacking-Statistiken teilen, die Website-Eigentümer und -Administratoren wissen müssen.

Die folgenden Statistiken helfen Ihnen, mehr über den aktuellen Stand der WordPress-Sicherheit im Jahr 2022 zu erfahren. Sie zeigen die häufigsten Website-Schwachstellen auf, die Hacker ausnutzen, und heben einige Best Practices hervor, die Ihnen helfen können, Ihre Website sicher und geschützt zu halten.

Bereit? Lass uns anfangen!

Wie viele WordPress-Websites werden gehackt?

Niemand weiß genau, wie viele WordPress-Websites gehackt werden, aber unsere beste Schätzung liegt bei mindestens 13.000 pro Tag. Das sind etwa 9 pro Minute, 390.000 pro Monat und 4,7 Millionen pro Jahr.

Wir sind zu dieser Schätzung gekommen, basierend auf der Tatsache, dass Sophos berichtet, dass täglich über 30.000 Websites gehackt werden und 43 % aller Websites auf WordPress basieren.

Wie viel Prozent der WordPress-Websites werden gehackt?

Laut Sucuri waren 4,3 % der WordPress-Websites, die im Jahr 2021 mit SiteCheck (einem beliebten Website-Sicherheitsscanner) gescannt wurden, gehackt (infiziert) worden. Das ist etwa 1 von 25 Websites.

Obwohl nicht jede WordPress-Website SiteCheck verwendet, ist dies wahrscheinlich dennoch ein guter Hinweis auf den Prozentsatz aller WordPress-Websites, die gehackt werden.

Sucuri fand auch heraus, dass 10,4 % der WordPress-Websites Gefahr laufen, gehackt zu werden, da sie veraltete Software verwenden.

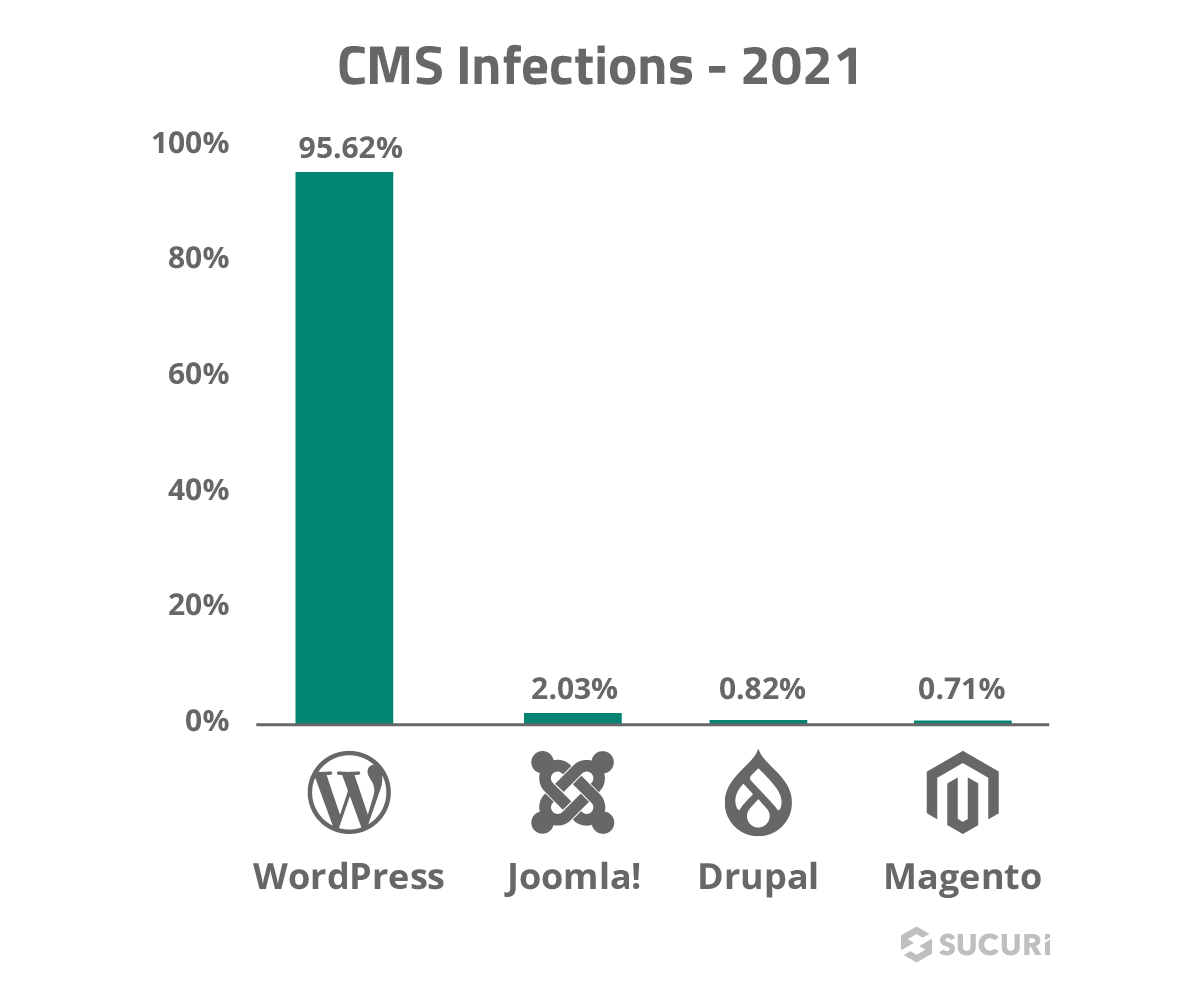

Was ist die am häufigsten gehackte CMS-Plattform?

Laut dem jährlichen Bericht über gehackte Websites von Sucuri war WordPress im Jahr 2021 das am häufigsten gehackte CMS (Content Management System). Über 95,6 % der von Sucuri entdeckten Infektionen erfolgten auf Websites, auf denen WordPress ausgeführt wurde.

Top 5 der am häufigsten gehackten CMS:

- WordPress – 95,6 %

- Joomla – 2,03 %

- Drupal – 0,83 %

- Magento – 0,71 %

- OpenCart – 0,35 %

Es ist jedoch erwähnenswert, dass die Tatsache, dass die meisten von Sucuri entdeckten Infektionen auf Websites auftraten, auf denen WordPress ausgeführt wird, nicht unbedingt bedeutet, dass die WordPress-Kernsoftware von Natur aus anfällig ist.

Im Gegenteil, es spiegelt eher die Tatsache wider, dass WordPress das mit Abstand am häufigsten verwendete CMS ist und dass WordPress-Benutzer eher Plugins wie Sucuri verwenden als Benutzer anderer CMS-Software.

Quellen: Sophos, Colorlib, Sucuri 1

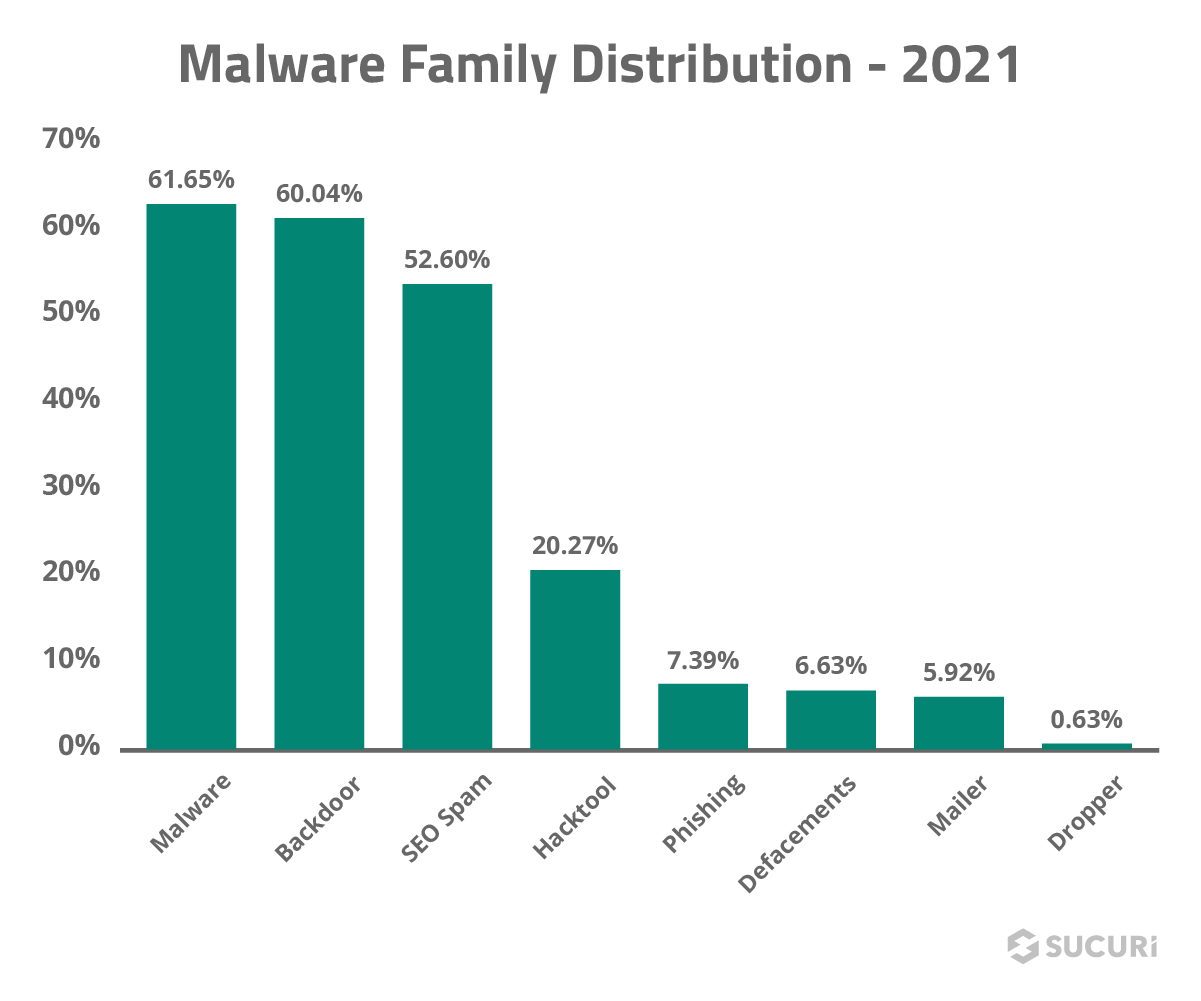

Was sind die häufigsten WordPress-Hacks?

Malware ist die häufigste Art von WordPress-Hacks, die Sucuri bei der Reaktion auf Vorfälle beobachtet. Insgesamt wurden 61,65 % der von Sucuri gefundenen Infektionen als Malware kategorisiert. Andere häufige Infektionen waren Backdoor-Hacks, SEO-Spam, Hacktools und Phishing-Hacks.

Die besten WordPress-Hacks, die von Sucuri gefunden wurden

- Malware 61,65 %

- Hintertür – 60,04 %

- SEO-Spam – 52,60 %

- Hacktool – 20,27 %

- Phishing – 7,39 %

- Verunstaltungen – 6,63 %

- Mailer – 5,92 %

- Tropfer – 0,63 %

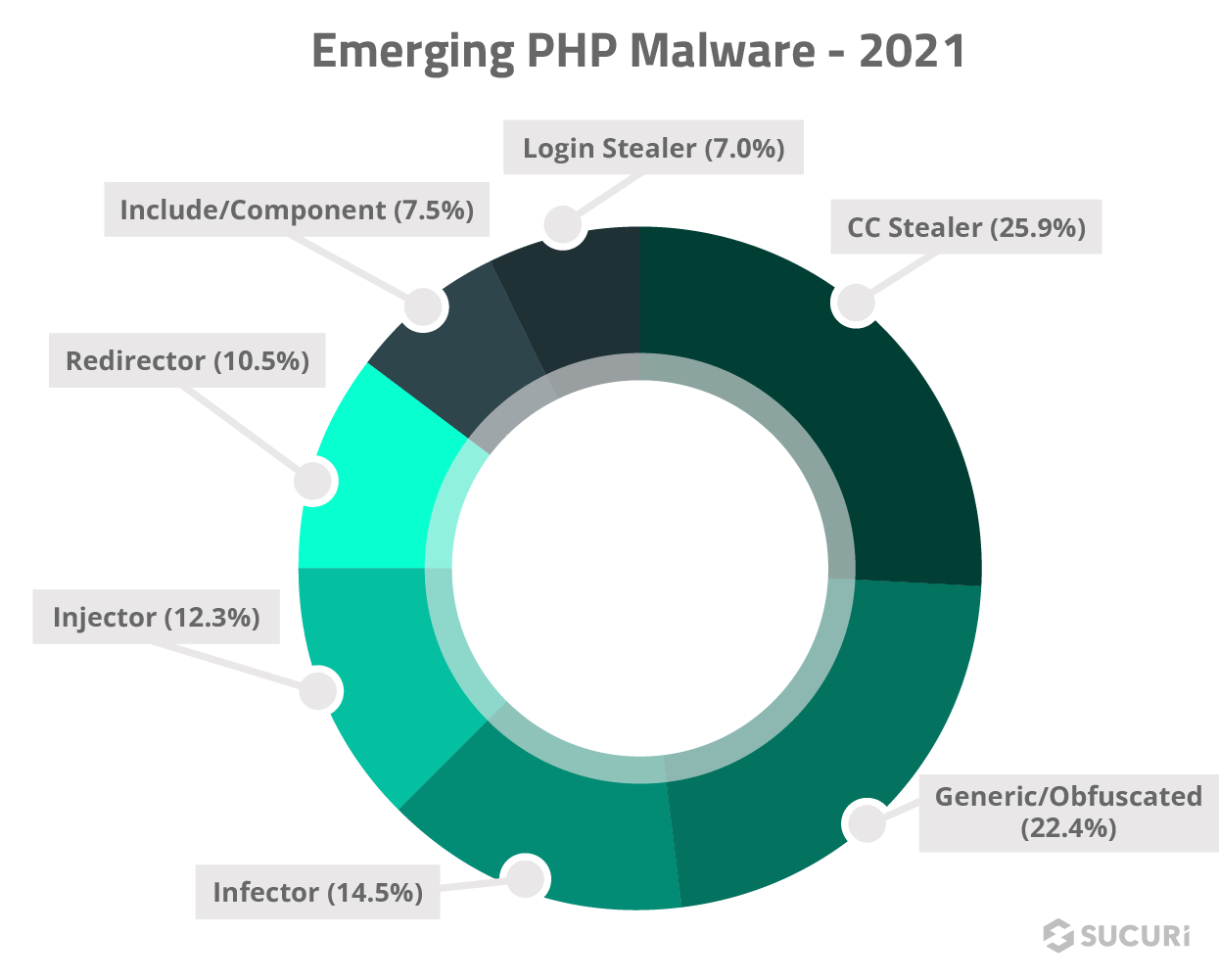

Malware

Malware ist die häufigste Art von WordPress-Hack, die von Sucuri gefunden wird. Dies ist ein weit gefasster Sammelbegriff, der sich auf jede Art von bösartiger Software bezieht, die von Cyberkriminellen verwendet wird, um Ihre WordPress-Website zu schädigen oder auszunutzen. Die häufigste Art von Malware ist PHP-Malware.

Malware ist eine der schädlichsten Arten von Sicherheitsinfektionen, da sie Ihre Website-Besucher im Gegensatz zu Backdoors und SEO-Spam häufig dem Risiko böswilliger Aktionen aussetzt.

Ein häufiges Beispiel für Malware ist beispielsweise eine SiteURL/HomeURL-Infektion, bei der Ihre Website mit Code infiziert wird, der Ihre Besucher auf bösartige oder betrügerische Domänen umleitet, um ihre Anmeldedaten zu stehlen.

Ein weiteres Beispiel ist Kreditkarten-Skimming: ein webbasierter Angriff, bei dem Hacker schädlichen Code auf E-Commerce-Websites einschleusen, um die Kredit- und Debitkarteninformationen der Besucher zu stehlen. Interessanterweise zeigen Statistiken, dass 34,5 % der Websites, die mit einem Kreditkarten-Skimmer infiziert sind, auf WordPress laufen.

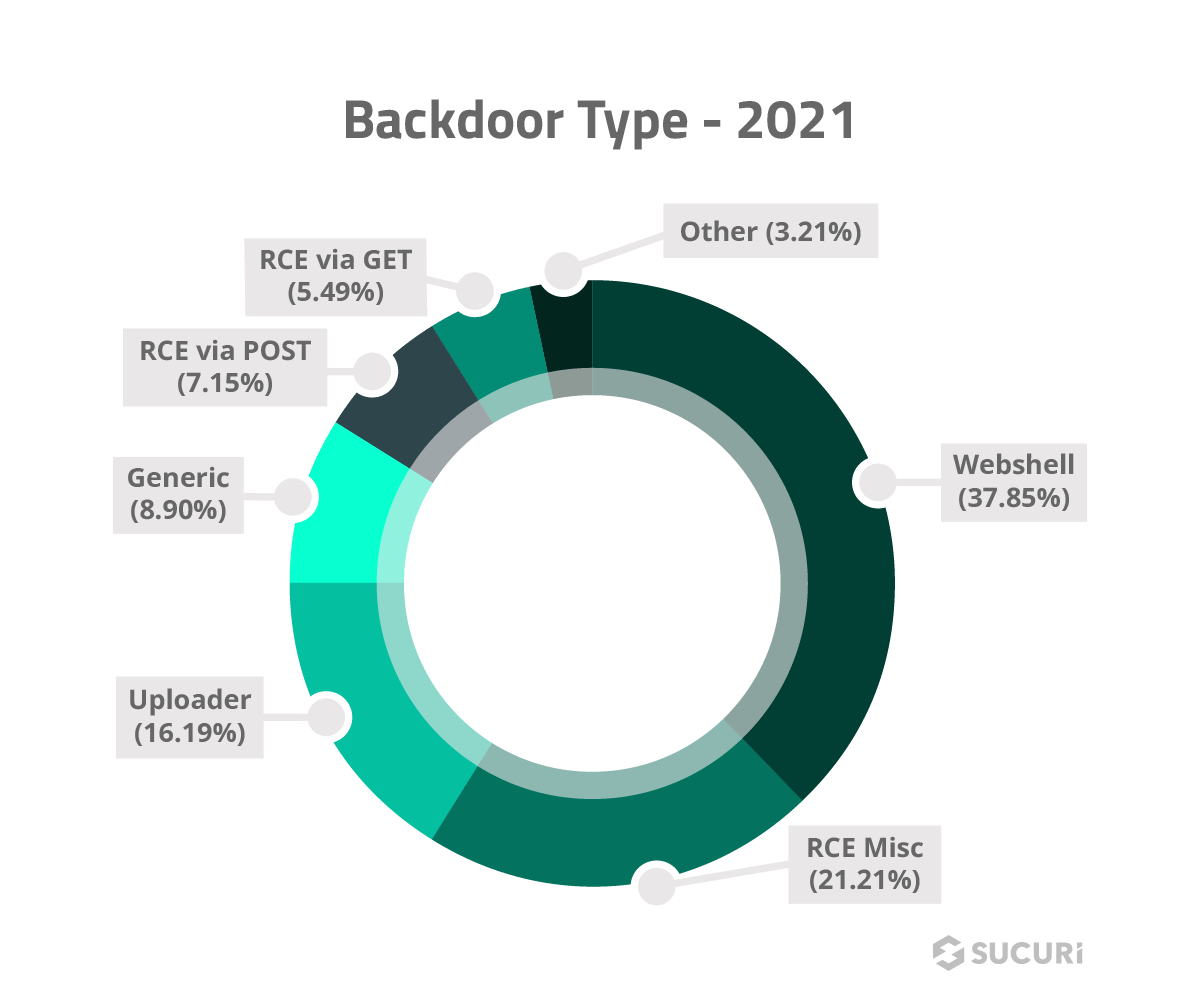

Hintertür

Backdoors sind die zweithäufigste Art von WordPress-Hacks, die Sucuri findet. Wie der Name schon sagt, ermöglichen diese Arten von Infektionen Hackern, die üblichen Anmeldekanäle zu umgehen, um über eine geheime „Hintertür“ auf das Backend Ihrer Website zuzugreifen und die Umgebung zu gefährden.

SEO-Spam

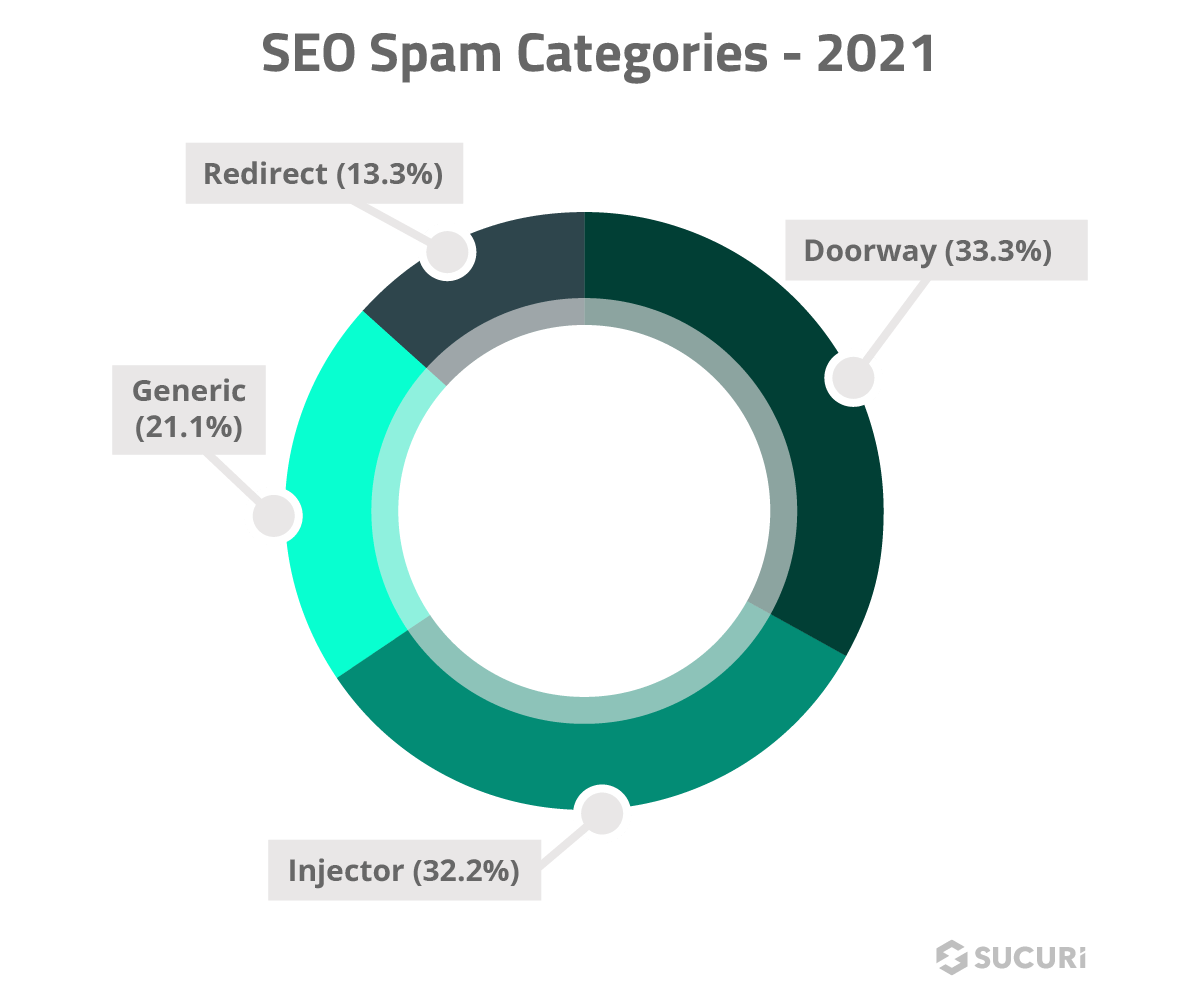

SEO-Spam ist der dritthäufigste von Sucuri gefundene Hack und tritt bei über der Hälfte aller Infektionen auf.

Diese Art von Hack beinhaltet das Infizieren von Websites, um die Suchmaschinenoptimierung von Websites Dritter zu verbessern und den Verkehr auf Websites von Drittanbietern zu lenken, indem Weiterleitungen eingerichtet, Spam-Posts veröffentlicht und Links eingefügt werden.

In der Zwischenzeit schadet dies dem SEO-Score Ihrer eigenen Domain und kann sich negativ auf Ihre organische Ranking-Position in Suchmaschinen wie Google auswirken.

Wichtige Statistiken:

- 32,2 % der SEO-Spam-Infektionen beziehen sich auf Spam-Injektoren, die die kompromittierte Umgebung mit versteckten Spam-Links für SEO-Zwecke spicken.

- Andere Typen veröffentlichen eine Menge Blogs für SEO-Zwecke, normalerweise zu Spam-Themen.

- 28 % der SEO-Spam-Infektionen beziehen sich auf Arzneimittel (Viagra, Cialis usw.)

- 22 % standen im Zusammenhang mit japanischem SEO-Spam (diese Kampagnen verunreinigen die Suchergebnisse der Website des Opfers mit gefälschter Designerware und erscheinen in den SERPs in japanischem Text.

- Weiterleitungskampagnen verweisen am häufigsten auf .ga- und .ta-Top-Level-Domains

Quellen: Sucuri 1

WordPress-Sicherheitslücken

Als nächstes schauen wir uns einige WordPress-Statistiken an, die uns mehr über die Sicherheitslücken sagen, die Hacker am häufigsten ausnutzen.

Was ist die größte WordPress-Sicherheitslücke?

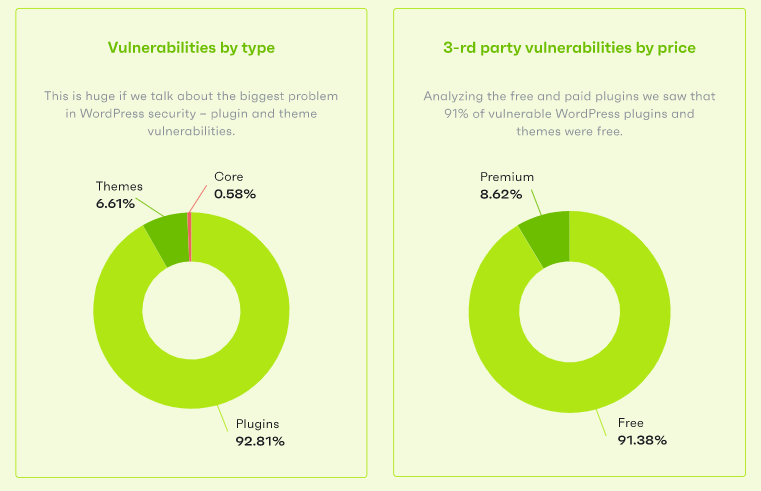

Themes und Plugins sind die größten WordPress-Sicherheitslücken. 99,42 % aller Sicherheitslücken im WordPress-Ökosystem stammten im Jahr 2021 von diesen Komponenten. Das ist ein Anstieg von 96,22 % im Jahr 2020.

Um das etwas weiter aufzuschlüsseln, kamen 92,81 % der Schwachstellen von Plugins und 6,61 % von Themes.

Unter den anfälligen WordPress-Plugins waren 91,38 % kostenlose Plugins, die über das WordPress.org-Repository erhältlich sind, und nur 8,62 % waren Premium-Plugins, die über Marktplätze von Drittanbietern wie Envato verkauft wurden.

Wichtige Statistiken:

- 42 % der WordPress-Sites haben mindestens eine anfällige Komponente installiert.

- Interessanterweise stammten nur 0,58 % der von Patchstack gefundenen Sicherheitslücken von der WordPress-Kernsoftware.

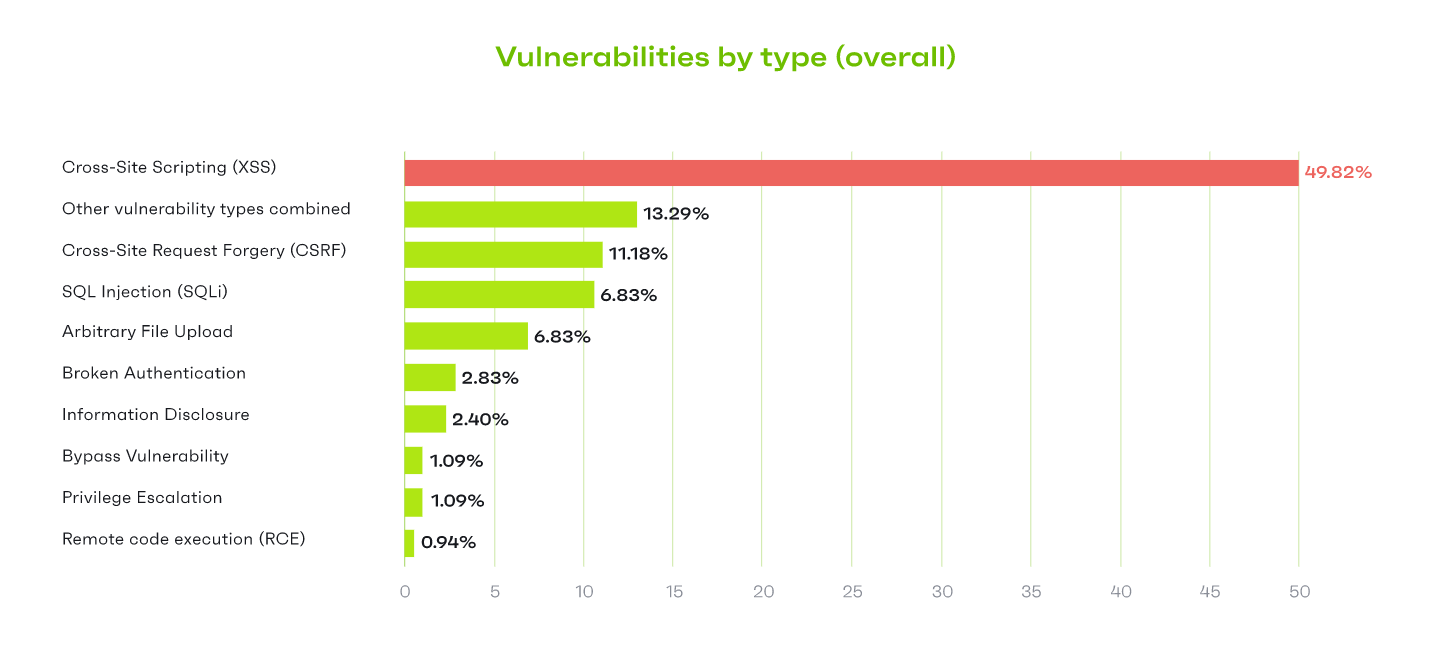

Top-Schwachstellen in WordPress nach Typ

Cross-Site-Scripting-Schwachstellen (CSS) machen fast die Hälfte (~50 %) aller Schwachstellen aus, die der Datenbank von Patchstack im Jahr 2021 hinzugefügt wurden. Dies ist ein Anstieg von 36 % im Jahr 2020.

Weitere häufige Schwachstellen in der Datenbank sind:

- Andere Schwachstellentypen kombiniert – 13,3 %

- Cross-Site Request Forgery (CSRF) – 11,2 %

- SQL-Injection (SQLi) – 6,8 %

- Beliebiger Datei-Upload – 6,8 %

- Defekte Authentifizierung – 2,8 %

- Offenlegung von Informationen – 2,4 %

- Bypass-Schwachstelle – 1,1 %

- Privilegienausweitung – 1,1 %

- Remote-Code-Ausführung (RCE) – 0,9 %

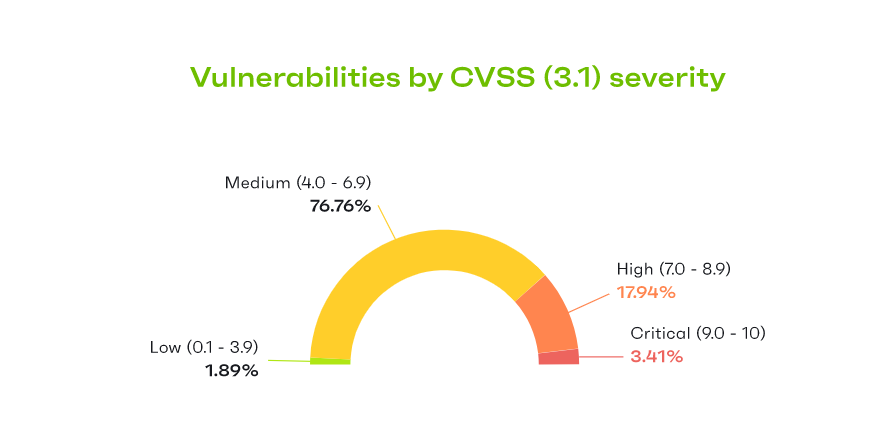

Top-Schwachstellen in WordPress nach Schweregrad

Patchstack stuft jede Schwachstelle in ihrer Datenbank nach ihrem Schweregrad ein. Dazu nutzt sie das CVSS-System (Common Vulnerability Scoring System), das jeder Schwachstelle je nach Schweregrad einen Zahlenwert zwischen 0 und 10 zuordnet.

Die meisten der WordPress-Schwachstellen, die letztes Jahr von Patchstack identifiziert wurden, erhielten einen CVSS-Score zwischen 4 und 6,9, was ihnen den Schweregrad „Mittel“ einräumt.

- 3,4 % der identifizierten Schwachstellen hatten einen kritischen Schweregrad (9-10 CVSS-Score)

- 17,9 % der identifizierten Schwachstellen hatten einen hohen Schweregrad (7-8,9 CVSS-Score)

- 76,8 % der identifizierten Schwachstellen hatten einen mittleren Schweregrad (4-6,9 CVSS-Score)

- 1,9 % der identifizierten Schwachstellen hatten einen niedrigen Schweregrad (0,1-3,9 CVSS-Score)

Am häufigsten angegriffene Schwachstellen

Die vier am häufigsten „angegriffenen“ Schwachstellen in der Patchstack-Datenbank waren:

- OptinMonster (Version 2.7.4 und früher) – Ungeschützte REST-API zur Offenlegung sensibler Informationen und nicht autorisierten API-Zugriff

- PublishPress-Funktionen (Version 2.3 und früher) – Nicht authentifizierte Einstellungsänderung

- Booster für WooCommerce (Version 5.4.3 und früher) – Authentifizierungsumgehung

- Image Hover Effects Ultimate (Version 9.6.1 und früher) – Unauthenticated Arbitrary Options Update

Quelle: Sucuri 1 , Patchstack

WordPress-Plugin-Hacking-Statistiken

Wie bereits erwähnt, sind WordPress-Plugins die häufigste Quelle für Sicherheitslücken, die es Hackern ermöglichen, Ihre Website zu infiltrieren oder zu kompromittieren. Als Nächstes sehen wir uns einige WordPress-Hacking-Statistiken an, die sich auf WordPress-Plugins beziehen.

Falls Sie es noch nicht wussten, Plugins sind kleine Softwareanwendungen von Drittanbietern, die Sie auf Ihrer WordPress-Site installieren und aktivieren können, um deren Funktionalität zu erweitern.

Wie viele Schwachstellen in WordPress-Plugins gibt es?

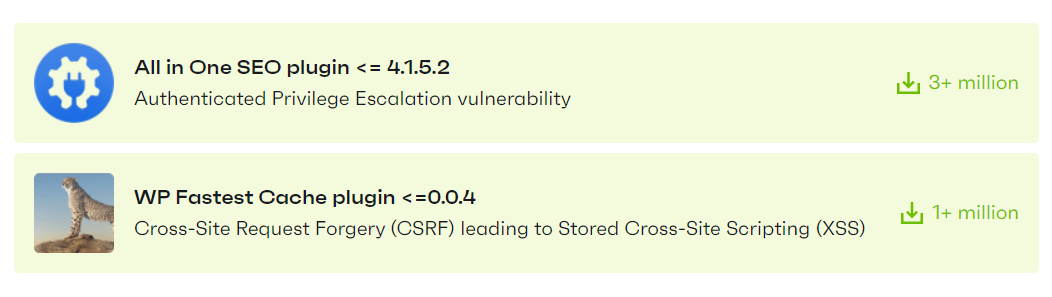

Im Jahr 2021 wurden 35 kritische Schwachstellen in WordPress-Plugins gefunden. Besorgniserregend war, dass zwei davon in Plugins mit über 1 Million Installationen auftraten: All in One SEO und WP Fastest Cache.

Die gute Nachricht ist, dass beide oben genannten Sicherheitslücken umgehend von den Plugin-Entwicklern gepatcht wurden. Allerdings haben 29 % der Gesamtzahl der WordPress-Plugins, bei denen kritische Schwachstellen festgestellt wurden, keinen Patch erhalten.

Was sind die anfälligsten WordPress-Plugins?

Contact Form 7 war das am häufigsten identifizierte anfällige WordPress-Plugin. Es wurde zum Zeitpunkt der Infektion auf 36,3 % aller infizierten Websites gefunden.

Es ist jedoch wichtig darauf hinzuweisen, dass dies nicht unbedingt bedeutet, dass Contact Form 7 der Angriffsvektor war, den die Hacker in diesen Fällen ausnutzten, sondern nur, dass es zu der insgesamt unsicheren Umgebung beigetragen hat.

TimThumb war zum Zeitpunkt der Infektion das am zweithäufigsten identifizierte anfällige WordPress-Plugin und wurde auf 8,2 % aller infizierten Websites gefunden. Dies ist besonders überraschend, wenn man bedenkt, dass die TimThumb-Schwachstelle über ein Jahrzehnt alt ist.

Top 10 der identifizierten anfälligen WordPress-Plugins:

| Top anfällige WordPress-Komponenten | Prozentsatz |

|---|---|

| 1. Kontaktformular 7 | 36,3 % |

| 2. TimThumb (Skript zur Größenänderung von Bildern, das von Themes und Plugins verwendet wird) | 8,2 % |

| 3. WooCommerce | 7,8 % |

| 4. Ninja-Formulare | 6,1 % |

| 5. Yoast-SEO | 3,7 % |

| 6. Elementor | 3,7 % |

| 7. Freemius-Bibliothek | 3,7 % |

| 8. PageBuilder | 2,7 % |

| 9. Dateimanager | 2,5 % |

| 10. WooCommerce-Block | 2,5 % |

Wie viele WordPress-Plugins sollten Sie haben?

Best Practices legen nahe, dass Websitebesitzer und -administratoren so wenig WordPress-Plugins wie möglich haben sollten. Je weniger Plugins Sie haben, desto geringer ist Ihr Risiko, auf eine Schwachstelle zu stoßen.

Auf einer durchschnittlichen WordPress-Seite sind 18 verschiedene Plugins und Themes installiert. Das sind 5 weniger als im letzten Jahr und scheint oberflächlich betrachtet ein Schritt in die richtige Richtung zu sein.

Es wurde jedoch festgestellt, dass dieses Jahr mehr dieser Plugins und Themen veraltet sind als im letzten Jahr. Im Durchschnitt waren 6 von 18 der auf Websites installierten Plugins veraltet, verglichen mit nur 4 von 23 im letzten Jahr.

Was ist das beliebteste WordPress-Sicherheits-Plugin?

Jetpack ist mit über 5 Millionen Downloads das beliebteste WordPress-Sicherheits-Plugin im WordPress-Plugin-Verzeichnis. Es ist jedoch umstritten, ob Jetpack als echtes Sicherheits-Plugin eingestuft werden kann oder nicht.

Obwohl es Sicherheitsfunktionen wie 2FA, Malware-Erkennung und Brute-Force-Schutz enthält, enthält es auch andere Funktionen für Dinge wie Geschwindigkeitsoptimierung, Analysen und Design-Tools. Dies macht es eher zu einem All-in-One-Plugin als zu einem Sicherheits-Plugin.

Was dedizierte Sicherheits-Plugins angeht, ist Wordfence mit 4 Millionen Downloads in der WordPress-Plugin-Datenbank das beliebteste.

Schwachstellen im WordPress-Theme

12,4 % der von Patchstack identifizierten Schwachstellen in WordPress-Themes hatten einen kritischen CVSS-Score (9,0 – 10,0). Und besorgniserregend war, dass 10 Themen ein CVSS 10.0-Sicherheitsrisiko aufwiesen, das die gesamte Website des Benutzers durch einen nicht authentifizierten willkürlichen Dateiupload und das Löschen von Optionen kompromittiert.

Quellen : Patchstack, WordPress 1 , WordPress 2

Wie können Sie Ihre WordPress-Website vor Hackerangriffen schützen?

Sie können Ihre WordPress-Website vor Hackerangriffen schützen, indem Sie die Verwendung von Plugins und Themes reduzieren, sicherstellen, dass Sie die gesamte Software häufig aktualisieren und identifizierte Schwachstellen patchen, sowie durch WordPress-Härtung.

Hier sind einige Statistiken, die mehr über die Erhöhung der Sicherheit Ihrer WordPress-Website verraten.

Die häufigsten WordPress-Härtungsempfehlungen

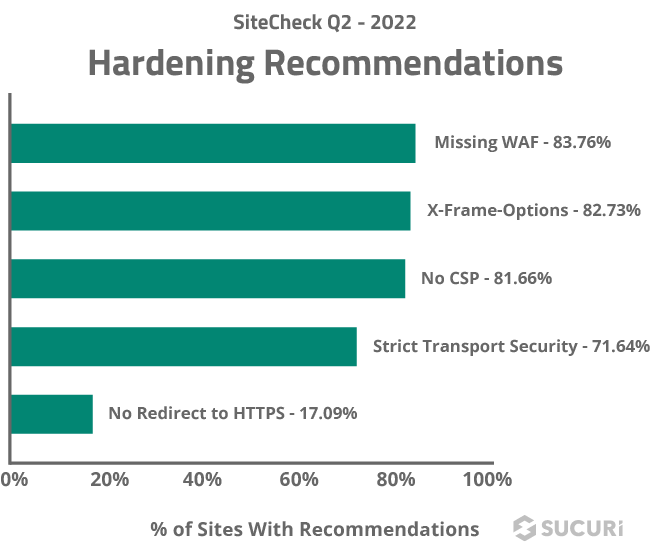

Laut Daten von Sucuri hatten über 84 % der Websites keine Website Application Firewall (WAF), was dies zur Top-Empfehlung für die WordPress-Härtung macht.

WAFs helfen dabei, bekannte Schwachstellen virtuell zu beheben und Ihre Website vor DDoS-Angriffen, Kommentar-Spam und bösartigen Bots zu schützen.

83 % der Websites fehlten außerdem X-Frame-Optionen – ein Sicherheits-Header, der Ihre Sicherheit verbessert, indem er Sie vor Clickjacking schützt und Hacker daran hindert, Ihre Website über einen Iframe in eine andere einzubetten. Damit sind X-Frame-Optionen die zweithäufigste Härtungsempfehlung.

Top 5 der häufigsten Härtungsempfehlungen, die von Sucuri erkannt wurden:

- Fehlende WAF – 84 %

- X-Frame-Optionen – 83 %

- Kein CSP – 82 %

- Strenge Transportsicherheit – 72 %

- Keine Umleitung auf HTTPS – 17 %

Wie schützen Website-Administratoren ihre Websites?

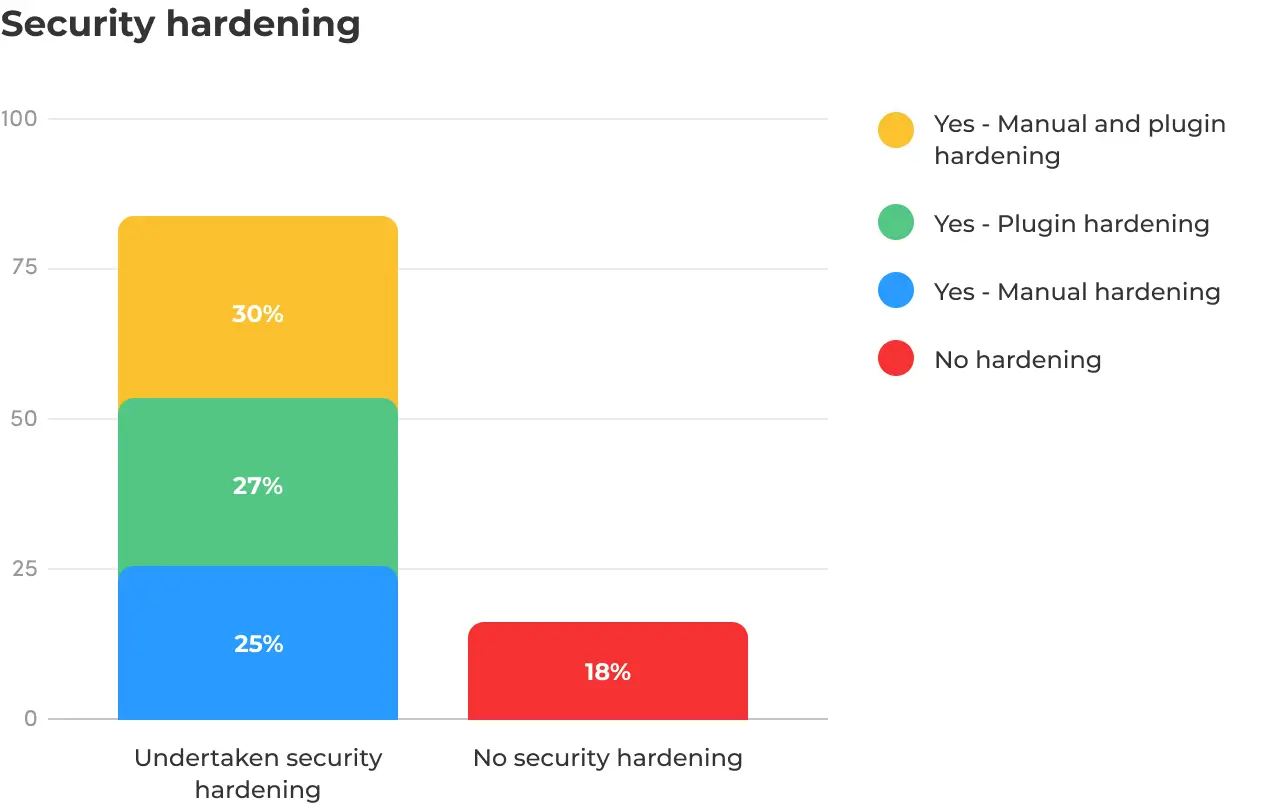

Laut einer Umfrage unter Website-Administratoren und -Eigentümern haben 82 % eine Sicherheitshärtung durchgeführt, eine Praxis, bei der Schritte unternommen werden, um das Hacken Ihrer WordPress-Website zu erschweren.

Davon verwendeten 27 % ein Plugin, um ihre Website zu härten, 25 % führten eine manuelle Härtung durch und 30 % eine Kombination aus beidem. Nur 18 % härteten überhaupt nicht.

Wichtige Statistiken:

- 81 % der befragten WordPress-Administratoren haben mindestens ein Firewall-Plugin installiert

- 64 % der befragten WordPress-Administratoren verwenden 2FA (Zwei-Faktor-Authentifizierung), während 36 % dies nicht tun

- 65 % der befragten WordPress-Administratoren verwenden Aktivitätsprotokoll-Plugins.

- 96 % der befragten WordPress-Administratoren und Website-Besitzer sehen die WordPress-Sicherheit als sehr wichtig an. Und 4 % sehen es als ziemlich wichtig an

- 43 % der Administratoren verbringen 1-3 Stunden pro Monat mit der WordPress-Sicherheit

- 35 % der Administratoren verbringen über 3 Stunden pro Monat mit der WordPress-Sicherheit

- 22 % der Administratoren verbringen weniger als 1 Stunde mit der WordPress-Sicherheit.

Wie sichern Webprofis die Websites ihrer Kunden?

Laut einer kürzlich durchgeführten Umfrage verlassen sich fast die Hälfte aller Webprofis, die mit Kunden zusammenarbeiten, auf Premium-Sicherheits-Plugins, um die Websites ihrer Kunden zu sichern:

Top-Methoden, die Webprofis verwenden, um Client-Sites zu sichern:

- 45,6 % zahlen für Premium-Sicherheits-Plugins

- 42,4 % verwenden kostenlose Sicherheits-Plugins

- 31,2 % bezahlen einen professionellen Sicherheitsanbieter

- 28,8 % kümmern sich intern um Sicherheitsprobleme

- 24,8 % verweisen ihre Kunden an einen professionellen Sicherheitsdienstleister

- 10,4 % verwenden andere Methoden

- 6,4 % empfehlen ihren Kunden, kostenlose Plugins zu verwenden

- 5,6 % haben keinen Plan für Website-Sicherheit

Top-Sicherheitsaufgaben, die Webprofis ausführen

Das Aktualisieren von WordPress (oder welches CMS auch immer der Kunde verwendet) und Plugins ist die häufigste Sicherheitsaufgabe, die von Webprofis ausgeführt wird, wobei drei Viertel aller Umfrageteilnehmer angaben, dass sie dies tun.

Die wichtigsten Aufgaben, die Websicherheitsexperten für ihre Kunden ausführen:

- 75 % aktualisieren CMS und Plugins

- 67 % Backup-Sites

- 57 % installieren SSL-Zertifikate

- 56 % überwachen oder scannen Websites auf Malware

- 38 % beheben Websites mit Sicherheitsproblemen

- 34 % Patch-Schwachstellen

Wie oft sollten Sie Ihre WordPress-Seite aktualisieren?

Wie wir bereits erwähnt haben, ist es aus Sicherheitsgründen unglaublich wichtig, Ihre WordPress-Website auf dem neuesten Stand zu halten.

Die meisten Website-Manager aktualisieren ihre Website wöchentlich (35 %), aber 20 % führen Aktualisierungen täglich und 18 % monatlich durch. 21 % der Site-Manager haben eine Art automatische Updates konfiguriert, sodass sie dies nicht manuell tun müssen.

Wichtige Statistiken:

- 52 % der befragten WP-Besitzer und -Administratoren haben automatische Updates für WP-Software, Plugins und Themes aktiviert.

- 25 % testen Updates immer zuerst in einer Test- oder Staging-Umgebung

- 32 % testen manchmal Updates

- 17 % testen nie Updates

- 26 % testen nur größere Updates

Quellen: Sucuri 2 , Sucuri 3 , WP White Security

Die Kosten für das Hacken von WordPress

Gehackt zu werden, kann Unternehmen ein kleines Vermögen kosten. Die professionelle Entfernung von Malware kostet im Durchschnitt 613 US-Dollar, aber es kann Tausende – oder sogar Millionen – mehr kosten, sich von einer schwerwiegenden Datenpanne zu erholen.

Abgesehen von den finanziellen Kosten kann WordPress-Hacking auch indirekt Kosten für Unternehmen verursachen, indem es die Einnahmen beeinträchtigt und den Ruf der Marke schädigt.

Wie viel kostet es, eine gehackte WordPress-Website zu reparieren?

Die durchschnittlichen Kosten für die Entfernung von WordPress-Malware betragen 613 $, aber das kann von Fall zu Fall erheblich variieren. Einzeln reichten die Preise von 50 $ bis zu 4.800 $.

Im Vergleich dazu kostet die Zahlung für die Website-Sicherheit zum Schutz Ihrer Website vor Malware im Durchschnitt nur 8 US-Dollar pro Website und Monat – was für die meisten Website-Eigentümer ein Kinderspiel ist.

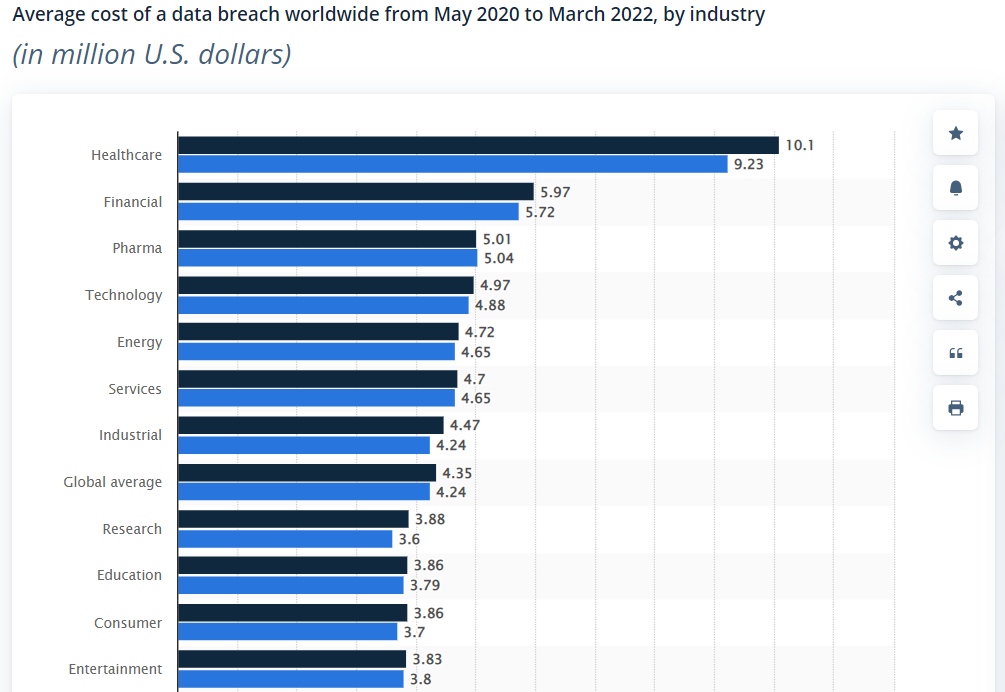

Wie viel kosten Datenschutzverletzungen Unternehmen?

Hacking ist für 45 % der Datenschutzverletzungen weltweit verantwortlich. Und im Durchschnitt belaufen sich die durchschnittlichen Kosten einer Datenschutzverletzung auf 3,86 Millionen US-Dollar. Aber natürlich variiert dies je nach Größe der Organisation, Branche usw.

Was sind die größten Auswirkungen von WordPress-Hacking?

Laut befragten Webprofis war die größte Auswirkung eines Hacks auf das Geschäft ihrer Kunden der Zeitverlust (59,2 %). Weitere negative Auswirkungen sind:

- Einnahmeverlust – 27,2 %

- Verlust des Kundenvertrauens – 26,4 %

- Verlust des Markenrufs – 25,6 %

- Keine Unterbrechung – 17,6 %

Quellen: Patchstack, Statista, Sucuri 3

Was ist die sicherste Version von WordPress?

Die sicherste Version von WordPress ist immer die neueste Version. Zum Zeitpunkt des Schreibens ist dies WordPress 6.0.2.

Wie oft veröffentlicht WordPress Sicherheitsupdates?

WordPress veröffentlicht normalerweise jedes Jahr mehrere Sicherheits- und Wartungsupdates. Im Jahr 2021 waren es 4. Die neueste Sicherheitsversion (zum Zeitpunkt des Schreibens) war WordPress 6.0.2, das drei Sicherheitsprobleme behebt: eine XSS-Schwachstelle, ein Ausgabe-Escape-Problem und eine mögliche SQL-Injektion.

Sind alte Versionen von WordPress leicht zu hacken?

Nur 50,3 % der WordPress-Websites erwiesen sich bei einer Infektion als veraltet, was darauf hindeutet, dass das Ausführen einer veralteten Version der WordPress-Software nur grob mit einer Infektion korreliert. Nichtsdestotrotz empfehlen Best Practices, dass Sie immer die neueste Version von WordPress verwenden sollten, um das Risiko, gehackt zu werden, zu minimieren.

Quellen: Sucuri 1 , WordPress 3

Abschließende Gedanken

Damit ist unsere Zusammenfassung der wichtigsten WordPress-Hacking-Statistiken für 2022 abgeschlossen. Wir hoffen, dass Sie diese Daten nützlich fanden!

Wenn Sie noch mehr über WordPress erfahren möchten, sehen Sie sich unsere Zusammenfassung der WordPress-Statistiken an.

Sie können auch mehr darüber erfahren, wie Sie Ihre Website vor Hackern schützen können, indem Sie unseren ausführlichen Leitfaden zur Verbesserung der WordPress-Sicherheit im Jahr 2022 lesen.

Viel Glück!

Lassen Sie uns wissen, ob Ihnen der Beitrag gefallen hat.