マングースを使用する利点

公開: 2022-11-21Mongoose は、MongoDB に格納されたデータの厳密なモデリング環境を提供するオブジェクト データ モデリング (ODM) ライブラリです。 データベースに送信する前にユーザー入力を検証することにより、 nosql インジェクションを防ぎます。 Mongoose は仮想コンストラクター メソッドも提供します。これを使用すると、最初にデータベースからデータをフェッチすることなく、モデルのインスタンスを作成できます。 これは、単体テストを作成する場合に特に便利です。

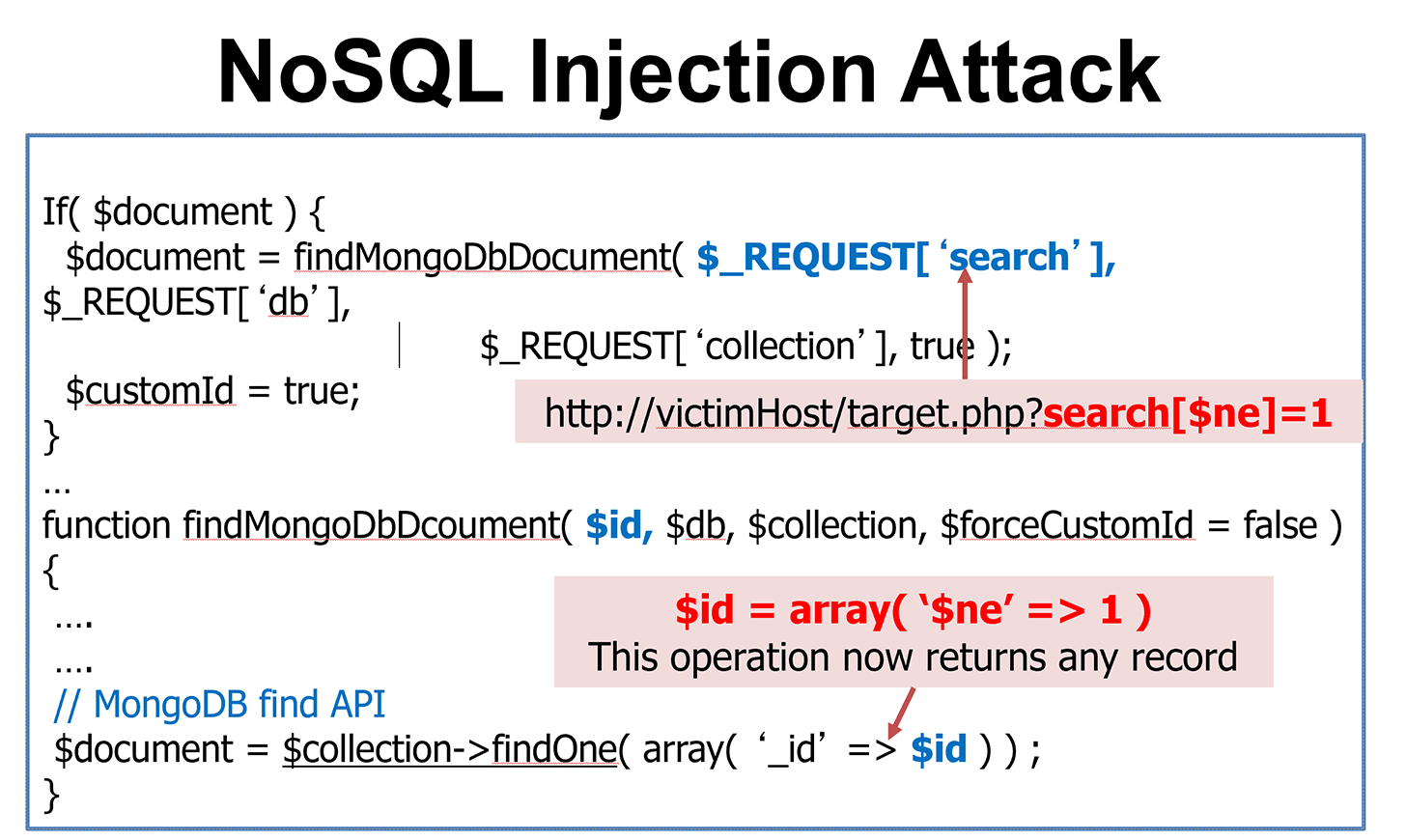

27.5k20 ゴールド バッジに加えて、同社はシルバー バッジとブロンズ バッジを製造しています。 2012 年 11 月 18 日午前 1 時、質問がありました。 Sushant は、彼の応答で答えを誤って述べました。 MongoDB は NoSQL インジェクションに大きく依存しています。 入力に文字「$」を含むキーはすべて削除されます。 パスワードが文字列フィールドの場合、オブジェクト $ne: 1 を文字列に変換しますが、害はありません。 完全に定義されていないデータ オブジェクトからのクエリ セレクター インジェクションを防ぐことが重要です。

悪意のある再帰は、mongo-sanitize を使用して徹底的にサニタイズできます。 任意の JS 操作を実行できる eval のような式を使用することはお勧めできません。 JS 式は、where、mapReduce、group などの操作を使用して直接実行できます。 ユーザー入力を取得し、入力を消去せずに eval のような式を実行しようとすると、エラーが発生する可能性があります。

TL;DR は Mongo と Node の略です。 NoSQL インジェクションは、Express または MongoDB ( Mongoose ORMを使用) に基づいているかどうかに関係なく、どの js アプリケーションでも問題になる可能性があります。

MongoDB と Node はどちらも、MongoDB と Node Object Data Modeling (ODM) ライブラリでサポートされています。 MongoDB.RelationshipManager は、データ間の関係を管理し、スキーマ検証を提供し、コードと MongoDB でのそれらのデータの表現との間で MongoDB 変換を実行します。 MongoDB は、スキーマベースのデータ構造を必要としない低コストのNoSQL データベースです。

NoSQL データベースは、SQL データベースよりも一貫性の制限が柔軟です。 整合性チェックと制約の数が少ないほど、スケーリングとパフォーマンスの点で利点があります。 NoSQL データベースに SQL が直接注入されていなくても、注入に対して脆弱です。

Mongodb は SQL インジェクションを防ぎますか?

MongoDB 自体は SQL インジェクションを防止しませんが、MongoDB の使用時に SQL インジェクション攻撃を防止するために使用できるメカニズムがいくつかあります。 たとえば、パラメーター化されたクエリを使用して、有効なデータのみがデータベースに挿入されるようにすることができます。 さらに、許可された文字のホワイトリストを使用すると、悪意のある入力がデータベースに入力されるのを防ぐことができます。

比較的使いやすいという事実にもかかわらず、MongoDB はスケーラビリティの点でおそらく最も人気のある NoSQL データベースです。 MongoDB Web アプリケーションは、コマンドを使用してMongoDB データベースからデータをフェッチして表示します。 SQL インジェクション攻撃は、他の種類のデータベースと同様に、MongoDB にとって危険です。 悪意のあるクエリを、既知のクエリに似ているかのように検出し、要求された情報を返します。 攻撃者が入力を適切にサニタイズしない場合、攻撃者はこれを利用できます。 ハッカーは、偽の入力を使用して DDoS 攻撃を開始したり、サーバーの制御を取得したりすることがよくあります。 MongoDB には、JavaScript を使用せずにクエリを安全に構築するための組み込み機能がいくつかあります。 いずれにしても、JavaScript が必要な場合は、ベスト プラクティスに従っていることを確認してください。

Sql インジェクション攻撃とその防止方法

MongoDB がクエリを実行するために SQL を使用することはありませんが、実行するクエリはユーザー入力によって決定されます。 これは、開発者が入力を適切にサニタイズしたとしても、インジェクション攻撃に対して脆弱なままであることを示しています。

SQL インジェクション攻撃を完全に排除する唯一の方法は、プリペアド ステートメントなどの検証済みまたはパラメーター化されたクエリを挿入することです。 アプリケーション コードで入力を直接使用することはお勧めしません。 ログインなどの Web フォームだけでなく、すべての入力をサニタイズするのは開発者の責任です。

MongoDB がクエリ入力を完全にパラメータ化または破棄すると、別の手法を使用する攻撃者が NoSQL インジェクション攻撃を実行できる可能性があります。 変数は、アプリケーションのプログラミング言語など、アプリケーション固有の理由で NoSQL インスタンス内で予約されることがよくあります。

明示的な SQL クエリが削減されるため、ORM ライブラリで SQL インジェクションが発生する可能性ははるかに低くなります。 Java の Hibernate と C# の Entity Framework は、既存の ORM ライブラリの 2 つの優れた例です。

NosqlデータベースでSQLインジェクションは可能ですか?

はい、NoSQL データベースでは SQL インジェクションが可能です。 これは、NoSQL データベースが従来の SQL データベースと同じ種類のクエリ言語を使用していないためです。 代わりに、厳密に定義されていない「NoSQL クエリ言語」を使用します。 これは、データベースを悪用する可能性のある悪意のあるコードを NoSQL クエリに挿入できることを意味します。

Nosql データベースであるにもかかわらず、Mongodb は SQL インジェクション攻撃に対して脆弱です。

MongoDB は NoSQL データベースであるため、従来のリレーショナル データベースよりも SQL インジェクション攻撃に対して脆弱ではありません。 ただし、MongoDB のネイティブ クエリ言語である PartiQL を使用して、SQL コマンドをクエリに挿入できます。 その結果、MongoDB が SQL インジェクションに対して脆弱でない場合でも、攻撃者は PartiQL の脆弱性を利用して MongoDB クエリに悪意のあるコマンドを挿入する可能性があります。

最も一般的な Web セキュリティの脆弱性の 1 つである SQL インジェクション攻撃は、機密データへの不正アクセスやユーザー名とパスワードによる認証に使用される可能性があります。 攻撃者は、MongoDB で使用されるクエリ言語である PartiQL を使用して、MongoDB クエリに悪意のあるコマンドを挿入できます。 MongoDB はこの種の攻撃に対して脆弱ですが、クエリ言語である PartiQL によって可能になります。

Nosql データベースはインジェクション攻撃から安全ですか?

Nosql データベースは、インジェクション攻撃から安全ではありません。 実際、彼らはそのような攻撃の標的になることがよくあります。 これは、nosql データベースが従来のリレーショナル データベースと同じタイプのセキュリティ対策を使用していないためです。 これは、攻撃者がデータベースにアクセスできる場合、悪意のあるコードをデータに簡単に挿入できることを意味します。

NoSQL インジェクションの脆弱性は、SQL インジェクションの脆弱性と同様に、十分な量では悪用されていない脆弱性に依存しています。 攻撃者は、入力検証を使用してアクセス許可を得ることなく、バックエンド データにアクセスしたり変更したりできます。 NoSQL データベースはサーバー側のスクリプトに基づいているため、攻撃に対して脆弱です。 検証プロセスの一環として、開発者はNoSQL クエリの挿入に使用される配列やオブジェクトなどの意図しないデータ構造を特定する必要があります。 型指定されたモデルを使用すると、ユーザー データが期待される型に変換されるため、インジェクションが減少します。 アプリケーションが提供するアクセス権の種類を考慮することも重要です。

サニタイズ ライブラリを使用して SQL インジェクション攻撃を回避する

MongoDB などのサニタイズ ライブラリを使用することは、SQL インジェクションのリスクを軽減するためにデータベース クエリを作成する際に重要です。 さらに、DynamoDB は準備済みステートメントを使用しないため、SQL インジェクション攻撃に対する脆弱性が低くなります。

Node Js で Nosql インジェクションを防ぐにはどうすればよいですか?

Node.js で NoSQL インジェクションを防ぐ最善の方法は、パラメーター化されたクエリを使用することです。 つまり、文字列を連結して SQL クエリを作成する代わりに、プレースホルダー (?) を使用し、これらのプレースホルダーの値をパラメーターとして指定します。

MongoDB では、データベースのクエリに使用される SQL とは対照的に、攻撃者は NoSQL インジェクションを使用してコードをコマンドに挿入できます。 NoSQL インジェクション攻撃を実行するには、本文のパスワード値を 123456 から $ne: null に置き換えます。 以下は、新しいリクエスト本文パラメーターです。 以下に示す本文を使用して、/login への POST 要求を行います。 以下、当方からの回答です。 MongoDB の準備金は $ and. オペレーターは、操作を実行する人です。

MongoDB はパスワード フィールドを null にできないため、パスワードを知らなくても MongoDB をだましてユーザー情報を明らかにすることができます。 新しく変更されたリクエスト ボディを /login に POST しようとした後、サーバーから次のレスポンスを受け取ります。 ログインに使用したのと同じユーザー名とパスワードを使用して、test1 にログインしました。

Sqreen が Node.js の Nosql インジェクション攻撃をブロック

これは、Web アプリケーションの一般的な開発プラットフォームです。 実際には、NoSQL インジェクション攻撃は依然として問題です。 Sqreen を使用すると、そのような攻撃をブロックすることで排除できます。 アプリケーションを保護しない言い訳はありません。 Sqreen のインストールには数秒しかかからないため、簡単にインストールできます。 Sqreen の組み込みのセキュリティ機能またはサードパーティのソリューションを使用することができます。 何を選択しても、データの保護に注意する必要があります。

Mongodb で Nosql インジェクションを防ぐ方法

MongoDB で NoSQL インジェクションを防止するには、いくつかの方法があります。 1. パラメータ化されたクエリを使用する 2. MongoDB ネイティブ ドライバーを使用する 3. MongoDB ObjectId タイプを使用する

NoSQL データベースを実行する Web アプリケーションは、インジェクションの脆弱性に対して脆弱です。 セキュリティ上の問題により、悪意のある人物が認証を回避したり、データを抽出したり、データを変更したり、アプリケーションを完全に制御したりする可能性があります。 通常、ほとんどの NoSQL クエリは JSON に基づいており、ユーザー入力も含まれています。 この入力がサニタイズされていない場合は、注入されます。 $where 演算子により、MongoDB クエリは、JavaScript オブジェクトが関与する攻撃など、重大な NoSQL 攻撃を生成できます。 攻撃者は、$where 演算子などの任意の JavaScript コードを含む悪意のある文字列を渡すこともできます。これは、JavaScript コードと見なされるためです。 ユーザー入力が信頼できない場合を除き、NoSQL インジェクションは発生しません。

インジェクション攻撃に対する Mongodb の脆弱性

MongoDB は、インジェクション攻撃に対して脆弱な人気のある NoSQL データベースです。 MongoDB を使用する場合、有効なクエリではない入力はすべて自動的に破棄されます。 その結果、NoSQL インジェクション攻撃を実行するのは非常に困難です。 さらに、別の方法を使用して脆弱性を悪用することもできます。 NoSQL インスタンスの変数名は、多くの場合、アプリケーションのプログラミング言語でサポートされていないアプリケーション用に予約されています。 その結果、攻撃者は悪意のあるコードへのより直接的な経路を持つことになります。 文字列を使用して、脆弱性を緩和するために使用できるユーザー名とパスワードのフィールドを生成できます。

Mongodb インジェクションの例

MongoDB インジェクションは、MongoDB を使用する Web アプリケーションを悪用するために使用される手法です。 悪意のあるコードを MongoDB クエリに挿入することで、攻撃者は機密データにアクセスしたり、データベース サーバーを制御したりすることができます。 MongoDB インジェクションは、認証や承認などのセキュリティ制御をバイパスするために使用される可能性があり、データの損失や破損、サービス拒否 (DoS)、または完全なシステム侵害につながる可能性があります。

構造化照会言語 (SQL) のような NoSQL データベースは、より柔軟なデータ形式を使用し、構造化照会言語 (SQL) をサポートしていません。 攻撃者は、認証をバイパスしたり、機密データを盗み出したり、データベース データを改ざんしたり、NoSQL インジェクションを使用してデータベースや基盤となるサーバーを侵害したりできます。 NoSQL データベースは、標準の SQL データベースよりも一貫性が失われる可能性が低くなります。 NoSQL インジェクションは、ユーザーによってサニタイズされていない NoSQL 対応のクエリを配信する方法です。 特定のクエリ言語を使用する SQL インジェクション手法は、NoSQL データベースでは効果がありません。 サーバーは、攻撃者によって乗っ取られ、悪用される可能性があり、悪意のあるコードを他のサーバーに挿入することができます。 MongoDB の $where コンポーネントは予約済みのクエリ演算子であり、同じ順序でクエリに渡す必要があります。

$where コンストラクトが変更されると、データベース エラーが発生する可能性があります。 MongoDB は、配置されていないオペレーターに悪意のあるコードを挿入することで悪用される可能性があります。 NoSQL 攻撃に関して言えば、それを防ぐ能力は SQL インジェクションの場合よりも困難です。 NoSQL インジェクション攻撃のない環境を維持するために、アプリケーション コードで未加工のユーザー入力を使用することは避けてください。 以前の世代の MongoDB は安全性が低く、インジェクションの欠陥に対して脆弱でしたが、新しいバージョンでは安全性が向上しています。 Imperva Web Application Firewall を使用すると、アプリケーション レイヤーへの攻撃についてアプリケーション内のトラフィックを分析することで、アプリケーション レイヤーを防御できます。

Nosql データベース: 脆弱だが強力

NoSQL データベースは、その使いやすさと拡張性が大きな理由で人気があります。 また、インジェクション攻撃を受けやすい。 MongoDB は、一般的な SQL インジェクションのターゲットです。 これは、悪意のあるコードがデータベース クエリに挿入され、機密情報にアクセスされる一般的な攻撃方法です。

この脆弱性にもかかわらず、NoSQL データベースは依然としてさまざまなアプリケーションに役立つ強力なツールです。 インジェクション攻撃を回避するために、開発者は NoSQL データベースを使用する前にユーザー入力をサニタイズする必要があります。

Nosql インジェクション ツール

最適な nosql インジェクション ツールは、ユーザーの特定のニーズによって異なるため、この質問に対する万能の答えはありません。 ただし、一般的な nosql インジェクション ツールには、NoSQLMap、SQLNinja、NoSQLScanner などがあります。

Nosqli は Go で書かれたシンプルな nosql インジェクション ツールです。 このプログラムの目標は、迅速で正確で使いやすく、シンプルなコマンド ライン インターフェイスを備えていることです。 MongoDB 検出パッケージにデータ抽出機能を追加する予定ですが、現時点ではデータベースしか検出できません。 他の機能や構成を確認したい場合は、プル リクエストまたはイシューを送信してください。 nosqli プロジェクトをオープン ソースにすることで、コードを再ライセンスすることができます。これが、まだ開発中の理由です。

Nosqlを注入できますか?

一般にエンド ユーザーによって配信されるクエリがサニタイズされていない場合、悪意のある入力がクエリに含まれ、攻撃者が不要なコマンドをデータベースに起動できるようになります。

マングースサニタイズ入力

Mongoose のサニタイズ入力は、データがデータベースに格納される前に、データをクリーニングしてフィルター処理するプロセスです。 これは、データが破損したり改ざんされたりするのを防ぐために行われます。 Mongoose のサニタイズ入力は、特に機密データの場合、非常に重要なプロセスです。

サニタイズ機能は「$」で始まるすべてのキーを削除するため、MongoDB ユーザーは悪意のあるユーザーによる上書きを心配することなくクエリ セレクターを作成できます。 NoSQL データベースは Web アプリケーションで使用されるデータベースの一種であり、NoSQL インジェクションはセキュリティ上の脆弱性です。 HPP NPM は、配列パラメーターをクエリおよび/または本体から分離しますが、最後のパラメーターのみを選択します。 スクリプト タグ、カスタム要素、コメントなど、XSS に依存する入力用に sanitizer() を構成する場合、関連する入力は自動的に削除されません。 Joi は、プレーンな Javascript オブジェクトと組み合わせて使用してスキーマを作成できる JavaScript オブジェクトです ( NoSQL スキーマの作成に mongoose を使用するのと同じように)。 validator.js を使用した Expressjs ルートの検証は、validator.js を高速バリデータにするものであり、主に高速ルート用に設計されています。

Mongoose モデルのさまざまな使用方法

多くの場合、マングース モデルは、モデルを実行するデータベースを指定する model() 関数を使用して作成できます。 このコードは、次のコードを使用してローカル マシン データベースに users というモデルを作成するために使用されます。 プログラミングでは、モデル ('users'、'DB') が使用されます。 別のデータベースのモデルを使用するには、データベースの名前を最初の引数として、モデルの名前を 2 番目の引数として mongoose.model() を使用します。 たとえば、次のコードは、ローカル マシンのユーザー データベースにユーザーとして知られるモデルを構築します。 別の言い方をすれば、要件 (「マングース」) は要件です。 モデル ('user'、'DB'、'user') は、'users' の使用法から派生します。 同じデータベース内の別のコレクションのモデルを使用する場合は、モデルの名前を最初の引数として、コレクションの名前を 2 番目の引数として mongoose.model() を使用できます。 次のコードは、ローカル マシンのデータベースの「users」コレクションに「users」という名前のモデルを生成します。 マングース (「マングース」) には要件はありません。 ユーザー (データベースとも呼ばれます) モデル。

Nosql インジェクション ペイロード

Nosql インジェクション ペイロードは、nosql データベースを悪用するために使用できるコードの断片です。 悪意のあるコードをデータベースに挿入したり、データベースからデータを抽出したりするために使用できます。 Nosql インジェクション ペイロードは非常に危険であり、データの損失やシステムの侵害につながる可能性があります。

このブログでは、NoSQL インジェクションの脆弱性とそれに関連する悪用シナリオについて説明します。 NoSQL インジェクションの脆弱性は、入力の検証が正しくないことが原因です。 また、ユーザーがアクセスせずにバックエンド データを変更または表示することもできます。 攻撃者がこの脆弱性の悪用に成功すると、データベースへの完全なアクセスを取得する可能性があります。 $regex 演算子は正規表現で実行されるため、攻撃者はデータの長さ、特定の文字で始まるかどうかなどをすばやく確認できます。 バックエンドの $. リンクを再確認して、NoSQL インジェクションの脆弱性に対するペイロードのエクスプロイトが他にないかどうかを確認することをお勧めします。

NoSQL インジェクションの脆弱性を悪用して攻撃が実行される可能性があります。 攻撃者は、データベースからデータを読み取り、アプリケーション内でコードを実行することもできます。 コンピュータ システムまたはサーバーを攻撃して、その機能を無効にしたり、制御を奪ったりすること。 攻撃の可能性を減らすために、 NoSQL コードで不明なユーザー入力を使用しないことをお勧めします。

Javascript Nosql インジェクション防止

JavaScript NoSQL インジェクションを防ぐには、ユーザー入力で許可されている文字のホワイトリストを使用し、ホワイトリストにないすべての文字をエスケープし、バインド変数で準備済みステートメントを使用します。

システム内でコマンドが解釈される方法を変更するのは、データの送信です。 XML、XML、HTML、OS コマンド、および NoSQL は、インジェクションの種類のほんの一部です。 このブログ投稿では、Web アプリケーションで NoSQL インジェクションを特定、テスト、防止する方法について説明します。 ユーザーが「より大なり」の場合、MongoDB クエリが実行され、ユーザー名「admin」とパスワード「大なり」が使用されます。 これらの例では、リスクは単純なリスクとして要約できます。 これらは、後で説明するより複雑なケースのほんの一部です。 CVE (一般的な脆弱性と露出) での NoSQL インジェクションの報告があります。

使用中のデータベースとその場所を知ることで、特定のテストを実行できます。 たとえば、MongoDB は、フィールド名が -id の主キーを生成します。 このアルゴリズムは、MongoDB ドキュメントで次のように定義されています。 したがって、HTTP 要求と応答を調べると、これらのタイプのオブジェクトが表示されます。 MongoDB で $where 演算子が設定されている場合、$where プロパティが使用されます。 この演算子は、JavaScript 式または完全な JavaScript 関数を含む文字列をクエリ システムに送信できます。 結果を観察すると、Web アプリケーションが NoSQL インジェクションに対して脆弱であるかどうかを判断できます。 ゼロトラストなどの他のアプローチも、インジェクション攻撃の防止に役立ちます。

Node.js セキュリティ: Node.js が SQL インジェクション攻撃を防ぐ方法

SQL インジェクション攻撃を防ぐ Node.js の能力は広く認められています。 Node.js はイベント駆動型言語であるため、セキュリティを簡単に追加できます。 Node.js へのイベント駆動型アプローチを使用すると、追加のセキュリティ機能で簡単に拡張できます。

Nosql インジェクション

Nosql インジェクションは、攻撃者がnosql データベース管理システムを使用するデータベースで悪意のあるコードを実行できるタイプのインジェクション攻撃です。 このタイプの攻撃は、入力の検証を必要とせずにコードを実行できるようにする nosql データベースの設計方法が原因で発生する可能性があります。

SQL データベースに対する NoSQL データベースの主な利点は、SQL 関数を使用しないことです。 これらのデータベースは、データをテーブルに格納する代わりに、さまざまな形式で格納できるドキュメントに情報を格納します。 値とキーは任意に指定できるため、常にデータ形式を選択できるとは限りません。 NoSQL の支持者によると、これには多くの利点があり、その中で最も重要なのは大規模なデータ セットの管理です。 ほとんどの場合、一般的なアプリケーションは、AJAX 呼び出しまたは HTML フォームを介してユーザー名とパスワードのフィールドを生成します。 最初のクラスのプロパティは、JavaScript の req.body オブジェクトで最初のクラスのプロパティとして定義されます。 悪意のあるユーザーは、このタイプの一致ロジックを使用して、有効なオブジェクトを有効なユーザーに返すことができます。

インジェクションの脆弱性の根本的な原因は、入力サニタイズの欠如です。 ユーザーの入力は、送信時に悪意のある動作について適切にチェックされません。 その後、入力は動的な方法で使用され、クエリの実行、コマンドの実行、または脆弱なシステムとの対話が行われます。 機密性、整合性、可用性などのサイバーセキュリティの基本は、NoSQL インジェクションの影響を受けます。