Cómo mejorar la experiencia del usuario 2FA

Publicado: 2022-12-26La autenticación de dos factores (2FA) es una forma comprobada de fortalecer la seguridad de su sitio web. El uso de un complemento 2FA puede hacer que su sitio sea más seguro y resistente a los ataques. El "problema" es que muchos sitios no se esfuerzan por mejorar la experiencia del usuario de WordPress 2FA.

Mejorar la experiencia del usuario para 2FA hace que sea más sencillo persuadir a los visitantes para que adopten su opción de autenticación. Cuantos más usuarios registrados utilicen 2FA, es menos probable que tenga que lidiar con brechas de seguridad en su sitio web. Esa es una gran ventaja, y puede capitalizarla instando a los visitantes a habilitar 2FA.

¿Qué tan común es la adopción de 2FA?

2FA no es una tecnología novedosa. En general, la identificación multifactorial está presente desde la década de 1990. Sin embargo, la verdadera aceptación de la tecnología no se produjo hasta principios de la década de 2000. Hoy en día, es difícil descubrir sitios web famosos que no proporcionen 2FA a sus consumidores.

Dado que la tecnología está tan ampliamente disponible, es lógico que las tasas de adopción sean bastante altas. Después de todo, 2FA es fácil de implementar.

En la práctica, sin embargo, la aceptación de 2FA (y autenticación multifactor) es terriblemente baja. Twitter reveló en su informe de transparencia más reciente que solo el 2,6 % de las cuentas activas utilizan 2FA. De 2020 a 2021, la cifra solo creció un 6,3%.

Incluso si proporciona 2FA, como propietario de un sitio web, debe reconocer que la mayoría de los usuarios pueden decidir no utilizarlo. El uso de un complemento 2FA solo es insuficiente. Para maximizar la cantidad de personas que optan por 2FA, deberá tomar medidas activas para que sea lo más fácil de usar y sin fricciones posible.

3 métodos para mejorar la experiencia del usuario 2FA

La palabra "experiencia de usuario" puede referirse a una variedad de cosas. Mejorar la experiencia del usuario 2FA implica hacerlo fácil de usar.

En pocas palabras, desea reducir cualquier posible irritación del usuario mientras trabaja con 2FA. ¡Afortunadamente, hay varias opciones para lograr este objetivo!

1. Proporcione una cantidad de canales de contraseña de un solo uso (OTP)

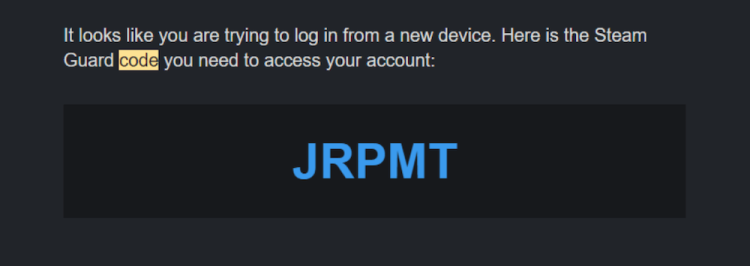

Una de las razones principales por las que muchos usuarios no habilitan 2FA es que los sitios web y las aplicaciones pueden no proporcionar las rutas OTP preferidas. Si prefiere recibir mensajes OTP a través de SMS, es posible que le moleste que un sitio web requiera que instale una aplicación como Google Authenticator o que reciba códigos por correo electrónico:

Es poco probable que ofrecer solo un canal OTP satisfaga a todos los usuarios. Con esto en mente, su mejor apuesta es dar muchos canales, incluidas las siguientes opciones:

- Correo electrónico (tanto códigos como enlaces a través de correo electrónico) (tanto códigos como enlaces a través de correo electrónico)

- mensajes SMS

- Aplicaciones para la autenticación (como Google Authenticator y Authy)

En términos de canales OTP, esos son los "básicos". Muchos complementos populares de autenticación de dos factores, como Two-Factor y WP 2FA, brindan acceso a algunos o todos estos canales OTP. WP 2FA Premium también incluye canales OTP como WhatsApp, notificaciones automáticas y llamadas telefónicas.

Idealmente, debe utilizar un complemento 2FA con tantas opciones de canales OTP como sea posible. Podrá ofrecer a los consumidores alternativas adicionales de esta manera, aumentando la probabilidad de que deseen habilitar la función.

También debe pensar en configurar métodos de copia de seguridad 2FA o códigos de copia de seguridad. Eso implica que si un usuario registrado pierde el acceso a un canal (por ejemplo, al olvidar su contraseña de correo electrónico), puede cambiar rápidamente a una copia de seguridad y adquirir la OTP que necesita.

Simplemente decirles a los consumidores que no están restringidos a un canal en particular aliviará su miedo a ser excluidos. Debería ser extremadamente inusual que los usuarios no puedan acceder a su sitio debido a los canales de respaldo.

2. Proteja las máquinas de confianza

Incluso si hace que 2FA sea lo más simple posible de usar, a muchos clientes les puede molestar tener que ingresar códigos cada vez que desean acceder a sus cuentas. Esta frustración puede crecer enormemente si tienen que utilizar 2FA para cuentas de uso frecuente. En ciertas circunstancias, la irritación hace que las personas eliminen 2FA por completo.

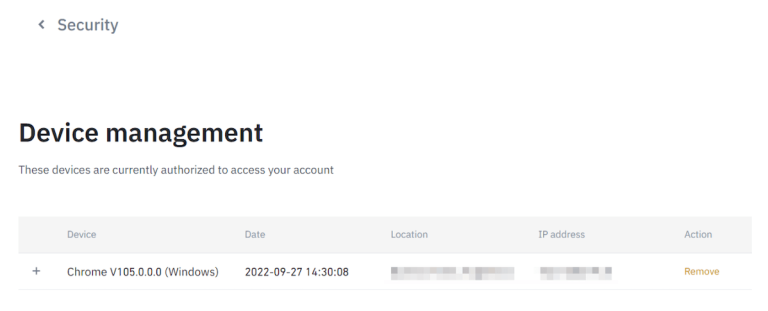

La solución más sencilla a este problema es utilizar complementos 2FA con una opción de "máquinas confiables". Los sitios web que tienen acceso a esta funcionalidad pueden identificar las máquinas que los visitantes usan para acceder a sus cuentas. Entonces, ya no se requerirá que los dispositivos identificados proporcionen códigos OTP cada vez que intenten iniciar sesión.

Incluso puede revisar una lista de dispositivos permitidos, según la herramienta:

Si usa un complemento 2FA que permite a los usuarios guardar computadoras confiables (por ejemplo, WP 2FA), asegúrese de que la herramienta tenga opciones de caducidad. Para mayor protección, estas configuraciones requieren que los usuarios vuelvan a confirmar los dispositivos confiables periódicamente.

Según el complemento 2FA que instale, es posible que le solicite la confirmación del dispositivo si detecta una nueva dirección IP o no puede ubicar las cookies asociadas. Eso implica que tendrá que esforzarse aún menos al personalizar la herramienta. Además, los usuarios no tendrán que “certificar” los dispositivos con tanta frecuencia.

3. El proceso 2FA puede tener una etiqueta blanca

El hecho de que la mayoría de los sitios web empleen soluciones de terceros para implementar 2FA es un gran problema para mejorar la experiencia del usuario. La mayoría de los sitios web no pueden codificar una solución 2FA desde cero (incluso las grandes empresas).

Gracias a los complementos, puede configurar una solución 2FA en WordPress de forma gratuita y, en algunos casos, en cuestión de minutos. La principal desventaja es que muchos complementos 2FA de WordPress incluyen una marca que informa a los consumidores que están utilizando un producto de terceros.

Trabajar con herramientas de terceros puede ser un factor decisivo para ciertas personas. Es posible que no sepan cómo funciona 2FA. Además, interactuar con otro servicio al iniciar sesión en un sitio web puede ser demasiado.

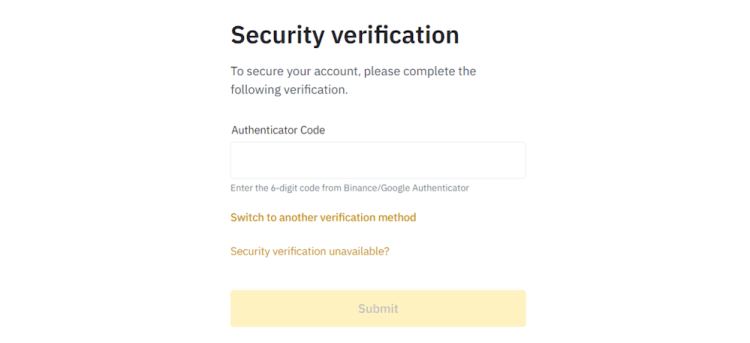

Después de que las personas se hayan registrado, explicar cómo funciona 2FA es un buen lugar para comenzar. Si desea ir más allá, puede etiquetar en blanco la página de autenticación 2FA que los visitantes ven cuando intentan iniciar sesión en su sitio web.

La etiqueta blanca implica utilizar el logotipo de su sitio web, eliminar cualquier mención de los visitantes mediante el uso de un complemento y modificar la página de autenticación de la forma que considere adecuada:

Puede incluir instrucciones sobre cómo utilizar 2FA al modificar la página de autenticación. Esto puede ayudar a reducir los malentendidos del usuario. Según el complemento 2FA que utilice, es posible que incluso pueda redirigir a los visitantes a sitios personalizados después de que se hayan autenticado con éxito.

Conclusión

Llegamos a saber cómo podemos mejorar la experiencia del usuario 2FA. Idealmente, debe utilizar un complemento que haga que el procedimiento de marca blanca 2FA sea lo más simple posible. La mayoría de los complementos le permiten configurarlos de la forma que considere apropiada, aunque esto generalmente requiere trabajar con código. Otros complementos de WordPress, como WP 2FA, tienen funciones de etiquetado blanco, que es exactamente lo que debe buscar.

Todo sitio web que tenga usuarios registrados debe tener autenticación de dos factores (2FA). Es una solución sofisticada que mejora en gran medida la seguridad de su sitio web, lo que dificulta que los atacantes roben los datos de los usuarios. Desafortunadamente, muchos usuarios evitan usar 2FA debido a inconvenientes básicos. Con frecuencia no comprenden cómo funciona 2FA, o su sitio web no brinda la experiencia de usuario ideal.