Cómo mejorar la seguridad de su sitio de WordPress con un encabezado de política de seguridad de contenido

Publicado: 2022-09-11Agregar un encabezado de política de seguridad de contenido es una excelente manera de mejorar la seguridad de su sitio de WordPress. Al agregar este encabezado, puede ayudar a prevenir ataques de secuencias de comandos entre sitios (XSS) y otras actividades maliciosas. Hay algunas formas diferentes de agregar un encabezado de política de seguridad de contenido a su sitio de WordPress. Un enfoque es usar un complemento como Wordfence Security. Otra opción es editar el archivo .htaccess de su sitio. Si no se siente cómodo editando código, entonces la mejor opción es usar un complemento. Wordfence Security es un complemento popular que puede ayudar a agregar un encabezado de política de seguridad de contenido a su sitio de WordPress. Una vez que haya instalado y activado el complemento, debe visitar la página de configuración de Wordfence. En esta página, verá una opción para agregar un encabezado de política de seguridad de contenido. Simplemente marque la casilla y luego haga clic en el botón "Guardar cambios". Si se siente cómodo editando código, puede agregar un encabezado de política de seguridad de contenido a su sitio de WordPress editando el archivo .htaccess de su sitio. Para hacer esto, deberá conectarse a su sitio de WordPress a través de FTP. Una vez que esté conectado, debe editar el archivo .htaccess. Puede hacerlo usando un editor de texto como Notepad++. Una vez que haya abierto el archivo .htaccess, debe agregar las siguientes líneas de código: # BEGIN El encabezado de la política de seguridad de contenido siempre establece la política de seguridad de contenido "default-src 'self';" # FIN Política de seguridad de contenido Una vez que haya agregado estas líneas de código, debe guardar los cambios y luego cargar el archivo .htaccess nuevamente a su sitio de WordPress. Al dar este paso, puede ayudar a prevenir ataques de secuencias de comandos entre sitios (XSS) y otras actividades maliciosas.

Para obtener el encabezado de seguridad X-Content-Type-Options para su sitio de WordPress, primero debe cargar el siguiente archivo de configuración. Se descarga un archivo htaccess utilizando el software Apache. Debe realizar un cambio en nginx utilizando NGINX. Usando el archivo conf, copie y pegue cualquier texto o imagen que desee. A pesar de su nombre, el encabezado X-Content-Security-Policy ya no es necesario. Puede agregar un código en la parte inferior de este archivo para habilitar los certificados de seguridad HTTPS para su sitio web. Un encabezado de seguridad puede ayudar a prevenir una variedad de ataques comunes, como XSS y la inyección de código. Esto, además de mejorar su puntaje de SEO, puede aumentar la clasificación de su sitio web.

En Windows, haga clic en Ctrl-F y en Mac, haga clic en Cmd-F. El CSP será el código que emerge como resultado de encontrar "Content-Security-Policy".

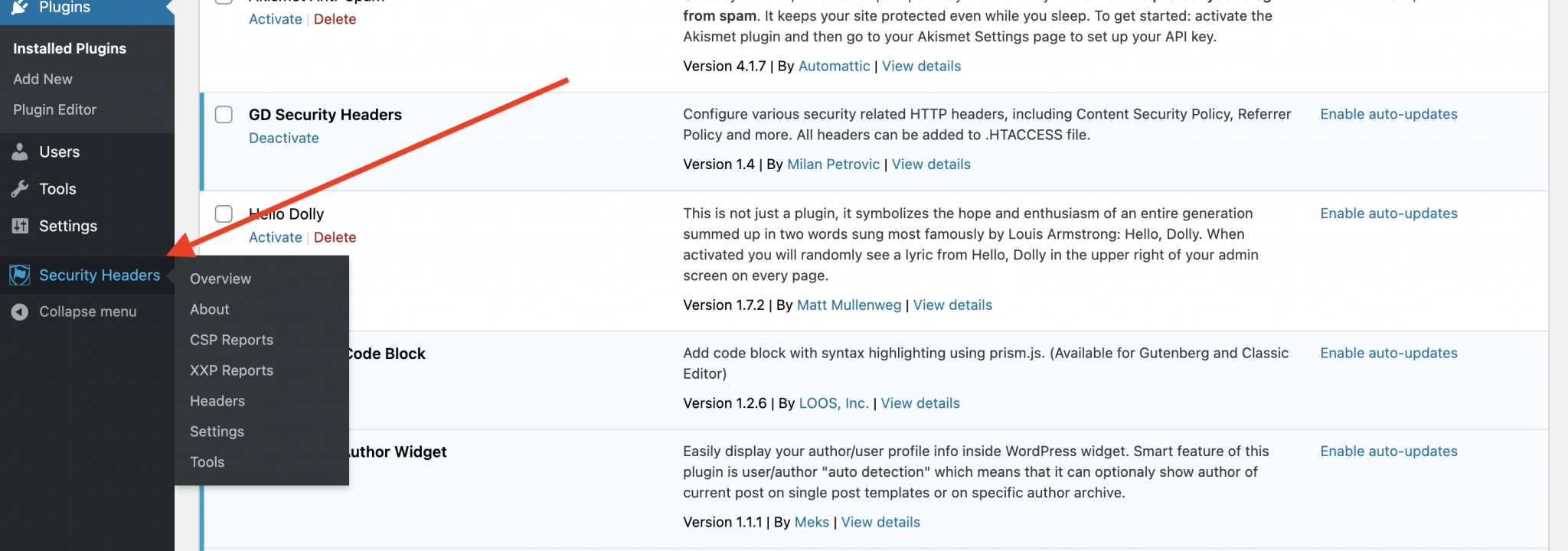

¿Cómo se agrega un encabezado de seguridad en WordPress?

Crédito: pentestgang.com

Crédito: pentestgang.comCuando haya iniciado sesión en el panel de control de su cuenta de Cloudflare, vaya a la página SSL/TLS y seleccione la pestaña Certificados perimetrales en el menú desplegable. En la sección HTTP Strict Transport Security (HSTS), haga clic en el botón 'Habilitar HSTS'.

Los servidores web utilizan encabezados de seguridad HTTP para evitar amenazas de seguridad comunes antes de que puedan afectar su sitio web. Estas herramientas pueden ayudarlo a evitar que actividades maliciosas comunes interfieran con el rendimiento de su sitio web. En este artículo, le mostraremos cómo agregar protección de encabezado a su sitio web de WordPress en cuestión de minutos. Sucuri es el mejor complemento de seguridad para WordPress. Si también utiliza el servicio de firewall del sitio web de la empresa, se pueden configurar los encabezados de seguridad HTTP. Le mostraremos todas las opciones, y puede elegir un método que funcione para usted. Los piratas informáticos no pueden acceder a su sitio web antes de llegar a él porque es un WAF de nivel DNS.

Los encabezados de seguridad HTTP se pueden configurar para WordPress a nivel de servidor con este método. Debe realizar cambios en el archivo .htaccess en su sitio web para poder realizar esto. El software del servidor web Apache incluye este archivo como configuración del servidor. No se recomienda usar un script de encabezado de seguridad HTTPS para principiantes porque presenta problemas inesperados. Puede encontrar más información en nuestra guía paso a paso sobre cómo instalar complementos de WordPress. Haga clic en el botón 'Agregar preajuste de seguridad ' para comenzar a configurar los ajustes de seguridad. Luego debe hacer clic en él nuevamente para agregar las opciones adicionales. Estos encabezados están optimizados para la seguridad, por lo que pueden revisarse y ajustarse en cualquier momento. La herramienta Encabezados de seguridad es gratuita y se puede utilizar para probar su configuración.

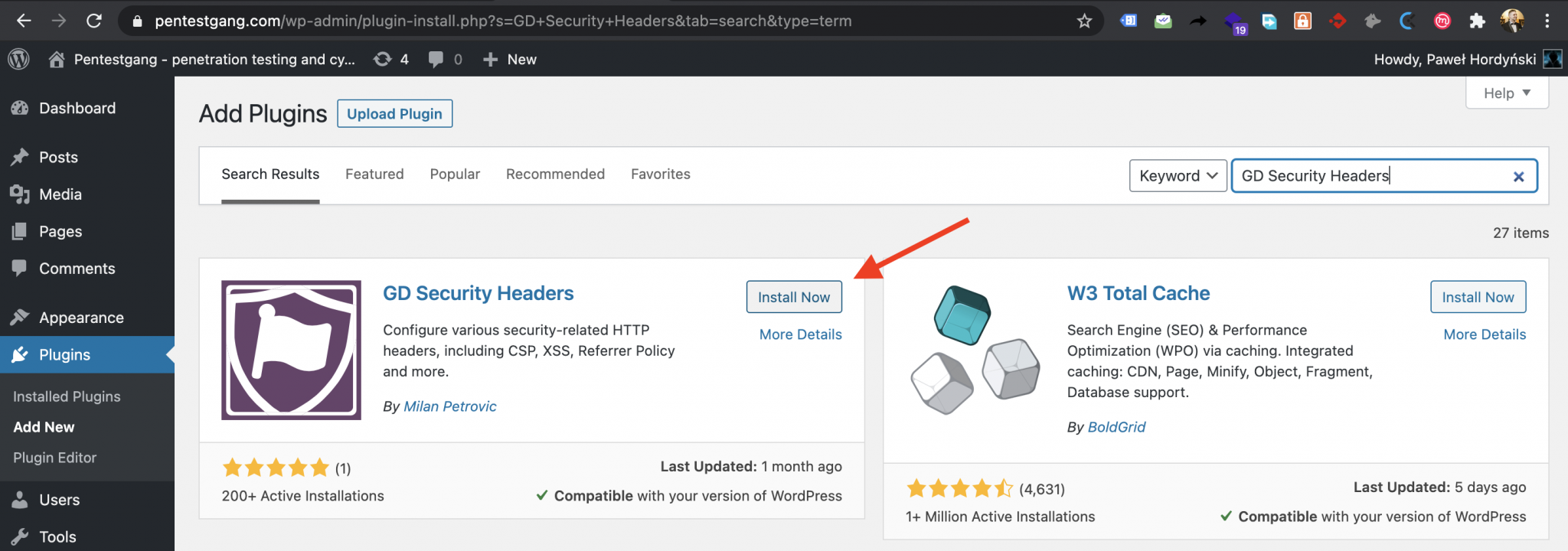

¿Dónde pongo la política de seguridad de contenido en WordPress?

Crédito: pentestgang.com

Crédito: pentestgang.comPara acceder a la Política de seguridad de contenido, vaya a Rendimiento > Navegador > Encabezados de seguridad y habilite "Política de seguridad de contenido". Deberá definir dónde desea que vayan los recursos. El encabezado CSP le permite definir fuentes aprobadas para contenido web que el navegador puede cargar.

Para habilitar la Política de seguridad de contenido, vaya a la sección Rendimiento del navegador y haga clic en los encabezados Seguridad. El encabezado CSP le permite especificar el contenido que su navegador puede cargar definiendo una fuente aprobada. Puede proteger a sus visitantes de una variedad de problemas especificando solo aquellas fuentes desde las cuales el navegador puede cargar contenido. Los comodines solo se pueden usar para el esquema, el puerto y el resto de la parte más a la izquierda de un host%27. Cualquier activo en mi dominio se cargaría desde cualquier origen utilizando cualquier esquema o puerto si así lo decidiera. Cuando ingresa thesrc. Al especificar un tipo de recurso, defina su política de carga. No siempre está claro si una directiva específica es una directiva alternativa o dedicada.

¿Qué es la política de seguridad de contenido en WordPress?

Con la Política de seguridad de contenido (CSP), puede agregar una capa de seguridad a su sitio web para detectar y mitigar ciertos tipos de ataques, incluidos los scripts entre sitios (XSS) y las inyecciones de datos. En estos ataques se utiliza una variedad de técnicas de distribución de malware, desde el robo de datos hasta la desfiguración del sitio.

¿Vale la pena la política de seguridad de contenido?

Los CSP se utilizan por una variedad de razones, la más importante de las cuales es evitar vulnerabilidades de secuencias de comandos entre sitios. Un atacante que descubra un error XSS en una aplicación no podrá obligar al navegador a ejecutar scripts maliciosos en la página si la aplicación sigue una política estricta.

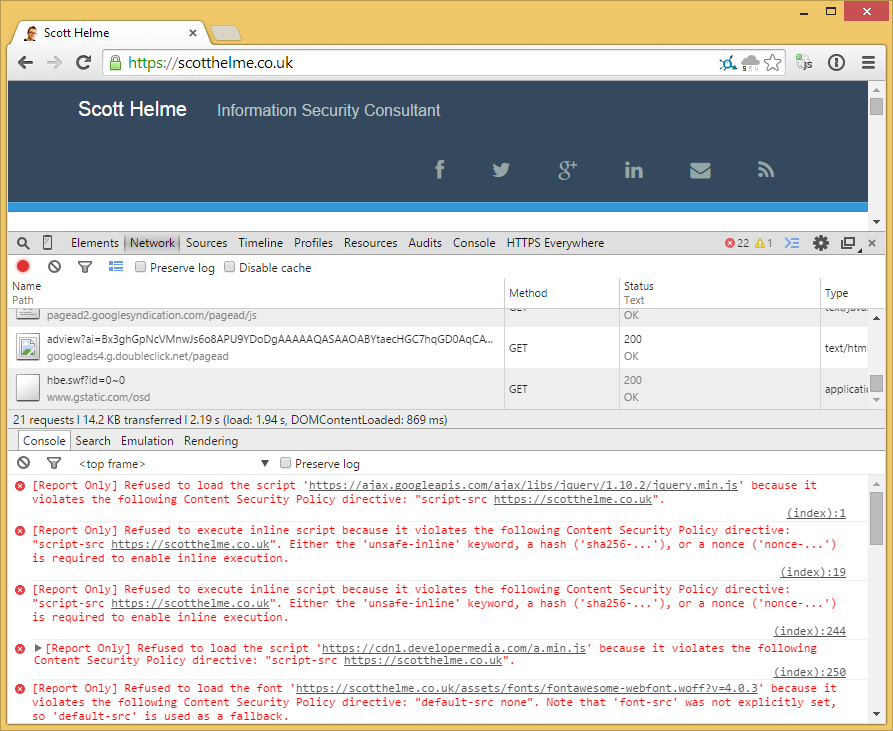

¿Cómo pongo la política de seguridad de contenido en el encabezado?

Crédito: Scott Helme

Crédito: Scott HelmeNo existe una respuesta única para esta pregunta, ya que la mejor manera de implementar una política de seguridad de contenido variará según el sitio web específico y sus necesidades. Sin embargo, algunos consejos sobre cómo poner una Política de seguridad de contenido en el encabezado incluyen: asegurarse de que la política esté bien definida y sea específica para las necesidades del sitio web, asegurarse de que todas las partes interesadas relevantes conozcan la política y su implementación, y probar la política. a fondo antes del lanzamiento.

La política de seguridad de contenido (CSP) se define en el encabezado de todas las páginas de destino, aplicaciones y dominios asociados con Oracle Eloqua. La función de CSP es ayudar a proteger contra una variedad de amenazas, como secuencias de comandos entre sitios (XSS), inyección de datos y secuestro de clics. Una política de seguridad de contenido que no está configurada correctamente puede provocar la pérdida de datos y la interrupción de la funcionalidad. La configuración del encabezado CSP se puede lograr en cuatro pasos. Cuando utilice contenido de dominio de terceros en sus páginas de destino, su encabezado CSP debe incluirlo. Se incluyen todos los dominios de CDN, como imágenes, JavaScript, CSS y cualquier otro dominio corporativo. Si está cargando CSS personalizado desde un sitio web público corporativo, también debe incluir su dominio corporativo.

Si su cuenta de Eloqua no tiene un dominio de contenido de marca o personalizado, puede usar el siguiente encabezado CSP . Cuando solo usa este encabezado cuando usa contenido personalizado o dominios de marca, corre el riesgo de romper páginas de destino, aplicaciones o dominios de seguimiento. Antes de usar este encabezado, asegúrese de que no tiene un dominio de marca. Para agregar este encabezado a su cuenta, use los siguientes métodos: default-src'self” unsafe-eval' unswitched. eloqua.com y bluekai.com son ejemplos de sitios web. En25.com; Oraclecloud.com; y client-logo-name 'eloqua' son los nombres de los sitios web.

Configuración del encabezado de política de seguridad de contenido

Incluya la siguiente directiva en la configuración de su servidor web: *br> para configurar el encabezado Content-Security-Policy. De forma predeterminada, src self se incluye en la política de seguridad de contenido. Le indica al servidor web que use la propia fuente del documento como la única fuente de datos que puede usar para cargar. Como resultado, los recursos que se carguen desde otras fuentes no podrán ejecutarse en el contexto del documento. Si desea que los recursos de otras fuentes se ejecuten en el contexto del documento, debe incluir una directiva más específica en el encabezado Content-Security-Policy.

Para habilitar los recursos de la fuente 'http://example.com' en el contexto del documento, deberá incluir la siguiente directiva en el encabezado Content-Security-Policy: *br Se debe configurar Content-Security-Policy to'src' para http://example.com.

¿La política de seguridad de contenido es un encabezado?

Content-security-policy es un encabezado que se puede utilizar para mejorar la seguridad de un sitio web. Se puede utilizar para ayudar a prevenir ataques de secuencias de comandos entre sitios y otros tipos de ataques.

La Política de seguridad de contenido también protege contra otros tipos de ataques como ClickJacking y Cross Site Scripting. Aunque se usa principalmente para enrutar solicitudes HTTP, también puede usarla como metaetiqueta personalizada. CSP es compatible con la mayoría de los principales navegadores, pero no con Internet Explorer. Mantenga el valor de la zona de pruebas vacío para que todas las restricciones se mantengan en su lugar, o agregue valor a la zona de pruebas, como permitir formularios y permitir ventanas emergentes. La política no permite la carga de ningún otro recurso (como marcos, objetos o CSS) de ninguna otra fuente (como imágenes, scripts, AJAX y CSS). Es un excelente lugar para comenzar si desea crear un sitio web.

¿La política de seguridad de contenido es un encabezado?

El nombre de un encabezado de respuesta HTTP que los navegadores modernos usan para proteger documentos (o páginas web) para que no se vean comprometidos es Content-Security-Policy. El encabezado Content-Security-Policy le permite controlar cómo se cargan recursos como JavaScript, CSS y una variedad de otros contenidos en un navegador.

Contenido-seguridad-política Encabezado WordPress Htaccess

Una forma de ayudar a proteger su sitio de WordPress es implementar un encabezado de Política de seguridad de contenido (CSP). CSP es una medida de seguridad que ayuda a mitigar el riesgo de secuencias de comandos entre sitios (XSS) y otros tipos de ataques. Al especificar un encabezado CSP en el archivo .htaccess de su sitio, puede ayudar a proteger su sitio y sus visitantes. Para agregar un encabezado CSP a su sitio de WordPress, edite su archivo .htaccess y agregue la siguiente línea: Header set Content-Security-Policy “policy-directive” Reemplace “policy-directive” con la política real que desea implementar. Por ejemplo, para incluir en la lista blanca solo dominios específicos, usaría una directiva como esta: Content-Security-Policy: script-src 'self' https://example.com; Hay una serie de directivas de políticas diferentes que puede usar para personalizar su encabezado CSP. Para obtener más información, consulte la especificación de la política de seguridad de contenido .

Los pasos a continuación le mostrarán cómo implementar la Política de seguridad de contenido utilizando el archivo Apache local. Siempre asumí que las líneas se rompen, por lo que no estoy seguro de cómo manejará Apache los encabezados, pero no estoy seguro de cómo será el análisis. Además, puede usar PHP para configurar el encabezado de su Política de seguridad de contenido para asegurarse de que no dependa del servidor. Si hay una barra invertida * en una línea, indica que la directiva continuará en la siguiente línea.