MongoDB: una base de datos NoSQL poderosa pero insegura

Publicado: 2023-01-22MongoDB es un poderoso sistema de base de datos orientado a documentos que es perfecto para las aplicaciones web modernas. Tiene una excelente escalabilidad y es muy fácil de usar. Sin embargo, un posible problema de seguridad con MongoDB es la inyección de nosql. La inyección Nosql es un tipo de ataque en el que se proporciona entrada maliciosa a una base de datos Nosql para ejecutar acciones no deseadas o acceder a datos confidenciales. Esto puede suceder si la entrada del usuario no se valida o desinfecta correctamente. Afortunadamente, el controlador MongoDB tiene protecciones integradas contra los ataques de inyección nosql. Sin embargo, sigue siendo importante ser consciente de este problema de seguridad y tomar medidas para evitarlo.

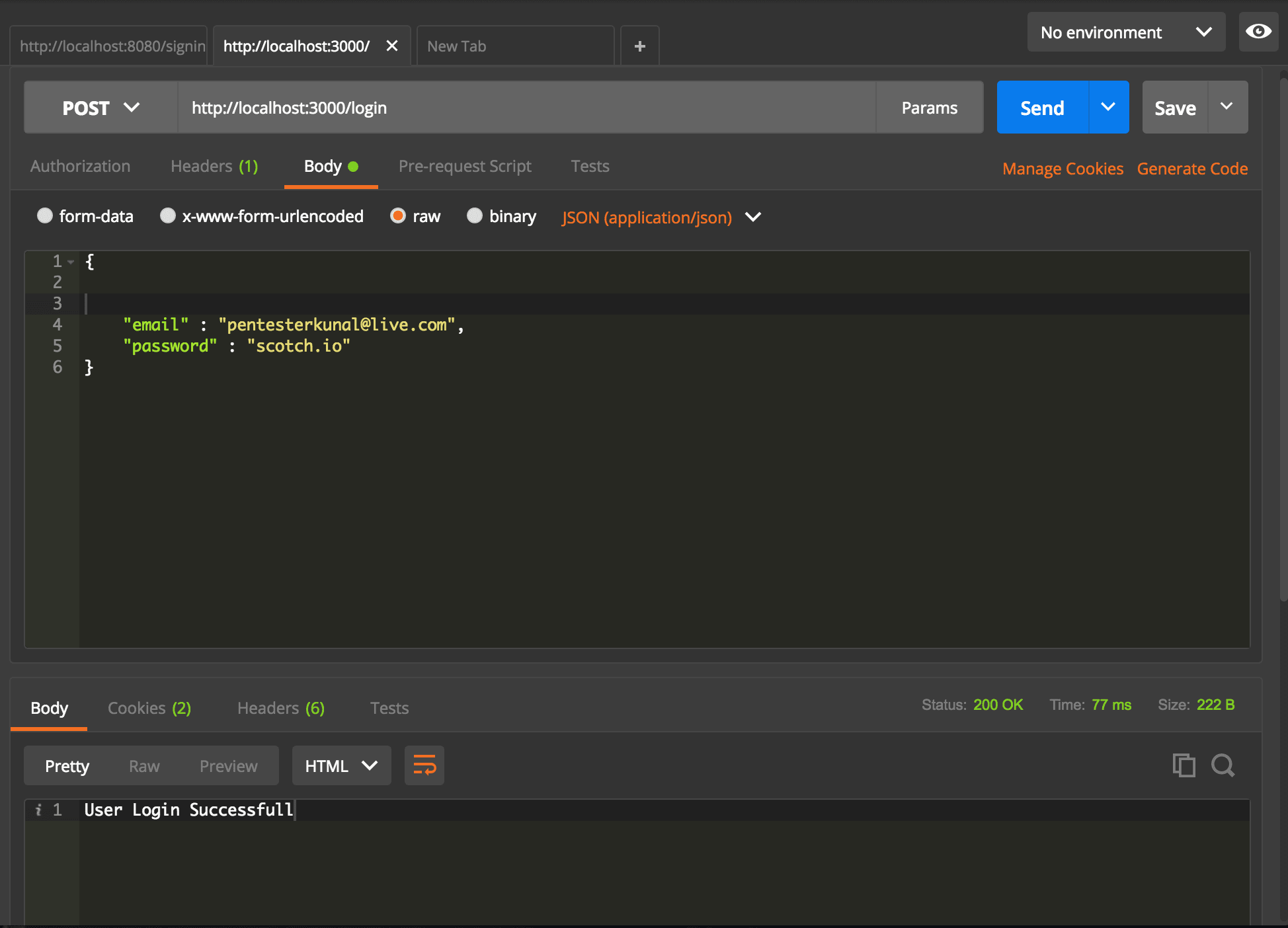

En términos de popularidad, MongoDB es el quinto almacén de datos más popular, solo por detrás de la popular base de datos Apache Cassandra y otros motores NoSQL. Debido a que no existe un estándar de lenguaje NoSQL, el proceso de inyección de cada proveedor se adapta al lenguaje de consulta que utilizan. PHP se usa en la mayoría de los casos de inyección de NoSQL en la web, y repasaré algunos de ellos más adelante. Cuando la expresión JS se coloca en una cláusula $where o se pasa a una función mapReduce o de grupo, Mongo admite la evaluación. Como resultado, si ingresamos un JavaScript válido en la cadena de consulta y hacemos coincidir las comillas correctamente, Mongo podrá ejecutar nuestro JavaScript. Para cumplir con nuestro objetivo de encontrar todos los usuarios válidos, preferimos transmitir algo que siempre será cierto. Esta aplicación MEAN stack se compone de tres partes: Express, Mongo y Node.

Un objeto esperado parece ser el siguiente: El código de recepción para Express es el siguiente: Puede inyectar un nuevo valor reemplazando el campo de nombre de usuario o contraseña con una consulta Mongo válida . Para evitar las inyecciones de NoSQL, es fundamental desarrollar una base de código sólida. Antes de endurecer su instancia de mongo y el código de la aplicación, debe hacer algunas cosas que debe hacer. Puede limitar o evitar las inyecciones de su código, sin importar la antigüedad o la sofisticación de su lenguaje.

La inyección NoSQL es una vulnerabilidad de protección de datos que permite a un atacante incluir entradas malintencionadas en una consulta enviada por un usuario final y ejecutar un comando no deseado en la base de datos.

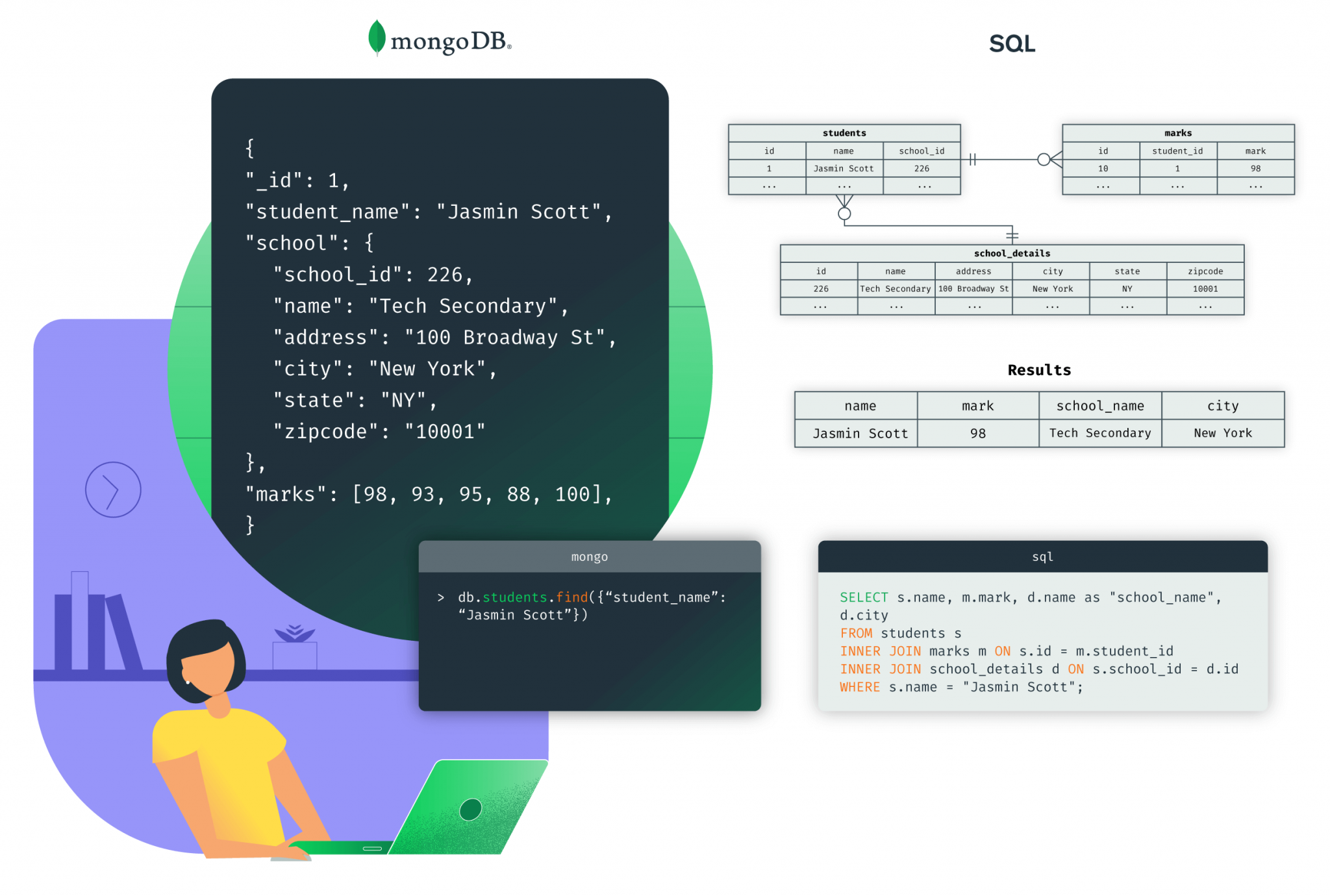

La base de datos MongoDB se basa en un modelo de documento no relacional. Como resultado, es una base de datos NoSQL (NoSQL = Not-only-SQL), que difiere significativamente de las bases de datos relacionales como Oracle, MySQL o Microsoft SQL Server.

Las bases de datos de documentos, las bases de datos de valores clave, los almacenes de columnas anchas y las bases de datos de gráficos son solo algunos de los tipos de bases de datos NoSQL disponibles. La base de datos MongoDB NoSQL es la más utilizada en el mundo.

Object Data Modeling (ODM) es una nueva biblioteca que se está desarrollando para MongoDB y Node. Las relaciones entre los datos se administran, se realiza la validación del esquema y el código de MongoDB se traduce a la representación de esos objetos al usar esto. MongoDB, una base de datos de documentos NoSQL , no requiere un esquema para funcionar.

¿Es posible la inyección en Mongodb?

No hay una respuesta definitiva a esta pregunta, ya que depende de la implementación particular de MongoDB. Sin embargo, generalmente es posible inyectar código en MongoDB mediante el uso de funciones definidas por el usuario (UDF). Las UDF permiten a los desarrolladores ampliar la funcionalidad de MongoDB escribiendo sus propias funciones personalizadas. Estas funciones se pueden usar en consultas y actualizaciones, como cualquier otra función integrada. Además, las UDF se pueden usar para acceder a datos de fuentes externas, como otras bases de datos o servicios web. Esto hace posible inyectar código en MongoDB que de otro modo no sería posible.

El hecho de que MongoDB sea la base de datos más popular debido a su escalabilidad es una de las razones por las que es tan popular. La aplicación web contiene comandos MongoDB que sirven como una forma de obtener y mostrar datos. La vulnerabilidad de MongoDB, como la de cualquier otra base de datos, se debe a ataques de inyección SQL. Una consulta maliciosa es reconocida automáticamente por la base de datos como si fuera otra y devuelve los datos solicitados al atacante. Un atacante puede usar esto como una forma de obtener control sobre su entrada. El atacante puede apoderarse de un servidor si la entrada no es válida. MongoDB incluye varias funciones de seguridad integradas para crear consultas seguras sin JavaScript. Sin embargo, si debe usar JavaScript en su consulta, debe seguir las mejores prácticas.

Mongodb y Dynamodb: las bases de datos Nosql aún son vulnerables a la inyección Sql

A pesar de que MongoDB es una base de datos NoSQL, los ataques de inyección SQL siguen siendo un problema porque el desarrollador aún está expuesto si no sanea la entrada adecuadamente. MongoDB no usa SQL para consultas, lo que significa que si el desarrollador no sanea adecuadamente la entrada, el resultado sigue siendo un ataque de inyección . Una de las técnicas de piratería web más comunes es la inyección SQL, que inyecta código malicioso en las declaraciones SQL a través de la entrada de la página web. Los ataques de inyección SQL continúan siendo un problema con DynamoDB, a pesar de su estado NoSQL; sin embargo, debido a que la entrada no se desinfecta adecuadamente, el desarrollador sigue siendo vulnerable.

¿Existe un equivalente de inyección Sql para Mongodb?

En este momento, no existe un equivalente conocido de SQL Injection para MongoDB. Si bien MongoDB es menos susceptible a los ataques de inyección que las bases de datos SQL, no es del todo inmune. Los ataques de inyección en MongoDB pueden ocurrir si se utiliza la entrada de un usuario que no es de confianza sin la validación o desinfección adecuadas. Si no se manejan adecuadamente, estos ataques pueden permitir que un atacante modifique datos, ejecute acciones no deseadas u obtenga acceso a información confidencial.

La mayoría de los ataques de inyección están habilitados por una desinfección de entrada insuficiente. Se suele utilizar un par de comillas para distinguir el código de los datos en el lenguaje, pero no siempre es así. Muchos desarrolladores no desinfectan las entradas de los usuarios, lo que deja sus aplicaciones vulnerables a fallas. Obtenga más información sobre los ataques de inyección SQL en MongoDB. Las bases de datos NoSQL, que vienen con fragmentación incorporada, tienen la ventaja de poder crecer horizontalmente en lugar de verticalmente. Un desarrollador que no sanee adecuadamente una entrada aún estará expuesto a ataques de inyección. Un ataque de inyección NoSQL es similar a una vulnerabilidad de inyección SQL en el sentido de que aprovecha la entrada de usuario desinfectada mientras desarrolla consultas de base de datos.

Siempre se debe leer la documentación y las pautas de seguridad para una base de datos NoSQL. Antes de usar ataques de inyección SQL para atacar una aplicación, asegúrese de que sus datos estén desinfectados para reducir su vulnerabilidad. Zuar puede ayudarlo a determinar qué mejoras puede realizar en su sistema actual para hacerlo más eficiente y automatizar la entrada de datos.

Ataques de inyección Mongodb: cómo proteger sus datos

MongoDB es una base de datos NoSQL popular, que permite un desarrollo de aplicaciones más rápido. A pesar de que MongoDB es una base de datos orientada a documentos, cualquier carga maliciosa inyectada en ella puede tener graves consecuencias. Usando la inyección de código JSON , es posible un ataque de inyección en MongoDB. Las aplicaciones MEAN dependen en gran medida de MongoDB, por lo que un atacante puede usar el código JSON para transmitir datos a través de él. La carga útil maliciosa se inyecta en bases de datos que no son SQL como MongoDB, según la inyección NoSQL. Cuando se inyecta una carga útil maliciosa en MongoDB, puede tener efectos de gran alcance y las inyecciones de NoSQL pueden ser graves.

¿Mongodb es compatible con Nosql?

Sí. MongoDB es una base de datos NoSQL que utiliza un formato similar a JSON para almacenar datos. Las bases de datos NoSQL se utilizan a menudo para big data y aplicaciones web en tiempo real.

MongoDB es un sistema de gestión de bases de datos orientado a documentos que es de código abierto y emplea un sistema de gestión de bases de datos de código abierto. La base de datos MongoDB almacena datos en archivos planos en sus propios objetos de almacenamiento binario. El almacenamiento de datos es extremadamente compacto y eficiente, lo que lo hace ideal para grandes volúmenes. Los sistemas de gestión de bases de datos que utilizan la tecnología NoSQL se diferencian de las bases de datos relacionales en aspectos fundamentales. MongoDB admite el procesamiento por lotes mediante el uso de su función de agregación. La arquitectura MongoDB almacena documentos en una sola colección. Debido a que la colección no tiene esquema, se puede comparar con otro documento de la misma colección en función de diferentes contenidos, campos y tamaños. Como resultado, MongoDB no puede considerarse una alternativa a NoSQL.

La creación y el uso de esquemas de MongoDB es solo una de sus muchas ventajas. El concepto de esquema es crear un conjunto de reglas para la clasificación de datos. El nombre de un esquema podría definir cómo se asignan los campos, qué tipos de datos se permiten y cómo se accede a los datos. Esto le permite estructurar sus datos de una manera más manejable y sencilla. La capacidad de escalar su base de datos también es una característica de MongoDB. Con MongoDB, no hay necesidad de preocuparse por grandes cantidades de datos. Esto se debe a su rápido y eficiente sistema de indexación B-tree. Además, MongoDB incluye un sistema de diario que garantiza que sus datos estén siempre actualizados. MongoDB es una excelente base de datos de documentos porque es muy fácil de usar y se puede escalar muy bien. MongoDB es una excelente base de datos NoSQL porque es fácil de usar y confiable.

Inyección de comando Mongodb

La inyección de comandos de MongoDB es una vulnerabilidad de seguridad que ocurre cuando la entrada de un usuario que no es de confianza se pasa a un comando de shell de MongoDB. Esto puede permitir que un atacante ejecute comandos arbitrarios en el servidor, lo que puede provocar la pérdida de datos o el compromiso del servidor.

¿Qué es la inyección de comandos?

Una inyección de comando es un tipo de ataque cibernético en el que un sistema operativo (SO) host es atacado con comandos arbitrarios. Un actor de amenazas inyecta los comandos al explotar una vulnerabilidad de la aplicación, como la falta de validación de entrada.

¿Mongodb previene la inyección de Sql?

A pesar de que las bases de datos NoSQL como MongoDB no están basadas en SQL, son capaces de realizar consultas basadas en la entrada del usuario. En otras palabras, si el desarrollador no desinfecta la entrada correctamente, aún corre el riesgo de sufrir ataques de inyección.

¿Qué es la inyección Xquery?

La inyección de XQuery puede enumerar variables en el entorno de la víctima, inyectar comandos en el host local o realizar consultas a fuentes de datos y archivos remotos. Los ataques de inyección SQL son similares a los que se llevan a cabo mediante el túnel a través del punto de entrada de la aplicación para acceder a la capa de acceso a los recursos.

Ejemplo de inyección de Mongodb Sql

El ejemplo de inyección de Mongodb sql es cuando un usuario malintencionado intenta inyectar código SQL en una base de datos de MongoDB para obtener acceso a datos confidenciales. Esto se puede hacer explotando vulnerabilidades en la aplicación que se utiliza para interactuar con la base de datos o accediendo directamente al servidor de la base de datos. En cualquier caso, el atacante puede ejecutar comandos SQL arbitrarios que pueden conducir a la divulgación de información confidencial o la alteración o destrucción de datos.

Mongoose: prevención de ataques de inyección Mongodb

Los atacantes inyectan consultas personalizadas en instancias de MongoDB para explotar fallas en la base de datos de MongoDB. Se puede prevenir un ataque de inyección de MongoDB filtrando la entrada del usuario, impidiendo que construyan consultas de base de datos y evitando que se use la entrada del usuario.

Prevención de inyección Mongodb

La inyección MongoDB es una forma de ataque en la que se inserta un código malicioso en una base de datos MongoDB. Esto se puede hacer a través de varios medios, como la entrada del usuario o explotando una vulnerabilidad en el software de la base de datos. Una vez que se inyecta el código, se puede usar para modificar o eliminar datos, o para obtener acceso a información confidencial. Para evitar la inyección de MongoDB, es importante asegurarse de que todas las entradas del usuario se validen y limpien antes de almacenarlas en la base de datos. Además, es recomendable mantener actualizado el software de la base de datos, ya que a menudo se descubren y explotan nuevas vulnerabilidades.

La seguridad puede verse gravemente comprometida en MongoDB simplemente configurando certificados de autenticación y cifrando los datos. Las solicitudes HTTP llevan los parámetros que reciben los atacantes, por lo que pueden ir hasta los confines de la tierra para obtenerlos. En este caso, las variables sin desinfectar se pasan a una consulta de MongoDB, lo que rompe la estructura de orientación de la consulta del documento y, en ocasiones, hace que se ejecute el código de la base de datos. La ausencia de datos serializados en MongoDB evita la posibilidad de integrar parámetros directos, lo que representa un riesgo potencial. El uso de datos de API en un texto formateado y, por lo tanto, la necesidad de datos analizados, puede provocar conflictos entre el destinatario del servidor y el destinatario de la base de datos. Puede ser un grave riesgo de seguridad si sus datos se ven comprometidos. Usando el operador $where, se puede evaluar una cadena dentro del propio servidor. Al buscar estudiantes cuyas edades sean mayores a Y, la consulta será mayor a Y. En este caso, el módulo de desinfección no podrá resolver el problema. También funciona mal porque no está optimizado para índices, lo que se describe en el contratiempo.

¿Cómo se puede prevenir la inyección Sql?

Los ataques de inyección SQL nunca se detendrán a menos que se realice la validación de entrada y la parálisis en las declaraciones preparadas. Nunca es una buena idea que el código de la aplicación use la entrada en su aplicación. Para desinfectar todas las entradas, como los formularios web, el desarrollador también debe desinfectar todas las entradas, incluidos los formularios para navegadores web.

Prevención de ataques de inyección Sql con escape de caracteres

La inyección SQL es un método mediante el cual los atacantes inyectan código SQL malicioso en una aplicación web para obtener acceso a la base de datos o manipular datos. Es posible evitar la inyección SQL escapando caracteres. Cuando un servidor SQL acepta caracteres de entrada como “/ —;”, puede interpretarlos como ataques de inyección SQL.

A diferencia de las bases de datos SQL estándar, las bases de datos NoSQL permiten requisitos de coherencia más relajados. Hay menos controles de coherencia y restricciones relacionales en este sistema, lo que tiene ventajas en términos de escalabilidad y rendimiento. Si bien las bases de datos NoSQL no están basadas en SQL, siguen siendo vulnerables a la inyección. Las bases de datos NoSQL son menos vulnerables a la inyección porque no se basan en el mismo esquema de base de datos que una base de datos tradicional. Como resultado, la vulnerabilidad es más difícil de explotar por parte de los atacantes.

¿Se puede proteger una base de datos contra la inyección de código?

Como parte de la solución, las vulnerabilidades de SQL Injection se pueden evitar en las aplicaciones web mediante el empleo de consultas de base de datos parametrizadas con parámetros vinculados y escritos, y el uso de procedimientos almacenados parametrizados en la base de datos con precaución. Esto se logra mediante el uso de Java, un lenguaje de programación. Esta sección cubre lenguajes de programación como PHP, NET y otros.

Los peligros de la inyección de código

Los atacantes pueden inyectar código malicioso en las aplicaciones web para ejecutar acciones maliciosas en nombre del usuario mediante la inyección de código de vulnerabilidad. Al controlar la actividad, es posible validar las entradas del usuario y usar declaraciones preparadas con consultas parametrizadas para evitar ataques de inyección de código. Además, es fundamental evitar incluir la entrada del usuario en una consulta antes de incluirla en una consulta.

Ejemplo de inyección Nosql

Un ataque de inyección NoSQL es un tipo de ataque de inyección que tiene como objetivo las bases de datos NoSQL. Las aplicaciones web utilizan cada vez más las bases de datos NoSQL para almacenar datos. Sin embargo, estas bases de datos a menudo no son tan seguras como las bases de datos relacionales tradicionales. Esto los hace vulnerables a los ataques de inyección.

En un ataque de inyección NoSQL, un atacante inserta un código malicioso en una base de datos NoSQL. Luego, este código es ejecutado por la base de datos. Esto puede permitir que el atacante acceda a datos confidenciales, modifique datos o elimine datos. Los ataques de inyección NoSQL pueden ser muy dañinos para una organización.

Hay algunas formas de prevenir los ataques de inyección NoSQL. Primero, debe usar consultas parametrizadas al acceder a una base de datos NoSQL. Esto ayudará a garantizar que solo se inserten datos válidos en la base de datos. En segundo lugar, debe usar una lista blanca de caracteres permitidos al aceptar la entrada de los usuarios. Esto ayudará a evitar que se inserte código malicioso en la base de datos. Finalmente, debe mantener su base de datos NoSQL actualizada con los últimos parches de seguridad.

Las diferentes y peligrosas bases de datos nosql

La popularidad de las bases de datos NoSQL se debe principalmente a su capacidad para almacenar datos de una manera más eficiente. Siguen siendo vulnerables a los ataques de inyección si el desarrollador no sanea adecuadamente la entrada.

Hoja de trucos de inyección de Mongodb

La inyección MongoDB es una técnica utilizada para explotar vulnerabilidades en aplicaciones web que utilizan bases de datos MongoDB. Al inyectar código malicioso en las consultas de MongoDB, un atacante puede obtener acceso a datos confidenciales o incluso ejecutar código arbitrario en el servidor. La hoja de trucos de inyección de MongoDB es una guía de referencia rápida para desarrolladores y profesionales de seguridad que necesitan proteger sus aplicaciones web contra este tipo de ataque. Incluye consejos sobre cómo validar correctamente la entrada del usuario, desinfectar las consultas de la base de datos y configurar los permisos de MongoDB .

Recientemente, expliqué cómo piratear una vulnerabilidad NoSQL para participar en un programa de recompensas por errores. En esta publicación, repasaré algunos métodos para determinar si las inyecciones son posibles. Las bases de datos NoSQL como Mongo utilizan JavaScript y la inyección de BSON. Si desea inyectar algo siempre falso, debería poder controlar todo el contenido de la consulta. Por ejemplo, una página de producto con un parámetro de ID de producto inyectable puede devolver detalles del producto para una consulta, pero no se muestra un producto vacío. Si tratamos de hacer coincidir todo menos el ID 5: db.product.find(*id: 5*: 5*), o si usamos los operadores $in o $nin, como dblink.dblink(), no lo haremos. ser capaz de recuperar cualquier dato. Las versiones 'verdadera' y 'falsa' diferirán si la inyección tiene éxito.

La inyección de tiempo es idéntica a la inyección booleana ciega, excepto que no intenta cargar la página más lentamente (para verdadero) o más rápido (para falso). JS solo se puede ejecutar en una base de datos durante las inyecciones de tiempo. Si un sitio de inyección es inyectable, no se puede acceder a los datos sin la intervención de un script de inyección SQL.

¿Qué es la inyección ciega de Nosql?

Cuando una llamada NoSQL utiliza un valor derivado de la solicitud de un cliente sin una limpieza previa, se inyecta el valor. Los ciberdelincuentes pueden explotar esta vulnerabilidad para ejecutar código NoSQL arbitrario, lo que puede provocar el robo de datos o el control de componentes adicionales del servidor.

Cockroachdb Vs Mongodb: ¿Cuál es el adecuado para usted?

Mongo es una base de datos que es un subconjunto de MongoDB, mientras que CockroachDB es un RDBMS. CockroachDB admite una amplia gama de bases de datos, incluidas tablas, filas, columnas e índices. Es una excelente opción para las bases de datos que requieren una sólida compatibilidad con la estructura de datos, los índices y el escalado. Las inyecciones de SQL son un tipo de ataque informático en el que se inyecta código malicioso en una base de datos para obtener acceso a la información. Las inyecciones de SQL son ilegales cuando se usan junto con el sitio web de un competidor. Las inyecciones de SQL son un tipo de ataque que puede provocar el robo de datos, el secuestro de cuentas e incluso la adquisición de sitios web.