Mongoose: una biblioteca de modelado de datos de objetos para MongoDB y Node Js

Publicado: 2023-01-22Mongoose es una biblioteca de modelado de datos de objetos (ODM) para MongoDB y Node.js. Es una extensión específica de MongoDB del concepto Object Document Mapper (ODM).

Mongoose proporciona una solución sencilla basada en esquemas para modelar los datos de su aplicación. Incluye conversión de tipo incorporada, validación, creación de consultas, enlaces de lógica de negocios y más, listos para usar.

Un ataque de inyección NoSQL es lo mismo que un ataque de inyección SQL porque el atacante aprovecha una entrada desinfectada por el usuario mientras construye la consulta. Mediante el uso de una biblioteca de saneamiento como MongoDB, puede evitar ataques de inyecciones de SQL.

Es una biblioteca de modelado de datos de objetos (ODM) que se puede usar con MongoDB y Node. Este sistema maneja las relaciones entre los datos, la validación del esquema y la traducción. MongoDB es una base de datos NoSQL no estructurada que no utiliza cadenas de esquema.

, una operación asíncrona, está integrada en Mongoose de Promises. Al guardarlos y luego devolverlos a theables, puede realizar consultas. Como resultado, puede crear MyModel y otras aplicaciones similares.

¿Es Nosql vulnerable a los ataques de inyección?

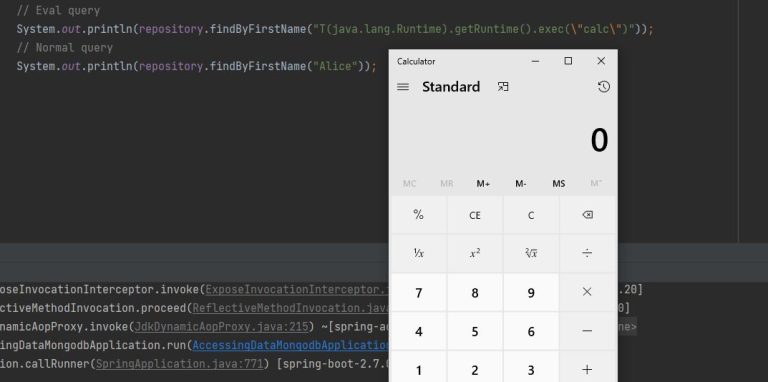

Una inyección NoSQL ocurre cuando un usuario final no puede desinfectar una consulta que está entregando, lo que permite que el atacante ejecute una entrada maliciosa.

Una vulnerabilidad de inyección NoSQL, al igual que una vulnerabilidad de inyección SQL, se basa en debilidades que se comprenden y explotan poco. Un atacante que no tenga autorización para leer o cambiar los datos del servidor puede verlos o modificarlos. Un ataque de secuencias de comandos del lado del servidor en una base de datos NoSQL para mejorar la base de datos es uno de los tipos más comunes. Al inyectar consultas NoSQL, los desarrolladores deben validar los datos del usuario mediante la identificación de estructuras de datos no deseadas, como objetos y matrices, que se pueden usar para consultas NoSQL. En algunos casos, los datos de inyección se pueden convertir al tipo esperado utilizando modelos tipificados. Para tener éxito, una aplicación también debe tener derechos de acceso además de los derechos de acceso.

Las vulnerabilidades de Mongodb lo convierten en un objetivo principal para los piratas informáticos

Debido a que MongoDB es vulnerable a los ataques de inyección SQL , es más probable que los piratas informáticos se dirijan a él. Los ataques de inyección SQL, también conocidos como ataques basados en SQL, son uno de los métodos más comunes utilizados para obtener acceso a bases de datos y sitios web. El almacenamiento de contraseñas de MongoDB es particularmente vulnerable a este tipo de ataque, ya que carece de la capacidad de almacenar datos confidenciales. Además, MongoDB no es compatible con herramientas de cifrado externas, lo que dificulta que los actores maliciosos roben datos.

¿Mongodb es vulnerable a la inyección?

Mongodb no es vulnerable a la inyección.

La seguridad en MongoDB puede verse significativamente comprometida si solo se configuran certificados de autenticación o se realiza el cifrado de datos. Un atacante puede emplear una variación de los parámetros recibidos de HTTP para lograr un mayor nivel de seguridad. Las variables sin desinfectar se pasan a las consultas de MongoDB en la estructura de orientación de consulta del documento y, ocasionalmente, se ejecutan como el propio código de la base de datos. En lugar de incluir parámetros directos que podrían representar un riesgo, MongoDB no serializa sus datos. Cuando una API codifica datos en un texto formateado y luego los analiza, la persona que llama al servidor y el destinatario de la base de datos pueden no estar de acuerdo. Si esto ocurre, es posible que la información confidencial se vea comprometida. Cuando se utiliza el operador $where, se puede evaluar una cadena dentro del propio servidor. Si Y es mayor que la edad de los estudiantes en la mesa, la consulta será mayor que Y. El módulo de desinfección no podrá resolver este problema. Aparte de los contratiempos descritos, el rendimiento del servidor se ve afectado porque los índices no están optimizados para su uso.

El marco Node.js es una plataforma basada en Chrome construida en JavaScript. Como resultado, está en la misma liga que el resto de la web. Como resultado, Node.js es una excelente herramienta para crear aplicaciones web. Los ataques de inyección SQL también son una amenaza para MongoDB porque es una herramienta poderosa. MongoDB es una excelente herramienta cuando se combina con Node.js. Las bases de datos SQL tienen requisitos de consistencia más estrictos, mientras que las bases de datos NoSQL permiten requisitos más relajados. Debido a que hay menos comprobaciones y restricciones de coherencia, el rendimiento y el escalado son más sencillos. Incluso si las bases de datos NoSQL no usan la sintaxis SQL, son vulnerables a la inyección.

Ataques de inyección Sql: una amenaza para Mongodb

Se puede explotar una vulnerabilidad de inyección SQL para insertar código malicioso en una declaración SQL. Este código se puede usar para anular o modificar los datos de la base de datos. Los usuarios pueden ingresar datos directamente en una base de datos MongoDB sin tener que pasar por un lenguaje de secuencias de comandos para hacerlo, lo que lo hace vulnerable a los ataques de inyección SQL. Debido a que MongoDB no depende de SQL para recuperar datos, es menos propenso a los ataques de inyección de SQL.

¿Cuál de las siguientes implementaciones se puede realizar para evitar exploits de inyección Nosql?

Hay algunas formas diferentes de prevenir las vulnerabilidades de inyección de NoSQL: 1. Use consultas parametrizadas 2. Use procedimientos almacenados 3. Use una herramienta de mapeo relacional de objetos 4. Use un firewall de aplicaciones web Las consultas parametrizadas son la forma más efectiva de prevenir las vulnerabilidades de inyección de NoSQL , ya que evitan que el atacante pueda insertar código malicioso en la consulta. Los procedimientos almacenados también ayudan a proteger contra los ataques de inyección de NoSQL, ya que permiten que la base de datos compile previamente el código SQL y evitan que el atacante pueda insertar código malicioso. Las herramientas de mapeo relacional de objetos y los firewalls de aplicaciones web también pueden ayudar a prevenir los ataques de inyección NoSQL, al proporcionar una capa de seguridad entre la base de datos y la aplicación web.

Una vulnerabilidad de inyección en una base de datos NoSQL es un error encontrado en una aplicación web que utiliza este tipo de base de datos. La vulnerabilidad de seguridad de la aplicación web permite que una parte malintencionada eluda la autenticación, extraiga datos, modifique datos o incluso obtenga el control completo de una aplicación. Los usuarios también pueden ingresar datos en consultas NoSQL, que generalmente se basan en JSON. La entrada debe ser higienizada para que estén a salvo de las inyecciones. El operador $where, utilizado por las consultas de MongoDB, se usa con frecuencia junto con un ataque a objetos de JavaScript, lo que presenta serios desafíos de NoSQL. Un atacante también puede pasar una cadena maliciosa que contenga JavaScript arbitrario, por ejemplo, si el operador $where se evalúa correctamente como un código JavaScript. La entrada del usuario siempre debe ser no confiable si desea evitar las inyecciones de NoSQL.

Prevención de vulnerabilidades de inyección Sql en aplicaciones web

Las vulnerabilidades de inyección SQL se pueden evitar en las aplicaciones web mediante la utilización de parámetros escritos vinculantes, así como consultas de bases de datos parametrizadas con procedimientos almacenados que utilizan la cantidad adecuada de parámetros. Se pueden usar lenguajes de programación como Java, .NET, PHP y otros para lograr esto.