Los beneficios de usar mangosta

Publicado: 2022-11-21Mongoose es una biblioteca de modelado de datos de objetos (ODM) que proporciona un entorno de modelado riguroso para los datos almacenados en MongoDB. Evita la inyección de nosql al validar la entrada del usuario antes de enviarla a la base de datos. Mongoose también ofrece un método de construcción virtual, que se puede usar para crear una instancia de un modelo sin tener que obtener primero los datos de la base de datos. Esto es especialmente útil para crear pruebas unitarias.

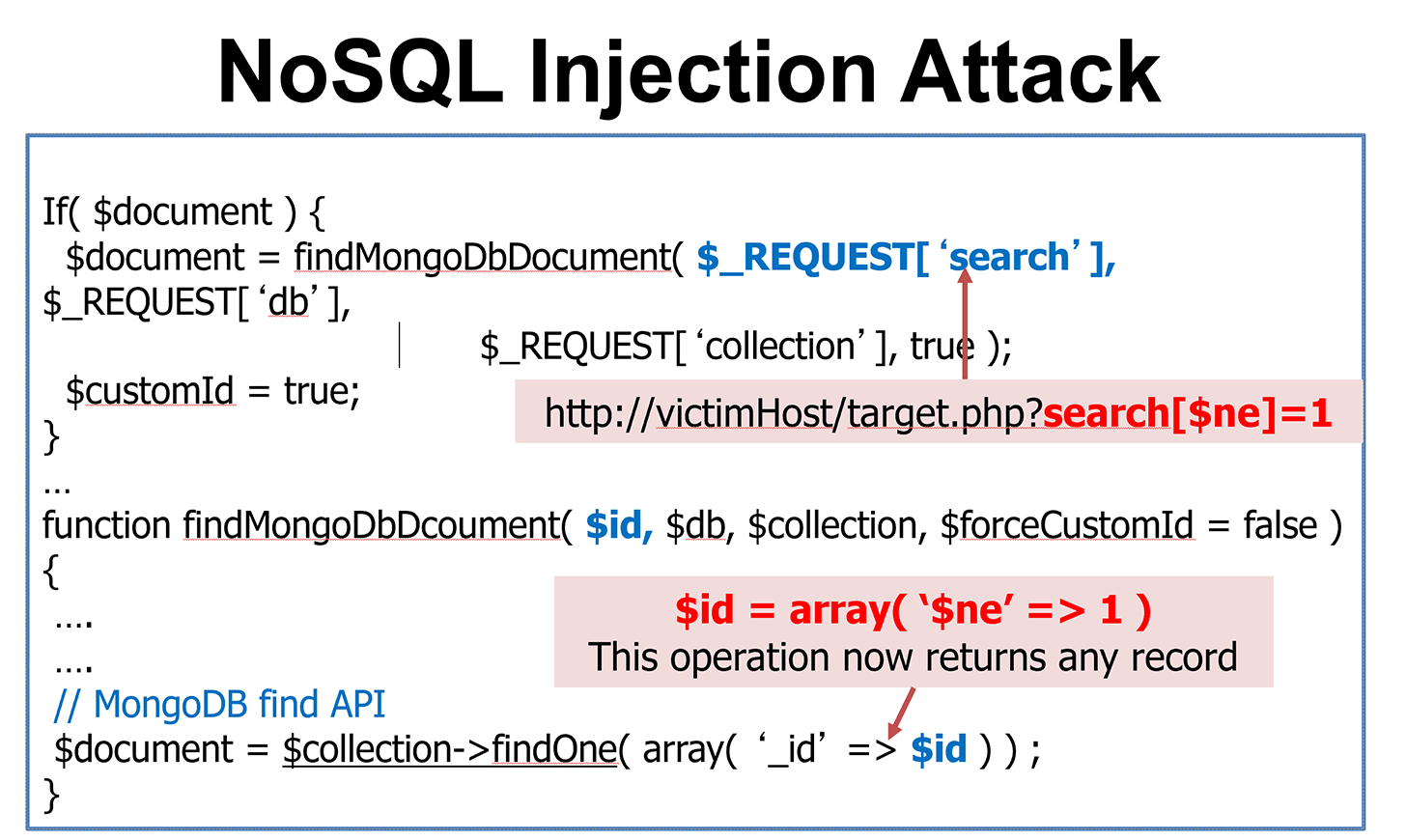

Además de la insignia de oro de 27,5k20, la empresa fabrica insignias de plata y de bronce. El 18 de noviembre de 2012 a la 1:00 am se planteó una pregunta. Sushant tergiversó la respuesta en su respuesta. MongoDB se basa en gran medida en la inyección de NoSQL. Cualquier clave con la letra '$' en la entrada será eliminada. Si la contraseña es un campo de cadena, convertirá el objeto $ne: 1 en una cadena sin causar ningún daño. Es fundamental protegerse contra las inyecciones de selector de consultas de un objeto de datos que no está completamente definido.

La recursividad maliciosa se puede desinfectar profundamente usando mongo-sanitize. No es una buena idea usar una expresión como eval, que puede ejecutar operaciones JS arbitrarias. Las expresiones JS se pueden ejecutar directamente mediante operaciones como where, mapReduce y group. Tomar la entrada del usuario e intentar ejecutar expresiones similares a eval sin limpiar la entrada puede generar errores.

TL;DR es la abreviatura de Mongo y Node. Las inyecciones de NoSQL pueden ser un problema en cualquier aplicación js, ya sea basada en Express o MongoDB (con Mongoose ORM ).

MongoDB y Node son compatibles con las bibliotecas MongoDB y Node Object Data Modeling (ODM). MongoDB.RelationshipManager administra las relaciones entre los datos, proporciona validación de esquemas y realiza la traducción de MongoDB entre el código y la representación de esos datos en MongoDB. MongoDB es una base de datos NoSQL de bajo costo que no requiere estructuras de datos basadas en esquemas.

Una base de datos NoSQL tiene más flexibilidad en sus restricciones de consistencia que una base de datos SQL. El menor número de comprobaciones y restricciones de coherencia proporciona ventajas en términos de escalabilidad y rendimiento. Incluso si las bases de datos NoSQL no se inyectan directamente con SQL, son vulnerables a la inyección.

¿Mongodb previene la inyección de Sql?

MongoDB no previene la inyección de SQL por sí mismo, pero existen varios mecanismos que se pueden usar para prevenir los ataques de inyección de SQL cuando se usa MongoDB. Por ejemplo, las consultas parametrizadas se pueden usar para garantizar que solo se inserten datos válidos en la base de datos. Además, el uso de una lista blanca de caracteres permitidos puede ayudar a evitar que se ingresen datos malintencionados en la base de datos.

A pesar de que es relativamente fácil de usar, MongoDB es quizás la base de datos NoSQL más popular en términos de escalabilidad. La aplicación web MongoDB emplea comandos para obtener y mostrar datos de la base de datos MongoDB . Los ataques de inyección SQL, como cualquier otro tipo de base de datos, son peligrosos para MongoDB. Detecta consultas maliciosas como si fueran similares a las que ya conoce y devuelve la información solicitada. Cuando un atacante no sanea adecuadamente su entrada, puede aprovechar esto. Los piratas informáticos emplean con frecuencia entradas falsas para lanzar ataques DDoS u obtener el control del servidor. En MongoDB, hay varias funciones integradas para crear consultas de forma segura sin el uso de JavaScript. En cualquier caso, si se requiere JavaScript, asegúrese de que se sigan las mejores prácticas.

Ataques de inyección Sql y cómo prevenirlos

MongoDB no utiliza SQL para realizar consultas, pero la entrada del usuario determina cuáles se ejecutan. Esto indica que incluso si el desarrollador desinfecta la entrada correctamente, sigue siendo vulnerable a los ataques de inyección.

Inyectar consultas validadas o parametrizadas, como declaraciones preparadas, es la única forma de eliminar por completo los ataques de inyección SQL. Nunca se recomienda que el código de la aplicación use la entrada directamente. Es responsabilidad del desarrollador desinfectar todas las entradas, no solo los formularios web como los inicios de sesión.

Si MongoDB parametriza o descarta la entrada de la consulta por completo, un atacante que use técnicas alternativas puede realizar un ataque de inyección NoSQL. Las variables se reservan con frecuencia dentro de las instancias de NoSQL por motivos específicos de la aplicación, como el lenguaje de programación de la aplicación.

Debido a que se reducen las consultas SQL explícitas, es mucho menos probable que ocurra una inyección de SQL con una biblioteca ORM. Hibernate para Java y Entity Framework para C# son dos excelentes ejemplos de bibliotecas ORM existentes.

¿Es posible la inyección Sql en la base de datos Nosql?

Sí, la inyección SQL es posible en bases de datos NoSQL. Esto se debe a que las bases de datos NoSQL no utilizan el mismo tipo de lenguaje de consulta que las bases de datos SQL tradicionales. En su lugar, utilizan un "lenguaje de consulta NoSQL" que no está tan estrictamente definido. Esto significa que es posible insertar código malicioso en una consulta NoSQL que podría explotar la base de datos.

A pesar de ser una base de datos Nosql, Mongodb es vulnerable a los ataques de inyección Sql.

Debido a que MongoDB es una base de datos NoSQL, es menos vulnerable a los ataques de inyección SQL que una base de datos relacional tradicional. Sin embargo, PartiQL, el lenguaje de consulta nativo de MongoDB, puede usarse para inyectar comandos SQL en una consulta. Como resultado, incluso si MongoDB no es vulnerable a la inyección SQL, un atacante aún podría inyectar comandos maliciosos en una consulta de MongoDB con la vulnerabilidad PartiQL.

Los ataques de inyección SQL, que son una de las vulnerabilidades de seguridad web más comunes, se pueden utilizar para obtener acceso no autorizado a datos confidenciales y autenticarse con nombre de usuario y contraseña. Un atacante puede inyectar comandos maliciosos en una consulta de MongoDB utilizando PartiQL, el lenguaje de consulta utilizado en MongoDB. MongoDB es vulnerable a este tipo de ataque, pero PartiQL, el lenguaje de consulta, lo hace posible.

¿Están las bases de datos Nosql a salvo de los ataques de inyección?

Las bases de datos Nosql no están a salvo de los ataques de inyección. De hecho, a menudo son el objetivo de este tipo de ataques. La razón de esto es que las bases de datos nosql no utilizan el mismo tipo de medidas de seguridad que utilizan las bases de datos relacionales tradicionales. Esto significa que si un atacante puede obtener acceso a la base de datos, puede inyectar fácilmente código malicioso en los datos.

La vulnerabilidad de inyección NoSQL, al igual que la vulnerabilidad de inyección SQL, se basa en debilidades que no se explotan en cantidades suficientes. Un atacante puede obtener acceso o modificar datos de back-end sin tener permiso para hacerlo mediante la validación de entrada. Debido a que las bases de datos NoSQL se basan en secuencias de comandos del lado del servidor, son vulnerables a los ataques. Como parte del proceso de validación, los desarrolladores deben identificar estructuras de datos no deseadas, como matrices y objetos, que se utilizan para inyectar consultas NoSQL . El uso de modelos tipificados reduce las inyecciones porque los datos del usuario se convertirán al tipo esperado. También es fundamental considerar el tipo de derechos de acceso que proporciona la aplicación.

Use una biblioteca de desinfección para evitar ataques de inyección Sql

El uso de una biblioteca de desinfección, como MongoDB, es fundamental al construir consultas de base de datos para reducir el riesgo de inyección SQL. Además, DynamoDB no utiliza declaraciones preparadas, lo que lo hace menos vulnerable a los ataques de inyección SQL.

¿Cómo se previene la inyección de Nosql en Node Js?

La mejor manera de evitar la inyección de NoSQL en Node.js es usar consultas parametrizadas. Esto significa que en lugar de concatenar cadenas para crear su consulta SQL, usa marcadores de posición (?) y proporciona los valores para esos marcadores de posición como parámetros.

En MongoDB, NoSQL Injection permite a los atacantes inyectar código en los comandos, a diferencia de SQL, que se usa para consultar bases de datos. Para realizar un ataque de inyección NoSQL, reemplace el valor de la contraseña en el cuerpo de 123456 a $ne: null. Los siguientes son los nuevos parámetros del cuerpo de la solicitud. Realice una solicitud POST a /login utilizando el cuerpo proporcionado a continuación. Lo que sigue es una respuesta de nosotros. Las reservas de MongoDB se sitúan en $ y. Los operadores son aquellos que realizan las operaciones.

Debido a que MongoDB no puede anular el campo de la contraseña, podemos engañarlo para que revele la información del usuario sin conocer la contraseña. Después de intentar enviar un nuevo cuerpo de solicitud modificado a /login, recibimos la siguiente respuesta del servidor. Acaba de iniciar sesión en test1 con el mismo nombre de usuario y contraseña que utilizó para iniciar sesión.

Sqreen bloquea los ataques de inyección Nosql para Node.js

Es una popular plataforma de desarrollo para aplicaciones web. En realidad, los ataques de inyección NoSQL siguen siendo un problema. Con Sqreen, puede eliminar tales ataques bloqueándolos. No hay excusas para no proteger su aplicación; Sqreen tarda solo unos segundos en instalarse, por lo que es muy sencillo hacerlo. Es posible utilizar las funciones de seguridad integradas de Sqreen o una solución de terceros. Debería preocuparse por proteger sus datos, independientemente de lo que elija.

Cómo prevenir la inyección Nosql en Mongodb

Hay algunas formas de evitar la inyección de NoSQL en MongoDB: 1. Utilice consultas parametrizadas 2. Utilice el controlador nativo de MongoDB 3. Utilice el tipo ObjectId de MongoDB

Las aplicaciones web que ejecutan una base de datos NoSQL son vulnerables a una vulnerabilidad de inyección. Como resultado del problema de seguridad, una parte malintencionada puede eludir la autenticación, extraer datos, cambiar datos u obtener un control completo sobre la aplicación. La mayoría de las consultas NoSQL generalmente se basan en JSON, y también se incluye la entrada del usuario. Si esta entrada no se higieniza, se inyectará. El operador $where permite que las consultas de MongoDB generen ataques NoSQL significativos, como los que involucran objetos de JavaScript. El atacante también podría pasar una cadena maliciosa con código JavaScript arbitrario, como el operador $where, porque se considera código JavaScript. Una inyección de NoSQL no puede ocurrir a menos que la entrada del usuario no sea de confianza.

Susceptibilidad de Mongodb a los ataques de inyección

MongoDB es una base de datos NoSQL popular con una vulnerabilidad a los ataques de inyección. Al usar MongoDB, cualquier entrada que no sea una consulta válida se descarta automáticamente. Como resultado, los ataques de inyección NoSQL son extremadamente difíciles de realizar. Además, se pueden utilizar métodos alternativos para explotar la vulnerabilidad. Los nombres de variables en instancias NoSQL se reservan con frecuencia para aplicaciones que no son compatibles con el lenguaje de programación de la aplicación. Como resultado, un atacante tiene una ruta más directa al código malicioso. Se puede usar una cadena para generar los campos de nombre de usuario y contraseña, que se pueden usar para mitigar la vulnerabilidad.

Ejemplo de inyección de Mongodb

MongoDB Injection es una técnica utilizada para explotar aplicaciones web que utilizan MongoDB. Al inyectar código malicioso en una consulta de MongoDB, un atacante puede obtener acceso a datos confidenciales o incluso tomar el control del servidor de la base de datos. La inyección de MongoDB se puede utilizar para eludir los controles de seguridad, como la autenticación y la autorización, y puede provocar la pérdida o corrupción de datos, la denegación de servicio (DoS) o incluso el compromiso total del sistema.

Las bases de datos NoSQL, como el lenguaje de consulta estructurado (SQL), utilizan formatos de datos más flexibles y no admiten el lenguaje de consulta estructurado (SQL). Un atacante puede eludir la autenticación, filtrar datos confidenciales, alterar los datos de la base de datos o comprometer la base de datos y el servidor subyacente con inyecciones de NoSQL. Es menos probable que una base de datos NoSQL sea inconsistente que una base de datos SQL estándar. Una inyección de NoSQL es un método para entregar una consulta habilitada para NoSQL que el usuario no desinfecta. Las técnicas de inyección de SQL que usan un lenguaje de consulta en particular no son efectivas en las bases de datos NoSQL. Los atacantes pueden secuestrar y explotar un servidor, lo que les permite inyectar código malicioso en otros servidores. El componente $where en MongoDB es un operador de consulta reservado que debe pasarse a las consultas en el mismo orden.

Puede ocurrir un error de la base de datos si se cambia la construcción $where. MongoDB se puede explotar insertando un código malicioso en un operador que no está en su lugar. Cuando se trata de ataques NoSQL, la capacidad de prevenirlos es más difícil que con las inyecciones de SQL. Evite utilizar entradas de usuario sin formato en el código de su aplicación para mantener un entorno libre de ataques de inyección NoSQL. MongoDB de una generación anterior era menos seguro y vulnerable a fallas de inyección, pero las versiones más nuevas ahora son más seguras. Con el firewall de aplicaciones web de Imperva, puede defender sus capas de aplicaciones analizando el tráfico en sus aplicaciones en busca de ataques a las capas de aplicaciones.

Bases de datos Nosql: vulnerables pero poderosas

Las bases de datos NoSQL son populares en gran parte debido a su facilidad de uso y capacidad de escalar. También son susceptibles a los ataques de inyección. MongoDB es un destino popular de inyección de SQL. Este es un método de ataque común en el que se inyecta código malicioso en una consulta de base de datos y se obtiene acceso a información confidencial.

A pesar de esta vulnerabilidad, las bases de datos NoSQL siguen siendo herramientas poderosas que pueden ser útiles para una variedad de aplicaciones. Para evitar ataques de inyección, los desarrolladores deben desinfectar la entrada del usuario antes de usar una base de datos NoSQL.

Herramienta de inyección Nosql

No hay una respuesta única para esta pregunta, ya que la mejor herramienta de inyección de nosql variará según las necesidades específicas del usuario. Sin embargo, algunas herramientas populares de inyección de nosql incluyen NoSQLMap, SQLNinja y NoSQLScanner.

Nosqli es una sencilla herramienta de inyección de nosql escrita en Go. El objetivo del programa es ser rápido, preciso y fácil de usar, y tener una interfaz de línea de comandos simple. Planeo agregar funciones de extracción de datos a mi paquete de detección de MongoDB, pero solo puedo detectar la base de datos en este momento. Si desea ver otras funciones o configuraciones, envíe una solicitud de incorporación de cambios o un problema. Podemos volver a licenciar nuestro código haciendo que el proyecto nosqli sea de código abierto, por lo que todavía está en desarrollo.

¿Se puede inyectar Nosql?

Cuando una consulta, comúnmente entregada por los usuarios finales, no se desinfecta, se incluye una entrada maliciosa con la consulta, lo que permite que un atacante ejecute un comando no deseado en la base de datos.

Entrada de desinfección de mangosta

Mongoose sanitize input es un proceso en el que los datos se limpian y filtran antes de almacenarlos en la base de datos. Esto se hace para evitar que los datos se corrompan o alteren. La entrada de desinfección de Mongoose es un proceso muy importante, especialmente para datos confidenciales.

La función sanitize elimina cualquier clave que comience con '$', lo que permite a los usuarios de MongoDB escribir selectores de consultas sin preocuparse de que los usuarios malintencionados los sobrescriban. Una base de datos NoSQL es un tipo de base de datos que se utiliza en una aplicación web y la inyección de NoSQL es una vulnerabilidad de seguridad. HPP NPM separa los parámetros de matriz de la consulta y/o el cuerpo, pero solo selecciona el último. Al configurar sanitizer() para entradas sensibles a XSS, como etiquetas de secuencias de comandos, elementos personalizados y comentarios, no se elimina automáticamente ninguna entrada relevante. Joi es un objeto de JavaScript que se puede usar junto con objetos simples de Javascript para crear esquemas (al igual que usamos mongoose para crear esquemas NoSQL ). La validación de rutas expressjs mediante validator.js es lo que convierte a validator.js en un validador express, y está diseñado principalmente para rutas express.

Diferentes formas de usar modelos de mangosta

A menudo, se puede crear un modelo de mangosta utilizando la función model(), que especifica la base de datos en la que se debe ejecutar el modelo. Este código se usaría para crear un modelo llamado usuarios en una base de datos de máquina local usando el siguiente código: Un requisito se compone de dos partes: un requisito ('mangosta') y un requisito ('mangosta'). En programación, se utiliza un modelo ('usuarios', 'DB'). Para usar un modelo de una base de datos diferente, use mongoose.model() con el nombre de la base de datos como primer argumento y el nombre del modelo como segundo argumento. Por ejemplo, el siguiente código construiría un modelo conocido como usuarios en la base de datos de usuarios en una máquina local. Para decirlo de otra manera, un requisito ('mangosta') es un requisito. El modelo ('usuario', 'DB', 'usuario') se deriva del uso de 'usuarios'. Si desea usar un modelo de otra colección en la misma base de datos, puede usar mongoose.model() con el nombre del modelo como primer argumento y el nombre de la colección como segundo. El siguiente código generará un modelo llamado "usuarios" en la colección "usuarios" en la base de datos en una máquina local. No hay ningún requisito en la mangosta ('mangosta'). El modelo de usuario (también conocido como base de datos).

Cargas útiles de inyección Nosql

Las cargas útiles de inyección Nosql son piezas de código que se pueden usar para explotar una base de datos Nosql. Se pueden usar para insertar código malicioso en una base de datos o para extraer datos de una base de datos. Las cargas útiles de inyección Nosql pueden ser muy peligrosas y pueden provocar la pérdida de datos o el compromiso de un sistema.

Este blog repasa la vulnerabilidad de inyección NoSQL y sus escenarios de explotación asociados. La vulnerabilidad de inyección NoSQL se debe a la validación incorrecta de la entrada. También permite a los usuarios cambiar o ver datos de back-end sin tener acceso a ellos. Un atacante podría obtener acceso completo a una base de datos si explotara con éxito esta vulnerabilidad. El operador $regex se ejecuta en una expresión regular, lo que permite a un atacante verificar rápidamente la longitud de los datos, si comienza con un carácter específico, etc. Los datos proporcionados por el usuario darán como resultado un consumo de CPU de más de 1 GB al inyectar código JavaScript con un bucle infinito como operador en el backend $. Es una buena idea volver a verificar el enlace para ver si hay más explotaciones de carga útil para la vulnerabilidad de inyección NoSQL.

Se puede llevar a cabo un ataque explotando una vulnerabilidad de inyección NoSQL. Los atacantes también pueden leer datos de la base de datos y ejecutar código dentro de la aplicación. Atacar un sistema informático o servidor para desactivar sus funciones o tomar el control. Es mejor evitar el uso de entradas de usuarios desconocidos en el código NoSQL para reducir la probabilidad de ataques.

Prevención de inyección Javascript Nosql

Para evitar la inyección de NoSQL de JavaScript, use una lista blanca de caracteres permitidos en la entrada del usuario, escape todos los caracteres que no están en la lista blanca y use declaraciones preparadas con variables de vinculación.

Es la transmisión de datos lo que cambia la forma en que se interpretan los comandos en un sistema. XML, XML, HTML, comandos del sistema operativo y NoSQL son solo algunos de los tipos de inyecciones. En esta publicación de blog, veremos cómo identificar, probar y prevenir inyecciones de NoSQL en aplicaciones web. Cuando el usuario es "mayor que", se realiza una consulta MongoDB, con el nombre de usuario 'admin' y la contraseña 'mayor que ".' En estos ejemplos, el riesgo se puede resumir como un riesgo simple. Esos son solo algunos de los casos más complejos que veremos más adelante. Ha habido informes de inyecciones de NoSQL en CVE (vulnerabilidades y exposiciones comunes).

Es posible realizar pruebas específicas conociendo la base de datos en uso y dónde se encuentra. MongoDB, por ejemplo, genera claves primarias con el nombre de campo -id. El algoritmo se define en la documentación de MongoDB de la siguiente manera. Entonces, si examina las solicitudes y respuestas HTTP, verá este tipo de objetos. Cuando se establece el operador $where en MongoDB, se usa la propiedad $where. Este operador puede enviar una cadena que contenga una expresión de JavaScript o una función completa de JavaScript al sistema de consultas. Si observa los resultados, puede determinar si su aplicación web es vulnerable a la inyección NoSQL. Otros enfoques, como la confianza cero, también pueden ayudar a prevenir los ataques de inyección.

Seguridad de Node.js: cómo Node.js previene los ataques de inyección Sql

La capacidad de Node.js para prevenir ataques de inyección SQL ha sido ampliamente reconocida. Debido a que Node.js es un lenguaje basado en eventos, la seguridad se puede agregar fácilmente. El uso de un enfoque basado en eventos para Node.js permite que se amplíe fácilmente con funciones de seguridad adicionales.

Inyecciones Nosql

Las inyecciones Nosql son un tipo de ataque de inyección en el que un atacante puede ejecutar código malicioso en una base de datos que utiliza un sistema de gestión de base de datos nosql . Este tipo de ataque es posible debido a la forma en que están diseñadas las bases de datos nosql, lo que permite la ejecución de código sin necesidad de validación de entrada.

El principal beneficio de las bases de datos NoSQL sobre las bases de datos SQL es que no utilizan funciones SQL. En lugar de almacenar datos en tablas, estas bases de datos almacenan información en documentos, que se pueden almacenar en una variedad de formatos. Debido a que los valores y las claves se pueden especificar arbitrariamente, no siempre es posible elegir un formato de datos. Según los defensores de NoSQL, esto tiene numerosas ventajas, la más importante de las cuales es la gestión de grandes conjuntos de datos. En la mayoría de los casos, una aplicación típica generará los campos de nombre de usuario y contraseña mediante una llamada AJAX o un formulario HTML. Las propiedades de la primera clase se definen como propiedades de primera clase en el objeto req.body en JavaScript. El usuario malintencionado puede utilizar este tipo de lógica de coincidencia para devolver un objeto válido a un usuario válido.

La causa raíz de la vulnerabilidad de la inyección es la falta de saneamiento de entrada. La entrada de un usuario no se comprueba adecuadamente en busca de comportamiento malicioso cuando se envía. Después de eso, la entrada se usa de manera dinámica para ejecutar una consulta, ejecutar un comando o interactuar con el sistema vulnerable. Los fundamentos de la ciberseguridad, como la confidencialidad, la integridad y la disponibilidad, se ven afectados por las inyecciones de NoSQL.