Las 7 principales medidas de ciberseguridad para implementar en 2021: protéjase de las amenazas antes de que se presenten en su camino

Publicado: 2021-04-30Hoy en día, la ciberseguridad debe tomarse muy en serio. En los últimos años, hemos visto un aumento tanto en los ataques cibernéticos como en las nuevas regulaciones y métodos que deben implementarse para combatirlos. Aún así, en la mayoría de los lugares, puede hacer una descarga de apk de gb whatsapp sin levantar ninguna bandera roja.

La mayoría de estos ataques y/o infracciones se han centrado en obtener datos personales que luego pueden usarse para algo tan benigno como campañas de marketing dirigidas o algo mucho más nefasto como vender sus datos en el mercado negro.

En el peor de los casos, esto puede conducir al robo de identidad, ya que los piratas informáticos abusan de sus datos para su propio beneficio financiero o incluso con fines delictivos. Protegerse de estas amenazas le evita tener que enfrentar facturas de tarjetas de crédito astronómicas o incluso órdenes de arresto.

¿Preocupado por tu #ciberseguridad? ¡En este artículo se enumeran algunas de las mejores medidas que se pueden implementar para mejorarlo!

HAGA CLIC PARA TUITARNaturalmente, si bien la recopilación de datos personales es la amenaza más destacada, de ninguna manera es la única. Los ataques DDoS intentarán sobrecargar su sitio con tráfico falso, lo que deshabilitará el acceso de los usuarios reales a su contenido. Relativamente más antiguos, pero todavía en uso, también hay varios tipos de registradores de teclas, virus y troyanos. Todos ellos se basan en un software que, de una forma u otra, está instalado en su computadora. Este software registrará todos los datos que ingrese a través del teclado y el mouse, los replicará indefinidamente hasta que su computadora deje de funcionar, o permitirá que los piratas informáticos accedan directamente a sus datos que luego se pueden copiar, modificar o eliminar.

Todo lo que gira en torno a la ciberseguridad está intrínsecamente ligado. A medida que los piratas informáticos desarrollan nuevas formas de obtener datos que no deberían, los expertos en seguridad están desarrollando nuevas formas de detenerlos. Es un ciclo interminable en el que ambas caras de la moneda intentan tomar la delantera pero nunca lo consiguen, al menos no a largo plazo.

Como estamos del lado de los buenos, hemos repasado algunas de las mejores formas de proteger tanto sus datos como los de sus usuarios.

1. Usa VPN

Probablemente haya visto anuncios en la web que le advierten sobre los peligros de navegar sin la protección de una VPN. Por lo general, solo los miraría y continuaría con lo que está haciendo, pero esas advertencias no son tan benignas como cree.

En primer lugar, veamos qué son las VPN.

Una VPN, o red privada virtual, sin ser demasiado técnica, enmascara tu dirección IP, creando una conexión de red privada a partir de una conexión pública, asegurando así el anonimato y la privacidad. Este interruptor elimina de forma segura muchos de los peligros antes mencionados que podría enfrentar por parte del software malicioso.

Un gran problema con las VPN es que hay muchas soluciones que brindan el servicio, por lo que es muy difícil determinar cuál es la mejor para usted; tenga en cuenta que no existe una solución universal, sino que lo más probable es que le vaya mejor si se enfoca en un servicio que se enfoca en algo específico que también está buscando.

Afortunadamente, hay un sitio web que reúne a todos los proveedores de VPN relevantes en un solo lugar, clasificándolos y clasificándolos para brindarle suficientes datos para tomar una decisión informada: VPNSurfers.

Para decirlo sin rodeos, VPNSurfers es una lista que lo redirige a los servicios; sin embargo, es mucho más que eso. Obtendrá acceso a revisiones, comparaciones y servicios que incluso están ordenados por nicho para facilitar la navegación. Se ofrecen reseñas de fragmentos para cada servicio presentado en el sitio, con la adición de reseñas más detalladas para servicios populares.

Si no quiere molestarse en leer reseñas y prefiere un sistema general más orientado a las calificaciones, no se preocupe porque todo se califica de una manera familiar de cinco estrellas.

Por otro lado, las revisiones en profundidad son realmente profundas y todas están estructuradas de la misma manera (similar a una sección de preguntas frecuentes), abordando los mismos puntos antes de llegar a la conclusión final. Este concepto hace que sea muy fácil comparar todas las funciones clave usted mismo, pero incluso eso no es necesario si no quiere saltar de una pestaña a otra porque encontrará comparaciones prefabricadas listas y esperando.

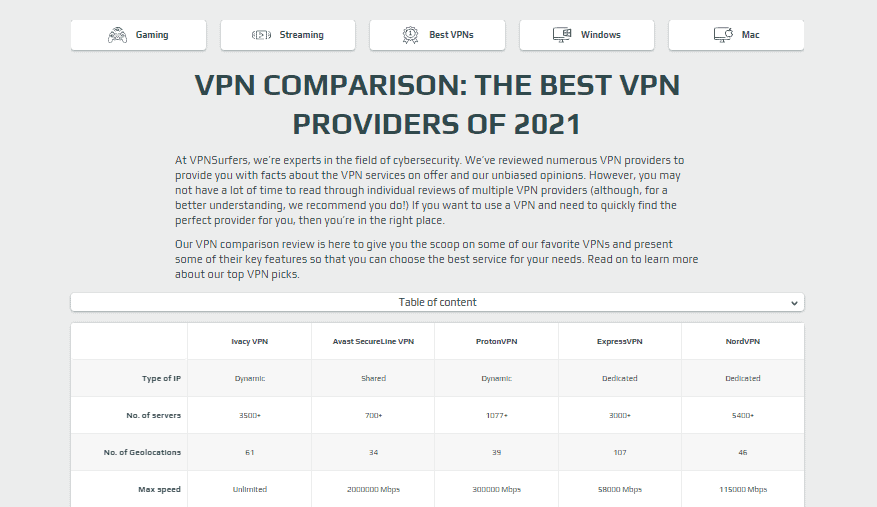

Las comparaciones ofrecen una tabla detallada por adelantado para un acceso rápido y fácil a los datos que probablemente esté buscando y, al mismo tiempo, nuevamente, brindan un análisis más profundo para aquellos que están ansiosos por ese bit adicional de datos.

Finalmente, todos los servicios están convenientemente ordenados en secciones. Solo por nombrar algunas, estas secciones incluyen las mejores VPN económicas, las mejores soluciones de VPN corporativas, las mejores VPN nuevas, las mejores VPN para juegos y más. Dado que la base de datos es sustancial, tener filtros predeterminados puede ahorrarle el tiempo que luego puede dedicar a buscar servicios dentro de la sección designada, sin perder el tiempo en un lote completo.

Para mostrar cuán complementarias son las VPN a otros servicios en el campo de la ciberseguridad, está la sección de antivirus; más precisamente, una sección que explica qué tan bien interactúan varios programas antivirus con su VPN de elección. Una vez más, la sección se divide en dos partes: la primera muestra qué tan bien funciona una VPN con el software antivirus, mientras que la segunda le brinda una vista previa de algunos de los servicios antivirus más populares.

2. Evita las redes Wi-Fi públicas

Dado que está estrechamente conectado a las VPN, debemos hablar sobre el Wi-Fi público. Lo primero que hacemos la mayoría de nosotros cuando llegamos a una nueva ubicación es pedir la contraseña de Wi-Fi sin pensar demasiado en ello. Esa no es la mejor idea. No se deje engañar por la presencia de una contraseña. Aunque está protegido por contraseña, el Wi-Fi público suele ser el lugar perfecto para ataques maliciosos: cualquiera puede conectarse a la misma red y es difícil determinar de dónde vino el ataque.

Debido a que el uso de Wi-Fi sigue siendo el mejor método para conectarse a la web que cualquier plan de datos que pueda tener, es muy difícil recomendar no usar Wi-Fi público en absoluto, eso simplemente no es realista. En cambio, volvemos a las VPN ya mencionadas.

Dado que esencialmente convierten las conexiones públicas en privadas (o al menos dan la ilusión de hacerlo), las VPN son la herramienta perfecta para combatir las amenazas más comunes asociadas con el Wi-Fi público.

3. Use contraseñas seguras y autenticación de dos factores

Todos admitiremos que es más que tedioso registrarse en un nuevo sitio ya que la contraseña requiere que use letras pequeñas y grandes, números, símbolos, jeroglíficos, proverbios latinos y el idioma olvidado de los mayas, sin espacios. Con el tiempo, los requisitos de contraseña se han vuelto cada vez más elaborados. Sin embargo, estos requisitos se establecen por el único motivo de proteger sus datos (tanto privados como personales). Se recomienda utilizar contraseñas aleatorias o incluso frases completas y cambiarlas al menos cada tres meses para garantizar los mejores resultados. Además, trate de no usar la misma contraseña en todos los servicios y todos los dispositivos que tenga; sí, es más fácil, pero puede causarle problemas en el futuro.

Un paso por encima de una contraseña singular (sin importar cuán compleja sea) es la autenticación de dos factores.

Antes, cuando los teléfonos inteligentes solo se veían en los programas de SF, los tokens se usaban para la autenticación de dos factores, casi exclusivamente por parte de los bancos. Ahora, con acceso al hardware e Internet asequible prácticamente en todas partes, la autenticación de dos factores se implementa fácilmente a través de varias aplicaciones que usamos a diario.

4. Mantenga su software (antivirus) actualizado

Este es esencialmente una obviedad. Como ya mencionamos, los piratas informáticos y los expertos en seguridad están en un círculo vicioso tratando de superarse unos a otros. Cada vez que aparece un nuevo software malicioso, no mucho después, también aparece un parche que lo protege.

Suponga que no está actualizando regularmente su software antivirus y su software en general, para el caso. En ese caso, se retrasará en ese ciclo y, por lo tanto, dejará la puerta abierta a las intrusiones. Afortunadamente, la mayoría del software actual, desde los sistemas operativos en todos los dispositivos hasta las aplicaciones antivirus y todo lo demás, tiene actualizaciones automáticas. Con esta función activada, no tendrá que realizar un seguimiento de todas las actualizaciones recién lanzadas; a lo sumo, se le pedirá que autorice una instalación, pero la mayoría de las veces, el proceso se realiza en segundo plano sin que usted lo sepa.

5. Usa cortafuegos

Muy similar al software antivirus, los firewalls funcionan muy bien como la primera línea de defensa contra cualquier cosa que pueda lanzarse contra usted. En algunos casos, se le notificará que un software dañino está tratando de acceder a sus datos y, en otros casos, ese software se bloqueará por completo.

Los firewalls predeterminados provienen de varios lugares: tanto Windows como macOS tienen un firewall integrado en el que puede cambiar la configuración para obtener más o menos protección. Además, su enrutador también debe tener un firewall incorporado para proteger la red en la fuente.

El aspecto negativo de los cortafuegos es el efecto que tienen sobre el rendimiento. Debido a que filtran todo lo que se cruza en su camino, a veces experimentará una mayor tensión en su computadora, lo que hará que todo sea más lento de lo que sería sin un firewall. Aún así, de alguna manera, ese es un pequeño precio a pagar por la seguridad adicional.

Como era de esperar, cuanto más fuerte sea su hardware y su conexión a Internet, menos sentirá que todo se ralentiza.

6. Haz una copia de seguridad de tus datos

Siempre debe hacer una copia de seguridad de su trabajo. Probablemente no haya una sola persona entre nosotros a la que no se le haya dicho eso al menos una vez. Desafortunadamente para nosotros, es difícil aprender de los errores de otra persona y, por lo general, tenemos que perder algunos datos antes de darnos cuenta.

Las copias de seguridad deben realizarse tanto en la nube, para un fácil acceso desde cualquier lugar, como en unidades físicas no conectadas a la web para mayor seguridad. Tener copias de seguridad en su lugar no lo protegerá directamente de un posible ataque, pero hará que lidiar con él sea mucho más fácil. Incluso si finalmente tiene que desglosar todo y comenzar de nuevo, será mucho más simple y rápido debido a los datos que ha respaldado.

Puede configurar copias de seguridad automáticas que transfieran sus datos a la nube, o puede transferir los datos manualmente a un disco duro externo, por ejemplo: hay muchas formas de realizar el proceso de copia de seguridad, pero una cosa no se puede negar; es uno de los pasos cruciales que puede tomar para mejorar su ciberseguridad.

7. Seguimiento de la actualidad en ciberseguridad

Esta última medida es también la de mayor alcance. No sabrá qué software es mejor usar si no sabe cuáles son las amenazas. Por supuesto, nadie espera que se convierta repentinamente en un experto certificado leyendo uno o dos artículos, pero para garantizar su protección, deberá leer sobre estos temas y hacerlo desde la perspectiva de ambos lados.

Lo primero sería conocer las amenazas que circulan por la web en un momento dado. El segundo es saber qué software se ha desarrollado en respuesta a estas amenazas e implementarlo en consecuencia.

Algunos de estos métodos no requieren ninguna acción directa de su parte. En cambio, otros dan más acceso a un hacker pero requieren algún tipo de acción por tu parte. Algo parecido a regalar sus datos en un correo electrónico de phishing y/o abrir archivos no seguros. En esos casos, las consecuencias podrían ser drásticas y de gran alcance (dejando sistemas operativos completos en un estado no funcional en el peor de los casos). Por lo tanto, saber cuáles son las amenazas más utilizadas en un momento dado es invaluable.

Resumen

Todos los días se diseñan nuevos métodos de ataque y, por supuesto, gran parte de la protección que necesitará está automatizada hoy en día, pero todavía hay algunas acciones que deberá realizar manualmente para obtener una protección completa.

Es importante mantenerse a la vanguardia, para que no se sorprenda y descubra que sus datos se pierden o, peor aún, se los roban.

Hemos enumerado algunas de las formas más simples pero más efectivas de evitar que suceda algo así, y vale la pena analizarlas todas, especialmente si es algo tan sencillo como revisar una lista y elegir la mejor opción para usted, como lo harás con la base de datos de VPNSurfers.