¿Qué problemas cruciales de seguridad de WordPress tienes en cuenta?

Publicado: 2022-03-04WordPress es el sistema de administración de contenido (CMS) más popular en todo el mundo y funciona en más de un tercio de todos los sitios web existentes en la actualidad . Su popularidad también lo convierte en un objetivo atractivo para los ataques cibernéticos, y también tiene su parte de vulnerabilidades de seguridad.

Si bien WordPress puede tener sus propios problemas de seguridad, no es la única plataforma a la que se dirigen los ciberdelincuentes, ya que el robo de datos se convierte en un negocio muy lucrativo. Desde blogs personales hasta sitios web de grandes empresas, nadie ha estado a salvo de las amenazas potenciales que plantean los actores malintencionados. Independientemente de si su sitio es un blog pequeño o una gran empresa, necesita saber cómo proteger su sitio web independientemente de su propósito. La parte superior de cualquier lista debe ser la instalación del complemento de copia de seguridad UpdraftPlus: el complemento de copia de seguridad más popular y mejor calificado del mundo. En el caso de que alguna vez sea víctima de un ataque, al menos puede estar tranquilo sabiendo que tiene una copia de seguridad segura para restaurar su sitio.

Aquí hay algunos problemas de seguridad de WordPress que debe conocer y cómo abordarlos;

1. El sistema de complementos

Parte de lo que hace que WordPress sea tan popular es su modularidad. Puede ampliar rápida y fácilmente las funciones básicas gracias al sistema de complementos. Desafortunadamente, no todos los complementos se crean con el alto estándar de UpdraftPlus, y algunos pueden introducir nuevas vulnerabilidades en su sitio web de WordPress.

El complemento 'PWA para WP y AMP', por ejemplo, expuso más de 20 000 sitios web de WordPress a una vulnerabilidad de control de acceso. Debido a que permite la carga de archivos arbitrarios, los atacantes podrían ejecutar código de forma remota y apoderarse de los sitios web que ejecutan este complemento. Los usuarios deben tener en cuenta dos cosas de este ejemplo. El primero es limitar la cantidad de complementos utilizados en su sitio de WordPress cuando sea posible. El segundo es asegurarse de que todas sus aplicaciones, incluidos los complementos y la versión de WordPress, se actualicen periódicamente. Las actualizaciones a veces agregan nuevas funciones, pero su objetivo principal es abordar las vulnerabilidades recién descubiertas.

2. Ataques de inyección SQL

Los datos son un bien nuevo y muy valioso, y una de las razones por las que los atacantes se dirigen a los sitios web es para robar información contenida en la base de datos. Las inyecciones SQL son una forma popular de hacer esto, ya que los atacantes incorporan comandos SQL en sitios web que pueden comprometer información confidencial.

Si se pregunta cómo sucede esto, piense en el formulario promedio que encontrará en muchos sitios web de WordPress. Permite a los usuarios proporcionar información como nombres de usuario y contraseñas para iniciar sesión. Si un atacante inserta código SQL en estos campos, la base de datos subyacente puede procesar ese código y realizar acciones inesperadas. Hay varias formas en las que puede trabajar para evitar ataques de inyección SQL, pero la más común es implementar una validación de entrada estricta. Por ejemplo, puede agregar el siguiente código a su archivo .htaccess para asegurarse de que todas las entradas se excluyan de las consultas SQL;

| # Habilitar motor de reescritura Motor de reescritura encendido Regla de reescritura ^(.*)$ – [F,L] # Bloquear inyecciones de MySQL RewriteCond %{QUERY_STRING} [a-zA-Z0-9_]=http:// [O] RewriteCond %{QUERY_STRING} [a-zA-Z0-9_]=(..//?)+ [O] RewriteCond %{QUERY_STRING} [a-zA-Z0-9_]=/([a-z0-9_.]//?)+ [NC,OR] RewriteCond %{QUERY_STRING} =PHP[0-9a-f]{8}-[0-9a-f]{4}-[0-9a-f]{4}-[0-9a-f]{4} -[0-9a-f]{12} [NC, O] RewriteCond %{QUERY_STRING} (../|..) [O] RewriteCond %{QUERY_STRING} ftp: [NC,OR] RewriteCond %{QUERY_STRING} http: [NC, OR] RewriteCond %{QUERY_STRING} https: [NC, O] RewriteCond %{QUERY_STRING} =|w| [NC, O] RewriteCond %{QUERY_STRING} ^(.*)/self/(.*)$ [NC,OR] RewriteCond %{QUERY_STRING} ^(.*)cPath=http://(.*)$ [NC, O] RewriteCond %{QUERY_STRING} (<|%3C).*script.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C)([^s]*s)+cript.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C).*iframe.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C)([^i]*i)+frame.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} GLOBALES(=|[|%[0-9A-Z]{0,2}) [O] RewriteCond %{QUERY_STRING} _REQUEST(=|[|%[0-9A-Z]{0,2}) [O] RewriteCond %{QUERY_STRING} ^.*([|]|(|)|<|>).* [NC,OR] RewriteCond %{QUERY_STRING} (NULL|OUTFILE|LOAD_FILE) [O] RewriteCond %{QUERY_STRING} (./|../|…/)+(motd|etc|bin) [NC,OR] RewriteCond %{QUERY_STRING} (host local|bucle invertido|127.0.0.1) [NC, O] RewriteCond %{QUERY_STRING} (<|>|'|%0A|%0D|%27|%3C|%3E|%00) [NC,OR] RewriteCond %{QUERY_STRING} concat[^(]*( [NC,OR] RewriteCond %{QUERY_STRING} union([^s]*s)+elect [NC,OR] RewriteCond %{QUERY_STRING} union([^a]*a)+ll([^s]*s)+elect [NC,OR] RewriteCond %{QUERY_STRING} (sp_executesql) [NC] Regla de reescritura ^(.*)$ – [F,L] |

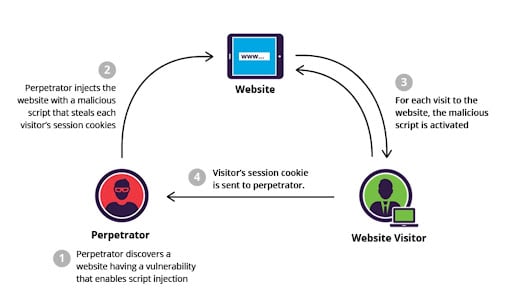

3. Ataques de secuencias de comandos entre sitios

Cómo funciona el ataque XSS (Fuente: Imperva)

Al igual que los ataques de inyección SQL, las secuencias de comandos entre sitios (XSS) intentan inyectar código malicioso en sitios web vulnerables. Un ejemplo es publicar información que lleva a los usuarios del sitio web a otro sitio web que luego intenta robar datos personales. Este escenario puede ser potencialmente peligroso ya que es posible que el otro sitio web ni siquiera necesite información del usuario. Simplemente puede escanear datos de identificación del usuario, como cookies, tokens de sesión y más.

Por lo general, puede evitar los ataques XSS mediante un firewall de aplicaciones web (WAF). Esta útil herramienta le permite bloquear tráfico específico en sitios web. La mayoría de los principales complementos de seguridad de WordPress, como All In One WP Security & Firewall , tendrán esta función disponible. Si prefiere concentrarse en ejecutar su sitio web de WordPress y quiere dejar la seguridad a los expertos, One WP Security & Firewall es una excelente manera de hacerlo. No solo lo ayuda a bloquear la mayoría de los tipos de ataques, sino que también puede escanear su sitio web de WordPress en busca de vulnerabilidades que quizás no conozca.

4. Ataques de fuerza bruta

WordPress hace uso de un sistema de credenciales que permite a los administradores y otros usuarios autorizados acceder a sus funciones de control. Desafortunadamente, muchos usuarios tienden a emplear contraseñas débiles y obvias. Las contraseñas de fuerza bruta utilizan secuencias de comandos que realizan intentos continuos y múltiples de inicio de sesión en un sitio de WordPress hasta que tienen éxito. El script funciona con una base de datos que contiene un diccionario de nombres de usuario y contraseñas de uso común (como Admin y Password1), con la esperanza de que haya elegido una de estas combinaciones sin pensar en los riesgos.

Sin embargo, puede hacer varias cosas para limitar la efectividad de los ataques de fuerza bruta;

- Utilice contraseñas complejas y únicas

- Bloquear el acceso al directorio de administración de WordPress

- Agregar autenticación de dos factores (2FA)

- Deshabilitar la exploración de directorios

- Limite el número de intentos de inicio de sesión

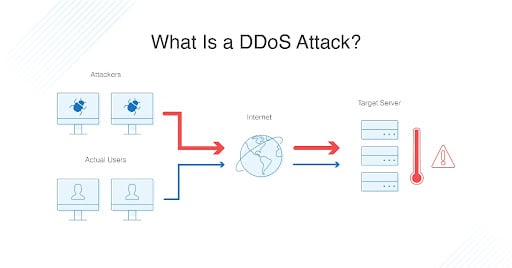

5. Ataques distribuidos de denegación de servicio

Los ataques DDoS intentan superar un sitio web con una avalancha de solicitudes que imitan el tráfico de visitantes. (Fuente: dnsstuff)

Los ataques de denegación de servicio distribuido (DDoS) consisten en una avalancha masiva de solicitudes dirigidas a un sitio web. Esta inundación tiene como objetivo paralizar un sitio web, haciéndolo inaccesible para los visitantes habituales, ya que no puede hacer frente al volumen de solicitudes. Si bien DDoS no es exclusivo de WordPress, los sitios web basados en este CMS pueden ser especialmente vulnerables, ya que requiere más recursos para atender una solicitud que los sitios web estáticos regulares. Sin embargo, puede ser imposible protegerse contra una inundación DDoS determinada, pero incluso las organizaciones más destacadas han sucumbido a estos ataques. Un ejemplo de esto fue el ataque a GitHub en 2018 , en el que su sitio web sufrió un ataque de inundación DDoS de 20 minutos.

Generalmente, los sitios web más pequeños no son el objetivo de un volumen tan masivo. Sin embargo, para mitigar las olas de DDoS más pequeñas, asegúrese de usar una red de distribución de contenido (CDN). Estas redes de servidores pueden ayudar a equilibrar las cargas entrantes y ayudar a servir contenido más rápido.

6. Ataques de falsificación de solicitudes entre sitios

Los ataques de falsificación de solicitudes entre sitios (CSRF) son otra forma en que los atacantes obligan a las aplicaciones web como WordPress a reconocer autenticaciones falsas. WordPress es especialmente vulnerable ya que estos sitios generalmente tienen muchas credenciales de usuario. El ataque CSRF es similar al ataque XSS discutido anteriormente en muchos aspectos. La principal diferencia es que CSRF necesita una sesión de autenticación, mientras que XSS no. De todos modos, el objetivo final es desviar a un visitante hacia una ubicación alternativa para robar datos.

La prevención de CSRF necesita implementación a nivel de complemento en la mayoría de los casos. Los desarrolladores suelen utilizar tokens anti-CSRF para vincular sesiones con usuarios específicos. Los propietarios de sitios web de WordPress solo pueden confiar en las actualizaciones de complementos y en las técnicas generales de fortalecimiento del sitio web para ayudar a prevenir los ataques CSRF.

Algunas acciones de endurecimiento que pueden funcionar incluyen;

- Deshabilitar editores de archivos

- Bloques específicos de ejecución de PHO

- Implementación 2FA

Reflexiones finales sobre los problemas de seguridad de WordPress

A veces existe la idea errónea de que WordPress es una aplicación web altamente vulnerable. Sin embargo, esta no es una afirmación del todo justa. Parte de esto se debe al uso generalizado de WordPress, pero una razón más importante es que los propietarios de sitios web no toman las precauciones necesarias.

A menudo damos por sentado la seguridad sin pensar en las consecuencias de elegir una contraseña simple. Sin embargo, los propietarios de sitios web deben asumir la responsabilidad no solo de la integridad de sus sitios web, sino también de la seguridad de los datos de sus usuarios.

Perfil del autor

Pui Mun Beh es un comercializador digital de WebRevenue .

La publicación ¿Qué problemas cruciales de seguridad de WordPress debe tener en cuenta? apareció primero en UpdraftPlus. UpdraftPlus: complemento de copia de seguridad, restauración y migración para WordPress.