Estadísticas de piratería de WordPress (¿Cuántos sitios web de WordPress son pirateados?)

Publicado: 2022-09-23¿Quiere saber cuántos sitios web de WordPress son pirateados? ¡Entonces no querrá perderse estas estadísticas de piratería de WordPress!

WordPress es el CMS más popular del mundo. Funciona con más sitios web que cualquier otro software. Pero desafortunadamente, esa popularidad también lo convierte en uno de los objetivos más comunes para los piratas informáticos.

Cada año, millones de sitios web de WordPress son víctimas de ciberataques. Si no desea ser parte de ese grupo, es útil mantenerse informado.

Con eso en mente, compartiremos más de 50 estadísticas de piratería de WordPress que los propietarios y administradores de sitios web deben conocer este año.

Las estadísticas a continuación lo ayudarán a obtener más información sobre el estado actual de la seguridad de WordPress en 2022. Revelarán las vulnerabilidades de sitios web más comunes que explotan los piratas informáticos y resaltarán algunas de las mejores prácticas que pueden ayudarlo a mantener su sitio web seguro y protegido.

¿Listo? ¡Empecemos!

¿Cuántos sitios web de WordPress son pirateados?

Nadie sabe exactamente cuántos sitios web de WordPress son pirateados, pero nuestra mejor estimación es de al menos 13 000 por día. Eso es alrededor de 9 por minuto, 390.000 por mes y 4,7 millones por año.

Llegamos a esta estimación basándonos en el hecho de que Sophos informa que diariamente se piratean más de 30 000 sitios web y que el 43 % de todos los sitios web se crean en WordPress.

¿Qué porcentaje de sitios web de WordPress son pirateados?

Según Sucuri, el 4,3% de los sitios web de WordPress que se escanearon con SiteCheck (un popular escáner de seguridad de sitios web) en 2021 habían sido pirateados (infectados). Eso es alrededor de 1 de cada 25 sitios web.

Si bien no todos los sitios web de WordPress usarán SiteCheck, probablemente sea una buena indicación del porcentaje del total de sitios web de WordPress que son pirateados.

Sucuri también descubrió que el 10,4% de los sitios web de WordPress corrían el riesgo de ser pirateados porque ejecutaban un software desactualizado.

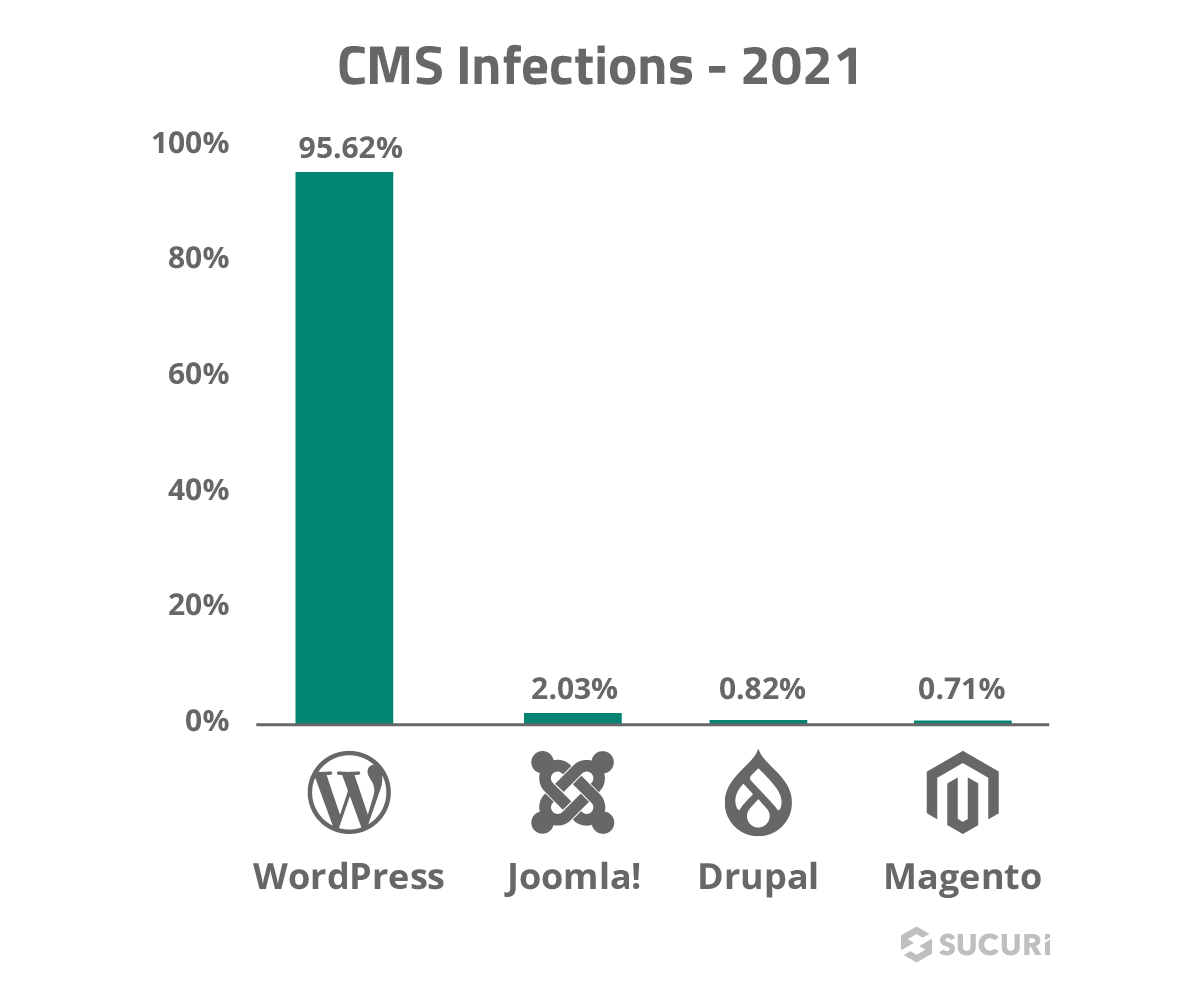

¿Cuál es la plataforma CMS más comúnmente pirateada?

WordPress fue el CMS (sistema de gestión de contenido) más comúnmente pirateado en 2021, según el informe anual de sitios web pirateados de Sucuri. Más del 95,6% de las infecciones detectadas por Sucuri estaban en sitios web que ejecutan WordPress.

Los 5 CMS más pirateados:

- WordPress – 95,6%

- Joomla – 2,03%

- Drupal – 0,83 %

- Magento – 0,71%

- OpenCart – 0.35%

Sin embargo, vale la pena señalar que el hecho de que la mayoría de las infecciones detectadas por Sucuri estuvieran en sitios web que ejecutan WordPress no significa necesariamente que haya algo inherentemente vulnerable en el software principal de WordPress.

Por el contrario, es más probable que simplemente sea un reflejo del hecho de que WordPress es, con mucho, el CMS más utilizado, y que los usuarios de WordPress tienen más probabilidades de usar complementos como Sucuri que los usuarios de otro software CMS.

Fuentes: Sophos, Colorlib, Sucuri 1

¿Cuáles son los hacks de WordPress más comunes?

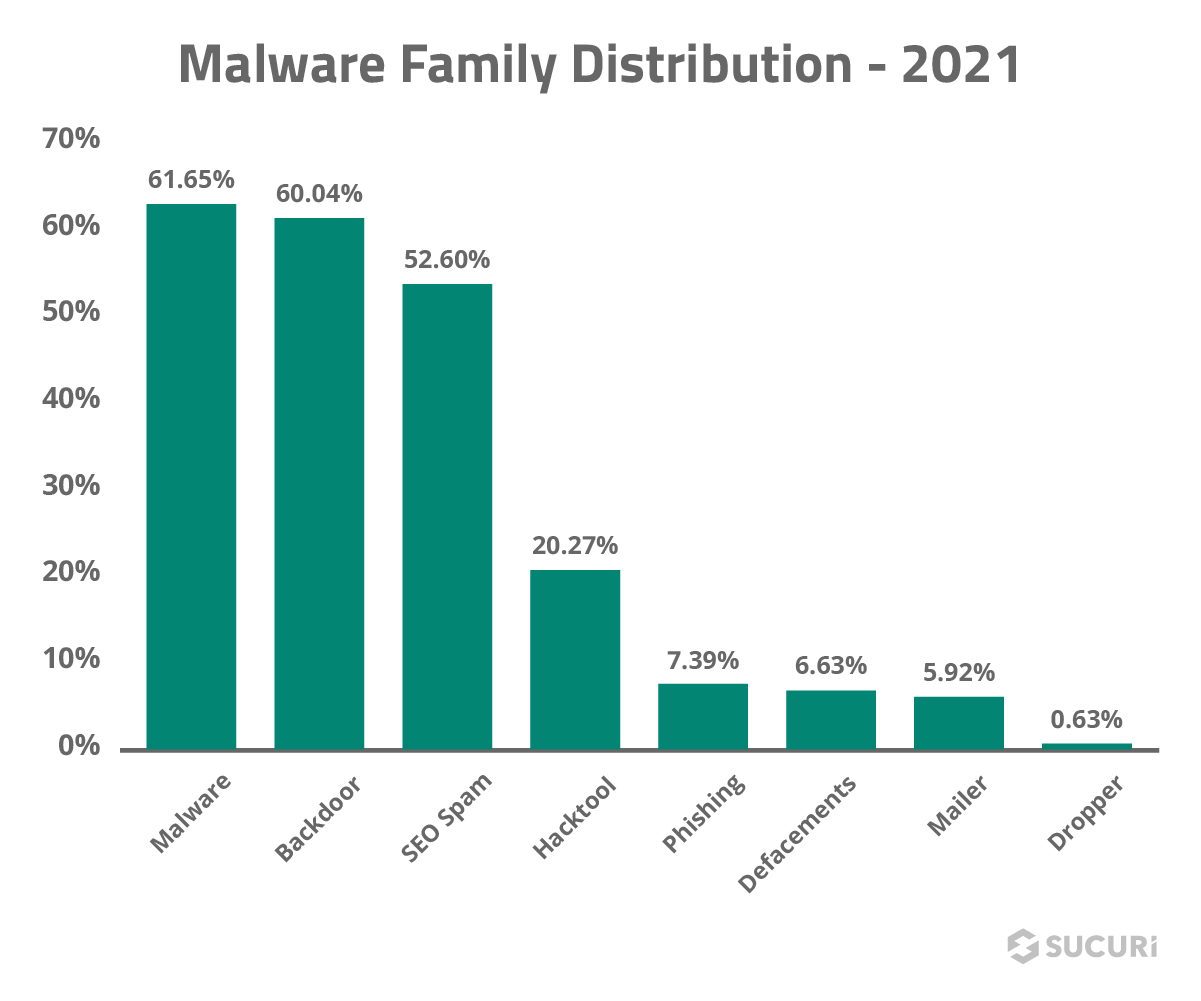

El malware es el tipo más común de pirateo de WordPress visto por Sucuri durante la respuesta a incidentes. En total, el 61,65 % de las infecciones encontradas por Sucuri se clasificaron como malware. Otras infecciones comunes incluyeron hacks de puerta trasera, spam de SEO, hacktools y hacks de phishing.

Los mejores hacks de WordPress encontrados por Sucuri

- Malware 61,65%

- puerta trasera – 60,04%

- Spam SEO – 52,60%

- Herramienta para hackear – 20.27%

- Suplantación de identidad: 7,39 %

- Desfiguraciones – 6.63%

- Correo – 5,92%

- Cuentagotas – 0.63%

Malware

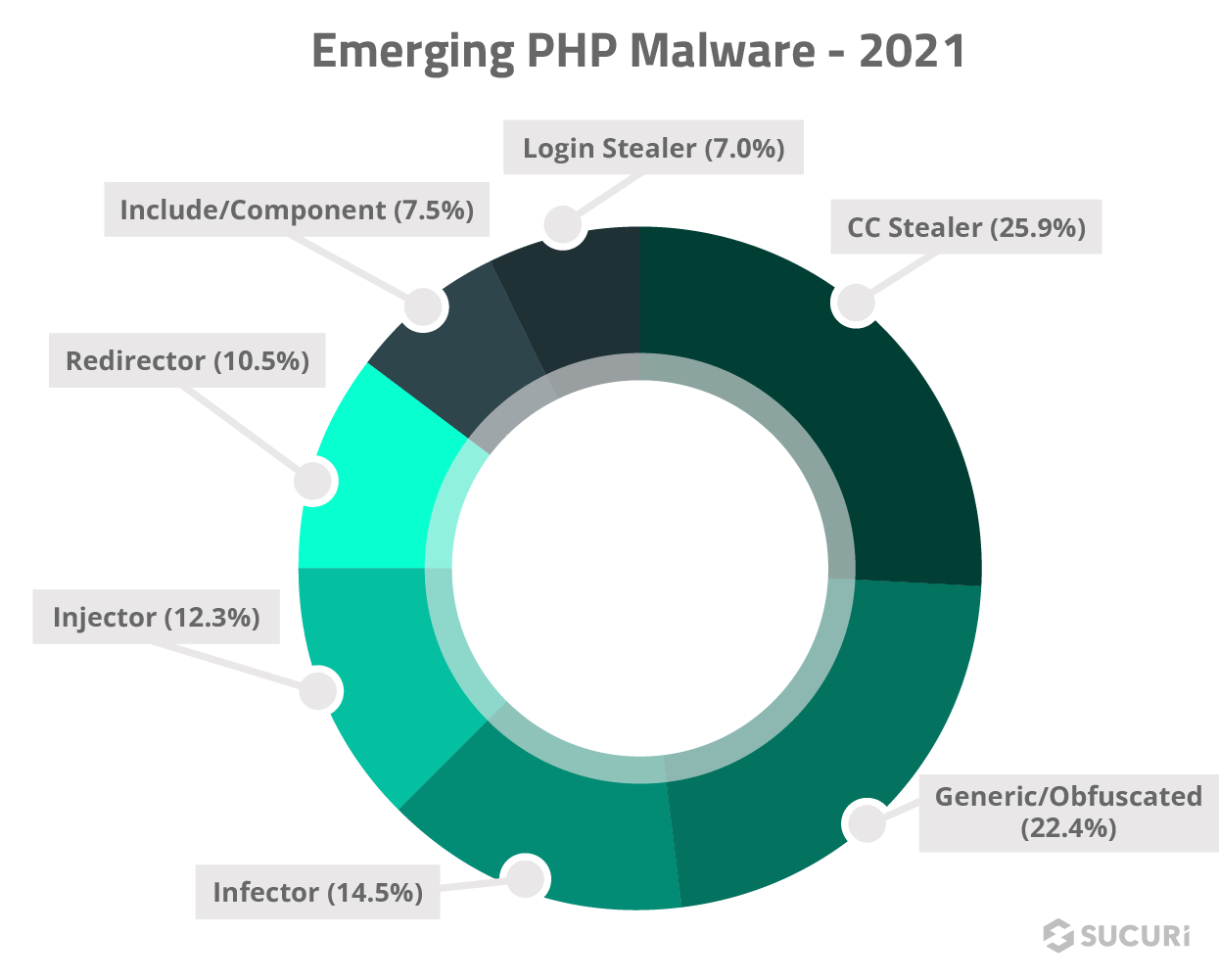

El malware es el tipo más común de pirateo de WordPress encontrado por Sucuri. Este es un término amplio y general que se refiere a cualquier tipo de software malicioso utilizado por los ciberdelincuentes para dañar o explotar su sitio web de WordPress. El tipo de malware más común es el malware PHP.

El malware es uno de los tipos de infecciones de seguridad más dañinos ya que, a diferencia de las puertas traseras y el spam de SEO, a menudo pone a los visitantes de su sitio en riesgo de algún tipo de acción maliciosa.

Por ejemplo, un ejemplo común de malware es una infección SiteURL/HomeURL, que implica infectar su sitio con un código que redirige a sus visitantes a dominios maliciosos o fraudulentos para robar sus datos de inicio de sesión.

Otro ejemplo es el robo de tarjetas de crédito: un ataque basado en la web en el que los piratas informáticos inyectan un código malicioso en los sitios web de comercio electrónico para robar la información de las tarjetas de crédito y débito de los visitantes. Curiosamente, las estadísticas muestran que el 34,5% de los sitios web infectados con un skimmer de tarjetas de crédito se ejecutan en WordPress.

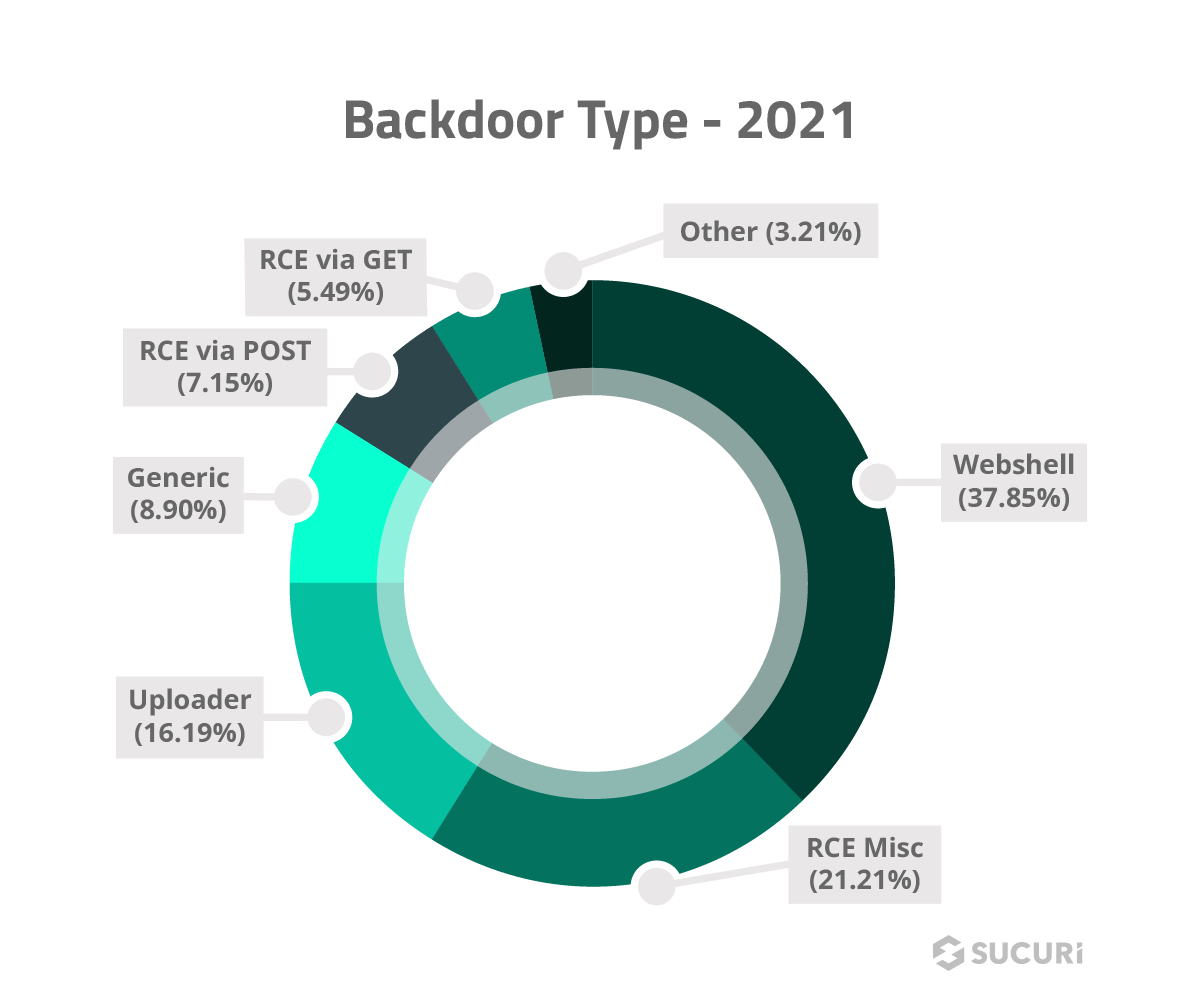

Puerta trasera

Las puertas traseras son el segundo tipo más común de pirateo de WordPress encontrado por Sucuri. Como sugiere el nombre, estos tipos de infecciones permiten a los piratas eludir los canales de inicio de sesión habituales para acceder al backend de su sitio web a través de una "puerta trasera" secreta y comprometer el medio ambiente.

correo basura

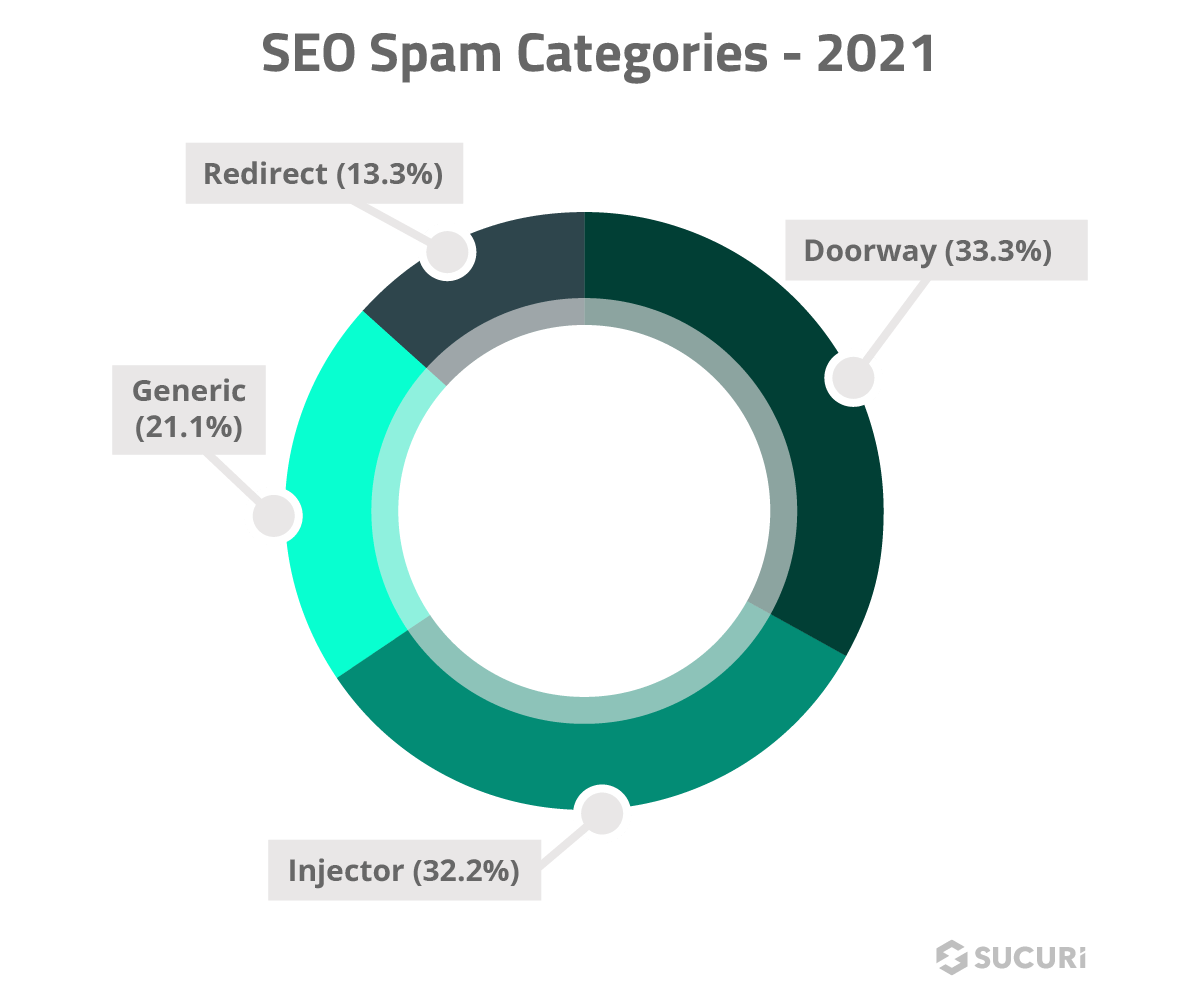

El spam SEO es el tercer hackeo más común encontrado por Sucuri y está presente en más de la mitad de todas las infecciones.

Este tipo de pirateo consiste en infectar sitios para mejorar la optimización del motor de búsqueda y dirigir el tráfico a sitios web de terceros mediante la configuración de redireccionamientos, la publicación de publicaciones de spam y la inserción de enlaces.

Mientras tanto, esto daña el puntaje SEO de su propio dominio y puede afectar negativamente su posición en el ranking orgánico en motores de búsqueda como Google.

Estadísticas clave:

- El 32,2% de las infecciones de spam de SEO se relacionan con los inyectores de spam, que salpican el entorno comprometido con enlaces de spam ocultos con fines de SEO.

- Otros tipos publican una tonelada de blogs con fines de SEO, generalmente sobre temas de spam.

- El 28% de las infecciones de SEO Spam se relacionan con productos farmacéuticos (Viagra, Cialis, etc.)

- El 22 % estaba relacionado con el spam de SEO japonés (estas campañas contaminan los resultados de búsqueda del sitio web de la víctima con productos de diseño de imitación y aparecen en los SERP en texto japonés.

- Las campañas de redirección suelen apuntar a dominios de nivel superior .ga y .ta

Fuentes: Sucuri 1

Vulnerabilidades de seguridad de WordPress

A continuación, veamos algunas estadísticas de WordPress que nos brindan más información sobre las vulnerabilidades de seguridad que los piratas informáticos explotan con mayor frecuencia.

¿Cuál es la mayor vulnerabilidad de seguridad de WordPress?

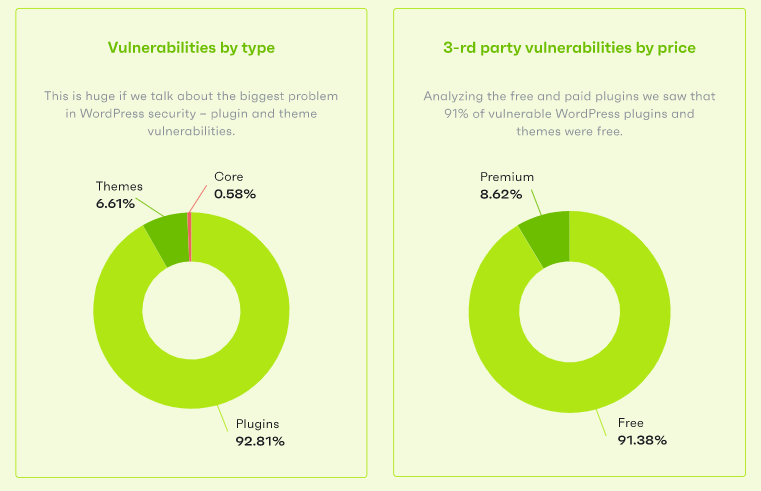

Los temas y complementos son las mayores vulnerabilidades de seguridad de WordPress. El 99,42 % de todas las vulnerabilidades de seguridad en el ecosistema de WordPress provinieron de estos componentes en 2021. Eso representa un aumento del 96,22 % en 2020.

Para desglosarlo un poco más, el 92,81 % de las vulnerabilidades procedían de complementos y el 6,61 % de temas.

Entre los complementos vulnerables de WordPress, el 91,38 % eran complementos gratuitos disponibles a través del repositorio de WordPress.org, y solo el 8,62 % eran complementos premium vendidos a través de mercados de terceros como Envato.

Estadísticas clave:

- El 42% de los sitios de WordPress tienen instalado al menos un componente vulnerable.

- Curiosamente, solo el 0,58% de las vulnerabilidades de seguridad encontradas por Patchstack se originaron en el software principal de WordPress.

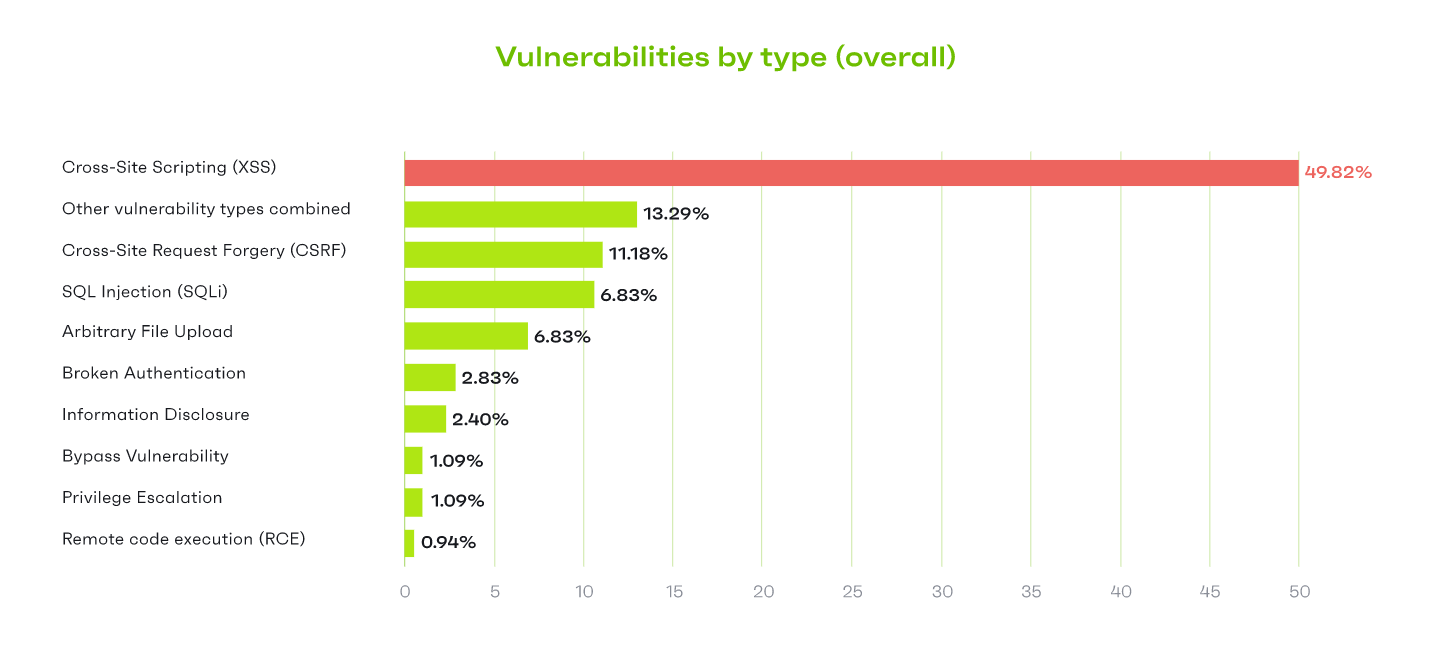

Principales vulnerabilidades de WordPress por tipo

Las vulnerabilidades de secuencias de comandos entre sitios (CSS) representan casi la mitad (~50 %) de todas las vulnerabilidades agregadas a la base de datos de Patchstack en 2021. Esto representa un aumento del 36 % en 2020.

Otras vulnerabilidades comunes en la base de datos incluyen:

- Otros tipos de vulnerabilidad combinados: 13,3 %

- Falsificación de solicitud entre sitios (CSRF): 11,2 %

- Inyección SQL (SQLi) – 6.8%

- Carga de archivos arbitrarios: 6,8 %

- Autenticación rota: 2,8 %

- Divulgación de información – 2.4%

- Omitir vulnerabilidad: 1,1 %

- Escalada de privilegios: 1,1 %

- Ejecución remota de código (RCE) – 0,9 %

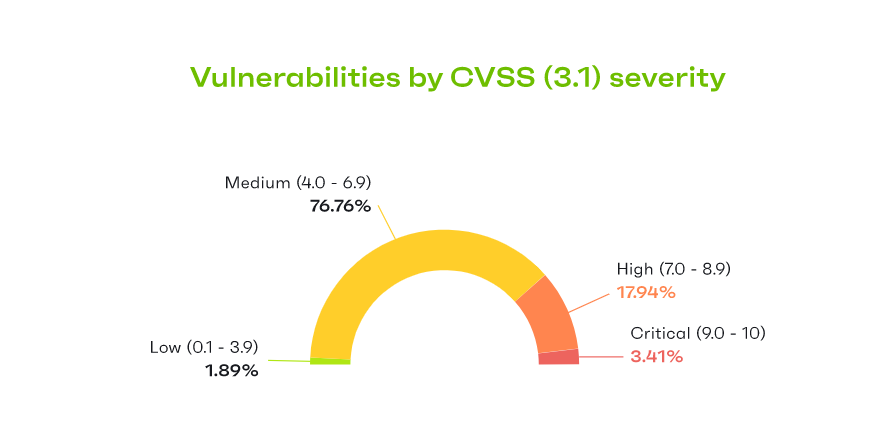

Principales vulnerabilidades de WordPress por gravedad

Patchstack clasifica cada vulnerabilidad en su base de datos según su gravedad. Para ello utiliza el sistema CVSS (Common Vulnerability Scoring System), que asigna un valor numérico entre 0 y 10 a cada vulnerabilidad en función de su gravedad.

La mayoría de las vulnerabilidades de WordPress identificadas por Patchstack el año pasado recibieron una puntuación CVSS de entre 4 y 6,9, lo que las convierte en una gravedad "media".

- El 3,4% de las vulnerabilidades identificadas fueron de gravedad crítica (puntuación CVSS de 9-10)

- El 17,9 % de las vulnerabilidades identificadas fueron de gravedad alta (puntuación CVSS de 7 a 8,9)

- El 76,8 % de las vulnerabilidades identificadas fueron de gravedad media (puntuación CVSS de 4 a 6,9)

- El 1,9 % de las vulnerabilidades identificadas fueron de gravedad baja (puntuación CVSS de 0,1 a 3,9)

Principales vulnerabilidades atacadas

Las cuatro principales vulnerabilidades 'atacadas' en la base de datos de Patchstack fueron:

- OptinMonster (versión 2.7.4 y anterior): REST-API sin protección para divulgación de información confidencial y acceso a API no autorizado

- Capacidades de PublishPress (versión 2.3 y anteriores): cambio de configuración no autenticado

- Booster para WooCommerce (versión 5.4.3 y anteriores) – Omisión de autenticación

- Image Hover Effects Ultimate (versión 9.6.1 y anteriores): actualización de opciones arbitrarias no autenticadas

Fuente: Sucuri 1 , Patchstack

Estadísticas de piratería de complementos de WordPress

Como mencionamos anteriormente, los complementos de WordPress son la fuente más común de vulnerabilidades de seguridad que permiten a los piratas informáticos infiltrarse o comprometer su sitio web. A continuación, veremos algunas estadísticas de piratería de WordPress que se relacionan con los complementos de WordPress.

En caso de que aún no lo supiera, los complementos son pequeñas aplicaciones de software de terceros que puede instalar y activar en su sitio de WordPress para ampliar su funcionalidad.

¿Cuántas vulnerabilidades de complementos de WordPress hay?

Se encontraron 35 vulnerabilidades críticas en complementos de WordPress en 2021. De manera preocupante, dos de ellas estaban en complementos que tenían más de 1 millón de instalaciones: All in One SEO y WP Fastest Cache.

La buena noticia es que los desarrolladores del complemento corrigieron rápidamente las dos vulnerabilidades anteriores. Sin embargo, el 29% del número total de complementos de WordPress que tenían vulnerabilidades críticas no recibieron un parche.

¿Cuáles son los complementos de WordPress más vulnerables?

Contact Form 7 fue el complemento de WordPress vulnerable más comúnmente identificado. Se encontró en el 36,3% de todos los sitios web infectados en el punto de infección.

Sin embargo, es importante señalar que esto no significa necesariamente que el Formulario de contacto 7 fuera el vector de ataque que los piratas informáticos explotaron en estos casos, solo que contribuyó al entorno general inseguro.

TimThumb fue el segundo complemento de WordPress vulnerable más comúnmente identificado en el momento de la infección y se encontró en el 8,2 % de todos los sitios web infectados. Esto es especialmente sorprendente dado que la vulnerabilidad de TimThumb tiene más de una década.

Los 10 principales complementos de WordPress vulnerables identificados:

| Principales componentes vulnerables de WordPress | Porcentaje |

|---|---|

| 1. Formulario de contacto 7 | 36,3% |

| 2. TimThumb (script de cambio de tamaño de imagen utilizado por temas y complementos) | 8,2% |

| 3. WooCommerce | 7,8% |

| 4. Formas Ninja | 6,1% |

| 5. Yoast SEO | 3,7% |

| 6. Elementor | 3,7% |

| 7. Biblioteca Freemius | 3,7% |

| 8. Creador de páginas | 2,7% |

| 9. Administrador de archivos | 2,5% |

| 10. Bloque WooCommerce | 2,5% |

¿Cuántos complementos de WordPress debería tener?

Las mejores prácticas sugieren que los propietarios y administradores de sitios web deben tener la menor cantidad posible de complementos de WordPress. Cuantos menos complementos tenga, menor será el riesgo de encontrar una vulnerabilidad.

El sitio promedio de WordPress tiene instalados 18 complementos y temas diferentes. Esto es 5 menos que el año pasado y, en la superficie, parece ser un movimiento en la dirección correcta.

Sin embargo, se descubrió que más de esos complementos y temas estaban desactualizados este año en comparación con el año pasado. En promedio, 6 de los 18 complementos instalados en los sitios web estaban desactualizados, en comparación con solo 4 de los 23 del año pasado.

¿Cuál es el complemento de seguridad de WordPress más popular?

Jetpack es el complemento de seguridad de WordPress más popular en el directorio de complementos de WordPress, con más de 5 millones de descargas. Sin embargo, es discutible si Jetpack puede clasificarse o no como un verdadero complemento de seguridad.

Aunque incluye funciones de seguridad como 2FA, detección de malware y protección de fuerza bruta, también incluye otras funciones para optimizar la velocidad, análisis y herramientas de diseño. Esto lo convierte más en un complemento todo en uno que en un complemento de seguridad.

En cuanto a los complementos de seguridad dedicados , Wordfence es el más popular, con 4 millones de descargas en la base de datos de complementos de WordPress.

Vulnerabilidades del tema de WordPress

El 12,4 % de las vulnerabilidades de temas de WordPress identificadas por Patchstack tenían una puntuación CVSS crítica (9,0 – 10,0). Y, lo que es más preocupante, 10 temas tenían un riesgo de seguridad CVSS 10.0 que compromete todo el sitio del usuario a través de una opción de eliminación y carga de archivos arbitrarios no autenticados.

Fuentes : Patchstack, WordPress 1 , WordPress 2

¿Cómo puede proteger su sitio web de WordPress de ser pirateado?

Puede proteger su sitio web de WordPress para que no sea pirateado reduciendo el uso de complementos y temas, asegurándose de actualizar todo el software con frecuencia y parcheando las vulnerabilidades identificadas, y fortaleciendo WordPress.

Aquí hay algunas estadísticas que revelan más sobre cómo aumentar la seguridad de su sitio web de WordPress.

Recomendaciones de fortalecimiento de WordPress más comunes

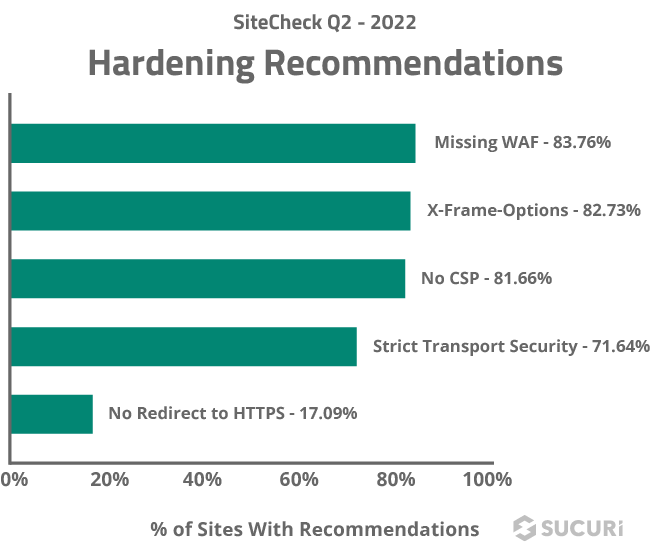

Según datos de Sucuri, más del 84% de los sitios web no tenían un firewall de aplicaciones de sitios web (WAF), lo que lo convierte en la principal recomendación de fortalecimiento de WordPress.

Los WAF ayudan a parchear virtualmente las vulnerabilidades conocidas y protegen su sitio contra ataques DDoS, spam de comentarios y bots maliciosos.

También se descubrió que el 83 % de los sitios web carecían de X-Frame-Options, un encabezado de seguridad que ayuda a mejorar su seguridad al protegerlo contra el secuestro de clics y evitar que los piratas incrusten su sitio web en otro a través de un iframe. Esto convierte a X-Frame-Options en la segunda recomendación de endurecimiento más común.

Las 5 recomendaciones de endurecimiento más comunes detectadas por Sucuri:

- Falta WAF – 84%

- Opciones de X-Frame – 83%

- Sin CSP: 82 %

- Estricta Seguridad en el Transporte – 72%

- Sin redirección a HTTPS: 17 %

¿Cómo protegen los administradores de sitios web sus sitios?

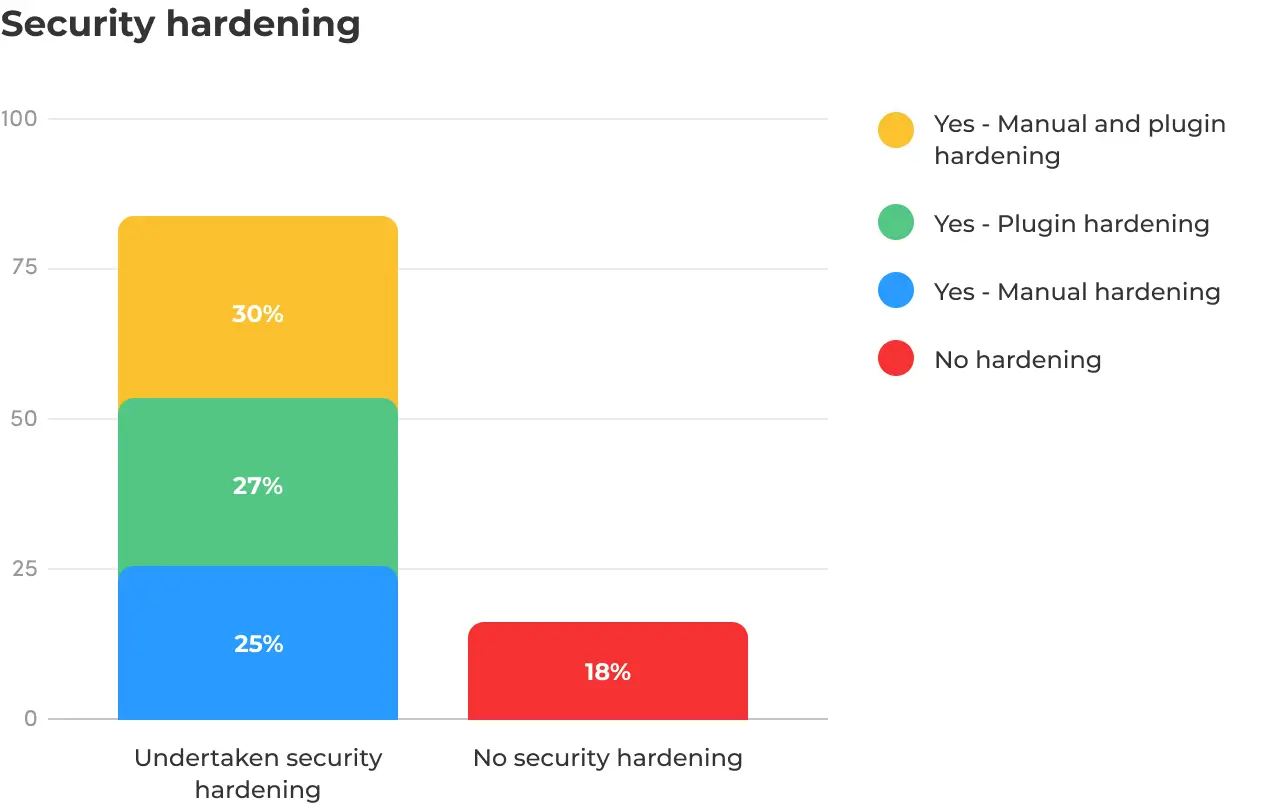

Según una encuesta de administradores y propietarios de sitios web, el 82 % ha reforzado la seguridad, una práctica que implica tomar medidas para hacer que su sitio de WordPress sea más difícil de piratear.

De ellos, el 27 % usó un complemento para fortalecer su sitio, el 25 % realizó el fortalecimiento manual y el 30 % hizo una combinación de ambos. Solo el 18% no hizo ningún endurecimiento en absoluto.

Estadísticas clave:

- El 81% de los administradores de WordPress encuestados tienen al menos un complemento de firewall instalado

- El 64% de los administradores de WordPress encuestados usan 2FA (autenticación de dos factores), mientras que el 36% no lo hace.

- El 65% de los administradores de WordPress encuestados usan complementos de registro de actividad.

- El 96 % de los administradores de WordPress encuestados y los propietarios de sitios web consideran que la seguridad de WordPress es muy importante. Y el 4% lo ve como algo importante.

- El 43 % de los administradores dedica de 1 a 3 horas al mes a la seguridad de WordPress

- El 35% de los administradores pasan más de 3 horas al mes en la seguridad de WordPress

- El 22% de los administradores pasan menos de 1 hora en la seguridad de WordPress.

¿Cómo aseguran los profesionales web los sitios de sus clientes?

Según una encuesta reciente, casi la mitad de todos los profesionales web que trabajan con clientes confían en complementos de seguridad premium para proteger los sitios web de sus clientes:

Los principales métodos que utilizan los profesionales web para proteger los sitios de los clientes:

- 45.6% paga por complementos de seguridad premium

- 42.4% usa complementos de seguridad gratuitos

- El 31,2 % paga a un proveedor de seguridad profesional

- 28.8% maneja problemas de seguridad internamente

- El 24,8 % remite a sus clientes a un proveedor de seguridad profesional

- 10,4% utiliza otros métodos

- 6.4% les dice a sus clientes que usen complementos gratuitos

- 5.6% no tiene un plan de seguridad del sitio web

Principales tareas de seguridad que realizan los profesionales web

Actualizar WordPress (o cualquier CMS que use el cliente) y los complementos es la tarea de seguridad más común que realizan los profesionales de la web, con tres cuartas partes de todos los encuestados que dicen que esto es algo que hacen.

Principales tareas que los profesionales de la seguridad web realizan para sus clientes:

- 75% actualiza CMS y complementos

- 67% sitios de respaldo

- 57% instala certificados SSL

- 56% monitorea o escanea sitios web en busca de malware

- 38% arregla sitios relacionados con problemas de seguridad

- 34% vulnerabilidades de parches

¿Con qué frecuencia debe actualizar su sitio de WordPress?

Como mencionamos anteriormente, mantener actualizado su sitio web de WordPress es increíblemente importante desde el punto de vista de la seguridad.

La mayoría de los administradores de sitios actualizan su sitio web semanalmente (35 %), pero el 20 % realiza actualizaciones diariamente y el 18 % lo hace mensualmente. El 21% de los administradores de sitios tienen configurado algún tipo de actualizaciones automáticas para no tener que hacerlo manualmente.

Estadísticas clave:

- El 52% de los propietarios y administradores de WP encuestados tienen habilitadas las actualizaciones automáticas para el software, los complementos y los temas de WP.

- El 25 % siempre prueba primero las actualizaciones en un entorno de prueba o ensayo.

- 32% a veces prueba actualizaciones

- 17% nunca prueba las actualizaciones

- 26% solo prueba actualizaciones importantes

Fuentes: Sucuri 2 , Sucuri 3 , WP White Security

Los costos de la piratería de WordPress

Ser pirateado puede costar a las empresas una pequeña fortuna. Eliminar el malware de manera profesional cuesta $613 en promedio, pero puede costar miles, o incluso millones, de dólares más para recuperarse de una violación de datos grave.

Además de los costos monetarios, la piratería de WordPress también puede afectar indirectamente el costo de dinero de las empresas al afectar los ingresos y dañar la reputación de la marca.

¿Cuánto cuesta reparar un sitio web de WordPress pirateado?

El costo promedio de la eliminación de malware de WordPress es de $ 613, pero eso puede variar sustancialmente de un caso a otro. Individualmente, los precios iban desde $50 hasta $4,800.

En comparación, pagar la seguridad del sitio web para proteger su sitio del malware cuesta solo $ 8 por sitio / mes, en promedio, lo que lo convierte en una obviedad para la mayoría de los propietarios de sitios.

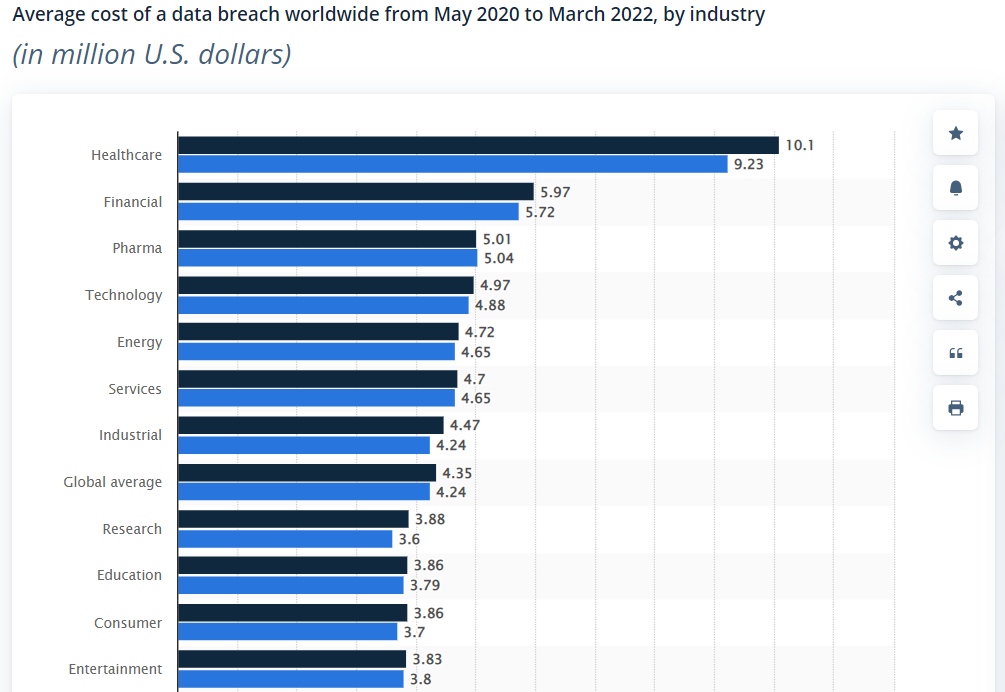

¿Cuánto cuestan las filtraciones de datos a las empresas?

La piratería es responsable del 45% de las violaciones de datos en todo el mundo. Y, en promedio, el costo promedio de una violación de datos es de $3.86 millones. Pero, por supuesto, esto varía según el tamaño de la organización, la industria, etc.

¿Cuáles son los mayores impactos de la piratería de WordPress?

Según los profesionales web encuestados, el mayor impacto de un hackeo en el negocio de su cliente fue la pérdida de tiempo (59,2%). Otros impactos negativos incluyen:

- Pérdida de ingresos – 27,2%

- Pérdida de confianza del cliente – 26,4%

- Pérdida de reputación de marca: 25,6 %

- Sin interrupción: 17,6 %

Fuentes: Patchstack, Statista, Sucuri 3

¿Cuál es la versión más segura de WordPress?

La versión más segura de WordPress es siempre la última versión. Al momento de escribir, esto es WordPress 6.0.2.

¿Con qué frecuencia publica WordPress actualizaciones de seguridad?

WordPress normalmente lanza varias actualizaciones de seguridad y mantenimiento cada año. Hubo 4 en 2021. La última versión de seguridad (en el momento de escribir este artículo) era WordPress 6.0.2, que solucionó tres problemas de seguridad: una vulnerabilidad XSS, un problema de escape de salida y una posible inyección de SQL.

¿Las versiones antiguas de WordPress son fáciles de hackear?

Se descubrió que solo el 50,3% de los sitios web de WordPress estaban desactualizados cuando se infectaron, lo que sugiere que ejecutar una versión desactualizada del software de WordPress solo se correlaciona aproximadamente con la infección. No obstante, las mejores prácticas sugieren que siempre debe usar la última versión de WordPress para minimizar el riesgo de ser pirateado.

Fuentes: Sucuri 1 , WordPress 3

Pensamientos finales

Con esto concluye nuestro resumen de las estadísticas de piratería de WordPress más importantes para 2022. ¡Esperamos que estos datos le hayan resultado útiles!

Si desea obtener más información sobre WordPress, consulte nuestro resumen de estadísticas de WordPress.

También puede obtener más información sobre cómo proteger su sitio de los piratas informáticos leyendo nuestra guía detallada sobre cómo mejorar la seguridad de WordPress en 2022.

¡Buena suerte!

Háganos saber si le gustó la publicación.