MongoDB : une base de données NoSQL puissante mais non sécurisée

Publié: 2023-01-22MongoDB est un puissant système de base de données orienté document, parfait pour les applications Web modernes. Il a une excellente évolutivité et est très facile à utiliser. Cependant, un problème de sécurité potentiel avec MongoDB est l'injection nosql. L'injection Nosql est un type d'attaque où une entrée malveillante est fournie à une base de données nosql afin d'exécuter des actions involontaires ou d'accéder à des données sensibles. Cela peut se produire si l'entrée de l'utilisateur n'est pas correctement validée ou filtrée. Heureusement, le pilote MongoDB dispose de protections intégrées contre les attaques par injection nosql . Cependant, il est toujours important d'être conscient de ce problème de sécurité et de prendre des mesures pour le prévenir.

En termes de popularité, MongoDB est le cinquième magasin de données le plus populaire, derrière la base de données Apache Cassandra et d'autres moteurs NoSQL. Comme il n'existe pas de standard de langage NoSQL, le processus d'injection de chaque fournisseur est adapté au langage de requête qu'il utilise. PHP est utilisé dans la plupart des cas d'injection NoSQL sur le Web, et j'en reparlerai plus tard. Lorsque l'expression JS est placée dans une clause $where ou transmise à une fonction mapReduce ou group, Mongo prend en charge l'évaluation. Par conséquent, si nous entrons un JavaScript valide dans la chaîne de requête et faisons correspondre correctement les guillemets, Mongo pourra exécuter notre JavaScript. Pour atteindre notre objectif de trouver tous les utilisateurs valides, nous préférons transmettre quelque chose qui sera toujours vrai. Cette application MEAN stack est composée de trois parties : Express, Mongo et Node.

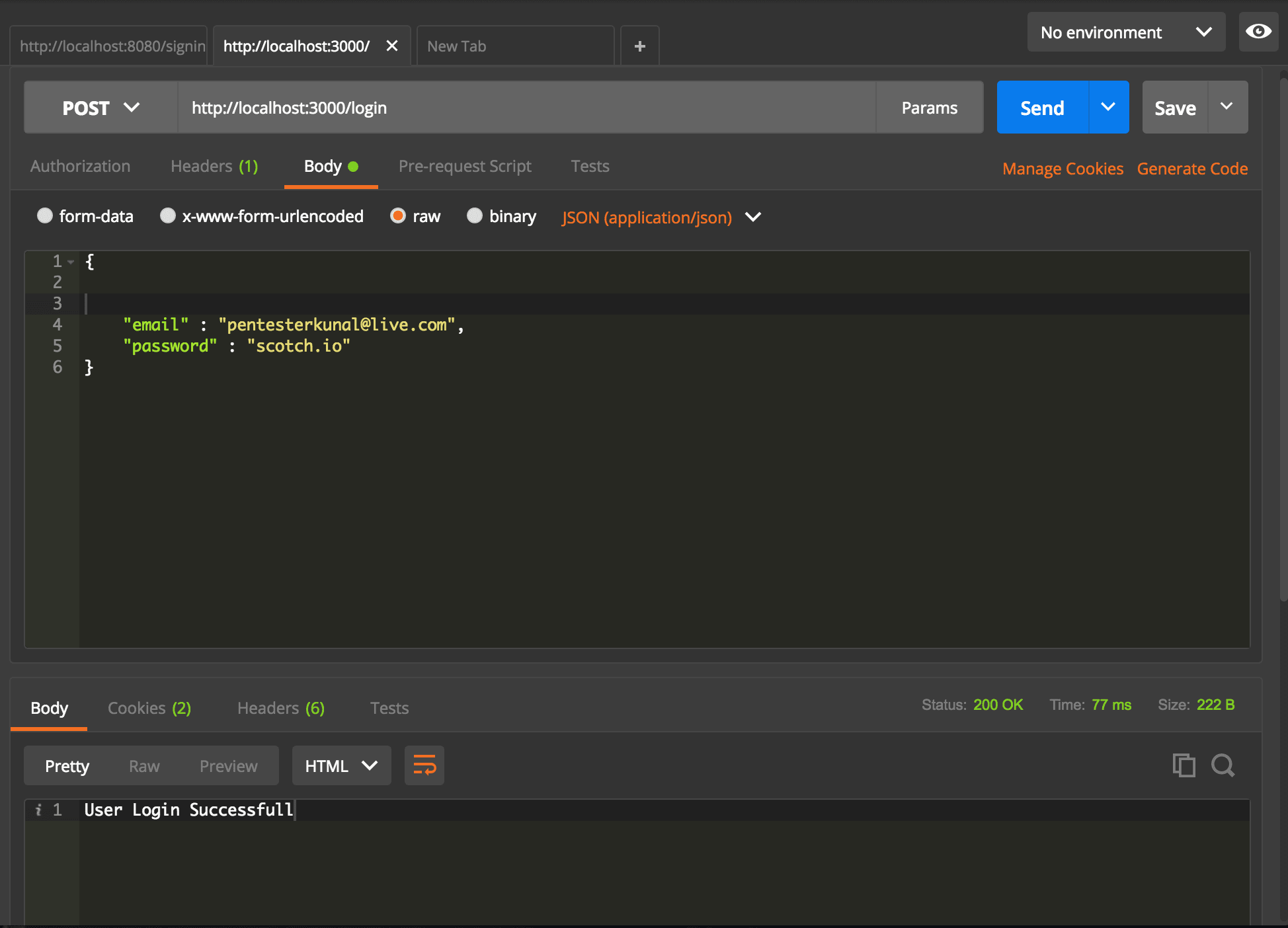

Un objet attendu semble être le suivant : Le code de réception pour Express est le suivant : Vous pouvez injecter une nouvelle valeur en remplaçant le champ nom d'utilisateur ou mot de passe par une requête Mongo valide . Pour éviter les injections NoSQL, il est essentiel de développer une base de code solide. Avant de durcir votre instance mongo et votre code d'application, vous devez faire certaines choses. Vous pouvez limiter ou empêcher les injections de votre code, quel que soit l'âge ou la sophistication de votre langage.

L'injection NoSQL est une vulnérabilité de protection des données qui permet à un attaquant d'inclure une entrée malveillante dans une requête fournie par un utilisateur final et d'exécuter une commande indésirable sur la base de données.

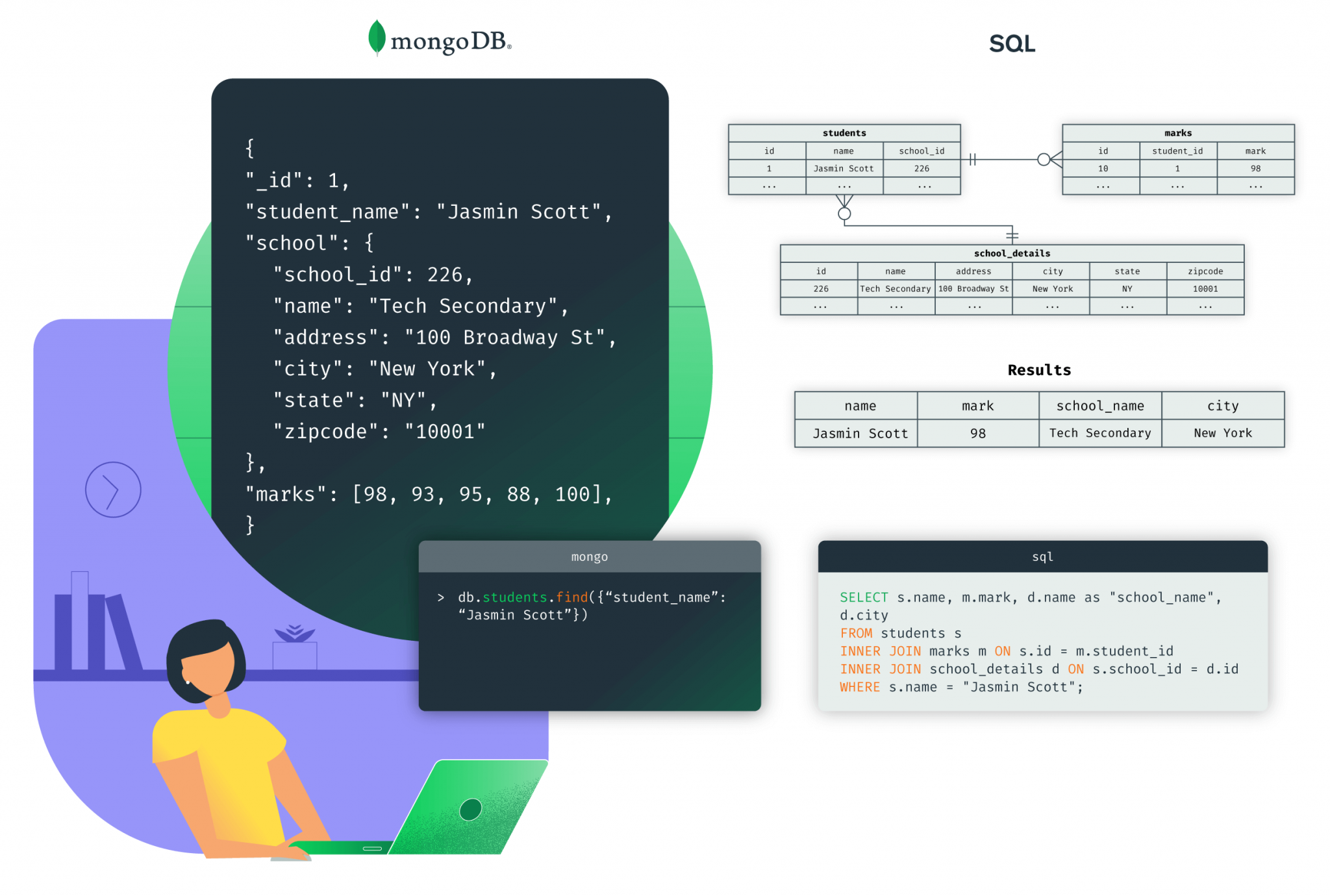

La base de données MongoDB est basée sur un modèle de document non relationnel. En conséquence, il s'agit d'une base de données NoSQL (NoSQL = Not-only-SQL), qui diffère considérablement des bases de données relationnelles comme Oracle, MySQL ou Microsoft SQL Server.

Les bases de données documentaires, les bases de données clé-valeur, les magasins à colonnes larges et les bases de données graphiques ne sont que quelques-uns des types de bases de données NoSQL disponibles. La base de données MongoDB NoSQL est la plus utilisée au monde.

Object Data Modeling (ODM) est une nouvelle bibliothèque en cours de développement pour MongoDB et Node. Les relations entre les données sont gérées, la validation du schéma est effectuée et le code de MongoDB est traduit dans la représentation de ces objets en utilisant ceci. MongoDB, une base de données de documents NoSQL , ne nécessite pas de schéma pour fonctionner.

L'injection est-elle possible dans Mongodb ?

Il n'y a pas de réponse définitive à cette question car cela dépend de l'implémentation particulière de MongoDB. Cependant, il est généralement possible d'injecter du code dans MongoDB via l'utilisation de fonctions définies par l'utilisateur (UDF). Les UDF permettent aux développeurs d'étendre les fonctionnalités de MongoDB en écrivant leurs propres fonctions personnalisées. Ces fonctions peuvent ensuite être utilisées dans les requêtes et les mises à jour, comme n'importe quelle autre fonction intégrée. De plus, les UDF peuvent être utilisées pour accéder à des données provenant de sources externes, telles que d'autres bases de données ou des services Web. Cela permet d'injecter du code dans MongoDB qui ne serait pas possible autrement.

Le fait que MongoDB soit la base de données la plus populaire en raison de son évolutivité est l'une des raisons pour lesquelles elle est si populaire. L'application Web contient des commandes MongoDB qui lui permettent de récupérer et d'afficher des données. La vulnérabilité de MongoDB, comme celle de toute autre base de données, est due aux attaques par injection SQL. Une requête malveillante est automatiquement reconnue par la base de données comme s'il s'agissait d'une autre, et elle renvoie les données demandées à l'attaquant. Un attaquant peut utiliser cela comme un moyen de prendre le contrôle de votre entrée. L'attaquant peut prendre le contrôle d'un serveur si l'entrée n'est pas valide. MongoDB inclut plusieurs fonctionnalités de sécurité intégrées pour créer des requêtes sécurisées sans JavaScript. Cependant, si vous devez utiliser JavaScript dans votre requête, vous devez suivre les meilleures pratiques.

Mongodb et Dynamodb : les bases de données Nosql toujours vulnérables à l'injection SQL

Malgré le fait que MongoDB est une base de données NoSQL, les attaques par injection SQL sont toujours un problème car le développeur est toujours exposé s'il ne parvient pas à nettoyer l'entrée de manière adéquate. MongoDB n'utilise pas SQL pour les requêtes, ce qui signifie que si le développeur ne nettoie pas correctement l'entrée, le résultat est toujours une attaque par injection . L'une des techniques de piratage Web les plus courantes est l'injection SQL, qui injecte du code malveillant dans les instructions SQL via une entrée de page Web. Les attaques par injection SQL continuent d'être un problème avec DynamoDB, malgré son statut NoSQL ; cependant, comme l'entrée n'est pas correctement filtrée, le développeur est toujours vulnérable.

Existe-t-il un équivalent de Sql Injection pour Mongodb ?

À l'heure actuelle, il n'existe aucun équivalent connu de l'injection SQL pour MongoDB. Bien que MongoDB soit moins sensible aux attaques par injection que les bases de données SQL, il n'est pas entièrement à l'abri. Des attaques par injection sur MongoDB peuvent se produire si une entrée utilisateur non fiable est utilisée sans validation ou désinfection appropriée. Si elles ne sont pas correctement gérées, ces attaques peuvent permettre à un attaquant de modifier des données, d'exécuter des actions involontaires ou d'accéder à des informations sensibles.

La majorité des attaques par injection sont activées par une désinfection insuffisante des entrées. Une paire de guillemets est couramment utilisée pour distinguer le code des données dans le langage, mais ce n'est pas toujours le cas. De nombreux développeurs ne parviennent pas à nettoyer les entrées des utilisateurs, laissant leurs applications vulnérables aux failles. En savoir plus sur les attaques par injection SQL dans MongoDB. Les bases de données NoSQL, qui sont livrées avec un partitionnement intégré, ont l'avantage de pouvoir se développer horizontalement plutôt que verticalement. Un développeur qui ne parvient pas à nettoyer correctement une entrée sera toujours exposé aux attaques par injection. Une attaque par injection NoSQL est similaire à une vulnérabilité par injection SQL en ce sens qu'elle tire parti des entrées utilisateur épurées lors du développement de requêtes de base de données.

La documentation et les consignes de sécurité d'une base de données NoSQL doivent toujours être lues. Avant d'utiliser des attaques par injection SQL pour attaquer une application, assurez-vous que vos données sont nettoyées pour réduire leur vulnérabilité. Zuar peut vous aider à déterminer les améliorations que vous pouvez apporter à votre système actuel pour le rendre plus efficace et automatiser la saisie des données.

Attaques par injection Mongodb : comment protéger vos données

MongoDB est une base de données NoSQL populaire, qui permet un développement d'applications plus rapide. Malgré le fait que MongoDB est une base de données orientée documents, toute charge utile malveillante qui y est injectée peut avoir de graves conséquences. En utilisant l'injection de code JSON , une attaque par injection sur MongoDB est possible. Les applications MEAN s'appuient fortement sur MongoDB, de sorte qu'un attaquant peut utiliser le code JSON pour transmettre des données via celui-ci. la charge utile malveillante est injectée dans des bases de données non SQL telles que MongoDB, selon l'injection NoSQL. Lorsqu'une charge utile malveillante est injectée dans MongoDB, elle peut avoir des effets considérables et les injections NoSQL peuvent être graves.

Mongodb prend-il en charge Nosql ?

Oui. MongoDB est une base de données NoSQL qui utilise un format de type JSON pour stocker des données. Les bases de données NoSQL sont souvent utilisées pour le Big Data et les applications Web en temps réel.

MongoDB est un système de gestion de base de données orienté document qui est open source et utilise un système de gestion de base de données open source. La base de données MongoDB stocke les données dans des fichiers plats dans leurs propres objets de stockage binaires. Le stockage des données est extrêmement compact et efficace, ce qui le rend idéal pour les gros volumes. Les systèmes de gestion de bases de données qui utilisent la technologie NoSQL diffèrent fondamentalement des bases de données relationnelles. MongoDB prend en charge le traitement par lots en utilisant sa fonction d'agrégation. L'architecture MongoDB stocke les documents dans une seule collection. Étant donné que la collection est sans schéma, elle peut être comparée à un autre document de la même collection en fonction de différents contenus, champs et tailles. Par conséquent, MongoDB ne peut pas être considéré comme une alternative à NoSQL.

La création et l'utilisation de schémas de MongoDB ne sont que l'un de ses nombreux avantages. Le concept de schéma consiste à créer un ensemble de règles pour la classification des données. Le nom d'un schéma peut définir comment les champs sont attribués, quels types de données sont autorisés et comment les données sont accessibles. Cela vous permet de structurer vos données de manière plus gérable et simple. La possibilité de faire évoluer votre base de données est également une fonctionnalité de MongoDB. Avec MongoDB, il n'est pas nécessaire de se préoccuper des grandes quantités de données. Cela est dû à son système d'indexation B-tree rapide et efficace. De plus, MongoDB inclut un système de journalisation qui garantit que vos données sont toujours à jour. MongoDB est une excellente base de données de documents car elle est très facile à utiliser et peut très bien évoluer. MongoDB est une excellente base de données NoSQL car elle est simple à utiliser et fiable.

Injection de commande Mongodb

L'injection de commande MongoDB est une vulnérabilité de sécurité qui se produit lorsqu'une entrée utilisateur non fiable est transmise à une commande shell MongoDB. Cela peut permettre à un attaquant d'exécuter des commandes arbitraires sur le serveur, ce qui peut entraîner une perte de données ou une compromission du serveur.

Qu'est-ce que l'injection de commande ?

Une injection de commande est un type de cyberattaque dans laquelle un système d'exploitation (OS) hôte est attaqué avec des commandes arbitraires. Un acteur malveillant injecte les commandes en exploitant une vulnérabilité de l'application, telle qu'un manque de validation des entrées.

Mongodb empêche-t-il l'injection SQL ?

Malgré le fait que les bases de données NoSQL telles que MongoDB ne sont pas basées sur SQL, elles sont capables d'effectuer des requêtes basées sur l'entrée de l'utilisateur. En d'autres termes, si le développeur ne nettoie pas correctement l'entrée, il risque toujours d'être victime d'attaques par injection.

Qu'est-ce que l'injection Xquery ?

L'injection XQuery peut énumérer des variables dans l'environnement de la victime, injecter des commandes sur l'hôte local ou effectuer des requêtes sur des fichiers et des sources de données distants. Les attaques par injection SQL sont similaires à celles effectuées par tunnellisation à travers le point d'entrée de l'application pour accéder à la couche d'accès aux ressources.

Exemple d'injection SQL Mongodb

L'exemple d'injection SQL Mongodb est lorsqu'un utilisateur malveillant tente d'injecter du code SQL dans une base de données MongoDB afin d'accéder à des données sensibles. Cela peut être fait en exploitant les vulnérabilités de l'application utilisée pour interagir avec la base de données ou en accédant directement au serveur de base de données lui-même. Dans les deux cas, l'attaquant peut exécuter des commandes SQL arbitraires qui peuvent conduire à la divulgation d'informations confidentielles, ou à l'altération ou la destruction de données.

Mangouste : prévenir les attaques par injection de Mongodb

Les attaquants injectent des requêtes personnalisées dans les instances MongoDB pour exploiter les failles de la base de données MongoDB. Une attaque par injection MongoDB peut être empêchée en filtrant les entrées utilisateur, en les empêchant de construire des requêtes de base de données et en empêchant l'utilisation des entrées utilisateur.

Prévention des injections de Mongodb

L'injection MongoDB est une forme d'attaque dans laquelle un code malveillant est inséré dans une base de données MongoDB. Cela peut être fait par un certain nombre de moyens, tels que via une entrée utilisateur ou en exploitant une vulnérabilité dans le logiciel de base de données. Une fois le code injecté, il peut être utilisé pour modifier ou supprimer des données, ou pour accéder à des informations sensibles. Afin d'empêcher l'injection de MongoDB, il est important de s'assurer que toutes les entrées utilisateur sont validées et nettoyées avant d'être stockées dans la base de données. De plus, il est conseillé de maintenir le logiciel de base de données à jour, car de nouvelles vulnérabilités sont souvent découvertes et exploitées.

La sécurité peut être gravement compromise dans MongoDB en configurant simplement des certificats d'authentification et en chiffrant les données. Les requêtes HTTP transportent les paramètres reçus par les attaquants, afin qu'ils puissent aller jusqu'au bout du monde pour les obtenir. Les variables non nettoyées sont transmises dans une requête MongoDB dans ce cas, brisant la structure d'orientation de la requête du document et entraînant parfois l'exécution du code de la base de données lui-même. L'absence de données sérialisées dans MongoDB évite la possibilité d'intégration de paramètres directs, ce qui présente un risque potentiel. L'utilisation de données d'API dans un texte formaté, et donc le besoin de données analysées, peut provoquer un conflit entre l'appelé du serveur et l'appelé de la base de données. Cela peut constituer un risque sérieux pour la sécurité si vos données sont compromises. En utilisant l'opérateur $where, une chaîne peut être évaluée à l'intérieur du serveur lui-même. Lors de la recherche d'étudiants dont l'âge est supérieur à Y, la requête sera supérieure à Y. Dans ce cas, le module de désinfection ne pourra pas résoudre le problème. Il fonctionne également mal car il n'est pas optimisé pour les index, ce qui est décrit dans le revers.

Comment prévenir l'injection Sql ?

Les attaques par injection SQL ne seront jamais arrêtées à moins que la validation et la paralysie des entrées ne soient effectuées sur les instructions préparées. Ce n'est jamais une bonne idée pour le code d'application d'utiliser l'entrée dans son application. Pour nettoyer toutes les entrées, telles que les formulaires Web, le développeur doit également nettoyer toutes les entrées, y compris les formulaires pour les navigateurs Web.

Empêcher les attaques par injection Sql avec échappement de caractères

L'injection SQL est une méthode par laquelle les attaquants injectent du code SQL malveillant dans une application Web afin d'accéder à la base de données ou de manipuler des données. Il est possible d'éviter l'injection SQL en échappant des caractères. Lorsqu'un serveur SQL accepte des caractères d'entrée tels que "/ — ;", il peut les interpréter comme des attaques par injection SQL.

Contrairement aux bases de données SQL standard, les bases de données NoSQL permettent des exigences de cohérence plus souples. Il y a moins de contrôles de cohérence et de contraintes relationnelles dans ce système, ce qui présente des avantages en termes d'évolutivité et de performances. Bien que les bases de données NoSQL ne soient pas pilotées par SQL, elles restent vulnérables à l'injection. Les bases de données NoSQL sont moins vulnérables à l'injection car elles ne reposent pas sur le même schéma de base de données qu'une base de données traditionnelle. En conséquence, la vulnérabilité est plus difficile à exploiter par les attaquants.

Pouvez-vous protéger une base de données contre l'injection de code ?

Dans le cadre de la solution, les vulnérabilités d'injection SQL peuvent être évitées dans les applications Web en utilisant des requêtes de base de données paramétrées avec des paramètres liés et typés et en utilisant des procédures stockées paramétrées dans la base de données avec prudence. Ceci est accompli en utilisant Java, un langage de programmation. Cette section couvre les langages de programmation tels que PHP, NET et autres.

Les dangers de l'injection de code

Les attaquants peuvent injecter du code malveillant dans les applications Web pour exécuter des actions malveillantes au nom de l'utilisateur à l'aide de l'injection de code de vulnérabilité. Lors du contrôle de l'activité, il est possible de valider les entrées de l'utilisateur et d'utiliser des instructions préparées avec des requêtes paramétrées pour éviter les attaques par injection de code. De plus, il est essentiel d'éviter de mettre l'entrée de l'utilisateur dans une requête avant de la mettre dans une requête.

Exemple d'injection Nosql

Une attaque par injection NoSQL est un type d'attaque par injection qui cible les bases de données NoSQL. Les bases de données NoSQL sont de plus en plus utilisées par les applications Web pour stocker des données. Cependant, ces bases de données ne sont souvent pas aussi sécurisées que les bases de données relationnelles traditionnelles. Cela les rend vulnérables aux attaques par injection.

Dans une attaque par injection NoSQL, un attaquant insère un code malveillant dans une base de données NoSQL. Ce code est ensuite exécuté par la base de données. Cela peut permettre à l'attaquant d'accéder à des données sensibles, de modifier des données ou de supprimer des données. Les attaques par injection NoSQL peuvent être très dommageables pour une organisation.

Il existe plusieurs façons d'empêcher les attaques par injection NoSQL. Tout d'abord, vous devez utiliser des requêtes paramétrées lors de l'accès à une base de données NoSQL. Cela aidera à s'assurer que seules des données valides sont insérées dans la base de données. Deuxièmement, vous devez utiliser une liste blanche de caractères autorisés lorsque vous acceptez les entrées des utilisateurs. Cela aidera à empêcher l'insertion de code malveillant dans la base de données. Enfin, vous devez maintenir votre base de données NoSQL à jour avec les derniers correctifs de sécurité.

Les différentes et dangereuses bases de données nosql

La popularité des bases de données NoSQL découle principalement de leur capacité à stocker les données de manière plus efficace. Ils restent vulnérables aux attaques par injection si le développeur ne parvient pas à nettoyer correctement l'entrée.

Aide-mémoire sur l'injection de Mongodb

L'injection MongoDB est une technique utilisée pour exploiter les vulnérabilités des applications Web qui utilisent des bases de données MongoDB. En injectant du code malveillant dans les requêtes MongoDB, un attaquant peut accéder à des données sensibles ou même exécuter du code arbitraire sur le serveur. La feuille de triche d'injection MongoDB est un guide de référence rapide pour les développeurs et les professionnels de la sécurité qui ont besoin de sécuriser leurs applications Web contre ce type d'attaque. Il comprend des conseils sur la façon de valider correctement les entrées de l'utilisateur, de nettoyer les requêtes de base de données et de configurer les autorisations MongoDB .

Récemment, j'ai expliqué comment pirater une vulnérabilité NoSQL afin de participer à un programme de bug bounty. Dans cet article, je vais passer en revue quelques méthodes pour déterminer si les injections sont possibles. Les bases de données NoSQL comme Mongo utilisent JavaScript ainsi que l'injection BSON. Si vous voulez injecter quelque chose de toujours faux, vous devriez pouvoir contrôler tout le contenu de la requête. Par exemple, une page de produit avec un paramètre d'ID de produit injectable peut renvoyer les détails du produit pour une requête, mais un produit vide n'est pas affiché. Si nous essayons de faire correspondre tout sauf l'ID 5 : db.product.find(*id : 5* : 5*), ou si nous utilisons les opérateurs $in ou $nin, tels que dblink.dblink(), nous ne le ferons pas. être en mesure de récupérer toutes les données. Les versions "vrai" et "faux" seront différentes si l'injection est réussie.

L'injection de synchronisation est identique à l'injection booléenne aveugle, sauf qu'elle ne tente pas de charger la page plus lentement (pour true) ou plus rapidement (pour false). JS ne peut être exécuté dans une base de données que lors des injections de synchronisation. Si un site d'injection est injectable, les données ne sont pas accessibles sans l'intervention d'un script d'injection SQL.

Qu'est-ce que l'injection aveugle Nosql?

Lorsqu'un appel NoSQL utilise une valeur dérivée de la demande d'un client sans premier nettoyage, la valeur est injectée. Les cybercriminels peuvent exploiter cette vulnérabilité pour exécuter du code NoSQL arbitraire, ce qui peut entraîner le vol de données ou le contrôle de composants de serveur supplémentaires.

Cockroachdb Vs Mongodb : lequel vous convient le mieux ?

Mongo est une base de données qui est un sous-ensemble de MongoDB, tandis que CockroachDB est un SGBDR. CockroachDB prend en charge un large éventail de bases de données, notamment des tables, des lignes, des colonnes et des index. C'est un excellent choix pour les bases de données qui nécessitent une prise en charge solide de la structure des données, des index et de la mise à l'échelle. Les injections SQL sont un type d'attaque informatique dans lequel un code malveillant est injecté dans une base de données afin d'accéder à des informations. Les injections SQL sont illégales lorsqu'elles sont utilisées conjointement avec le site Web d'un concurrent. Les injections SQL sont un type d'attaque qui peut entraîner le vol de données, le piratage de compte et même la prise de contrôle de sites Web.