Mongoose - Une bibliothèque de modélisation de données d'objet pour MongoDB et Node Js

Publié: 2023-01-22Mongoose est une bibliothèque ODM (Object Data Modeling) pour MongoDB et Node.js. Il s'agit d'une extension spécifique à MongoDB du concept Object Document Mapper (ODM).

Mongoose fournit une solution simple basée sur un schéma pour modéliser vos données d'application. Il comprend la conversion de type intégrée, la validation, la création de requêtes, les crochets de logique métier et plus encore, prêts à l'emploi.

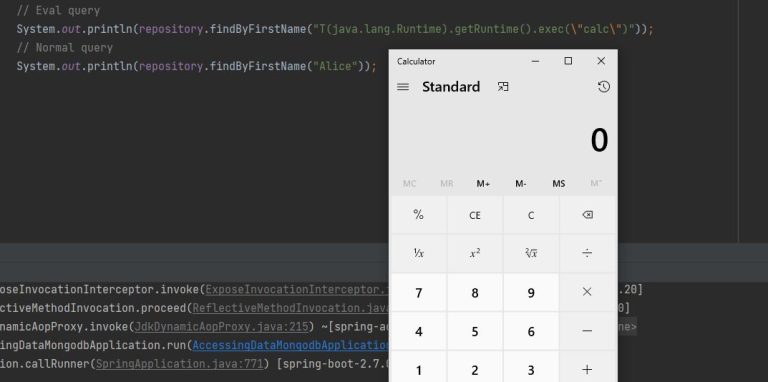

Une attaque par injection NoSQL est identique à une attaque par injection SQL car l'attaquant profite d'une entrée filtrée par l'utilisateur lors de la construction de la requête. En utilisant une bibliothèque de nettoyage comme MongoDB, vous pouvez empêcher les attaques par injection SQL.

Il s'agit d'une bibliothèque ODM (Object Data Modeling) qui peut être utilisée avec MongoDB et Node. Les relations entre les données, la validation du schéma et la traduction sont toutes gérées par ce système. MongoDB est une base de données NoSQL non structurée qui n'utilise pas de chaînes de schéma.

, une opération asynchrone, est intégrée à la mangouste de Promises. En les enregistrant puis en les renvoyant dans thenables, vous pouvez effectuer des requêtes. En conséquence, vous pouvez créer MyModel et d'autres applications similaires.

Nosql est-il vulnérable aux attaques par injection ?

Une injection NoSQL se produit lorsqu'un utilisateur final ne parvient pas à nettoyer une requête qu'il livre, ce qui permet à l'attaquant d'exécuter une entrée malveillante.

Une vulnérabilité d'injection NoSQL, comme une vulnérabilité d'injection SQL, repose sur des faiblesses mal comprises et exploitées. Un attaquant qui n'a pas l'autorisation de lire ou de modifier les données du backend peut les consulter ou les modifier. Une attaque par script côté serveur sur une base de données NoSQL pour l'amélioration de la base de données est l'un des types les plus courants. Lors de l'injection de requêtes NoSQL, les développeurs doivent valider les données utilisateur en identifiant les structures de données involontaires telles que les objets et les tableaux, qui peuvent être utilisées pour les requêtes NoSQL. Dans certains cas, les données d'injection peuvent être converties dans le type attendu à l'aide de modèles typés. Pour réussir, une application doit également avoir des droits d'accès en plus des droits d'accès.

Les vulnérabilités de Mongodb en font une cible de choix pour les pirates

Parce que MongoDB est vulnérable aux attaques par injection SQL , les pirates sont plus susceptibles de le cibler. Les attaques par injection SQL, également appelées attaques basées sur SQL, sont l'une des méthodes les plus couramment utilisées pour accéder aux bases de données et aux sites Web. Le stockage des mots de passe de MongoDB est particulièrement vulnérable à ce type d'attaque, car il n'a pas la capacité de stocker des données sensibles. De plus, MongoDB ne prend pas en charge les outils de chiffrement externes, ce qui rend difficile le vol de données par des acteurs malveillants.

Mongodb est-il vulnérable à l'injection ?

Mongodb n'est pas vulnérable à l'injection.

La sécurité dans MongoDB peut être considérablement compromise si seuls des certificats d'authentification sont configurés ou si le chiffrement des données est effectué. Un attaquant peut employer une variation des paramètres HTTP reçus afin d'atteindre un niveau de sécurité supérieur. Les variables non nettoyées sont transmises aux requêtes MongoDB dans la structure d'orientation de la requête du document, et elles sont parfois exécutées en tant que code de base de données lui-même. Au lieu d'inclure des paramètres directs qui pourraient présenter un risque, MongoDB ne sérialise pas ses données. Lorsqu'une API encode des données dans un texte formaté puis l'analyse, l'appelant du serveur et l'appelé de la base de données peuvent être en désaccord. Si cela se produit, il est possible que des informations sensibles soient compromises. Lorsque l'opérateur $where est utilisé, une chaîne peut être évaluée dans le serveur lui-même. Si Y est supérieur à l'âge des élèves à la table, la requête sera supérieure à Y. Le module de désinfection ne pourra pas résoudre ce problème. Outre les revers décrits, les performances du serveur souffrent car les index ne sont pas optimisés pour être utilisés.

Le framework Node.js est une plate-forme basée sur Chrome et basée sur JavaScript. En conséquence, il est dans la même ligue que le reste du Web. En conséquence, Node.js est un excellent outil pour créer des applications Web. Les attaques par injection SQL sont également une menace pour MongoDB car c'est un outil puissant. MongoDB est un excellent outil lorsqu'il est combiné avec Node.js. Les bases de données SQL ont des exigences de cohérence plus strictes, tandis que les bases de données NoSQL permettent des exigences plus souples. Parce qu'il y a moins de contrôles de cohérence et de contraintes, les performances et la mise à l'échelle sont plus faciles. Même si les bases de données NoSQL n'utilisent pas la syntaxe SQL, elles sont vulnérables à l'injection.

Attaques par injection Sql : une menace pour Mongodb

Une vulnérabilité d'injection SQL peut être exploitée pour insérer un code malveillant dans une instruction SQL. Ce code peut ensuite être utilisé pour remplacer ou modifier les données de la base de données. Les utilisateurs peuvent saisir directement des données dans une base de données MongoDB sans avoir à passer par un langage de script pour ce faire, ce qui la rend vulnérable aux attaques par injection SQL. Étant donné que MongoDB ne s'appuie pas sur SQL pour récupérer des données, il est moins sujet aux attaques par injection SQL.

Laquelle des implémentations suivantes peut être effectuée pour empêcher les exploits d'injection Nosql ?

Il existe plusieurs façons d'empêcher les exploits d'injection NoSQL : 1. Utiliser des requêtes paramétrées 2. Utiliser des procédures stockées 3. Utiliser un outil de mappage objet-relationnel 4. Utiliser un pare-feu d'application Web Les requêtes paramétrées sont le moyen le plus efficace d'empêcher les exploits d'injection NoSQL , car ils empêchent l'attaquant de pouvoir insérer du code malveillant dans la requête. Les procédures stockées aident également à se protéger contre les attaques par injection NoSQL, car elles permettent à la base de données de précompiler le code SQL et empêchent l'attaquant de pouvoir insérer du code malveillant. Les outils de mappage objet-relationnel et les pare-feu d'applications Web peuvent également aider à prévenir les attaques par injection NoSQL, en fournissant une couche de sécurité entre la base de données et l'application Web.

Une vulnérabilité d'injection dans une base de données NoSQL est une erreur rencontrée dans une application web utilisant ce type de base de données. La vulnérabilité de sécurité des applications Web permet à une partie malveillante de contourner l'authentification, d'extraire des données, de modifier des données ou même de prendre le contrôle complet d'une application. Les utilisateurs peuvent également saisir des données dans des requêtes NoSQL, qui sont généralement basées sur JSON. L'entrée doit être désinfectée afin d'être à l'abri des injections. L'opérateur $where, utilisé par les requêtes MongoDB, est fréquemment utilisé en conjonction avec une attaque sur les objets JavaScript, présentant de sérieux défis NoSQL. Un attaquant peut également transmettre une chaîne malveillante contenant du JavaScript arbitraire, par exemple, si l'opérateur $where est correctement évalué en tant que code JavaScript. Les entrées utilisateur doivent toujours être non fiables si vous souhaitez éviter les injections NoSQL.

Empêcher les vulnérabilités d'injection SQL dans les applications Web

Les vulnérabilités d'injection SQL peuvent être évitées dans les applications Web en utilisant des paramètres de liaison, typés, ainsi que des requêtes de base de données paramétrées avec des procédures stockées qui utilisent le nombre approprié de paramètres. Des langages de programmation comme Java, .NET, PHP et d'autres peuvent être utilisés pour accomplir cela.