Nosql Injection - Une grave vulnérabilité de sécurité des applications Web

Publié: 2022-11-17L'injection Nosql est un type de vulnérabilité de sécurité des applications Web dans laquelle un attaquant est capable d'exécuter un code malveillant en l'injectant dans une base de données nosql. Cela peut être fait par un certain nombre de moyens, par exemple via une entrée utilisateur qui n'est pas correctement validée ou en exploitant une faille dans le code de l'application. Une fois que l'attaquant a réussi à injecter son code, il peut accéder à des données sensibles, les modifier ou les supprimer. Les attaques par injection Nosql peuvent être très dommageables pour une organisation car elles peuvent entraîner la perte ou le vol de données, ainsi que des atteintes à la réputation.

Il existe plusieurs types de vulnérabilités qui peuvent être exploitées dans une attaque par injection, et elles sont parmi les plus dangereuses. Une mauvaise désinfection des entrées est l'un des principaux contributeurs aux attaques par injection. Les requêtes SQL ne sont pas utilisées dans les bases de données NoSQL (également appelées bases de données non relationnelles). De plus, le fait de ne pas nettoyer les entrées de l'utilisateur peut toujours présenter une menace sérieuse. Comme il n'est pas nécessaire de créer une base de données relationnelle complète, les bases de données NoSQL peuvent facilement évoluer horizontalement grâce au partitionnement automatique. Sans avoir besoin d'une définition de schéma, les données peuvent être ajoutées à la base de données, lui permettant de fonctionner selon des cycles agiles rapides. L'injection MongoDB peut être utilisée pour cibler les applications Web MEAN (MongoDB, Express, Angular et Node).

Pour les applications Web, les bases de données NoSQL, telles que MongoDB, sont fréquemment utilisées. Une page Web, par exemple, peut demander des informations d'identification de compte d'utilisateur à l'aide d'un formulaire Web. En utilisant le code d'injection NoSQL , y compris le code JavaScript, vous pouvez accéder à l'exécution de ce code. Vous devez le faire pour que les données soient correctement filtrées avant d'être utilisées dans une requête.

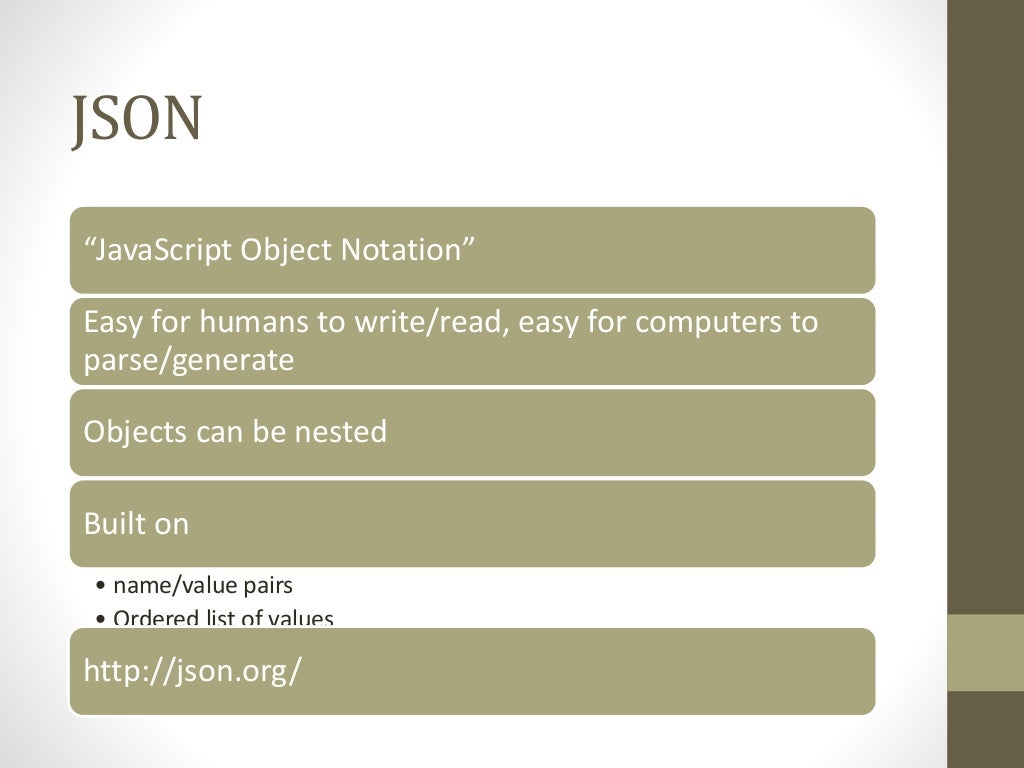

Qu'est-ce qu'une base de données NoSQL ? Au lieu d'utiliser des colonnes et des lignes pour stocker des données dans une base de données relationnelle, la technologie de base de données NoSQL stocke les données dans des documents JSON. Le fait est que NoSQL est plus que juste SQL ; c'est aussi "pas seulement SQL" plutôt que "pas de SQL du tout".

Qu'est-ce que l'injection dans la base de données ?

Une injection est une technique utilisée pour insérer du code malveillant dans une base de données. Ce code peut être utilisé pour modifier des données, supprimer des données ou même créer de nouveaux utilisateurs. Les injections sont un problème de sécurité majeur pour tout site qui s'appuie sur une base de données.

Un attaquant pourrait obtenir des droits d'administration sur une base de données en l'attaquant avec succès ; dans d'autres cas, l'attaquant pourrait accéder à des listes d'utilisateurs, à des tables entières ou à une base de données entière. Il est essentiel de tenir compte de la possibilité de perte de confiance des clients si des informations personnelles telles que des numéros de téléphone, des adresses et des informations de carte de crédit sont volées avant de calculer le coût potentiel d'un SQLi. Étant donné que les injections SQL reposent sur la réponse et les modèles de comportement du serveur, elles sont plus lentes à s'exécuter mais peuvent être encore plus dangereuses. Lorsque certaines fonctionnalités du serveur de base de données utilisé par l'application Web sont activées, les attaquants ne sont capables de mener que ce type d'attaque. La commande d'un attaquant peut également être modifiée par un filtrage incorrect des caractères. Le File Transfer Appliance (FTA), un produit fabriqué par Accellion, a été victime d'une attaque inhabituelle. Les accords de libre-échange sont largement utilisés dans les organisations du monde entier pour déplacer des fichiers volumineux et sensibles.

Plusieurs organisations qui ont utilisé le dispositif FTA sont actuellement touchées par l'attaque de la chaîne d'approvisionnement Accellion. De nombreux pare-feu d'applications Web sont intégrés à d'autres solutions de sécurité. Imperva utilise la reconnaissance de signature, la réputation IP et d'autres techniques de sécurité pour détecter et bloquer les injections SQL à l'aide de son WAF. Le WAF utilise des techniques de crowdsourcing en plus des techniques de crowdsourcing pour s'assurer que les nouvelles menaces se propagent rapidement à l'ensemble de la base d'utilisateurs.

Les attaques par injection SQL sont une méthode efficace pour accéder à des données hautement sensibles. Une attaque par injection SQL réussie nécessite que l'attaquant localise une entrée vulnérable dans une application Web ou une page Web. Lorsqu'une application ou une page Web présente une vulnérabilité d'injection SQL , elle utilise l'entrée de l'utilisateur directement dans une requête SQL pour déterminer l'état actuel de la base de données. Les pare-feu peuvent être utilisés pour empêcher ces attaques en bloquant des types de trafic spécifiques. Un pare-feu peut également contribuer à la protection contre les attaques par injection SQL en bloquant le trafic qui transite vers la couche 7 de l'OSI.

Pourquoi les pirates utilisent-ils l'injection SQL ?

L'injection SQL est une méthode d'exploitation des failles d'un site web ou d'une application informatique par la saisie de données. Les commandes SQL peuvent être utilisées pour saisir des champs tels que les identifiants, les champs de recherche ou les champs d'inscription, par exemple. Un système est accessible et les données stockées à l'intérieur peuvent être révélées en utilisant des séquences de codes complexes.

Nosql est-il à l'abri des attaques par injection ?

Les bases de données NoSQL ne sont pas à l'abri des attaques par injection, mais elles y sont généralement plus résistantes que les bases de données relationnelles. En effet, les bases de données NoSQL n'utilisent pas SQL et n'utilisent donc pas le même type de langage de requête susceptible d'être attaqué par injection. De plus, les bases de données NoSQL ont généralement des contrôles plus stricts sur le type de données autorisées à y être stockées, ce qui peut aider à empêcher l'injection de données malveillantes.

Les bases de données non relationnelles et les systèmes de stockage de données qui n'utilisent pas le langage de requête SQL sont appelés bases de données NoSQL. Ces dernières années, un certain nombre de bases de données NoSQL, dont MongoDB, CassandraDB, CouchDB et Riak, sont apparues sur le marché. Étant donné que les requêtes NoSQL ne sont pas exécutées dans ces bases de données NoSQL (non-SQL/pas seulement SQL), elles sont également vulnérables aux attaques par injection. Les versions les plus récentes de ces bases de données jeunes et en développement rapide sont requises par les développeurs. En tant que développeur, il est essentiel de comprendre le langage utilisé afin d'éviter les constructions vulnérables. Lors de la création de requêtes de base de données, le code d'application doit éviter les entrées utilisateur épurées. Les bases de données non SQL, telles que MongoDB, ont des fonctionnalités intégrées qui évitent JavaScript dans les requêtes de base de données, mais si JavaScript est inévitable, une validation est requise.

Les avantages et les inconvénients des bases de données Nosql

Des attaques par injection SQL peuvent se produire dans MongoDB, une base de données NoSQL. L'attaquant est capable d'injecter des commandes SQL malveillantes dans une requête de base de données afin d'accéder au serveur de base de données. MongoDB est vulnérable aux failles d'injection SQL en plus des failles d'injection SQL qui permettent d'accéder à des données non autorisées. Malgré le fait que MongoDB n'est pas à l'abri de ces types d'attaques, l'utilisation d'une bibliothèque de désinfection comme MongoDB peut vous aider à vous en défendre. En raison de leur capacité à stocker de grandes quantités de données sans avoir à s'appuyer sur une base de données centralisée, les bases de données NoSQL deviennent de plus en plus populaires. Cette popularité a cependant un coût; Les bases de données NoSQL ne sont pas aussi sécurisées que les bases de données traditionnelles. Par exemple, la protection par injection SQL n'est incluse ni dans l'un ni dans l'autre, car ils n'ont pas le même niveau de sécurité. De plus, les bases de données NoSQL ne peuvent pas utiliser d'outils de chiffrement externes, ce qui les expose au risque de vol de données. Malgré ces risques, les bases de données NoSQL modernes continuent d'être un outil précieux pour stocker de grandes quantités de données. Ils prennent en charge les transactions ACID et peuvent être protégés par diverses mesures de sécurité, telles que le stockage de mots de passe. Bien que les bases de données NoSQL ne soient pas à l'abri des attaques, elles offrent des avantages significatifs en matière de stockage et de sécurité des données.

Mongodb a-t-il une injection?

Mongodb n'a pas d'injection SQL car il utilise JSON et BSON au lieu du langage SQL. De plus, le langage de requête de mongodb est plus restrictif que SQL, ce qui rend plus difficile l'injection de code malveillant.

L'évolutivité de MongoDB, contrairement aux autres bases de données NoSQL, en fait l'une des bases de données les plus populaires. L'application Web de MongoDB s'appuie sur des commandes pour récupérer et afficher des données. MongoDB, comme toute autre base de données, est vulnérable aux attaques par injection SQL. La base de données reconnaîtra et renverra à l'attaquant les informations demandées par la requête malveillante comme s'il s'agissait de n'importe quelle autre requête. Cela peut conduire un attaquant à profiter de la mauvaise désinfection des entrées. Dans de nombreux cas, l'attaquant a accès au serveur si une entrée non valide est utilisée dans une attaque DDoS. La création de requêtes sécurisées à l'aide de MongoDB est aussi simple que l'utilisation des fonctions de sécurité intégrées. Toutefois, si JavaScript est requis dans une requête, vous devez toujours suivre les meilleures pratiques.

Comment protéger votre base de données Mongodb contre les attaques par injection Sql

Les attaquants injectent du code SQL malveillant dans une application Web afin d'accéder à des informations sensibles ou d'exploiter les vulnérabilités de l'application. Parce que son schéma de base de données est basé sur Microsoft SQL Server, MongoDB est vulnérable aux attaques par injection SQL. MongoDB utilise le format de données JSON, qui permet de lancer une attaque. Le format JSON est couramment utilisé pour la transmission de données dans les applications Web. L'injection de code JSON dans les applications MEAN peut donc permettre des attaques par injection sur la base de données MongoDB. L'une des failles de sécurité Web les plus courantes est l'injection SQL, mais elle peut également être utilisée pour contourner l'authentification sur les applications. Bien que DynamoDB soit une base de données NoSQL, elle reste vulnérable aux attaques par injection SQL, qui ne nécessitent pas PartiQL.

Qu'est-ce que l'injection SQL et comment ça marche ?

L'injection SQL est une technique d'injection de code qui peut détruire votre base de données. L'injection SQL est l'une des techniques de piratage Web les plus courantes. L'injection SQL est le placement de code malveillant dans des instructions SQL, via une entrée de page Web. Comment fonctionne l'injection SQL ? L'attaquant insère un code malveillant dans une application Web mal conçue, afin d'accéder à des données auxquelles il ne devrait pas avoir accès. Le code malveillant est généralement inséré dans des champs de saisie vulnérables à l'injection de code. L'attaquant soumet ensuite le code malveillant à l'application Web, qui exécute ensuite le code. Si le code est exécuté, l'attaquant peut accéder à des données sensibles, telles que des mots de passe, des numéros de carte de crédit, etc. Ils peuvent également insérer, supprimer ou mettre à jour des données dans votre base de données.

Ce n'est pas une bonne idée de prétendre que seul PreparedStatement fournit une bonne défense. Tous les éléments d'exécution doivent avoir la fonction de paramétrage (?), qui doit également être activée. L'accès de type DBA et administrateur au serveur de base de données ne doit pas être attribué à un compte d'application. Par conséquent, si une application est compromise, les attaquants ne pourront pas accéder à la base de données.

L'injection SQL est une vulnérabilité qui peut être exploitée par des pirates pour accéder à des données sensibles. Un attaquant pourrait l'utiliser pour obtenir un accès non autorisé aux données ou pour les manipuler d'une manière qui serait normalement impossible. Une vulnérabilité d'injection SQL est une vulnérabilité qui peut être exploitée par un attaquant pour injecter des données directement dans une requête SQL à partir d'un site Web. Cette vulnérabilité permet aux attaquants d'accéder à des informations auxquelles ils n'auraient pas dû avoir accès.

Attaques par injection SQL : comment les prévenir

Les attaques par injection SQL sont l'un des types d'attaques d'applications Web les plus courants. Leur présence peut présenter un risque pour les informations sensibles, c'est pourquoi elles sont si difficiles à prévenir. Vérifiez toujours votre site Web pour toute vulnérabilité d'injection SQL qui pourrait exister. Vous pouvez aider à la découverte et à la réparation de ces vulnérabilités à l'aide d'un outil de sécurité tel que WebSecurityChecker.

Outil d'injection Nosql

Une attaque par injection NoSQL est un type d'attaque par injection qui cible les bases de données NoSQL. Les bases de données NoSQL sont de plus en plus utilisées par les applications Web pour stocker des données. Cependant, ces bases de données ne sont souvent pas aussi bien protégées que les bases de données SQL traditionnelles, ce qui les rend vulnérables aux attaques.

Dans une attaque par injection NoSQL, un attaquant insère un code malveillant dans une application Web qui interagit avec une base de données NoSQL. Ce code peut inciter la base de données à exécuter des actions involontaires, telles que renvoyer des données incorrectes ou révéler des informations sensibles.

Les attaques par injection NoSQL peuvent être très difficiles à détecter et à prévenir. Cependant, les développeurs Web peuvent prendre certaines mesures pour protéger leurs applications, telles que l'utilisation de requêtes paramétrées et la validation des entrées.

Nosqli est un simple outil d'injection nosql conçu spécifiquement dans le but de générer des fichiers nosql. Cette application vise à fournir une interface de ligne de commande rapide, précise et facile à utiliser, ainsi que la vitesse, la précision et la vitesse. J'ai l'intention d'ajouter des capacités d'extraction à Mongodb à l'avenir, car je ne le détecte actuellement que. Si vous souhaitez examiner d'autres fonctionnalités ou options de configuration, veuillez envoyer une demande d'extraction ou un problème. Nous pouvons autoriser notre code tant que le projet nosqli est open source, ce qui signifie qu'il sera toujours disponible en téléchargement.