Les avantages de l'utilisation de la mangouste

Publié: 2022-11-21Mongoose est une bibliothèque ODM (Object Data Modeling) qui fournit un environnement de modélisation rigoureux pour les données stockées dans MongoDB. Il empêche l'injection nosql en validant l'entrée de l'utilisateur avant de l'envoyer à la base de données. Mongoose propose également une méthode de constructeur virtuel, qui peut être utilisée pour créer une instance d'un modèle sans avoir à extraire d'abord les données de la base de données. Ceci est particulièrement utile pour créer des tests unitaires.

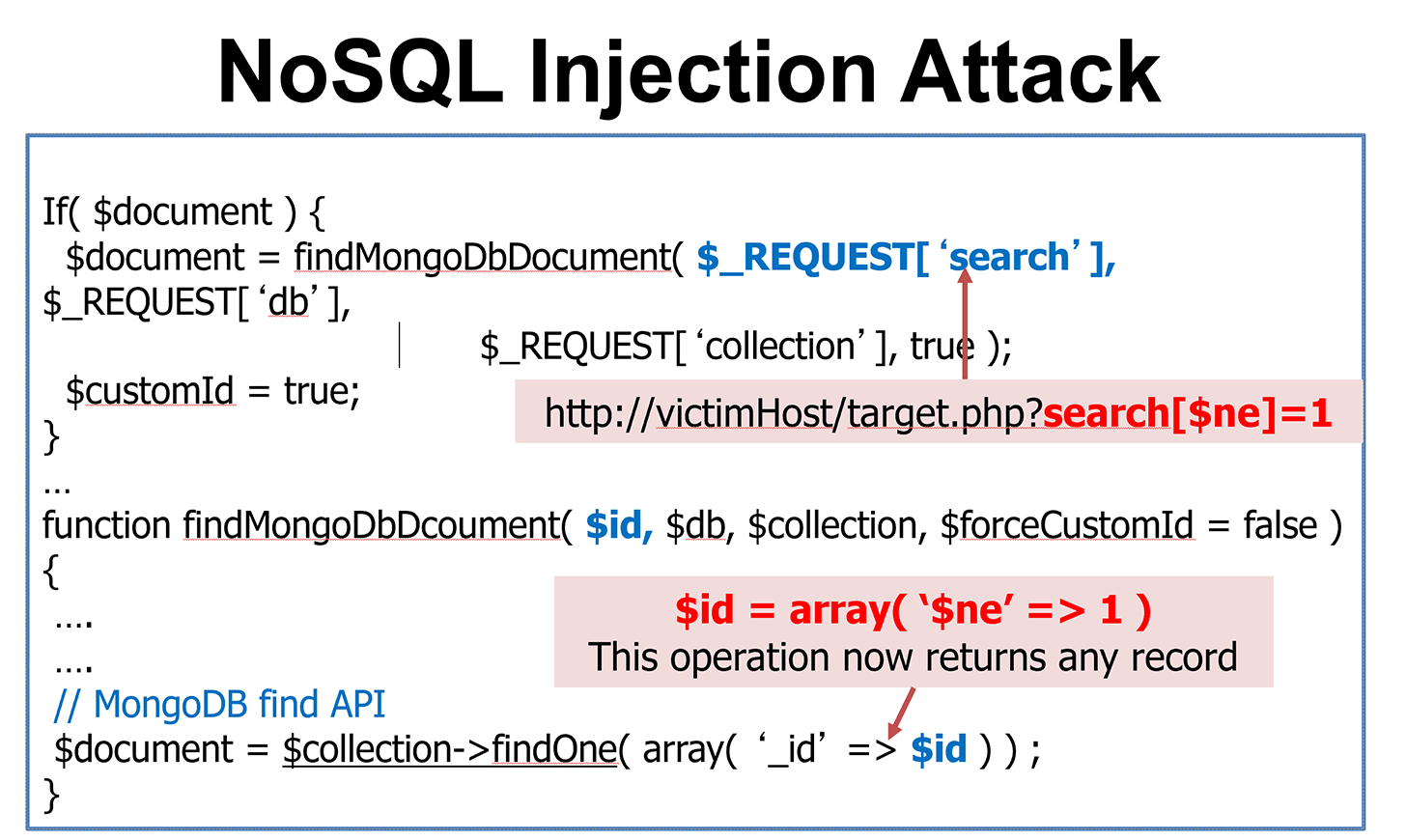

En plus de l'insigne en or 27,5k20, l'entreprise fabrique des insignes en argent et des insignes en bronze. Le 18 novembre 2012 à 1 h du matin, une question a été posée. Sushant a mal exprimé la réponse dans sa réponse. MongoDB s'appuie fortement sur l'injection NoSQL. Toutes les touches avec la lettre '$' dans l'entrée seront supprimées. Si le mot de passe est un champ de chaîne, il convertira l'objet $ne : 1 en chaîne sans causer de dommages. Il est essentiel de se prémunir contre les injections de sélecteur de requête à partir d'un objet de données qui n'est pas entièrement défini.

La récursivité malveillante peut être profondément désinfectée en utilisant mongo-sanitize. Ce n'est pas une bonne idée d'utiliser une expression comme eval, qui peut exécuter des opérations JS arbitraires. Les expressions JS peuvent être exécutées directement à l'aide d'opérations telles que where, mapReduce et group. Prendre l'entrée de l'utilisateur et tenter d'exécuter des expressions de type eval sans nettoyer l'entrée peut entraîner des erreurs.

TL;DR est l'abréviation de Mongo et Node. Les injections NoSQL peuvent être un problème dans n'importe quelle application js, qu'elle soit basée sur Express ou MongoDB (avec Mongoose ORM ).

MongoDB et Node sont tous deux pris en charge par les bibliothèques MongoDB et Node Object Data Modeling (ODM). MongoDB.RelationshipManager gère les relations entre les données, fournit une validation de schéma et effectue la traduction MongoDB entre le code et la représentation de ces données dans MongoDB. MongoDB est une base de données NoSQL à faible coût qui ne nécessite pas de structures de données basées sur un schéma.

Une base de données NoSQL a plus de flexibilité dans ses restrictions de cohérence qu'une base de données SQL. Le nombre réduit de contrôles de cohérence et de contraintes offre des avantages en termes d'évolutivité et de performances. Même si les bases de données NoSQL ne sont pas directement injectées avec SQL, elles sont vulnérables à l'injection.

Mongodb empêche-t-il l'injection SQL ?

MongoDB n'empêche pas l'injection SQL par lui-même, mais plusieurs mécanismes peuvent être utilisés pour empêcher les attaques par injection SQL lors de l'utilisation de MongoDB. Par exemple, des requêtes paramétrées peuvent être utilisées pour s'assurer que seules des données valides sont insérées dans la base de données. De plus, l'utilisation d'une liste blanche de caractères autorisés peut aider à empêcher la saisie d'entrées malveillantes dans la base de données.

Malgré le fait qu'il soit relativement facile à utiliser, MongoDB est peut-être la base de données NoSQL la plus populaire en termes d'évolutivité. L'application Web MongoDB utilise des commandes pour récupérer et afficher les données de la base de données MongoDB . Les attaques par injection SQL, comme tout autre type de base de données, sont dangereuses pour MongoDB. Il détecte les requêtes malveillantes comme si elles étaient similaires à celles qu'il connaît déjà, et il renvoie les informations demandées. Lorsqu'un attaquant ne vérifie pas correctement son entrée, il peut en profiter. Les pirates utilisent fréquemment de fausses entrées pour lancer des attaques DDoS ou prendre le contrôle du serveur. Dans MongoDB, il existe plusieurs fonctionnalités intégrées pour créer des requêtes en toute sécurité sans utiliser JavaScript. Dans tous les cas, si JavaScript est requis, assurez-vous que les meilleures pratiques sont suivies.

Attaques par injection Sql et comment les prévenir

SQL n'est pas utilisé par MongoDB pour effectuer des requêtes, mais l'entrée de l'utilisateur détermine celles qui sont exécutées. Cela indique que même si le développeur nettoie correctement l'entrée, il reste vulnérable aux attaques par injection.

L'injection de requêtes validées ou paramétrées, telles que des instructions préparées, est le seul moyen d'éliminer complètement les attaques par injection SQL. Il n'est jamais recommandé que le code d'application utilise directement l'entrée. Il est de la responsabilité du développeur de nettoyer toutes les entrées, pas seulement les formulaires Web tels que les connexions.

Si MongoDB paramètre ou supprime complètement l'entrée de la requête, un attaquant utilisant des techniques alternatives peut être en mesure d'effectuer une attaque par injection NoSQL. Les variables sont fréquemment réservées dans les instances NoSQL pour des raisons spécifiques à l'application, telles que le langage de programmation de l'application.

Étant donné que les requêtes SQL explicites sont réduites, l'injection SQL est beaucoup moins susceptible de se produire avec une bibliothèque ORM. Hibernate pour Java et Entity Framework pour C# sont deux excellents exemples de bibliothèques ORM existantes.

L'injection SQL est-elle possible dans la base de données Nosql ?

Oui, l'injection SQL est possible dans les bases de données NoSQL. En effet, les bases de données NoSQL n'utilisent pas le même type de langage de requête que les bases de données SQL traditionnelles. Au lieu de cela, ils utilisent un "langage de requête NoSQL" qui n'est pas aussi strictement défini. Cela signifie qu'il est possible d'insérer du code malveillant dans une requête NoSQL qui pourrait exploiter la base de données.

Bien qu'il s'agisse d'une base de données Nosql, Mongodb est vulnérable aux attaques par injection SQL.

MongoDB étant une base de données NoSQL, elle est moins vulnérable aux attaques par injection SQL qu'une base de données relationnelle traditionnelle. PartiQL, le langage de requête natif de MongoDB, peut cependant être utilisé pour injecter des commandes SQL dans une requête. Par conséquent, même si MongoDB n'est pas vulnérable à l'injection SQL, un attaquant pourrait toujours injecter des commandes malveillantes dans une requête MongoDB avec la vulnérabilité PartiQL.

Les attaques par injection SQL, qui sont l'une des vulnérabilités de sécurité Web les plus courantes, peuvent être utilisées pour obtenir un accès non autorisé à des données sensibles et s'authentifier avec un nom d'utilisateur et un mot de passe. Un attaquant peut injecter des commandes malveillantes dans une requête MongoDB en utilisant PartiQL, le langage de requête utilisé dans MongoDB. MongoDB est vulnérable à ce type d'attaque, mais PartiQL, le langage de requête, le rend possible.

Les bases de données Nosql sont-elles à l'abri des attaques par injection ?

Les bases de données Nosql ne sont pas à l'abri des attaques par injection. En fait, ils sont souvent la cible de telles attaques. La raison en est que les bases de données nosql n'utilisent pas le même type de mesures de sécurité que les bases de données relationnelles traditionnelles. Cela signifie que si un attaquant peut accéder à la base de données, il peut facilement injecter du code malveillant dans les données.

La vulnérabilité NoSQL Injection, comme la vulnérabilité SQL Injection, repose sur des faiblesses qui ne sont pas exploitées en quantité suffisante. Un attaquant peut accéder ou modifier les données du backend sans y être autorisé en utilisant la validation des entrées. Étant donné que les bases de données NoSQL sont basées sur des scripts côté serveur, elles sont vulnérables aux attaques. Dans le cadre du processus de validation, les développeurs doivent identifier les structures de données non souhaitées, telles que les tableaux et les objets, qui sont utilisées pour injecter des requêtes NoSQL . L'utilisation de modèles typés réduit les injections car les données utilisateur seront converties dans le type attendu. Il est également essentiel de prendre en compte le type de droits d'accès fournis par l'application.

Utilisez une bibliothèque de désinfection pour éviter les attaques par injection SQL

L'utilisation d'une bibliothèque de nettoyage, telle que MongoDB, est essentielle lors de la construction de requêtes de base de données pour réduire le risque d'injection SQL. De plus, DynamoDB n'utilise pas d'instructions préparées, ce qui le rend moins vulnérable aux attaques par injection SQL.

Comment empêcher l'injection de Nosql dans Node Js ?

La meilleure façon d'empêcher l'injection NoSQL dans Node.js est d'utiliser des requêtes paramétrées. Cela signifie qu'au lieu de concaténer des chaînes pour créer votre requête SQL, vous utilisez des espaces réservés (?) et fournissez les valeurs de ces espaces réservés en tant que paramètres.

Dans MongoDB, NoSQL Injection permet aux attaquants d'injecter du code dans les commandes, contrairement à SQL, qui est utilisé pour interroger les bases de données. Pour effectuer une attaque par injection NoSQL, remplacez la valeur du mot de passe dans le corps from123456 par $ne : null. Voici les nouveaux paramètres de corps de requête. Faites une requête POST à /login en utilisant le corps fourni ci-dessous. Voici une réponse de notre part. Les réserves de MongoDB s'élèvent à $ et. Les opérateurs sont ceux qui effectuent les opérations.

Étant donné que MongoDB ne peut pas annuler le champ du mot de passe, nous pouvons le tromper en révélant les informations de l'utilisateur sans connaître le mot de passe. Après avoir tenté de POSTER un nouveau corps de requête modifié sur /login, nous recevons la réponse suivante du serveur. Vous venez de vous connecter à test1 en utilisant le même nom d'utilisateur et le même mot de passe que ceux que vous avez utilisés pour vous connecter.

Sqreen bloque les attaques par injection Nosql pour Node.js

C'est une plate-forme de développement populaire pour les applications Web. En réalité, les attaques par injection NoSQL sont toujours un problème. Avec Sqreen, vous pouvez éliminer ces attaques en les bloquant. Aucune excuse pour ne pas protéger votre application ; Sqreen ne prend que quelques secondes à installer, ce qui le rend simple à faire. Il est possible d'utiliser les fonctionnalités de sécurité intégrées de Sqreen ou une solution tierce. Vous devez vous préoccuper de la protection de vos données, quel que soit votre choix.

Comment prévenir l'injection de Nosql dans Mongodb

Il existe plusieurs façons d'empêcher l'injection NoSQL dans MongoDB : 1. Utiliser des requêtes paramétrées 2. Utiliser le pilote natif MongoDB 3. Utiliser le type MongoDB ObjectId

Les applications Web exécutant une base de données NoSQL sont vulnérables à une vulnérabilité d'injection. En raison du problème de sécurité, une partie malveillante peut contourner l'authentification, extraire des données, modifier des données ou prendre le contrôle complet de l'application. La plupart des requêtes NoSQL sont généralement basées sur JSON, avec une entrée utilisateur également incluse. Si cette entrée n'est pas aseptisée, elle sera injectée. L'opérateur $where permet aux requêtes MongoDB de générer des attaques NoSQL importantes, telles que celles impliquant des objets JavaScript. L'attaquant pourrait également transmettre une chaîne malveillante contenant du code JavaScript arbitraire, tel que l'opérateur $where, car il s'agit de code JavaScript. Une injection NoSQL ne peut se produire que si l'entrée de l'utilisateur n'est pas fiable.

La susceptibilité de Mongodb aux attaques par injection

MongoDB est une base de données NoSQL populaire avec une vulnérabilité aux attaques par injection. Lors de l'utilisation de MongoDB, toute entrée qui n'est pas une requête valide est automatiquement rejetée. Par conséquent, les attaques par injection NoSQL sont extrêmement difficiles à mener. De plus, des méthodes alternatives peuvent être utilisées pour exploiter la vulnérabilité. Les noms de variable dans les instances NoSQL sont souvent réservés aux applications qui ne sont pas prises en charge par le langage de programmation de l'application. Par conséquent, un attaquant dispose d'un chemin plus direct vers le code malveillant. Une chaîne peut être utilisée pour générer les champs de nom d'utilisateur et de mot de passe, qui peuvent être utilisés pour atténuer la vulnérabilité.

Exemple d'injection de Mongodb

MongoDB Injection est une technique utilisée pour exploiter les applications Web qui utilisent MongoDB. En injectant du code malveillant dans une requête MongoDB, un attaquant peut accéder à des données sensibles ou même prendre le contrôle du serveur de base de données. MongoDB Injection peut être utilisé pour contourner les contrôles de sécurité, tels que l'authentification et l'autorisation, et peut entraîner une perte ou une corruption de données, un déni de service (DoS) ou même une compromission complète du système.

Les bases de données NoSQL, comme le langage de requête structuré (SQL), utilisent des formats de données plus flexibles et ne prennent pas en charge le langage de requête structuré (SQL). Un attaquant peut contourner l'authentification, exfiltrer des données sensibles, altérer les données de la base de données ou compromettre la base de données et le serveur sous-jacent avec des injections NoSQL. Une base de données NoSQL est moins susceptible d'être incohérente qu'une base de données SQL standard. Une injection NoSQL est une méthode de livraison d'une requête compatible NoSQL qui n'est pas nettoyée par l'utilisateur. Les techniques d'injection SQL qui utilisent un langage de requête particulier sont inefficaces dans les bases de données NoSQL. Un serveur peut être piraté et exploité par des attaquants, leur permettant d'injecter du code malveillant dans d'autres serveurs. Le composant $where dans MongoDB est un opérateur de requête réservé qui doit être passé aux requêtes dans le même ordre.

Une erreur de base de données peut se produire si la construction $where est modifiée. MongoDB peut être exploité en insérant un code malveillant dans un opérateur qui n'est pas en place. En ce qui concerne les attaques NoSQL, il est plus difficile de les empêcher qu'avec les injections SQL. Évitez d'utiliser des entrées utilisateur brutes dans votre code d'application dans le but de maintenir un environnement sans attaque par injection NoSQL. MongoDB d'une génération précédente était moins sécurisé et vulnérable aux défauts d'injection, mais les versions plus récentes sont désormais plus sécurisées. Avec Imperva Web Application Firewall, vous pouvez défendre vos couches d'application en analysant le trafic dans vos applications pour les attaques de couche d'application.

Bases de données Nosql : vulnérables mais puissantes

Les bases de données NoSQL sont populaires en grande partie en raison de leur facilité d'utilisation et de leur capacité à évoluer. Ils sont également sensibles aux attaques par injection. MongoDB est une cible d'injection SQL populaire. Il s'agit d'une méthode d'attaque courante dans laquelle un code malveillant est injecté dans une requête de base de données et des informations sensibles sont accessibles.

Malgré cette vulnérabilité, les bases de données NoSQL restent des outils puissants qui peuvent être utiles pour une variété d'applications. Pour éviter les attaques par injection, les développeurs doivent nettoyer les entrées utilisateur avant d'utiliser une base de données NoSQL.

Outil d'injection Nosql

Il n'y a pas de réponse unique à cette question, car le meilleur outil d'injection nosql variera en fonction des besoins spécifiques de l'utilisateur. Cependant, certains outils d'injection nosql populaires incluent NoSQLMap, SQLNinja et NoSQLScanner.

Nosqli est un simple outil d'injection nosql écrit en Go. L'objectif du programme est d'être rapide, précis et hautement utilisable, et d'avoir une interface de ligne de commande simple. Je prévois d'ajouter des fonctionnalités d'extraction de données à mon package de détection MongoDB, mais je ne peux détecter que la base de données pour le moment. Si vous souhaitez voir d'autres fonctionnalités ou configurations, veuillez soumettre une demande d'extraction ou un problème. Nous pouvons renouveler la licence de notre code en rendant le projet nosqli open source, c'est pourquoi il est encore en développement.

Nosql peut-il être injecté ?

Lorsqu'une requête, généralement fournie par les utilisateurs finaux, n'est pas filtrée, une entrée malveillante est incluse dans la requête, permettant à un attaquant de lancer une commande indésirable dans la base de données.

Entrée de désinfection de la mangouste

L'entrée de désinfection de Mongoose est un processus dans lequel les données sont nettoyées et filtrées avant d'être stockées dans la base de données. Ceci est fait pour protéger les données contre la corruption ou la falsification. L'entrée de désinfection de Mongoose est un processus très important, en particulier pour les données sensibles.

La fonction de nettoyage supprime toute clé commençant par '$', permettant ainsi aux utilisateurs de MongoDB d'écrire des sélecteurs de requête sans se soucier des utilisateurs malveillants qui les écrasent. Une base de données NoSQL est un type de base de données utilisé dans une application Web, et l'injection NoSQL est une vulnérabilité de sécurité. Le HPP NPM sépare les paramètres de tableau de la requête et/ou du corps, mais ne sélectionne que le dernier. Lors de la configuration de sanitizer() pour les entrées sensibles à XSS, telles que les balises de script, les éléments personnalisés et les commentaires, aucune entrée pertinente n'est automatiquement supprimée. Joi est un objet JavaScript qui peut être utilisé en conjonction avec des objets Javascript simples pour créer des schémas (tout comme nous utilisons mangouste pour créer des schémas NoSQL ). La validation des itinéraires expressjs à l'aide de validator.js est ce qui fait de validator.js un validateur express, et il est principalement conçu pour les itinéraires express.

Différentes façons d'utiliser les modèles de mangouste

Un modèle de mangouste peut souvent être créé à l'aide de la fonction model(), qui spécifie la base de données dans laquelle le modèle doit être exécuté. Ce code serait utilisé pour créer un modèle appelé utilisateurs dans une base de données de machine locale en utilisant le code suivant : Une exigence est composée de deux parties : une exigence ('mongoose') et une exigence ('mongoose'). En programmation, un modèle ('users', 'DB') est utilisé. Pour utiliser un modèle d'une base de données différente, utilisez mongoose.model() avec le nom de la base de données comme premier argument et le nom du modèle comme deuxième argument. Par exemple, le code suivant construirait un modèle connu sous le nom d'utilisateurs dans la base de données des utilisateurs sur une machine locale. Autrement dit, une exigence (« mangouste ») est une exigence. Le modèle ('user', 'DB', 'user') est dérivé de l'utilisation de 'users'. Si vous souhaitez utiliser un modèle d'une autre collection dans la même base de données, vous pouvez utiliser mongoose.model() avec le nom du modèle comme premier argument et le nom de la collection comme second. Le code suivant générera un modèle nommé "users" dans la collection "users" de la base de données sur une machine locale. Il n'y a aucune exigence dans la mangouste (« mangouste »). Le modèle utilisateur (également connu sous le nom de base de données).

Charges utiles d'injection Nosql

Les charges utiles d'injection Nosql sont des morceaux de code qui peuvent être utilisés pour exploiter une base de données nosql. Ils peuvent être utilisés pour insérer un code malveillant dans une base de données ou pour extraire des données d'une base de données. Les charges utiles d'injection Nosql peuvent être très dangereuses et peuvent entraîner une perte de données ou la compromission d'un système.

Ce blog passera en revue la vulnérabilité NoSQL Injection et ses scénarios d'exploitation associés. La vulnérabilité d'injection NoSQL est causée par une validation incorrecte de l'entrée. Il permet également aux utilisateurs de modifier ou d'afficher les données du backend sans y avoir accès. Un attaquant pourrait obtenir un accès complet à une base de données s'il parvenait à exploiter cette vulnérabilité. L'opérateur $regex s'exécute dans une expression régulière, ce qui permet à un attaquant de vérifier rapidement la longueur des données, si elles commencent par un caractère spécifique, etc. Les données fournies par l'utilisateur entraîneront une consommation CPU de plus de 1 Go lors de l'injection de code JavaScript avec une boucle infinie en tant qu'opérateur dans le backend $. C'est une bonne idée de revérifier le lien pour voir s'il existe d'autres exploits de charge utile pour la vulnérabilité d'injection NoSQL.

Une attaque peut être menée en exploitant une vulnérabilité d'injection NoSQL. Les attaquants peuvent également lire les données de la base de données et exécuter du code dans l'application. Attaquer un système informatique ou un serveur pour désactiver ses fonctions ou en prendre le contrôle. Il est préférable d'éviter d'utiliser des entrées utilisateur inconnues dans le code NoSQL afin de réduire la probabilité d'attaques.

Prévention des injections Javascript Nosql

Pour empêcher l'injection JavaScript NoSQL, utilisez une liste blanche de caractères autorisés dans l'entrée utilisateur, échappez tous les caractères qui ne figurent pas dans la liste blanche et utilisez des instructions préparées avec des variables de liaison.

C'est la transmission de données qui modifie la façon dont les commandes sont interprétées dans un système. XML, XML, HTML, les commandes du système d'exploitation et NoSQL ne sont que quelques-uns des types d'injections. Dans cet article de blog, nous verrons comment identifier, tester et empêcher les injections NoSQL dans les applications Web. Lorsque l'utilisateur est "supérieur à", une requête MongoDB est effectuée, avec le nom d'utilisateur "admin" et le mot de passe "supérieur à". Dans ces exemples, le risque peut être résumé comme un simple risque. Ce ne sont là que quelques-uns des cas les plus complexes que nous examinerons plus tard. Des injections NoSQL dans les CVE (vulnérabilités et expositions courantes) ont été signalées.

Il est possible de réaliser des tests spécifiques en connaissant la base de données utilisée et où elle se trouve. MongoDB, par exemple, génère des clés primaires avec le nom de champ -id. L'algorithme est défini dans la documentation MongoDB comme suit. Ainsi, si vous examinez les requêtes et les réponses HTTP, vous verrez ces types d'objets. Lorsque l'opérateur $where est défini dans MongoDB, la propriété $where est utilisée. Cet opérateur peut envoyer une chaîne contenant une expression JavaScript ou une fonction JavaScript complète au système de requête. Si vous observez les résultats, vous pouvez déterminer si votre application Web est vulnérable à l'injection NoSQL. D'autres approches, telles que la confiance zéro, peuvent également aider à prévenir les attaques par injection.

Node.js Security : Comment Node.js empêche les attaques par injection SQL

La capacité de Node.js à empêcher les attaques par injection SQL a été largement reconnue. Étant donné que Node.js est un langage piloté par les événements, la sécurité peut être ajoutée facilement. L'utilisation d'une approche événementielle de Node.js permet de l'étendre facilement avec des fonctionnalités de sécurité supplémentaires.

Injections Nosql

Les injections Nosql sont un type d'attaque par injection dans laquelle un attaquant est capable d'exécuter un code malveillant dans une base de données qui utilise un système de gestion de base de données nosql . Ce type d'attaque est possible en raison de la façon dont les bases de données nosql sont conçues, ce qui permet l'exécution de code sans avoir besoin de valider les entrées.

Le principal avantage des bases de données NoSQL par rapport aux bases de données SQL est qu'elles n'utilisent pas de fonctions SQL. Au lieu de stocker des données dans des tables, ces bases de données stockent des informations dans des documents, qui peuvent être stockés dans une variété de formats. Étant donné que les valeurs et les clés peuvent être spécifiées arbitrairement, il n'est pas toujours possible de choisir un format de données. Selon les partisans du NoSQL, cela présente de nombreux avantages, dont le plus important est la gestion de grands ensembles de données. Dans la plupart des cas, une application typique générera les champs de nom d'utilisateur et de mot de passe via un appel AJAX ou un formulaire HTML. Les propriétés de la première classe sont définies en tant que propriétés de première classe dans l'objet req.body en JavaScript. L'utilisateur malveillant peut utiliser ce type de logique de correspondance pour renvoyer un objet valide à un utilisateur valide.

La cause première de la vulnérabilité d'injection est un manque de désinfection des entrées. L'entrée d'un utilisateur n'est pas suffisamment vérifiée pour un comportement malveillant lorsqu'elle est soumise. Après cela, l'entrée est utilisée de manière dynamique pour exécuter une requête, exécuter une commande ou interagir avec le système vulnérable. Les fondamentaux de la cybersécurité, tels que la confidentialité, l'intégrité et la disponibilité, sont affectés par les injections NoSQL.