Quels sont les problèmes de sécurité cruciaux de WordPress dont vous êtes conscient ?

Publié: 2022-03-04WordPress est le système de gestion de contenu (CMS) le plus populaire au monde, alimentant plus d'un tiers de tous les sites Web existants aujourd'hui . Sa popularité en fait également une cible attrayante pour les cyberattaques, et elle a aussi sa part de vulnérabilités en matière de sécurité.

Bien que WordPress puisse avoir ses propres problèmes de sécurité, ce n'est pas la seule plate-forme ciblée par les cybercriminels, le vol de données devenant une activité très lucrative. Des blogs personnels aux sites Web de grandes entreprises, personne n'a été à l'abri des menaces potentielles posées par des acteurs malveillants. Que votre site soit un petit blog ou une grande entreprise, vous devez savoir comment sécuriser votre site Web, quel que soit son objectif. En tête de liste devrait être l'installation du plugin de sauvegarde UpdraftPlus - Le plugin de sauvegarde le plus populaire et le mieux noté au monde. Dans le cas où vous seriez victime d'une attaque, vous pouvez au moins être tranquille en sachant que vous disposez d'une sauvegarde sécurisée pour restaurer votre site.

Voici quelques problèmes de sécurité WordPress que vous devez connaître et comment les résoudre.

1. Le système de plugins

Une partie de ce qui rend WordPress si populaire est sa modularité. Vous pouvez étendre rapidement et facilement les fonctionnalités de base grâce au système de plugins. Malheureusement, tous les plugins ne sont pas créés selon les normes élevées d'UpdraftPlus, et certains peuvent introduire de nouvelles vulnérabilités sur votre site Web WordPress.

Le plugin 'PWA for WP & AMP' par exemple a exposé plus de 20 000 sites WordPress à une vulnérabilité de contrôle d'accès. En raison de l'autorisation de téléchargements de fichiers arbitraires, les attaquants pourraient exécuter du code à distance et prendre le contrôle de sites Web exécutant ce plugin. Les utilisateurs doivent être conscients de deux choses dans cet exemple. La première consiste à limiter autant que possible le nombre de plugins utilisés sur votre site WordPress. La seconde est de s'assurer que toutes vos applications – y compris les plugins et la version de WordPress – sont régulièrement mises à jour. Les mises à jour ajoutent parfois de nouvelles fonctionnalités, mais leur objectif principal est de corriger les vulnérabilités nouvellement découvertes.

2. Attaques par injection SQL

Les données sont une denrée nouvelle et très précieuse, et l'une des raisons pour lesquelles les attaquants ciblent les sites Web est de voler les informations contenues dans la base de données. Les injections SQL sont un moyen populaire de le faire, les attaquants intégrant des commandes SQL sur des sites Web susceptibles de compromettre des informations sensibles.

Si vous vous demandez comment cela se produit, pensez à la forme moyenne que vous trouverez sur de nombreux sites Web WordPress. Il permet aux utilisateurs de fournir des informations telles que les noms d'utilisateur et les mots de passe pour la connexion. Si un attaquant insère du code SQL dans ces champs, la base de données sous-jacente peut traiter ce code et effectuer des actions inattendues. Il existe plusieurs façons de prévenir les attaques par injection SQL, mais la plus courante consiste à implémenter une validation stricte des entrées. Par exemple, vous pouvez ajouter le code suivant à votre fichier .htaccess pour vous assurer que toutes les entrées sont exclues des requêtes SQL ;

| # Activer le moteur de réécriture Moteur de réécriture activé Règle de réécriture ^(.*)$ – [F,L] # Bloquer les injections MySQL RewriteCond %{QUERY_STRING} [a-zA-Z0-9_]=http:// [OU] RewriteCond %{QUERY_STRING} [a-zA-Z0-9_]=(..//?)+ [OU] RewriteCond %{QUERY_STRING} [a-zA-Z0-9_]=/([a-z0-9_.]//?)+ [NC,OR] RewriteCond %{QUERY_STRING} =PHP[0-9a-f]{8}-[0-9a-f]{4}-[0-9a-f]{4}-[0-9a-f]{4} -[0-9a-f]{12} [NC, OU] RewriteCond %{QUERY_STRING} (../|..) [OU] RewriteCond %{QUERY_STRING} ftp : [NC, OU] RewriteCond %{QUERY_STRING} http : [NC, OU] RewriteCond %{QUERY_STRING} https : [NC, OU] RewriteCond %{QUERY_STRING} =|w| [NC,OU] RewriteCond %{QUERY_STRING} ^(.*)/self/(.*)$ [NC,OR] RewriteCond %{QUERY_STRING} ^(.*)cPath=http://(.*)$ [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C).*script.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C)([^s]*s)+cript.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C).*iframe.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C)([^i]*i)+frame.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} GLOBALS(=|[|%[0-9A-Z]{0,2}) [OU] RewriteCond %{QUERY_STRING} _REQUEST(=|[|%[0-9A-Z]{0,2}) [OU] RewriteCond %{QUERY_STRING} ^.*([|]|(|)|<|>).* [NC,OR] RewriteCond %{QUERY_STRING} (NULL|OUTFILE|LOAD_FILE) [OU] RewriteCond %{QUERY_STRING} (./|../|…/)+(motd|etc|bin) [NC,OR] RewriteCond %{QUERY_STRING} (localhost|loopback|127.0.0.1) [NC,OR] RewriteCond %{QUERY_STRING} (<|>|'|%0A|%0D|%27|%3C|%3E|%00) [NC,OR] RewriteCond %{QUERY_STRING} concat[^(]*( [NC,OR] RewriteCond %{QUERY_STRING} union([^s]*s)+select [NC,OR] RewriteCond %{QUERY_STRING} union([^a]*a)+ll([^s]*s)+elect [NC,OR] RewriteCond %{QUERY_STRING} (sp_executesql) [NC] Règle de réécriture ^(.*)$ – [F,L] |

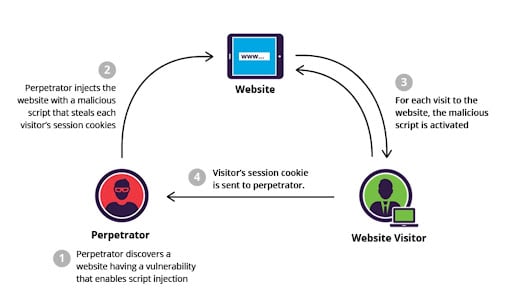

3. Attaques de script intersite

Comment fonctionne l'attaque XSS (Source : Imperva)

Comme les attaques par injection SQL, les scripts intersites (XSS) tentent d'injecter du code malveillant dans des sites Web vulnérables. Un exemple est la publication d'informations qui conduisent les utilisateurs du site Web vers un autre site Web qui tente ensuite de voler des données personnelles. Ce scénario peut être potentiellement dangereux car l'autre site Web peut même ne pas avoir besoin de l'intervention de l'utilisateur. Il peut simplement analyser les données d'identification de l'utilisateur telles que les cookies, les jetons de session, etc.

Vous pouvez généralement empêcher les attaques XSS à l'aide d'un pare-feu d'application Web (WAF). Cet outil utile vous permet de bloquer le trafic spécifique sur les sites Web. La plupart des meilleurs plugins de sécurité WordPress comme All In One WP Security & Firewall auront cette fonctionnalité disponible. Si vous préférez vous concentrer sur la gestion de votre site Web WordPress et que vous souhaitez laisser la sécurité aux experts, One WP Security & Firewall est un excellent moyen de le faire. Il vous aide non seulement à bloquer la plupart des types d'attaques, mais peut également analyser votre site Web WordPress à la recherche de vulnérabilités dont vous n'êtes peut-être pas au courant.

4. Attaques par force brute

WordPress utilise un système d'informations d'identification qui permet aux administrateurs et autres utilisateurs autorisés d'accéder à ses fonctionnalités de contrôle. Malheureusement, de nombreux utilisateurs ont tendance à utiliser des mots de passe faibles et évidents. Les mots de passe de force brute utilisent des scripts qui effectuent des tentatives de connexion continues et multiples à un site WordPress jusqu'à ce qu'elles réussissent. Le script fonctionne avec une base de données contenant un dictionnaire des noms d'utilisateur et des mots de passe couramment utilisés (tels que Admin et Password1), en espérant que vous auriez choisi l'une de ces combinaisons sans réfléchir aux risques.

Vous pouvez cependant faire plusieurs choses pour limiter l'efficacité des attaques par force brute ;

- Utilisez des mots de passe complexes et uniques

- Bloquer l'accès au répertoire d'administration de WordPress

- Ajouter une authentification à deux facteurs (2FA)

- Désactiver la navigation dans les répertoires

- Limiter le nombre de tentatives de connexion

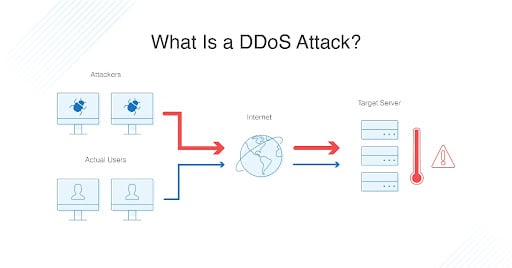

5. Attaques par déni de service distribuées

Les attaques DDoS tentent de surmonter un site Web avec un flot de demandes imitant le trafic des visiteurs. (Source : dnsstuff)

Les attaques par déni de service distribué (DDoS) consistent en un flot massif de requêtes qui ciblent un site Web. Cette inondation est destinée à paralyser un site Web, le rendant inaccessible aux visiteurs réguliers car incapable de faire face au volume de demandes. Bien que DDoS ne soit pas unique à WordPress, les sites Web basés sur ce CMS peuvent être particulièrement vulnérables car ils nécessitent plus de ressources pour répondre à une demande que les sites Web statiques classiques. Cependant, il peut être impossible de se prémunir contre une inondation DDoS déterminée, mais même les organisations les plus importantes ont succombé à ces attaques. L' attaque GitHub en 2018 en est un exemple , au cours de laquelle leur site Web a subi une attaque DDoS de 20 minutes.

Généralement, les petits sites Web ne sont pas la cible d'un volume aussi important. Cependant, pour atténuer les vagues DDoS plus petites, assurez-vous d'utiliser un réseau de distribution de contenu (CDN). Ces réseaux de serveurs peuvent aider à équilibrer les charges entrantes et aider à diffuser le contenu plus rapidement.

6. Attaques de falsification de requêtes intersites

Les attaques de falsification de requêtes intersites (CSRF) sont une autre façon pour les attaquants de forcer les applications Web comme WordPress à reconnaître les fausses authentifications. WordPress est particulièrement vulnérable car ces sites contiennent généralement de nombreuses informations d'identification d'utilisateur. L'attaque CSRF est similaire à l'attaque XSS discutée précédemment à bien des égards. La principale différence est que CSRF a besoin d'une session d'authentification, contrairement à XSS. Quoi qu'il en soit, le but ultime est de détourner un visiteur vers un autre emplacement pour voler des données.

La prévention CSRF doit être implémentée au niveau du plugin dans la plupart des cas. Les développeurs utilisent généralement des jetons anti-CSRF pour lier des sessions avec des utilisateurs spécifiques. Les propriétaires de sites Web WordPress ne peuvent compter que sur les mises à jour des plugins et les techniques générales de renforcement du site Web pour aider à prévenir les attaques CSRF.

Certaines actions de durcissement qui peuvent fonctionner incluent;

- Désactivation des éditeurs de fichiers

- Blocs ciblés d'exécution de PHO

- Mise en œuvre 2FA

Réflexions finales sur les problèmes de sécurité de WordPress

Il y a parfois une idée fausse selon laquelle WordPress est une application Web très vulnérable. Cependant, ce n'est pas une affirmation tout à fait juste. Cela découle en partie de l'utilisation généralisée de WordPress, mais une raison plus importante est l'incapacité des propriétaires de sites Web à prendre les précautions appropriées nécessaires.

Nous prenons souvent la sécurité pour acquise sans penser aux conséquences du choix d'un simple mot de passe. Les propriétaires de sites Web doivent cependant assumer la responsabilité non seulement de l'intégrité de leurs sites Web, mais également de la sécurité des données de leurs utilisateurs.

Profil de l'auteur

Pui Mun Beh est un spécialiste du marketing numérique de WebRevenue .

Quels sont les problèmes de sécurité cruciaux de WordPress dont vous êtes conscient ? est apparu en premier sur UpdraftPlus. UpdraftPlus – Plugin de sauvegarde, de restauration et de migration pour WordPress.