MongoDB: Basis Data NoSQL yang Kuat Namun Tidak Aman

Diterbitkan: 2023-01-22MongoDB adalah sistem basis data berorientasi dokumen yang kuat yang sempurna untuk aplikasi web modern. Ini memiliki skalabilitas yang sangat baik dan sangat mudah digunakan. Namun, salah satu potensi masalah keamanan dengan MongoDB adalah injeksi nosql. Injeksi Nosql adalah jenis serangan di mana input jahat dipasok ke database nosql untuk melakukan tindakan yang tidak diinginkan atau mengakses data sensitif. Ini dapat terjadi jika input pengguna tidak divalidasi atau disanitasi dengan benar. Untungnya, driver MongoDB memiliki perlindungan bawaan terhadap serangan injeksi nosql. Namun, tetap penting untuk mengetahui masalah keamanan ini dan mengambil langkah-langkah untuk mencegahnya.

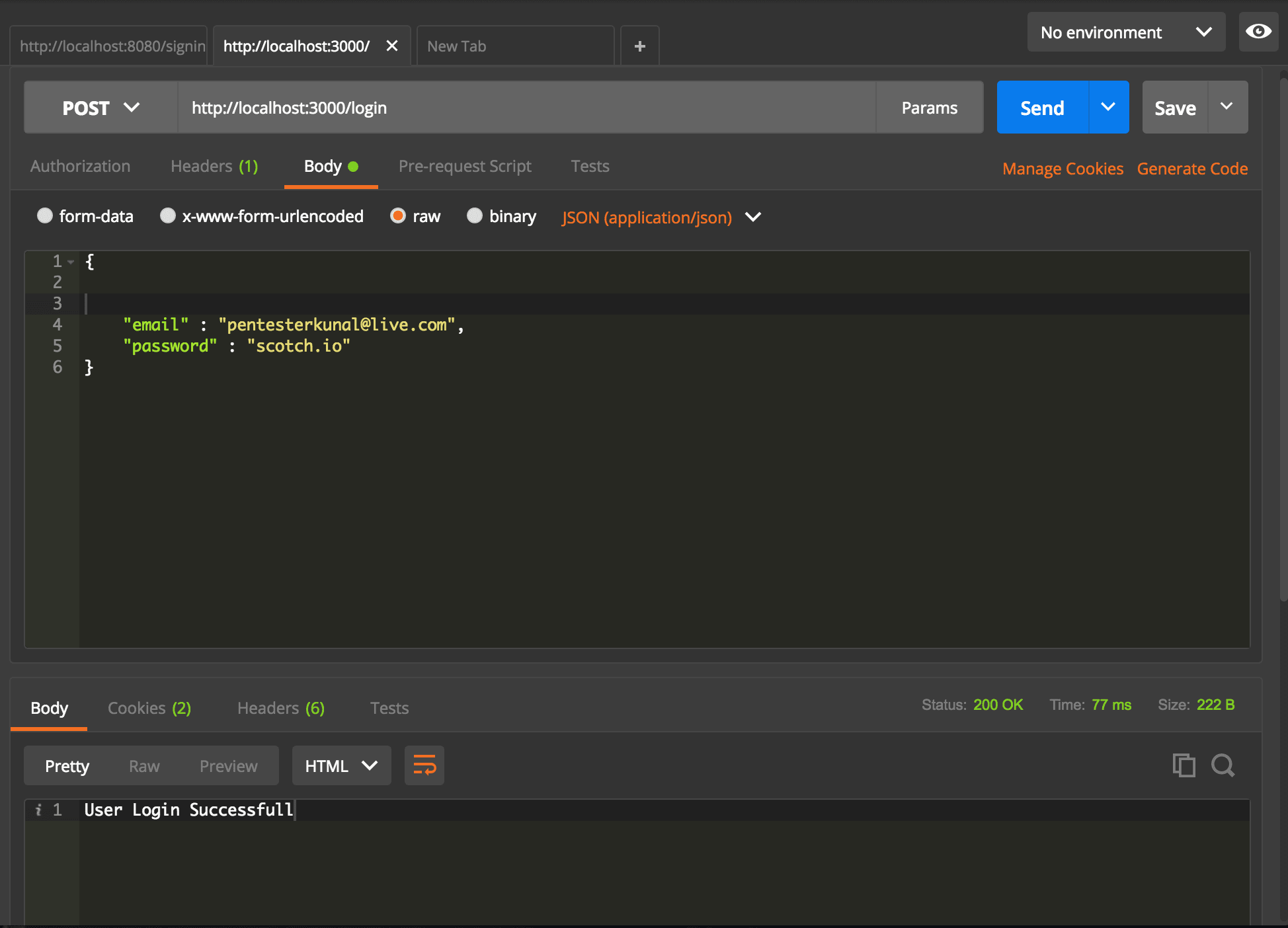

Dalam hal popularitas MongoDB, ini adalah datastore terpopuler kelima, hanya tertinggal dari database Apache Cassandra yang populer dan mesin NoSQL lainnya. Karena tidak ada standar bahasa NoSQL, setiap proses injeksi vendor disesuaikan dengan bahasa kueri yang mereka gunakan. PHP digunakan di sebagian besar kasus injeksi NoSQL di web, dan saya akan membahas beberapa di antaranya nanti. Ketika ekspresi JS ditempatkan ke dalam klausa $where atau diteruskan ke mapReduce atau fungsi grup, Mongo mendukung evaluasi. Hasilnya, jika kita memasukkan JavaScript yang valid ke dalam string kueri dan mencocokkan tanda kutip dengan benar, Mongo akan dapat menjalankan JavaScript kita. Untuk memenuhi tujuan kami menemukan semua pengguna yang valid, kami lebih suka meneruskan sesuatu yang akan selalu benar. Aplikasi tumpukan MEAN ini terdiri dari tiga bagian: Express, Mongo, dan Node.

Objek yang diharapkan tampak sebagai berikut: Kode penerima untuk Express adalah sebagai berikut: Anda dapat menyuntikkan nilai baru dengan mengganti bidang nama pengguna atau kata sandi dengan kueri Mongo yang valid . Untuk menghindari Injeksi NoSQL, sangat penting untuk mengembangkan basis kode yang kuat. Sebelum Anda mengeraskan instance mongo dan kode aplikasi Anda, beberapa hal yang harus Anda lakukan harus dilakukan. Anda dapat membatasi atau mencegah penyuntikan kode Anda, berapa pun usia atau kecanggihan bahasa Anda.

Injeksi NoSQL adalah kerentanan perlindungan data yang memungkinkan penyerang memasukkan input berbahaya dalam kueri yang dikirimkan oleh pengguna akhir dan menjalankan perintah yang tidak diinginkan pada database.

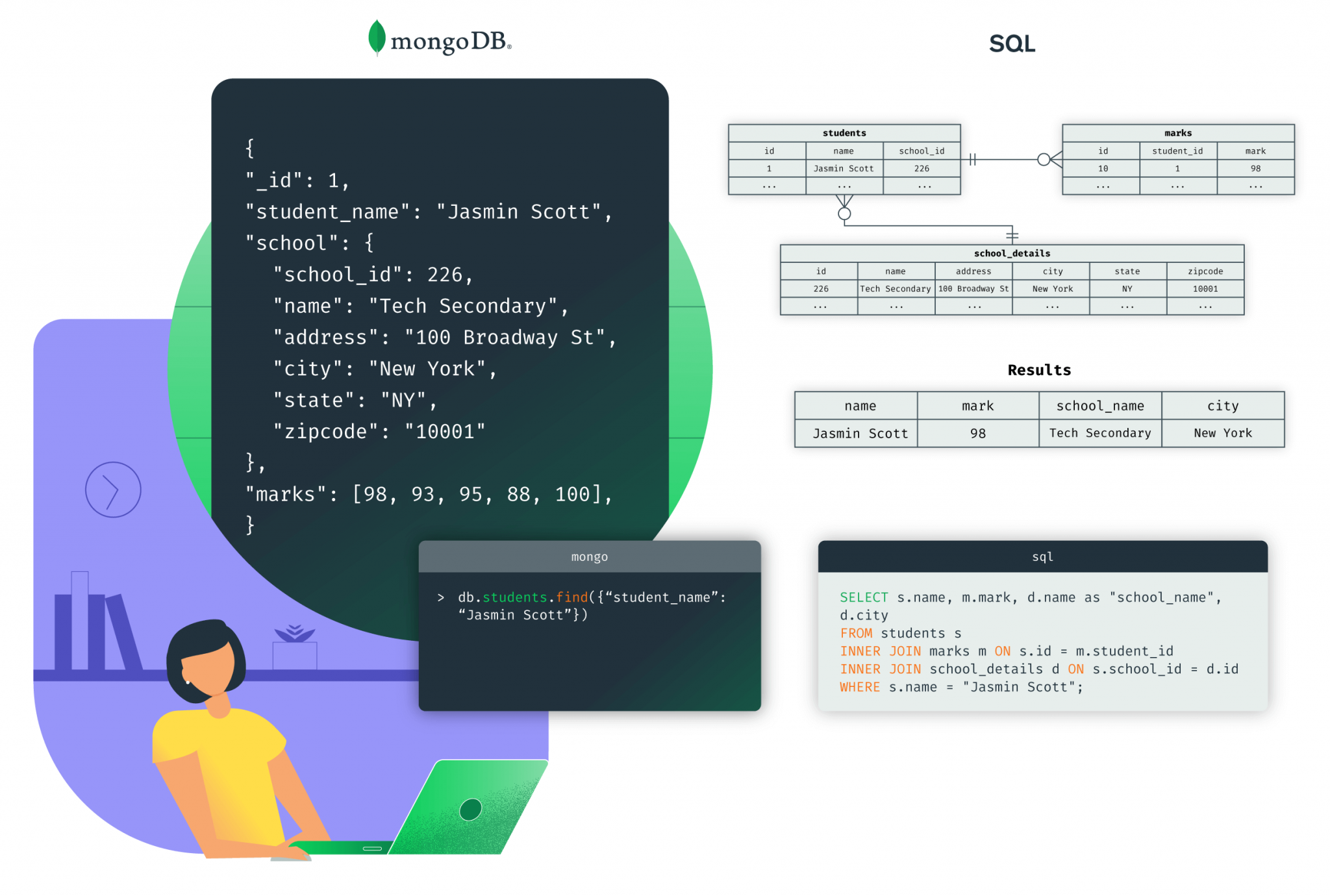

Basis data MongoDB didasarkan pada model dokumen non-relasional. Hasilnya, ini adalah database NoSQL (NoSQL = Not-only-SQL), yang sangat berbeda dari database relasional seperti Oracle, MySQL, atau Microsoft SQL Server.

Database dokumen, database nilai kunci, penyimpanan kolom lebar, dan database grafik hanyalah beberapa jenis database NoSQL yang tersedia. Basis data NoSQL MongoDB adalah yang paling banyak digunakan di dunia.

Object Data Modeling (ODM) adalah library baru yang sedang dikembangkan untuk MongoDB dan Node. Hubungan antar data dikelola, validasi skema dilakukan, dan kode MongoDB diterjemahkan ke dalam representasi objek tersebut dengan menggunakan ini. MongoDB, database dokumen NoSQL , tidak memerlukan skema untuk bekerja.

Apakah Injeksi Mungkin Di Mongodb?

Tidak ada jawaban pasti untuk pertanyaan ini karena tergantung pada implementasi MongoDB tertentu. Namun, secara umum dimungkinkan untuk memasukkan kode ke dalam MongoDB melalui penggunaan fungsi yang ditentukan pengguna (UDF). UDF memungkinkan pengembang memperluas fungsionalitas MongoDB dengan menulis fungsi kustom mereka sendiri. Fungsi ini kemudian dapat digunakan dalam kueri dan pembaruan, sama seperti fungsi bawaan lainnya. Selain itu, UDF dapat digunakan untuk mengakses data dari sumber eksternal, seperti database lain atau layanan web. Ini memungkinkan untuk menyuntikkan kode ke MongoDB yang tidak mungkin dilakukan.

Fakta bahwa MongoDB adalah basis data paling populer karena skalabilitasnya adalah salah satu alasan mengapa MongoDB begitu populer. Aplikasi web berisi perintah MongoDB yang berfungsi sebagai cara untuk mengambil dan menampilkan data. Kerentanan MongoDB, seperti database lainnya, disebabkan oleh serangan injeksi SQL. Kueri berbahaya secara otomatis dikenali oleh database seolah-olah itu adalah kueri lain, dan mengembalikan data yang diminta ke penyerang. Penyerang dapat menggunakan ini sebagai cara untuk mendapatkan kendali atas masukan Anda. Penyerang dapat mengambil alih server jika inputnya tidak valid. MongoDB menyertakan beberapa fitur keamanan bawaan untuk membuat kueri aman tanpa JavaScript. Namun, jika Anda harus menggunakan JavaScript dalam kueri, Anda harus mengikuti praktik terbaik.

Mongodb Dan Dynamodb: Database Nosql Masih Rentan Terhadap Injeksi Sql

Terlepas dari kenyataan bahwa MongoDB adalah database NoSQL, serangan injeksi SQL masih menjadi masalah karena pengembang masih terpapar jika gagal membersihkan input secara memadai. MongoDB tidak menggunakan SQL untuk kueri, yang berarti bahwa jika pengembang tidak cukup membersihkan input, hasilnya masih merupakan serangan injeksi . Salah satu teknik peretasan web yang paling umum adalah injeksi SQL, yang menyuntikkan kode berbahaya ke dalam pernyataan SQL melalui input halaman web. Serangan injeksi SQL terus menjadi masalah dengan DynamoDB, meskipun berstatus NoSQL; namun, karena input tidak dibersihkan secara memadai, pengembang masih rentan.

Apakah Ada Yang Setara Dengan Injeksi Sql Untuk Mongodb?

Sampai sekarang, tidak ada yang setara dengan SQL Injection untuk MongoDB. Meskipun MongoDB kurang rentan terhadap serangan injeksi dibandingkan database SQL, MongoDB tidak sepenuhnya kebal. Serangan injeksi pada MongoDB dapat terjadi jika input pengguna yang tidak dipercaya digunakan tanpa validasi atau sanitasi yang tepat. Jika tidak ditangani dengan benar, serangan ini dapat memungkinkan penyerang mengubah data, melakukan tindakan yang tidak diinginkan, atau mendapatkan akses ke informasi sensitif.

Sebagian besar serangan injeksi diaktifkan oleh sanitasi input yang tidak memadai. Sepasang tanda kutip biasanya digunakan untuk membedakan kode dari data dalam bahasa, tetapi tidak selalu demikian. Banyak pengembang gagal membersihkan input pengguna, membuat aplikasi mereka rentan terhadap kekurangan. Pelajari lebih lanjut tentang serangan injeksi SQL di MongoDB. Basis data NoSQL, yang dilengkapi dengan sharding bawaan, memiliki keuntungan karena dapat berkembang secara horizontal daripada vertikal. Pengembang yang gagal membersihkan input dengan benar masih akan terkena serangan injeksi. Serangan injeksi NoSQL mirip dengan kerentanan injeksi SQL karena memanfaatkan input pengguna yang telah dibersihkan saat mengembangkan kueri basis data.

Panduan dokumentasi dan keamanan untuk database NoSQL harus selalu dibaca. Sebelum menggunakan serangan injeksi SQL untuk menyerang aplikasi, pastikan data Anda dibersihkan untuk mengurangi kerentanannya. Zuar dapat membantu Anda menentukan perbaikan mana yang dapat Anda lakukan pada sistem Anda saat ini untuk membuatnya lebih efisien dan mengotomatiskan entri data.

Serangan Injeksi Mongodb: Cara Melindungi Data Anda

MongoDB adalah database NoSQL yang populer, yang memungkinkan pengembangan aplikasi lebih cepat. Terlepas dari kenyataan bahwa MongoDB adalah basis data berorientasi dokumen, muatan berbahaya apa pun yang dimasukkan ke dalamnya dapat menimbulkan konsekuensi serius. Menggunakan injeksi kode JSON , serangan injeksi pada MongoDB dimungkinkan. Aplikasi MEAN sangat bergantung pada MongoDB, sehingga penyerang dapat menggunakan kode JSON untuk mengirimkan data melaluinya. payload berbahaya disuntikkan ke dalam database non-SQL seperti MongoDB, menurut injeksi NoSQL. Saat payload berbahaya disuntikkan ke dalam MongoDB, itu dapat memiliki efek yang luas, dan injeksi NoSQL bisa menjadi serius.

Apakah Mongodb Mendukung Nosql?

Ya. MongoDB adalah database NoSQL yang menggunakan format seperti JSON untuk menyimpan data. Database NoSQL sering digunakan untuk big data dan aplikasi web real-time.

MongoDB adalah sistem manajemen database berorientasi dokumen yang bersifat open-source dan menggunakan sistem manajemen database open-source. Basis data MongoDB menyimpan data dalam file datar di objek penyimpanan binernya sendiri. Penyimpanan data sangat kompak dan efisien, yang membuatnya ideal untuk volume besar. Sistem manajemen basis data yang menggunakan teknologi NoSQL berbeda dari basis data relasional dalam hal mendasar. MongoDB mendukung pemrosesan batch dengan menggunakan fitur agregasinya. Arsitektur MongoDB menyimpan dokumen dalam satu koleksi. Karena kumpulan ini tanpa skema, maka dapat dibandingkan dengan dokumen lain dalam kumpulan yang sama berdasarkan konten, bidang, dan ukuran yang berbeda. Akibatnya, MongoDB tidak dapat dianggap sebagai alternatif untuk NoSQL.

Pembuatan dan penggunaan skema MongoDB hanyalah salah satu dari banyak keuntungannya. Konsep skema adalah membuat seperangkat aturan untuk klasifikasi data. Nama skema dapat menentukan cara bidang ditetapkan, jenis data apa yang diizinkan, dan cara data diakses. Ini memungkinkan Anda menyusun data dengan cara yang lebih mudah dikelola dan sederhana. Kemampuan untuk menskalakan basis data Anda juga merupakan fitur MongoDB. Dengan MongoDB, tidak perlu khawatir dengan jumlah data yang besar. Ini karena sistem pengindeksan B-tree yang cepat dan efisien. Selain itu, MongoDB menyertakan sistem penjurnalan yang memastikan bahwa data Anda selalu terbarui. MongoDB adalah database dokumen yang sangat baik karena sangat mudah digunakan dan dapat diskalakan dengan sangat baik. MongoDB adalah database NoSQL yang bagus karena mudah digunakan dan dapat diandalkan.

Injeksi Perintah Mongodb

Injeksi perintah MongoDB adalah kerentanan keamanan yang terjadi saat input pengguna yang tidak dipercaya diteruskan ke perintah shell MongoDB. Ini dapat memungkinkan penyerang untuk mengeksekusi perintah sewenang-wenang di server, yang dapat menyebabkan hilangnya data atau kompromi server.

Apa itu Injeksi Perintah?

Injeksi perintah adalah jenis serangan dunia maya di mana sistem operasi host (OS) diserang dengan perintah sewenang-wenang. Pelaku ancaman menyuntikkan perintah dengan mengeksploitasi kerentanan aplikasi, seperti kurangnya validasi input.

Apakah Mongodb Mencegah Injeksi Sql?

Terlepas dari kenyataan bahwa database NoSQL seperti MongoDB tidak berbasis SQL, mereka mampu melakukan kueri berdasarkan input pengguna. Dengan kata lain, jika pengembang tidak membersihkan input dengan benar, mereka tetap berisiko terkena serangan injeksi.

Apa itu Injeksi Xquery?

Injeksi XQuery dapat menghitung variabel di lingkungan korban, menyuntikkan perintah ke host lokal, atau melakukan kueri ke file jarak jauh dan sumber data. Serangan injeksi SQL serupa dengan yang dilakukan dengan melakukan tunneling melalui titik masuk aplikasi untuk mengakses lapisan akses sumber daya.

Contoh Injeksi Mongodb Sql

Contoh injeksi sql Mongodb adalah ketika pengguna jahat mencoba menyuntikkan kode SQL ke dalam database MongoDB untuk mendapatkan akses ke data sensitif. Ini dapat dilakukan dengan mengeksploitasi kerentanan pada aplikasi yang digunakan untuk berinteraksi dengan database, atau dengan langsung mengakses server database itu sendiri. Dalam kedua kasus tersebut, penyerang dapat mengeksekusi perintah SQL sewenang-wenang yang dapat mengarah pada pengungkapan informasi rahasia, atau perubahan atau penghancuran data.

Luwak: Mencegah Serangan Injeksi Mongodb

Penyerang menyuntikkan kueri khusus ke dalam instans MongoDB untuk mengeksploitasi kelemahan dalam database MongoDB. Serangan injeksi MongoDB dapat dicegah dengan memfilter input pengguna, mencegah mereka membuat kueri basis data, dan dengan mencegah input pengguna digunakan.

Pencegahan Injeksi Mongodb

Injeksi MongoDB adalah bentuk serangan di mana kode berbahaya dimasukkan ke dalam database MongoDB. Ini dapat dilakukan melalui beberapa cara, seperti melalui input pengguna atau dengan mengeksploitasi kerentanan dalam perangkat lunak basis data. Setelah kode disuntikkan, kode tersebut dapat digunakan untuk mengubah atau menghapus data, atau untuk mendapatkan akses ke informasi sensitif. Untuk mencegah injeksi MongoDB, penting untuk memastikan bahwa semua masukan pengguna divalidasi dan disanitasi sebelum disimpan dalam database. Selain itu, disarankan untuk selalu memperbarui perangkat lunak database, karena kerentanan baru sering ditemukan dan dieksploitasi.

Keamanan dapat sangat dikompromikan di MongoDB hanya dengan mengonfigurasi sertifikat autentikasi dan mengenkripsi data. Permintaan HTTP membawa parameter yang diterima oleh penyerang, sehingga mereka bisa pergi ke ujung bumi untuk mendapatkannya. Variabel yang tidak bersih diteruskan ke kueri MongoDB dalam hal ini, merusak struktur orientasi kueri dokumen dan terkadang menghasilkan kode database itu sendiri berjalan. Tidak adanya data berseri di MongoDB menghindari kemungkinan integrasi parameter langsung, yang menimbulkan potensi risiko. Penggunaan data API dalam teks yang diformat, dan dengan demikian kebutuhan akan data yang diurai, dapat menyebabkan perselisihan antara penerima server dan penerima basis data. Ini bisa menjadi risiko keamanan yang serius jika data Anda disusupi. Menggunakan operator $where, sebuah string dapat dievaluasi di dalam server itu sendiri. Saat mencari siswa yang usianya lebih besar dari Y, kuerinya akan lebih tinggi dari Y. Dalam hal ini, modul sanitize tidak akan dapat menyelesaikan masalah. Itu juga berkinerja buruk karena tidak dioptimalkan untuk indeks, yang diuraikan dalam kemunduran.

Bagaimana Injeksi Sql Dapat Dicegah?

Serangan SQL Injection tidak akan pernah dihentikan kecuali validasi dan kelumpuhan input dilakukan pada pernyataan yang disiapkan. Kode aplikasi tidak pernah merupakan ide yang baik untuk menggunakan input dalam aplikasinya. Untuk membersihkan semua masukan, seperti formulir web, pengembang juga harus membersihkan semua masukan, termasuk formulir untuk browser web.

Mencegah Serangan Injeksi Sql Dengan Pelarian Karakter

Injeksi SQL adalah metode yang digunakan penyerang untuk menyuntikkan kode SQL berbahaya ke dalam aplikasi web untuk mendapatkan akses ke database atau memanipulasi data. Dimungkinkan untuk menghindari injeksi SQL dengan keluar dari karakter. Ketika server SQL menerima karakter input seperti "/ - ;," itu dapat menafsirkannya sebagai serangan injeksi SQL.

Berbeda dengan database SQL standar, database NoSQL memungkinkan persyaratan konsistensi yang lebih santai. Ada lebih sedikit pemeriksaan konsistensi dan batasan relasional dalam sistem ini, yang memiliki keunggulan dalam hal penskalaan dan kinerja. Meskipun database NoSQL tidak digerakkan oleh SQL, mereka tetap rentan terhadap injeksi. Basis data NoSQL kurang rentan terhadap injeksi karena tidak bergantung pada skema basis data yang sama dengan basis data tradisional. Akibatnya, kerentanan lebih sulit dieksploitasi oleh penyerang.

Bisakah Anda Melindungi Database Terhadap Injeksi Kode?

Sebagai bagian dari solusi, kerentanan SQL Injection dapat dihindari dalam aplikasi web dengan menggunakan kueri database berparameter dengan parameter terikat dan diketik, dan menggunakan prosedur tersimpan berparameter dalam database dengan hati-hati. Ini dilakukan dengan menggunakan Java, bahasa pemrograman. Bagian ini mencakup bahasa pemrograman seperti PHP, NET, dan lainnya.

Bahaya Injeksi Kode

Penyerang dapat menyuntikkan kode berbahaya ke dalam aplikasi web untuk mengeksekusi tindakan jahat atas nama pengguna menggunakan injeksi kode kerentanan. Saat mengontrol aktivitas, dimungkinkan untuk memvalidasi input pengguna dan menggunakan pernyataan yang disiapkan dengan kueri berparameter untuk menghindari serangan injeksi kode. Selain itu, sangat penting untuk menghindari memasukkan input pengguna ke dalam kueri sebelum memasukkannya ke dalam kueri.

Contoh Injeksi Nosql

Serangan injeksi NoSQL adalah jenis serangan injeksi yang menargetkan basis data NoSQL. Database NoSQL semakin banyak digunakan oleh aplikasi web untuk menyimpan data. Namun, database ini seringkali tidak seaman database relasional tradisional. Ini membuat mereka rentan terhadap serangan injeksi.

Dalam serangan injeksi NoSQL, penyerang memasukkan kode berbahaya ke dalam database NoSQL. Kode ini kemudian dieksekusi oleh database. Ini dapat memungkinkan penyerang untuk mengakses data sensitif, mengubah data, atau menghapus data. Serangan injeksi NoSQL bisa sangat merusak organisasi.

Ada beberapa cara untuk mencegah serangan injeksi NoSQL. Pertama, Anda harus menggunakan kueri berparameter saat mengakses database NoSQL. Ini akan membantu memastikan bahwa hanya data yang valid yang dimasukkan ke dalam database. Kedua, Anda harus menggunakan daftar putih karakter yang diizinkan saat menerima masukan dari pengguna. Ini akan membantu mencegah kode berbahaya dimasukkan ke dalam database. Terakhir, Anda harus selalu memperbarui basis data NoSQL dengan tambalan keamanan terbaru.

Database Nosql yang Berbeda—dan Berbahaya

Popularitas database NoSQL terutama berasal dari kemampuannya untuk menyimpan data dengan cara yang lebih efisien. Mereka tetap rentan terhadap serangan injeksi jika pengembang gagal membersihkan input dengan benar.

Lembar Curang Injeksi Mongodb

Injeksi MongoDB adalah teknik yang digunakan untuk mengeksploitasi kerentanan dalam aplikasi web yang menggunakan database MongoDB. Dengan menyuntikkan kode berbahaya ke dalam kueri MongoDB, penyerang dapat memperoleh akses ke data sensitif atau bahkan mengeksekusi kode arbitrer di server. Lembar contekan injeksi MongoDB adalah panduan referensi cepat untuk pengembang dan profesional keamanan yang perlu mengamankan aplikasi web mereka dari jenis serangan ini. Ini termasuk tip tentang cara memvalidasi input pengguna dengan benar, membersihkan kueri basis data, dan mengonfigurasi izin MongoDB .

Baru-baru ini, saya menjelaskan cara meretas kerentanan NoSQL untuk berpartisipasi dalam program bug bounty. Dalam posting ini, saya akan membahas beberapa metode untuk menentukan apakah suntikan dapat dilakukan. Database NoSQL seperti Mongo menggunakan JavaScript serta injeksi BSON. Jika Anda ingin menyuntikkan sesuatu yang selalu salah, Anda harus dapat mengontrol seluruh konten kueri. Misalnya, halaman produk dengan parameter ID produk yang dapat diinjeksi dapat mengembalikan detail produk untuk satu kueri, tetapi produk kosong tidak ditampilkan. Jika kami mencoba mencocokkan semuanya kecuali ID 5: db.product.find(*id: 5*: 5*), atau jika kami menggunakan operator $in atau $nin, seperti dblink.dblink(), kami tidak akan dapat mengambil data apapun. Versi 'benar' dan 'salah' akan berbeda jika injeksi berhasil.

Injeksi waktu identik dengan injeksi boolean buta kecuali injeksi ini tidak mencoba memuat halaman lebih lambat (untuk benar) atau lebih cepat (untuk salah). JS hanya dapat dieksekusi dalam database selama injeksi waktu. Jika situs injeksi dapat diinjeksi, data tidak dapat diakses tanpa campur tangan skrip injeksi SQL.

Apa itu Injeksi Nosql Buta?

Saat panggilan NoSQL menggunakan nilai yang berasal dari permintaan klien tanpa sanitasi terlebih dahulu, nilai tersebut akan disuntikkan. Penjahat dunia maya dapat mengeksploitasi kerentanan ini untuk mengeksekusi kode NoSQL sewenang-wenang, yang dapat mengakibatkan pencurian data atau kontrol komponen server tambahan.

Cockroachdb Vs Mongodb: Mana yang Tepat Untuk Anda?

Mongo adalah database yang merupakan bagian dari MongoDB, sedangkan CockroachDB adalah RDBMS. CockroachDB mendukung berbagai database, termasuk tabel, baris, kolom, dan indeks. Ini adalah pilihan yang sangat baik untuk database yang memerlukan dukungan kuat untuk struktur data, indeks, dan penskalaan. Injeksi SQL adalah jenis serangan komputer di mana kode berbahaya disuntikkan ke dalam database untuk mendapatkan akses ke informasi. Injeksi SQL adalah ilegal bila digunakan bersamaan dengan situs web pesaing. Suntikan SQL adalah jenis serangan yang dapat menyebabkan pencurian data, pembajakan akun, dan bahkan pengambilalihan situs web.