Mongoose – Pustaka Pemodelan Data Objek Untuk MongoDB Dan Node Js

Diterbitkan: 2023-01-22Mongoose adalah library Object Data Modeling (ODM) untuk MongoDB dan Node.js. Ini adalah ekstensi khusus MongoDB dari konsep Object Document Mapper (ODM).

Mongoose memberikan solusi langsung berbasis skema untuk memodelkan data aplikasi Anda. Ini mencakup pengecoran tipe bawaan, validasi, pembuatan kueri, kait logika bisnis, dan lainnya, di luar kotak.

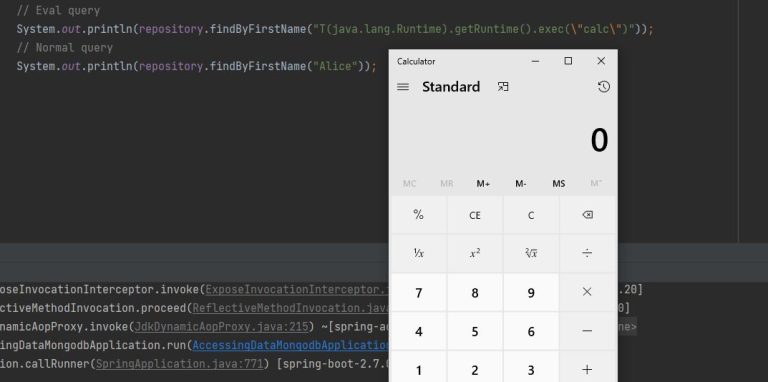

Serangan injeksi NoSQL sama dengan serangan injeksi SQL karena penyerang memanfaatkan input yang disanitasi oleh pengguna saat menyusun kueri. Dengan menggunakan pustaka sanitasi seperti MongoDB, Anda dapat mencegah serangan injeksi SQL.

Ini adalah pustaka Pemodelan Data Objek (ODM) yang dapat digunakan dengan MongoDB dan Node.js. Hubungan antara data, validasi skema , dan translasi semuanya ditangani oleh sistem ini. MongoDB adalah database NoSQL tidak terstruktur yang tidak menggunakan string skema.

, sebuah operasi asinkron, terintegrasi ke Mongoose Promises. Dengan menyimpannya dan kemudian mengembalikannya ke theables, Anda dapat melakukan kueri. Hasilnya, Anda dapat membuat MyModel dan aplikasi serupa lainnya.

Apakah Nosql Rentan Terhadap Serangan Injeksi?

Injeksi NoSQL terjadi ketika pengguna akhir gagal membersihkan kueri yang mereka kirimkan, memungkinkan input berbahaya dieksekusi oleh penyerang.

Kerentanan Injeksi NoSQL, seperti kerentanan Injeksi SQL, bergantung pada kelemahan yang kurang dipahami dan dieksploitasi. Penyerang yang tidak memiliki otorisasi untuk membaca atau mengubah data backend dapat melihat atau memodifikasinya. Serangan skrip sisi server pada database NoSQL untuk peningkatan database adalah salah satu jenis yang paling umum. Saat menyuntikkan kueri NoSQL, pengembang harus memvalidasi data pengguna dengan mengidentifikasi struktur data yang tidak diinginkan seperti objek dan larik, yang dapat digunakan untuk kueri NoSQL. Dalam beberapa kasus, data injeksi dapat dikonversi ke tipe yang diharapkan menggunakan model yang diketik. Agar berhasil, sebuah aplikasi juga harus memiliki hak akses selain hak akses.

Kerentanan Mongodb Menjadikannya Target Utama Para Peretas

Karena MongoDB rentan terhadap serangan injeksi SQL , peretas lebih cenderung menargetkannya. Serangan injeksi SQL, juga dikenal sebagai serangan berbasis SQL, adalah salah satu metode paling umum yang digunakan untuk mendapatkan akses ke database dan situs web. Penyimpanan kata sandi MongoDB sangat rentan terhadap jenis serangan ini, karena tidak memiliki kemampuan untuk menyimpan data sensitif. Selain itu, MongoDB tidak mendukung alat enkripsi eksternal, sehingga menyulitkan pelaku kejahatan untuk mencuri data.

Apakah Mongodb Rentan Terhadap Injeksi?

Mongodb tidak rentan terhadap injeksi.

Keamanan di MongoDB dapat dikompromikan secara signifikan jika hanya sertifikat otentikasi yang dikonfigurasi atau enkripsi data dilakukan. Penyerang dapat menggunakan variasi parameter yang diterima HTTP untuk mencapai tingkat keamanan yang lebih tinggi. Variabel yang tidak dibersihkan diteruskan ke kueri MongoDB dalam struktur orientasi kueri dokumen, dan terkadang dieksekusi sebagai kode basis data itu sendiri. Alih-alih menyertakan parameter langsung yang dapat menimbulkan risiko, MongoDB tidak membuat serial datanya. Ketika API menyandikan data dalam teks yang diformat dan kemudian menguraikannya, pemanggil server dan penerima database mungkin tidak setuju. Jika ini terjadi, ada kemungkinan bahwa informasi sensitif akan disusupi. Ketika operator $where digunakan, sebuah string dapat dievaluasi di dalam server itu sendiri. Jika Y lebih besar dari usia siswa di meja, kueri akan lebih besar dari Y. Modul sanitize tidak akan dapat menyelesaikan masalah ini. Selain kemunduran yang diuraikan, kinerja server menderita karena indeks tidak dioptimalkan untuk digunakan.

Framework Node.js adalah platform berbasis Chrome yang dibangun di atas JavaScript. Akibatnya, itu berada di liga yang sama dengan web lainnya. Hasilnya, Node.js adalah alat yang luar biasa untuk membuat aplikasi web. Serangan injeksi SQL juga menjadi ancaman bagi MongoDB karena merupakan alat yang ampuh. MongoDB adalah alat yang luar biasa jika digabungkan dengan Node.js. Basis data SQL memiliki persyaratan konsistensi yang lebih ketat, sedangkan basis data NoSQL memungkinkan persyaratan yang lebih santai. Karena pemeriksaan dan batasan konsistensi lebih sedikit, kinerja dan penskalaan menjadi lebih mudah. Bahkan jika database NoSQL tidak menggunakan sintaks SQL, mereka rentan terhadap injeksi.

Serangan Injeksi Sql: Ancaman Bagi Mongodb

Kerentanan injeksi SQL dapat dieksploitasi untuk memasukkan kode berbahaya ke dalam pernyataan SQL. Kode ini kemudian dapat digunakan untuk menimpa atau memodifikasi data database. Pengguna dapat langsung memasukkan data ke dalam database MongoDB tanpa harus melalui bahasa skrip untuk melakukannya, membuatnya rentan terhadap serangan injeksi SQL. Karena MongoDB tidak mengandalkan SQL untuk mengambil data, MongoDB kurang rentan terhadap serangan injeksi SQL.

Manakah Dari Implementasi Berikut Yang Dapat Dilakukan Untuk Mencegah Eksploitasi Injeksi Nosql?

Ada beberapa cara berbeda untuk mencegah eksploit injeksi NoSQL: 1. Gunakan kueri berparameter 2. Gunakan prosedur tersimpan 3. Gunakan alat pemetaan objek-relasional 4. Gunakan firewall aplikasi web Kueri berparameter adalah cara paling efektif untuk mencegah eksploit injeksi NoSQL , karena mereka mencegah penyerang untuk dapat memasukkan kode berbahaya ke dalam kueri. Prosedur tersimpan juga membantu melindungi dari serangan injeksi NoSQL, karena memungkinkan database untuk melakukan pra-kompilasi kode SQL dan mencegah penyerang dapat memasukkan kode berbahaya. Alat pemetaan objek-relasional dan firewall aplikasi web juga dapat membantu mencegah serangan injeksi NoSQL, dengan menyediakan lapisan keamanan antara database dan aplikasi web.

Kerentanan injeksi dalam database NoSQL adalah kesalahan yang ditemui dalam aplikasi web yang menggunakan database jenis ini. Kerentanan keamanan aplikasi web memungkinkan pihak jahat untuk melewati otentikasi, mengekstrak data, memodifikasi data, atau bahkan mendapatkan kontrol penuh atas aplikasi. Pengguna juga dapat memasukkan data ke dalam kueri NoSQL, yang biasanya didasarkan pada JSON. Input harus dibersihkan agar aman dari suntikan. Operator $where , yang digunakan oleh kueri MongoDB, sering digunakan bersamaan dengan serangan terhadap objek JavaScript, menghadirkan tantangan NoSQL yang serius. Penyerang juga dapat mengirimkan string berbahaya yang berisi JavaScript sewenang-wenang, misalnya, jika operator $where dievaluasi dengan benar sebagai kode JavaScript. Masukan pengguna harus selalu tidak dipercaya jika Anda ingin menghindari injeksi NoSQL.

Mencegah Kerentanan Injeksi Sql Dalam Aplikasi Web

Kerentanan injeksi SQL dapat dihindari dalam aplikasi web dengan memanfaatkan parameter yang mengikat, mengetik, serta kueri basis data berparameter dengan prosedur tersimpan yang menggunakan jumlah parameter yang sesuai. Bahasa pemrograman seperti Java, .NET, PHP, dan lainnya dapat digunakan untuk mencapai hal ini.