Situs web saya diretas! Apa yang harus saya lakukan sekarang?

Diterbitkan: 2022-07-19Halo teman teman!

Di blog ini, kami akan menjelaskan semua yang berhubungan dengan hacking WordPress, WHMCS, atau situs web yang dibangun dengan PHP secara menyeluruh. Kami juga akan menjelaskan kepada Anda langkah-langkah untuk memulihkan situs web yang diretas.

Pernahkah Anda melalui situasi ini setiap saat dalam hidup Anda?

Situs web saya diretas! Apa yang harus saya lakukan sekarang?

Biarkan saya memberi tahu Anda bahwa ada berbagai faktor yang menyebabkan peretasan situs web. Satu backdoor/loophole cukup mampu menginfeksi semua jenis situs web apakah itu situs WordPress, situs WHMCS, php built, atau situs web CMS lainnya.

Bagaimana cara mengetahui apakah situs web Anda benar-benar diretas?

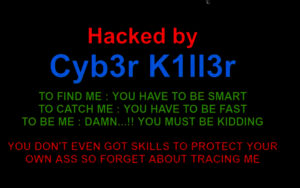

Ada banyak cara untuk mengetahui apakah situs web Anda benar-benar diretas. Terkadang peretas hanya merusak situs web Anda dengan beberapa halaman kustom mereka sendiri dengan tanda-tanda bertuliskan ” Diretas oleh ………Dalam kasus tersebut, sangat mudah untuk memahami bahwa situs web Anda telah diretas dan sekarang berada dalam kendali peretas.

Namun terkadang peretas tidak menunjukkan atau mengungkapkan bahwa situs web Anda diretas oleh mereka karena mereka ingin menggunakan situs web Anda untuk beberapa pekerjaan ilegal selama mungkin.

Bagaimana situs web Anda diretas?

Setelah Anda mengetahui bahwa situs web Anda telah diretas, banyak pertanyaan terus muncul di benak Anda seperti Bagaimana itu bisa terjadi? Mengapa itu diretas? Kapan diretas?

Jadi teman-teman terus membaca blog ini untuk menemukan semua jawabannya…

Baca Juga: Aktifkan Greylisting Untuk Melindungi Email Dari Spam

Berikut adalah beberapa cara umum yang digunakan peretas untuk mengendalikan situs web Anda:

1. Menebak kata sandi (Brute force): Kata sandi sederhana adalah cara paling umum yang digunakan peretas untuk mengendalikan situs web mana pun. Peretas mencoba beberapa upaya acak dengan menebak kata sandi yang sangat mudah ditebak. Pastikan kata sandi Anda tidak ada di bawah daftar ini

Itulah mengapa sangat disarankan untuk membuat kata sandi yang kuat dan sulit ditebak untuk mencegah serangan ini berhasil di masa mendatang.

2. Kerentanan/Pintu Belakang

Apa itu Kerentanan?

Sangat penting untuk memahami apa itu kerentanan jadi mari kita ambil contoh rumah Anda sendiri. Asumsikan bahwa di rumah Anda ada banyak jendela dan pintu yang Anda tetap terkunci tetapi mereka adalah satu jendela yang terlihat tertutup dari luar tetapi tidak benar-benar tertutup dan jika seseorang menyadarinya dia bisa masuk dari sana dan memiliki akses seluruh rumah. Ini disebut kerentanan.

Kerentanan juga dikenal sebagai kelemahan dan kelemahan ini bisa menjadi keuntungan penyerang.

Penyerang menggunakan keuntungan ini dan mencoba untuk mendapatkan informasi sensitif yang tidak seharusnya mereka miliki atau bahkan dapat membobol sistem.

Apa yang harus dilakukan ketika situs web Anda diretas?

Ada beberapa langkah yang harus Anda lakukan segera setelah Anda menemukan bahwa situs web Anda diretas:

1. Jadikan situs Anda offline hingga masalah teratasi: Anda cukup membuat situs Anda offline melalui aturan .htaccess sehingga tidak ada yang mengakses situs web Anda kecuali Anda. Anda dapat melakukan ini untuk mencegah semua orang melihat situs web Anda yang terinfeksi dari luar sehingga Anda dapat membersihkan situs Anda tanpa gangguan apa pun. Selain itu, orang yang mencoba mengakses situs Anda tidak akan dihadapkan dengan kode berbahaya atau file spam. Baca blog ini

>> Blokir Semua Orang Untuk Mengakses Situs Web Anda Kecuali Diri Anda Sendiri - htaccess >> Lindungi Server Dari Email Spam Melalui Daftar Abu-abu

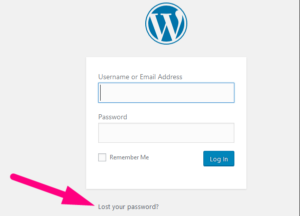

2. Ubah kata sandi akun Anda : Setelah Anda menemukan bahwa situs web Anda diretas, segera ubah kata sandi akun Anda. Terkadang mengubah kata sandi memungkinkan Anda mendapatkan kembali kendali. Jangan pernah mengatur kata sandi yang mudah. Jika Anda memiliki situs web WordPress, cukup ke halaman login situs web Anda dan klik Kehilangan kata sandi Anda

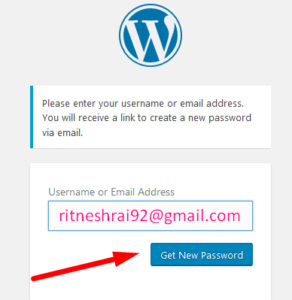

Masukkan di sini Nama Pengguna atau alamat email Anda untuk mendapatkan tautan untuk mendapatkan kata sandi baru

Tetapi jika peretas telah mengubah nama pengguna atau alamat email, maka dalam hal ini Anda perlu berusaha lebih keras dari backend. Untuk mengubah nama pengguna atau alamat email WordPress Anda, baca blog ini

3. Periksa semua file yang dimodifikasi baru-baru ini : Sangat jelas bahwa penyerang mungkin telah memodifikasi file dengan kode kustom mereka sendiri ke salah satu file Anda atau lebih. Jadi memeriksa file yang dimodifikasi terakhir akan sangat bermanfaat. Baca blog ini >> Bagaimana cara memeriksa file yang terakhir diubah di cPanel?

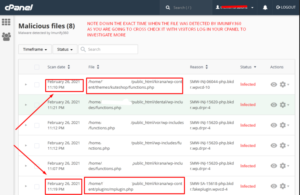

4. Periksa malware: Jika Anda di-host di Redserverhost maka untuk tujuan keamanan khusus Redserverhost telah menginstal Imunify360 untuk menangani situs web yang terinfeksi tersebut. Imunify360 mendeteksi malware di situs web dan secara otomatis mengganti nama public_html sehingga tidak ada yang bisa mengaksesnya. Dan segera setelah public_html diganti namanya, situs web mulai membuat kesalahan 404. Baca blog ini

4. Ambil cadangan akun penuh dari keadaan saat ini : Setelah Anda menemukan bahwa situs web Anda diretas, sangat disarankan untuk membuat cadangan seluruh akun dalam keadaan saat ini. Saya mengatakan ini hanya karena setidaknya setelah mengambil cadangan Anda akan memiliki semua file dan folder, database dengan Anda namun mereka terinfeksi itu bukan masalah, Anda dapat menyelidiki dan memperbaikinya nanti. Tetapi misalkan jika Anda tidak memiliki cadangan dan tiba-tiba Anda menemukan bahwa peretas telah menghapus semua file/folder beserta database, lalu opsi apa yang tersisa untuk Anda..kosongkan saja..

Memiliki sesuatu jauh lebih baik daripada tidak memiliki apa-apa.

Bagaimana cara membersihkan situs web yang terinfeksi?

1. Bandingkan status file cadangan saat ini dengan cadangan bersih yang lama : Jika Anda memiliki cadangan lama, Anda dapat membandingkannya dengan cadangan saat ini dan mengidentifikasi apa yang telah dimodifikasi. Cobalah Diffchecker . Setelah Anda selesai membandingkan file, cukup ganti file dengan file yang tidak terinfeksi. Jika Anda tidak memiliki cadangan lama, jangan khawatir, lanjutkan membaca.

2. Periksa file terinfeksi yang terdeteksi oleh Imunify360 (Di Redserverhost): Jika Anda menggunakan layanan hosting dari Redserverhost maka Anda dapat dengan mudah menemukan file yang terinfeksi karena Redserverhost telah menginstal Imunify360 di setiap akun cPanel untuk tujuan keamanan khusus. Imunify360 ini tidak hanya mendeteksi file yang terinfeksi tetapi juga mengkarantina mereka dan mengganti nama public_html menjadi beberapa nama yang berbeda.

Sekarang saatnya untuk penyelidikan yang lebih mendalam. Setelah Anda berada di dalam cPanel Anda, cukup buka Imunify360 dan identifikasi file yang baru saja diunggah dan dimodifikasi dan konfirmasikan tanggal dan waktu perubahan dengan pengguna yang telah mengubahnya dengan melacak alamat IP dari log pengunjung.

Di dalam Imunify360 Anda bisa mendapatkan waktu yang tepat ketika file terdeteksi oleh Imunify360 dan setelah Anda mendapatkan waktu yang tepat dari file tersebut diunggah maka yang dapat Anda lakukan adalah Anda dapat melacak alamat IP pengunjung yang benar-benar mencoba mengakses ke cPanel Anda pada waktu tertentu dari bagian Metrik.

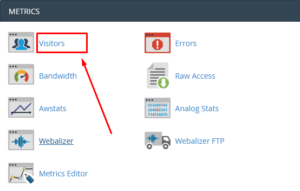

Ada beberapa alat di bawah bagian Metrik seperti Pengunjung, Webalizer, Akses Mentah, dll. yang dapat membantu Anda melacak ringkasan terperinci dari pengunjung beserta alamat IP mereka dan pada jam berapa tepatnya mereka mengunjungi situs Anda.

Yang paling membantu di antara alat ini adalah alat Pengunjung yang memberi Anda ringkasan terperinci tentang pengunjung. Cukup buka bagian Metrik di cPanel Anda dan klik alat Pengunjung.

Pastikan Anda tetap membuka bagian Pengunjung di satu tab dan halaman Imunify360 di tab lain sehingga Anda dapat menyelidiki tanpa kerumitan.

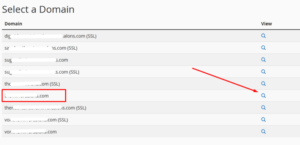

Di sini Anda perlu mengklik ikon kaca pembesar di depan nama domain Anda.

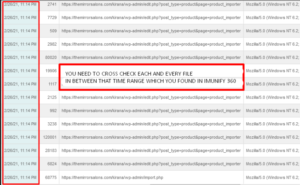

Sekarang di sini Anda akan melihat alamat IP yang berbeda bersama dengan URL, Waktu dan URL Referensi seperti yang ditunjukkan pada gambar di bawah ini.

Di sini Anda perlu memeriksa silang semua file yang diakses selama rentang waktu tersebut (setengah jam sebelum dan sesudah file yang terinfeksi terdeteksi) yang Anda lihat di Imunify360

Jadi dengan cara ini Anda akan mendapatkan ide bahwa pengunjung mana yang mencoba mengakses situs web Anda dan di file mana mereka menyuntikkan kode berbahaya

Setelah Anda menemukan file yang mencurigakan, buka dan coba baca kodenya, Anda pasti akan menemukan beberapa konten mencurigakan di dalamnya, hapus sepenuhnya.

3. Cari fungsi PHP berbahaya yang paling umum seperti base64: Untuk menemukan base64 di seluruh cPanel Anda, baca blog ini >> https://blog.redserverhost.com/how-to-find-base-64-code- di-seluruh-cpanel Anda/. Setelah Anda menemukan file di mana fungsi base64 PHP hadir, file tersebut mungkin mencurigakan karena sebagian besar peretas menggunakan fungsi php base64 sehingga tidak ada yang dapat mengetahui kode mereka dengan menjalankan kode php apa pun.

4. Hapus semua aplikasi atau plugin yang tidak perlu dan digunakan: Anda tidak boleh menginstal plugin nulled yang ditawarkan secara gratis, dirancang untuk membahayakan dan mengumpulkan informasi. Jadi, jika Anda pernah menginstal plugin seperti itu, segera hapus.

5. Amankan public_html Anda : Izin bisa menjadi sangat penting dalam hal meng-hosting situs web Anda. Izin dapat memungkinkan komputer server kami untuk menulis dan mengedit file Anda. Bersamaan dengan itu, beberapa file perlu dilindungi dari penulisan dan pengeditan, sebagai tindakan keamanan. Baca blog ini

Jika Anda ingin mengamankan dan memperkuat situs WordPress Anda, kunjungi tautan yang diberikan di bawah ini:

Cara membuat situs WordPress Anda lebih aman

Bagaimana Cara Melindungi Folder wp-content dari Situs WordPress Anda?

Bagaimana cara melindungi file wp-config.php di situs WordPress Anda?

Bagaimana cara menghentikan akses ke file sensitif situs WordPress Anda?

Langkah apa yang diperlukan setelah Anda menemukan bahwa situs WHMCS Anda diretas?

Salah satu penyebab paling umum dari peretasan adalah kata sandi yang tidak aman. Jadi begitu Anda menemukan bahwa situs WHMCS Anda diretas, cobalah untuk segera mengubah kata sandi admin. Dan sangat jelas bahwa peretas mungkin juga telah mengubah alamat email yang digunakan di WHMCS. Jadi jika Anda tidak dapat mengubah kata sandi dari frontend maka tidak perlu khawatir, Anda masih dapat mengubah alamat email ke alamat email baru yang baru melalui phpMyAdmin di cPanel.

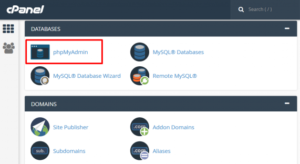

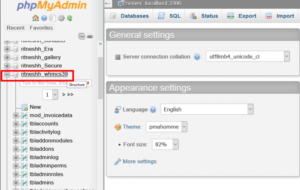

Masuk ke cPanel Anda dan buka PhpMyAdmin

Sekarang pergi ke database terkait WHMCS. Untuk menemukan nama database, buka direktori instalasi whmcs Anda dan cari configuration.php. Dalam file ini Anda akan mendapatkan db_username, db_password, db_name dll. Biarkan file ini dibuka di tab baru dan kembali ke halaman phpMyAdmin.

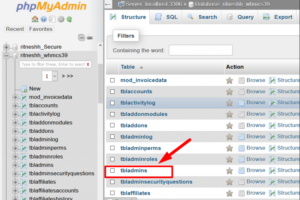

Setelah Anda menemukan database, klik di atasnya.

Sekarang klik tabel ' tbladmins '.

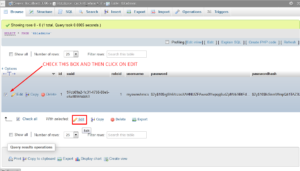

Sekarang centang kotak dan klik opsi Edit

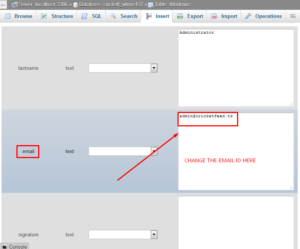

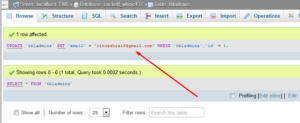

Pada halaman berikutnya gulir ke bawah ke bagian email dan ubah alamat email

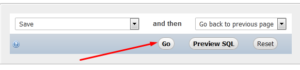

Setelah Anda berhasil mengubah alamat email, cukup gulir ke bawah ke bagian bawah halaman, klik tombol Go

Selamat! alamat email telah berhasil diperbarui.

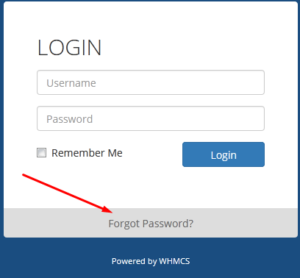

Sekarang Anda perlu mengunjungi halaman login WHMCS dan klik Lupa Kata Sandi

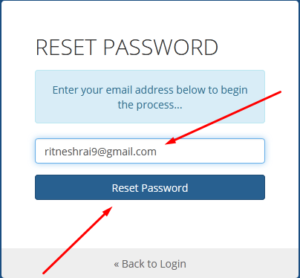

Di sini masukkan alamat email yang baru saja Anda perbarui di PhpMyAdmin

Terakhir, klik Atur Ulang Kata Sandi untuk menerima tautan perubahan kata sandi.

Jadi dengan cara ini Anda akan dapat merebut kendali dari peretas. Tetapi Anda tidak bisa hanya bersantai sekarang karena lebih baik menambahkan beberapa langkah keamanan ekstra untuk mencegah serangan.

Kami dapat mengubah pengaturan WHMCS default untuk meningkatkan keamanan. Ini termasuk:

1. Mengubah direktori admin: Mengubah nama direktori admin dari 'admin' menjadi yang lain yang sulit ditebak. Baca blog ini

2. Pembatasan alamat IP :

Untuk meningkatkan perlindungan, kami dapat menetapkan batas untuk mengakses area admin hanya untuk staf. Itu memungkinkan alamat IP staf hanya untuk area admin WHMCS. Ini dilakukan dengan membuat file dengan nama .htaccess di dalam direktori admin WHMCS Anda, dengan konten berikut:

perintah tolak, izinkan izinkan dari 102.34.5.167 izinkan dari 198.76.54.132 tolak dari semua

Untuk mengetahui lebih lanjut tentang Bagaimana cara mengamankan dan memperkuat situs WHMCS Anda? Baca blog ini

Jika Anda menikmati blog ini, harap pertimbangkan untuk mengikuti kami di Facebook dan Twitter.

Halaman Facebook- https://facebook.com/redserverhost

Halaman Twitter- https://twitter.com/redserverhost

Jika Anda memiliki pertanyaan, jangan ragu untuk memberi tahu kami melalui bagian komentar di bawah.