Injeksi Nosql – Kerentanan Keamanan Aplikasi Web yang Serius

Diterbitkan: 2022-11-17Injeksi Nosql adalah jenis kerentanan keamanan aplikasi web di mana penyerang dapat mengeksekusi kode berbahaya dengan menyuntikkannya ke dalam database nosql. Hal ini dapat dilakukan melalui beberapa cara, seperti melalui masukan pengguna yang tidak divalidasi dengan benar atau dengan mengeksploitasi cacat pada kode aplikasi. Setelah penyerang berhasil menyuntikkan kode mereka, mereka dapat memperoleh akses ke data sensitif, memodifikasinya, atau menghapusnya. Serangan injeksi Nosql dapat sangat merusak organisasi karena dapat menyebabkan kehilangan atau pencurian data, serta merusak reputasi.

Ada beberapa jenis kerentanan yang dapat dieksploitasi dalam serangan injeksi, dan beberapa di antaranya adalah yang paling berbahaya. Sanitasi input yang buruk adalah kontributor utama serangan injeksi. Kueri SQL tidak digunakan dalam database NoSQL (juga dikenal sebagai database non-relasional). Selain itu, kegagalan untuk membersihkan input pengguna masih dapat menimbulkan ancaman serius. Karena tidak perlu membangun keseluruhan database relasional, database NoSQL dapat dengan mudah diskalakan secara horizontal berkat sharding otomatis. Tanpa memerlukan definisi skema, data dapat ditambahkan ke database, memungkinkannya beroperasi sesuai dengan siklus tangkas yang cepat. Injeksi MongoDB dapat digunakan untuk menargetkan aplikasi web MEAN (MongoDB, Express, Angular, dan Node).

Untuk aplikasi web, database NoSQL, seperti MongoDB, sering digunakan. Halaman web, misalnya, dapat meminta kredensial akun pengguna menggunakan formulir web. Menggunakan kode injeksi NoSQL , termasuk kode JavaScript, Anda dapat mengakses eksekusi kode tersebut. Anda harus melakukan ini agar data dibersihkan dengan benar sebelum digunakan dalam kueri.

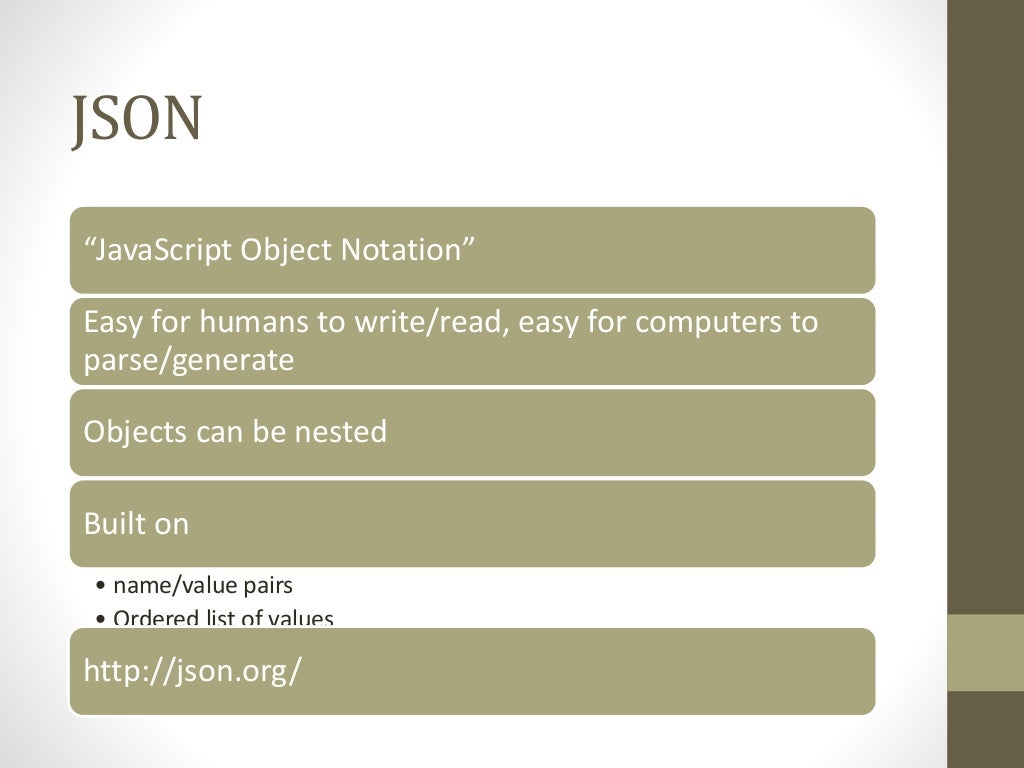

Apa itu basis data NoSQL? Alih-alih menggunakan kolom dan baris untuk menyimpan data dalam database relasional, teknologi database NoSQL menyimpan data dalam dokumen JSON. Intinya adalah bahwa NoSQL lebih dari sekedar SQL; itu juga "bukan hanya SQL" daripada "tidak ada SQL sama sekali."

Apa Itu Injeksi Dalam Basis Data?

Injeksi adalah teknik yang digunakan untuk memasukkan kode berbahaya ke dalam database. Kode ini dapat digunakan untuk mengubah data, menghapus data, atau bahkan membuat pengguna baru. Suntikan adalah masalah keamanan utama untuk setiap situs yang bergantung pada database.

Penyerang dapat memperoleh hak administratif ke database dengan berhasil menyerangnya; dalam kasus lain, penyerang dapat memperoleh akses ke daftar pengguna, seluruh tabel, atau seluruh database. Sangat penting untuk mempertimbangkan kemungkinan kehilangan kepercayaan pelanggan jika informasi pribadi seperti nomor telepon, alamat, dan informasi kartu kredit dicuri sebelum menghitung potensi biaya SQLi. Karena injeksi SQL bergantung pada respons server dan pola perilaku, eksekusinya lebih lambat tetapi mungkin lebih berbahaya. Ketika fitur tertentu pada server database yang digunakan oleh aplikasi web diaktifkan, penyerang hanya mampu melakukan jenis serangan ini. Perintah penyerang juga dapat diubah dengan salah memfilter karakter. File Transfer Appliance (FTA), produk yang diproduksi oleh Accellion, menjadi korban serangan yang tidak biasa. FTA banyak digunakan dalam organisasi di seluruh dunia untuk memindahkan file yang besar dan sensitif.

Beberapa organisasi yang telah menggunakan perangkat FTA saat ini terkena dampak serangan rantai pasokan Accellion. Banyak firewall aplikasi web terintegrasi dengan solusi keamanan lainnya. Imperva menggunakan pengenalan tanda tangan, reputasi IP, dan teknik keamanan lainnya untuk mendeteksi dan memblokir injeksi SQL menggunakan WAF-nya. WAF menggunakan teknik crowdsourcing selain teknik crowdsourcing untuk memastikan bahwa ancaman baru menyebar dengan cepat ke seluruh basis pengguna.

Serangan injeksi SQL adalah metode yang efisien untuk mendapatkan akses ke data yang sangat sensitif. Serangan injeksi SQL yang berhasil mengharuskan penyerang menemukan input yang rentan dalam aplikasi web atau halaman web. Saat aplikasi atau halaman web memiliki kerentanan injeksi SQL , aplikasi atau halaman web menggunakan input pengguna secara langsung dalam kueri SQL untuk menentukan status database saat ini. Firewall dapat digunakan untuk mencegah serangan ini dengan memblokir jenis lalu lintas tertentu. Firewall juga dapat membantu melindungi dari serangan injeksi SQL dengan memblokir lalu lintas yang berjalan ke lapisan OSI 7.

Mengapa Peretas Menggunakan Injeksi Sql?

Injeksi SQL adalah metode mengeksploitasi kelemahan dalam situs web atau aplikasi komputer dengan memasukkan data. Perintah SQL dapat digunakan untuk memasukkan bidang seperti login, kotak pencarian, atau bidang 'daftar', misalnya. Suatu sistem dapat diakses dan data yang disimpan di dalamnya dapat diungkapkan dengan menggunakan urutan kode yang kompleks.

Apakah Nosql Aman Dari Serangan Injeksi?

Basis data NoSQL tidak kebal terhadap serangan injeksi, tetapi umumnya lebih tahan terhadapnya daripada basis data relasional. Ini karena database NoSQL tidak menggunakan SQL, dan karena itu tidak menggunakan jenis bahasa kueri yang sama yang rentan terhadap serangan injeksi. Selain itu, database NoSQL biasanya memiliki kontrol yang lebih ketat pada jenis data yang boleh disimpan di dalamnya, yang dapat membantu mencegah penyuntikan data berbahaya.

Database non-relasional dan sistem penyimpanan data yang tidak menggunakan bahasa kueri SQL disebut sebagai database NoSQL. Dalam beberapa tahun terakhir, sejumlah database NoSQL, termasuk MongoDB, CassandraDB, CouchDB, dan Riak, telah muncul di pasaran. Karena kueri NoSQL tidak dijalankan dalam database NoSQL ini (non-SQL/tidak hanya SQL), kueri tersebut juga rentan terhadap serangan injeksi. Versi terbaru dari basis data yang berkembang pesat dan muda ini dibutuhkan oleh pengembang. Sebagai pengembang, sangat penting untuk memahami bahasa yang digunakan untuk menghindari konstruksi yang rentan. Saat membuat kueri basis data, kode aplikasi harus menghindari input pengguna yang disanitasi. Basis data non-SQL, seperti MongoDB, memiliki fitur bawaan yang menghindari JavaScript dalam kueri basis data, tetapi jika JavaScript tidak dapat dihindari, diperlukan validasi.

Pro Dan Kontra Dari Database Nosql

Serangan injeksi SQL dapat terjadi di MongoDB, database NoSQL. Penyerang dapat menyuntikkan perintah SQL berbahaya ke dalam kueri basis data untuk mendapatkan akses ke server basis data. MongoDB rentan terhadap kelemahan injeksi SQL selain kelemahan injeksi SQL yang memungkinkan akses data yang tidak sah. Terlepas dari kenyataan bahwa MongoDB tidak kebal terhadap jenis serangan ini, menggunakan pustaka sanitasi seperti MongoDB dapat membantu Anda mempertahankannya. Karena kemampuannya untuk menyimpan data dalam jumlah besar tanpa harus bergantung pada database terpusat, database NoSQL menjadi lebih populer. Popularitas ini harus dibayar mahal; Database NoSQL tidak seaman database tradisional. Misalnya, perlindungan injeksi SQL juga tidak disertakan, karena tingkat keamanannya kurang sama. Selain itu, basis data NoSQL tidak dapat menggunakan alat enkripsi eksternal, sehingga berisiko terhadap pencurian data. Terlepas dari risiko ini, database NoSQL modern terus menjadi alat yang berharga untuk menyimpan data dalam jumlah besar. Mereka mendukung transaksi ACID dan dapat dilindungi dengan berbagai tindakan keamanan, seperti penyimpanan kata sandi. Terlepas dari kenyataan bahwa database NoSQL tidak kebal terhadap serangan, mereka menawarkan keuntungan yang signifikan dalam hal penyimpanan dan keamanan data.

Apakah Mongodb Memiliki Injeksi?

Mongodb tidak memiliki injeksi SQL karena menggunakan JSON dan BSON sebagai pengganti bahasa SQL. Selain itu, bahasa kueri mongodb lebih ketat daripada SQL, membuatnya lebih sulit untuk menyuntikkan kode berbahaya.

Skalabilitas MongoDB, berbeda dengan database NoSQL lainnya, menjadikannya salah satu database paling populer. Aplikasi web MongoDB mengandalkan perintah untuk mengambil dan menampilkan data. MongoDB, seperti database lainnya, rentan terhadap serangan injeksi SQL. Basis data akan mengenali dan mengembalikan kepada penyerang informasi yang diminta oleh kueri berbahaya seolah-olah itu adalah kueri lain. Hal ini dapat menyebabkan penyerang memanfaatkan sanitasi input yang tidak tepat. Dalam banyak kasus, penyerang memiliki akses ke server jika input yang tidak valid digunakan dalam serangan DDoS. Pembuatan kueri yang aman menggunakan MongoDB semudah menggunakan fitur keamanan bawaan. Namun, jika JavaScript diperlukan dalam kueri, Anda harus selalu mengikuti praktik terbaik.

Cara Melindungi Database Mongodb Anda Dari Serangan Injeksi Sql

Penyerang menyuntikkan kode SQL berbahaya ke dalam aplikasi web untuk mendapatkan akses ke informasi sensitif atau mengeksploitasi kerentanan dalam aplikasi. Karena skema basis datanya didasarkan pada Microsoft SQL Server, MongoDB rentan terhadap serangan injeksi SQL. MongoDB menggunakan format data JSON, yang memungkinkan serangan diluncurkan. Format JSON umumnya digunakan untuk transmisi data dalam aplikasi web, sehingga menyuntikkan kode JSON ke dalam aplikasi MEAN memungkinkan serangan injeksi pada database MongoDB. Salah satu kelemahan keamanan web yang paling umum adalah injeksi SQL, tetapi juga dapat digunakan untuk mem-bypass autentikasi pada aplikasi. Terlepas dari kenyataan bahwa DynamoDB adalah database NoSQL, masih rentan terhadap serangan injeksi SQL, yang tidak memerlukan PartiQL.

Apa Itu Injeksi Sql Dan Bagaimana Cara Kerjanya?

Injeksi SQL adalah teknik injeksi kode yang dapat menghancurkan database Anda. Injeksi SQL adalah salah satu teknik peretasan web yang paling umum. Injeksi SQL adalah penempatan kode berbahaya dalam pernyataan SQL, melalui input halaman web. Bagaimana cara kerja injeksi SQL? Penyerang memasukkan kode berbahaya ke dalam aplikasi web yang dirancang dengan buruk, untuk mendapatkan akses ke data yang seharusnya tidak dapat mereka akses. Kode berbahaya biasanya dimasukkan ke kolom input yang rentan terhadap injeksi kode. Penyerang kemudian mengirimkan kode berbahaya ke aplikasi web, yang kemudian mengeksekusi kode tersebut. Jika kode dieksekusi, penyerang dapat memperoleh akses ke data sensitif, seperti kata sandi, nomor kartu kredit, dan lainnya. Mereka juga dapat menyisipkan, menghapus, atau memperbarui data di database Anda.

Bukan ide yang baik untuk mengklaim bahwa hanya PreparedStatement yang memberikan pembelaan yang baik. Semua elemen runtime harus memiliki fitur parameterisasi (?), yang juga harus diaktifkan. Akses tipe DBA dan admin ke server database tidak boleh diberikan ke akun aplikasi. Akibatnya, jika aplikasi disusupi, penyerang tidak akan dapat mengakses database.

Injeksi SQL adalah kerentanan yang dapat dimanfaatkan oleh peretas untuk mendapatkan akses ke data sensitif. Penyerang dapat menggunakannya untuk mendapatkan akses tidak sah ke data atau memanipulasinya dengan cara yang biasanya tidak mungkin dilakukan. Kerentanan injeksi SQL adalah kerentanan yang dapat dimanfaatkan oleh penyerang untuk menyuntikkan data secara langsung ke kueri SQL dari situs web. Kerentanan ini memungkinkan penyerang mendapatkan akses ke informasi yang seharusnya tidak dapat mereka akses.

Serangan Injeksi Sql: Cara Mencegahnya

Serangan injeksi SQL adalah salah satu jenis serangan aplikasi web yang paling umum. Kehadiran mereka dapat menimbulkan risiko terhadap informasi sensitif, itulah sebabnya mereka sangat sulit dicegah. Selalu tinjau situs web Anda untuk setiap kerentanan injeksi SQL yang mungkin ada. Anda dapat membantu menemukan dan memperbaiki kerentanan ini menggunakan alat keamanan seperti WebSecurityChecker.

Alat Injeksi Nosql

Serangan injeksi NoSQL adalah jenis serangan injeksi yang menargetkan basis data NoSQL. Database NoSQL semakin banyak digunakan oleh aplikasi web untuk menyimpan data. Namun, database ini seringkali tidak terlindungi sebaik database SQL tradisional, membuatnya rentan terhadap serangan.

Dalam serangan injeksi NoSQL, penyerang menyisipkan kode berbahaya ke dalam aplikasi web yang berinteraksi dengan database NoSQL. Kode ini dapat mengelabui database agar melakukan tindakan yang tidak diinginkan, seperti mengembalikan data yang salah atau mengungkapkan informasi sensitif.

Serangan injeksi NoSQL bisa sangat sulit dideteksi dan dicegah. Namun, ada beberapa langkah yang dapat dilakukan pengembang web untuk membantu melindungi aplikasi mereka, seperti menggunakan kueri berparameter dan validasi input.

Nosqli adalah alat injeksi nosql sederhana yang dirancang khusus untuk menghasilkan file nosql. Aplikasi ini bertujuan untuk menyediakan antarmuka baris perintah yang cepat, akurat, dan mudah digunakan, serta kecepatan, akurasi, dan kecepatan. Saya bermaksud menambahkan kemampuan ekstraksi ke Mongodb di masa mendatang, karena saat ini saya hanya mendeteksinya. Jika Anda ingin melihat fitur atau opsi konfigurasi lain, kirimkan permintaan penarikan atau masalah. Kami dapat melisensikan kode kami selama proyek nosqli adalah open source, yang berarti akan selalu tersedia untuk diunduh.