Manfaat Menggunakan Mongoose

Diterbitkan: 2022-11-21Mongoose adalah perpustakaan Pemodelan Data Objek (ODM) yang menyediakan lingkungan pemodelan yang ketat untuk data yang disimpan di MongoDB. Itu mencegah injeksi nosql dengan memvalidasi input pengguna sebelum mengirimnya ke database. Mongoose juga menawarkan metode konstruktor virtual, yang dapat digunakan untuk membuat instance model tanpa harus terlebih dahulu mengambil data dari database. Ini sangat berguna untuk membuat pengujian unit.

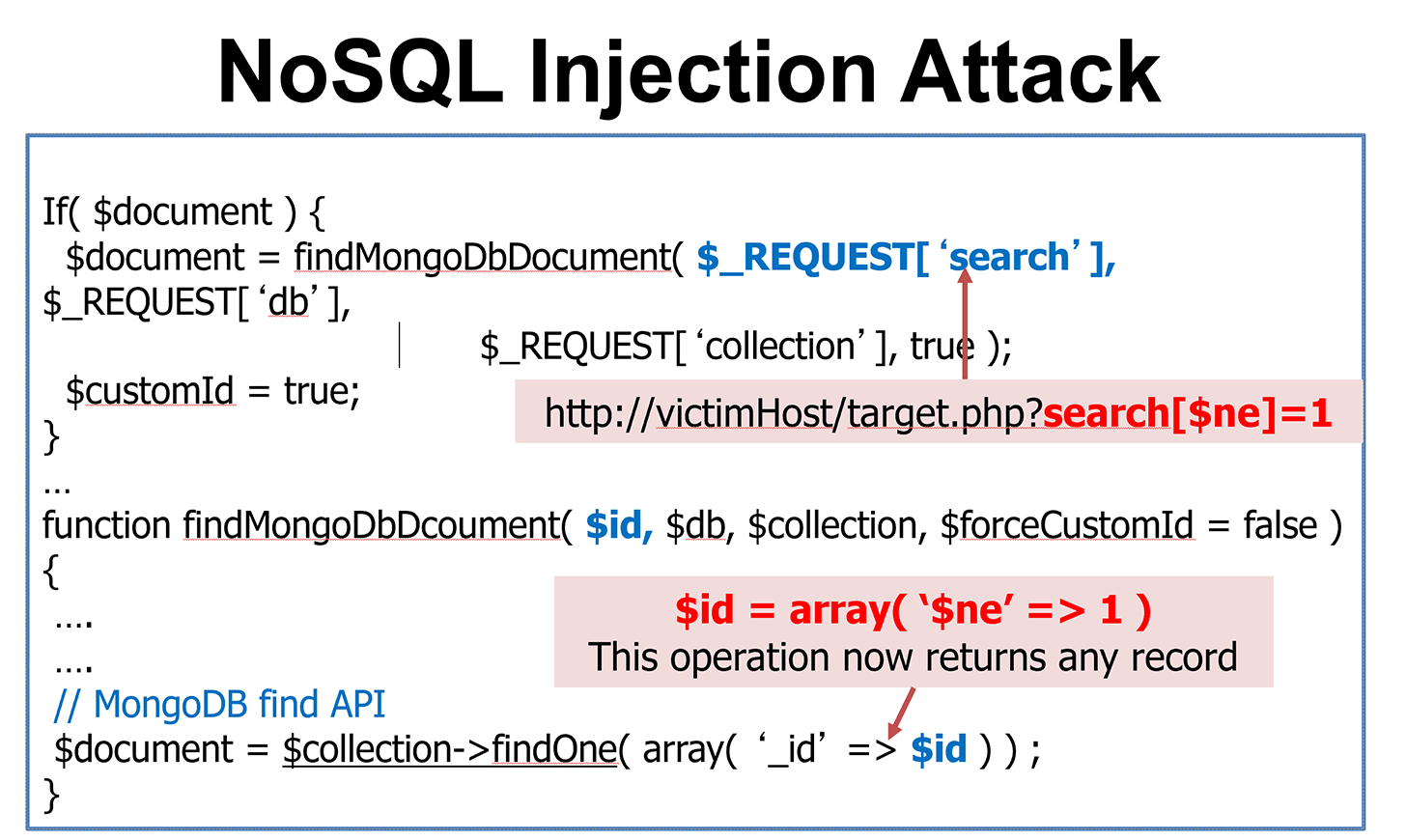

Selain lencana emas 27.5k20, perusahaan membuat lencana perak dan lencana perunggu. Pada tanggal 18 November 2012 pukul 01.00, sebuah pertanyaan diajukan. Sushant salah menyatakan jawaban dalam tanggapannya. MongoDB sangat bergantung pada injeksi NoSQL. Kunci apa pun dengan huruf '$' di input akan dihapus. Jika kata sandi adalah bidang string, itu akan mengubah objek $ne: 1 menjadi string tanpa menyebabkan kerusakan apa pun. Sangat penting untuk menjaga terhadap injeksi pemilih kueri dari objek data yang tidak sepenuhnya ditentukan.

Rekursi berbahaya dapat dibersihkan secara mendalam dengan menggunakan mongo-sanitize. Bukan ide yang baik untuk menggunakan ekspresi seperti eval, yang dapat mengeksekusi operasi JS yang sewenang-wenang. Ekspresi JS dapat dieksekusi secara langsung dengan menggunakan operasi seperti where, mapReduce, dan group. Mengambil input pengguna dan mencoba menjalankan ekspresi seperti eval tanpa membersihkan input dapat menyebabkan kesalahan.

TL;DR adalah singkatan dari Mongo dan Node. Injeksi NoSQL dapat menjadi masalah dalam aplikasi js apa pun, baik yang berbasis Express maupun MongoDB (dengan Mongoose ORM ).

MongoDB dan Node keduanya didukung oleh pustaka MongoDB dan Node Object Data Modeling (ODM). MongoDB.RelationshipManager mengelola hubungan antar data, menyediakan validasi skema, dan melakukan terjemahan MongoDB antara kode dan representasi data tersebut di MongoDB. MongoDB adalah database NoSQL murah yang tidak memerlukan struktur data berbasis skema.

Database NoSQL memiliki lebih banyak fleksibilitas dalam batasan konsistensinya daripada database SQL. Jumlah pemeriksaan dan batasan konsistensi yang lebih rendah memberikan keuntungan dalam hal penskalaan dan kinerja. Bahkan jika database NoSQL tidak diinjeksi secara langsung dengan SQL, mereka rentan terhadap injeksi.

Apakah Mongodb Mencegah Injeksi Sql?

MongoDB sendiri tidak mencegah injeksi SQL, tetapi ada beberapa mekanisme yang dapat digunakan untuk mencegah serangan injeksi SQL saat menggunakan MongoDB. Misalnya, kueri berparameter dapat digunakan untuk memastikan bahwa hanya data yang valid yang dimasukkan ke dalam database. Selain itu, menggunakan daftar putih karakter yang diizinkan dapat membantu mencegah input berbahaya dimasukkan ke dalam database.

Terlepas dari kenyataan bahwa ini relatif mudah digunakan, MongoDB mungkin merupakan database NoSQL paling populer dalam hal skalabilitas. Aplikasi web MongoDB menggunakan perintah untuk mengambil dan menampilkan data dari database MongoDB . Serangan injeksi SQL, seperti jenis database lainnya, berbahaya bagi MongoDB. Ini mendeteksi pertanyaan berbahaya seolah-olah mirip dengan yang sudah diketahuinya, dan mengembalikan informasi yang diminta. Ketika penyerang tidak membersihkan input mereka dengan benar, mereka dapat memanfaatkan ini. Peretas sering menggunakan input palsu untuk meluncurkan serangan DDoS atau menguasai server. Di MongoDB, ada beberapa fitur bawaan untuk membuat kueri dengan aman tanpa menggunakan JavaScript. Bagaimanapun, jika JavaScript diperlukan, pastikan praktik terbaik diikuti.

Serangan Injeksi Sql Dan Cara Mencegahnya

SQL tidak digunakan oleh MongoDB untuk melakukan kueri, tetapi input pengguna menentukan mana yang akan dieksekusi. Ini menunjukkan bahwa meskipun pengembang membersihkan input dengan benar, dia tetap rentan terhadap serangan injeksi.

Menyuntikkan kueri yang divalidasi atau diparametrikan, seperti pernyataan yang disiapkan, adalah satu-satunya cara untuk sepenuhnya menghilangkan serangan SQL Injection. Tidak pernah disarankan kode aplikasi menggunakan input secara langsung. Merupakan tanggung jawab pengembang untuk membersihkan semua input, tidak hanya formulir web seperti login.

Jika MongoDB membuat parameter atau membuang input kueri sepenuhnya, penyerang yang menggunakan teknik alternatif mungkin dapat melakukan serangan injeksi NoSQL. Variabel sering dicadangkan dalam instans NoSQL untuk alasan khusus aplikasi, seperti bahasa pemrograman aplikasi.

Karena kueri SQL eksplisit berkurang, injeksi SQL jauh lebih kecil kemungkinannya terjadi dengan pustaka ORM. Hibernate untuk Java dan Entity Framework untuk C# adalah dua contoh bagus dari pustaka ORM yang ada.

Apakah Injeksi Sql Dimungkinkan Dalam Basis Data Nosql?

Ya, injeksi SQL dimungkinkan di database NoSQL. Ini karena database NoSQL tidak menggunakan jenis bahasa kueri yang sama dengan database SQL tradisional. Sebaliknya, mereka menggunakan "bahasa kueri NoSQL" yang tidak didefinisikan secara ketat. Artinya, dimungkinkan untuk memasukkan kode berbahaya ke dalam kueri NoSQL yang dapat mengeksploitasi database.

Meskipun Menjadi Database Nosql, Mongodb Rentan Terhadap Serangan Injeksi Sql.

Karena MongoDB adalah database NoSQL, itu kurang rentan terhadap serangan injeksi SQL daripada database relasional tradisional. PartiQL, bahasa kueri asli MongoDB, bagaimanapun, dapat digunakan untuk menyuntikkan perintah SQL ke dalam kueri. Akibatnya, meskipun MongoDB tidak rentan terhadap injeksi SQL, penyerang masih dapat menyuntikkan perintah jahat ke kueri MongoDB dengan kerentanan PartiQL.

Serangan injeksi SQL, yang merupakan salah satu kerentanan keamanan web yang paling umum, dapat digunakan untuk mendapatkan akses tidak sah ke data sensitif dan mengautentikasi dengan nama pengguna dan kata sandi. Penyerang dapat menyuntikkan perintah jahat ke dalam kueri MongoDB menggunakan PartiQL, bahasa kueri yang digunakan dalam MongoDB. MongoDB rentan terhadap jenis serangan ini, tetapi PartiQL, bahasa kueri, memungkinkannya.

Apakah Database Nosql Aman Dari Serangan Injeksi?

Basis data Nosql tidak aman dari serangan injeksi. Bahkan, mereka sering menjadi sasaran serangan tersebut. Alasannya adalah karena database nosql tidak menggunakan jenis tindakan keamanan yang sama seperti yang dilakukan database relasional tradisional. Ini berarti bahwa jika penyerang dapat memperoleh akses ke database, mereka dapat dengan mudah menyuntikkan kode berbahaya ke dalam data.

Kerentanan Injeksi NoSQL, seperti kerentanan Injeksi SQL, bergantung pada kelemahan yang tidak dieksploitasi dalam jumlah yang memadai. Penyerang dapat memperoleh akses ke atau memodifikasi data backend tanpa memiliki izin untuk melakukannya menggunakan validasi input. Karena basis data NoSQL didasarkan pada skrip sisi server, mereka rentan terhadap serangan. Sebagai bagian dari proses validasi, developer harus mengidentifikasi struktur data yang tidak diinginkan seperti array dan objek, yang digunakan untuk menyuntikkan kueri NoSQL . Menggunakan model yang diketik mengurangi injeksi karena data pengguna akan dikonversi ke tipe yang diharapkan. Penting juga untuk mempertimbangkan jenis hak akses yang disediakan aplikasi.

Gunakan Perpustakaan Sanitasi Untuk Menghindari Serangan Injeksi Sql

Menggunakan pustaka sanitasi, seperti MongoDB, sangat penting saat menyusun kueri basis data untuk mengurangi risiko injeksi SQL. Selain itu, DynamoDB tidak menggunakan pernyataan yang telah disiapkan, membuatnya kurang rentan terhadap serangan injeksi SQL.

Bagaimana Anda Mencegah Injeksi Nosql Di Node Js?

Cara terbaik untuk mencegah injeksi NoSQL di Node.js adalah dengan menggunakan kueri berparameter. Ini berarti bahwa alih-alih menggabungkan string untuk membuat kueri SQL, Anda menggunakan placeholder (?) dan memberikan nilai untuk placeholder tersebut sebagai parameter.

Di MongoDB, Injeksi NoSQL memungkinkan penyerang menyuntikkan kode ke dalam perintah, berbeda dengan SQL, yang digunakan untuk meminta basis data. Untuk melakukan serangan injeksi NoSQL, ganti nilai kata sandi di badan from123456 menjadi $ne: null. Berikut ini adalah parameter isi permintaan yang baru. Buat permintaan POST ke /login menggunakan badan yang disediakan di bawah ini. Berikut adalah tanggapan dari kami. Cadangan MongoDB berdiri di $ dan. Operator adalah mereka yang melakukan operasi.

Karena MongoDB tidak dapat membatalkan bidang kata sandi, kami dapat mengakalinya untuk mengungkapkan informasi pengguna tanpa mengetahui kata sandinya. Setelah mencoba mem-POST badan permintaan baru yang dimodifikasi ke /login, kami menerima respons berikut dari server. Anda baru saja masuk ke test1 menggunakan nama pengguna dan kata sandi yang sama dengan yang Anda gunakan untuk masuk.

Sqreen Memblokir Serangan Injeksi Nosql Untuk Node.js

Ini adalah platform pengembangan populer untuk aplikasi web. Kenyataannya, serangan injeksi NoSQL masih menjadi masalah. Dengan Sqreen, Anda dapat menghilangkan serangan semacam itu dengan memblokirnya. Tidak ada alasan untuk tidak melindungi aplikasi Anda; Sqreen hanya membutuhkan beberapa detik untuk dipasang, membuatnya mudah dilakukan. Dimungkinkan untuk menggunakan fitur keamanan bawaan Sqreen atau solusi pihak ketiga. Anda harus peduli tentang melindungi data Anda, apa pun yang Anda pilih.

Cara Mencegah Injeksi Nosql Di Mongodb

Ada beberapa cara untuk mencegah Injeksi NoSQL di MongoDB: 1. Gunakan kueri berparameter 2. Gunakan MongoDB Native Driver 3. Gunakan tipe ObjectId MongoDB

Aplikasi web yang menjalankan database NoSQL rentan terhadap kerentanan injeksi. Sebagai akibat dari masalah keamanan, pihak jahat dapat melewati autentikasi, mengekstrak data, mengubah data, atau mendapatkan kendali penuh atas aplikasi. Sebagian besar kueri NoSQL biasanya didasarkan pada JSON, dengan input pengguna juga disertakan. Jika masukan ini tidak dibersihkan, itu akan disuntikkan. Operator $where mengizinkan kueri MongoDB untuk menghasilkan serangan NoSQL yang signifikan, seperti yang melibatkan objek JavaScript. Penyerang juga dapat mengirimkan string berbahaya dengan kode JavaScript arbitrer di dalamnya, seperti operator $where, karena dianggap sebagai kode JavaScript. Injeksi NoSQL tidak dapat terjadi kecuali input pengguna tidak dipercaya.

Kerentanan Mongodb Terhadap Serangan Injeksi

MongoDB adalah database NoSQL populer dengan kerentanan terhadap serangan injeksi. Saat menggunakan MongoDB, input apa pun yang bukan merupakan kueri yang valid akan dibuang secara otomatis. Akibatnya, serangan injeksi NoSQL sangat sulit dilakukan. Selanjutnya, metode alternatif dapat digunakan untuk mengeksploitasi kerentanan. Nama variabel dalam instans NoSQL sering dicadangkan untuk aplikasi yang tidak didukung oleh bahasa pemrograman aplikasi. Akibatnya, penyerang memiliki jalur yang lebih langsung ke kode berbahaya. String dapat digunakan untuk menghasilkan bidang nama pengguna dan kata sandi, yang dapat digunakan untuk mengurangi kerentanan.

Contoh Injeksi Mongodb

MongoDB Injection adalah teknik yang digunakan untuk mengeksploitasi aplikasi web yang menggunakan MongoDB. Dengan menyuntikkan kode berbahaya ke dalam kueri MongoDB, penyerang dapat memperoleh akses ke data sensitif atau bahkan mengendalikan server basis data. Injeksi MongoDB dapat digunakan untuk melewati kontrol keamanan, seperti otentikasi dan otorisasi, dan dapat menyebabkan kehilangan atau kerusakan data, Denial of Service (DoS), atau bahkan kompromi sistem yang lengkap.

Database NoSQL, seperti structured query language (SQL), menggunakan format data yang lebih fleksibel dan tidak mendukung structured query language (SQL). Penyerang dapat melewati autentikasi, mengekstraksi data sensitif, mengutak-atik data database, atau mengkompromikan database dan server yang mendasarinya dengan injeksi NoSQL. Database NoSQL cenderung tidak konsisten dibandingkan database SQL standar. Injeksi NoSQL adalah metode pengiriman kueri yang mendukung NoSQL yang tidak dibersihkan oleh pengguna. Teknik injeksi SQL yang menggunakan bahasa kueri tertentu tidak efektif dalam database NoSQL. Sebuah server dapat dibajak dan dieksploitasi oleh penyerang, memungkinkan mereka menyuntikkan kode berbahaya ke server lain. Komponen $where di MongoDB adalah operator kueri yang dicadangkan yang harus diteruskan ke kueri dalam urutan yang sama.

Kesalahan basis data dapat terjadi jika konstruksi $where diubah. MongoDB dapat dieksploitasi dengan memasukkan kode berbahaya ke operator yang tidak ada. Dalam hal serangan NoSQL, kemampuan untuk mencegahnya lebih sulit daripada injeksi SQL. Hindari menggunakan input pengguna mentah dalam kode aplikasi Anda demi mempertahankan lingkungan bebas serangan injeksi NoSQL. MongoDB dari generasi sebelumnya kurang aman dan rentan terhadap kelemahan injeksi, tetapi versi yang lebih baru sekarang lebih aman. Dengan Firewall Aplikasi Web Imperva, Anda dapat mempertahankan lapisan aplikasi Anda dengan menganalisis lalu lintas di aplikasi Anda untuk serangan lapisan aplikasi.

Basis Data Nosql: Rentan Tapi Kuat

Basis data NoSQL populer sebagian besar karena kemudahan penggunaan dan kemampuannya untuk menskalakan. Mereka juga rentan terhadap serangan injeksi. MongoDB adalah target injeksi SQL yang populer. Ini adalah metode serangan umum di mana kode berbahaya disuntikkan ke kueri basis data dan informasi sensitif diperoleh aksesnya.

Terlepas dari kerentanan ini, basis data NoSQL masih merupakan alat canggih yang dapat berguna untuk berbagai aplikasi. Untuk menghindari serangan injeksi, developer harus membersihkan input pengguna sebelum menggunakan database NoSQL.

Alat Injeksi Nosql

Tidak ada jawaban satu ukuran untuk semua untuk pertanyaan ini, karena alat injeksi nosql terbaik akan bervariasi tergantung pada kebutuhan spesifik pengguna. Namun, beberapa alat injeksi nosql yang populer termasuk NoSQLMap, SQLNinja, dan NoSQLScanner.

Nosqli adalah alat injeksi nosql sederhana yang ditulis dalam Go. Tujuan dari program ini adalah menjadi cepat, akurat, dan sangat berguna, dan memiliki antarmuka baris perintah yang sederhana. Saya berencana untuk menambahkan fitur ekstraksi data ke paket deteksi MongoDB saya, tetapi saat ini saya hanya dapat mendeteksi database. Jika Anda ingin melihat fitur atau konfigurasi lain, harap kirimkan permintaan penarikan atau masalah. Kami dapat melisensikan ulang kode kami dengan menjadikan proyek nosqli open source, itulah mengapa masih dalam pengembangan.

Bisakah Nosql Disuntikkan?

Saat kueri, yang biasanya dikirimkan oleh pengguna akhir, tidak dibersihkan, masukan berbahaya disertakan dengan kueri, memungkinkan penyerang meluncurkan perintah yang tidak diinginkan ke dalam database.

Input Sanitasi Mongoose

input sanitasi luwak adalah proses di mana data dibersihkan dan difilter sebelum disimpan dalam database. Ini dilakukan untuk melindungi data agar tidak rusak atau dirusak. input sanitasi luwak adalah proses yang sangat penting, terutama untuk data sensitif.

fungsi sanitize menghapus kunci apa pun yang dimulai dengan '$,' sehingga memungkinkan pengguna MongoDB untuk menulis pemilih kueri tanpa khawatir pengguna jahat akan menimpanya. Basis data NoSQL adalah jenis basis data yang digunakan dalam aplikasi web, dan injeksi NoSQL adalah kerentanan keamanan. HPP NPM memisahkan parameter larik dari kueri dan/atau badan, tetapi hanya memilih yang terakhir. Saat mengonfigurasi pembersih() untuk input sensitif XSS, seperti tag skrip, elemen khusus, dan komentar, tidak ada input relevan yang dihapus secara otomatis. Joi adalah objek JavaScript yang dapat digunakan bersamaan dengan objek Javascript biasa untuk membuat skema (sama seperti kita menggunakan luwak untuk membuat skema NoSQL ). Validasi rute expressjs menggunakan validator.js membuat validator.js menjadi validator ekspres, dan dirancang terutama untuk rute ekspres.

Berbagai Cara Menggunakan Model Mongoose

Model luwak seringkali dapat dibuat menggunakan fungsi model() , yang menentukan database tempat model harus dieksekusi. Kode ini akan digunakan untuk membuat model yang disebut pengguna dalam database mesin lokal menggunakan kode berikut: Persyaratan terdiri dari dua bagian: persyaratan ('mongoose') dan persyaratan ('mongoose'). Dalam pemrograman, model ('pengguna', 'DB') digunakan. Untuk menggunakan model dari database yang berbeda, gunakan mongoose.model() dengan nama database sebagai argumen pertama dan nama model sebagai argumen kedua. Misalnya, kode berikut akan membuat model yang dikenal sebagai pengguna di database pengguna di mesin lokal. Dengan kata lain, persyaratan ('mongoose') adalah persyaratan. Model ('pengguna', 'DB', 'pengguna') berasal dari penggunaan 'pengguna.' Jika Anda ingin menggunakan model dari koleksi lain dalam database yang sama, Anda bisa menggunakan mongoose.model() dengan nama model sebagai argumen pertama dan nama koleksi sebagai argumen kedua. Kode berikut akan menghasilkan model bernama "pengguna" di koleksi "pengguna" di database di mesin lokal. Tidak ada persyaratan dalam luwak ('luwak'). Model pengguna (juga dikenal sebagai basis data).

Muatan Injeksi Nosql

Muatan injeksi nosql adalah potongan kode yang dapat digunakan untuk mengeksploitasi database nosql. Mereka dapat digunakan untuk memasukkan kode berbahaya ke dalam database, atau untuk mengekstrak data dari database. Muatan injeksi Nosql bisa sangat berbahaya dan dapat menyebabkan hilangnya data atau kompromi sistem.

Blog ini akan membahas kerentanan Injeksi NoSQL dan skenario eksploitasi yang terkait. Kerentanan injeksi NoSQL disebabkan oleh validasi input yang salah. Itu juga memungkinkan pengguna untuk mengubah atau melihat data backend tanpa memiliki akses ke sana. Penyerang dapat memperoleh akses lengkap ke database jika dia berhasil mengeksploitasi kerentanan ini. Operator $regex berjalan dalam ekspresi reguler, yang memungkinkan penyerang dengan cepat memeriksa panjang data, jika dimulai dengan karakter tertentu, dan seterusnya. Data yang disediakan pengguna akan menghasilkan konsumsi CPU lebih dari 1GB saat menyuntikkan kode JavaScript dengan loop tak terbatas sebagai operator di backend $. Sebaiknya periksa ulang tautan untuk melihat apakah ada eksploitasi muatan lainnya untuk kerentanan injeksi NoSQL.

Serangan dapat dilakukan dengan mengeksploitasi kerentanan injeksi NoSQL. Penyerang juga dapat membaca data dari database dan menjalankan kode di dalam aplikasi. Menyerang sistem komputer atau server untuk menonaktifkan fungsinya atau mengambil kendali. Sebaiknya hindari penggunaan input pengguna yang tidak dikenal dalam kode NoSQL untuk mengurangi kemungkinan serangan.

Pencegahan Injeksi Javascript Nosql

Untuk mencegah injeksi JavaScript NoSQL, gunakan daftar putih karakter yang diizinkan dalam masukan pengguna, lepas semua karakter yang tidak ada dalam daftar putih, dan gunakan pernyataan yang disiapkan dengan variabel ikat.

Ini adalah transmisi data yang mengubah cara perintah ditafsirkan dalam suatu sistem. XML, XML, HTML, perintah OS, dan NoSQL hanyalah beberapa jenis injeksi. Dalam postingan blog ini, kita akan membahas cara mengidentifikasi, menguji, dan mencegah injeksi NoSQL di aplikasi web. Ketika pengguna “lebih besar dari “, kueri MongoDB dilakukan, dengan nama pengguna 'admin” dan kata sandi 'lebih besar dari “.' Dalam contoh ini, risiko dapat diringkas sebagai risiko sederhana. Itu hanya beberapa kasus yang lebih kompleks yang akan kita lihat nanti. Ada laporan injeksi NoSQL di CVE (kerentanan dan eksposur umum).

Dimungkinkan untuk melakukan tes khusus dengan mengetahui database yang digunakan dan di mana lokasinya. MongoDB, misalnya, menghasilkan kunci utama dengan nama bidang -id. Algoritma didefinisikan dalam dokumentasi MongoDB sebagai berikut. Jadi, jika Anda memeriksa permintaan dan tanggapan HTTP, Anda akan melihat jenis objek ini. Ketika operator $where diatur di MongoDB, properti $where digunakan. Operator ini dapat mengirimkan string yang berisi ekspresi JavaScript atau fungsi JavaScript lengkap ke sistem kueri. Jika Anda mengamati hasilnya, Anda dapat menentukan apakah aplikasi web Anda rentan terhadap Injeksi NoSQL. Pendekatan lain, seperti zero trust, juga dapat membantu mencegah serangan injeksi.

Keamanan Node.js: Bagaimana Node.js Mencegah Serangan Injeksi Sql

Kemampuan Node.js untuk mencegah serangan injeksi SQL telah diakui secara luas. Karena Node.js adalah bahasa yang digerakkan oleh peristiwa, keamanan dapat ditambahkan dengan mudah. Menggunakan pendekatan berbasis peristiwa ke Node.js memungkinkannya diperluas dengan mudah dengan fitur keamanan tambahan.

Injeksi Nosql

Injeksi Nosql adalah jenis serangan injeksi di mana penyerang dapat mengeksekusi kode berbahaya dalam database yang menggunakan sistem manajemen database nosql . Jenis serangan ini dimungkinkan karena cara database nosql dirancang, yang memungkinkan eksekusi kode tanpa memerlukan validasi input.

Manfaat utama database NoSQL dibandingkan database SQL adalah tidak menggunakan fungsi SQL. Alih-alih menyimpan data dalam tabel, database ini menyimpan informasi dalam dokumen, yang dapat disimpan dalam berbagai format. Karena nilai dan kunci dapat ditentukan secara sewenang-wenang, tidak selalu memungkinkan untuk memilih format data. Menurut pendukung NoSQL, ini memiliki banyak keuntungan, yang paling penting adalah pengelolaan kumpulan data yang besar. Dalam kebanyakan kasus, aplikasi tipikal akan menghasilkan bidang nama pengguna dan kata sandi melalui panggilan AJAX atau formulir HTML. Properti kelas pertama didefinisikan sebagai properti kelas satu di objek req.body di JavaScript. Pengguna jahat dapat menggunakan logika pencocokan jenis ini untuk mengembalikan objek yang valid ke pengguna yang valid.

Akar penyebab kerentanan injeksi adalah kurangnya sanitasi input. Input pengguna tidak diperiksa secara memadai untuk mengetahui perilaku berbahaya saat dikirimkan. Setelah itu, masukan digunakan secara dinamis untuk menjalankan kueri, menjalankan perintah, atau berinteraksi dengan sistem yang rentan. Dasar-dasar keamanan dunia maya, seperti kerahasiaan, integritas, dan ketersediaan, dipengaruhi oleh Injeksi NoSQL.