Come migliorare l'esperienza utente 2FA

Pubblicato: 2022-12-26L'autenticazione a due fattori (2FA) è un modo collaudato per rafforzare la sicurezza del tuo sito web. L'utilizzo di un plug-in 2FA può rendere il tuo sito più sicuro e resistente agli attacchi. Il "problema" è che molti siti non si sforzano di migliorare l'esperienza utente di WordPress 2FA.

Migliorare l'esperienza utente per 2FA rende più semplice persuadere i visitatori ad adottare la tua opzione di autenticazione. Maggiore è il numero di utenti registrati che utilizzano 2FA, minore è la probabilità che tu debba affrontare violazioni della sicurezza sul tuo sito web. Questo è un grande vantaggio e puoi trarne vantaggio esortando i visitatori ad abilitare 2FA.

Quanto è comune l'adozione di 2FA?

2FA non è una nuova tecnologia. In generale, l'identificazione multifattoriale è presente dagli anni '90. Tuttavia, la vera accettazione della tecnologia non si è verificata fino all'inizio degli anni 2000. Al giorno d'oggi, è difficile scoprire siti Web famosi che non forniscono 2FA ai propri consumatori.

Con la tecnologia così ampiamente disponibile, è ovvio che i tassi di adozione sarebbero piuttosto alti. Dopo tutto, 2FA è semplice da implementare.

In pratica, tuttavia, l'accettazione della 2FA (e dell'autenticazione a più fattori) è spaventosamente bassa. Twitter ha rivelato nel suo più recente rapporto sulla trasparenza che solo il 2,6% degli account attivi utilizza 2FA. Dal 2020 al 2021 il dato è cresciuto solo del 6,3%.

Anche se fornisci 2FA, come proprietario di un sito web, devi riconoscere che la maggior parte degli utenti potrebbe decidere di non utilizzarla. L'utilizzo di un plug-in 2FA da solo non è sufficiente. Per massimizzare il numero di persone che aderiscono alla 2FA, dovrai adottare misure attive per renderla il più user-friendly e senza attriti possibile.

3 metodi per migliorare l'esperienza utente 2FA

La parola "esperienza utente" può riferirsi a una varietà di cose. Migliorare l'esperienza utente 2FA implica renderla facile da usare.

Detto semplicemente, vuoi ridurre ogni possibile irritazione dell'utente mentre lavori con 2FA. Fortunatamente, ci sono varie opzioni per raggiungere questo obiettivo!

1. Fornire una serie di canali OTP (One Time Password).

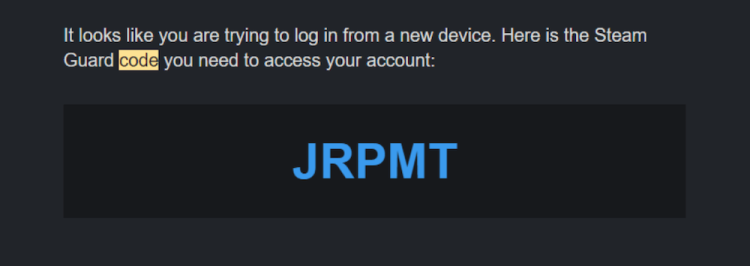

Uno dei motivi principali per cui molti utenti non abilitano 2FA è che i siti Web e le applicazioni potrebbero non fornire i percorsi OTP preferiti. Se preferisci ricevere messaggi OTP tramite SMS, potresti essere infastidito se un sito Web richiede di installare un'app come Google Authenticator o ricevere codici tramite e-mail:

È improbabile che offrire un solo canale OTP soddisfi tutti gli utenti. Con questo in mente, la soluzione migliore è offrire molti canali, comprese le seguenti opzioni:

- E-mail (sia codici che collegamenti tramite e-mail) (sia codici che collegamenti tramite e-mail)

- Messaggi SMS

- App per l'autenticazione (come Google Authenticator e Authy)

In termini di canali OTP, queste sono le "basi". Molti popolari plug-in di autenticazione a due fattori, come Two-Factor e WP 2FA, forniscono l'accesso ad alcuni o tutti questi canali OTP. WP 2FA Premium include inoltre canali OTP come WhatsApp, notifiche push e telefonate.

Idealmente, dovresti utilizzare un plug-in 2FA con tutte le scelte di canale OTP possibili. Sarai in grado di fornire ai consumatori alternative aggiuntive in questo modo, aumentando la probabilità che desiderino abilitare la funzione.

Dovresti anche pensare a impostare metodi di backup 2FA o codici di backup. Ciò implica che se un utente registrato perde l'accesso a un canale (ad esempio, dimenticando la propria password e-mail), può passare rapidamente a un backup e acquisire l'OTP di cui ha bisogno.

Dire semplicemente ai consumatori che non sono limitati a un particolare canale allevierà la loro paura di essere esclusi. Dovrebbe essere estremamente insolito che gli utenti non siano in grado di accedere al tuo sito a causa dei canali di backup.

2. Proteggere le macchine attendibili

Anche se rendi 2FA il più semplice possibile da utilizzare, molti clienti potrebbero risentirsi di dover inserire codici ogni volta che desiderano accedere ai propri account. Questa frustrazione può aumentare enormemente se devono utilizzare 2FA per gli account utilizzati di frequente. In determinate circostanze, l'irritazione porta le persone a eliminare completamente 2FA.

La soluzione più semplice a questo problema è utilizzare i plug-in 2FA con un'opzione "macchine attendibili". I siti Web che hanno accesso a questa funzionalità possono identificare le macchine che i visitatori utilizzano per accedere ai propri account. Quindi, ai dispositivi identificati non sarà più richiesto di fornire codici OTP ogni volta che tentano di accedere.

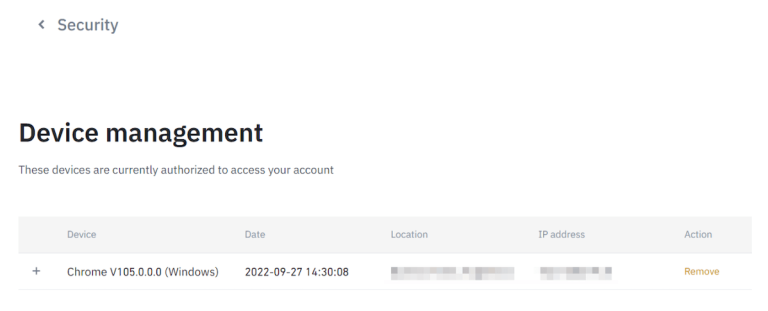

Potresti anche essere in grado di rivedere un elenco di dispositivi consentiti, a seconda dello strumento:

Se utilizzi un plug-in 2FA che consente agli utenti di salvare computer attendibili (ad esempio, WP 2FA), assicurati che lo strumento disponga di opzioni di scadenza. Per ulteriore protezione, queste impostazioni richiedono agli utenti di riconfermare regolarmente i dispositivi attendibili.

A seconda del plug-in 2FA installato, potrebbe essere richiesta la conferma del dispositivo se rileva un nuovo indirizzo IP o non è in grado di individuare i cookie associati. Ciò implica che dovrai fare ancora meno sforzi durante la personalizzazione dello strumento. Inoltre, gli utenti non dovranno "certificare" i dispositivi con la stessa frequenza.

3. Il processo 2FA può essere etichettato in bianco

Il fatto che la maggior parte dei siti Web utilizzi soluzioni di terze parti per implementare 2FA è un grosso problema per migliorare l'esperienza dell'utente. La maggior parte dei siti Web non è in grado di codificare una soluzione 2FA da zero (anche le grandi aziende).

Grazie ai plugin, puoi configurare una soluzione 2FA in WordPress gratuitamente e in alcuni casi in pochi minuti. Lo svantaggio principale è che molti plug-in 2FA di WordPress includono un marchio che informa i consumatori che stanno utilizzando un prodotto di terze parti.

Lavorare con strumenti di terze parti può essere un rompicapo per alcune persone. Potrebbero non essere a conoscenza di come funziona la 2FA. Inoltre, l'interazione con un altro servizio durante l'accesso a un sito Web potrebbe essere eccessiva.

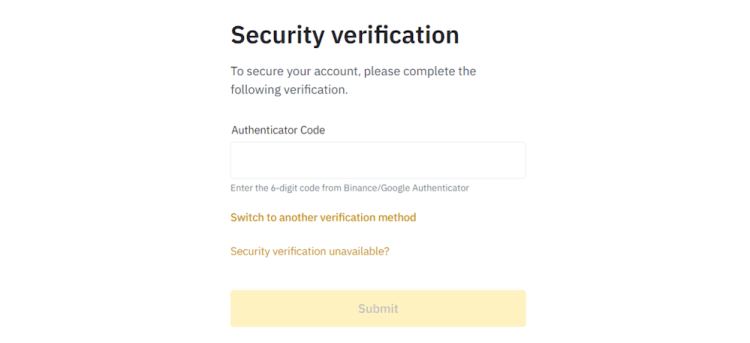

Dopo che le persone si sono registrate, spiegare come funziona la 2FA è un buon punto di partenza. Se vuoi andare oltre, puoi etichettare in bianco la pagina di autenticazione 2FA che i visitatori visualizzano quando provano ad accedere al tuo sito web.

L'etichettatura bianca comporta l'utilizzo del logo del tuo sito Web, l'eliminazione di qualsiasi menzione dei visitatori tramite l'uso di un plug-in e la modifica della pagina di autenticazione nel modo che ritieni opportuno:

Puoi includere istruzioni su come utilizzare 2FA quando modifichi la pagina di autenticazione. Questo può aiutare a ridurre le incomprensioni degli utenti. A seconda del plug-in 2FA che utilizzi, potresti persino essere in grado di reindirizzare i visitatori a siti personalizzati dopo che si sono autenticati correttamente.

Conclusione

Siamo venuti a sapere come possiamo migliorare l'esperienza utente 2FA. Idealmente dovresti utilizzare un plug-in che renda la procedura di etichettatura bianca 2FA il più semplice possibile. La maggior parte dei plug-in ti consente di configurarli nel modo che ritieni appropriato, sebbene ciò richieda in genere di lavorare con il codice. Altri plugin di WordPress, come WP 2FA, hanno funzionalità di etichettatura bianca, che è esattamente ciò che dovresti cercare.

Ogni sito web che ha utenti registrati dovrebbe avere l'autenticazione a due fattori (2FA). È una soluzione sofisticata che migliora notevolmente la sicurezza del tuo sito Web, rendendo più difficile per gli aggressori rubare i dati degli utenti. Sfortunatamente, molti utenti evitano di utilizzare 2FA a causa di inconvenienti di base. Spesso non capiscono come funziona la 2FA o il tuo sito web non fornisce l'esperienza utente ideale.