MongoDB: un database NoSQL potente ma non sicuro

Pubblicato: 2023-01-22MongoDB è un potente sistema di database orientato ai documenti perfetto per le moderne applicazioni web. Ha un'eccellente scalabilità ed è molto facile da usare. Tuttavia, un potenziale problema di sicurezza con MongoDB è l'iniezione di nosql. Nosql injection è un tipo di attacco in cui viene fornito input dannoso a un database nosql per eseguire azioni indesiderate o accedere a dati sensibili. Questo può accadere se l'input dell'utente non è correttamente convalidato o disinfettato. Fortunatamente, il driver MongoDB ha protezioni integrate contro gli attacchi nosql injection . Tuttavia, è comunque importante essere consapevoli di questo problema di sicurezza e adottare misure per prevenirlo.

In termini di popolarità, MongoDB è il quinto datastore più popolare, dietro solo al popolare database Apache Cassandra e ad altri motori NoSQL. Poiché non esiste uno standard del linguaggio NoSQL, il processo di inserimento di ciascun fornitore è personalizzato in base al linguaggio di query utilizzato. PHP è utilizzato nella maggior parte dei casi di NoSQL injection sul Web e ne esaminerò alcuni in seguito. Quando l'espressione JS viene inserita in una clausola $where o passata in una mapReduce o in una funzione di gruppo, Mongo supporta la valutazione. Di conseguenza, se inseriamo un JavaScript valido nella querystring e abbiniamo correttamente le virgolette, Mongo sarà in grado di eseguire il nostro JavaScript. Per raggiungere il nostro obiettivo di trovare tutti gli utenti validi, preferiremmo trasmettere qualcosa che sarà sempre vero. Questa applicazione stack MEAN è composta da tre parti: Express, Mongo e Node.

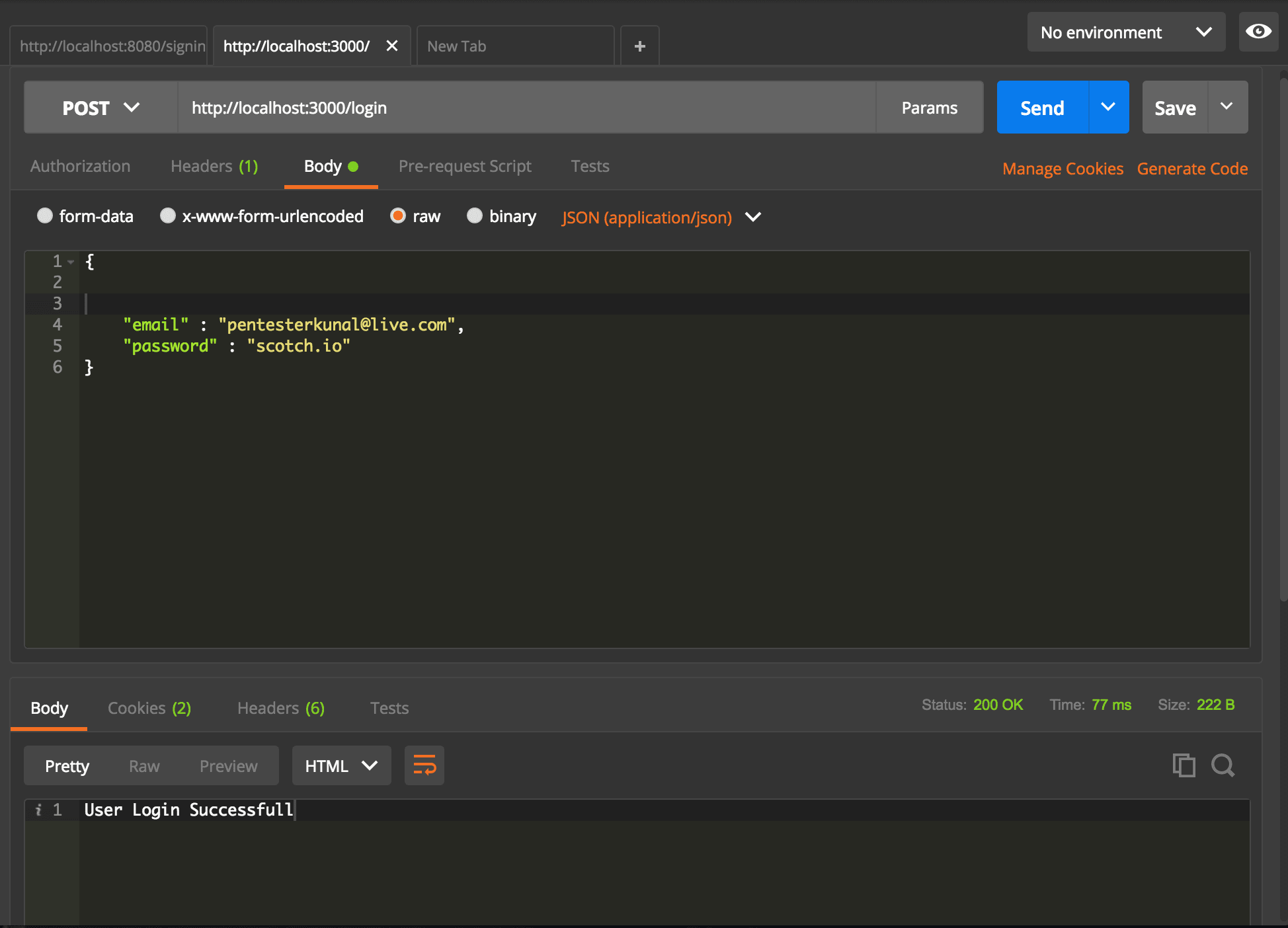

Un oggetto previsto sembra essere il seguente: Il codice di ricezione per Express è il seguente: È possibile inserire un nuovo valore sostituendo il campo nome utente o password con una query Mongo valida . Per evitare NoSQL Injection, è fondamentale sviluppare una solida base di codice. Prima di rafforzare la tua istanza mongo e il codice dell'applicazione, dovresti fare alcune cose. Puoi limitare o impedire le iniezioni del tuo codice, non importa quanto sia vecchio o sofisticato il tuo linguaggio.

NoSQL injection è una vulnerabilità della protezione dei dati che consente a un utente malintenzionato di includere input dannosi in una query fornita da un utente finale ed eseguire un comando indesiderato sul database.

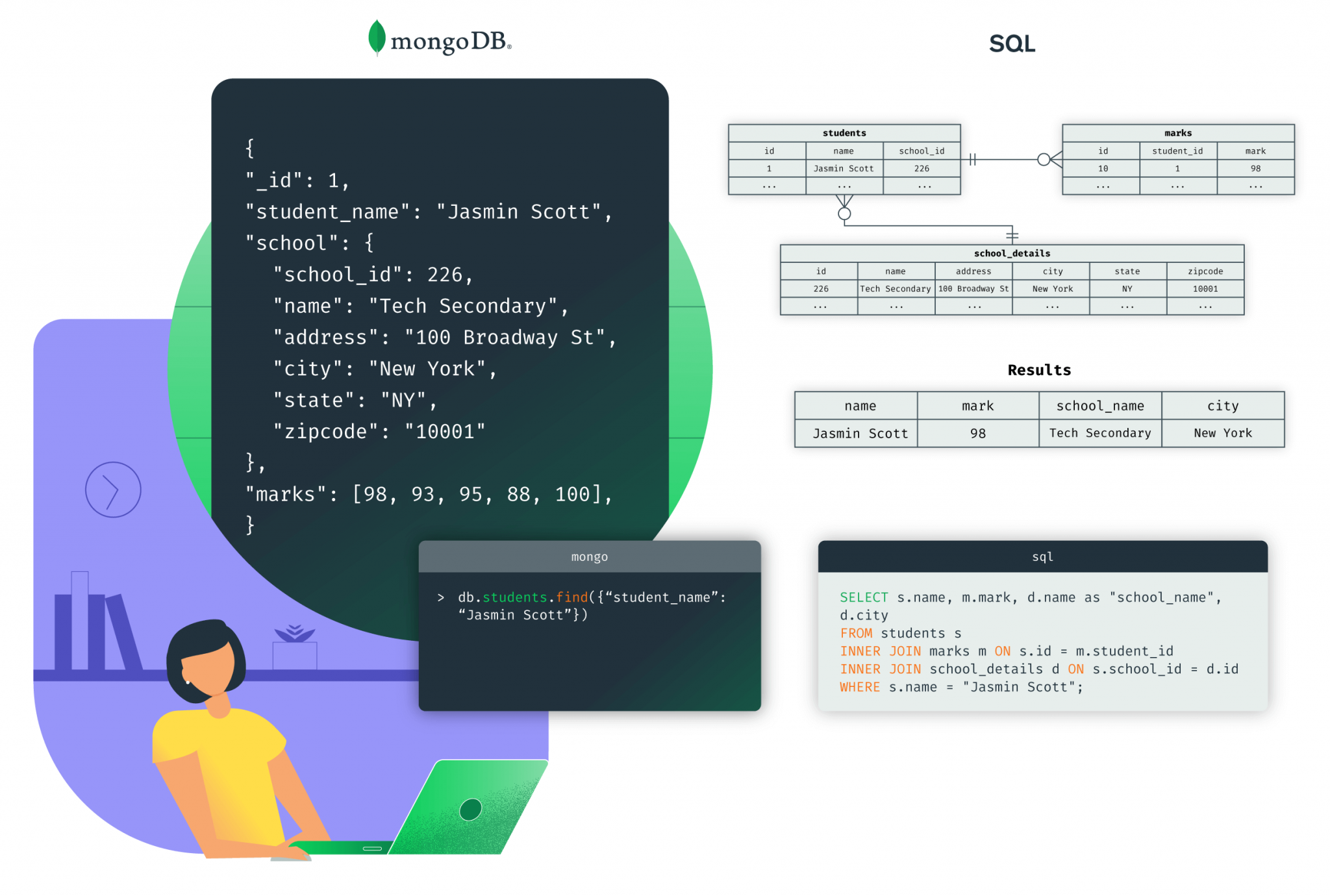

Il database MongoDB si basa su un modello di documento non relazionale. Di conseguenza, è un database NoSQL (NoSQL = Not-only-SQL), che differisce in modo significativo dai database relazionali come Oracle, MySQL o Microsoft SQL Server.

Database di documenti, database di valori-chiave, archivi a colonne larghe e database a grafo sono solo alcuni dei tipi di database NoSQL disponibili. Il database MongoDB NoSQL è il più utilizzato al mondo.

Object Data Modeling (ODM) è una nuova libreria sviluppata per MongoDB e Node. Le relazioni tra i dati vengono gestite, viene eseguita la convalida dello schema e il codice di MongoDB viene tradotto nella rappresentazione di quegli oggetti utilizzando this. MongoDB, un database di documenti NoSQL , non richiede che lo schema funzioni.

L'iniezione è possibile in MongoDB?

Non esiste una risposta definitiva a questa domanda in quanto dipende dalla particolare implementazione di MongoDB. Tuttavia, è generalmente possibile inserire codice in MongoDB tramite l'uso di funzioni definite dall'utente (UDF). Le UDF consentono agli sviluppatori di estendere le funzionalità di MongoDB scrivendo le proprie funzioni personalizzate. Queste funzioni possono quindi essere utilizzate nelle query e negli aggiornamenti, proprio come qualsiasi altra funzione incorporata. Inoltre, le UDF possono essere utilizzate per accedere ai dati da fonti esterne, come altri database o servizi Web. Ciò rende possibile inserire codice in MongoDB che altrimenti non sarebbe possibile.

Il fatto che MongoDB sia il database più popolare grazie alla sua scalabilità è uno dei motivi per cui è così popolare. L'applicazione web contiene i comandi MongoDB che servono come un modo per recuperare e visualizzare i dati. La vulnerabilità di MongoDB, come quella di qualsiasi altro database, è dovuta agli attacchi SQL injection. Una query dannosa viene automaticamente riconosciuta dal database come se fosse un'altra e restituisce i dati richiesti all'aggressore. Un utente malintenzionato può usarlo come un modo per ottenere il controllo sul tuo input. L'attaccante può assumere il controllo di un server se l'input non è valido. MongoDB include diverse funzionalità di sicurezza integrate per la creazione di query sicure senza JavaScript. Tuttavia, se devi utilizzare JavaScript nella tua query, devi seguire le migliori pratiche.

Mongodb e Dynamodb: database Nosql ancora vulnerabili a Sql Injection

Nonostante il fatto che MongoDB sia un database NoSQL, gli attacchi SQL injection sono ancora un problema perché lo sviluppatore è ancora esposto se non riesce a disinfettare adeguatamente l'input. MongoDB non utilizza SQL per le query, il che significa che se lo sviluppatore non disinfetta adeguatamente l'input, il risultato è comunque un attacco injection . Una delle tecniche di hacking web più comuni è l'iniezione SQL, che inietta codice dannoso nelle istruzioni SQL tramite l'input della pagina web. Gli attacchi SQL injection continuano a essere un problema con DynamoDB, nonostante il suo stato NoSQL; tuttavia, poiché l'input non è adeguatamente disinfettato, lo sviluppatore è ancora vulnerabile.

Esiste un equivalente di Sql Injection per MongoDB?

Al momento, non esiste un equivalente noto di SQL Injection per MongoDB. Sebbene MongoDB sia meno suscettibile agli attacchi injection rispetto ai database SQL, non è del tutto immune. Gli attacchi di iniezione su MongoDB possono verificarsi se l'input dell'utente non attendibile viene utilizzato senza un'adeguata convalida o sanificazione. Se non gestiti correttamente, questi attacchi possono consentire a un utente malintenzionato di modificare i dati, eseguire azioni indesiderate o ottenere l'accesso a informazioni riservate.

La maggior parte degli attacchi di iniezione è abilitata da un'insufficiente sanificazione dell'input. Una coppia di virgolette è comunemente usata per distinguere il codice dai dati nella lingua, ma non è sempre così. Molti sviluppatori non riescono a disinfettare l'input dell'utente, lasciando le loro app vulnerabili ai difetti. Scopri di più sugli attacchi SQL injection in MongoDB. I database NoSQL, dotati di sharding integrato, hanno il vantaggio di poter crescere orizzontalmente anziché verticalmente. Uno sviluppatore che non riesce a disinfettare correttamente un input sarà comunque esposto ad attacchi di tipo injection. Un attacco NoSQL injection è simile a una vulnerabilità SQL injection in quanto sfrutta l'input dell'utente disinfettato durante lo sviluppo di query al database.

La documentazione e le linee guida sulla sicurezza per un database NoSQL dovrebbero essere sempre lette. Prima di utilizzare gli attacchi SQL injection per attaccare un'applicazione, assicurati che i tuoi dati siano disinfettati per ridurne la vulnerabilità. Zuar può aiutarti a determinare quali miglioramenti puoi apportare al tuo sistema attuale per renderlo più efficiente e automatizzare l'inserimento dei dati.

Attacchi MongoDB Injection: come proteggere i tuoi dati

MongoDB è un popolare database NoSQL, che consente uno sviluppo più rapido delle applicazioni. Nonostante il fatto che MongoDB sia un database orientato ai documenti, qualsiasi payload dannoso iniettato al suo interno può avere gravi conseguenze. Utilizzando l'iniezione di codice JSON , è possibile un attacco di iniezione su MongoDB. Le app MEAN fanno molto affidamento su MongoDB, quindi un utente malintenzionato può utilizzare il codice JSON per trasmettere dati tramite esso. payload dannoso viene iniettato in database non SQL come MongoDB, secondo NoSQL injection. Quando un payload dannoso viene iniettato in MongoDB, può avere effetti di vasta portata e le iniezioni NoSQL possono essere serie.

MongoDB supporta Nosql?

Sì. MongoDB è un database NoSQL che utilizza un formato simile a JSON per archiviare i dati. I database NoSQL sono spesso usati per big data e applicazioni web in tempo reale.

MongoDB è un sistema di gestione di database orientato ai documenti che è open source e utilizza un sistema di gestione di database open source. Il database MongoDB archivia i dati in file flat nei propri oggetti di archiviazione binari. L'archiviazione dei dati è estremamente compatta ed efficiente, il che la rende ideale per grandi volumi. I sistemi di gestione dei database che utilizzano la tecnologia NoSQL differiscono dai database relazionali in modi fondamentali. MongoDB supporta l'elaborazione batch utilizzando la sua funzione di aggregazione. L'architettura MongoDB archivia i documenti in un'unica raccolta. Poiché la raccolta è priva di schema, può essere confrontata con un altro documento nella stessa raccolta in base a contenuto, campi e dimensioni diversi. Di conseguenza, MongoDB non può essere considerato un'alternativa a NoSQL.

La creazione e l'uso dello schema di MongoDB è solo uno dei suoi numerosi vantaggi. Il concetto di schema consiste nel creare un insieme di regole per la classificazione dei dati. Il nome di uno schema può definire come vengono assegnati i campi, quali tipi di dati sono consentiti e come si accede ai dati. Ciò consente di strutturare i dati in modo più gestibile e semplice. La possibilità di ridimensionare il database è anche una caratteristica di MongoDB. Con MongoDB, non è necessario preoccuparsi di grandi quantità di dati. Ciò è dovuto al suo sistema di indicizzazione B-tree veloce ed efficiente. Inoltre, MongoDB include un sistema di journaling che garantisce che i tuoi dati siano sempre aggiornati. MongoDB è un eccellente database di documenti perché è molto facile da usare e può scalare molto bene. MongoDB è un ottimo database NoSQL perché è semplice da usare e affidabile.

Iniezione di comandi MongoDB

L'iniezione di comandi MongoDB è una vulnerabilità di sicurezza che si verifica quando l'input di un utente non attendibile viene passato a un comando shell MongoDB. Ciò può consentire a un utente malintenzionato di eseguire comandi arbitrari sul server, che possono portare alla perdita di dati o alla compromissione del server.

Cos'è l'iniezione di comandi?

Un'iniezione di comando è un tipo di attacco informatico in cui un sistema operativo host (SO) viene attaccato con comandi arbitrari. Un attore di minacce inserisce i comandi sfruttando una vulnerabilità dell'applicazione, ad esempio una mancanza di convalida dell'input.

MongoDB impedisce l'iniezione di Sql?

Nonostante il fatto che i database NoSQL come MongoDB non siano basati su SQL, sono in grado di eseguire query basate sull'input dell'utente. In altre parole, se lo sviluppatore non disinfetta correttamente l'input, è ancora a rischio di attacchi di tipo injection.

Cos'è l'iniezione di Xquery?

L'iniezione di XQuery può enumerare le variabili nell'ambiente della vittima, iniettare comandi nell'host locale o eseguire query a file e origini dati remoti. Gli attacchi di SQL injection sono simili a quelli eseguiti tramite tunneling attraverso il punto di ingresso dell'applicazione per accedere al livello di accesso alle risorse.

Esempio di iniezione MongoDB Sql

L'esempio di MongoDB sql injection si verifica quando un utente malintenzionato tenta di inserire codice SQL in un database MongoDB per ottenere l'accesso a dati sensibili. Questo può essere fatto sfruttando le vulnerabilità nell'applicazione utilizzata per interagire con il database o accedendo direttamente al server del database stesso. In entrambi i casi, l'aggressore può eseguire comandi SQL arbitrari che possono portare alla divulgazione di informazioni riservate o all'alterazione o alla distruzione di dati.

Mongoose: prevenire gli attacchi di iniezione di MongoDB

Gli aggressori inseriscono query personalizzate nelle istanze MongoDB per sfruttare i difetti nel database MongoDB. Un attacco MongoDB injection può essere prevenuto filtrando l'input dell'utente, impedendo loro di costruire query di database e impedendo l'utilizzo dell'input dell'utente.

Prevenzione dell'iniezione di MongoDB

L'iniezione di MongoDB è una forma di attacco in cui il codice dannoso viene inserito in un database MongoDB. Questo può essere fatto attraverso una serie di mezzi, ad esempio tramite l'input dell'utente o sfruttando una vulnerabilità nel software del database. Una volta che il codice è stato inserito, può essere utilizzato per modificare o eliminare dati o per ottenere l'accesso a informazioni sensibili. Per prevenire l'iniezione di MongoDB, è importante garantire che tutti gli input dell'utente siano convalidati e disinfettati prima di essere archiviati nel database. Inoltre, è consigliabile mantenere aggiornato il software del database, poiché spesso vengono scoperte e sfruttate nuove vulnerabilità.

La sicurezza può essere gravemente compromessa in MongoDB semplicemente configurando i certificati di autenticazione e crittografando i dati. Le richieste HTTP contengono i parametri che vengono ricevuti dagli aggressori, in modo che possano andare in capo al mondo per ottenerli. Le variabili non sanificate vengono passate in una query MongoDB in questo caso, interrompendo la struttura di orientamento della query del documento e occasionalmente provocando l'esecuzione del codice del database stesso. L'assenza di dati serializzati in MongoDB evita la possibilità di integrare parametri diretti, ponendo potenziali rischi. L'uso di dati API in un testo formattato, e quindi la necessità di dati analizzati, può causare conflitti tra il chiamato del server e il chiamato del database. Potrebbe essere un serio rischio per la sicurezza se i tuoi dati sono compromessi. Usando l'operatore $where, una stringa può essere valutata all'interno del server stesso. Quando si cercano studenti la cui età è maggiore di Y, la query sarà maggiore di Y. In questo caso, il modulo sanitize non sarà in grado di risolvere il problema. Funziona male anche perché non è ottimizzato per gli indici, che è delineato nella battuta d'arresto.

Come si può prevenire l'iniezione di Sql?

Gli attacchi SQL Injection non verranno mai fermati a meno che la convalida dell'input e la paralisi non vengano eseguite su istruzioni preparate. Non è mai una buona idea che il codice dell'applicazione utilizzi l'input nella sua applicazione. Per disinfettare tutti gli input, come i moduli Web, lo sviluppatore deve anche disinfettare tutti gli input, inclusi i moduli per i browser Web.

Prevenire gli attacchi Sql Injection con l'escape dei caratteri

L'iniezione SQL è un metodo mediante il quale gli aggressori inseriscono codice SQL dannoso in un'applicazione Web per ottenere l'accesso al database o manipolare i dati. È possibile evitare l'iniezione SQL eseguendo l'escape dei caratteri. Quando un server SQL accetta caratteri di input come "/ — ;", può interpretarli come attacchi SQL injection.

A differenza dei database SQL standard, i database NoSQL consentono requisiti di coerenza più rilassati. Ci sono meno controlli di coerenza e vincoli relazionali in questo sistema, che presenta vantaggi in termini di scalabilità e prestazioni. Sebbene i database NoSQL non siano basati su SQL, rimangono vulnerabili all'iniezione. I database NoSQL sono meno vulnerabili all'iniezione perché non si basano sullo stesso schema di database di un database tradizionale. Di conseguenza, la vulnerabilità è più difficile da sfruttare da parte degli aggressori.

È possibile proteggere un database dall'iniezione di codice?

Come parte della soluzione, le vulnerabilità di SQL Injection possono essere evitate nelle applicazioni Web impiegando query di database parametrizzate con parametri associati e tipizzati e utilizzando con cautela stored procedure parametrizzate nel database. Ciò si ottiene utilizzando Java, un linguaggio di programmazione. Questa sezione copre i linguaggi di programmazione come PHP, NET e altri.

I pericoli dell'iniezione di codice

Gli aggressori possono inserire codice dannoso nelle applicazioni Web per eseguire azioni dannose per conto dell'utente utilizzando l'iniezione del codice di vulnerabilità. Quando si controlla l'attività, è possibile convalidare gli input dell'utente e utilizzare istruzioni preparate con query parametrizzate per evitare attacchi di code injection. Inoltre, è fondamentale evitare di inserire l'input dell'utente in una query prima di inserirlo in una query.

Esempio di iniezione Nosql

Un attacco NoSQL injection è un tipo di attacco injection che prende di mira i database NoSQL. I database NoSQL vengono sempre più utilizzati dalle applicazioni Web per archiviare i dati. Tuttavia, questi database spesso non sono sicuri come i tradizionali database relazionali. Questo li rende vulnerabili agli attacchi di iniezione.

In un attacco NoSQL injection, un utente malintenzionato inserisce codice dannoso in un database NoSQL. Questo codice viene quindi eseguito dal database. Ciò può consentire all'attaccante di accedere a dati sensibili, modificare dati o eliminare dati. Gli attacchi NoSQL injection possono essere molto dannosi per un'organizzazione.

Ci sono alcuni modi per prevenire gli attacchi di NoSQL injection. Innanzitutto, dovresti utilizzare query con parametri quando accedi a un database NoSQL. Ciò contribuirà a garantire che nel database vengano inseriti solo dati validi. In secondo luogo, dovresti utilizzare una lista bianca di caratteri consentiti quando accetti l'input dagli utenti. Ciò contribuirà a impedire l'inserimento di codice dannoso nel database. Infine, dovresti mantenere aggiornato il tuo database NoSQL con le ultime patch di sicurezza.

I database nosql diversi e pericolosi

La popolarità dei database NoSQL deriva principalmente dalla loro capacità di archiviare i dati in modo più efficiente. Rimangono vulnerabili agli attacchi di iniezione se lo sviluppatore non riesce a disinfettare correttamente l'input.

Foglio informativo sull'iniezione di MongoDB

MongoDB injection è una tecnica utilizzata per sfruttare le vulnerabilità nelle applicazioni Web che utilizzano i database MongoDB. Inserendo codice dannoso nelle query MongoDB, un utente malintenzionato può ottenere l'accesso a dati sensibili o persino eseguire codice arbitrario sul server. Il cheat sheet dell'iniezione di MongoDB è una guida di riferimento rapido per sviluppatori e professionisti della sicurezza che devono proteggere le proprie applicazioni Web da questo tipo di attacco. Include suggerimenti su come convalidare correttamente l'input dell'utente, disinfettare le query del database e configurare le autorizzazioni MongoDB .

Di recente, ho spiegato come hackerare una vulnerabilità NoSQL per partecipare a un programma di bug bounty. In questo post, esaminerò alcuni metodi per determinare se le iniezioni sono possibili. I database NoSQL come Mongo utilizzano JavaScript e BSON injection. Se vuoi iniettare qualcosa sempre falso, dovresti essere in grado di controllare l'intero contenuto della query. Ad esempio, una pagina di prodotto con un parametro ID prodotto iniettabile può restituire i dettagli del prodotto per una query, ma non viene visualizzato un prodotto vuoto. Se proviamo a far corrispondere tutto tranne l'ID 5: db.product.find(*id: 5*: 5*), o se usiamo gli operatori $in o $nin, come dblink.dblink(), non lo faremo essere in grado di recuperare qualsiasi dato. Le versioni "vero" e "falso" differiranno se l'iniezione ha esito positivo.

L'iniezione di temporizzazione è identica all'iniezione booleana cieca, tranne per il fatto che non tenta di caricare la pagina più lentamente (per true) o più velocemente (per false). JS può essere eseguito solo in un database durante le timing injection. Se un sito di iniezione è iniettabile, non è possibile accedere ai dati senza l'intervento di uno script SQL injection.

Cos'è l'iniezione cieca di Nosql?

Quando una chiamata NoSQL utilizza un valore derivato dalla richiesta di un client senza prima sanificazione, il valore viene iniettato. I criminali informatici possono sfruttare questa vulnerabilità per eseguire codice NoSQL arbitrario, che può portare al furto di dati o al controllo di componenti aggiuntivi del server.

Cockroachdb Vs Mongodb: quale è giusto per te?

Mongo è un database che è un sottoinsieme di MongoDB, mentre CockroachDB è un RDBMS. CockroachDB supporta un'ampia gamma di database, incluse tabelle, righe, colonne e indici. È una scelta eccellente per i database che richiedono un forte supporto per la struttura dei dati, gli indici e il ridimensionamento. Le iniezioni SQL sono un tipo di attacco informatico in cui il codice dannoso viene iniettato in un database per ottenere l'accesso alle informazioni. Le iniezioni SQL sono illegali se utilizzate insieme al sito Web di un concorrente. Le iniezioni SQL sono un tipo di attacco che può portare al furto di dati, al dirottamento di account e persino all'acquisizione di siti Web.