Mongoose: una libreria di modellazione dei dati a oggetti per MongoDB e Node Js

Pubblicato: 2023-01-22Mongoose è una libreria Object Data Modeling (ODM) per MongoDB e Node.js. È un'estensione specifica di MongoDB del concetto di Object Document Mapper (ODM).

Mongoose fornisce una soluzione semplice e basata su schemi per modellare i dati dell'applicazione. Include casting di tipo integrato, convalida, creazione di query, hook di business logic e altro ancora, pronto all'uso.

Un attacco NoSQL injection è uguale a un attacco SQL injection perché l'aggressore sfrutta un input disinfettato dall'utente durante la creazione della query. Utilizzando una libreria di sanitizzazione come MongoDB, puoi prevenire gli attacchi SQL injection.

È una libreria Object Data Modeling (ODM) che può essere utilizzata con MongoDB e Node. Le relazioni tra i dati, la convalida dello schema e la traduzione sono tutte gestite da questo sistema. MongoDB è un database NoSQL non strutturato che non utilizza stringhe di schema.

, un'operazione asincrona, è incorporata in Promises' Mongoose. Salvandoli e quindi restituendoli a thenables, è possibile eseguire query. Di conseguenza, puoi creare MyModel e altre app simili.

Nosql è vulnerabile agli attacchi Injection?

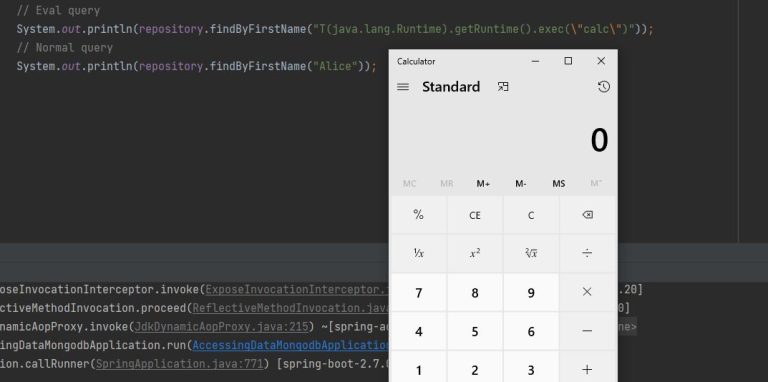

Un'iniezione NoSQL si verifica quando un utente finale non riesce a disinfettare una query che sta consegnando, consentendo l'esecuzione di input dannosi da parte dell'attaccante.

Una vulnerabilità NoSQL Injection, come una vulnerabilità SQL Injection, si basa su punti deboli poco conosciuti e sfruttati. Un utente malintenzionato che non dispone dell'autorizzazione per leggere o modificare i dati di back-end può visualizzarli o modificarli. Un attacco di scripting lato server su un database NoSQL per il miglioramento del database è uno dei tipi più comuni. Quando inseriscono query NoSQL, gli sviluppatori devono convalidare i dati utente identificando strutture di dati non previste come oggetti e array, che possono essere utilizzati per query NoSQL. In alcuni casi, i dati di iniezione possono essere convertiti nel tipo previsto utilizzando modelli tipizzati. Per avere successo, un'applicazione deve disporre anche dei diritti di accesso oltre ai diritti di accesso.

Le vulnerabilità di MongoDB lo rendono un obiettivo primario per gli hacker

Poiché MongoDB è vulnerabile agli attacchi SQL injection , è più probabile che gli hacker lo prendano di mira. Gli attacchi SQL injection, noti anche come attacchi basati su SQL, sono uno dei metodi più comuni utilizzati per ottenere l'accesso a database e siti Web. L'archiviazione delle password di MongoDB è particolarmente vulnerabile a questo tipo di attacco, poiché non è in grado di archiviare dati sensibili. Inoltre, MongoDB non supporta strumenti di crittografia esterni, rendendo difficile per gli attori malintenzionati il furto di dati.

MongoDB è vulnerabile all'iniezione?

MongoDB non è vulnerabile all'iniezione.

La sicurezza in MongoDB può essere notevolmente compromessa se vengono configurati solo i certificati di autenticazione o viene eseguita la crittografia dei dati. Un utente malintenzionato può utilizzare una variazione dei parametri ricevuti da HTTP per ottenere un maggiore livello di sicurezza. Le variabili non sanificate vengono passate alle query MongoDB nella struttura di orientamento della query del documento e occasionalmente vengono eseguite come codice del database stesso. Invece di includere parametri diretti che potrebbero rappresentare un rischio, MongoDB non serializza i suoi dati. Quando un'API codifica i dati in un testo formattato e quindi li analizza, il chiamante del server e il chiamato del database potrebbero non essere d'accordo. In tal caso, è possibile che le informazioni sensibili vengano compromesse. Quando viene utilizzato l'operatore $where, è possibile valutare una stringa all'interno del server stesso. Se Y è maggiore dell'età degli studenti al tavolo, la query sarà maggiore di Y. Il modulo sanitize non sarà in grado di risolvere questo problema. A parte le battute d'arresto delineate, le prestazioni del server ne risentono perché gli indici non sono ottimizzati per l'uso.

Il framework Node.js è una piattaforma basata su Chrome costruita su JavaScript. Di conseguenza, è nella stessa lega del resto del web. Di conseguenza, Node.js è uno strumento eccellente per la creazione di applicazioni Web. Gli attacchi SQL injection sono anche una minaccia per MongoDB perché è uno strumento potente. MongoDB è uno strumento eccellente se combinato con Node.js. I database SQL hanno requisiti di coerenza più rigorosi, mentre i database NoSQL consentono requisiti più rilassati. Poiché ci sono meno controlli e vincoli di coerenza, le prestazioni e il ridimensionamento sono più semplici. Anche se i database NoSQL non utilizzano la sintassi SQL, sono vulnerabili all'injection.

Attacchi Sql Injection: una minaccia per MongoDB

Una vulnerabilità SQL injection può essere sfruttata per inserire codice dannoso in un'istruzione SQL. Questo codice può quindi essere utilizzato per sovrascrivere o modificare i dati del database. Gli utenti possono inserire direttamente i dati in un database MongoDB senza dover utilizzare un linguaggio di scripting per farlo, rendendolo vulnerabile agli attacchi SQL injection. Poiché MongoDB non si basa su SQL per recuperare i dati, è meno soggetto ad attacchi SQL injection.

Quale delle seguenti implementazioni può essere eseguita per prevenire gli exploit di Nosql Injection?

Esistono diversi modi per prevenire gli exploit di NoSQL injection: 1. Utilizzare query con parametri 2. Utilizzare procedure memorizzate 3. Utilizzare uno strumento di mappatura relazionale degli oggetti 4. Utilizzare un firewall per applicazioni Web Le query con parametri sono il modo più efficace per prevenire gli exploit di NoSQL injection , poiché impediscono all'attaccante di inserire codice dannoso nella query. Le stored procedure aiutano anche a proteggere dagli attacchi NoSQL injection, in quanto consentono al database di precompilare il codice SQL e impediscono all'attaccante di inserire codice dannoso. Anche gli strumenti di mappatura relazionale degli oggetti e i firewall delle applicazioni Web possono aiutare a prevenire gli attacchi NoSQL injection, fornendo un livello di sicurezza tra il database e l'applicazione Web.

Una vulnerabilità di tipo injection in un database NoSQL è un errore riscontrato in un'applicazione Web che utilizza questo tipo di database. La vulnerabilità della sicurezza delle applicazioni Web consente a una parte malintenzionata di aggirare l'autenticazione, estrarre dati, modificare dati o persino ottenere il controllo completo su un'applicazione. Gli utenti possono anche inserire dati nelle query NoSQL, che in genere sono basate su JSON. L'ingresso deve essere disinfettato per essere al sicuro dalle iniezioni. L'operatore $where, utilizzato dalle query MongoDB, viene spesso utilizzato in combinazione con un attacco agli oggetti JavaScript, presentando serie sfide NoSQL. Un utente malintenzionato può anche passare una stringa dannosa che contiene JavaScript arbitrario, ad esempio, se l'operatore $where viene correttamente valutato come codice JavaScript. L'input dell'utente dovrebbe essere sempre non attendibile se si desidera evitare iniezioni NoSQL.

Prevenire le vulnerabilità di Sql Injection nelle applicazioni Web

Le vulnerabilità di SQL injection possono essere evitate nelle applicazioni Web utilizzando binding, parametri tipizzati e query di database parametrizzate con stored procedure che utilizzano il numero appropriato di parametri. A tale scopo è possibile utilizzare linguaggi di programmazione come Java, .NET, PHP e altri.