Il mio sito web è stato hackerato! Cosa dovrei fare ora?

Pubblicato: 2022-07-19Ciao amici!

In questo blog, spiegheremo a fondo tutto ciò che riguarda l'hacking di qualsiasi sito Web WordPress, WHMCS o PHP. Ti spiegheremo anche i passaggi per recuperare un sito Web violato.

Hai mai vissuto questa situazione in qualsiasi momento della tua vita?

Il mio sito web è stato hackerato! Cosa dovrei fare ora?

Lascia che ti dica che ci sono vari fattori che portano all'hacking di un sito web. Una singola backdoor/scappatoia è abbastanza in grado di infettare qualsiasi tipo di sito Web, che si tratti di un sito Web WordPress, WHMCS, php o qualsiasi altro sito Web CMS.

Come sapere se il tuo sito web è stato davvero violato?

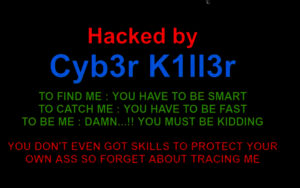

Ci sono molti modi attraverso i quali puoi scoprire se il tuo sito web è stato davvero violato. A volte gli hacker hanno semplicemente deturpato il tuo sito Web con alcune delle loro pagine personalizzate con segni che dicono " Hacked by ……… In questi casi, è molto facile capire che il tuo sito Web è stato violato e ora è sotto il controllo dell'hacker.

Ma a volte gli hacker non mostrano o rivelano che il tuo sito Web è stato violato da loro perché vogliono utilizzare il tuo sito Web per lavori illegali il più a lungo possibile.

Come è stato violato il tuo sito web?

Una volta che vieni a sapere che il tuo sito web è stato violato, molte domande continuano a muoverti nella tua mente come Come è successo? Perché è stato hackerato? Quando viene hackerato?

Quindi amici continuate a leggere questo blog per trovare tutte le risposte...

Leggi anche: Abilita Greylisting per proteggere le email dallo spam

Ecco alcuni dei modi più comuni con cui gli hacker prendono il controllo del tuo sito web:

1. Indovinare la password (forza bruta): una semplice password è il modo più comune attraverso il quale gli hacker prendono il controllo di qualsiasi sito web. Gli hacker tentano alcuni tentativi casuali indovinando password molto semplici da indovinare. Assicurati che la tua password non sia in questo elenco

Ecco perché si consiglia vivamente di generare una password forte e difficile da indovinare per impedire che questi attacchi abbiano successo in futuro.

2. Vulnerabilità/Backdoor

Cos'è la vulnerabilità?

È molto importante capire cos'è la vulnerabilità, quindi prendiamo un esempio della tua stessa casa. Supponiamo che nella tua casa ci siano molte finestre e porte che tieni chiuse a chiave ma la loro è un'unica finestra che dall'esterno sembra chiusa ma non è realmente chiusa e se qualcuno se ne accorge può semplicemente entrare da essa e avere l'accesso intera casa. Questo si chiama vulnerabilità.

La vulnerabilità è anche nota come debolezza e questa debolezza può essere un vantaggio per l'attaccante.

Gli aggressori sfruttano questo vantaggio e cercano di ottenere informazioni sensibili che non dovrebbero avere o che potrebbero persino entrare nel sistema.

Cosa fare quando il tuo sito web viene violato?

Ci sono alcuni passaggi che dovresti fare immediatamente una volta scoperto che il tuo sito web è stato violato:

1. Rendi il tuo sito offline fino a quando il problema non viene risolto: puoi semplicemente rendere il tuo sito offline tramite la regola .htaccess in modo che nessuno acceda al tuo sito web tranne te. Puoi farlo per impedire a tutti di vedere il tuo sito Web infetto dall'esterno in modo da poter ripulire il tuo sito senza alcuna interferenza. Inoltre, le persone che tentano di accedere al tuo sito non dovranno confrontarsi con codice dannoso o file di spam. Leggi questo blog

>> Blocca tutti per accedere al tuo sito Web tranne te stesso - htaccess >> Proteggi il server dalle e-mail di spam tramite Greylisting

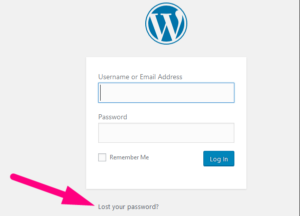

2. Cambia la password del tuo account : una volta scoperto che il tuo sito web è stato violato, cambia immediatamente la password del tuo account. A volte la modifica della password ti consente di riprendere il controllo. Non impostare mai password facili. Se hai un sito Web WordPress, vai semplicemente alla pagina di accesso del tuo sito Web e fai clic su Hai perso la password

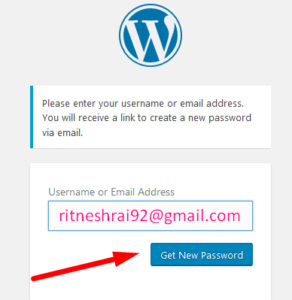

Inserisci qui il tuo nome utente o indirizzo email per ottenere un link per ottenere una nuova password

Ma se l'hacker aveva già cambiato il nome utente o l'indirizzo e-mail, in tal caso è necessario fare uno sforzo in più dal back-end. Per modificare il nome utente o l'indirizzo email del tuo WordPress, leggi questo blog

3. Verifica la presenza di tutti i file modificati di recente : è molto ovvio che un utente malintenzionato potrebbe aver modificato i file con i propri codici personalizzati in uno qualsiasi dei tuoi file o più. Quindi controllare gli ultimi file modificati sarà molto vantaggioso. Leggi questo blog >> Come controllare gli ultimi file modificati in cPanel?

4. Verifica la presenza di malware: se sei ospitato su Redserverhost , per scopi di sicurezza speciali, Redserverhost ha installato Imunify360 per gestire tali siti Web infetti. Imunify360 rileva i malware in un sito Web e rinomina automaticamente public_html in modo che nessuno possa accedervi. E non appena public_html viene rinominato, il sito Web inizia a generare un errore 404. Leggi questo blog

4. Esegui il backup completo dell'account dello stato corrente : una volta scoperto che il tuo sito Web è stato violato, si consiglia vivamente di eseguire il backup dell'intero account nello stato corrente. Lo dico solo perché almeno dopo aver eseguito un backup avrai tutti i file e le cartelle, i database con te, tuttavia sono infetti, il che non è un problema, puoi indagare e risolverlo in seguito. Ma supponiamo che se non hai il backup con te e all'improvviso hai scoperto che l'hacker ha eliminato tutti i file/cartelle insieme al database, qual è l'opzione rimasta per te..completamente vuoto..

Avere qualcosa è molto meglio che non avere niente.

Come pulire un sito Web infetto?

1. Confronta lo stato corrente del file di backup con il vecchio backup pulito : se hai con te il vecchio backup, puoi confrontarlo con il backup corrente e identificare cosa è stato modificato. Prova Diffchecker . Una volta terminato il confronto dei file, sostituisci semplicemente i file con file non infetti. Se non hai il vecchio backup, non preoccuparti, continua a leggere avanti.

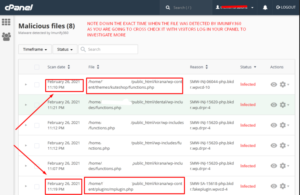

2. Verifica la presenza di file infetti rilevati da Imunify360 (in Redserverhost): se utilizzi servizi di hosting da Redserverhost, puoi facilmente trovare i file infetti perché Redserverhost ha installato Imunify360 in ogni account cPanel per speciali scopi di sicurezza. Questo Imunify360 non solo rileva il file infetto, ma lo mette anche in quarantena e rinomina public_html con un nome diverso.

Ora è il momento di un'indagine più approfondita. Una volta che sei all'interno del tuo cPanel, ti basterà andare su Imunify360 e identificare i file caricati e modificati di recente e confermare la data e l'ora delle modifiche con l'utente che lo ha modificato tracciando l'indirizzo IP dal registro dei visitatori.

All'interno di Imunify360 puoi ottenere l'ora esatta in cui il file è stato rilevato da Imunify360 e una volta ottenuta l'ora esatta del caricamento del file, quello che puoi fare è monitorare l'indirizzo IP del visitatore che ha effettivamente provato ad accedere al tuo cPanel in quel particolare momento dalla sezione Metrica.

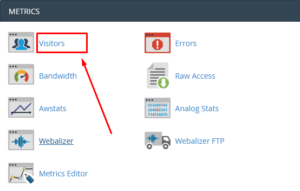

Ci sono diversi strumenti nella sezione Metriche come Visitatori, Webalizer, Accesso non elaborato ecc. Che possono aiutarti a tracciare il riepilogo dettagliato dei visitatori insieme ai loro indirizzi IP ea che ora hanno visitato esattamente il tuo sito.

Il più utile tra questi strumenti è lo strumento Visitatori che ti fornisce il riepilogo dettagliato dei visitatori. Vai alla sezione Metrica nel tuo cPanel e fai clic sullo strumento Visitatori.

Assicurati solo di mantenere la sezione Visitatori aperta in una scheda e la pagina Imunify360 in un'altra scheda in modo da poter indagare senza problemi.

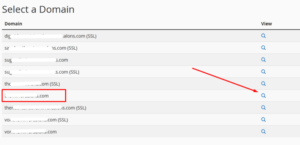

Qui devi fare clic sull'icona della lente d'ingrandimento davanti al tuo nome di dominio.

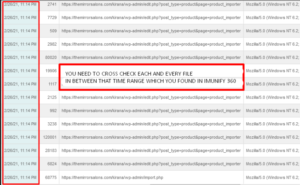

Ora qui vedrai diversi indirizzi IP insieme a URL, ora e URL di riferimento come mostrato nell'immagine qui sotto.

Qui è necessario eseguire un controllo incrociato di tutti i file a cui è stato effettuato l'accesso durante quell'intervallo di tempo (mezz'ora prima e dopo il rilevamento del file infetto) che hai visto in Imunify360

Quindi in questo modo avrai un'idea di quali visitatori hanno tentato di accedere al tuo sito Web e in quale file hanno iniettato il codice dannoso

Una volta trovati i file sospetti, aprilo e prova a leggere i codici, troverai sicuramente del contenuto sospetto al suo interno, rimuovilo completamente.

3. Cerca la funzione PHP dannosa più comune come base64: per trovare base64 nell'intero cPanel leggi questo blog >> https://blog.redserverhost.com/how-to-find-base-64-code- nel-tuo-tutto-cpanel/. Una volta trovati i file in cui è presente la funzione PHP di base64, quei file potrebbero essere sospetti perché la maggior parte degli hacker utilizza la funzione php di base64 in modo che nessuno possa scoprire i loro codici eseguendo codici php.

4. Rimuovere tutte le applicazioni o i plug-in non necessari e utilizzati: non è mai necessario installare plug-in annullati offerti gratuitamente, progettati per causare danni e raccogliere informazioni. Quindi, se hai mai installato tali plugin, rimuovili immediatamente.

5. Proteggi il tuo public_html: le autorizzazioni possono essere molto importanti quando si tratta di ospitare il tuo sito web. Le autorizzazioni possono consentire al nostro computer server di scrivere e modificare i tuoi file. Insieme a ciò, alcuni file devono essere protetti dalla scrittura e dalla modifica, come misura di sicurezza. Leggi questo blog

Se desideri proteggere e rafforzare il tuo sito WordPress, visita i collegamenti indicati di seguito:

Come rendere più sicuro il tuo sito WordPress

Come proteggere la cartella wp-content del tuo sito Web WordPress?

Come proteggere il file wp-config.php nel tuo sito WordPress?

Come bloccare l'accesso ai file sensibili del tuo sito WordPress?

Quali passaggi sono necessari una volta scoperto che il tuo sito WHMCS è stato violato?

Una delle cause più comuni di hacking è la password non sicura. Quindi, una volta scoperto che il tuo sito WHMCS è stato violato, prova a cambiare immediatamente la password dell'amministratore. Ed è molto ovvio che l'hacker potrebbe anche aver cambiato l'indirizzo e-mail utilizzato in WHMCS. Quindi, se non sei in grado di modificare la password dal frontend, non devi preoccuparti, puoi comunque cambiare l'indirizzo e-mail con un nuovo indirizzo e-mail tramite phpMyAdmin in cPanel.

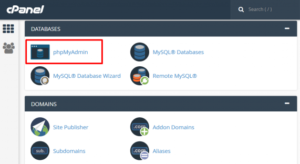

Accedi al tuo cPanel e vai su PhpMyAdmin

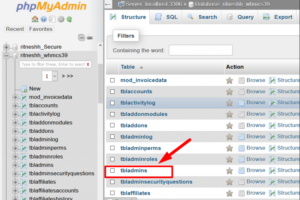

Ora vai al database associato WHMCS. Per trovare il nome del database, vai alla directory di installazione di whmcs e cerca configuration.php. In questo file otterrai db_username, db_password, db_name ecc. Tieni questo file aperto in una nuova scheda e torna alla pagina phpMyAdmin.

Una volta trovato il database, fare clic su di esso.

Ora fai clic sulla tabella ' tbladmins '.

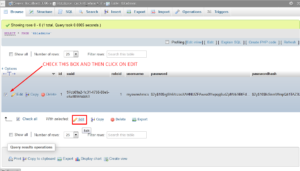

Ora seleziona la casella e fai clic sull'opzione Modifica

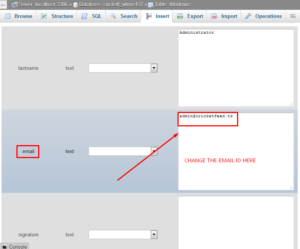

Nella pagina successiva scorri verso il basso fino alla sezione e-mail e modifica l'indirizzo e-mail

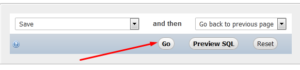

Dopo aver modificato correttamente l'indirizzo e-mail, è sufficiente scorrere fino in fondo alla pagina, fare clic sul pulsante Vai

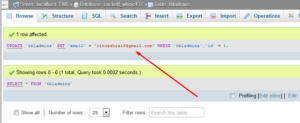

Congratulazioni! l'indirizzo email è stato aggiornato correttamente.

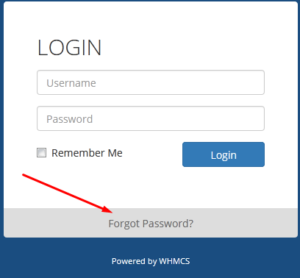

Ora devi visitare la pagina di accesso di WHMCS e fare clic su Password dimenticata

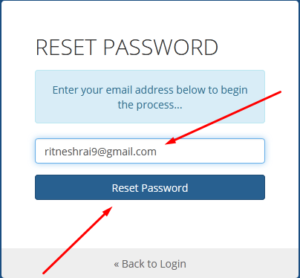

Qui inserisci l'indirizzo email che hai aggiornato di recente in PhpMyAdmin

Infine, fai clic su Reimposta password per ricevere il link per la modifica della password.

Quindi in questo modo sarai in grado di strappare il controllo agli hacker. Ma non puoi semplicemente rilassarti ora perché è meglio aggiungere alcune misure di sicurezza extra per prevenire gli attacchi.

Possiamo modificare le impostazioni WHMCS predefinite per migliorare la sicurezza. Ciò comprende:

1. Modifica della directory admin: cambia il nome della directory admin da 'admin' a un'altra difficile da indovinare. Leggi questo blog

2. Limitazione dell'indirizzo IP :

Per una maggiore protezione, possiamo impostare un limite per l'accesso all'area di amministrazione solo per il personale. Ciò consente l'indirizzo IP del personale solo all'area di amministrazione di WHMCS. Questo viene fatto creando un file con il nome .htaccess all'interno della tua directory di amministrazione WHMCS, con il seguente contenuto:

ordinare negare, consentire consentire dal 102.34.5.167 consentire da 198.76.54.132 rifiutato da tutti

Per saperne di più su Come proteggere e rafforzare il tuo sito WHMCS? Leggi questo blog

Se ti è piaciuto questo blog, considera di seguirci su Facebook e Twitter.

Pagina Facebook- https://facebook.com/redserverhost

Pagina Twitter- https://twitter.com/redserverhost

In caso di domande, non esitare a farcelo sapere tramite la sezione commenti qui sotto.