Nosql Injection: una grave vulnerabilità alla sicurezza delle applicazioni Web

Pubblicato: 2022-11-17L'iniezione di Nosql è un tipo di vulnerabilità della sicurezza delle applicazioni Web in cui un utente malintenzionato è in grado di eseguire codice dannoso iniettandolo in un database nosql. Questa operazione può essere eseguita in vari modi, ad esempio tramite l'input dell'utente che non è adeguatamente convalidato o sfruttando un difetto nel codice dell'applicazione. Una volta che l'attaccante ha inserito con successo il proprio codice, può ottenere l'accesso a dati sensibili, modificarli o eliminarli. Gli attacchi Nosql injection possono essere estremamente dannosi per un'organizzazione in quanto possono portare alla perdita o al furto di dati, nonché a danni alla reputazione.

Esistono diversi tipi di vulnerabilità che possono essere sfruttate in un attacco injection e sono tra le più pericolose. Una scarsa sanificazione dell'input è una delle cause principali degli attacchi injection. Le query SQL non vengono utilizzate nei database NoSQL (noti anche come database non relazionali). Inoltre, la mancata sanificazione dell'input dell'utente può ancora rappresentare una seria minaccia. Poiché non è necessario creare un intero database relazionale, i database NoSQL possono essere facilmente ridimensionati orizzontalmente grazie allo sharding automatico. Senza la necessità di una definizione dello schema, i dati possono essere aggiunti al database, consentendogli di operare secondo cicli rapidi e agili. L'iniezione di MongoDB può essere utilizzata per indirizzare le applicazioni Web MEAN (MongoDB, Express, Angular e Node).

Per le applicazioni Web, vengono spesso utilizzati database NoSQL, come MongoDB. Una pagina Web, ad esempio, può richiedere le credenziali dell'account utente utilizzando un modulo Web. Utilizzando il codice di iniezione NoSQL , incluso il codice JavaScript, puoi accedere all'esecuzione di quel codice. Dovresti farlo in modo che i dati vengano correttamente disinfettati prima di essere utilizzati in una query.

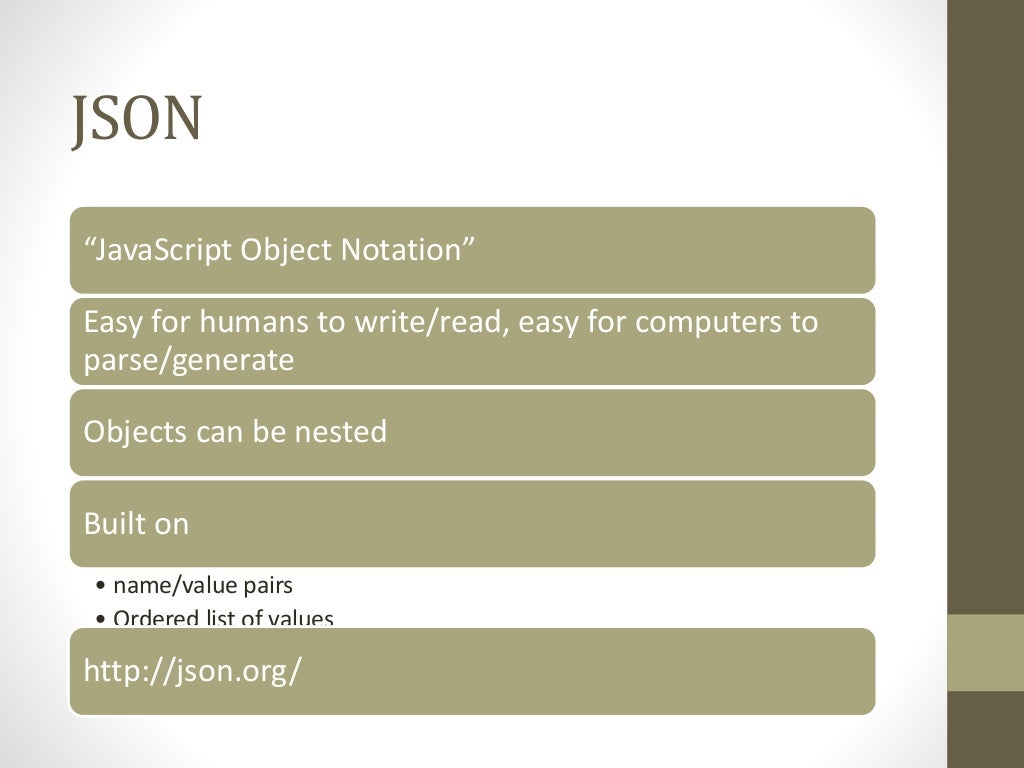

Cos'è un database NoSQL? Invece di utilizzare colonne e righe per archiviare i dati in un database relazionale, la tecnologia di database NoSQL memorizza i dati nei documenti JSON. Il punto è che NoSQL è più di un semplice SQL; è anche "non solo SQL" piuttosto che "nessun SQL".

Cos'è l'iniezione nel database?

Un'iniezione è una tecnica utilizzata per inserire codice dannoso in un database. Questo codice può essere utilizzato per modificare dati, eliminare dati o persino creare nuovi utenti. Le iniezioni sono un problema di sicurezza importante per qualsiasi sito che si basa su un database.

Un utente malintenzionato potrebbe ottenere diritti amministrativi su un database attaccandolo con successo; in altri casi, l'attaccante potrebbe ottenere l'accesso a elenchi di utenti, intere tabelle o un intero database. È fondamentale considerare la possibilità di perdita di fiducia del cliente se informazioni personali come numeri di telefono, indirizzi e informazioni sulla carta di credito vengono rubate prima di calcolare il costo potenziale di un SQLi. Poiché le iniezioni SQL si basano sulla risposta del server e sui modelli comportamentali, sono più lente da eseguire ma possono essere anche più pericolose. Quando sono abilitate determinate funzionalità sul server del database utilizzato dall'applicazione Web, gli aggressori sono in grado di eseguire solo questo tipo di attacco. Il comando di un utente malintenzionato può anche essere alterato filtrando i caratteri in modo errato. Il File Transfer Appliance (FTA), un prodotto fabbricato da Accellion, è stato vittima di un attacco insolito. Gli accordi di libero scambio sono ampiamente utilizzati nelle organizzazioni di tutto il mondo per spostare file sensibili e di grandi dimensioni.

Diverse organizzazioni che hanno utilizzato il dispositivo FTA sono attualmente interessate dall'attacco alla catena di approvvigionamento di Accellion. Molti firewall per applicazioni Web sono integrati con altre soluzioni di sicurezza. Imperva impiega il riconoscimento della firma, la reputazione IP e altre tecniche di sicurezza per rilevare e bloccare le iniezioni SQL utilizzando il suo WAF. Il WAF impiega tecniche di crowdsourcing in aggiunta alle tecniche di crowdsourcing per garantire che le nuove minacce si propaghino rapidamente all'intera base di utenti.

Gli attacchi SQL injection sono un metodo efficiente per ottenere l'accesso a dati altamente sensibili. Un attacco SQL injection riuscito richiede all'attaccante di individuare un input vulnerabile all'interno di un'applicazione Web o di una pagina Web. Quando un'applicazione o una pagina Web presenta una vulnerabilità SQL injection , utilizza l'input dell'utente direttamente in una query SQL per determinare lo stato corrente del database. I firewall possono essere utilizzati per prevenire questi attacchi bloccando specifici tipi di traffico. Un firewall può anche aiutare a proteggere dagli attacchi SQL injection bloccando il traffico che viaggia verso il livello OSI 7.

Perché gli hacker usano Sql Injection?

L'iniezione SQL è un metodo per sfruttare i difetti in un sito Web o in un'applicazione informatica inserendo dati. I comandi SQL possono essere utilizzati per inserire campi come accessi, caselle di ricerca o campi di "iscrizione", ad esempio. È possibile accedere a un sistema e rivelare i dati memorizzati all'interno utilizzando complesse sequenze di codici.

Nosql è al sicuro dagli attacchi Injection?

I database NoSQL non sono immuni agli attacchi injection, ma sono generalmente più resistenti rispetto ai database relazionali. Questo perché i database NoSQL non utilizzano SQL e quindi non utilizzano lo stesso tipo di linguaggio di query che è suscettibile di attacchi di tipo injection. Inoltre, i database NoSQL in genere dispongono di controlli più rigorosi sul tipo di dati che possono essere archiviati al loro interno, il che può aiutare a prevenire l'iniezione di dati dannosi.

I database non relazionali e i sistemi di archiviazione dei dati che non utilizzano il linguaggio di query SQL sono indicati come database NoSQL. Negli ultimi anni sono apparsi sul mercato numerosi database NoSQL, tra cui MongoDB, CassandraDB, CouchDB e Riak. Poiché le query NoSQL non vengono eseguite in questi database NoSQL (non SQL/non solo SQL), sono anche vulnerabili agli attacchi injection. Gli sviluppatori richiedono le versioni più recenti di questi database giovani e in rapido sviluppo. In qualità di sviluppatore, è fondamentale comprendere il linguaggio utilizzato per evitare costrutti vulnerabili. Durante la creazione di query di database, il codice dell'applicazione dovrebbe evitare input dell'utente sterilizzati. I database non SQL, come MongoDB, dispongono di funzionalità integrate che evitano JavaScript nelle query del database, ma se JavaScript è inevitabile, è necessaria la convalida.

I pro ei contro dei database Nosql

Gli attacchi SQL injection possono verificarsi in MongoDB, un database NoSQL. L'aggressore è in grado di inserire comandi SQL dannosi in una query del database per ottenere l'accesso al server del database. MongoDB è vulnerabile ai difetti di SQL injection oltre ai difetti di SQL injection che consentono l'accesso a dati non autorizzati. Nonostante il fatto che MongoDB non sia immune da questi tipi di attacchi, l'utilizzo di una libreria di sanitizzazione come MongoDB può aiutarti a difenderti da essi. Grazie alla loro capacità di archiviare grandi quantità di dati senza dover fare affidamento su un database centralizzato, i database NoSQL stanno diventando sempre più popolari. Questa popolarità ha un costo, tuttavia; I database NoSQL non sono sicuri come i database tradizionali. Ad esempio, la protezione SQL injection non è inclusa in nessuno dei due, in quanto mancano dello stesso livello di sicurezza. Inoltre, i database NoSQL non sono in grado di utilizzare strumenti di crittografia esterni, esponendoli al rischio di furto di dati. Nonostante questi rischi, i moderni database NoSQL continuano a essere uno strumento prezioso per archiviare grandi quantità di dati. Supportano le transazioni ACID e possono essere protette con una varietà di misure di sicurezza, come l'archiviazione delle password. Nonostante il fatto che i database NoSQL non siano immuni agli attacchi, offrono vantaggi significativi quando si tratta di archiviazione e sicurezza dei dati.

MongoDB ha l'iniezione?

MongoDB non ha SQL injection perché utilizza JSON e BSON invece del linguaggio SQL. Inoltre, il linguaggio di query di mongodb è più restrittivo di SQL, rendendo più difficile l'inserimento di codice dannoso.

La scalabilità di MongoDB, a differenza di altri database NoSQL, lo rende uno dei database più popolari. L'applicazione web di MongoDB si basa su comandi per recuperare e visualizzare i dati. MongoDB, come qualsiasi altro database, è vulnerabile agli attacchi SQL injection. Il database riconoscerà e restituirà all'aggressore le informazioni richieste dalla query dannosa come se fosse una qualsiasi altra query. Ciò può portare un utente malintenzionato a sfruttare la sanificazione impropria dell'input. In molti casi, l'attaccante ha accesso al server se viene utilizzato un input non valido in un attacco DDoS. La creazione di query sicure utilizzando MongoDB è semplice come utilizzare le funzionalità di sicurezza integrate. Tuttavia, se JavaScript è richiesto in una query, dovresti sempre seguire le best practice.

Come proteggere il tuo database MongoDB dagli attacchi Sql Injection

Gli aggressori inseriscono codice SQL dannoso in un'applicazione Web per ottenere l'accesso a informazioni sensibili o per sfruttare le vulnerabilità dell'applicazione. Poiché lo schema del suo database è basato su Microsoft SQL Server, MongoDB è vulnerabile agli attacchi SQL injection. MongoDB utilizza il formato dati JSON, che rende possibile il lancio di un attacco. Il formato JSON è comunemente usato per la trasmissione dei dati nelle applicazioni web, quindi l'iniezione di codice JSON nelle app MEAN può consentire attacchi di iniezione sul database MongoDB. Uno dei difetti di sicurezza web più comuni è l'SQL injection, ma può anche essere utilizzato per aggirare l'autenticazione sulle applicazioni. Nonostante DynamoDB sia un database NoSQL, è ancora vulnerabile agli attacchi SQL injection, che non richiedono PartiQL.

Cos'è Sql Injection e come funziona?

SQL injection è una tecnica di code injection che potrebbe distruggere il tuo database. L'iniezione SQL è una delle tecniche di hacking web più comuni. L'iniezione SQL è il posizionamento di codice dannoso nelle istruzioni SQL, tramite l'input della pagina web. Come funziona l'SQL injection? L'attaccante inserisce codice dannoso in un'applicazione Web mal progettata, al fine di ottenere l'accesso a dati a cui non dovrebbe avere accesso. Il codice dannoso viene solitamente inserito nei campi di input che sono vulnerabili all'iniezione di codice. L'attaccante invia quindi il codice dannoso all'applicazione Web, che quindi esegue il codice. Se il codice viene eseguito, l'attaccante può ottenere l'accesso a dati sensibili, come password, numeri di carte di credito e altro. Possono anche inserire, eliminare o aggiornare i dati nel database.

Non è una buona idea affermare che solo PreparedStatement fornisce una buona difesa. Tutti gli elementi di runtime devono avere la funzione di parametrizzazione (?), anch'essa abilitata. L'accesso di tipo DBA e amministratore al server del database non deve essere assegnato a un account dell'applicazione. Di conseguenza, se un'applicazione viene compromessa, gli aggressori non saranno in grado di accedere al database.

SQL injection è una vulnerabilità che può essere sfruttata dagli hacker per ottenere l'accesso a dati sensibili. Un utente malintenzionato potrebbe utilizzarlo per ottenere l'accesso non autorizzato ai dati o per manipolarli in modi normalmente impossibili. Una vulnerabilità SQL injection è quella che può essere sfruttata da un utente malintenzionato per inserire dati direttamente in una query SQL da un sito Web. Questa vulnerabilità consente agli aggressori di ottenere l'accesso a informazioni a cui non avrebbero dovuto essere in grado di accedere.

Attacchi Sql Injection: come prevenirli

Gli attacchi SQL injection sono uno dei tipi più comuni di attacchi alle applicazioni web. La loro presenza può rappresentare un rischio per le informazioni sensibili, motivo per cui sono così difficili da prevenire. Esamina sempre il tuo sito Web per eventuali vulnerabilità di SQL injection che potrebbero esistere. Puoi assistere nella scoperta e nella riparazione di queste vulnerabilità utilizzando uno strumento di sicurezza come WebSecurityChecker.

Strumento di iniezione Nosql

Un attacco NoSQL injection è un tipo di attacco injection che prende di mira i database NoSQL. I database NoSQL vengono sempre più utilizzati dalle applicazioni Web per archiviare i dati. Tuttavia, questi database spesso non sono ben protetti come i database SQL tradizionali, il che li rende vulnerabili agli attacchi.

In un attacco NoSQL injection, un utente malintenzionato inserisce codice dannoso in un'applicazione Web che interagisce con un database NoSQL. Questo codice può indurre il database a eseguire azioni indesiderate, come la restituzione di dati errati o la rivelazione di informazioni riservate.

Gli attacchi NoSQL injection possono essere molto difficili da rilevare e prevenire. Tuttavia, ci sono alcuni passaggi che gli sviluppatori Web possono adottare per proteggere le proprie applicazioni, ad esempio l'utilizzo di query parametrizzate e la convalida dell'input.

Nosqli è un semplice strumento di iniezione nosql progettato specificamente allo scopo di generare file nosql. Questa app mira a fornire un'interfaccia della riga di comando rapida, precisa e facile da usare, nonché velocità, precisione e velocità. Ho intenzione di aggiungere funzionalità di estrazione a MongoDB in futuro, poiché attualmente lo rilevo solo. Se desideri esaminare altre funzionalità o opzioni di configurazione, invia una richiesta pull o un problema. Possiamo concedere in licenza il nostro codice fintanto che il progetto nosqli è open source, il che significa che sarà sempre disponibile per il download.