I vantaggi dell'utilizzo della mangusta

Pubblicato: 2022-11-21Mongoose è una libreria ODM (Object Data Modeling) che fornisce un ambiente di modellazione rigoroso per i dati archiviati in MongoDB. Impedisce l'iniezione di nosql convalidando l'input dell'utente prima di inviarlo al database. Mongoose offre anche un metodo di costruzione virtuale, che può essere utilizzato per creare un'istanza di un modello senza dover prima recuperare i dati dal database. Ciò è particolarmente utile per la creazione di unit test.

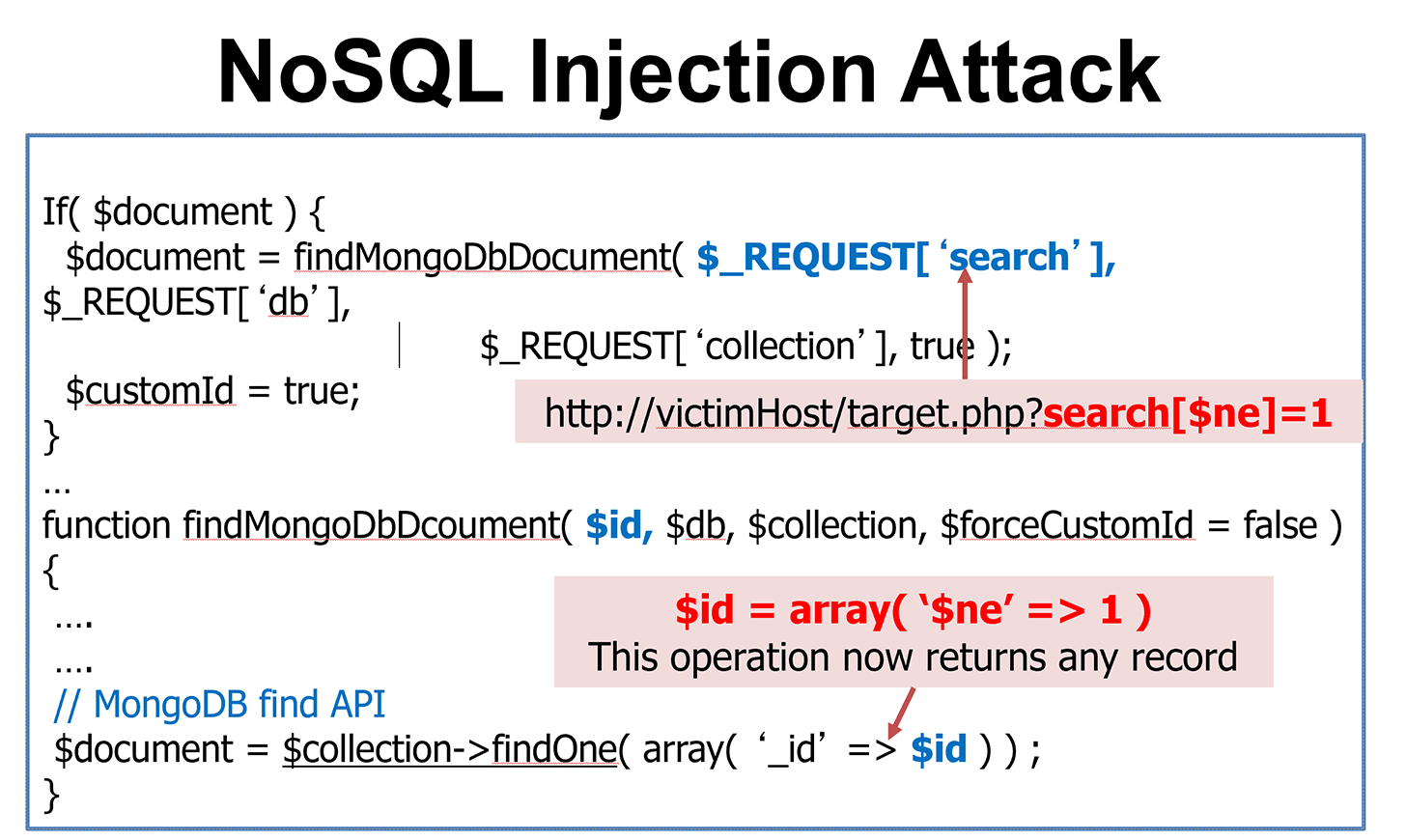

Oltre al badge in oro 27.5k20, l'azienda produce badge in argento e badge in bronzo. Il 18 novembre 2012 all'1:00 è stata posta una domanda. Sushant ha dichiarato male la risposta nella sua risposta. MongoDB fa molto affidamento sull'iniezione NoSQL. Tutti i tasti con la lettera '$' nell'input verranno rimossi. Se la password è un campo stringa, convertirà l'oggetto $ne: 1 in stringa senza causare alcun danno. È fondamentale proteggersi dalle iniezioni di selettori di query da un oggetto dati che non è completamente definito.

La ricorsione dannosa può essere disinfettata in profondità usando mongo-sanitize. Non è una buona idea usare un'espressione come eval, che può eseguire operazioni JS arbitrarie. Le espressioni JS possono essere eseguite direttamente utilizzando operazioni come where, mapReduce e group. Prendere l'input dell'utente e tentare di eseguire espressioni di tipo eval senza pulire l'input può causare errori.

TL; DR è l'abbreviazione di Mongo e Node. Le iniezioni NoSQL possono essere un problema in qualsiasi applicazione js, sia basata su Express che su MongoDB (con Mongoose ORM ).

MongoDB e Node sono entrambi supportati dalle librerie MongoDB e Node Object Data Modeling (ODM). MongoDB.RelationshipManager gestisce le relazioni tra i dati, fornisce la convalida dello schema ed esegue la traduzione MongoDB tra il codice e la rappresentazione di tali dati in MongoDB. MongoDB è un database NoSQL a basso costo che non richiede strutture dati basate su schema.

Un database NoSQL ha una maggiore flessibilità nelle sue restrizioni di coerenza rispetto a un database SQL. Il minor numero di controlli di coerenza e vincoli offre vantaggi in termini di scalabilità e prestazioni. Anche se i database NoSQL non vengono iniettati direttamente con SQL, sono vulnerabili all'iniezione.

MongoDB impedisce l'iniezione di Sql?

MongoDB non impedisce di per sé l'iniezione SQL, ma esistono diversi meccanismi che possono essere utilizzati per prevenire gli attacchi di iniezione SQL quando si utilizza MongoDB. Ad esempio, è possibile utilizzare query con parametri per garantire che nel database vengano inseriti solo dati validi. Inoltre, l'utilizzo di una whitelist di caratteri consentiti può aiutare a impedire l'immissione di input dannosi nel database.

Nonostante sia relativamente facile da usare, MongoDB è forse il database NoSQL più popolare in termini di scalabilità. L'applicazione Web MongoDB utilizza i comandi per recuperare e visualizzare i dati dal database MongoDB . Gli attacchi SQL injection, come qualsiasi altro tipo di database, sono pericolosi per MongoDB. Rileva le query dannose come se fossero simili a quelle che già conosce e restituisce le informazioni richieste. Quando un utente malintenzionato non disinfetta correttamente il proprio input, può trarne vantaggio. Gli hacker utilizzano spesso input fasulli per lanciare attacchi DDoS o ottenere il controllo del server. In MongoDB sono disponibili diverse funzionalità integrate per la creazione sicura di query senza l'uso di JavaScript. In ogni caso, se è richiesto JavaScript, assicurarsi che vengano seguite le best practice.

Attacchi Sql Injection e come prevenirli

SQL non viene utilizzato da MongoDB per eseguire query, ma l'input dell'utente determina quali vengono eseguite. Ciò indica che anche se lo sviluppatore disinfetta correttamente l'input, rimane vulnerabile agli attacchi injection.

L'iniezione di query convalidate o parametrizzate, ad esempio istruzioni preparate, è l'unico modo per eliminare completamente gli attacchi SQL Injection. Non è mai consigliabile che il codice dell'applicazione utilizzi direttamente l'input. È responsabilità dello sviluppatore disinfettare tutti gli input, non solo i moduli Web come gli accessi.

Se MongoDB parametrizza o elimina completamente l'input della query, un utente malintenzionato che utilizza tecniche alternative potrebbe essere in grado di eseguire un attacco NoSQL injection. Le variabili sono spesso riservate all'interno delle istanze NoSQL per motivi specifici dell'applicazione, come il linguaggio di programmazione dell'applicazione.

Poiché le query SQL esplicite sono ridotte, è molto meno probabile che si verifichi SQL injection con una libreria ORM. Hibernate per Java ed Entity Framework per C# sono due eccellenti esempi di librerie ORM esistenti.

Sql Injection è possibile nel database Nosql?

Sì, l'iniezione SQL è possibile nei database NoSQL. Questo perché i database NoSQL non utilizzano lo stesso tipo di linguaggio di query dei database SQL tradizionali. Invece, usano un "linguaggio di query NoSQL" che non è così rigorosamente definito. Ciò significa che è possibile inserire codice dannoso in una query NoSQL che potrebbe sfruttare il database.

Nonostante sia un database Nosql, MongoDB è vulnerabile agli attacchi Sql Injection.

Poiché MongoDB è un database NoSQL, è meno vulnerabile agli attacchi SQL injection rispetto a un database relazionale tradizionale. PartiQL, il linguaggio di query nativo di MongoDB, può tuttavia essere utilizzato per inserire comandi SQL in una query. Di conseguenza, anche se MongoDB non è vulnerabile all'iniezione SQL, un utente malintenzionato potrebbe comunque inserire comandi dannosi in una query MongoDB con la vulnerabilità PartiQL.

Gli attacchi di SQL injection, che rappresentano una delle vulnerabilità di sicurezza Web più comuni, possono essere utilizzati per ottenere l'accesso non autorizzato a dati sensibili e autenticarsi con nome utente e password. Un utente malintenzionato può inserire comandi dannosi in una query MongoDB utilizzando PartiQL, il linguaggio di query utilizzato in MongoDB. MongoDB è vulnerabile a questo tipo di attacco, ma PartiQL, il linguaggio di query, lo rende possibile.

I database Nosql sono al sicuro dagli attacchi Injection?

I database Nosql non sono al sicuro dagli attacchi injection. In effetti, sono spesso il bersaglio di tali attacchi. La ragione di ciò è che i database nosql non utilizzano lo stesso tipo di misure di sicurezza dei database relazionali tradizionali. Ciò significa che se un utente malintenzionato può ottenere l'accesso al database, può facilmente inserire codice dannoso nei dati.

La vulnerabilità NoSQL Injection, come la vulnerabilità SQL Injection, si basa su punti deboli che non vengono sfruttati in quantità sufficienti. Un utente malintenzionato può ottenere l'accesso o modificare i dati di back-end senza avere l'autorizzazione per farlo utilizzando la convalida dell'input. Poiché i database NoSQL sono basati su scripting lato server, sono vulnerabili agli attacchi. Come parte del processo di convalida, gli sviluppatori devono identificare strutture di dati indesiderate come array e oggetti, che vengono utilizzate per iniettare query NoSQL . L'uso di modelli tipizzati riduce le iniezioni perché i dati dell'utente verranno convertiti nel tipo previsto. È inoltre fondamentale considerare il tipo di diritti di accesso forniti dall'applicazione.

Usa una libreria di sanitizzazione per evitare attacchi di Sql Injection

L'utilizzo di una libreria di sanificazione, come MongoDB, è fondamentale quando si creano query di database per ridurre il rischio di SQL injection. Inoltre, DynamoDB non utilizza istruzioni preparate, il che lo rende meno vulnerabile agli attacchi SQL injection.

Come si impedisce l'iniezione di Nosql nel nodo Js?

Il modo migliore per impedire l'iniezione di NoSQL in Node.js consiste nell'utilizzare query con parametri. Ciò significa che invece di concatenare le stringhe per creare la tua query SQL, utilizzi i segnaposto (?) e fornisci i valori per quei segnaposto come parametri.

In MongoDB, NoSQL Injection consente agli aggressori di inserire codice nei comandi, al contrario di SQL, che viene utilizzato per interrogare i database. Per eseguire un attacco NoSQL injection, sostituire il valore della password nel corpo da 123456 a $ne: null. Di seguito sono riportati i nuovi parametri del corpo della richiesta. Effettua una richiesta POST a /login utilizzando il corpo fornito di seguito. Di seguito una nostra risposta. Le riserve di MongoDB sono pari a $ e. Gli operatori sono coloro che effettuano le operazioni.

Poiché MongoDB non può annullare il campo della password, possiamo indurlo a rivelare le informazioni dell'utente senza conoscere la password. Dopo aver tentato di POSTARE un nuovo corpo della richiesta modificato a /login, riceviamo la seguente risposta dal server. Hai appena effettuato l'accesso a test1 utilizzando lo stesso nome utente e la stessa password che hai utilizzato per accedere.

Sqreen blocca gli attacchi Nosql Injection per Node.js

È una popolare piattaforma di sviluppo per applicazioni web. In realtà, gli attacchi NoSQL injection sono ancora un problema. Con Sqreen, puoi eliminare tali attacchi bloccandoli. Nessuna scusa per non proteggere la tua applicazione; Sqreen richiede solo pochi secondi per l'installazione, semplificando l'operazione. È possibile utilizzare le funzionalità di sicurezza integrate di Sqreen o una soluzione di terze parti. Dovresti preoccuparti di proteggere i tuoi dati, qualunque cosa tu scelga.

Come prevenire l'iniezione di Nosql in MongoDB

Esistono alcuni modi per impedire l'iniezione NoSQL in MongoDB: 1. Utilizzare query con parametri 2. Utilizzare il driver nativo MongoDB 3. Utilizzare il tipo ObjectId MongoDB

Le applicazioni Web che eseguono un database NoSQL sono vulnerabili a una vulnerabilità di tipo injection. A causa del problema di sicurezza, una parte malintenzionata può aggirare l'autenticazione, estrarre dati, modificare dati o ottenere il controllo completo sull'applicazione. La maggior parte delle query NoSQL sono in genere basate su JSON, con incluso anche l'input dell'utente. Se questo input non viene disinfettato, verrà iniettato. L'operatore $where consente alle query MongoDB di generare attacchi NoSQL significativi, come quelli che coinvolgono oggetti JavaScript. L'attaccante potrebbe anche passare una stringa dannosa con codice JavaScript arbitrario, come l'operatore $where, perché è considerato codice JavaScript. Non può verificarsi un'iniezione NoSQL a meno che l'input dell'utente non sia attendibile.

Suscettibilità di MongoDB agli attacchi di iniezione

MongoDB è un popolare database NoSQL con una vulnerabilità agli attacchi injection. Quando si utilizza MongoDB, qualsiasi input che non è una query valida viene scartato automaticamente. Di conseguenza, gli attacchi NoSQL injection sono estremamente difficili da condurre. Inoltre, è possibile utilizzare metodi alternativi per sfruttare la vulnerabilità. I nomi delle variabili nelle istanze NoSQL sono spesso riservati per le applicazioni che non sono supportate dal linguaggio di programmazione dell'applicazione. Di conseguenza, un utente malintenzionato ha un percorso più diretto verso il codice dannoso. È possibile utilizzare una stringa per generare i campi nome utente e password, che possono essere utilizzati per mitigare la vulnerabilità.

Esempio di iniezione MongoDB

MongoDB Injection è una tecnica utilizzata per sfruttare le applicazioni Web che utilizzano MongoDB. Inserendo codice dannoso in una query MongoDB, un utente malintenzionato può ottenere l'accesso a dati sensibili o persino assumere il controllo del server del database. MongoDB Injection può essere utilizzato per aggirare i controlli di sicurezza, come l'autenticazione e l'autorizzazione, e può portare alla perdita o al danneggiamento dei dati, al Denial of Service (DoS) o persino alla completa compromissione del sistema.

I database NoSQL, come il linguaggio di query strutturato (SQL), utilizzano formati di dati più flessibili e non supportano il linguaggio di query strutturato (SQL). Un utente malintenzionato può aggirare l'autenticazione, esfiltrare dati sensibili, manomettere i dati del database o compromettere il database e il server sottostante con iniezioni NoSQL. È meno probabile che un database NoSQL sia incoerente rispetto a un database SQL standard. Un'iniezione NoSQL è un metodo per fornire una query abilitata per NoSQL che non viene disinfettata dall'utente. Le tecniche di SQL injection che utilizzano un particolare linguaggio di query sono inefficaci nei database NoSQL. Un server può essere dirottato e sfruttato dagli aggressori, consentendo loro di iniettare codice dannoso in altri server. Il componente $where in MongoDB è un operatore di query riservato che deve essere passato alle query nello stesso ordine.

Un errore del database può verificarsi se il costrutto $where viene modificato. MongoDB può essere sfruttato inserendo codice dannoso in un operatore che non esiste. Quando si tratta di attacchi NoSQL, la capacità di prevenirli è più difficile rispetto alle iniezioni SQL. Evita di utilizzare l'input dell'utente non elaborato nel codice dell'applicazione per mantenere un ambiente privo di attacchi NoSQL injection. MongoDB di una generazione precedente era meno sicuro e vulnerabile ai difetti di iniezione, ma le versioni più recenti ora sono più sicure. Con Imperva Web Application Firewall, puoi difendere i tuoi livelli di applicazione analizzando il traffico nelle tue applicazioni per gli attacchi a livello di applicazione.

Database Nosql: vulnerabili ma potenti

I database NoSQL sono popolari in gran parte grazie alla loro facilità d'uso e alla capacità di scalare. Sono anche suscettibili agli attacchi di iniezione. MongoDB è un popolare target di SQL injection. Questo è un metodo di attacco comune in cui il codice dannoso viene inserito in una query del database e si ottiene l'accesso a informazioni sensibili.

Nonostante questa vulnerabilità, i database NoSQL sono ancora potenti strumenti che possono essere utili per una varietà di applicazioni. Per evitare attacchi injection, gli sviluppatori dovrebbero disinfettare l'input dell'utente prima di utilizzare un database NoSQL.

Strumento di iniezione Nosql

Non esiste una risposta univoca a questa domanda, poiché il miglior strumento di iniezione nosql varierà a seconda delle esigenze specifiche dell'utente. Tuttavia, alcuni noti strumenti di iniezione nosql includono NoSQLMap, SQLNinja e NoSQLScanner.

Nosqli è un semplice strumento di iniezione nosql scritto in Go. L'obiettivo del programma è essere veloce, accurato e altamente utilizzabile e avere una semplice interfaccia a riga di comando. Ho intenzione di aggiungere funzionalità di estrazione dei dati al mio pacchetto di rilevamento MongoDB, ma al momento posso rilevare solo il database. Se desideri visualizzare altre funzionalità o configurazioni, invia una richiesta pull o un problema. Possiamo rilicenziare il nostro codice rendendo il progetto nosqli open source, motivo per cui è ancora in fase di sviluppo.

Nosql può essere iniettato?

Quando una query, comunemente fornita dagli utenti finali, non viene disinfettata, l'input dannoso viene incluso nella query, consentendo a un utente malintenzionato di lanciare un comando indesiderato nel database.

Input di sanificazione della mangusta

Mongoose sanitize input è un processo in cui i dati vengono puliti e filtrati prima di essere archiviati nel database. Questo viene fatto per proteggere i dati dall'essere danneggiati o manomessi. L'input di sanificazione di Mongoose è un processo molto importante, soprattutto per i dati sensibili.

La funzione sanitize rimuove qualsiasi chiave che inizia con "$", consentendo così agli utenti di MongoDB di scrivere selettori di query senza preoccuparsi che utenti malintenzionati li sovrascrivano. Un database NoSQL è un tipo di database utilizzato in un'applicazione Web e l'iniezione NoSQL è una vulnerabilità di sicurezza. HPP NPM separa i parametri dell'array dalla query e/o dal corpo, ma seleziona solo l'ultimo. Quando si configura sanitizer() per input sensibili a XSS, come tag di script, elementi personalizzati e commenti, nessun input rilevante viene rimosso automaticamente. Joi è un oggetto JavaScript che può essere utilizzato insieme a semplici oggetti Javascript per creare schemi (proprio come usiamo mangusta per creare schemi NoSQL ). La convalida delle rotte expressjs utilizzando validator.js è ciò che rende validator.js un validatore espresso ed è progettato principalmente per le rotte espresse.

Diversi modi per utilizzare i modelli Mangusta

Un modello mangusta può spesso essere creato utilizzando la funzione model(), che specifica il database in cui deve essere eseguito il modello. Questo codice verrebbe utilizzato per creare un modello chiamato utenti in un database di computer locale utilizzando il codice seguente: Un requisito è costituito da due parti: un requisito ("mangusta") e un requisito ("mangusta"). Nella programmazione viene utilizzato un modello ('utenti', 'DB'). Per utilizzare un modello da un database diverso, utilizzare mongoose.model() con il nome del database come primo argomento e il nome del modello come secondo argomento. Ad esempio, il codice seguente costruirà un modello noto come utenti nel database degli utenti su una macchina locale. Per dirla in altro modo, un requisito ("mangusta") è un requisito. Il modello ('utente', 'DB', 'utente') deriva dall'uso di 'utenti'. Se vuoi usare un modello da un'altra collezione nello stesso database, puoi usare mongoose.model() con il nome del modello come primo argomento e il nome della collezione come secondo. Il codice seguente genererà un modello denominato "utenti" nella raccolta "utenti" nel database su un computer locale. Non vi è alcun requisito in mangusta ("mangusta"). Il modello utente (noto anche come database).

Payload di Nosql Injection

I payload Nosql injection sono parti di codice che possono essere utilizzate per sfruttare un database nosql. Possono essere utilizzati per inserire codice dannoso in un database o per estrarre dati da un database. I payload di Nosql injection possono essere molto pericolosi e possono portare alla perdita di dati o alla compromissione di un sistema.

Questo blog esaminerà la vulnerabilità NoSQL Injection e gli scenari di sfruttamento associati. La vulnerabilità NoSQL injection è causata dalla convalida errata dell'input. Consente inoltre agli utenti di modificare o visualizzare i dati di back-end senza avervi accesso. Un utente malintenzionato potrebbe ottenere l'accesso completo a un database se ha sfruttato con successo questa vulnerabilità. L'operatore $regex viene eseguito in un'espressione regolare, che consente a un utente malintenzionato di verificare rapidamente la lunghezza dei dati, se inizia con un carattere specifico e così via. I dati forniti dall'utente comporteranno un consumo di CPU di oltre 1 GB quando si inietta codice JavaScript con un ciclo infinito come operatore nel backend $. È una buona idea ricontrollare il collegamento per vedere se ci sono altri exploit del payload per la vulnerabilità di NoSQL injection.

Un attacco può essere effettuato sfruttando una vulnerabilità di NoSQL injection. Gli aggressori possono anche leggere i dati dal database ed eseguire il codice all'interno dell'applicazione. Attaccare un sistema informatico o un server per disabilitarne le funzioni o assumerne il controllo. È meglio evitare di utilizzare input di utenti sconosciuti nel codice NoSQL per ridurre la probabilità di attacchi.

Prevenzione dell'iniezione di Javascript Nosql

Per impedire l'inserimento di JavaScript NoSQL, utilizzare una whitelist di caratteri consentiti nell'input dell'utente, eseguire l'escape di tutti i caratteri non presenti nella whitelist e utilizzare istruzioni preparate con variabili di associazione.

È la trasmissione dei dati che cambia il modo in cui i comandi vengono interpretati in un sistema. XML, XML, HTML, comandi del sistema operativo e NoSQL sono solo alcuni dei tipi di iniezioni. In questo post del blog, esamineremo come identificare, testare e prevenire le iniezioni NoSQL nelle applicazioni web. Quando l'utente è “maggiore di “, viene eseguita una query MongoDB, con il nome utente 'admin” e la password 'maggiore di “.' In questi esempi, il rischio può essere riassunto come un semplice rischio. Questi sono solo alcuni dei casi più complessi che vedremo in seguito. Sono state segnalate iniezioni NoSQL nei CVE (vulnerabilità ed esposizioni comuni).

È possibile condurre test specifici conoscendo il database in uso e dove si trova. MongoDB, ad esempio, genera chiavi primarie con il nome del campo -id. L'algoritmo è definito nella documentazione MongoDB come segue. Quindi, se esamini le richieste e le risposte HTTP, vedrai questi tipi di oggetti. Quando l'operatore $where è impostato in MongoDB, viene utilizzata la proprietà $where. Questo operatore può inviare una stringa contenente un'espressione JavaScript o una funzione JavaScript completa al sistema di query. Se osservi i risultati, puoi determinare se la tua applicazione Web è vulnerabile a NoSQL Injection. Anche altri approcci, come zero trust, possono aiutare a prevenire gli attacchi injection.

Sicurezza Node.js: come Node.js previene gli attacchi Sql Injection

La capacità di Node.js di prevenire gli attacchi SQL injection è stata ampiamente riconosciuta. Poiché Node.js è un linguaggio basato sugli eventi, la sicurezza può essere aggiunta facilmente. L'utilizzo di un approccio basato sugli eventi a Node.js consente di estenderlo facilmente con funzionalità di sicurezza aggiuntive.

Iniezioni Nosql

Le iniezioni di Nosql sono un tipo di attacco di iniezione in cui un utente malintenzionato è in grado di eseguire codice dannoso in un database che utilizza un sistema di gestione del database nosql . Questo tipo di attacco è possibile a causa del modo in cui sono progettati i database nosql, che consente l'esecuzione di codice senza la necessità di convalida dell'input.

Il vantaggio principale dei database NoSQL rispetto ai database SQL è che non utilizzano le funzioni SQL. Invece di archiviare i dati nelle tabelle, questi database memorizzano le informazioni nei documenti, che possono essere archiviati in una varietà di formati. Poiché i valori e le chiavi possono essere specificati arbitrariamente, non è sempre possibile scegliere un formato dati. Secondo i sostenitori di NoSQL, questo ha numerosi vantaggi, il più importante dei quali è la gestione di grandi set di dati. Nella maggior parte dei casi, un'applicazione tipica genererà i campi nome utente e password tramite una chiamata AJAX o un modulo HTML. Le proprietà della prima classe sono definite come proprietà di prima classe nell'oggetto req.body in JavaScript. L'utente malintenzionato può utilizzare questo tipo di logica di corrispondenza per restituire un oggetto valido a un utente valido.

La causa principale della vulnerabilità di tipo injection è la mancanza di sanificazione dell'input. L'input di un utente non viene controllato adeguatamente per comportamenti dannosi quando viene inviato. Successivamente, l'input viene utilizzato in modo dinamico per eseguire una query, eseguire un comando o interagire con il sistema vulnerabile. I fondamenti della sicurezza informatica, come la riservatezza, l'integrità e la disponibilità, sono influenzati dalle NoSQL Injection.