Di quali cruciali problemi di sicurezza di WordPress sei a conoscenza?

Pubblicato: 2022-03-04WordPress è il sistema di gestione dei contenuti (CMS) più popolare al mondo, che alimenta più di un terzo di tutti i siti Web esistenti oggi . La sua popolarità lo rende anche un bersaglio interessante per gli attacchi informatici e ha anche la sua quota di vulnerabilità di sicurezza.

Sebbene WordPress possa avere i suoi problemi di sicurezza, non è l'unica piattaforma presa di mira dai criminali informatici, con il furto di dati che sta diventando un'attività altamente redditizia. Dai blog personali ai siti Web aziendali di grandi dimensioni, nessuno è stato al sicuro dalle potenziali minacce poste da attori malintenzionati. Indipendentemente dal fatto che il tuo sito sia un piccolo blog o una grande azienda, devi sapere come proteggere il tuo sito Web indipendentemente dal suo scopo. In cima a qualsiasi elenco dovrebbe essere l'installazione del plug-in di backup UpdraftPlus, il plug-in di backup più popolare e più apprezzato al mondo. Nel caso in cui dovessi trovarti vittima di un attacco, puoi almeno stare tranquillo sapendo di avere un backup sicuro per ripristinare il tuo sito.

Ecco alcuni problemi di sicurezza di WordPress che dovresti conoscere e come affrontarli;

1. Il sistema dei plugin

Parte di ciò che rende WordPress così popolare è la sua modularità. Puoi espandere rapidamente e facilmente le funzionalità di base grazie al sistema di plug-in. Sfortunatamente, non tutti i plug-in sono creati secondo gli standard elevati di UpdraftPlus e alcuni possono introdurre nuove vulnerabilità nel tuo sito Web WordPress.

Il plug-in "PWA for WP & AMP", ad esempio , ha esposto oltre 20.000 siti Web WordPress a una vulnerabilità di controllo degli accessi. A causa della possibilità di caricare file arbitrari, gli aggressori potrebbero eseguire codice in remoto e assumere il controllo dei siti Web che eseguono questo plug-in. Gli utenti dovrebbero essere consapevoli di due cose da questo esempio. Il primo è limitare il numero di plugin utilizzati sul tuo sito WordPress, ove possibile. Il secondo è garantire che tutte le tue applicazioni, inclusi i plug-in e la versione di WordPress, siano regolarmente aggiornate. Gli aggiornamenti a volte aggiungono nuove funzionalità, ma il loro scopo principale è quello di affrontare le vulnerabilità scoperte di recente.

2. Attacchi SQL injection

I dati sono un bene nuovo e di grande valore e uno dei motivi per cui gli aggressori prendono di mira i siti Web è rubare le informazioni contenute nel database. Le iniezioni SQL sono un modo popolare per farlo, con gli aggressori che incorporano comandi SQL su siti Web che potrebbero compromettere informazioni riservate.

Se ti stai chiedendo come ciò avvenga, pensa al modulo medio che troverai su molti siti Web WordPress. Consente agli utenti di fornire informazioni come nomi utente e password per l'accesso. Se un utente malintenzionato inserisce codice SQL in questi campi, il database sottostante potrebbe elaborare quel codice ed eseguire azioni impreviste. Esistono diversi modi per prevenire gli attacchi SQL injection, ma il più comune consiste nell'implementare una rigorosa convalida dell'input. Ad esempio, puoi aggiungere il seguente codice al tuo file .htaccess per assicurarti che tutto l'input sia escluso dalle query SQL;

| # Abilita il motore di riscrittura RewriteEngine attivato RewriteRule ^(.*)$ – [F,L] # Blocca le iniezioni di MySQL RewriteCond %{QUERY_STRING} [a-zA-Z0-9_]=http:// [OR] RewriteCond %{QUERY_STRING} [a-zA-Z0-9_]=(..//?)+ [OR] RewriteCond %{QUERY_STRING} [a-zA-Z0-9_]=/([a-z0-9_.]//?)+ [NC,OR] RewriteCond %{QUERY_STRING} =PHP[0-9a-f]{8}-[0-9a-f]{4}-[0-9a-f]{4}-[0-9a-f]{4} -[0-9a-f]{12} [NC,OR] RiscriviCond %{QUERY_STRING} (../|..) [OR] RiscriviCond %{QUERY_STRING} ftp: [NC,OR] RewriteCond %{QUERY_STRING} http: [NC,OR] RiscriviCond %{QUERY_STRING} https: [NC,OR] RewriteCond %{QUERY_STRING} =|w| [NC,OR] RiscriviCond %{QUERY_STRING} ^(.*)/self/(.*)$ [NC,OR] RewriteCond %{QUERY_STRING} ^(.*)cPath=http://(.*)$ [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C).*script.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C)([^s]*s)+script.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C).*iframe.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C)([^i]*i)+frame.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} GLOBALS(=|[|%[0-9A-Z]{0,2}) [OR] RewriteCond %{QUERY_STRING} _REQUEST(=|[|%[0-9A-Z]{0,2}) [OR] RewriteCond %{QUERY_STRING} ^.*([|]|(|)|<|>).* [NC,OR] RewriteCond %{QUERY_STRING} (NULL|OUTFILE|LOAD_FILE) [OR] RewriteCond %{QUERY_STRING} (./|../|…/)+(motd|etc|bin) [NC,OR] RewriteCond %{QUERY_STRING} (localhost|loopback|127.0.0.1) [NC,OR] RewriteCond %{QUERY_STRING} (<|>|'|%0A|%0D|%27|%3C|%3E|%00) [NC,OR] RewriteCond %{QUERY_STRING} concat[^(]*( [NC,OR] RewriteCond %{QUERY_STRING} union([^s]*s)+elect [NC,OR] RewriteCond %{QUERY_STRING} union([^a]*a)+ll([^s]*s)+elect [NC,OR] RewriteCond %{QUERY_STRING} (sp_executesql) [NC] RewriteRule ^(.*)$ – [F,L] |

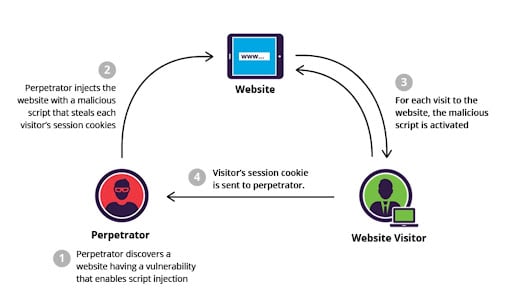

3. Attacchi di scripting tra siti

Come funziona l'attacco XSS (Fonte: Imperva)

Come gli attacchi SQL Injection, il Cross-site scripting (XSS) tenta di iniettare codice dannoso in siti Web vulnerabili. Un esempio è la pubblicazione di informazioni che portano gli utenti del sito Web a un altro sito Web che quindi tenta di rubare dati personali. Questo scenario può essere potenzialmente pericoloso poiché l'altro sito Web potrebbe non aver nemmeno bisogno dell'input dell'utente. Può semplicemente scansionare i dati di identificazione dell'utente come cookie, token di sessione e altro.

In genere è possibile prevenire gli attacchi XSS utilizzando un Web Application Firewall (WAF). Questo utile strumento permette di bloccare traffico specifico sui siti web. La maggior parte dei migliori plugin di sicurezza di WordPress come All In One WP Security & Firewall avrà questa funzione disponibile. Se preferisci concentrarti sulla gestione del tuo sito Web WordPress e vuoi lasciare la sicurezza agli esperti, One WP Security & Firewall è un ottimo modo per farlo. Non solo ti aiuta a bloccare la maggior parte dei tipi di attacchi, ma può anche scansionare il tuo sito Web WordPress alla ricerca di vulnerabilità di cui potresti non essere a conoscenza.

4. Attacchi di forza bruta

WordPress utilizza un sistema di credenziali che consente agli amministratori e ad altri utenti autorizzati di accedere alle sue funzioni di controllo. Sfortunatamente, molti utenti tendono a utilizzare password deboli e ovvie. Le password di forza bruta utilizzano script che effettuano tentativi di accesso continui e multipli a un sito WordPress fino al successo. Lo script funziona con un database che contiene un dizionario di nomi utente e password comunemente usati (come Admin e Password1), sperando che avresti scelto una di queste combinazioni senza pensare ai rischi.

Puoi tuttavia fare diverse cose per limitare l'efficacia degli attacchi di forza bruta;

- Usa password complesse e univoche

- Blocca l'accesso alla directory di amministrazione di WordPress

- Aggiungi l'autenticazione a due fattori (2FA)

- Disabilita la navigazione nelle directory

- Limita il numero di tentativi di accesso

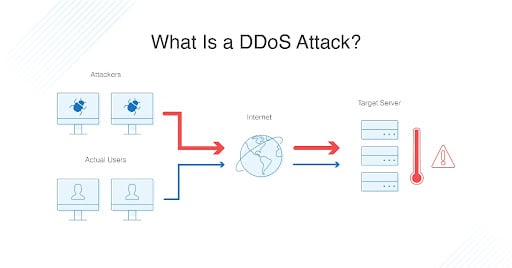

5. Attacchi denial of service distribuiti

Gli attacchi DDoS cercano di superare un sito Web con una marea di richieste che imitano il traffico dei visitatori. (Fonte: dnsstuff)

Gli attacchi DDoS (Distributed Denial of Service) consistono in una massiccia ondata di richieste che prendono di mira un sito web. Questa inondazione ha lo scopo di paralizzare un sito Web, rendendolo inaccessibile ai visitatori regolari poiché non è in grado di far fronte al volume delle richieste. Sebbene DDoS non sia esclusivo di WordPress, i siti Web basati su questo CMS possono essere particolarmente vulnerabili poiché richiedono più risorse per soddisfare una richiesta rispetto ai normali siti Web statici. Tuttavia, può essere impossibile proteggersi da una determinata inondazione DDoS, ma anche le organizzazioni più importanti hanno ceduto a questi attacchi. Un esempio di ciò è stato l' attacco GitHub nel 2018 , in cui il loro sito Web è stato oggetto di un attacco DDoS di 20 minuti.

I siti Web generalmente più piccoli non sono l'obiettivo di un volume così massiccio. Tuttavia, per mitigare le onde DDoS più piccole, assicurati di utilizzare una rete di distribuzione dei contenuti (CDN). Queste reti di server possono aiutare a bilanciare i carichi in entrata e aiutare a servire i contenuti più velocemente.

6. Attacchi di falsificazione di richieste tra siti

Gli attacchi di falsificazione delle richieste tra siti (CSRF) sono un altro modo in cui gli aggressori costringono le applicazioni Web come WordPress a riconoscere le autenticazioni false. WordPress è particolarmente vulnerabile poiché questi siti generalmente contengono molte credenziali utente. L'attacco CSRF è simile all'attacco XSS discusso in precedenza in molti modi. La differenza principale è che CSRF necessita di una sessione di autenticazione, mentre XSS no. Indipendentemente da ciò, l'obiettivo finale è dirottare un visitatore verso un luogo alternativo per rubare dati.

Nella maggior parte dei casi, la prevenzione della CSRF richiede l'implementazione a livello di plug-in. Gli sviluppatori in genere utilizzano token anti-CSRF per collegare sessioni con utenti specifici. I proprietari di siti Web WordPress possono fare affidamento solo sugli aggiornamenti dei plug-in e sulle tecniche generali di rafforzamento del sito Web per aiutare a prevenire gli attacchi CSRF.

Alcune azioni di rafforzamento che potrebbero funzionare includono;

- Disabilitazione degli editor di file

- Blocchi mirati di esecuzione PHO

- Implementazione 2FA

Considerazioni finali sui problemi di sicurezza di WordPress

A volte c'è un malinteso sul fatto che WordPress sia un'applicazione Web altamente vulnerabile. Tuttavia, questa non è un'affermazione del tutto giusta. In parte deriva dall'uso diffuso di WordPress, ma una ragione più significativa è l'incapacità dei proprietari di siti Web di prendere le dovute precauzioni.

Spesso diamo per scontata la sicurezza senza pensare alle conseguenze della scelta di una semplice password. I proprietari di siti Web, tuttavia, devono assumersi la responsabilità non solo dell'integrità dei loro siti Web, ma anche della sicurezza dei dati dei loro utenti.

Profilo dell'autore

Pui Mun Beh è un marketer digitale di WebRevenue .

Il post Quali sono i problemi cruciali di sicurezza di WordPress di cui sei a conoscenza? è apparso per la prima volta su UpdraftPlus. UpdraftPlus – Plugin di backup, ripristino e migrazione per WordPress.