Statistiche di hacking di WordPress (quanti siti Web WordPress vengono violati?)

Pubblicato: 2022-09-23Vuoi scoprire quanti siti WordPress vengono hackerati? Allora non vorrai perderti queste statistiche di hacking di WordPress!

WordPress è il CMS più popolare al mondo. Alimenta più siti Web di qualsiasi altro software. Ma sfortunatamente, questa popolarità lo rende anche uno degli obiettivi più comuni per gli hacker.

Ogni anno, milioni di siti Web WordPress sono vittime di attacchi informatici. Se non vuoi far parte di quel gruppo, aiuta a rimanere informato.

Con questo in mente, condivideremo oltre 50 statistiche di hacking di WordPress che i proprietari e gli amministratori di siti Web devono conoscere quest'anno.

Le statistiche seguenti ti aiuteranno a saperne di più sullo stato attuale della sicurezza di WordPress nel 2022. Riveleranno le vulnerabilità dei siti Web più comuni sfruttate dagli hacker ed evidenzieranno alcune best practice che possono aiutarti a mantenere il tuo sito Web sicuro e protetto.

Pronto? Iniziamo!

Quanti siti Web WordPress vengono violati?

Nessuno sa esattamente quanti siti Web WordPress vengono violati, ma la nostra migliore stima è di almeno 13.000 al giorno. Sono circa 9 al minuto, 390.000 al mese e 4,7 milioni all'anno.

Siamo arrivati a questa stima sulla base del fatto che Sophos segnala che oltre 30.000 siti Web vengono violati ogni giorno e il 43% di tutti i siti Web è basato su WordPress.

Quale percentuale di siti Web WordPress viene violata?

Secondo Sucuri, il 4,3% dei siti Web WordPress scansionati con SiteCheck (un popolare scanner per la sicurezza dei siti Web) nel 2021 è stato violato (infettato). È circa 1 su 25 siti web.

Anche se non tutti i siti Web WordPress utilizzeranno SiteCheck, questa è comunque probabilmente una buona indicazione della percentuale di siti Web WordPress totali che vengono violati.

Sucuri ha anche scoperto che il 10,4% dei siti Web WordPress era a rischio di essere violato poiché utilizzavano software obsoleti.

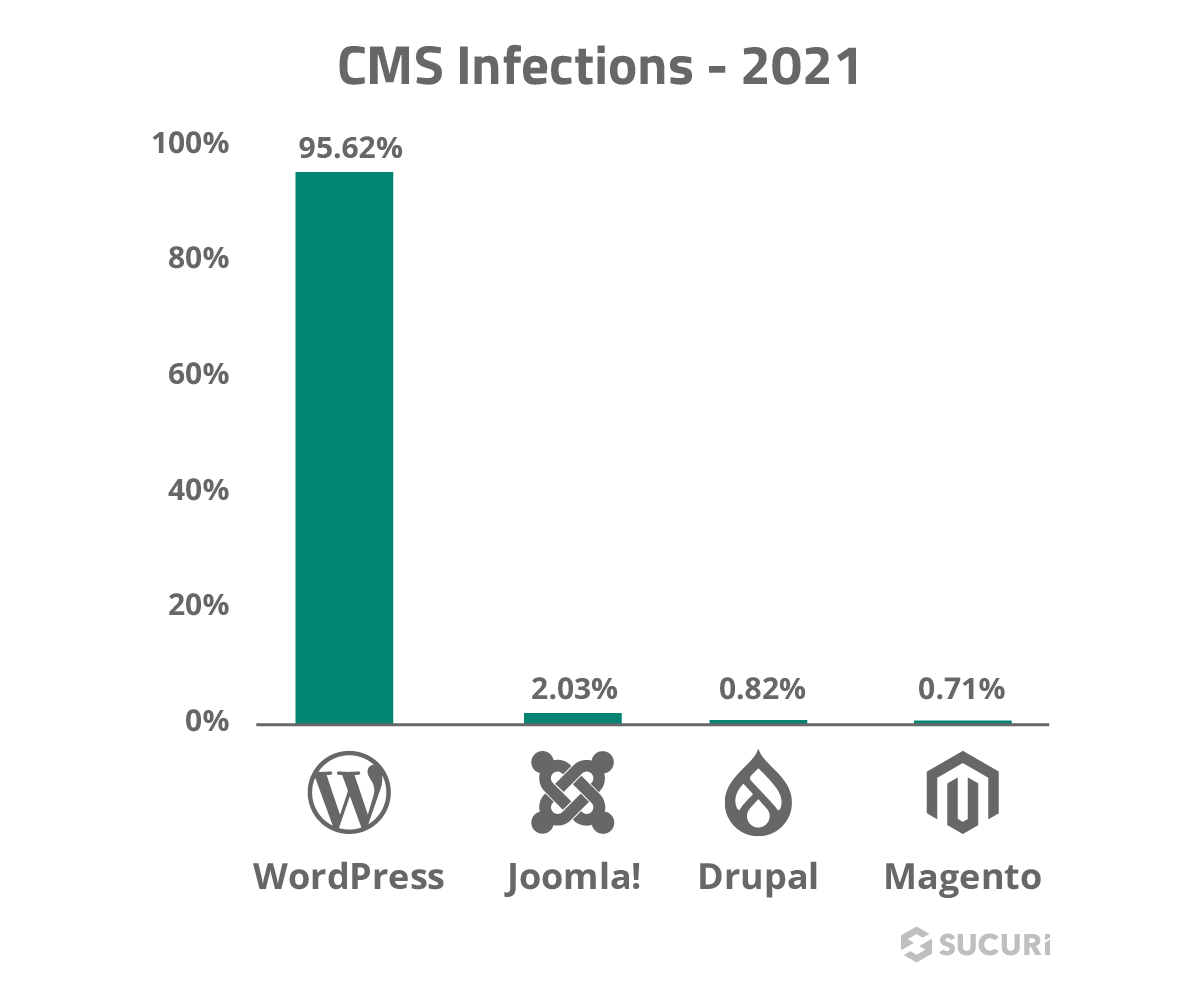

Qual è la piattaforma CMS più comunemente hackerata?

WordPress è stato il CMS (sistema di gestione dei contenuti) più comunemente hackerato nel 2021, secondo il rapporto annuale di Sucuri sui siti Web compromessi. Oltre il 95,6% delle infezioni rilevate da Sucuri erano su siti Web che eseguono WordPress.

I 5 CMS più hackerati:

- WordPress – 95,6%

- Joomla – 2,03%

- Drupal – 0,83 %

- Magento – 0,71%

- OpenCart – 0,35%

Tuttavia, vale la pena notare che il fatto che la maggior parte delle infezioni rilevate da Sucuri fossero su siti Web che eseguono WordPress non significa necessariamente che ci sia qualcosa di intrinsecamente vulnerabile nel software di base di WordPress.

Al contrario, è più probabile che sia semplicemente un riflesso del fatto che WordPress è di gran lunga il CMS più comunemente utilizzato e che gli utenti di WordPress hanno maggiori probabilità di utilizzare plug-in come Sucuri rispetto agli utenti di altri software CMS.

Fonti: Sophos, Colorlib, Sucuri 1

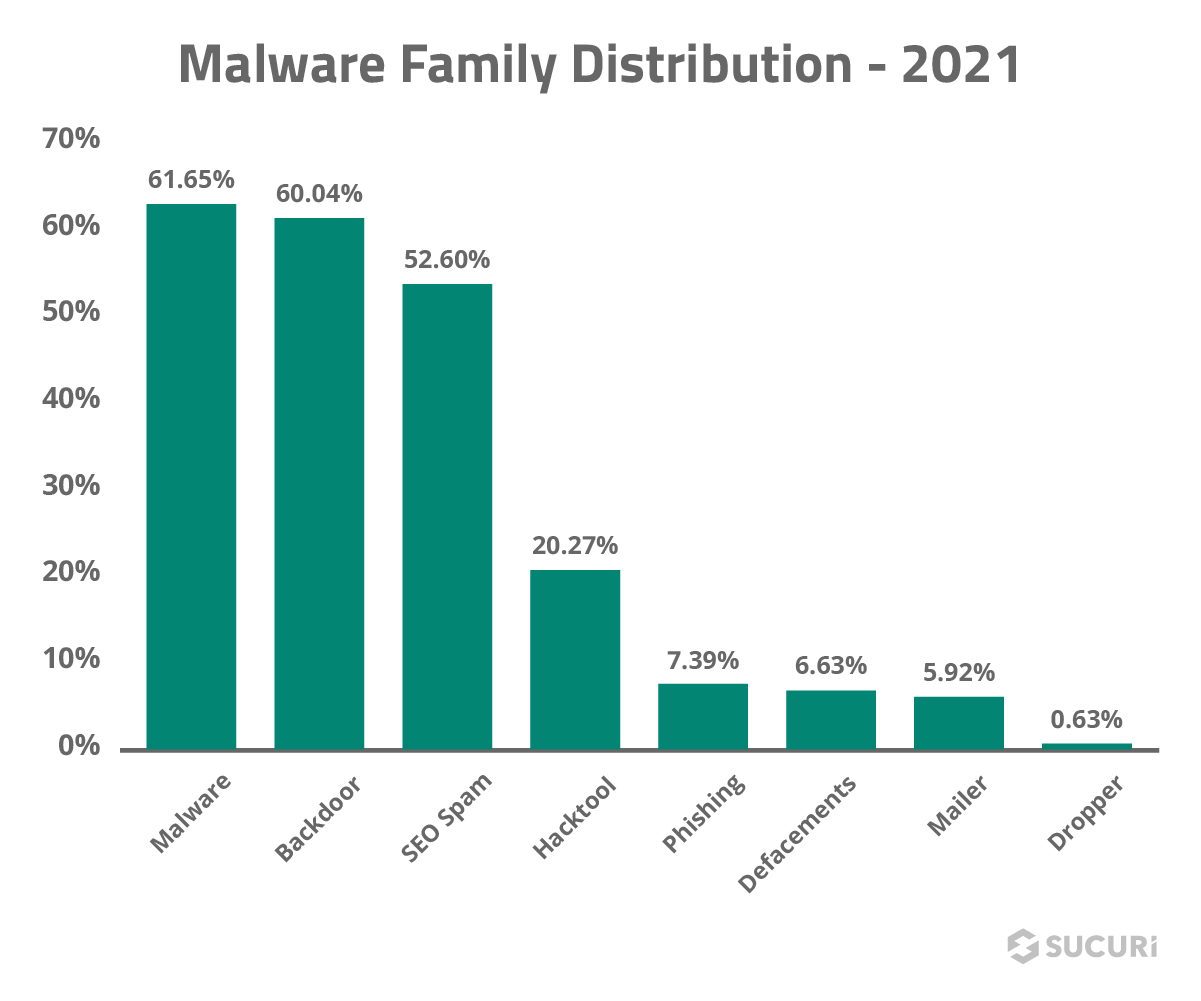

Quali sono gli hack WordPress più comuni?

Il malware è il tipo più comune di hack di WordPress visto da Sucuri durante la risposta agli incidenti. In totale, il 61,65% delle infezioni rilevate da Sucuri sono state classificate come malware. Altre infezioni comuni includevano hack backdoor, spam SEO, hacktools e phishing.

I migliori hack di WordPress trovati da Sucuri

- Malware 61,65%

- Backdoor – 60,04%

- Spam SEO – 52,60%

- Hacktool – 20,27%

- Phishing – 7,39%

- Deturpazioni – 6,63%

- Mailer – 5,92%

- Contagocce – 0,63%

Malware

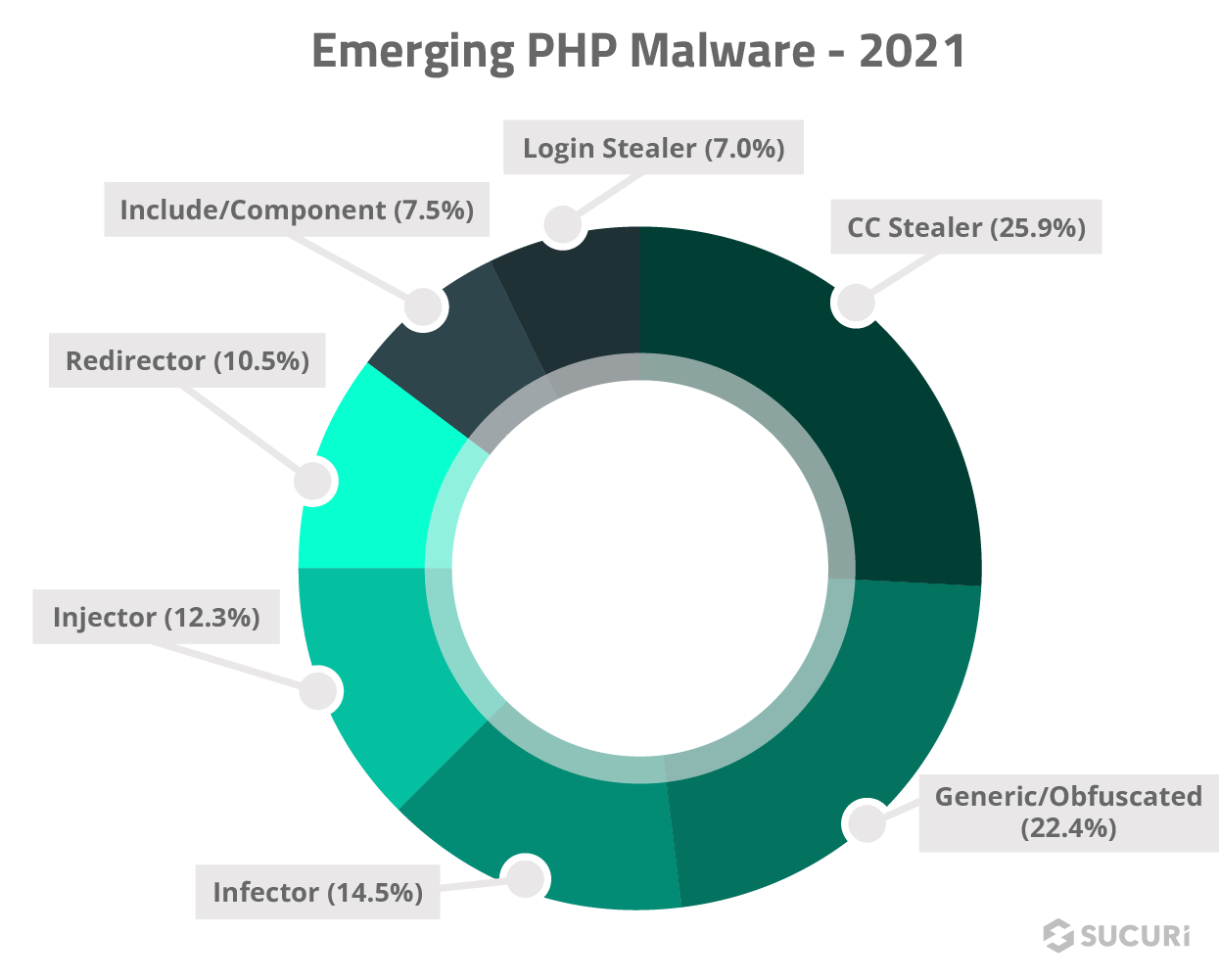

Il malware è il tipo più comune di hack di WordPress trovato da Sucuri. Questo è un termine ampio e generico che si riferisce a qualsiasi tipo di software dannoso utilizzato dai criminali informatici per danneggiare o sfruttare il tuo sito Web WordPress. Il tipo più comune di malware è il malware PHP.

Il malware è uno dei tipi più dannosi di infezioni alla sicurezza poiché, a differenza delle backdoor e dello spam SEO, spesso mette i visitatori del tuo sito a rischio di una sorta di azione dannosa.

Ad esempio, un esempio comune di malware è un'infezione SiteURL/HomeURL, che comporta l'infezione del tuo sito con codice che reindirizza i tuoi visitatori a domini dannosi o truffa al fine di rubare i loro dettagli di accesso.

Un altro esempio è lo skimming delle carte di credito: un attacco basato sul Web in cui gli hacker iniettano codice dannoso nei siti Web di e-commerce per rubare le informazioni sulle carte di credito e di debito dei visitatori. È interessante notare che le statistiche mostrano che il 34,5% dei siti Web infettati da uno skimmer per carte di credito funziona su WordPress.

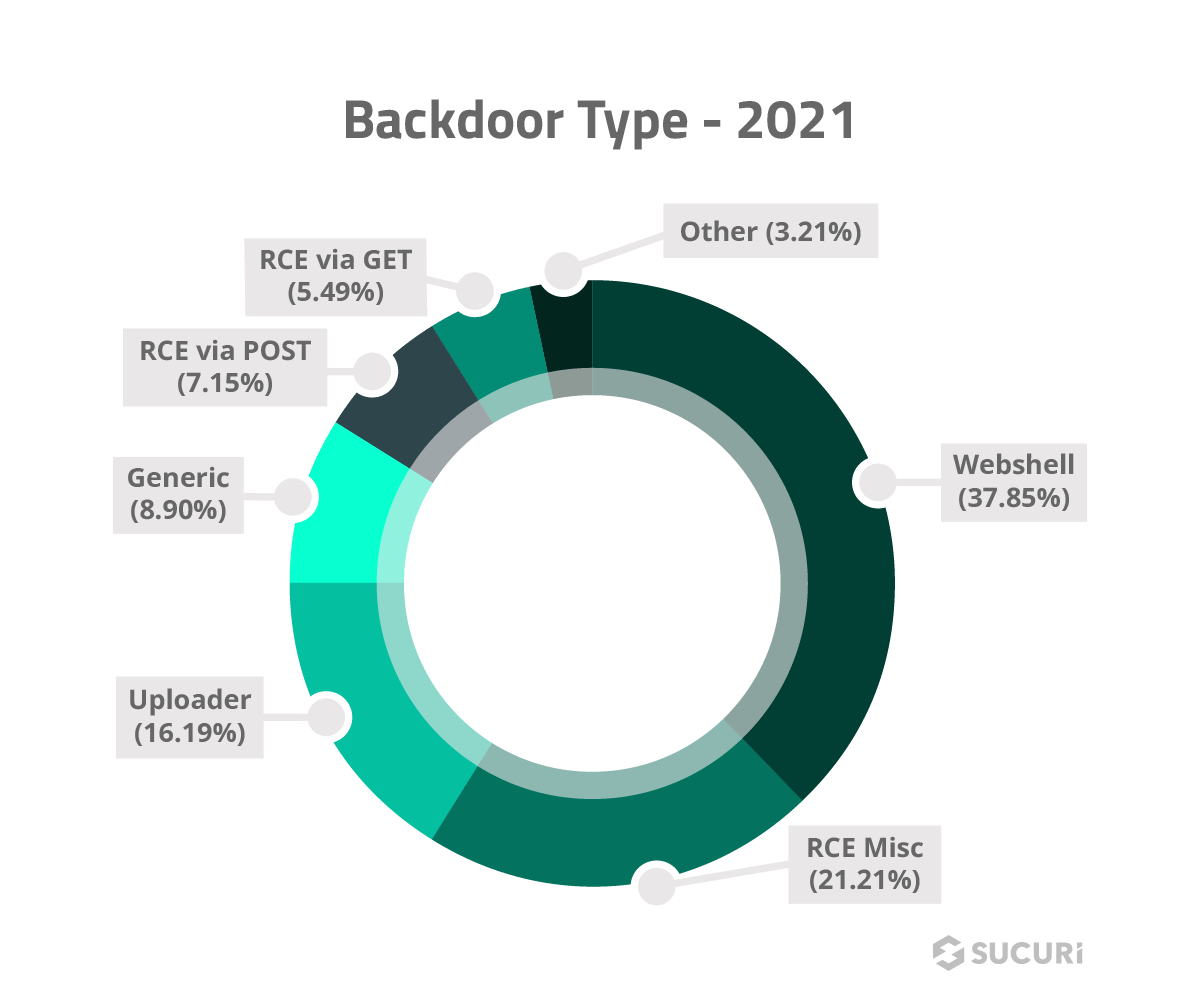

Porta sul retro

Le backdoor sono il secondo tipo più comune di hack di WordPress trovato da Sucuri. Come suggerisce il nome, questi tipi di infezioni consentono agli hacker di aggirare i consueti canali di accesso per accedere al back-end del tuo sito Web tramite una "backdoor" segreta e compromettere l'ambiente.

Spam SEO

Lo spam SEO è il terzo hack più comune trovato da Sucuri ed è presente in oltre la metà di tutte le infezioni.

Questo tipo di hack comporta l'infezione di siti al fine di migliorare l'ottimizzazione dei motori di ricerca e indirizzare il traffico a siti Web di terze parti impostando reindirizzamenti, pubblicando messaggi di spam e inserendo collegamenti.

Nel frattempo, questo danneggia il punteggio SEO del tuo dominio e può avere un impatto negativo sulla tua posizione di ranking organico nei motori di ricerca come Google.

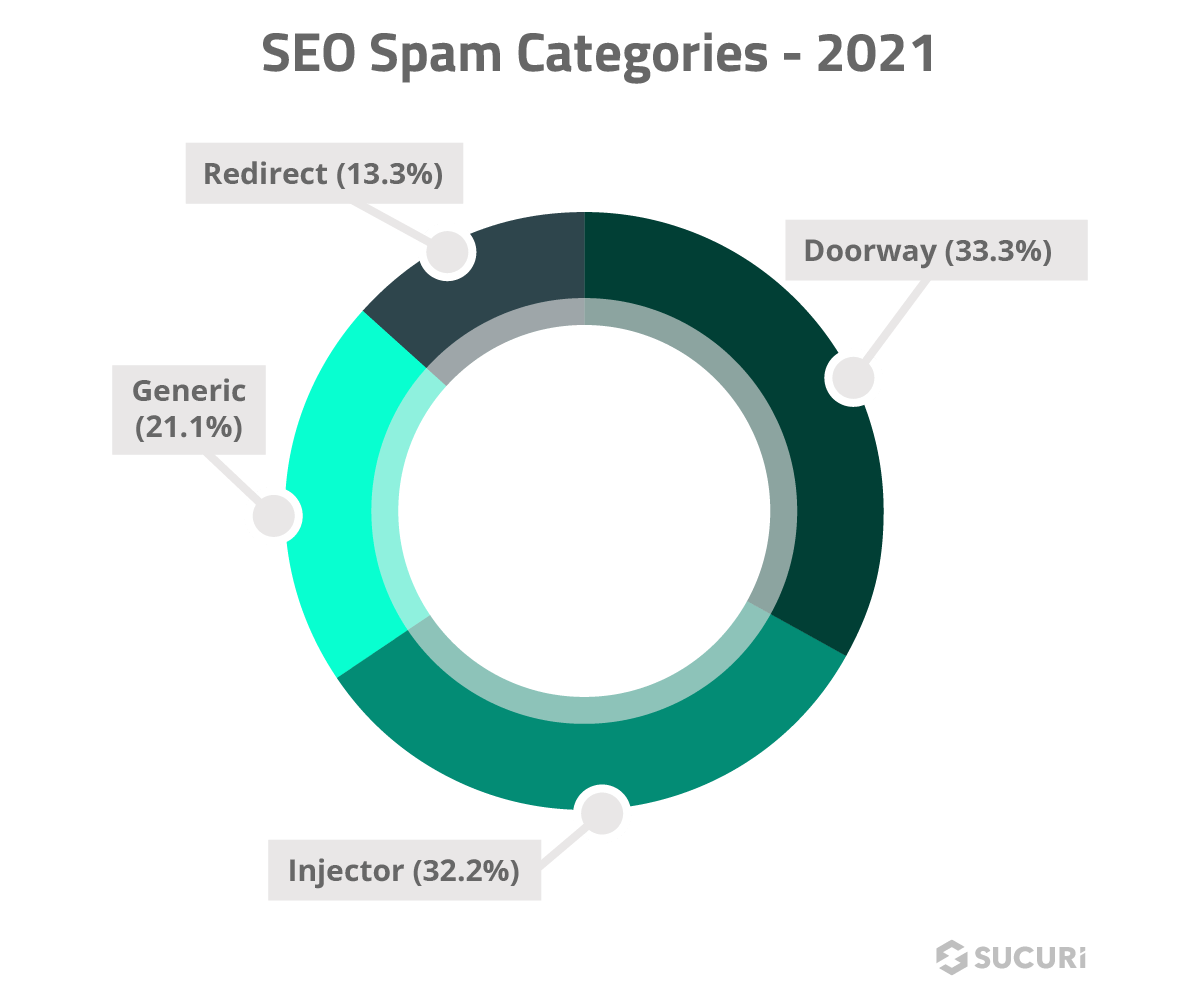

Statistiche chiave:

- Il 32,2% delle infezioni da spam SEO si riferisce a iniettori di spam, che riempiono l'ambiente compromesso di link spam nascosti a fini SEO.

- Altri tipi pubblicano un sacco di blog per scopi SEO, di solito su argomenti di spam.

- Il 28% delle infezioni da SEO Spam riguarda prodotti farmaceutici (Viagra, Cialis, ecc.)

- Il 22% era correlato allo spam SEO giapponese (queste campagne inquinano i risultati di ricerca del sito Web della vittima con articoli di design imitati e appaiono nelle SERP in testo giapponese.

- Le campagne di reindirizzamento molto spesso puntano a domini di primo livello .ga e .ta

Fonti: Sucuri 1

Vulnerabilità della sicurezza di WordPress

Successivamente, diamo un'occhiata ad alcune statistiche di WordPress che ci dicono di più sulle vulnerabilità della sicurezza sfruttate più spesso dagli hacker.

Qual è la più grande vulnerabilità di sicurezza di WordPress?

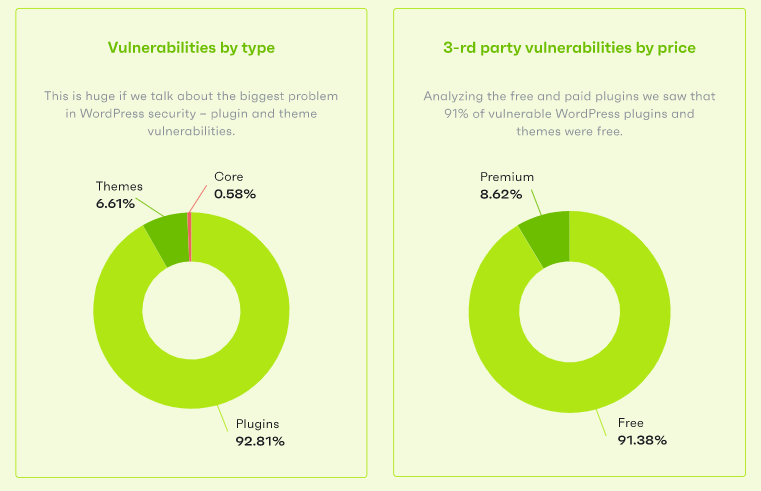

Temi e plugin sono le maggiori vulnerabilità di sicurezza di WordPress. Il 99,42% di tutte le vulnerabilità di sicurezza nell'ecosistema WordPress proveniva da questi componenti nel 2021, rispetto al 96,22% nel 2020.

Per approfondire ulteriormente, il 92,81% delle vulnerabilità proveniva dai plug-in e il 6,61% dai temi.

Tra i plug-in WordPress vulnerabili, il 91,38% erano plug-in gratuiti disponibili tramite il repository WordPress.org e solo l'8,62% erano plug-in premium venduti tramite mercati di terze parti come Envato.

Statistiche chiave:

- Il 42% dei siti WordPress ha almeno un componente vulnerabile installato.

- È interessante notare che solo lo 0,58% delle vulnerabilità di sicurezza rilevate da Patchstack proveniva dal software principale di WordPress.

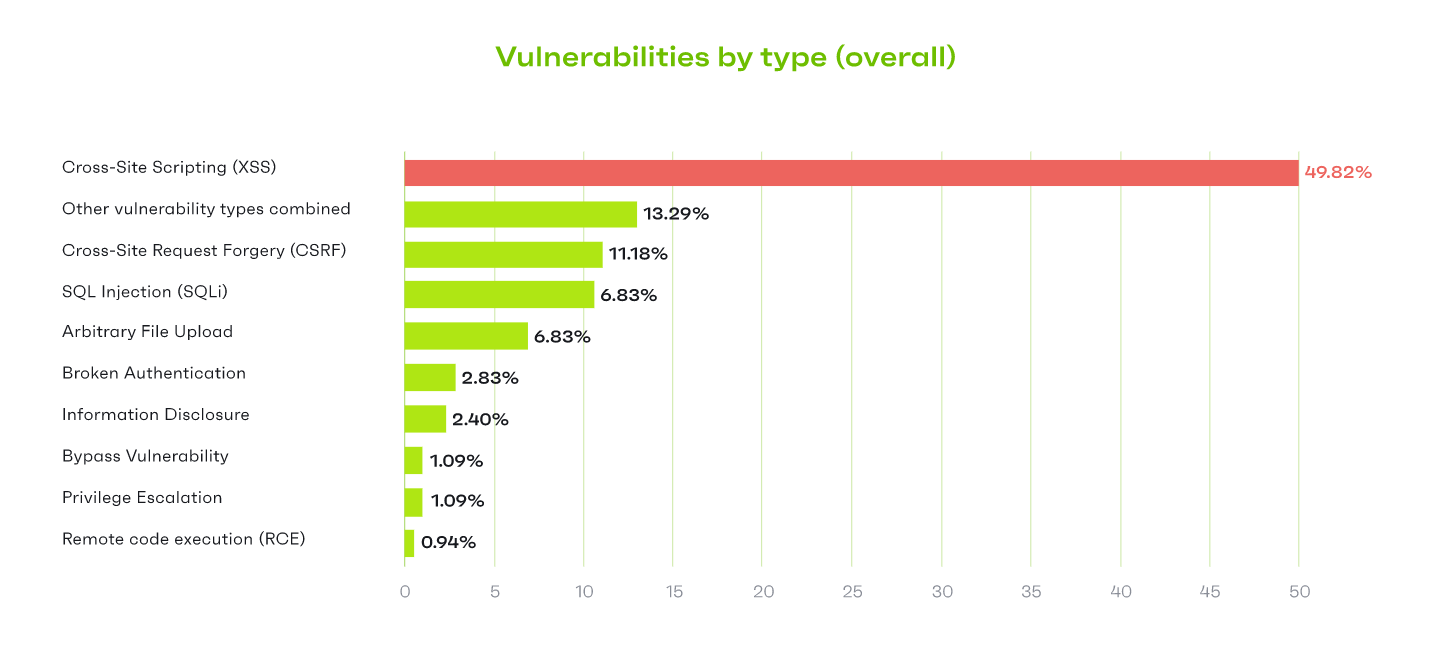

Principali vulnerabilità di WordPress per tipo

Le vulnerabilità di cross-site scripting (CSS) costituiscono quasi la metà (~50%) di tutte le vulnerabilità aggiunte al database di Patchstack nel 2021. Questa percentuale è aumentata dal 36% nel 2020.

Altre vulnerabilità comuni nel database includono:

- Altri tipi di vulnerabilità combinati: 13,3%

- Falsificazione di richieste tra siti (CSRF) – 11,2%

- Iniezione SQL (SQLi) – 6,8%

- Caricamento di file arbitrario – 6,8%

- Autenticazione interrotta – 2,8%

- Divulgazione delle informazioni – 2,4%

- Bypass vulnerabilità – 1,1%

- Escalation dei privilegi – 1,1%

- Esecuzione remota del codice (RCE) – 0,9%

Principali vulnerabilità di WordPress per gravità

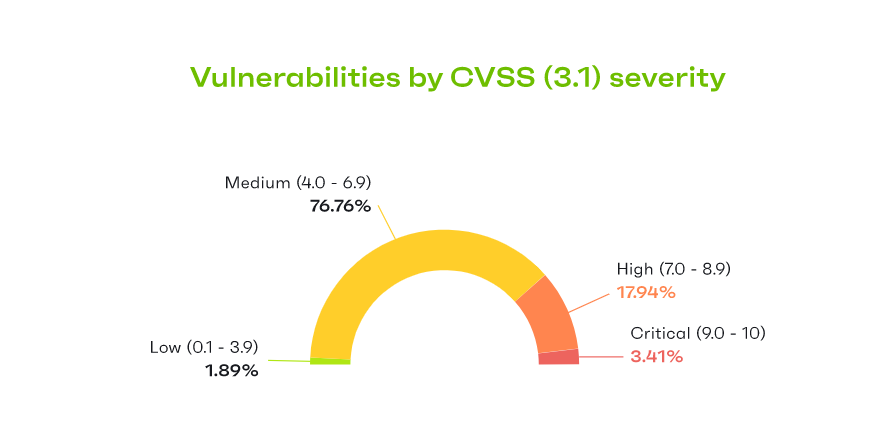

Patchstack classifica ogni vulnerabilità nel suo database in base alla sua gravità. A tale scopo utilizza il sistema CVSS (Common Vulnerability Scoring System), che assegna un valore numerico compreso tra 0 e 10 a ciascuna vulnerabilità in base alla sua gravità.

La maggior parte delle vulnerabilità di WordPress identificate da Patchstack l'anno scorso ha ricevuto un punteggio CVSS compreso tra 4 e 6,9, il che le rende di gravità "media".

- Il 3,4% delle vulnerabilità identificate era di gravità critica (punteggio CVSS 9-10)

- Il 17,9% delle vulnerabilità identificate era di gravità elevata (punteggio CVSS 7-8,9)

- Il 76,8% delle vulnerabilità identificate era di gravità media (punteggio CVSS 4-6,9)

- L'1,9% delle vulnerabilità identificate era di bassa gravità (punteggio CVSS 0,1-3,9)

Vulnerabilità maggiormente attaccate

Le prime quattro vulnerabilità "attaccate" nel database di Patchstack sono state:

- OptinMonster (versione 2.7.4 e precedenti) – API REST non protetta per divulgazione di informazioni riservate e accesso API non autorizzato

- Funzionalità PublishPress (versione 2.3 e precedenti) – Modifica delle impostazioni non autenticate

- Booster per WooCommerce (versione 5.4.3 e precedenti) – Bypass di autenticazione

- Image Hover Effects Ultimate (versione 9.6.1 e precedenti) – Aggiornamento opzioni arbitrarie non autenticate

Fonte: Sucuri 1 , Patchstack

Statistiche di hacking dei plugin di WordPress

Come accennato in precedenza, i plugin di WordPress sono la fonte più comune di vulnerabilità di sicurezza che consentono agli hacker di infiltrarsi o compromettere il tuo sito web. Successivamente, esamineremo alcune statistiche di hacking di WordPress relative ai plugin di WordPress.

Nel caso non lo sapessi già, i plugin sono piccole applicazioni software di terze parti che puoi installare e attivare sul tuo sito WordPress per estenderne le funzionalità.

Quante sono le vulnerabilità dei plugin di WordPress?

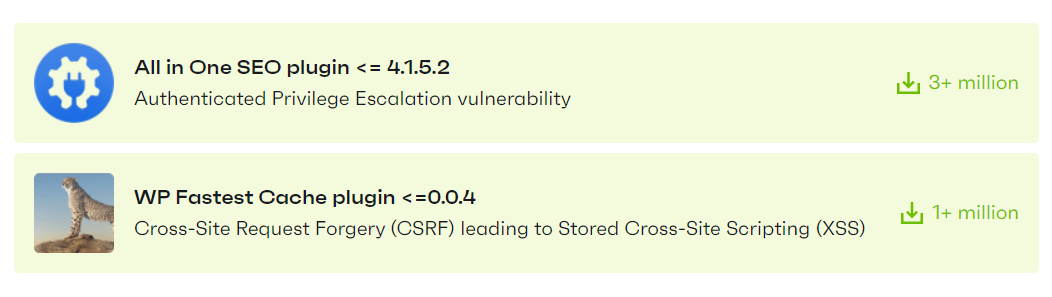

Nel 2021 sono state rilevate 35 vulnerabilità critiche nei plug-in di WordPress. Preoccupante, due di queste erano in plug-in con oltre 1 milione di installazioni: All in One SEO e WP Fastest Cache.

La buona notizia è che entrambe le vulnerabilità di cui sopra sono state prontamente corrette dagli sviluppatori del plugin. Tuttavia, il 29% del numero totale di plugin di WordPress che presentano vulnerabilità critiche non ha ricevuto una patch.

Quali sono i plugin di WordPress più vulnerabili?

Il modulo di contatto 7 era il plug-in WordPress vulnerabile più comunemente identificato. È stato trovato nel 36,3% di tutti i siti Web infetti nel punto di infezione.

Tuttavia, è importante sottolineare che ciò non significa necessariamente che Contact Form 7 fosse il vettore di attacco che gli hacker hanno sfruttato in questi casi, ma solo che ha contribuito all'ambiente insicuro generale.

TimThumb è stato il secondo plug-in WordPress vulnerabile più comunemente identificato al punto di infezione ed è stato trovato nell'8,2% di tutti i siti Web infetti. Ciò è particolarmente sorprendente dato che la vulnerabilità di TimThumb ha più di un decennio.

I primi 10 plugin WordPress vulnerabili identificati:

| I migliori componenti WordPress vulnerabili | Percentuale |

|---|---|

| 1. Modulo di contatto 7 | 36,3% |

| 2. TimThumb (script di ridimensionamento delle immagini utilizzato da temi e plugin) | 8,2% |

| 3. WooCommerce | 7,8% |

| 4. Forme Ninja | 6,1% |

| 5. Yoast SEO | 3,7% |

| 6. Elementor | 3,7% |

| 7. Libreria Freemius | 3,7% |

| 8. Generatore di pagine | 2,7% |

| 9. Gestore di file | 2,5% |

| 10. Blocco WooCommerce | 2,5% |

Quanti plugin per WordPress dovresti avere?

Le migliori pratiche suggeriscono che i proprietari e gli amministratori di siti Web dovrebbero avere il minor numero possibile di plug-in WordPress. Meno plugin hai, minore è il rischio di incontrare una vulnerabilità.

Il sito WordPress medio ha 18 diversi plugin e temi installati. Questo è 5 in meno rispetto allo scorso anno e in superficie, sembra essere una mossa nella giusta direzione.

Tuttavia, molti di questi plugin e temi sono risultati obsoleti quest'anno rispetto all'anno scorso. In media, 6 plug-in su 18 installati sui siti Web erano obsoleti, rispetto ai soli 4 su 23 dell'anno scorso.

Qual è il plugin di sicurezza di WordPress più popolare?

Jetpack è il plug-in di sicurezza di WordPress più popolare nella directory dei plug-in di WordPress, con oltre 5 milioni di download. Tuttavia, è discutibile se Jetpack possa essere classificato o meno come un vero plug-in di sicurezza.

Sebbene includa funzionalità di sicurezza come 2FA, rilevamento malware e protezione Brute Force, include anche altre funzionalità per cose come ottimizzazione della velocità, analisi e strumenti di progettazione. Questo lo rende più un plug-in all-in-one che un plug-in di sicurezza.

Per quanto riguarda i plugin di sicurezza dedicati , Wordfence è il più popolare, con 4 milioni di download nel database dei plugin di WordPress.

Vulnerabilità del tema WordPress

Il 12,4% delle vulnerabilità dei temi WordPress identificate da Patchstack aveva un punteggio CVSS critico (9,0 – 10,0). E, cosa preoccupante, 10 temi presentavano un rischio per la sicurezza CVSS 10.0 che comprometteva l'intero sito dell'utente tramite un caricamento di file arbitrario non autenticato e l'eliminazione delle opzioni.

Fonti : Patchstack, WordPress 1 , WordPress 2

Come puoi proteggere il tuo sito Web WordPress dagli hacker?

Puoi proteggere il tuo sito Web WordPress dall'hacking riducendo l'uso di plug-in e temi, assicurandoti di aggiornare frequentemente tutto il software e di correggere le vulnerabilità identificate e tramite il rafforzamento di WordPress.

Ecco alcune statistiche che rivelano di più sull'aumento della sicurezza del tuo sito Web WordPress.

Suggerimenti più comuni per l'indurimento di WordPress

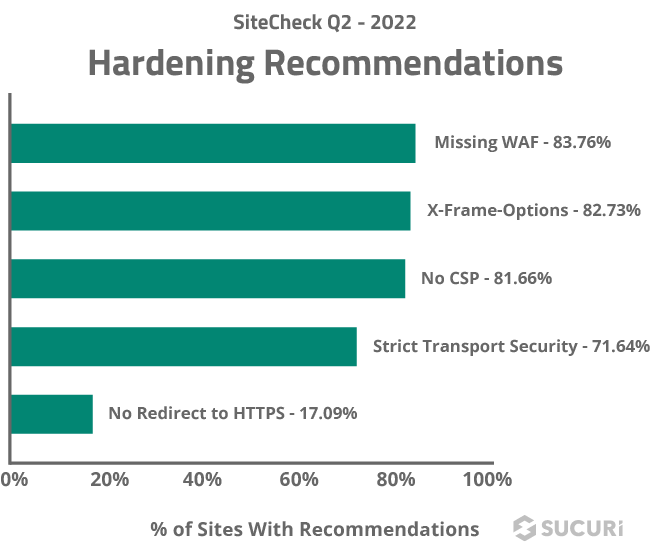

Secondo i dati di Sucuri, oltre l'84% dei siti Web non disponeva di un firewall per applicazioni Web (WAF), rendendo questo il miglior consiglio per l'indurimento di WordPress.

I WAF aiutano virtualmente a correggere le vulnerabilità note e a proteggere il tuo sito da attacchi DDoS, spam di commenti e bot dannosi.

Nell'83% dei siti Web è stato inoltre riscontrato che manca X-Frame-Options, un'intestazione di sicurezza che aiuta a migliorare la tua sicurezza proteggendoti dal clickjacking e impedendo agli hacker di incorporare il tuo sito Web su un altro tramite un iframe. Questo rende X-Frame-Options la seconda raccomandazione di tempra più comune.

I 5 consigli di indurimento più comuni rilevati da Sucuri:

- WAF mancante – 84%

- Opzioni X-Frame – 83%

- Nessun CSP – 82%

- Rigorosa sicurezza dei trasporti - 72%

- Nessun reindirizzamento a HTTPS – 17%

In che modo gli amministratori di siti Web proteggono i loro siti?

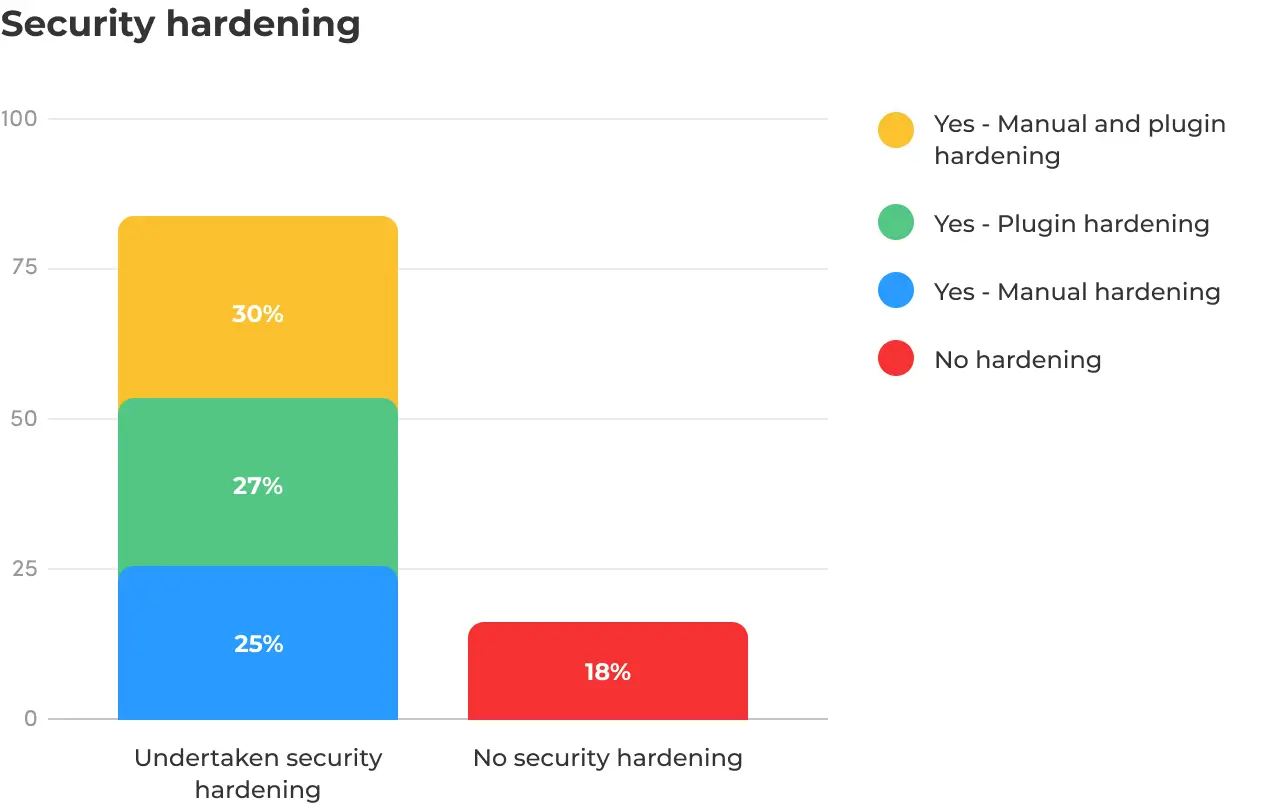

Secondo un sondaggio tra amministratori e proprietari di siti Web, l'82% ha intrapreso un rafforzamento della sicurezza, una pratica che prevede l'adozione di misure per rendere più difficile l'hacking del tuo sito WordPress.

Di questi, il 27% ha utilizzato un plug-in per rafforzare il proprio sito, il 25% ha eseguito la protezione manuale e il 30% una combinazione di entrambi. Solo il 18% non ha eseguito alcun indurimento.

Statistiche chiave:

- L'81% degli amministratori di WordPress intervistati ha almeno un plug-in del firewall installato

- Il 64% degli amministratori di WordPress intervistati utilizza 2FA (autenticazione a due fattori), mentre il 36% no

- Il 65% degli amministratori di WordPress intervistati utilizza i plug-in del registro delle attività.

- Il 96% degli amministratori di WordPress e dei proprietari di siti Web intervistati considera la sicurezza di WordPress molto importante. E il 4% lo considera alquanto importante

- Il 43% degli amministratori trascorre 1-3 ore al mese sulla sicurezza di WordPress

- Il 35% degli amministratori dedica più di 3 ore al mese alla sicurezza di WordPress

- Il 22% degli amministratori dedica meno di 1 ora alla sicurezza di WordPress.

In che modo i professionisti del web proteggono i siti dei loro clienti?

Secondo un recente sondaggio, quasi la metà di tutti i professionisti del Web che lavorano con i clienti si affida a plug-in di sicurezza premium per proteggere i siti Web dei propri clienti:

I migliori metodi utilizzati dai professionisti del Web per proteggere i siti dei clienti:

- Il 45,6% paga per i plugin di sicurezza premium

- Il 42,4% utilizza plug-in di sicurezza gratuiti

- Il 31,2% paga un fornitore di sicurezza professionale

- Il 28,8% gestisce internamente i problemi di sicurezza

- Il 24,8% indirizza i propri clienti a un fornitore di sicurezza professionale

- Il 10,4% usa altri metodi

- Il 6,4% dice ai propri clienti di utilizzare plugin gratuiti

- Il 5,6% non ha un piano per la sicurezza del sito web

Le principali attività di sicurezza eseguite dai professionisti del Web

L'aggiornamento di WordPress (o qualsiasi altro CMS utilizzato dal client) e dei plug-in è l'attività di sicurezza più comune eseguita dai professionisti del Web, con tre quarti di tutti gli intervistati che affermano che è qualcosa che fanno.

I principali compiti che i professionisti della sicurezza web svolgono per i loro clienti:

- 75% di aggiornamento CMS e plugin

- 67% di siti di backup

- Il 57% installa certificati SSL

- Il 56% monitora o scansiona i siti Web alla ricerca di malware

- Il 38% risolve i siti relativi a problemi di sicurezza

- 34% di vulnerabilità delle patch

Con quale frequenza dovresti aggiornare il tuo sito WordPress?

Come accennato in precedenza, mantenere aggiornato il tuo sito Web WordPress è incredibilmente importante dal punto di vista della sicurezza.

La maggior parte dei gestori del sito aggiorna il proprio sito Web su base settimanale (35%), ma il 20% esegue gli aggiornamenti ogni giorno e il 18% lo fa mensilmente. Il 21% dei gestori del sito ha configurato un qualche tipo di aggiornamento automatico in modo da non doverlo fare manualmente.

Statistiche chiave:

- Il 52% dei proprietari e amministratori di WP intervistati ha gli aggiornamenti automatici abilitati per software, plug-in e temi WP.

- Il 25% testa sempre gli aggiornamenti prima in un ambiente di test o staging

- Il 32% a volte testa gli aggiornamenti

- Il 17% non testa mai gli aggiornamenti

- Il 26% testa solo gli aggiornamenti principali

Fonti: Sucuri 2 , Sucuri 3 , WP White Security

I costi dell'hacking di WordPress

Essere hackerati può costare alle aziende una piccola fortuna. La rimozione professionale del malware costa in media $ 613, ma può costare migliaia, o addirittura milioni, di dollari in più per il ripristino da una grave violazione dei dati.

Oltre ai costi monetari, l'hacking di WordPress può anche influenzare indirettamente i costi delle aziende, influendo sui ricavi e danneggiando la reputazione del marchio.

Quanto costa riparare un sito Web WordPress violato?

Il costo medio della rimozione del malware da WordPress è di $ 613, ma può variare notevolmente da caso a caso. Individualmente, i prezzi variavano da $ 50 fino a $ 4.800.

In confronto, pagare per la sicurezza del sito Web per proteggere il tuo sito dal malware costa in media solo $ 8 per sito/mese, rendendolo un gioco da ragazzi per la maggior parte dei proprietari di siti.

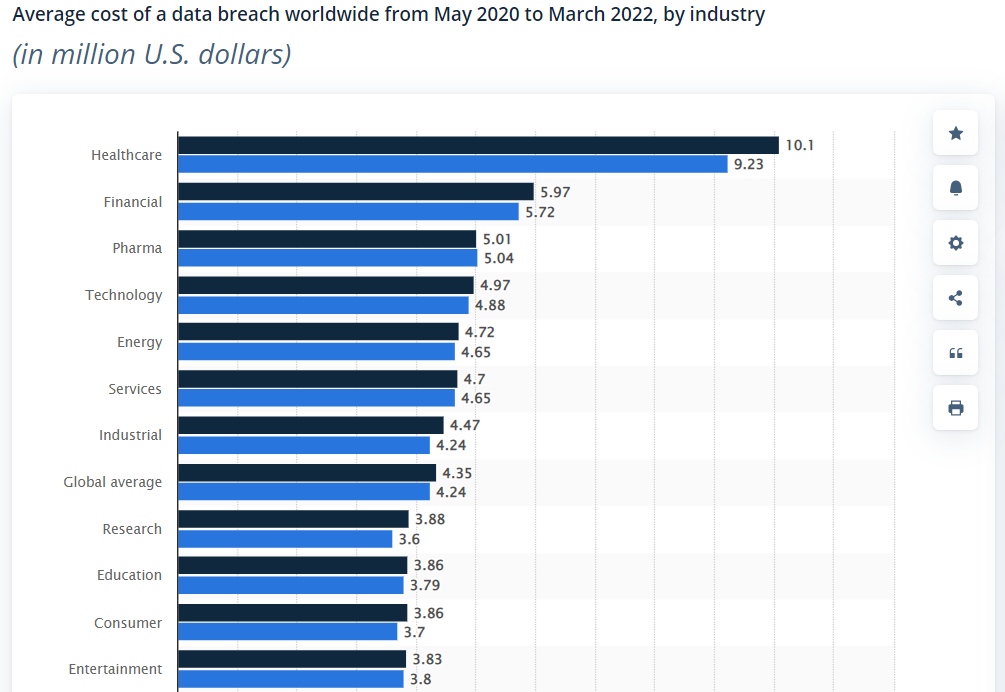

Quanto costano le violazioni dei dati alle aziende?

L'hacking è responsabile del 45% delle violazioni dei dati in tutto il mondo. E in media, il costo medio di una violazione dei dati è di 3,86 milioni di dollari. Ma ovviamente, questo varia in base alle dimensioni dell'organizzazione, del settore, ecc.

Quali sono i maggiori impatti dell'hacking di WordPress?

Secondo i professionisti del web intervistati, l'impatto maggiore di un hack sull'attività dei loro clienti è stata una perdita di tempo (59,2%). Altri impatti negativi includono:

- Perdita di entrate – 27,2%

- Perdita di fiducia dei clienti – 26,4%

- Perdita di reputazione del marchio – 25,6%

- Nessuna interruzione – 17,6%

Fonti: Patchstack, Statista, Sucuri 3

Qual è la versione più sicura di WordPress?

La versione più sicura di WordPress è sempre l'ultima versione. Al momento in cui scrivo, questo è WordPress 6.0.2.

Con quale frequenza WordPress rilascia gli aggiornamenti di sicurezza?

WordPress in genere rilascia diversi aggiornamenti di sicurezza e manutenzione ogni anno. Ce n'erano 4 nel 2021. L'ultima versione di sicurezza (al momento della scrittura) era WordPress 6.0.2, che ha risolto tre problemi di sicurezza: una vulnerabilità XSS, un problema di escape dell'output e una possibile SQL injection.

Le vecchie versioni di WordPress sono facilmente hackerate?

Solo il 50,3% dei siti Web WordPress è risultato obsoleto quando è stato infettato, il che suggerisce che l'esecuzione di una versione obsoleta del software WordPress è solo approssimativamente correlata all'infezione. Tuttavia, le migliori pratiche suggeriscono di utilizzare sempre l'ultima versione di WordPress per ridurre al minimo il rischio di essere violati.

Fonti: Sucuri 1 , WordPress 3

Pensieri finali

Questo conclude la nostra carrellata delle più importanti statistiche di hacking di WordPress per il 2022. Ci auguriamo che tu abbia trovato utili questi dati!

Se vuoi saperne di più su WordPress, dai un'occhiata alla nostra carrellata di statistiche di WordPress.

Puoi anche saperne di più su come proteggere il tuo sito dagli hacker leggendo la nostra guida approfondita su come migliorare la sicurezza di WordPress nel 2022.

Buona fortuna!

Facci sapere se il post ti è piaciuto.