MongoDB: 強力だが安全でない NoSQL データベース

公開: 2023-01-22MongoDB は、最新の Web アプリケーションに最適な強力なドキュメント指向のデータベース システムです。 スケーラビリティに優れ、非常に使いやすいです。 ただし、MongoDB の潜在的なセキュリティ上の問題の 1 つは、nosql インジェクションです。 Nosql インジェクションは、意図しないアクションを実行したり、機密データにアクセスしたりするために、悪意のある入力を nosql データベースに提供する攻撃の一種です。 これは、ユーザー入力が適切に検証またはサニタイズされていない場合に発生する可能性があります。 幸いなことに、MongoDB ドライバーには、nosqlインジェクション攻撃に対する保護機能が組み込まれています。 ただし、このセキュリティの問題を認識し、それを防ぐための措置を講じることは依然として重要です。

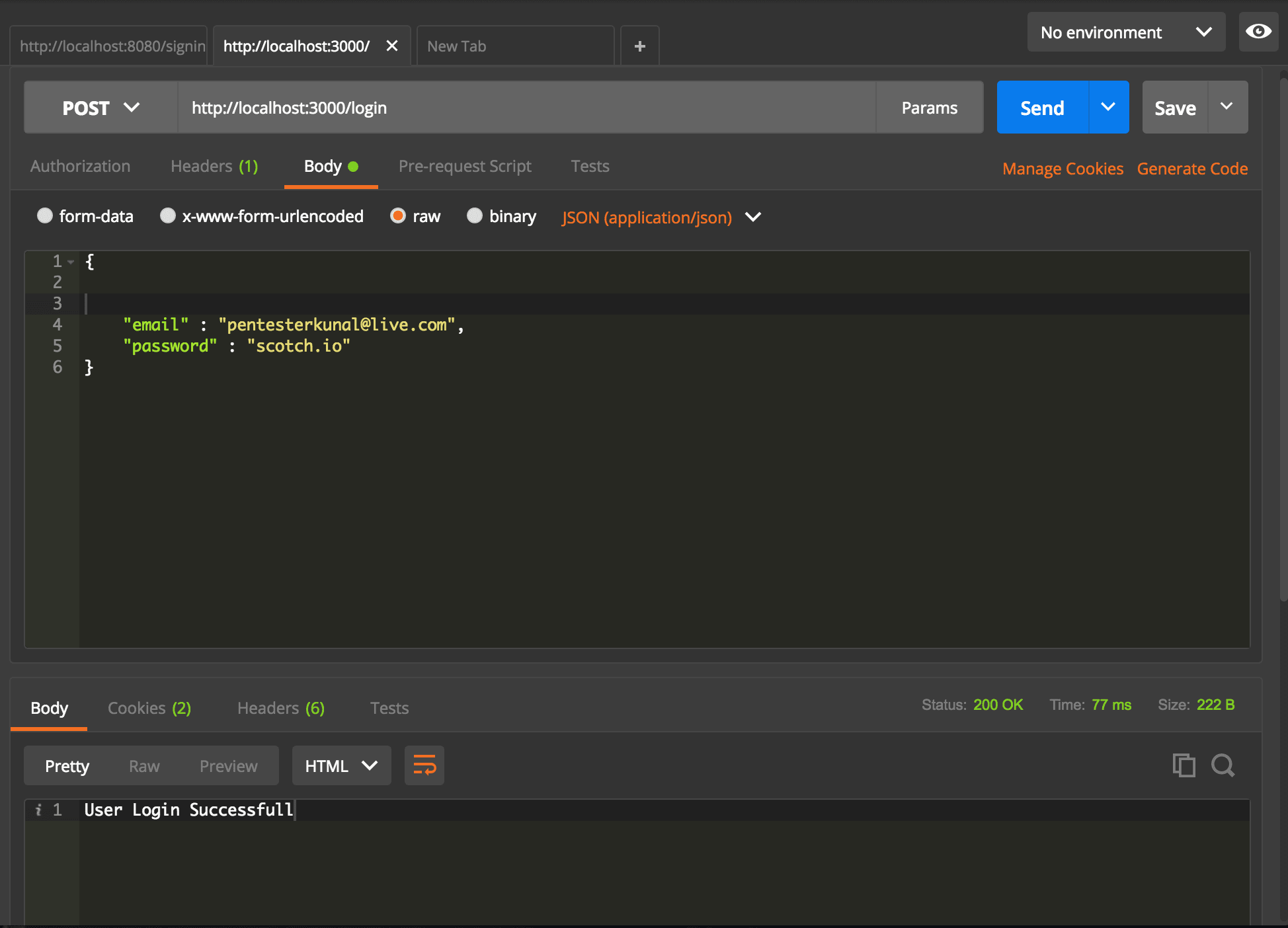

MongoDB の人気度という点では、人気のある Apache Cassandra データベースやその他の NoSQL エンジンに次いで 5 番目に人気のあるデータストアです。 NoSQL 言語の標準がないため、各ベンダーのインジェクション プロセスは、使用するクエリ言語に合わせて調整されています。 PHP は、Web でのほとんどの NoSQL インジェクションのケースで使用されており、そのうちのいくつかについては後で説明します。 JS 式が $where 句に配置されるか、mapReduce またはグループ関数に渡されると、Mongo は評価をサポートします。 その結果、有効な JavaScript をクエリ文字列に入力し、引用符を正しく一致させると、Mongo は JavaScript を実行できるようになります。 すべての有効なユーザーを見つけるという目標を達成するために、常に true になるものを渡すことをお勧めします。 この MEAN スタック アプリケーションは、Express、Mongo、Node の 3 つの部分で構成されています。

期待されるオブジェクトは次のようになります: Express の受信コードは次のとおりです: ユーザー名またはパスワード フィールドを有効な Mongo クエリに置き換えることで、新しい値を挿入できます。 NoSQL インジェクションを回避するには、強力なコード ベースを開発することが重要です。 mongo インスタンスとアプリケーション コードを強化する前に、いくつかのことを行う必要があります。 言語の古さや洗練度に関係なく、コードのインジェクションを制限または防止できます。

NoSQL インジェクションはデータ保護の脆弱性であり、攻撃者がエンドユーザーによって配信されたクエリに悪意のある入力を含め、データベースで不要なコマンドを実行することを可能にします。

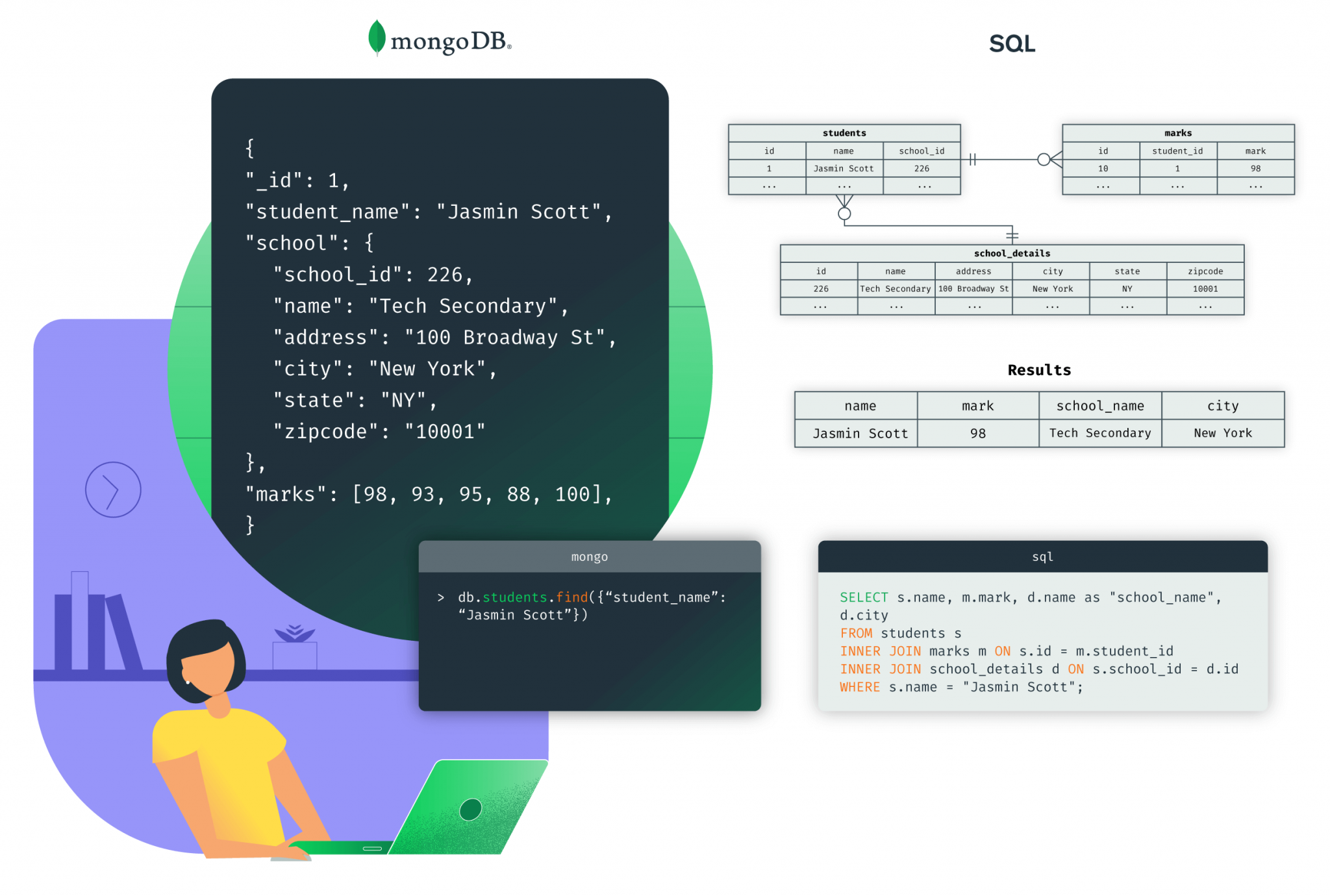

MongoDB データベースは、非リレーショナル ドキュメント モデルに基づいています。 その結果、これは NoSQL データベース (NoSQL = Not-only-SQL) であり、Oracle、MySQL、または Microsoft SQL Server などのリレーショナル データベースとは大きく異なります。

ドキュメント データベース、キー値データベース、幅の広い列のストア、およびグラフ データベースは、使用可能なNoSQL データベースの種類のほんの一部です。 MongoDB NoSQL データベースは、世界で最も広く使用されています。

オブジェクト データ モデリング (ODM) は、MongoDB および Node.js 用に開発されている新しいライブラリです。 データ間の関係を管理し、スキーマの検証を行い、これを使用して MongoDB のコードをそれらのオブジェクトの表現に変換します。 NoSQL ドキュメント データベースである MongoDB は、動作するためにスキーマを必要としません。

Mongodbでインジェクションは可能ですか?

MongoDB の特定の実装に依存するため、この質問に対する決定的な答えはありません。 ただし、一般に、ユーザー定義関数 (UDF) を使用して MongoDB にコードを挿入することは可能です。 UDF を使用すると、開発者は独自のカスタム関数を作成して MongoDB の機能を拡張できます。 これらの関数は、他の組み込み関数と同様に、クエリと更新で使用できます。 さらに、UDF を使用して、他のデータベースや Web サービスなどの外部ソースからのデータにアクセスできます。 これにより、他の方法では不可能なコードを MongoDB に挿入できるようになります。

MongoDB がそのスケーラビリティにより最も人気のあるデータベースであるという事実は、MongoDB が非常に人気がある理由の 1 つです。 Web アプリケーションには、データをフェッチして表示する方法として機能する MongoDB コマンドが含まれています。 MongoDB の脆弱性は、他のデータベースと同様に、SQL インジェクション攻撃によるものです。 悪意のあるクエリは、データベースによって別のクエリであるかのように自動的に認識され、要求されたデータが攻撃者に返されます。 攻撃者はこれを使用して、入力を制御できます。 入力が無効な場合、攻撃者はサーバーを乗っ取ることができます。 MongoDB には、JavaScript を使用せずに安全なクエリを作成するための組み込みのセキュリティ機能がいくつか含まれています。 ただし、クエリで JavaScript を使用する必要がある場合は、ベスト プラクティスに従う必要があります。

Mongodb と Dynamodb: Nosql データベースは SQL インジェクションに対して依然として脆弱です

MongoDB は NoSQL データベースであるという事実にもかかわらず、SQL インジェクション攻撃は依然として問題です。なぜなら、開発者が入力を適切にサニタイズできない場合、開発者は危険にさらされるからです。 MongoDB はクエリに SQL を使用しません。つまり、開発者が入力を適切にサニタイズしない場合、結果は依然としてインジェクション攻撃になります。 最も一般的な Web ハッキング手法の 1 つは SQL インジェクションです。これは、Web ページの入力を介して SQL ステートメントに悪意のあるコードを挿入します。 SQL インジェクション攻撃は、NoSQL ステータスにもかかわらず、DynamoDB で引き続き問題となっています。 ただし、入力のサニタイズが不十分なため、開発者は依然として脆弱です。

MongodbのSQLインジェクションに相当するものはありますか?

現時点では、MongoDB の SQL インジェクションに相当するものは知られていません。 MongoDB は SQL データベースよりもインジェクション攻撃の影響を受けにくいですが、完全に免疫があるわけではありません。 信頼されていないユーザー入力が適切な検証またはサニタイズなしで使用されると、MongoDB に対するインジェクション攻撃が発生する可能性があります。 これらの攻撃を適切に処理しないと、攻撃者がデータを変更したり、意図しないアクションを実行したり、機密情報にアクセスしたりする可能性があります。

インジェクション攻撃の大部分は、不十分な入力サニタイズによって可能になります。 言語では、コードとデータを区別するために引用符のペアが一般的に使用されますが、常にそうとは限りません。 多くの開発者はユーザー入力のサニタイズに失敗し、アプリを欠陥に対して脆弱なままにしています。 MongoDB での SQL インジェクション攻撃の詳細をご覧ください。 シャーディングが組み込まれた NoSQL データベースには、垂直方向ではなく水平方向に拡張できるという利点があります。 入力を適切にサニタイズしない開発者は、依然としてインジェクション攻撃にさらされます。 NoSQL インジェクション攻撃は、データベース クエリの開発中にサニタイズされたユーザー入力を利用するという点で、SQL インジェクションの脆弱性に似ています。

NoSQL データベースのドキュメントとセキュリティ ガイドラインは常に読む必要があります。 SQL インジェクション攻撃を使用してアプリケーションを攻撃する前に、データがサニタイズされて脆弱性が軽減されていることを確認してください。 Zuar は、現在のシステムをより効率的にし、データ入力を自動化するためにどのような改善を加えることができるかを判断するのに役立ちます。

Mongodb インジェクション攻撃: データを保護する方法

MongoDB は人気のある NoSQL データベースであり、より迅速なアプリケーション開発を可能にします。 MongoDB はドキュメント指向のデータベースであるにもかかわらず、悪意のあるペイロードが注入されると深刻な結果を招く可能性があります。 JSON コード インジェクションを使用すると、MongoDB に対するインジェクション攻撃が可能です。 MEAN アプリは MongoDB に大きく依存しているため、攻撃者は JSON コードを使用してそれを介してデータを送信できます。 NoSQL インジェクションにより、悪意のあるペイロードが MongoDB などの非 SQL データベースに注入されます。 悪意のあるペイロードが MongoDB に注入されると、広範囲に影響を与える可能性があり、NoSQL インジェクションは深刻になる可能性があります。

Mongodb は Nosql をサポートしていますか?

はい。 MongoDB は、JSON のような形式を使用してデータを格納する NoSQL データベースです。 NoSQL データベースは、ビッグ データやリアルタイム Web アプリケーションによく使用されます。

MongoDB は、オープン ソースのドキュメント指向のデータベース管理システムであり、オープン ソースのデータベース管理システムを採用しています。 MongoDB データベースは、独自のバイナリ ストレージ オブジェクトのフラット ファイルにデータを格納します。 データ ストレージは非常にコンパクトで効率的であるため、大量のデータに最適です。 NoSQL テクノロジを使用するデータベース管理システムは、リレーショナル データベースとは根本的に異なります。 MongoDB は、その集計機能を使用してバッチ処理をサポートしています。 MongoDB アーキテクチャは、ドキュメントを 1 つのコレクションに格納します。 コレクションはスキーマがないため、異なるコンテンツ、フィールド、およびサイズに基づいて、同じコレクション内の別のドキュメントと比較できます。 その結果、MongoDB を NoSQL の代替と見なすことはできません。

MongoDB のスキーマの作成と使用は、その多くの利点の 1 つにすぎません。 スキーマの概念は、データ分類のための一連のルールを作成することです。 スキーマの名前は、フィールドの割り当て方法、許可されるデータの種類、およびデータへのアクセス方法を定義できます。 これにより、より管理しやすくシンプルな方法でデータを構造化できます。 データベースをスケーリングする機能も、MongoDB の機能です。 MongoDB では、大量のデータを気にする必要はありません。 これは、高速で効率的な B ツリー インデックス システムによるものです。 さらに、MongoDB には、データが常に最新であることを保証するジャーナリング システムが含まれています。 MongoDB は非常に使いやすく、拡張性に優れているため、優れたドキュメント データベースです。 MongoDB は使いやすく信頼できる優れた NoSQL データベースです。

Mongodb コマンド インジェクション

MongoDB コマンド インジェクションは、信頼されていないユーザー入力が MongoDB シェル コマンドに渡されるときに発生するセキュリティ上の脆弱性です。 これにより、攻撃者がサーバー上で任意のコマンドを実行できるようになり、データの損失やサーバーの侵害につながる可能性があります。

コマンド インジェクションとは

コマンド インジェクションは、ホスト オペレーティング システム (OS) が任意のコマンドで攻撃されるサイバー攻撃の一種です。 攻撃者は、入力検証の欠如など、アプリケーションの脆弱性を悪用してコマンドを挿入します。

Mongodb は SQL インジェクションを防ぎますか?

MongoDB などの NoSQL データベースは SQL ベースではありませんが、ユーザーの入力に基づいてクエリを実行できます。 つまり、開発者が入力を適切にサニタイズしない場合でも、インジェクション攻撃の危険にさらされます。

Xquery インジェクションとは

XQuery インジェクションは、被害者の環境で変数を列挙したり、ローカル ホストにコマンドを挿入したり、リモート ファイルやデータ ソースに対してクエリを実行したりできます。 SQL インジェクション攻撃は、アプリケーション エントリ ポイントをトンネリングしてリソース アクセス層にアクセスすることによって実行されるものと似ています。

Mongodb SQL インジェクションの例

Mongodb の SQL インジェクションの例としては、悪意のあるユーザーが機密データにアクセスするために MongoDB データベースに SQL コードを挿入しようとする場合があります。 これは、データベースとの対話に使用されるアプリケーションの脆弱性を悪用するか、データベース サーバー自体に直接アクセスすることによって実行できます。 いずれの場合も、攻撃者は任意の SQL コマンドを実行して、機密情報の漏えいやデータの改ざんや破壊を引き起こす可能性があります。

Mongoose: Mongodb インジェクション攻撃の防止

攻撃者は、MongoDB データベースの欠陥を悪用するために、MongoDB インスタンスにカスタム クエリを挿入します。 MongoDB インジェクション攻撃は、ユーザー入力をフィルタリングし、ユーザーがデータベース クエリを作成できないようにし、ユーザー入力が使用されないようにすることで防ぐことができます。

Mongodb インジェクション防止

MongoDB インジェクションは、MongoDB データベースに悪意のあるコードを挿入する攻撃の一種です。 これは、ユーザー入力やデータベース ソフトウェアの脆弱性の悪用など、さまざまな手段で実行できます。 コードが挿入されると、データを変更または削除したり、機密情報にアクセスしたりするために使用できます。 MongoDB インジェクションを防ぐには、データベースに保存する前に、すべてのユーザー入力を検証してサニタイズすることが重要です。 さらに、新しい脆弱性が発見されて悪用されることが多いため、データベース ソフトウェアを最新の状態に保つことをお勧めします。

MongoDB では、認証証明書を構成してデータを暗号化するだけで、セキュリティが大幅に低下する可能性があります。 HTTP 要求は、攻撃者が受信したパラメーターを運ぶため、攻撃者はそれらを取得するために地球の果てまで行くことができます。 この場合、サニタイズされていない変数が MongoDB クエリに渡され、ドキュメント クエリの方向性構造が壊れ、データベース コード自体が実行される場合があります。 MongoDB にシリアル化されたデータがないため、直接パラメーターが統合されて潜在的なリスクが生じる可能性が回避されます。 書式設定されたテキストで API データを使用すると、解析されたデータが必要になるため、サーバーの呼び出し先とデータベースの呼び出し先の間で競合が発生する可能性があります。 データが侵害された場合、重大なセキュリティ リスクになる可能性があります。 $where 演算子を使用すると、サーバー自体の内部で文字列を評価できます。 年齢が Y より大きい学生を探す場合、クエリは Y よりも高くなります。この場合、サニタイズ モジュールは問題を解決できません。 また、後退で概説されているインデックス用に最適化されていないため、パフォーマンスも低下します。

Sql インジェクションはどのように防ぐことができますか?

準備されたステートメントに対して入力の検証と麻痺が実行されない限り、SQL インジェクション攻撃は決して止められません。 アプリケーションコードがそのアプリケーションで入力を使用することは決して良い考えではありません。 Web フォームなどのすべての入力をサニタイズするには、開発者は Web ブラウザーのフォームを含むすべての入力もサニタイズする必要があります。

文字エスケープによる SQL インジェクション攻撃の防止

SQL インジェクションは、攻撃者が悪意のある SQL コードを Web アプリケーションに挿入して、データベースへのアクセスやデータの操作を行う方法です。 文字をエスケープすることで、SQL インジェクションを回避することができます。 SQL サーバーが「/ — ;」などの入力文字を受け入れると、SQL インジェクション攻撃として解釈できます。

標準の SQL データベースとは対照的に、NoSQL データベースでは一貫性要件がより緩和されています。 このシステムでは整合性チェックと関係制約が少なく、スケーリングとパフォーマンスの点で利点があります。 NoSQL データベースは SQL 駆動型ではありませんが、インジェクションに対して脆弱なままです。 NoSQL データベースは、従来のデータベースと同じデータベース スキーマに依存していないため、インジェクションに対する脆弱性が低くなります。 その結果、この脆弱性は攻撃者による悪用がより困難になります。

コード インジェクションからデータベースを保護できますか?

ソリューションの一部として、Web アプリケーションでの SQL インジェクションの脆弱性は、バインドされた型付きパラメーターを使用してパラメーター化されたデータベース クエリを採用し、データベースでパラメーター化されたストアド プロシージャを慎重に使用することで回避できます。 これは、プログラミング言語である Java を使用して実現されます。 このセクションでは、PHP、NET などのプログラミング言語について説明します。

コード インジェクションの危険性

攻撃者は、脆弱性コード インジェクションを使用して、悪意のあるコードを Web アプリケーションに挿入し、ユーザーに代わって悪意のあるアクションを実行することができます。 アクティビティを制御する場合、ユーザー入力を検証し、パラメーター化されたクエリで準備済みステートメントを使用して、コード インジェクション攻撃を回避できます。 さらに、ユーザー入力をクエリに入れる前にクエリに入れないようにすることが重要です。

Nosql インジェクションの例

NoSQL インジェクション攻撃は、NoSQL データベースを標的とするインジェクション攻撃の一種です。 NoSQL データベースは、Web アプリケーションでデータを保存するためにますます使用されています。 ただし、これらのデータベースは多くの場合、従来のリレーショナル データベースほど安全ではありません。 これにより、インジェクション攻撃に対して脆弱になります。

NoSQL インジェクション攻撃では、攻撃者が悪意のあるコードを NoSQL データベースに挿入します。 このコードは、データベースによって実行されます。 これにより、攻撃者が機密データにアクセスしたり、データを変更したり、データを削除したりする可能性があります。 NoSQL インジェクション攻撃は、組織に大きな損害を与える可能性があります。

NoSQL インジェクション攻撃を防ぐ方法はいくつかあります。 まず、NoSQL データベースにアクセスするときは、パラメーター化されたクエリを使用する必要があります。 これにより、有効なデータのみがデータベースに挿入されるようになります。 第二に、ユーザーからの入力を受け入れるときは、許可された文字のホワイトリストを使用する必要があります。 これにより、悪意のあるコードがデータベースに挿入されるのを防ぐことができます。 最後に、NoSQL データベースを最新のセキュリティ パッチで最新の状態に保つ必要があります。

異なる、そして危険な nosql データベース

NoSQL データベースの人気は主に、より効率的な方法でデータを格納できることに起因しています。 開発者が入力を適切にサニタイズしないと、インジェクション攻撃に対して脆弱なままになります。

Mongodbインジェクションチートシート

MongoDB インジェクションは、MongoDB データベースを使用する Web アプリケーションの脆弱性を悪用するために使用される手法です。 悪意のあるコードを MongoDB クエリに挿入することで、攻撃者は機密データにアクセスしたり、サーバー上で任意のコードを実行したりすることができます。 MongoDB インジェクション チート シートは、この種の攻撃から Web アプリケーションを保護する必要がある開発者およびセキュリティ プロフェッショナル向けのクイック リファレンス ガイドです。 ユーザー入力を適切に検証し、データベース クエリをサニタイズし、 MongoDB 権限を構成する方法に関するヒントが含まれています。

最近、バグ報奨金プログラムに参加するためにNoSQL の脆弱性をハッキングする方法を説明しました。 この投稿では、注射が可能かどうかを判断するためのいくつかの方法について説明します. Mongo のような NoSQL データベースは、JavaScript と BSON インジェクションを利用します。 常に false を挿入する場合は、クエリの内容全体を制御できる必要があります。 たとえば、注入可能な製品 ID パラメーターを含む製品ページは、1 つのクエリに対して製品の詳細を返す場合がありますが、空の製品は表示されません。 ID 5: db.product.find(*id: 5*: 5*) 以外のすべてを一致させようとした場合、または dblink.dblink() などの $in または $nin 演算子を使用した場合、一致しません。任意のデータを取得できます。 インジェクションが成功した場合、「true」と「false」のバージョンは異なります。

タイミング インジェクションは、ページをより遅く (true の場合) またはより速く (false の場合) ロードしようとしないことを除いて、ブラインド ブール インジェクションと同じです。 JS は、タイミング インジェクション中にデータベースでのみ実行できます。 インジェクション サイトがインジェクション可能な場合、SQL インジェクション スクリプトの介入なしではデータにアクセスできません。

ブラインド Nosql インジェクションとは

NoSQL 呼び出しが最初のサニタイズなしでクライアントの要求から派生した値を使用する場合、その値は注入されます。 サイバー犯罪者はこの脆弱性を悪用して任意の NoSQL コードを実行し、データの盗難や追加のサーバー コンポーネントの制御につながる可能性があります。

Cockroachdb 対 Mongodb: どちらが適していますか?

Mongo は MongoDB のサブセットであるデータベースですが、CockroachDB は RDBMS です。 CockroachDB は、テーブル、行、列、インデックスなど、幅広いデータベースをサポートしています。 データ構造、インデックス、およびスケーリングの強力なサポートを必要とするデータベースに最適です。 SQL インジェクションは、情報にアクセスするために悪意のあるコードをデータベースに挿入するコンピュータ攻撃の一種です。 競合他社の Web サイトと組み合わせて使用する場合、SQL インジェクションは違法です。 SQL インジェクションは、データの盗難、アカウントの乗っ取り、さらには Web サイトの乗っ取りにつながる攻撃の一種です。