Mongoose – MongoDB および Node Js 用のオブジェクト データ モデリング ライブラリ

公開: 2023-01-22Mongoose は、MongoDB および Node.js 用のオブジェクト データ モデリング (ODM) ライブラリです。 これは、Object Document Mapper (ODM) の概念を MongoDB 固有に拡張したものです。

Mongoose は、アプリケーション データをモデル化するための単純なスキーマ ベースのソリューションを提供します。 組み込みの型キャスト、検証、クエリ構築、ビジネス ロジック フックなどが含まれており、すぐに使用できます。

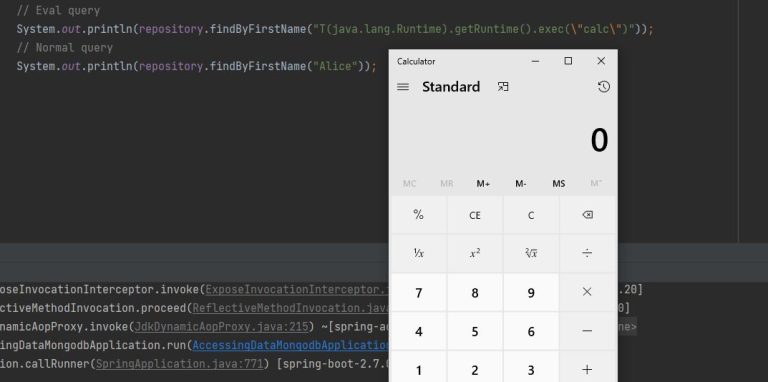

NoSQL インジェクション攻撃は、 SQL インジェクション攻撃と同じです。攻撃者は、クエリの作成中にユーザーによってサニタイズされた入力を利用するからです。 MongoDB のようなサニタイズ ライブラリを使用することで、SQL インジェクション攻撃を防ぐことができます。

これは、MongoDB および Node.js で使用できるオブジェクト データ モデリング (ODM) ライブラリです。 データ、スキーマの検証、および翻訳の間の関係はすべて、このシステムによって処理されます。 MongoDB は、スキーマ文字列を使用しない非構造化 NoSQL データベースです。

非同期操作である は、Promises の Mongoose に組み込まれています。 それらを保存してから thenables に戻すことで、クエリを実行できます。 その結果、MyModel やその他の同様のアプリを作成できます。

Nosql はインジェクション攻撃に対して脆弱ですか?

NoSQL インジェクションは、エンドユーザーが提供するクエリのサニタイズに失敗したときに発生し、攻撃者による悪意のある入力の実行を可能にします。

SQL インジェクションの脆弱性と同様に、NoSQL インジェクションの脆弱性は、理解が不十分で悪用されている脆弱性に依存しています。 バックエンド データを読み取りまたは変更する権限を持たない攻撃者は、それを表示または変更できます。 データベース強化のための NoSQL データベースに対するサーバー側スクリプト攻撃は、最も一般的なタイプの 1 つです。 NoSQL クエリを挿入する場合、開発者は、NoSQL クエリに使用できるオブジェクトや配列などの意図しないデータ構造を特定して、ユーザー データを検証する必要があります。 場合によっては、型付きモデルを使用して、注入データを期待される型に変換できます。 アプリケーションが成功するには、アクセス権に加えてアクセス権も必要です。

Mongodb の脆弱性により、ハッカーの主な標的となっています

MongoDB はSQL インジェクション攻撃に対して脆弱であるため、ハッカーはそれを標的にする可能性が高くなります。 SQL ベースの攻撃とも呼ばれる SQL インジェクション攻撃は、データベースや Web サイトへのアクセスを取得するために使用される最も一般的な方法の 1 つです。 MongoDB のパスワード ストレージは、機密データを格納する機能がないため、この種の攻撃に対して特に脆弱です。 さらに、MongoDB は外部の暗号化ツールをサポートしていないため、悪意のあるアクターがデータを盗むことは困難です。

Mongodb はインジェクションに対して脆弱ですか?

Mongodb はインジェクションに対して脆弱ではありません。

認証証明書のみが構成されているか、データ暗号化が実行されている場合、MongoDB のセキュリティは大幅に損なわれる可能性があります。 攻撃者は、より高いレベルのセキュリティを実現するために、HTTP の受信パラメータのバリエーションを使用する可能性があります。 サニタイズされていない変数は、ドキュメント クエリ指向構造で MongoDB クエリに渡され、データベース コード自体として実行されることがあります。 リスクをもたらす可能性のある直接パラメーターを含める代わりに、MongoDB はそのデータをシリアル化しません。 API がデータを書式設定されたテキストにエンコードしてから解析すると、サーバーの呼び出し元とデータベースの呼び出し先が一致しない場合があります。 これが発生した場合、機密情報が危険にさらされる可能性があります。 $where 演算子を使用すると、サーバー自体で文字列を評価できます。 Y がテーブルの生徒の年齢よりも大きい場合、クエリは Y よりも大きくなります。サニタイズ モジュールはこの問題を解決できません。 概説した問題は別として、インデックスが最適化されていないため、サーバーのパフォーマンスが低下します。

Node.js フレームワークは、JavaScript 上に構築された Chrome ベースのプラットフォームです。 その結果、Web の他の部分と同じリーグに属しています。 そのため、Node.js は Web アプリケーションを構築するための優れたツールです。 MongoDB は強力なツールであるため、SQL インジェクション攻撃も脅威です。 MongoDB は、Node.js と組み合わせると優れたツールになります。 SQL データベースにはより厳しい整合性要件がありますが、NoSQL データベースでは要件がより緩和されています。 整合性チェックと制約が少ないため、パフォーマンスとスケーリングが容易になります。 NoSQL データベースが SQL 構文を使用しない場合でも、インジェクションに対して脆弱です。

Sql インジェクション攻撃: Mongodb への脅威

SQL インジェクションの脆弱性が悪用され、悪意のあるコードが SQL ステートメントに挿入される可能性があります。 このコードを使用して、データベースのデータをオーバーライドまたは変更できます。 ユーザーは、MongoDB データベースに直接データを入力でき、そのためにスクリプト言語を使用する必要がないため、SQL インジェクション攻撃に対して脆弱になります。 MongoDB は SQL に依存してデータを取得しないため、SQL インジェクション攻撃を受けにくくなっています。

Nosql インジェクションのエクスプロイトを防ぐために実行できる実装は次のうちどれですか?

NoSQL インジェクション エクスプロイトを防止するには、いくつかの方法があります。 1. パラメータ化されたクエリを使用する 2. ストアド プロシージャを使用する 3. オブジェクト リレーショナル マッピング ツールを使用する 4. Web アプリケーション ファイアウォールを使用する パラメータ化されたクエリは、NoSQL インジェクション エクスプロイトを防止する最も効果的な方法です。攻撃者が悪意のあるコードをクエリに挿入できないようにするためです。 ストアド プロシージャは、データベースが SQL コードをプリコンパイルできるようにし、攻撃者が悪意のあるコードを挿入できないようにするため、NoSQL インジェクション攻撃からの保護にも役立ちます。 オブジェクト リレーショナル マッピング ツールと Web アプリケーション ファイアウォールも、データベースと Web アプリケーションの間にセキュリティ層を提供することで、NoSQL インジェクション攻撃を防ぐのに役立ちます。

NoSQL データベースのインジェクションの脆弱性は、このタイプのデータベースを使用する Web アプリケーションで発生するエラーです。 Web アプリケーションのセキュリティの脆弱性により、悪意のある人物が認証をバイパスしたり、データを抽出したり、データを変更したり、アプリケーションを完全に制御したりすることができます。 ユーザーは、通常は JSON に基づく NoSQL クエリにデータを入力することもできます。 インジェクションから安全にするには、入力をサニタイズする必要があります。 MongoDB クエリで使用される $where 演算子は、JavaScript オブジェクトへの攻撃と組み合わせて頻繁に使用され、深刻な NoSQL の課題を提示します。 $where 演算子が JavaScript コードとして適切に評価されている場合など、攻撃者は任意の JavaScript を含む悪意のある文字列を渡す可能性もあります。 NoSQL インジェクションを回避したい場合、ユーザー入力は常に信頼できないものにする必要があります。

Web アプリケーションでの SQL インジェクションの脆弱性を防止する

SQL インジェクションの脆弱性は、バインド、型付きパラメーター、および適切な数のパラメーターを使用するストアド プロシージャを使用したパラメーター化されたデータベースクエリを利用することで、Web アプリケーションで回避できます。 Java、.NET、PHP などのプログラミング言語を使用して、これを実現できます。