WordPressのセキュリティ:これらの手順でサイトのセキュリティを向上させる

公開: 2018-05-23ウェブ上では、最も多くのウェブサイトがWordPressプラットフォームで実行されています。 これは、WordPressがWebを支配していることを意味します。 Web上の悪意のある要素の注意を引きます。 そのため、Googleは毎年、マルウェアの場合は2万近くのウェブサイト、フィッシングの場合は5万のウェブサイトを禁止しています。

このような悲惨なシナリオでは、 Webサイトのセキュリティが不可欠になります。 記録された攻撃のインシデントは、WordPressコードで実行されているWebサイトの数が多いため、WordPressプラットフォームで最も高くなっています。 したがって、今日は、WordPressWebサイトを保護するのに役立ついくつかの実用的な手順を強調したいと思います。

WordPressWebサイトのユーザーのエントリを保護する

実生活では、自宅、オフィス、工場などの施設を確保したい場合、まず、いたずらや悪意のある要素が侵入を試みる可能性のあるアクセスポイントを調べます。 WordPressWebサイトを保護するためにも同じ戦略を適用する必要があります。

それでは、ハッカーや悪意のあるユーザーがバックエンドやソースコードにアクセスできる可能性のあるエントリポイントを評価しましょう。 デフォルトでは、WordPressバックエンドアクセスURLは次のようになります。

/wp-login.phpまたは/ wp-admin /

したがって、WordPressバックエンドページへの不要なユーザーのエントリをブロックするための適切な手順を実行する必要があります。

ログインURLを変更する

WordPress開発者であれば、サイトのバックエンドのデフォルトURLを変更する方法をすでに知っていますが、パワーユーザーまたはDIYタイプのユーザーの場合、高度なセキュリティプラグインまたは拡張機能を使用すると変更できます。 したがって、変更することができます

- /wp-login.phpから/Your-Domain-Name-login.php

- / wp-admin /または/ Your-Domain-Name-admin /

- /wp-login.php?action=registerまたは/ Your-Domain-Name-registration

したがって、この種のカスタマイズされたURLは、ブルートフォース攻撃から大幅に保護するのに役立ちます。

ユーザー名を変更する

デフォルトでは、ほとんどのWordPress開発者は「Admin / admin」キーワードをユーザー名として設定しています。 これにより、ハッカーや不要なユーザーの仕事がWordPressサイトのバックエンドに簡単にアクセスできるようになり、パスワードを推測するためだけにGuess Work Database(GWDb)を使用する必要があります。

デフォルトのユーザー名を電子メールアドレスなどの予測できないものに変更すると、攻撃者とそのソフトウェアの脅威を減らすことができます。

パスワードを変更する

ユーザー名と同じように、パスワードは常に脅威にさらされています。 パスワード推測アクティビティを保護する方法はたくさんあります。 たとえば、小文字、大文字、数字、記号を組み合わせた非常に複雑なパスワードを使用します。

ただし、 2要素認証の最近の傾向は、すべてのレベルのユーザーがバックエンドへのアクセスを保護するための優れた確実な方法です。 携帯電話/スマートフォンは、OTP(ワンタイムパスワード)にアクセスして2FAシステムを認証するための便利なデバイスです。

封鎖と禁止の設定

ブルートフォース攻撃を防ぎ、そのIPアドレスのロックダウンまたは禁止を実装するために、ログインまたは登録の繰り返しの試行を認識するために利用できる多くのプラグインとソフトウェアがあります。 プラグインを使用すると、失敗した試行の数を設定したり、Webサイトのバックエンドが不正にアクセスするのを防ぐための他の機能を提供したりできます。

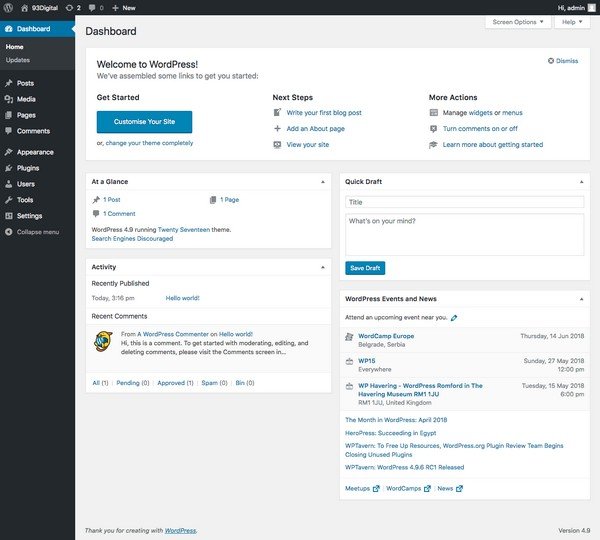

WordPressWebサイトの管理ダッシュボードを保護する

WordPressバックエンドユーザーにとって、ダッシュボードはバックエンドの中で最も魅力的で頻繁に使用される部分です。 デフォルトの使用からカスタマイズまで、Webサイト全体を管理するためのすべてのツールとオプションを提供します。 誰かがダッシュボードをうまくハッキングした場合、それはハッカーにとって最大の勝利であり、ウェブサイトの所有者にとって最も損害を与えることになるでしょう。

したがって、 WordPress管理ダッシュボードには特別な対策を講じる必要があります。 今後考慮できる対策は以下のとおりです。

'wp-admin'ディレクトリの世話をする

すべてがwp-adminディレクトリに配置され、リソースやファイルを含むWebサイト全体を管理できるようになります。 したがって、ディレクトリへの不正アクセスを防止することは、最悪の事態のほとんどを事前に排除することを意味します。

ディレクトリのパスワードを保護するためにWordPressコミュニティによって開発されたプラグインがいくつかあります。 したがって、WordPress管理者ユーザーは、ダッシュボードにアクセスするために2つの異なるパスワードを使用する必要があります。 1つはログインページ用で、もう1つはダッシュボード用です。 このようなプラグインは、[。htpasswd]ファイルを自動的に生成し、パスワードを暗号化して、ファイルのアクセス許可を構成します。

十分な注意を払って管理者ユーザーを追加する

バックエンドのすべての特権を持つスーパー管理者とは別に、他のユーザーもバックエンドにアクセスでき、バックエンドの機能へのさまざまなレベルのアクセス権があります。 バックエンドへの役割ベースのアクセスが可能であり、最も安全だと思われるさまざまなユーザー名とパスワードをバックエンドに付与できます。

管理ディレクトリ内の重要なファイルを監視する

一部のプラグインを使用して、すべての管理者ユーザーが疑わしいアクティビティを監視し、セキュリティの脅威が検出されたときにリアルタイムで測定することができます。

データを暗号化する

最新の暗号化技術を使用して保存および交換されたデータを保護するセキュリティソケット証明書(SSL)を実装している場合は、その間に問題が発生するのを防ぎ、WP管理領域全体とWebサイトを保護できます。

WordPressサイトのデータベースを保護する

WordPressプラットフォームはデータベースに大きく依存しています。これは、テキスト、画像、レイアウトコード、マルチメディアコンテンツなど、WordPressサイト内のあらゆるものがデータベース内にあるため、すべてのWebサイト資産がSQLタイプのデータベースのほとんどの表形式でデータベースに保存されるためです。

SQLインジェクションやその他のサイバー攻撃からデータベースを保護するために、次の方法でデータベースを保護できます。

データベースのパスワードを設定する

データベースに強力なパスワードを設定し、データベースへのアクセスをスーパー管理者の役割に制限して、データベースの改ざんや間違いの可能性を最小限に抑えることができます。

WPプレフィックスを変更する

WordPress Webサイトをインストールする場合、データベーステーブルの設定が発生する可能性があります。これはWPテーブルプレフィックスです。 デフォルトではwp-であり、データベース攻撃などのSQLインジェクションを防ぐために変更する必要があります。 カスタマイズされたプレフィックスのように、wp-からYour-Domain-Nameに変更できます。

データベースの定期的なバックアップを取る

Webサイト全体の定期的なバックアップがある場合とない場合がありますが、データベースのバックアップを設定すると、さまざまな既知および未知の理由によるデータ損失を防ぐことができます。 現在、さまざまな頻度でデータベースをバックアップするための特別な権限を持つバックアッププラグインがあります。

WordPressサイトのホスティングを保護する

検索エンジンはランキング要件を満たすために理想的なSEOに適したホスティングを必要とするため、今日Webサイトをホスティングすることはその成功にとって非常に重要です。 同様に、バックエンドユーザーとフロントエンドユーザーを含むウェブサイトユーザー、パフォーマンスの最適化、コンバージョンの最適化、ユーザーエクスペリエンスは、ホスティング環境とホスティング全体の品質に大きく依存します。

現在、共有ホスティング、VPSホスティング、専用ホスティングなどのデフォルトのWordPressコミュニティホスティングサービス以外のいくつかのホスティングオプションがあり、最も重要なのは、さまざまな規模とサイズのWebサイト向けのKinstaなどのクラウドベースのホスティングサービスです。

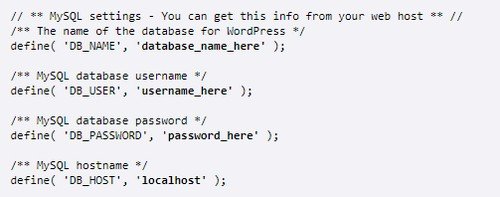

安全なwp-config.phpファイル

WordPressのwp-config.phpファイルへのアクセスは、WordPressのインストール全体に関する非常に重要な情報が含まれているため、ハッカーが悪意を簡単に達成するための重要な成果です。

最善の方法は、ファイルをルートディレクトリよりも高いレベルに移動することです。 WordPressのルートディレクトリの外にある場合でもWordPressがそれを見ることができるので、それを簡単に行うことができます。 したがって、サーバーはそれをより高いレベルで簡単に見つけることができます。

ファイル編集を禁止する

ホスティングサーバーでは、Webサイトのソースに、サイトをスムーズに実行するための重要な情報とアクセス許可を含むいくつかのファイルがあります。 ハッカーや悪意のある要素がサーバーをクラックしてそれらのファイルにアクセスすると、さまざまな被害を与える可能性があります。

スーパー管理者以外のユーザーのファイル編集を禁止すると、これらの損失を簡単に防ぐことができます。 これを行うには、wp-configファイルの最後にコード行を追加するだけです。

ディレクトリのアクセス許可を設定するときは注意してください

ホスティングサーバー上のディレクトリ、サブディレクトリ、およびファイルは、WordPressのセキュリティの重要な側面です。 Webサイトのこれらのコンポーネントに間違ったアクセス許可を設定した場合。 サーバーがとにかく妥協すると、攻撃の可能性が高くなる可能性があります。

したがって、ディレクトリ/サブディレクトリには755のアクセス許可を設定し、ファイルには644のアクセス許可を設定する必要があります。 hosting / c-Panelで利用可能なファイルマネージャーツールを使用すると、権限を簡単に設定または変更できます。 ファイルのアクセス許可の詳細については、ファイルのアクセス許可を理解し、それらを使用してサイトを保護してください。

正しいサーバー接続

従来、サーバー接続にはFTPプロトコルを使用していました。 しかし、SFTPまたはSSHは、サーバー接続を確立するためのより安全で信頼性の高い方法です。

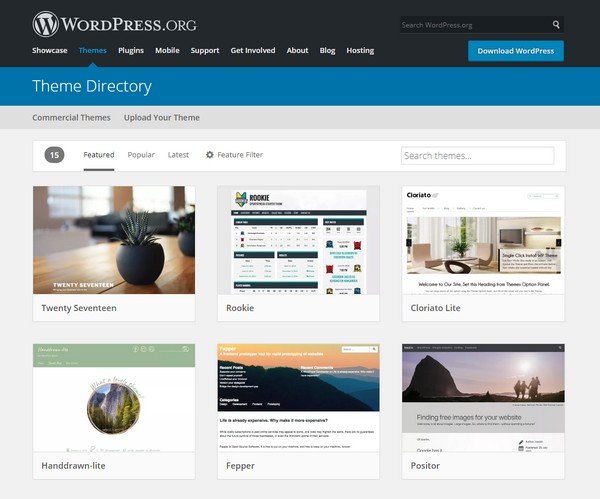

WordPressサイトのテーマとプラグインを保護する

WordPressのテーマとプラグインのほとんどは、サードパーティの開発者によって開発されています。 これらは、セキュリティの観点から完全に信頼できるものではありません。 したがって、それらを安全にレンダリングするためにいくつかの対策を講じる必要があります。 例えば:

定期的に更新する

WordPress Webサイトと同様に、プラグインとテーマの開発者/企業も、WordPressのバージョンに対応し、ユーザーのフィードバックによって認識されるバグや問題を修正するために更新を発行します。 したがって、適切なプラグインを使用して、ダッシュボードから定期的に更新をインストールしてみてください。

WordPressのバージョン情報を隠す

攻撃者にとって、番号などのWordPressのバージョン情報を知っていると、オーダーメイドの攻撃を開発するのに役立ちます。バージョン情報は、WordPressのソースから簡単に入手できます。 これらのバージョン情報をDIYで削除できる場合、または専任のWordPress開発者の助けを借りて削除できる場合は、攻撃者の生活を少し困難にする可能性があります。

結論

私は、初心者と中級レベルのWordPress開発者、および専用のWordPressプラグイン開発者を念頭に置いて上記の投稿を書きました。 したがって、WordPressサイトを保護するための説明されているヒントの実装は、適切で最新のWordPressセキュリティプラグインの助けを借りずに困難であることがわかります。 次のプラグインを使用してサイトにインストールし、これまで以上に安全にすることをお勧めします。

- オールインワンWPセキュリティとファイアウォール

- ブルートフォースログイン保護

- 防弾セキュリティ

- Google認証システム

- iThemes Security、以前はより優れたWPセキュリティ

- Sucuri SecurityWordPressプラグイン

- WordFence

- WPアンチウイルスサイト保護

それでも混乱があり、専門家の助けを借りたい場合。 Perception Systemは、WordPress開発サービスと、WordPress開発者を雇って、困窮しているクライアントがサイトを完全に安全なものにするのを支援する機能を提供します。