스팸 이메일로부터 서버를 보호하는 방법?

게시 됨: 2022-07-25스팸 이메일로부터 서버를 보호하는 방법?

요약:

스패머가 크게 늘어나는 요즘. 스팸 이메일을 보내지 않도록 서버와 클라이언트의 이메일을 보호하는 것이 중요합니다. 이 튜토리얼에서는 서버가 스팸이나 정크 메일을 보내지 않도록 하는 몇 가지 방법을 안내합니다. 일반적으로 대량 이메일 발신자는 상업적 목적으로 사용되지만 봇넷이나 손상된 컴퓨터가 있는 네트워크에 의해 대량으로 사용되는 스팸 이메일의 배후 범인입니다. 그러나 몇 가지 기본 지침에 따라 스팸 이메일을 보내지 못하도록 서버를 보호할 수 있습니다.

스팸 이메일 전송으로부터 서버를 보호하는 4가지 방법

스팸 또는 대량 이메일을 다른 사람에게 보내지 못하도록 서버를 보호하는 방법에는 여러 가지가 있습니다. 아래 단계에 따라 그 중 일부를 알아보세요.

- 모든 클라이언트에 대해 SPF 레코드를 생성하거나 모든 사람이 이메일 보안을 강화하도록 필수로 만들 수 있습니다.

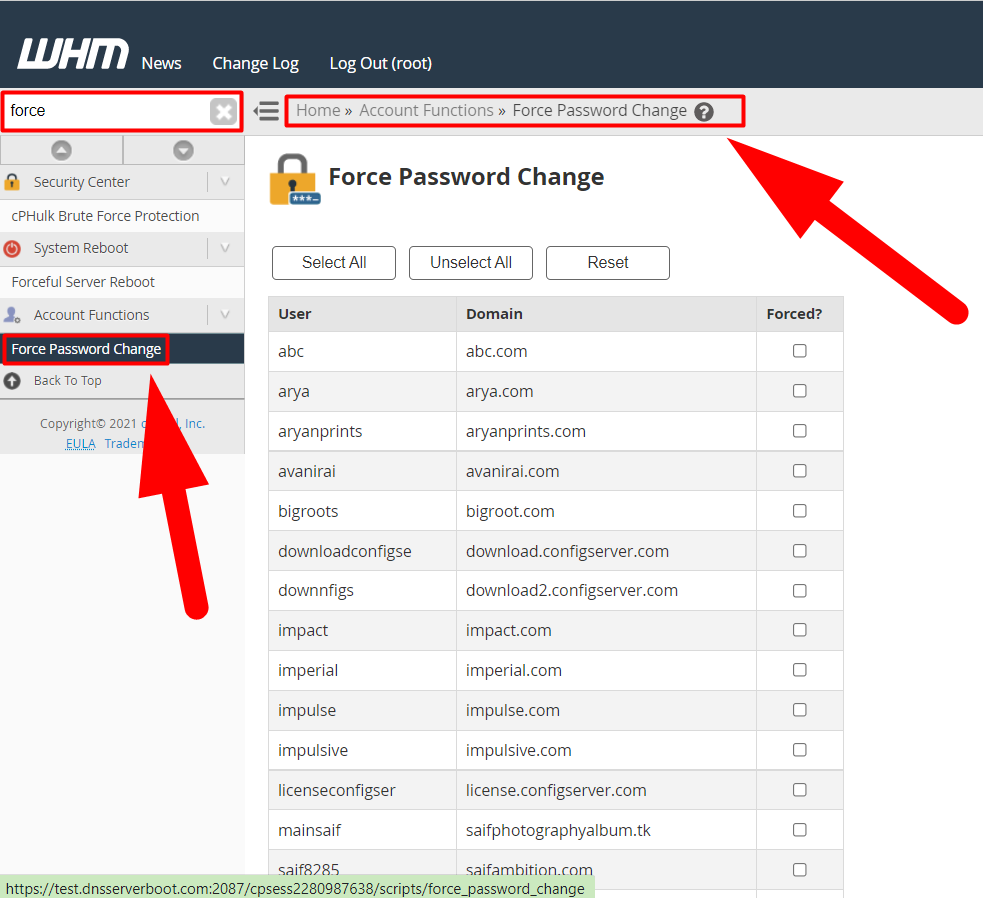

- 모든 클라이언트가 서버의 모든 cPanel 및 이메일 계정에 강력한 암호를 사용하도록 권장합니다. 계정 기능 > 강제 비밀번호 변경 옵션으로 이동하여 cPanel 사용자가 WHM에서 비밀번호를 변경하도록 할 수도 있습니다.

WHM에서 강제 비밀번호 변경 - 모든 웹사이트에서 플러그인, 소프트웨어 및 테마를 업그레이드하십시오 . 애드온을 최신 상태로 유지하면 손상이나 취약성을 피하는 데 도움이 될 수 있습니다.

- 웹사이트의 모든 민감한 페이지에서 항상 ReCaptcha 를 사용하십시오. ReCaptcha는 봇으로부터 페이지를 보호하는 데 사용되는 Turing 테스트입니다. 방문자가 사람인지 아닌지를 구분하는 데 사용됩니다. ReCaptcha를 사용하는 것은 자동화된 봇이 정보를 제출하지 못하게 하여 서버에 불필요한 수많은 요청이 넘쳐날 수 있으므로 적극 권장합니다.

따라서 위의 내용은 서버에서 스팸 이메일을 보내는 것을 방지하는 데 사용할 수 있는 몇 가지 기본 기술입니다. 그러나 문제가 발생 합니다. 스팸 이메일을 보내는 서버를 보호하기에 충분합니까? 아니!! 이러한 전술을 사용하더라도 서버는 여전히 스팸을 발송합니다.

서버가 스팸 이메일로 가득 차 있는지 어떻게 감지합니까?

고객으로부터 이메일을 보내거나 받을 수 없다는 티켓을 받았거나 고객이 보내는 이메일이 스팸 폴더에 있는 경우. 이 경우 문제를 해결하기 위해 아래 문서에 따라 몇 가지 추가 단계를 수행하는 것이 좋습니다.

스팸의 출처를 추적하는 것으로 시작할 수 있습니다. 대부분의 경우 기존 이메일 계정이거나 서버에서 실행되는 PHP 메일링 스크립트입니다. 스팸이 발송된 이메일 주소를 발견했다면 즉시 비밀번호를 변경해야 합니다. 메일링 스크립트가 스팸을 유발하는 경우 스크립트를 비활성화하거나 정확한 위치를 찾으면 스크립트 파일을 삭제하십시오.

스팸의 출처를 감지하는 프로세스는 다음과 같습니다. 이 작업을 수행하려면 서버에 대한 WHM 또는 루트 액세스 권한이 필요합니다.

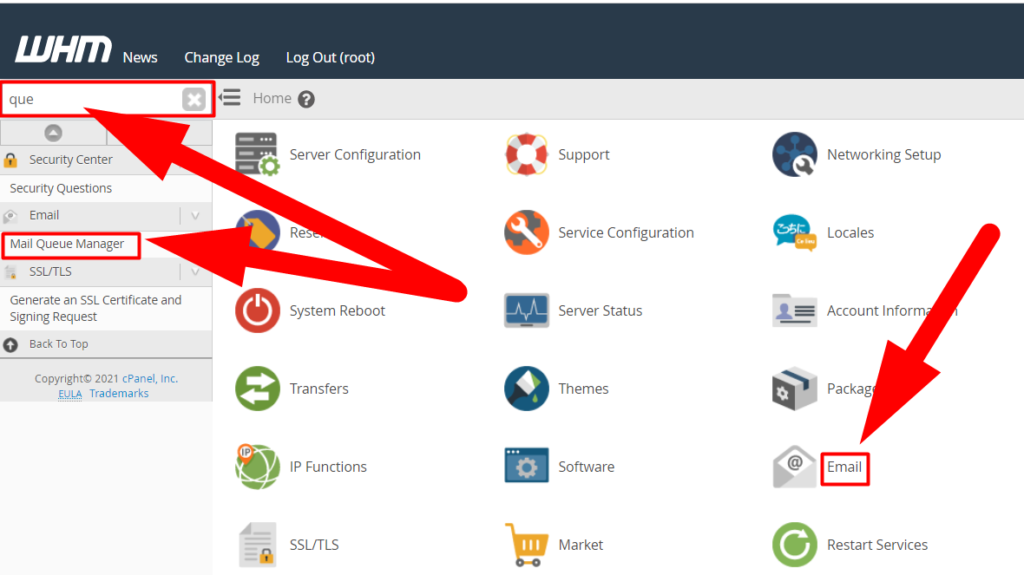

WHM의 "메일 큐 관리자"를 사용하여 스팸 이메일 발신자 감지

- WHM 패널에 로그인합니다.

- 이메일 > 메일 큐 관리자 로 이동하거나 왼쪽 모서리 검색 표시줄에 메일 을 입력하고 결과에서 메일 큐 관리자 옵션을 클릭합니다.

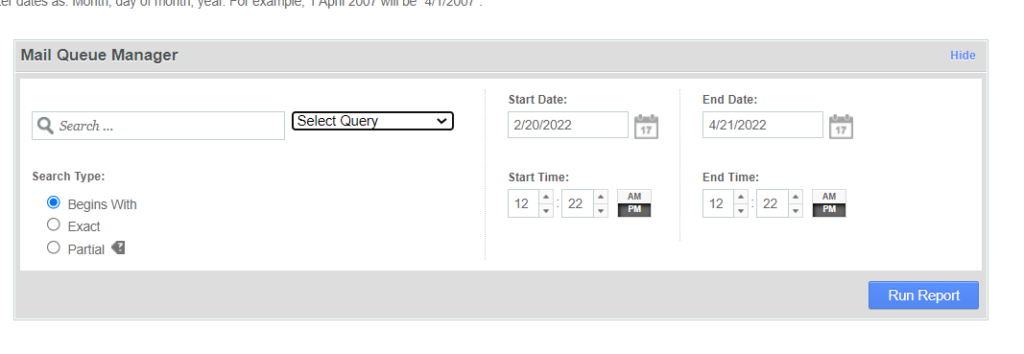

- 검색어를 입력하세요.

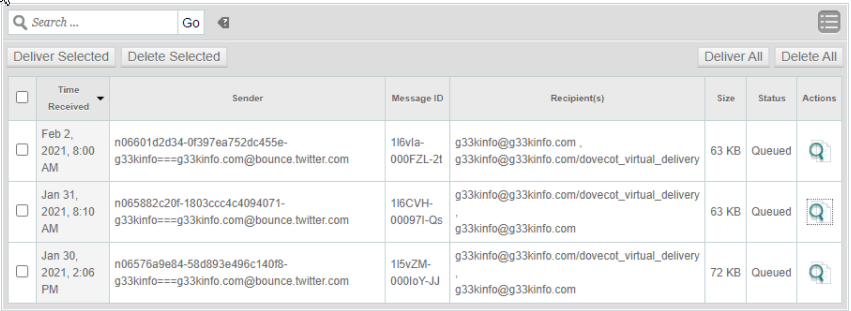

- 선택한 기간 동안의 메시지 목록이 표시됩니다. 계속해서 반복되는 메시지나 발신자를 확인하세요. 돋보기 아이콘을 클릭하면 메시지를 더 자세히 확인할 수 있습니다.

- 스패머를 검사하려면 다음 세부 정보를 확인하십시오.

- 에서

- 주제

- 에게

수신: exampledomain.com의 사용자 이름에서 로컬(Exim 4.93) (봉투-from <[email protected]>) 아이디 1l0OgK-000413-I8 [email protected]의 경우; 2021년 1월 15일 금요일 18:30:01 +0530 보낸 사람 : " [email protected]> 받는 사람 : [email protected] 제목 : 오늘 추가로 쉽게 벌 수 있는 수입 X-PHP-스크립트: 123.456.78.90 용 exampledomain.com/index.php X-PHP-Originating-Script: 1153:class-phpmailer.php 콘텐츠 유형: 텍스트/일반; 문자 집합=UTF-8

- 하나의 제목으로 너무 많은 이메일을 보낸 발신자는 스팸 발송자가 될 가능성이 더 큽니다.

스팸 이메일 계정 즉시 비활성화

이메일의 보낸 사람과 제목 에 초점 을 맞춥니다. 스팸으로 들리면 가능한 한 빨리 해당 이메일의 비밀번호를 변경하거나 스팸을 방지하기 위해 이메일 계정을 일시적으로 비활성화할 수 있습니다. 스팸 메일 계정의 비밀번호를 변경하면 몇 분 안에 계속되는 스팸 메일이 중지됩니다. 그렇지 않은 경우 다른 방법을 따를 수 있습니다.

메일링 스크립트 비활성화

경우에 따라 보낸 사람의 정보 가 비어 있거나 이메일 주소를 제공하지 않습니다. 이 경우 X.PHP-Script 또는 X-PHP-Originating-Script 명령을 살펴보십시오. 두 명령을 모두 분석하면 스팸 스크립트와 연결된 도메인 이름 및 IP 주소를 찾을 수 있습니다.

X-PHP-스크립트: 123.456.78.90용 exampledomain.com/index.php악성 PHP 파일의 이름도 볼 수 있습니다.

X-PHP-Originating-Script: 1153:class-phpmailer.php이제 악성 PHP 파일의 도메인 이름과 이름을 얻었습니다. WHM 계정에 로그인하고 계정 목록 섹션으로 이동하기만 하면 됩니다.

해당 cPanel 계정에 로그인하여 제 경우에는 class-phpmailer.php 인 악성 파일을 삭제합니다.

SSH에서 서버의 악성 스크립트의 정확한 위치를 찾을 수 있습니다. WHM 자격 증명으로 SSH에 로그인하고 아래 명령을 따르십시오.

find /home/user/public_html -type f -name 'class-mailer.php' 메모:/home/user/public_html 경로를 자신의 경로로 바꾸는 것을 잊지 마십시오.class-mailer.php 를 얻은 PHP 스크립트로 바꾸십시오. 내 것을 복사하지 마십시오. 그것은 당신을 위해 작동하지 않습니다.

chmod 000 /path/to/script스팸이 중지되면 메일 큐 관리자 로 이동하여 해당 특정 이메일 주소에서 모든 이메일을 삭제하거나 지웁니다.

그게 다야.

이 기사가 서버에서 스팸 이메일을 줄이는 데 도움이 되기를 바랍니다. 그래도 의심이 가는 경우 Redserverhost.com 을 방문하여 무료 채팅 지원을 열 수 있습니다. 숙련된 기술 지원 팀이 기꺼이 도와드리겠습니다.

이 외에도 추가 문의 및 제안 사항이 있는 경우 Facebook 또는 Twitter 로 문의하실 수 있습니다.