Proste kroki do usuwania złośliwego oprogramowania WordPress

Opublikowany: 2021-10-01Usuwanie złośliwego oprogramowania WordPress nie jest łatwym zadaniem dla początkującego. Tak więc WPMarks jest tutaj, aby poprowadzić Cię naszymi prostymi krokami.

Usuwanie złośliwego oprogramowania ze zhakowanej witryny WordPress nie jest prostym procesem. A ponieważ Google wdrożyło 30-dniowe ograniczenie przeglądów witryn, aby powstrzymać przestępców przed rozprzestrzenianiem złośliwego oprogramowania, dokładne oczyszczenie zhakowanej witryny jest ważniejsze niż kiedykolwiek.

Jak wykryć złośliwe oprogramowanie w witrynie WordPress?

Istnieje wiele metod określania, czy Twoja witryna WordPress lub blog zostały zhakowane lub zainfekowane złośliwym oprogramowaniem lub złośliwym oprogramowaniem.

Najważniejszym aspektem ochrony przed wszelkiego rodzaju zagrożeniami jest zapobieganie, co oznacza, że musimy podjąć określone działania w celu usunięcia złośliwego oprogramowania z naszej witryny WordPress i zabezpieczenia naszej witryny.

Wiele rzeczy może się zdarzyć, gdy złośliwe oprogramowanie zainfekuje witrynę, ale jedno jest pewne: żadna z nich nie jest pozytywna. Oto problemy lub nietypowe działania wyświetlane w witrynie, które mogą pomóc w wykryciu złośliwego oprogramowania w witrynie WordPress:

- Zwiększ wykorzystanie zasobów serwera, w tym sieci WWW i MySQL.

- Kara Google lub czarna lista Google

- Wiadomości wskazujące, że Twoja witryna została naruszona – wiadomość Google „Ta witryna może zostać zhakowana”

- Pojawia się niechciana reklama

- Masowa dystrybucja spamu

- Ransomware dla WordPressa

- Atak phishingowy na WordPress

Kroki usuwania złośliwego oprogramowania WordPress

Oto kilka prostych kroków, które można wdrożyć, aby łatwo usunąć złośliwe oprogramowanie z ich witryny WordPress:

Krok 1: Utwórz kopię zapasową plików witryny i bazy danych

Jeśli to możliwe, użyj funkcji migawki witryny hosta internetowego, aby wykonać kopię zapasową całej witryny. Jest to najbardziej wszechstronna kopia zapasowa całego serwera. Jednak może być dość duży, więc przygotuj się na długie pobieranie.

Niektóre lokacje mogą być dość duże. Na przykład przesłany plik może być ważniejszy niż 1 GB . Ponieważ zawiera wszystkie przesłane pliki, folder wp-content jest folderem wirtualnym na serwerze. Jeśli nie możesz uruchomić wtyczki do tworzenia kopii zapasowych, a Twój host internetowy nie oferuje funkcji „migawki” , możesz użyć Menedżera plików hosta internetowego, aby utworzyć archiwum zip z folderu wp-content, a następnie pobrać ten plik zip .

Jeśli masz na serwerze wiele instalacji WordPressa, powinieneś wykonać ich kopię zapasową indywidualnie.

Krok 2: Teraz sprawdź pobrane pliki kopii zapasowej

Zapisz go na komputerze po utworzeniu kopii zapasowej witryny i kliknij dwukrotnie plik zip, aby go otworzyć. Powinieneś spojrzeć na:

- WordPress Core Files: Możesz pobrać WordPress z WordPress.org i porównać pliki do pobrania z własnymi. Oczywiście nie będziesz potrzebować tych plików, ale możesz ich potrzebować w późniejszym dochodzeniu w sprawie naruszenia.

- Plik wp-config.php: Jest to istotne, ponieważ zawiera nazwę bazy danych WordPress, nazwę użytkownika i hasło, których użyjemy podczas procesu przywracania.

- Plik .htaccess: jedynym sposobem sprawdzenia, czy utworzono kopię zapasową, jest otwarcie folderu kopii zapasowej w oprogramowaniu FTP (takim jak FileZilla) lub aplikacji do edycji kodu (jak nawiasy klamrowe), który pozwala na zbadanie niewidocznych plików (zaznacz opcję Pokaż ukryte pliki) w interfejsie użytkownika aplikacji.

- folder wp-content: W folderze wp-content powinny znajdować się co najmniej trzy katalogi: motywy, przesłane pliki i wtyczki. Czy widzisz swój motyw, wtyczki i przesłane zdjęcia? Jeśli tak jest, oznacza to, że masz solidną kopię zapasową witryny.

- Baza danych: Twoja baza danych powinna zostać wyeksportowana do pliku SQL. Podczas tej procedury nie będziemy usuwać bazy danych, ale zawsze dobrze jest zachować kopię zapasową.

Krok 3: Usuń wszystkie pliki z podkatalogu public_html

Po upewnieniu się, że masz pełną kopię zapasową witryny, usuń wszystkie pliki z folderu public_html . Ale nie usuwaj folderu CGI-bin, ani żadnych katalogów związanych z serwerem, które są wolne od zhakowanych plików

Jeśli hostujesz różne witryny na tym samym koncie, możesz przypuszczać, że wszystkie również zostały naruszone. Infekcja krzyżowa jest dość powszechna. Najlepiej byłoby, gdybyś wyczyścił WSZYSTKIE witryny, więc zrób ich kopię zapasową, pobierz kopie zapasowe, a następnie wykonaj poniższe procedury dla każdej z nich.

Krok 4: Teraz ponownie zainstaluj WordPress

Teraz możesz łatwo ponownie zainstalować WordPressa w publicznym katalogu HTML, jeśli była to pierwotna lokalizacja instalacji WordPressa lub w podkatalogu, jeśli WordPress został zainstalowany w domenie dodatkowej, za pomocą instalatora jednym kliknięciem w panelu sterowania hostingu.

Korzystając z kopii zapasowej witryny, zaktualizuj plik wp-config.php w nowej instalacji WordPress, aby wykorzystać poświadczenia bazy danych z poprzedniej witryny. Spowoduje to połączenie nowej instalacji WordPressa z istniejącą bazą danych. Nie zalecam ponownego przesyłania starego pliku wp-config.php, ponieważ nowy będzie zawierał świeże sole szyfrowania logowania i prawie na pewno będzie pozbawiony złamanego kodu.

Krok 5: Czas zresetować hasła i linki bezpośrednie

Zaloguj się do swojej witryny i zmień wszystkie nazwy użytkowników i hasła. Jeśli zauważysz użytkowników, których nie rozpoznajesz, oznacza to, że Twoja baza danych została naruszona i powinieneś skontaktować się ze specjalistą, aby upewnić się, że w Twojej bazie danych nie pozostał żaden niepożądany kod.

Przejdź do Ustawienia >> Permalinki i zapisz zmiany. Spowoduje to przywrócenie pliku .htaccess , umożliwiając ponowne działanie adresów URL witryny. Upewnij się, że po usunięciu plików na serwerze pokazałeś niewidoczne pliki, aby uniknąć pozostawienia zhakowanych plików .htaccess .

Krok 6: Zainstaluj ponownie wszystkie motywy i wtyczki

Zainstaluj ponownie motyw z nowego pobrania. Jeśli zmodyfikowałeś pliki motywu, przejdź do plików kopii zapasowej i zduplikuj modyfikacje w nowej kopii motywu. Nie przesyłaj poprzedniego motywu, ponieważ możesz nie stwierdzić, które pliki zostały skradzione.

Zainstaluj ponownie wszystkie wtyczki ze źródła WordPress lub płatnego programisty wtyczek. Instalowanie przestarzałych wtyczek nie jest dobrym pomysłem. Podobnie instalowanie wtyczek, które nie są już obsługiwane, nie jest dobrym pomysłem.

Krok 7: Prześlij obrazy z kopii zapasowej

To trudna część. Musisz skopiować swoje stare pliki zdjęć z powrotem do nowego folderu wp-content >> uploads na serwerze. Nie chcesz jednak przenosić żadnych zhakowanych plików w trakcie tego procesu. Musisz dokładnie przejrzeć każdy rok/miesiąc folder w kopii zapasowej i zajrzeć do każdego folderu.

Krok 8: Teraz przeskanuj komputer

Dobrym pomysłem jest skanowanie własnego komputera w poszukiwaniu wirusów, trojanów i programów szpiegujących.

Krok 9: Na koniec zainstaluj wszystkie wtyczki zabezpieczające

Najpierw zainstaluj i aktywuj wtyczkę iControlWP Shield WordPress Security . Następnie sprawdź wszystkie jego ustawienia. Na koniec sugerujemy korzystanie z funkcji Audytu przez kilka miesięcy, aby śledzić wszelkie działania na stronie.

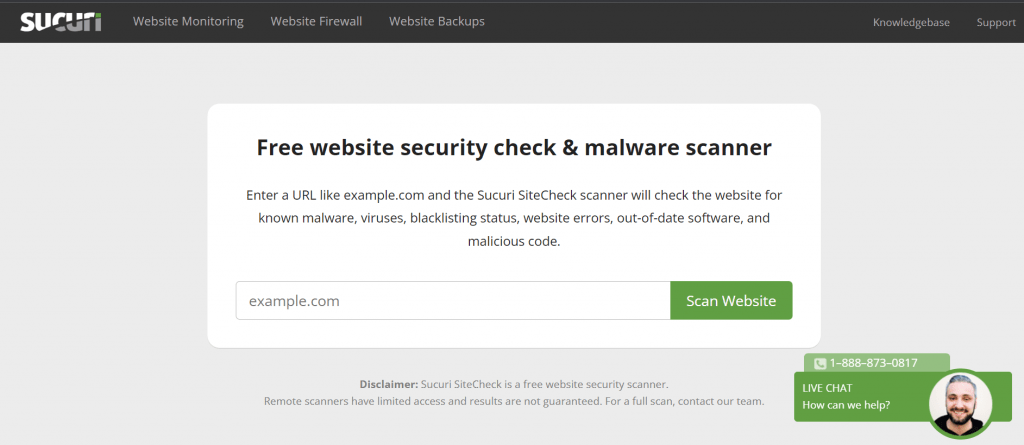

Następnie uruchom Anti-Malware Security i Brute-Force Firewall i dokładnie przeskanuj witrynę. Przeskanuj witrynę za pomocą sprawdzania witryny Sucuri, aby upewnić się, że niczego nie przeoczyłeś.

Znalezienie głównej przyczyny włamania do WordPressa może być trudne, jeśli nie jesteś profesjonalistą, ale nie jest niemożliwe, jeśli masz bystre oko.

Podsumować

To wszystko, mamy nadzieję, że dowiedziałeś się wszystkiego o prostych krokach do usuwania złośliwego oprogramowania WordPress . A dla gościa, który poprosił nas o napisanie artykułu na temat Co to jest widżet na WordPressie , mamy na ten temat dedykowany artykuł.

Jeśli podobał Ci się ten post, zasubskrybuj nasze samouczki wideo WordPress na kanale YouTube . Pamiętaj, aby śledzić nas na Pintereście.

Przyjmujemy wszelkiego rodzaju sugestie gości, ponieważ nieustannie motywują nas do poprawy. Zapraszam do komentowania poniżej.