MongoDB: Potężna, ale niepewna baza danych NoSQL

Opublikowany: 2023-01-22MongoDB to potężny system baz danych zorientowany na dokumenty, który doskonale nadaje się do nowoczesnych aplikacji internetowych. Ma doskonałą skalowalność i jest bardzo łatwy w użyciu. Jednak jednym z potencjalnych problemów związanych z bezpieczeństwem MongoDB jest wstrzyknięcie nosql. Wstrzyknięcie Nosql to rodzaj ataku, w którym złośliwe dane wejściowe są dostarczane do bazy danych nosql w celu wykonania niezamierzonych działań lub uzyskania dostępu do poufnych danych. Może się tak zdarzyć, jeśli dane wprowadzone przez użytkownika nie zostaną odpowiednio zweryfikowane lub oczyszczone. Na szczęście sterownik MongoDB ma wbudowane zabezpieczenia przed atakami iniekcji nosql. Jednak nadal ważne jest, aby być świadomym tego problemu z bezpieczeństwem i podjąć kroki, aby mu zapobiec.

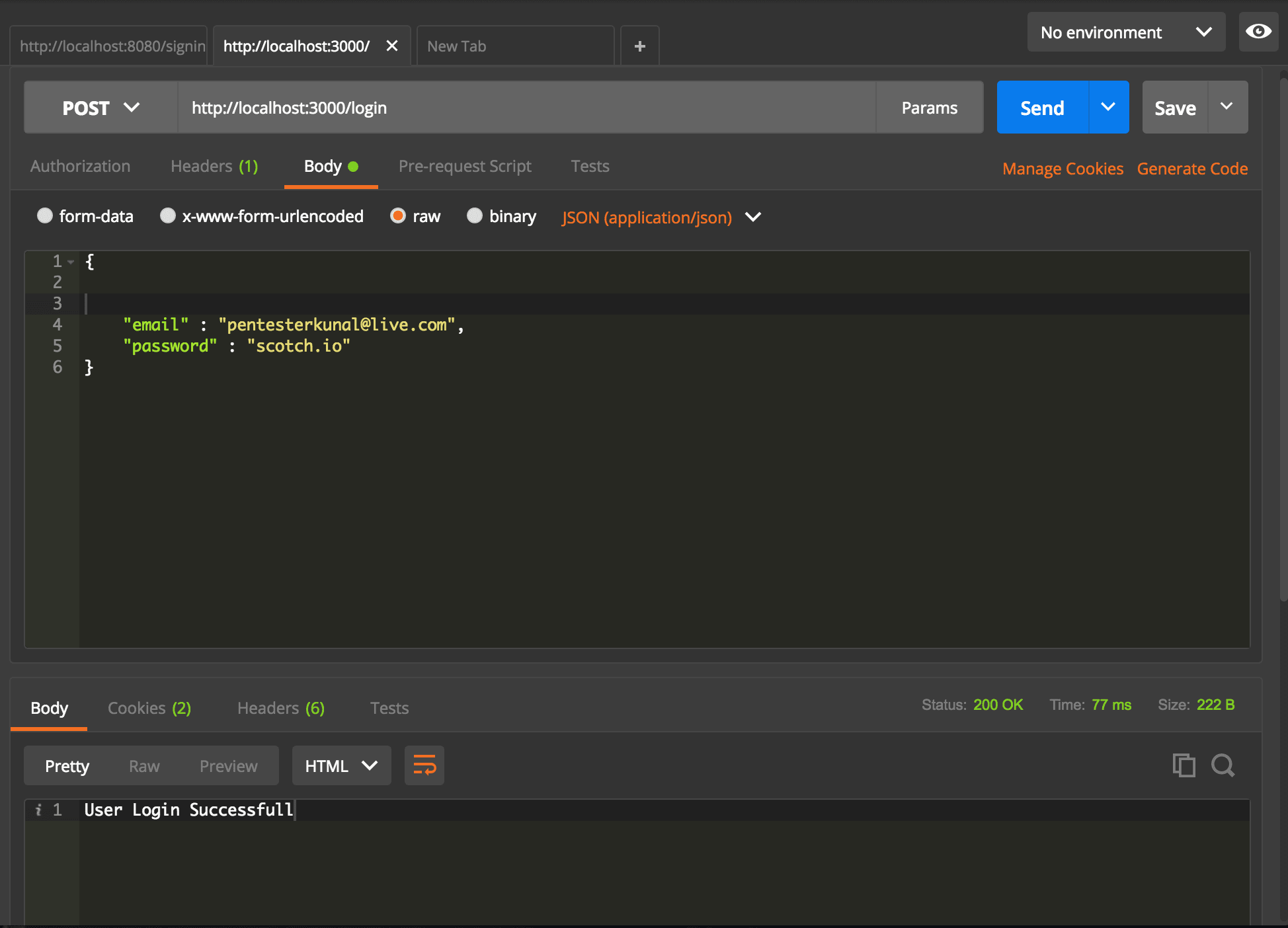

Pod względem popularności MongoDB jest piątym najpopularniejszym magazynem danych, ustępując jedynie popularnej bazie danych Apache Cassandra i innym silnikom NoSQL. Ponieważ nie ma standardu języka NoSQL, proces wstrzykiwania każdego dostawcy jest dostosowany do używanego języka zapytań. PHP jest używany w większości przypadków wstrzykiwania NoSQL w Internecie, a niektóre z nich omówię później. Gdy wyrażenie JS jest umieszczane w klauzuli $where lub przekazywane do funkcji mapReduce lub group, Mongo obsługuje ocenę. W rezultacie, jeśli wprowadzimy prawidłowy JavaScript do ciągu zapytania i poprawnie dopasujemy cudzysłowy, Mongo będzie mogło uruchomić nasz JavaScript. Aby osiągnąć nasz cel, jakim jest znalezienie wszystkich prawidłowych użytkowników, wolimy przekazać coś, co zawsze będzie prawdziwe. Ta aplikacja stosu MEAN składa się z trzech części: Express, Mongo i Node.

Oczekiwany obiekt wygląda następująco: Odbierany kod dla Express wygląda następująco: Możesz wprowadzić nową wartość, zastępując pole nazwy użytkownika lub hasła prawidłowym zapytaniem Mongo . Aby uniknąć zastrzyków NoSQL, niezwykle ważne jest opracowanie silnej bazy kodu. Zanim utwardzisz instancję mongo i kod aplikacji, powinieneś zrobić kilka rzeczy. Możesz ograniczyć lub uniemożliwić wstrzykiwanie swojego kodu, bez względu na to, ile lat lub jak zaawansowany jest Twój język.

Wstrzyknięcie NoSQL to luka w zabezpieczeniach ochrony danych, która umożliwia atakującemu włączenie złośliwych danych wejściowych do zapytania dostarczonego przez użytkownika końcowego i wykonanie niechcianego polecenia w bazie danych.

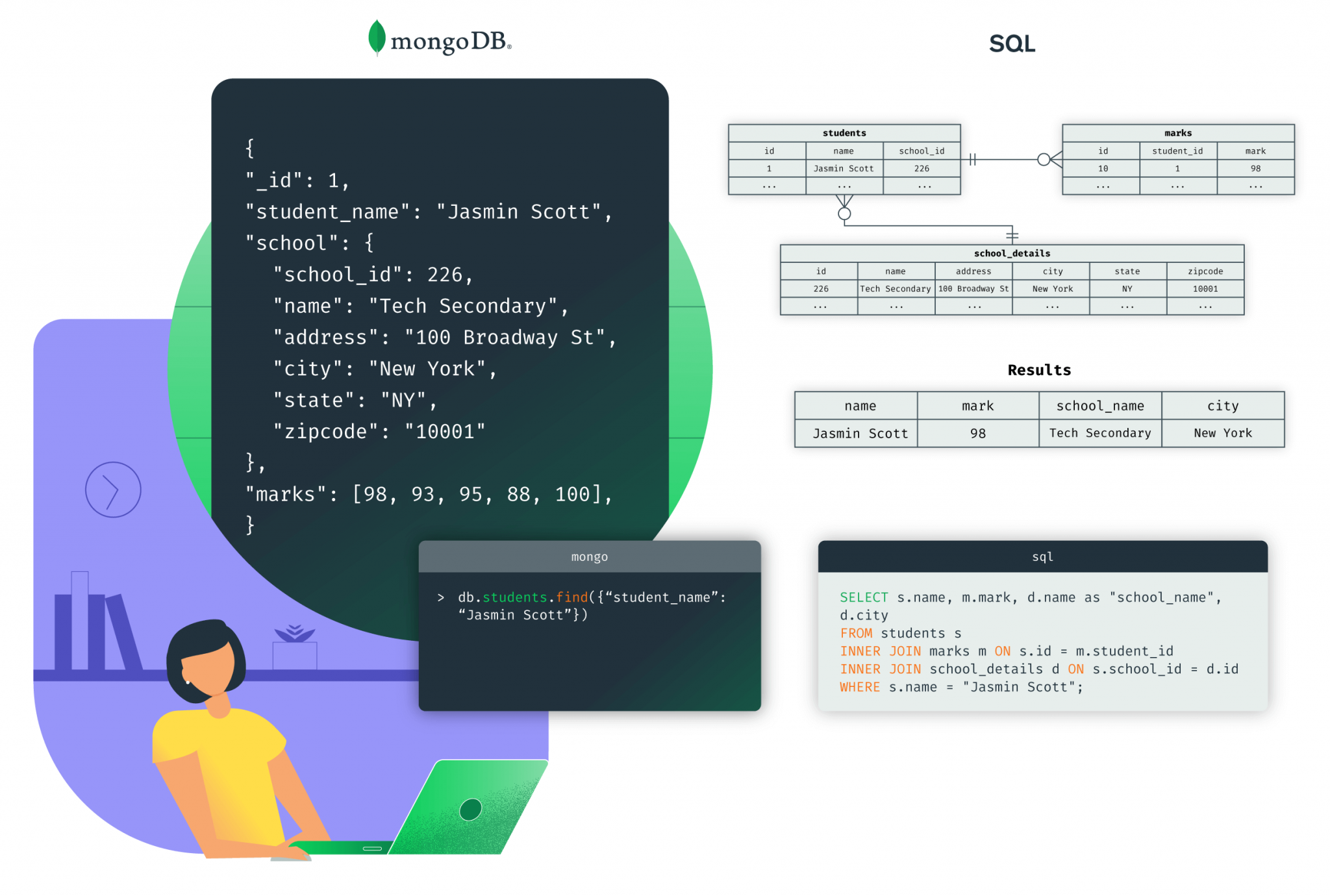

Baza danych MongoDB oparta jest na nierelacyjnym modelu dokumentu. W rezultacie jest to baza danych NoSQL (NoSQL = Not-only-SQL), która znacząco różni się od relacyjnych baz danych typu Oracle, MySQL czy Microsoft SQL Server.

Bazy danych dokumentów, bazy danych klucz-wartość, magazyny z szerokimi kolumnami i bazy danych wykresów to tylko niektóre z dostępnych typów baz danych NoSQL . Baza danych MongoDB NoSQL jest najczęściej używana na świecie.

Object Data Modeling (ODM) to nowa biblioteka opracowywana dla MongoDB i Node. Zarządzane są relacje między danymi, przeprowadzana jest walidacja schematu, a kod MongoDB jest tłumaczony na reprezentację tych obiektów za pomocą tego. MongoDB, baza danych dokumentów NoSQL , nie wymaga schematu do działania.

Czy w Mongodb możliwe jest wstrzykiwanie?

Nie ma ostatecznej odpowiedzi na to pytanie, ponieważ zależy to od konkretnej implementacji MongoDB. Jednak generalnie możliwe jest wstrzyknięcie kodu do MongoDB za pomocą funkcji zdefiniowanych przez użytkownika (UDF). UDF umożliwiają programistom rozszerzenie funkcjonalności MongoDB poprzez pisanie własnych niestandardowych funkcji. Te funkcje mogą być następnie używane w zapytaniach i aktualizacjach, tak jak każda inna wbudowana funkcja. Ponadto UDF mogą być używane do uzyskiwania dostępu do danych ze źródeł zewnętrznych, takich jak inne bazy danych lub usługi sieciowe. Dzięki temu możliwe jest wstrzyknięcie kodu do MongoDB, co w innym przypadku nie byłoby możliwe.

Fakt, że MongoDB jest najpopularniejszą bazą danych ze względu na swoją skalowalność, jest jednym z powodów, dla których jest tak popularny. Aplikacja internetowa zawiera polecenia MongoDB, które służą jej do pobierania i wyświetlania danych. Podatność MongoDB, podobnie jak każdej innej bazy danych, wynika z ataków polegających na iniekcji SQL. Złośliwa kwerenda jest automatycznie rozpoznawana przez bazę danych tak, jakby była inną, i zwraca żądane dane atakującemu. Atakujący może to wykorzystać jako sposób na przejęcie kontroli nad Twoimi danymi wejściowymi. Atakujący może przejąć serwer, jeśli dane wejściowe są nieprawidłowe. MongoDB zawiera kilka wbudowanych funkcji bezpieczeństwa do tworzenia bezpiecznych zapytań bez JavaScript. Jeśli jednak w zapytaniu musisz użyć języka JavaScript, musisz postępować zgodnie z najlepszymi praktykami.

Mongodb i Dynamodb: bazy danych Nosql nadal podatne na wstrzykiwanie Sql

Pomimo faktu, że MongoDB jest bazą danych NoSQL, ataki SQL injection nadal stanowią problem, ponieważ programista jest nadal narażony, jeśli nie uda mu się odpowiednio oczyścić danych wejściowych. MongoDB nie używa SQL do zapytań, co oznacza, że jeśli programista nie odpowiednio oczyści danych wejściowych, rezultatem nadal jest atak typu „wstrzyknięcie” . Jedną z najpowszechniejszych technik hakerskich w sieci jest wstrzyknięcie kodu SQL, które polega na wstrzyknięciu złośliwego kodu do instrukcji SQL za pośrednictwem danych wprowadzanych na stronie internetowej. Ataki SQL injection nadal stanowią problem z DynamoDB, pomimo statusu NoSQL; jednak, ponieważ dane wejściowe nie są odpowiednio oczyszczone, programista jest nadal narażony na ataki.

Czy istnieje odpowiednik Sql Injection dla Mongodb?

W tej chwili nie ma znanego odpowiednika SQL Injection dla MongoDB. Chociaż MongoDB jest mniej podatny na ataki iniekcyjne niż bazy danych SQL, nie jest całkowicie odporny. Ataki iniekcyjne na MongoDB mogą wystąpić, jeśli dane wejściowe niezaufanego użytkownika zostaną użyte bez odpowiedniej weryfikacji lub oczyszczenia. Jeśli ataki te nie zostaną odpowiednio przeprowadzone, mogą umożliwić atakującemu modyfikację danych, wykonanie niezamierzonych działań lub uzyskanie dostępu do poufnych informacji.

Większość ataków iniekcyjnych jest możliwa dzięki niewystarczającej sanityzacji danych wejściowych. Para cudzysłowów jest powszechnie używana do odróżnienia kodu od danych w języku, ale nie zawsze tak jest. Wielu programistów nie oczyszcza danych wprowadzanych przez użytkowników, przez co ich aplikacje są podatne na błędy. Dowiedz się więcej o atakach typu SQL injection w MongoDB. Bazy danych NoSQL, które mają wbudowane sharding, mają tę zaletę, że mogą rosnąć w poziomie, a nie w pionie. Deweloper, który nie przeprowadzi odpowiedniej dezynfekcji danych wejściowych, nadal będzie narażony na ataki iniekcyjne. Atak NoSQL injection jest podobny do luki w zabezpieczeniach typu SQL injection, ponieważ wykorzystuje oczyszczone dane wejściowe użytkownika podczas opracowywania zapytań do bazy danych.

Zawsze należy zapoznać się z dokumentacją i wytycznymi dotyczącymi bezpieczeństwa bazy danych NoSQL. Przed użyciem ataków typu SQL injection w celu zaatakowania aplikacji należy upewnić się, że dane zostały oczyszczone, aby zmniejszyć ich podatność na zagrożenia. Zuar może pomóc Ci określić, jakie ulepszenia możesz wprowadzić w swoim obecnym systemie, aby uczynić go bardziej wydajnym i zautomatyzować wprowadzanie danych.

Ataki iniekcyjne Mongodb: jak chronić swoje dane

MongoDB to popularna baza danych NoSQL, która pozwala na szybsze tworzenie aplikacji. Pomimo faktu, że MongoDB jest bazą danych zorientowaną na dokumenty, każdy złośliwy ładunek wprowadzony do niej może mieć poważne konsekwencje. Za pomocą wstrzyknięcia kodu JSON możliwy jest atak iniekcyjny na MongoDB. Aplikacje MEAN w dużym stopniu polegają na MongoDB, więc atakujący może użyć kodu JSON do przesyłania danych za jego pośrednictwem. złośliwy ładunek jest wstrzykiwany do baz danych innych niż SQL, takich jak MongoDB, zgodnie z iniekcją NoSQL. Wstrzyknięcie złośliwego ładunku do MongoDB może mieć dalekosiężne skutki, a wstrzyknięcia NoSQL mogą być poważne.

Czy Mongodb obsługuje Nosql?

Tak. MongoDB to baza danych NoSQL, która używa formatu podobnego do JSON do przechowywania danych. Bazy danych NoSQL są często używane w przypadku dużych zbiorów danych i aplikacji internetowych działających w czasie rzeczywistym.

MongoDB to zorientowany na dokumenty system zarządzania bazą danych, który jest typu open source i wykorzystuje system zarządzania bazą danych typu open source. Baza danych MongoDB przechowuje dane w plikach płaskich we własnych binarnych obiektach pamięci masowej. Przechowywanie danych jest niezwykle kompaktowe i wydajne, dzięki czemu idealnie nadaje się do dużych wolumenów. Systemy zarządzania bazami danych korzystające z technologii NoSQL różnią się od relacyjnych baz danych zasadniczo. MongoDB obsługuje przetwarzanie wsadowe za pomocą funkcji agregacji. Architektura MongoDB przechowuje dokumenty w jednej kolekcji. Ponieważ kolekcja jest pozbawiona schematów, można ją porównać z innym dokumentem w tej samej kolekcji na podstawie innej zawartości, pól i rozmiarów. W rezultacie MongoDB nie można uznać za alternatywę dla NoSQL.

Tworzenie i wykorzystywanie schematów MongoDB to tylko jedna z wielu zalet. Koncepcja schematu polega na stworzeniu zestawu reguł klasyfikacji danych. Nazwa schematu może określać sposób przypisywania pól, dozwolone typy danych i sposób uzyskiwania dostępu do danych. Pozwala to na uporządkowanie danych w łatwiejszy i prostszy sposób. Możliwość skalowania bazy danych jest również cechą MongoDB. Dzięki MongoDB nie musisz martwić się o duże ilości danych. Wynika to z szybkiego i wydajnego systemu indeksowania B-drzew. Ponadto MongoDB zawiera system dziennika, który zapewnia, że Twoje dane są zawsze aktualne. MongoDB to doskonała baza danych dokumentów, ponieważ jest bardzo łatwa w użyciu i można ją bardzo dobrze skalować. MongoDB to świetna baza danych NoSQL , ponieważ jest prosta w użyciu i niezawodna.

Wstrzyknięcie polecenia Mongodb

Wstrzyknięcie polecenia MongoDB to luka w zabezpieczeniach, która pojawia się, gdy niezaufane dane wejściowe użytkownika są przekazywane do polecenia powłoki MongoDB. Może to pozwolić atakującemu na wykonanie dowolnych poleceń na serwerze, co może doprowadzić do utraty danych lub naruszenia bezpieczeństwa serwera.

Co to jest wtrysk poleceń?

Wstrzyknięcie polecenia to rodzaj cyberataku, w którym system operacyjny hosta (OS) jest atakowany za pomocą dowolnych poleceń. Zagrożony aktor wstrzykuje polecenia, wykorzystując lukę w zabezpieczeniach aplikacji, taką jak brak sprawdzania poprawności danych wejściowych.

Czy Mongodb zapobiega wstrzykiwaniu Sql?

Pomimo faktu, że bazy danych NoSQL, takie jak MongoDB, nie są oparte na SQL, są w stanie wykonywać zapytania na podstawie danych wprowadzonych przez użytkownika. Innymi słowy, jeśli programista nie oczyści odpowiednio danych wejściowych, nadal jest narażony na ataki iniekcyjne.

Co to jest wstrzykiwanie Xquery?

Wstrzykiwanie XQuery może wyliczać zmienne w środowisku ofiary, wstrzykiwać polecenia do lokalnego hosta lub wykonywać zapytania do zdalnych plików i źródeł danych. Ataki SQL injection są podobne do tych przeprowadzanych przez tunelowanie przez punkt wejścia aplikacji w celu uzyskania dostępu do warstwy dostępu do zasobów.

Przykład wtrysku Mongodb Sql

Przykładem wstrzyknięcia Mongodb sql jest sytuacja, gdy złośliwy użytkownik próbuje wstrzyknąć kod SQL do bazy danych MongoDB w celu uzyskania dostępu do wrażliwych danych. Można to zrobić, wykorzystując luki w aplikacji używanej do interakcji z bazą danych lub bezpośrednio uzyskując dostęp do samego serwera bazy danych. W obu przypadkach atakujący może wykonać dowolne polecenia SQL, które mogą doprowadzić do ujawnienia poufnych informacji lub zmiany lub zniszczenia danych.

Mangusta: zapobieganie atakom iniekcyjnym Mongodb

Atakujący wstrzykują niestandardowe zapytania do instancji MongoDB, aby wykorzystać luki w bazie danych MongoDB. Atakowi iniekcji MongoDB można zapobiec, filtrując dane wprowadzane przez użytkownika, uniemożliwiając im konstruowanie zapytań do bazy danych oraz uniemożliwiając korzystanie z danych wprowadzonych przez użytkownika.

Zapobieganie zastrzykom Mongodb

Wstrzykiwanie MongoDB to forma ataku polegająca na wstawieniu złośliwego kodu do bazy danych MongoDB. Można to zrobić na wiele sposobów, na przykład wprowadzając dane użytkownika lub wykorzystując lukę w oprogramowaniu bazy danych. Po wstrzyknięciu kodu można go użyć do modyfikacji lub usunięcia danych lub uzyskania dostępu do poufnych informacji. Aby zapobiec wstrzykiwaniu MongoDB, ważne jest, aby upewnić się, że wszystkie dane wprowadzane przez użytkownika są sprawdzane i czyszczone przed zapisaniem ich w bazie danych. Ponadto wskazane jest aktualizowanie oprogramowania bazy danych, ponieważ często wykrywane i wykorzystywane są nowe luki w zabezpieczeniach.

Bezpieczeństwo może zostać poważnie zagrożone w MongoDB, po prostu konfigurując certyfikaty uwierzytelniające i szyfrując dane. Żądania HTTP niosą ze sobą parametry, które otrzymują atakujący, dzięki czemu mogą udać się na koniec świata, aby je zdobyć. W tym przypadku nieoczyszczone zmienne są przekazywane do zapytania MongoDB, co powoduje przerwanie struktury orientacji zapytania o dokument i czasami skutkuje uruchomieniem samego kodu bazy danych. Brak serializowanych danych w MongoDB pozwala uniknąć możliwości integracji bezpośrednich parametrów, co stwarza potencjalne ryzyko. Wykorzystanie danych API w sformatowanym tekście, a tym samym potrzeba przeanalizowania danych, może powodować rywalizację między odbiorcą serwera a odbiorcą bazy danych. Naruszenie bezpieczeństwa danych może stanowić poważne zagrożenie bezpieczeństwa. Używając operatora $where, ciąg znaków można ocenić wewnątrz samego serwera. Podczas wyszukiwania uczniów w wieku większym niż Y zapytanie będzie wyższe niż Y. W takim przypadku moduł sanitize nie będzie w stanie rozwiązać problemu. Działa również słabo, ponieważ nie jest zoptymalizowany pod kątem indeksów, co zostało opisane w porażce.

Jak można zapobiec wstrzykiwaniu Sql?

Ataki SQL Injection nigdy nie zostaną zatrzymane, chyba że na przygotowanych instrukcjach zostanie przeprowadzona walidacja danych wejściowych i paraliż. Nigdy nie jest dobrym pomysłem, aby kod aplikacji używał danych wejściowych w swojej aplikacji. Aby oczyścić wszystkie dane wejściowe, takie jak formularze internetowe, programista musi również oczyścić wszystkie dane wejściowe, w tym formularze dla przeglądarek internetowych.

Zapobieganie atakom Sql Injection z ucieczką postaci

SQL injection to metoda, za pomocą której atakujący wstrzykują złośliwy kod SQL do aplikacji internetowej w celu uzyskania dostępu do bazy danych lub manipulowania danymi. Możliwe jest uniknięcie iniekcji SQL poprzez stosowanie znaków ucieczki. Gdy serwer SQL akceptuje znaki wejściowe, takie jak „/ — ;”, może je zinterpretować jako ataki typu SQL injection.

W przeciwieństwie do standardowych baz danych SQL, bazy danych NoSQL pozwalają na złagodzenie wymagań dotyczących spójności. W tym systemie jest mniej kontroli spójności i ograniczeń relacyjnych, co ma zalety pod względem skalowalności i wydajności. Chociaż bazy danych NoSQL nie są oparte na SQL, pozostają podatne na iniekcję. Bazy danych NoSQL są mniej podatne na iniekcję, ponieważ nie opierają się na tym samym schemacie bazy danych, co tradycyjna baza danych. W rezultacie luka jest trudniejsza do wykorzystania przez atakujących.

Czy można chronić bazę danych przed wstrzyknięciem kodu?

W ramach rozwiązania można uniknąć luk SQL Injection w aplikacjach internetowych, stosując sparametryzowane zapytania do bazy danych z powiązanymi, wpisanymi parametrami i ostrożnie używając sparametryzowanych procedur przechowywanych w bazie danych. Osiąga się to za pomocą języka programowania Java. W tej sekcji omówiono języki programowania, takie jak PHP, NET i inne.

Niebezpieczeństwa wstrzykiwania kodu

Atakujący mogą wstrzykiwać złośliwy kod do aplikacji internetowych, aby wykonywać złośliwe działania w imieniu użytkownika, korzystając z wstrzykiwania kodu luki w zabezpieczeniach. Podczas kontrolowania aktywności możliwe jest sprawdzanie poprawności danych wprowadzonych przez użytkownika i stosowanie przygotowanych instrukcji ze sparametryzowanymi zapytaniami w celu uniknięcia ataków polegających na wstrzykiwaniu kodu. Ponadto bardzo ważne jest, aby unikać umieszczania danych wejściowych użytkownika w zapytaniu przed umieszczeniem ich w zapytaniu.

Przykład wstrzyknięcia Nosql

Atak iniekcyjny NoSQL to rodzaj ataku iniekcyjnego, którego celem są bazy danych NoSQL. Bazy danych NoSQL są coraz częściej wykorzystywane przez aplikacje internetowe do przechowywania danych. Jednak te bazy danych często nie są tak bezpieczne jak tradycyjne relacyjne bazy danych. To czyni je podatnymi na ataki iniekcyjne.

W ataku iniekcji NoSQL osoba atakująca wstawia złośliwy kod do bazy danych NoSQL. Ten kod jest następnie wykonywany przez bazę danych. Może to umożliwić atakującemu dostęp do poufnych danych, modyfikowanie danych lub usuwanie danych. Ataki iniekcji NoSQL mogą być bardzo szkodliwe dla organizacji.

Istnieje kilka sposobów zapobiegania atakom iniekcji NoSQL. Po pierwsze, podczas uzyskiwania dostępu do bazy danych NoSQL należy używać zapytań sparametryzowanych. Pomoże to zapewnić, że do bazy danych zostaną wprowadzone tylko prawidłowe dane. Po drugie, podczas akceptowania danych wejściowych od użytkowników należy używać białej listy dozwolonych znaków. Pomoże to zapobiec wstawianiu złośliwego kodu do bazy danych. Na koniec należy aktualizować bazę danych NoSQL za pomocą najnowszych poprawek bezpieczeństwa.

Różne — i niebezpieczne — bazy danych nosql

Popularność baz NoSQL wynika przede wszystkim z ich zdolności do wydajniejszego przechowywania danych. Pozostają one podatne na ataki polegające na wstrzykiwaniu, jeśli programista nie odpowiednio zdezynfekuje dane wejściowe.

Ściągawka do zastrzyków Mongodb

Wstrzykiwanie MongoDB to technika wykorzystywana do wykorzystywania luk w aplikacjach internetowych korzystających z baz danych MongoDB. Wstrzykując złośliwy kod do zapytań MongoDB, osoba atakująca może uzyskać dostęp do wrażliwych danych, a nawet wykonać dowolny kod na serwerze. Ściągawka do wstrzykiwania MongoDB to skrócony przewodnik dla programistów i specjalistów ds. bezpieczeństwa, którzy muszą zabezpieczyć swoje aplikacje internetowe przed tego typu atakami. Zawiera wskazówki, jak prawidłowo weryfikować dane wprowadzane przez użytkownika, oczyszczać zapytania do bazy danych i konfigurować uprawnienia MongoDB .

Niedawno wyjaśniłem, jak zhakować lukę NoSQL , aby wziąć udział w programie nagród za błędy. W tym poście omówię kilka metod, aby ustalić, czy zastrzyki są możliwe. Bazy danych NoSQL, takie jak Mongo, wykorzystują zarówno JavaScript, jak i wtrysk BSON. Jeśli chcesz wstrzyknąć coś zawsze fałszywego, powinieneś mieć możliwość kontrolowania całej zawartości zapytania. Na przykład strona produktu z parametrem identyfikatora produktu do wstrzykiwania może zwrócić szczegóły produktu dla jednego zapytania, ale pusty produkt nie jest wyświetlany. Jeśli spróbujemy dopasować wszystko oprócz identyfikatora 5: db.product.find(*id: 5*: 5*) lub jeśli użyjemy operatorów $in lub $nin, takich jak dblink.dblink(), nie uda nam się być w stanie odzyskać żadnych danych. Wersje „prawda” i „fałsz” będą się różnić, jeśli wstrzyknięcie się powiedzie.

Wstrzykiwanie czasu jest identyczne jak wstrzykiwanie ślepej wartości logicznej, z wyjątkiem tego, że nie próbuje ładować strony wolniej (dla prawdy) lub szybciej (dla fałszu). JS można wykonać tylko w bazie danych podczas wstrzykiwania czasu. Jeśli miejsce wstrzyknięcia można wstrzyknąć, nie można uzyskać dostępu do danych bez interwencji skryptu wstrzykiwania SQL.

Co to jest ślepy zastrzyk Nosql?

Gdy wywołanie NoSQL używa wartości pochodzącej z żądania klienta bez uprzedniego oczyszczenia, wartość jest wstrzykiwana. Cyberprzestępcy mogą wykorzystać tę lukę do wykonania dowolnego kodu NoSQL, co może skutkować kradzieżą danych lub przejęciem kontroli nad dodatkowymi komponentami serwera.

Cockroachdb vs Mongodb: który jest odpowiedni dla Ciebie?

Mongo to baza danych będąca podzbiorem MongoDB, podczas gdy CockroachDB to RDBMS. CockroachDB obsługuje szeroką gamę baz danych, w tym tabele, wiersze, kolumny i indeksy. To doskonały wybór dla baz danych, które wymagają silnej obsługi struktury danych, indeksów i skalowania. Iniekcje SQL to rodzaj ataku komputerowego, w którym złośliwy kod jest wstrzykiwany do bazy danych w celu uzyskania dostępu do informacji. Wstrzyknięcia SQL są nielegalne, jeśli są używane w połączeniu z witryną konkurencji. Iniekcje SQL to rodzaj ataku, który może prowadzić do kradzieży danych, przejęcia konta, a nawet przejęcia strony internetowej.