Mongoose — biblioteka modelowania danych obiektowych dla MongoDB i Node Js

Opublikowany: 2023-01-22Mongoose to biblioteka do modelowania danych obiektowych (ODM) dla MongoDB i Node.js. Jest to specyficzne dla MongoDB rozszerzenie koncepcji Object Document Mapper (ODM).

Mongoose zapewnia proste, oparte na schemacie rozwiązanie do modelowania danych aplikacji. Obejmuje wbudowane rzutowanie typów, walidację, budowanie zapytań, zaczepy logiki biznesowej i wiele więcej, od razu po wyjęciu z pudełka.

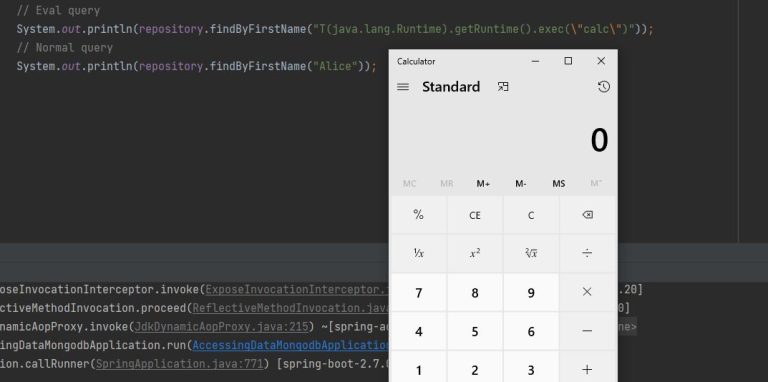

Atak iniekcyjny NoSQL jest taki sam jak atak iniekcyjny SQL, ponieważ osoba atakująca wykorzystuje dane wejściowe oczyszczone przez użytkownika podczas konstruowania zapytania. Korzystając z biblioteki oczyszczającej, takiej jak MongoDB, możesz zapobiegać atakom polegającym na wstrzykiwaniu kodu SQL.

Jest to biblioteka Object Data Modeling (ODM), której można używać z MongoDB i Node. Relacje między danymi, sprawdzanie poprawności schematu i tłumaczenie są obsługiwane przez ten system. MongoDB to nieustrukturyzowana baza danych NoSQL, która nie używa łańcuchów schematu.

, operacja asynchroniczna, jest wbudowana w Mongoose firmy Promises. Zapisując je, a następnie zwracając je do narzędzi, możesz wykonywać zapytania. W rezultacie możesz tworzyć MyModel i inne podobne aplikacje.

Czy Nosql jest podatny na ataki iniekcyjne?

Wstrzyknięcie NoSQL ma miejsce, gdy użytkownikowi końcowemu nie udaje się zdezynfekować dostarczanego zapytania, co pozwala atakującemu na wykonanie złośliwych danych wejściowych.

Luka w zabezpieczeniach NoSQL Injection, podobnie jak luka w zabezpieczeniach SQL Injection, opiera się na słabościach, które są słabo rozumiane i wykorzystywane. Osoba atakująca, która nie ma uprawnień do odczytu lub zmiany danych zaplecza, może je przeglądać lub modyfikować. Atak skryptowy po stronie serwera na bazę danych NoSQL w celu ulepszenia bazy danych jest jednym z najczęstszych typów. Podczas wstrzykiwania zapytań NoSQL programiści muszą sprawdzać poprawność danych użytkownika, identyfikując niezamierzone struktury danych, takie jak obiekty i tablice, których można użyć w zapytaniach NoSQL. W niektórych przypadkach dane wtrysku można przekonwertować na oczekiwany typ przy użyciu modeli z określonym typem. Aby odnieść sukces, aplikacja musi mieć również prawa dostępu oprócz praw dostępu.

Luki Mongodb sprawiają, że jest to główny cel hakerów

Ponieważ MongoDB jest podatny na ataki SQL injection , hakerzy są bardziej skłonni do atakowania go. Ataki SQL injection, znane również jako ataki oparte na SQL, są jedną z najczęstszych metod uzyskiwania dostępu do baz danych i stron internetowych. Przechowywanie haseł MongoDB jest szczególnie podatne na tego typu ataki, ponieważ nie ma możliwości przechowywania poufnych danych. Ponadto MongoDB nie obsługuje zewnętrznych narzędzi szyfrujących, co utrudnia złośliwym podmiotom kradzież danych.

Czy Mongodb jest podatny na wstrzyknięcie?

Mongodb nie jest podatny na wstrzyknięcie.

Bezpieczeństwo w MongoDB może zostać znacznie zagrożone, jeśli skonfigurowane zostaną tylko certyfikaty uwierzytelniające lub zostanie przeprowadzone szyfrowanie danych. Atakujący może zastosować odmianę otrzymanych parametrów HTTP w celu osiągnięcia wyższego poziomu bezpieczeństwa. Nieoczyszczone zmienne są przekazywane do zapytań MongoDB w strukturze orientacji zapytania dokumentu i czasami są wykonywane jako sam kod bazy danych. Zamiast uwzględniać bezpośrednie parametry, które mogłyby stanowić zagrożenie, MongoDB nie serializuje swoich danych. Gdy interfejs API koduje dane w sformatowanym tekście, a następnie je analizuje, osoba wywołująca serwer i odbiorca bazy danych mogą się nie zgadzać. Jeśli tak się stanie, możliwe jest, że poufne informacje zostaną naruszone. Gdy używany jest operator $where, ciąg znaków może być oceniany na samym serwerze. Jeśli Y jest większe niż wiek uczniów przy stole, zapytanie będzie większe niż Y. Moduł sanitize nie będzie w stanie rozwiązać tego problemu. Oprócz opisanych niepowodzeń wydajność serwera spada, ponieważ indeksy nie są zoptymalizowane pod kątem użycia.

Framework Node.js to oparta na Chrome platforma oparta na JavaScript. W rezultacie jest w tej samej lidze, co reszta sieci. Dzięki temu Node.js jest doskonałym narzędziem do budowania aplikacji webowych. Ataki SQL injection są również zagrożeniem dla MongoDB, ponieważ jest to potężne narzędzie. MongoDB jest doskonałym narzędziem w połączeniu z Node.js. Bazy danych SQL mają bardziej rygorystyczne wymagania dotyczące spójności, podczas gdy bazy danych NoSQL pozwalają na łagodniejsze wymagania. Ponieważ jest mniej kontroli spójności i ograniczeń, wydajność i skalowanie są łatwiejsze. Nawet jeśli bazy danych NoSQL nie używają składni SQL, są podatne na iniekcję.

Ataki Sql Injection: Zagrożenie dla Mongodb

Luka w zabezpieczeniach związana z iniekcją SQL może zostać wykorzystana do wstawienia złośliwego kodu do instrukcji SQL. Tego kodu można następnie użyć do zastąpienia lub zmodyfikowania danych bazy danych. Użytkownicy mogą bezpośrednio wprowadzać dane do bazy danych MongoDB bez konieczności przechodzenia przez język skryptowy, co czyni ją podatną na ataki SQL injection. Ponieważ MongoDB nie polega na SQL do pobierania danych, jest mniej podatny na ataki typu SQL injection.

Które z poniższych wdrożeń można wykonać, aby zapobiec exploitom Nosql Injection?

Istnieje kilka różnych sposobów zapobiegania atakom NoSQL w postaci iniekcji: 1. Użyj sparametryzowanych zapytań 2. Użyj procedur składowanych 3. Użyj narzędzia do mapowania obiektowo-relacyjnego 4. Użyj zapory aplikacji internetowej Sparametryzowane zapytania są najskuteczniejszym sposobem zapobiegania exploitom w postaci iniekcji NoSQL , ponieważ uniemożliwiają atakującemu wstawienie złośliwego kodu do zapytania. Procedury składowane pomagają również chronić przed atakami iniekcyjnymi NoSQL, ponieważ umożliwiają bazie danych wstępną kompilację kodu SQL i uniemożliwiają atakującemu wstawienie złośliwego kodu. Narzędzia mapowania obiektowo-relacyjnego i zapory sieciowe aplikacji internetowych mogą również pomóc w zapobieganiu atakom iniekcji NoSQL, zapewniając warstwę bezpieczeństwa między bazą danych a aplikacją internetową.

Luka umożliwiająca wstrzyknięcie do bazy danych NoSQL to błąd napotkany w aplikacji internetowej korzystającej z tego typu bazy danych. Luka w zabezpieczeniach aplikacji internetowej umożliwia złośliwemu podmiotowi ominięcie uwierzytelniania, wyodrębnienie danych, modyfikację danych, a nawet uzyskanie pełnej kontroli nad aplikacją. Użytkownicy mogą również wprowadzać dane do zapytań NoSQL, które zazwyczaj są oparte na formacie JSON. Dane wejściowe muszą zostać odkażone, aby były bezpieczne przed wstrzyknięciami. Operator $where, używany przez zapytania MongoDB, jest często używany w połączeniu z atakiem na obiekty JavaScript, co stanowi poważne wyzwanie dla NoSQL. Osoba atakująca może również przekazać złośliwy ciąg zawierający dowolny kod JavaScript, na przykład, jeśli operator $where zostanie prawidłowo oceniony jako kod JavaScript. Dane wprowadzane przez użytkownika powinny być zawsze niezaufane, jeśli chcesz uniknąć iniekcji NoSQL.

Zapobiegaj lukom w zabezpieczeniach Sql Injection w aplikacjach internetowych

W aplikacjach internetowych można uniknąć luk związanych z iniekcją SQL, wykorzystując powiązania, wpisywane parametry, a także sparametryzowane zapytania do bazy danych z procedurami składowanymi, które używają odpowiedniej liczby parametrów. W tym celu można wykorzystać języki programowania, takie jak Java, .NET, PHP i inne.