Nosql Injection – poważna luka w zabezpieczeniach aplikacji internetowych

Opublikowany: 2022-11-17Wstrzyknięcie Nosql to rodzaj luki w zabezpieczeniach aplikacji internetowych, w której osoba atakująca jest w stanie wykonać złośliwy kod, wstrzykując go do bazy danych nosql. Można to zrobić na wiele sposobów, na przykład wprowadzając dane użytkownika, które nie zostały odpowiednio zweryfikowane, lub wykorzystując lukę w kodzie aplikacji. Gdy osoba atakująca pomyślnie wstrzyknie swój kod, może uzyskać dostęp do poufnych danych, zmodyfikować je lub usunąć. Ataki iniekcyjne Nosql mogą być bardzo szkodliwe dla organizacji, ponieważ mogą prowadzić do utraty lub kradzieży danych, a także do uszczerbku na reputacji.

Istnieje kilka rodzajów luk, które można wykorzystać w ataku polegającym na wstrzyknięciu, i są one jednymi z najbardziej niebezpiecznych. Słaba dezynfekcja danych wejściowych jest głównym czynnikiem przyczyniającym się do ataków iniekcyjnych. Zapytania SQL nie są używane w bazach danych NoSQL (znanych również jako nierelacyjne bazy danych). Ponadto niepowodzenie w oczyszczeniu danych wprowadzonych przez użytkownika może nadal stanowić poważne zagrożenie. Ponieważ nie ma potrzeby budowania całej relacyjnej bazy danych, bazy danych NoSQL można łatwo skalować w poziomie dzięki automatycznemu dzieleniu na fragmenty. Bez konieczności definiowania schematu dane mogą być dodawane do bazy danych, co pozwala na jej działanie zgodnie z szybkimi cyklami zwinnymi. Wstrzykiwanie MongoDB może być używane do atakowania aplikacji internetowych MEAN (MongoDB, Express, Angular i Node).

W przypadku aplikacji internetowych często używane są bazy danych NoSQL, takie jak MongoDB. Na przykład strona internetowa może zażądać poświadczeń konta użytkownika za pomocą formularza internetowego. Używając kodu wstrzykiwania NoSQL , w tym kodu JavaScript, możesz uzyskać dostęp do wykonania tego kodu. Należy to zrobić, aby dane zostały odpowiednio oczyszczone przed użyciem w zapytaniu.

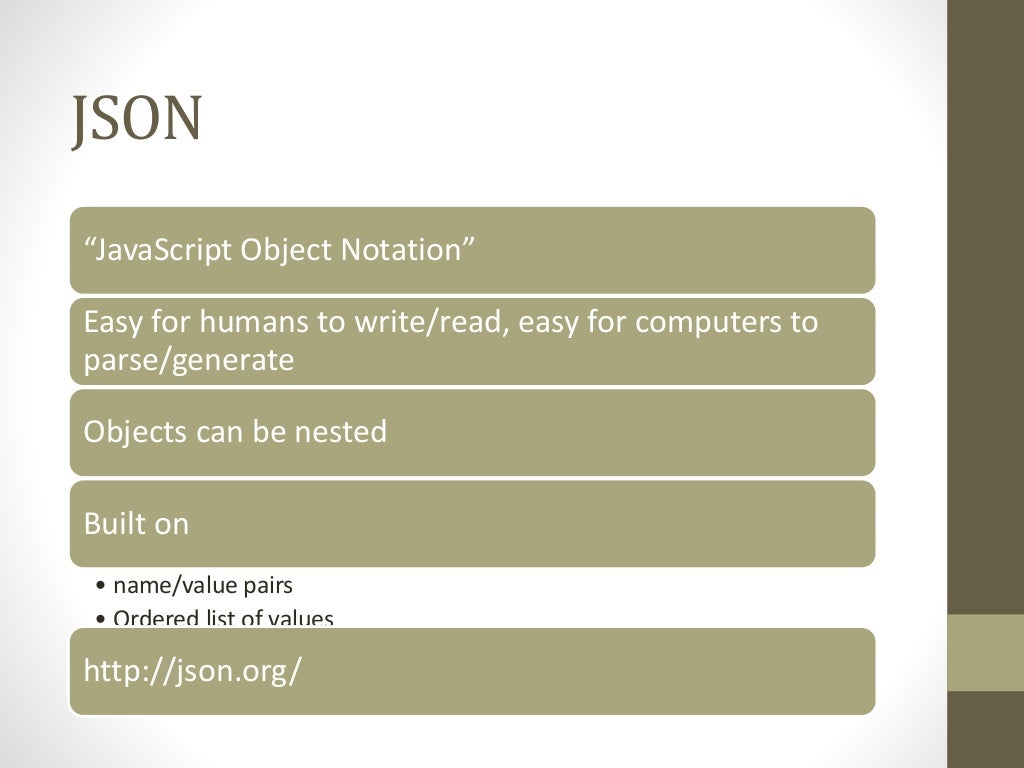

Co to jest baza danych NoSQL? Zamiast używać kolumn i wierszy do przechowywania danych w relacyjnej bazie danych, technologia baz danych NoSQL przechowuje dane w dokumentach JSON. Chodzi o to, że NoSQL to coś więcej niż tylko SQL; jest to również „nie tylko SQL”, a nie „żadny SQL”.

Co to jest wtrysk w bazie danych?

Wstrzyknięcie to technika używana do wstawiania złośliwego kodu do bazy danych. Kod ten może służyć do modyfikowania danych, usuwania danych, a nawet tworzenia nowych użytkowników. Zastrzyki są głównym problemem bezpieczeństwa każdej witryny, która opiera się na bazie danych.

Osoba atakująca może uzyskać prawa administracyjne do bazy danych, przeprowadzając pomyślny atak; w innych przypadkach osoba atakująca może uzyskać dostęp do list użytkowników, całych tabel lub całej bazy danych. Przed obliczeniem potencjalnego kosztu SQLi należy wziąć pod uwagę możliwość utraty zaufania klientów w przypadku kradzieży danych osobowych, takich jak numery telefonów, adresy i informacje o kartach kredytowych. Ponieważ iniekcje SQL opierają się na odpowiedzi serwera i wzorcach zachowań, ich wykonanie jest wolniejsze, ale może być jeszcze bardziej niebezpieczne. Gdy niektóre funkcje serwera bazy danych używane przez aplikację internetową są włączone, osoby atakujące są w stanie przeprowadzić tylko ten typ ataku. Polecenie atakującego można również zmienić, niepoprawnie filtrując znaki. File Transfer Appliance (FTA), produkt firmy Accellion, padł ofiarą nietypowego ataku. Umowy o wolnym handlu są szeroko stosowane w organizacjach na całym świecie do przenoszenia dużych, wrażliwych plików.

Wiele organizacji, które korzystały z urządzenia FTA, jest obecnie dotkniętych atakiem łańcucha dostaw Accellion. Wiele zapór sieciowych aplikacji internetowych jest zintegrowanych z innymi rozwiązaniami bezpieczeństwa. Imperva wykorzystuje rozpoznawanie sygnatur, reputację IP i inne techniki bezpieczeństwa do wykrywania i blokowania iniekcji SQL za pomocą WAF. WAF stosuje techniki crowdsourcingu oprócz technik crowdsourcingu, aby zapewnić szybkie rozprzestrzenianie się nowych zagrożeń w całej bazie użytkowników.

Ataki typu SQL injection to skuteczna metoda uzyskiwania dostępu do bardzo wrażliwych danych. Pomyślny atak typu SQL injection wymaga od osoby atakującej zlokalizowania wrażliwych danych wejściowych w aplikacji internetowej lub na stronie internetowej. Gdy aplikacja lub strona internetowa ma lukę umożliwiającą wstrzyknięcie kodu SQL , używa danych wprowadzonych przez użytkownika bezpośrednio w zapytaniu SQL w celu określenia bieżącego stanu bazy danych. Zapory sieciowe mogą zapobiegać tym atakom, blokując określone rodzaje ruchu. Zapora ogniowa może również pomóc w ochronie przed atakami typu SQL injection, blokując ruch docierający do warstwy 7 OSI.

Dlaczego hakerzy używają Sql Injection?

SQL injection to metoda wykorzystania luk w serwisie internetowym lub aplikacji komputerowej poprzez wprowadzenie danych. Polecenia SQL mogą być używane na przykład do wprowadzania danych, takich jak dane logowania, pola wyszukiwania lub pola „zarejestruj się”. Można uzyskać dostęp do systemu i ujawnić przechowywane w nim dane za pomocą złożonych sekwencji kodu.

Czy Nosql jest bezpieczny przed atakami iniekcyjnymi?

Bazy danych NoSQL nie są odporne na ataki typu injection, ale generalnie są na nie bardziej odporne niż relacyjne bazy danych. Wynika to z faktu, że bazy danych NoSQL nie używają języka SQL, a zatem nie używają tego samego typu języka zapytań, który jest podatny na ataki iniekcyjne. Ponadto bazy danych NoSQL zazwyczaj mają ściślejszą kontrolę nad tym, jakie typy danych mogą być w nich przechowywane, co może pomóc w zapobieganiu wstrzykiwaniu złośliwych danych.

Nierelacyjne bazy danych i systemy przechowywania danych, które nie używają języka zapytań SQL, nazywane są bazami danych NoSQL. W ostatnich latach na rynku pojawiło się wiele baz danych NoSQL, w tym MongoDB, CassandraDB, CouchDB czy Riak. Ponieważ zapytania NoSQL nie są wykonywane w tych bazach danych NoSQL (innych niż SQL/nie tylko SQL), są one również podatne na ataki iniekcyjne. Najnowsze wersje tych szybko rozwijających się i młodych baz danych są wymagane przez programistów. Jako programista bardzo ważne jest zrozumienie używanego języka, aby uniknąć wrażliwych konstrukcji. Podczas tworzenia zapytań do bazy danych kod aplikacji powinien unikać oczyszczonych danych wejściowych użytkownika. Bazy danych inne niż SQL, takie jak MongoDB, mają wbudowane funkcje, które unikają JavaScript w zapytaniach do baz danych, ale jeśli JavaScript jest nieunikniony, wymagana jest walidacja.

Plusy i minusy baz danych Nosql

Ataki SQL injection mogą wystąpić w MongoDB, bazie danych NoSQL. Atakujący może wstrzyknąć złośliwe polecenia SQL do zapytania bazy danych w celu uzyskania dostępu do serwera bazy danych. MongoDB jest podatny na błędy wstrzykiwania SQL, oprócz błędów wstrzykiwania SQL, które umożliwiają dostęp do nieautoryzowanych danych. Pomimo faktu, że MongoDB nie jest odporny na tego typu ataki, korzystanie z biblioteki oczyszczającej, takiej jak MongoDB, może pomóc w obronie przed nimi. Ze względu na możliwość przechowywania dużych ilości danych bez konieczności polegania na scentralizowanej bazie danych, bazy danych NoSQL stają się coraz bardziej popularne. Ta popularność ma jednak swoją cenę; Bazy danych NoSQL nie są tak bezpieczne jak tradycyjne bazy danych. Na przykład ochrona przed iniekcją SQL nie jest uwzględniona w żadnym z nich, ponieważ brakuje im tego samego poziomu bezpieczeństwa. Ponadto bazy danych NoSQL nie są w stanie korzystać z zewnętrznych narzędzi szyfrujących, co naraża je na ryzyko kradzieży danych. Pomimo tych zagrożeń nowoczesne bazy danych NoSQL nadal są cennym narzędziem do przechowywania dużych ilości danych. Obsługują transakcje ACID i mogą być chronione za pomocą różnych środków bezpieczeństwa, takich jak przechowywanie haseł. Pomimo faktu, że bazy danych NoSQL nie są odporne na ataki, oferują znaczące korzyści, jeśli chodzi o przechowywanie danych i bezpieczeństwo.

Czy Mongodb ma zastrzyk?

Mongodb nie ma iniekcji SQL, ponieważ używa JSON i BSON zamiast języka SQL. Ponadto język zapytań mongodb jest bardziej restrykcyjny niż SQL, co utrudnia wstrzykiwanie złośliwego kodu.

Skalowalność MongoDB, w przeciwieństwie do innych baz NoSQL, sprawia, że jest to jedna z najpopularniejszych baz danych. Aplikacja internetowa MongoDB opiera się na poleceniach pobierania i wyświetlania danych. MongoDB, jak każda inna baza danych, jest podatna na ataki SQL injection. Baza danych rozpozna i zwróci atakującemu informacje wymagane przez złośliwą kwerendę, tak jakby to była jakakolwiek inna kwerenda. Może to doprowadzić do tego, że osoba atakująca wykorzysta niewłaściwą sanityzację danych wejściowych. W wielu przypadkach osoba atakująca ma dostęp do serwera, jeśli w ataku DDoS zostanie użyte nieprawidłowe wejście. Bezpieczne tworzenie zapytań za pomocą MongoDB jest tak proste, jak korzystanie z wbudowanych funkcji bezpieczeństwa. Jeśli jednak w zapytaniu wymagany jest JavaScript, zawsze należy postępować zgodnie z najlepszymi praktykami.

Jak chronić swoją bazę danych Mongodb przed atakami Sql Injection

Atakujący wstrzykują złośliwy kod SQL do aplikacji internetowej w celu uzyskania dostępu do poufnych informacji lub wykorzystania luk w aplikacji. Ponieważ jego schemat bazy danych jest oparty na Microsoft SQL Server, MongoDB jest podatny na ataki SQL injection. MongoDB wykorzystuje format danych JSON, co umożliwia przeprowadzenie ataku. Format JSON jest powszechnie używany do transmisji danych w aplikacjach internetowych, więc wstrzyknięcie kodu JSON do aplikacji MEAN może pozwolić na ataki typu injection na bazę danych MongoDB. Jedną z najczęstszych luk w zabezpieczeniach internetowych jest wstrzykiwanie kodu SQL, ale można go również wykorzystać do obejścia uwierzytelniania w aplikacjach. Pomimo tego, że DynamoDB jest bazą danych NoSQL, nadal jest podatny na ataki typu SQL injection, które nie wymagają PartiQL.

Co to jest wtrysk SQL i jak działa?

Wstrzykiwanie kodu SQL to technika wstrzykiwania kodu, która może zniszczyć bazę danych. Wstrzykiwanie SQL jest jedną z najczęstszych technik hakerskich w sieci. Wstrzyknięcie SQL to umieszczenie złośliwego kodu w instrukcjach SQL za pośrednictwem strony internetowej. Jak działa iniekcja SQL? Atakujący umieszcza złośliwy kod w źle zaprojektowanej aplikacji internetowej, aby uzyskać dostęp do danych, do których nie powinien mieć dostępu. Złośliwy kod jest zwykle wstawiany do pól wejściowych, które są podatne na wstrzyknięcie kodu. Następnie atakujący przesyła złośliwy kod do aplikacji internetowej, która następnie wykonuje kod. Jeśli kod zostanie wykonany, osoba atakująca może uzyskać dostęp do poufnych danych, takich jak hasła, numery kart kredytowych i inne. Mogą również wstawiać, usuwać lub aktualizować dane w Twojej bazie danych.

Twierdzenie, że tylko PreparedStatement zapewnia dobrą obronę, nie jest dobrym pomysłem. Wszystkie elementy runtime muszą posiadać funkcję parametryzacji (?), która również musi być włączona. Dostęp typu DBA i admin do serwera bazy danych nie powinien być przypisany do konta aplikacji. W rezultacie, jeśli aplikacja zostanie naruszona, atakujący nie będą mogli uzyskać dostępu do bazy danych.

SQL injection to luka, którą hakerzy mogą wykorzystać w celu uzyskania dostępu do poufnych danych. Atakujący może go użyć do uzyskania nieautoryzowanego dostępu do danych lub manipulowania nimi w sposób, który normalnie byłby niemożliwy. Luka w zabezpieczeniach umożliwiająca wstrzyknięcie kodu SQL to taka, którą osoba atakująca może wykorzystać do wstrzyknięcia danych bezpośrednio do zapytania SQL ze strony internetowej. Ta luka umożliwia atakującym uzyskanie dostępu do informacji, do których nie powinni mieć dostępu.

Ataki Sql Injection: jak im zapobiegać

Ataki typu SQL injection to jeden z najczęstszych rodzajów ataków na aplikacje internetowe. Ich obecność może stanowić zagrożenie dla wrażliwych informacji, dlatego tak trudno jest im zapobiec. Zawsze sprawdzaj swoją witrynę internetową pod kątem ewentualnych luk w zabezpieczeniach SQL Injection . Możesz pomóc w wykrywaniu i naprawianiu tych luk za pomocą narzędzia bezpieczeństwa, takiego jak WebSecurityChecker.

Narzędzie do wstrzykiwania Nosql

Atak iniekcyjny NoSQL to rodzaj ataku iniekcyjnego, którego celem są bazy danych NoSQL. Bazy danych NoSQL są coraz częściej wykorzystywane przez aplikacje internetowe do przechowywania danych. Jednak te bazy danych często nie są tak dobrze chronione jak tradycyjne bazy danych SQL, co czyni je podatnymi na ataki.

W ataku iniekcji NoSQL osoba atakująca wstawia złośliwy kod do aplikacji internetowej, która wchodzi w interakcję z bazą danych NoSQL. Ten kod może skłonić bazę danych do wykonania niezamierzonych działań, takich jak zwrócenie nieprawidłowych danych lub ujawnienie poufnych informacji.

Ataki iniekcyjne NoSQL mogą być bardzo trudne do wykrycia i zapobiegania. Istnieją jednak pewne kroki, które twórcy stron internetowych mogą podjąć, aby pomóc chronić swoje aplikacje, takie jak używanie sparametryzowanych zapytań i sprawdzanie poprawności danych wejściowych.

Nosqli to proste narzędzie do wstrzykiwania nosql zaprojektowane specjalnie do generowania plików nosql. Ta aplikacja ma na celu zapewnienie interfejsu wiersza poleceń, który jest szybki, dokładny i łatwy w użyciu, a także szybkość, dokładność i szybkość. Zamierzam dodać możliwości ekstrakcji do Mongodb w przyszłości, ponieważ obecnie tylko to wykrywam. Jeśli chcesz zapoznać się z innymi funkcjami lub opcjami konfiguracji, wyślij żądanie ściągnięcia lub problem. Możemy licencjonować nasz kod, o ile projekt nosqli jest open source, co oznacza, że zawsze będzie dostępny do pobrania.