Najlepsze praktyki dotyczące bezpieczeństwa SaaS: ochrona danych użytkownika

Opublikowany: 2023-10-31W dzisiejszej erze cyfrowej korzystamy z wielu aplikacji i usług online, powszechnie znanych jako oprogramowanie jako usługa (SaaS). Kilka przykładów usług SaaS to BigCommerce, Google Workspace, Salesforce i Dropbox. Chociaż usługi te ułatwiły nam życie, przechowują nasze cenne dane. Jeśli te usługi SaaS nie są odpowiednio zarządzane, mogą działać jako potencjalna brama do naruszeń bezpieczeństwa danych.

W tym miejscu pojawiają się najlepsze praktyki bezpieczeństwa SaaS. Dzięki kilku prostym, ale skutecznym praktykom można łatwo chronić swoje dane.

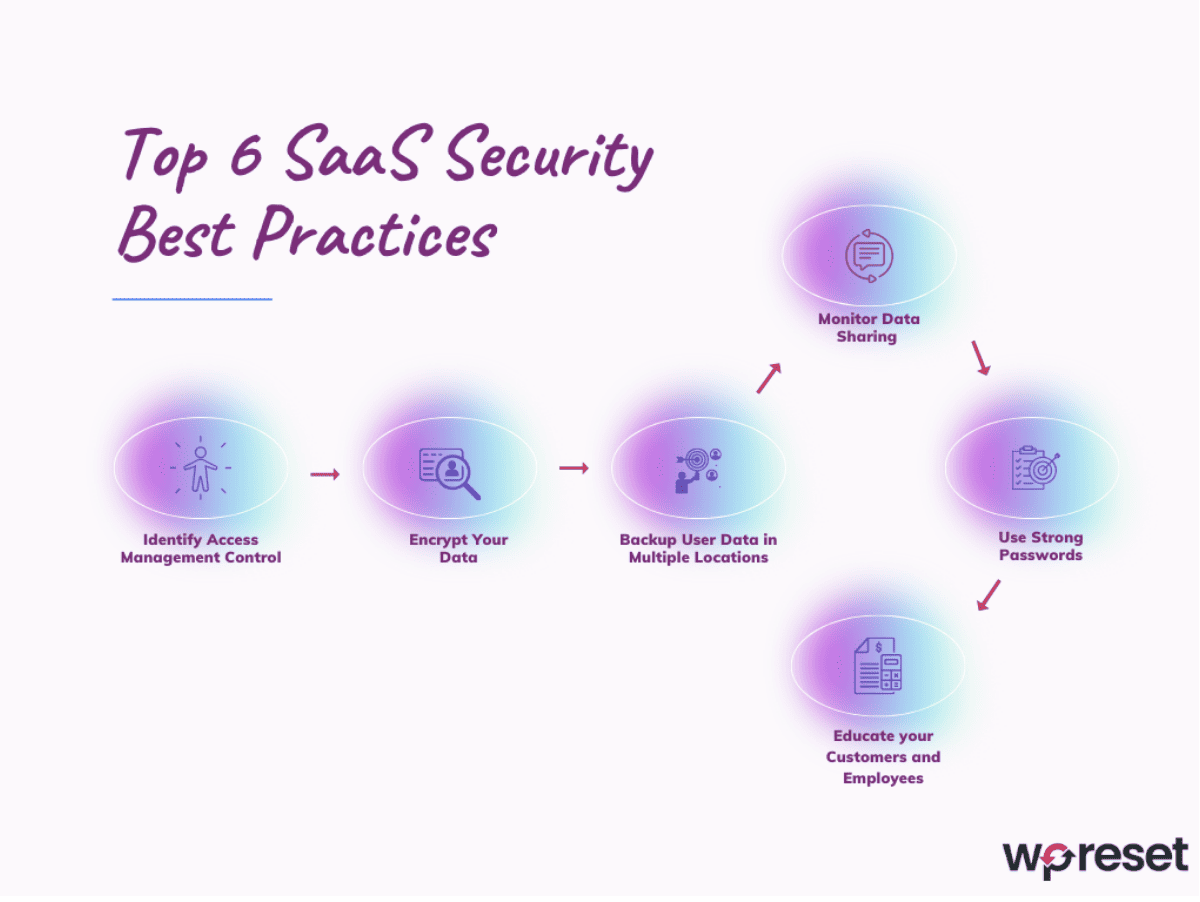

W tym przewodniku odkryjemy 6 najlepszych praktyk w zakresie bezpieczeństwa SaaS. Ponadto omówimy również trzy niezbędne warstwy bezpieczeństwa SaaS. Wiedząc to wszystko, możesz skutecznie chronić swoje cenne dane. Skorzystaj więc z tego informacyjnego przewodnika i zacznij czytać!

Czym jest bezpieczeństwo SaaS?

Bezpieczeństwo SaaS, znane również jako Bezpieczeństwo oprogramowania jako usługi, to ważny element ochrony danych i aplikacji hostowanych w usługach SaaS opartych na chmurze. SaaS, takie jak Google Workspace, Dropbox czy Salesforce, oferują nieocenioną łatwość, ale przechowują nasze ważne dane. Ochrona tych danych przed naruszeniami danych jest naprawdę ważna, a bezpieczeństwo SaaS polega na ochronie tych danych.

W SaaS Security wdrażamy najlepsze środki i praktyki mające na celu ochronę danych i zachowanie prywatności. Działa jak silna tarcza ochronna, która chroni dane użytkownika przed niewłaściwym wykorzystaniem.

Trzy ważne warstwy bezpieczeństwa SaaS

Kiedy myślisz o SaaS Security, przypomina to duży i mocny budynek z trzema warstwami, aby wszystko było bezpieczne w środku. Podobnie SaaS Security ma trzy warstwy ochronne. Warstwy te współpracują ze sobą, aby zapewnić bezpieczeństwo danych. Oto te trzy warstwy:

Infrastruktura

Infrastruktura jest podstawą bezpieczeństwa SaaS. Jest to oprogramowanie wykorzystywane w dolnej części stosu technologicznego. Wszystko zależy od tego, gdzie hostowane są Twoje usługi SaaS. Silna i ochronna infrastruktura oznacza, że masz solidne podstawy bezpieczeństwa. Infrastruktura obejmuje przede wszystkim centra danych i bezpieczeństwo serwerów.

Sieć

Następną warstwą jest bezpieczeństwo sieci. Jest najbardziej wrażliwy i podatny na zagrożenia bezpieczeństwa. Warstwa ta w zasadzie zapewnia bezpieczeństwo połączeń, gdy ludzie wchodzą w interakcję z Twoim produktem. Zabezpieczenie tej warstwy jest naprawdę ważne, aby chronić wrażliwe dane. W tym celu upewnij się, że masz zautomatyzowane procedury wykrywania, rejestrowania i szybkiego powiadamiania Cię o wszelkich potencjalnych problemach.

Aplikacja i oprogramowanie

Trzecią i ostatnią warstwą bezpieczeństwa SaaS jest bezpieczeństwo aplikacji i oprogramowania. Warstwa ta działa zarówno po stronie klienta, jak i serwera. Do przechowywania i udostępniania danych używamy aplikacji i oprogramowania stron trzecich. Dlatego SaaS Security koncentruje się na tej warstwie, gdy współpracujesz z innymi organizacjami.

6 najlepszych najlepszych praktyk w zakresie bezpieczeństwa SaaS

Wdrożenie najlepszych praktyk związanych z bezpieczeństwem SaaS jest ważne, aby zapewnić bezpieczeństwo i ochronę danych użytkowników. Oto 6 najlepszych praktyk bezpieczeństwa SaaS, które mogą pomóc w ochronie Twoich danych. Przyjrzyjmy się szczegółowo:

Zidentyfikuj kontrolę zarządzania dostępem

Pierwszą najlepszą praktyką w zakresie bezpieczeństwa SaaS jest identyfikacja kontroli dostępu i zarządzania. Wszystko polega na opracowaniu zasad i środków zapewniających dostęp do Twoich danych tylko właściwej osobie. Na tym etapie zaangażowanych jest kilka programów, które mają poznać „Kto” i „Kiedy” ktoś uzyskał dostęp do Twoich danych. Ograniczając dostęp do danych, możesz znacznie zmniejszyć ryzyko naruszenia bezpieczeństwa danych. Aby wdrożyć kontrolę uprawnień, postępuj zgodnie z poniższymi wytycznymi:

- Ustanów protokoły uwierzytelniania użytkowników.

- Skonfiguruj kontrolę dostępu użytkownika.

- Wdrażaj kontrolę dostępu opartą na rolach.

- Utwórz bezpieczne hasło.

- Utwórz ścieżki audytu.

- Regularnie aktualizuj ustawienia zabezpieczeń.

Szyfruj swoje dane

Według Niketa Sharmy, współzałożyciela My Comparion Guide, najwyżej ocenianego bloga marketingowego, „Kolejną ważną praktyką związaną z bezpieczeństwem SaaS jest szyfrowanie danych. Szyfrowanie przekształca dane w kod, który można odczytać tylko za pomocą klucza. Szyfrując zarówno przechowywane, jak i wysyłane dane, zapewniasz silną warstwę ochrony”.

Aplikacje SaaS najczęściej korzystają z protokołu TLS lub Transport Layer Security w celu ochrony i zabezpieczenia przesyłanych danych. TLS to silny protokół bezpieczeństwa, który szyfruje Twoje dane w Internecie.

Szyfrowanie danych przechowywanych jest również ważne ze względu na bezpieczeństwo danych przechowywanych w bazach danych lub na serwerach. Możesz użyć różnych algorytmów szyfrowania danych, aby zabezpieczyć swoje dane w aplikacjach SaaS.

Kolejną świetną opcją bezpiecznego szyfrowania jest korzystanie z VPN. Spróbuj wybrać taki, który najlepiej odpowiada Twoim potrzebom. Na przykład, jeśli używasz komputera Mac, wybierz usługę, która dobrze współpracuje z systemem macOS, a jeśli wybranym systemem operacyjnym jest Windows, wybierz VPN dla Windows.

Twórz kopie zapasowe danych użytkownika w wielu lokalizacjach

Kolejną najlepszą praktyką SaaS Security jest regularne tworzenie kopii zapasowych danych w wielu lokalizacjach. Regularnie tworząc kopie zapasowe danych, możesz zabezpieczyć je przed przypadkowym usunięciem i cyberatakiem. W tym celu można również zastosować zautomatyzowane systemy tworzenia kopii zapasowych. Systemy te zapewniają regularne wykonywanie kopii zapasowych, aby zapobiegać i chronić dane.

Monitoruj udostępnianie danych

Ważne jest monitorowanie udostępniania danych w organizacji i poza nią. Pomoże Ci chronić Twoje dane przed nieuprawnionym udostępnieniem danych i nietypową aktywnością. W tym celu możesz wykorzystać monitorowanie i audytowanie w czasie rzeczywistym działań związanych z udostępnianiem danych w aplikacjach SaaS. Pomoże Ci to uzyskać dostęp do nieupoważnionego dostępu i naruszeń danych. Możesz także ustawić powiadomienia o nietypowych wzorcach udostępniania danych. Może również pomóc w sygnalizowaniu potencjalnych zagrożeń bezpieczeństwa.

Używaj silnych haseł

Używanie silnego i unikalnego hasła jest jedną z najlepszych praktyk bezpieczeństwa SaaS. Użyj hasła składającego się z wielkich i małych liter, cyfr i znaków specjalnych. Ponadto powinien być długi i nie zawierać łatwych do odgadnięcia informacji, takich jak urodziny i imiona. Wprowadź także weryfikację dwuetapową, która oprócz hasła wymaga dodatkowej weryfikacji. Doda dodatkową warstwę zabezpieczeń, aby Twoje dane były bezpieczne i chronione. Dlatego wybór silnego hasła lub solidnego menedżera haseł ma kluczowe znaczenie dla zwiększenia bezpieczeństwa SaaS.

Edukuj swoich Klientów i Pracowników

Większość zagrożeń cyberbezpieczeństwa wynika z błędów ludzkich. Dlatego edukacja jest ważną praktyką w ochronie danych użytkowników. W tym celu należy regularnie szkolić i edukować klientów i pracowników w zakresie najlepszych praktyk związanych z bezpieczeństwem SaaS. Edukacja ta powinna obejmować rozpoznawanie prób phishingu, unikanie podejrzanych pobrań i aktualizację oprogramowania. Pamiętaj, że dobrze poinformowany użytkownik jest najlepszą obroną przed cyberzagrożeniami.

Ostatnie słowa!

Firmy muszą stosować najlepsze praktyki bezpieczeństwa SaaS, aby zapewnić ochronę danych użytkowników przed potencjalnymi zagrożeniami. W miarę zgłaszania coraz większej liczby cyberprzestępstw organizacje muszą chronić swoje oprogramowanie i aplikacje. Tworzenie kopii zapasowych informacji o użytkownikach w wielu lokalizacjach przy jednoczesnym monitorowaniu udostępniania danych i edukowaniu klientów i pracowników może pomóc w stworzeniu wielowarstwowej ochrony przed zagrożeniami cybernetycznymi poprzez szyfrowanie danych i używanie silnych haseł po zidentyfikowaniu zarządzania kontrolą dostępu.