Korzyści z używania mangusty

Opublikowany: 2022-11-21Mongoose to biblioteka do modelowania danych obiektowych (ODM), która zapewnia rygorystyczne środowisko modelowania danych przechowywanych w MongoDB. Zapobiega iniekcji nosql , sprawdzając poprawność danych wprowadzonych przez użytkownika przed wysłaniem ich do bazy danych. Mongoose oferuje również metodę wirtualnego konstruktora, za pomocą której można utworzyć instancję modelu bez konieczności uprzedniego pobierania danych z bazy danych. Jest to szczególnie przydatne przy tworzeniu testów jednostkowych.

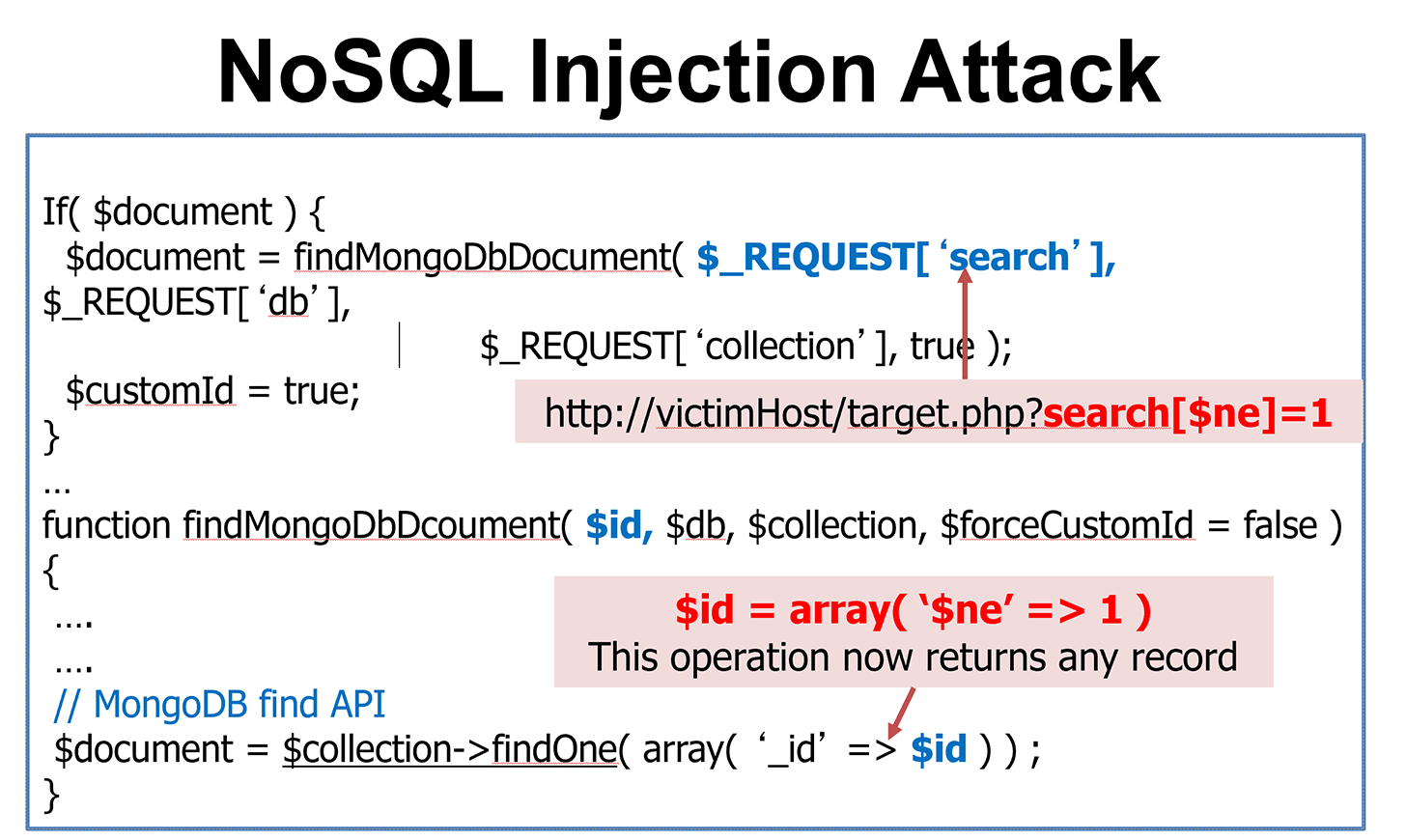

Oprócz złotej odznaki 27,5k20 firma produkuje odznaki srebrne i brązowe. W dniu 18 listopada 2012 r. o godzinie 1:00 zostało zadane pytanie. Sushant błędnie podał odpowiedź w swojej odpowiedzi. MongoDB w dużej mierze opiera się na iniekcji NoSQL. Wszystkie klucze z literą „$” na wejściu zostaną usunięte. Jeśli hasło jest polem tekstowym, obiekt $ne: 1 zostanie przekonwertowany na łańcuch bez powodowania jakichkolwiek szkód. Ochrona przed iniekcjami selektora zapytań z obiektu danych, który nie jest w pełni zdefiniowany, ma kluczowe znaczenie.

Złośliwą rekurencję można głęboko oczyścić za pomocą mongo-sanitize. Nie jest dobrym pomysłem używanie wyrażenia takiego jak eval, które może wykonywać dowolne operacje JS. Wyrażenia JS można wykonywać bezpośrednio za pomocą operacji, takich jak where, mapReduce i group. Pobieranie danych wejściowych użytkownika i próba uruchomienia wyrażeń podobnych do eval bez czyszczenia danych wejściowych może spowodować błędy.

TL;DR to skrót od Mongo i Node. Iniekcje NoSQL mogą stanowić problem w dowolnej aplikacji js, czy to opartej na Express, czy MongoDB (z Mongoose ORM ).

MongoDB i Node są obsługiwane przez biblioteki MongoDB i Node Object Data Modeling (ODM). MongoDB.RelationshipManager zarządza relacjami między danymi, zapewnia sprawdzanie poprawności schematu i wykonuje translację MongoDB między kodem a reprezentacją tych danych w MongoDB. MongoDB to niedroga baza danych NoSQL , która nie wymaga struktur danych opartych na schemacie.

Baza danych NoSQL ma większą elastyczność w zakresie ograniczeń dotyczących spójności niż baza danych SQL. Mniejsza liczba kontroli spójności i ograniczeń zapewnia korzyści w zakresie skalowania i wydajności. Nawet jeśli bazy danych NoSQL nie są bezpośrednio wstrzykiwane z SQL, są podatne na iniekcję.

Czy Mongodb zapobiega wstrzykiwaniu Sql?

MongoDB sam w sobie nie zapobiega wstrzykiwaniu kodu SQL, ale istnieje kilka mechanizmów, których można użyć do zapobiegania atakom wstrzykiwania kodu SQL podczas korzystania z MongoDB. Na przykład zapytań sparametryzowanych można użyć, aby upewnić się, że do bazy danych zostaną wstawione tylko prawidłowe dane. Ponadto użycie białej listy dozwolonych znaków może pomóc w zapobieganiu wprowadzaniu złośliwych danych wejściowych do bazy danych.

Pomimo tego, że jest stosunkowo łatwy w użyciu, MongoDB jest prawdopodobnie najpopularniejszą bazą danych NoSQL pod względem skalowalności. Aplikacja internetowa MongoDB wykorzystuje polecenia do pobierania i wyświetlania danych z bazy danych MongoDB . Ataki typu SQL injection, podobnie jak każdy inny typ bazy danych, są niebezpieczne dla MongoDB. Wykrywa złośliwe zapytania tak, jakby były podobne do tych, które już zna, i zwraca żądane informacje. Gdy osoba atakująca nie odpowiednio oczyszcza swoich danych wejściowych, może to wykorzystać. Hakerzy często wykorzystują fałszywe dane wejściowe do przeprowadzania ataków DDoS lub przejmowania kontroli nad serwerem. W MongoDB istnieje kilka wbudowanych funkcji do bezpiecznego budowania zapytań bez użycia JavaScript. W każdym przypadku, jeśli wymagany jest JavaScript, upewnij się, że przestrzegane są najlepsze praktyki.

Ataki Sql Injection i jak im zapobiegać

SQL nie jest używany przez MongoDB do wykonywania zapytań, ale dane wprowadzane przez użytkownika określają, które z nich są wykonywane. Oznacza to, że nawet jeśli programista prawidłowo oczyści dane wejściowe, pozostaje podatny na ataki polegające na wstrzykiwaniu.

Wstrzykiwanie zweryfikowanych lub sparametryzowanych zapytań, takich jak przygotowane instrukcje, to jedyny sposób na całkowite wyeliminowanie ataków SQL Injection. Nigdy nie zaleca się, aby kod aplikacji korzystał bezpośrednio z danych wejściowych. Deweloper jest odpowiedzialny za oczyszczenie wszystkich danych wejściowych, nie tylko formularzy internetowych, takich jak loginy.

Jeśli MongoDB sparametryzuje lub całkowicie odrzuci dane wejściowe zapytania, osoba atakująca korzystająca z alternatywnych technik może być w stanie przeprowadzić atak iniekcyjny NoSQL. Zmienne są często rezerwowane w instancjach NoSQL z przyczyn specyficznych dla aplikacji, takich jak język programowania aplikacji.

Ponieważ jawne zapytania SQL są ograniczone, wstrzykiwanie kodu SQL jest znacznie mniej prawdopodobne w przypadku biblioteki ORM. Hibernate for Java i Entity Framework for C# to dwa doskonałe przykłady istniejących bibliotek ORM.

Czy Sql Injection jest możliwy w bazie danych Nosql?

Tak, SQL injection jest możliwe w bazach danych NoSQL. Wynika to z faktu, że bazy danych NoSQL nie używają tego samego typu języka zapytań, co tradycyjne bazy danych SQL. Zamiast tego używają „języka zapytań NoSQL”, który nie jest tak ściśle zdefiniowany. Oznacza to, że możliwe jest wstawienie złośliwego kodu do zapytania NoSQL, które mogłoby wykorzystać bazę danych.

Pomimo bycia bazą danych Nosql, Mongodb jest podatny na ataki Sql Injection.

Ponieważ MongoDB jest bazą danych NoSQL, jest mniej podatna na ataki SQL injection niż tradycyjna relacyjna baza danych. PartiQL, natywny język zapytań MongoDB, może być jednak użyty do wstrzyknięcia poleceń SQL do zapytania. W rezultacie, nawet jeśli MongoDB nie jest podatny na iniekcję SQL, osoba atakująca może nadal wstrzykiwać złośliwe polecenia do zapytania MongoDB z luką w zabezpieczeniach PartiQL.

Ataki SQL injection, które są jedną z najczęstszych luk w zabezpieczeniach internetowych, mogą być wykorzystywane do uzyskiwania nieautoryzowanego dostępu do poufnych danych i uwierzytelniania za pomocą nazwy użytkownika i hasła. Osoba atakująca może wstrzyknąć złośliwe polecenia do zapytania MongoDB za pomocą PartiQL, języka zapytań używanego w MongoDB. MongoDB jest podatny na tego typu ataki, ale PartiQL, język zapytań, umożliwia to.

Czy bazy danych Nosql są bezpieczne przed atakami iniekcyjnymi?

Bazy danych Nosql nie są bezpieczne przed atakami iniekcyjnymi. W rzeczywistości często są one celem takich ataków. Powodem tego jest to, że bazy danych nosql nie używają tego samego rodzaju środków bezpieczeństwa, co tradycyjne relacyjne bazy danych. Oznacza to, że jeśli osoba atakująca uzyska dostęp do bazy danych, może łatwo wstrzyknąć złośliwy kod do danych.

Luka w zabezpieczeniach NoSQL Injection, podobnie jak luka w zabezpieczeniach SQL Injection, opiera się na słabościach, które nie są wykorzystywane w wystarczających ilościach. Osoba atakująca może uzyskać dostęp do danych zaplecza lub zmodyfikować je bez posiadania do tego uprawnień za pomocą sprawdzania poprawności danych wejściowych. Ponieważ bazy danych NoSQL są oparte na skryptach po stronie serwera, są podatne na ataki. W ramach procesu sprawdzania poprawności programiści muszą zidentyfikować niezamierzone struktury danych, takie jak tablice i obiekty, które są używane do wstrzykiwania zapytań NoSQL . Korzystanie z modeli z określonym typem ogranicza iniekcje, ponieważ dane użytkownika zostaną przekonwertowane na oczekiwany typ. Bardzo ważne jest również rozważenie rodzaju praw dostępu zapewnianych przez aplikację.

Użyj biblioteki sanityzacji, aby uniknąć ataków Sql Injection

Korzystanie z biblioteki oczyszczającej, takiej jak MongoDB, ma kluczowe znaczenie podczas konstruowania zapytań do bazy danych w celu zmniejszenia ryzyka iniekcji SQL. Ponadto DynamoDB nie używa przygotowanych instrukcji, co czyni go mniej podatnym na ataki typu SQL injection.

Jak zapobiegać wstrzykiwaniu Nosql w Node Js?

Najlepszym sposobem zapobiegania iniekcji NoSQL w Node.js jest użycie zapytań sparametryzowanych. Oznacza to, że zamiast łączyć ciągi znaków w celu utworzenia zapytania SQL, używasz symboli zastępczych (?) i podajesz wartości tych symboli zastępczych jako parametry.

W MongoDB NoSQL Injection umożliwia atakującym wstrzykiwanie kodu do poleceń, w przeciwieństwie do SQL, który jest używany do wysyłania zapytań do baz danych. Aby wykonać atak iniekcyjny NoSQL, zamień wartość hasła w treści z 123456 na $ne: null. Poniżej przedstawiono nowe parametry treści żądania. Złóż żądanie POST do /login, korzystając z treści podanej poniżej. Poniżej odpowiedź od nas. Rezerwy MongoDB wynoszą $ i. Operatorzy to ci, którzy wykonują operacje.

Ponieważ MongoDB nie może zerować pola hasła, możemy oszukać go, aby ujawnił informacje o użytkowniku bez znajomości hasła. Po próbie POST nowej zmodyfikowanej treści żądania do /login otrzymujemy następującą odpowiedź z serwera. Właśnie zalogowałeś się do test1 przy użyciu tej samej nazwy użytkownika i hasła, których użyłeś do zalogowania.

Sqreen blokuje ataki iniekcyjne Nosql dla Node.js

Jest to popularna platforma programistyczna dla aplikacji internetowych. W rzeczywistości ataki iniekcyjne NoSQL nadal stanowią problem. Dzięki Sqreen możesz wyeliminować takie ataki, blokując je. Żadnych wymówek, by nie chronić Twojej aplikacji; Sqreen zajmuje tylko kilka sekund, aby zainstalować, dzięki czemu jest to proste. Możliwe jest użycie wbudowanych funkcji bezpieczeństwa Sqreen lub rozwiązania innej firmy. Powinieneś dbać o ochronę swoich danych, bez względu na to, co wybierzesz.

Jak zapobiegać wstrzykiwaniu Nosql w Mongodb

Istnieje kilka sposobów zapobiegania NoSQL Injection w MongoDB: 1. Użyj zapytań sparametryzowanych 2. Użyj natywnego sterownika MongoDB 3. Użyj typu MongoDB ObjectId

Aplikacje internetowe, na których działa baza danych NoSQL, są podatne na wstrzyknięcie. W wyniku luki w zabezpieczeniach haker może ominąć uwierzytelnianie, wydobyć dane, zmienić dane lub uzyskać pełną kontrolę nad aplikacją. Większość zapytań NoSQL jest zwykle oparta na formacie JSON, z uwzględnieniem danych wprowadzanych przez użytkownika. Jeśli to wejście nie zostanie oczyszczone, zostanie wstrzyknięte. Operator $where umożliwia zapytaniom MongoDB generowanie znaczących ataków NoSQL, takich jak ataki z udziałem obiektów JavaScript. Osoba atakująca może również przekazać złośliwy ciąg znaków z dowolnym kodem JavaScript, takim jak operator $where, ponieważ jest on uważany za kod JavaScript. Wstrzyknięcie NoSQL nie może nastąpić, chyba że dane wejściowe użytkownika są niezaufane.

Podatność Mongodb na ataki iniekcyjne

MongoDB to popularna baza danych NoSQL z podatnością na ataki typu injection. Podczas korzystania z MongoDB wszelkie dane wejściowe, które nie są prawidłowym zapytaniem, są automatycznie odrzucane. W rezultacie ataki iniekcyjne NoSQL są niezwykle trudne do przeprowadzenia. Ponadto do wykorzystania luki można wykorzystać alternatywne metody. Nazwy zmiennych w instancjach NoSQL są często zarezerwowane dla aplikacji, które nie są obsługiwane przez język programowania aplikacji. W rezultacie osoba atakująca ma bardziej bezpośrednią ścieżkę do złośliwego kodu. Ciąg znaków może służyć do generowania pól nazwy użytkownika i hasła, których można użyć do złagodzenia skutków luki w zabezpieczeniach.

Przykład wstrzyknięcia Mongodb

MongoDB Injection to technika wykorzystywana do wykorzystywania aplikacji internetowych korzystających z MongoDB. Wstrzykując złośliwy kod do zapytania MongoDB, osoba atakująca może uzyskać dostęp do wrażliwych danych, a nawet przejąć kontrolę nad serwerem bazy danych. MongoDB Injection może służyć do ominięcia kontroli bezpieczeństwa, takich jak uwierzytelnianie i autoryzacja, i może prowadzić do utraty lub uszkodzenia danych, odmowy usługi (DoS), a nawet całkowitego naruszenia bezpieczeństwa systemu.

Bazy danych NoSQL, podobnie jak ustrukturyzowany język zapytań (SQL), używają bardziej elastycznych formatów danych i nie obsługują ustrukturyzowanego języka zapytań (SQL). Osoba atakująca może ominąć uwierzytelnianie, wykraść poufne dane, manipulować danymi bazy danych lub naruszyć bazę danych i serwer bazowy za pomocą iniekcji NoSQL. Baza danych NoSQL jest mniej niespójna niż standardowa baza danych SQL. Wstrzyknięcie NoSQL to metoda dostarczania zapytania z włączoną obsługą NoSQL, które nie jest oczyszczane przez użytkownika. Techniki wstrzykiwania SQL, które używają określonego języka zapytań, są nieskuteczne w bazach danych NoSQL. Serwer może zostać przejęty i wykorzystany przez atakujących, umożliwiając im wstrzyknięcie złośliwego kodu na inne serwery. Komponent $where w MongoDB jest zarezerwowanym operatorem zapytań, który musi być przekazywany do zapytań w tej samej kolejności.

W przypadku zmiany konstrukcji $where może wystąpić błąd bazy danych. MongoDB można wykorzystać, wstawiając złośliwy kod do operatora, którego nie ma. Jeśli chodzi o ataki NoSQL, zapobieganie im jest trudniejsze niż w przypadku iniekcji SQL. Unikaj używania nieprzetworzonych danych wejściowych użytkownika w kodzie aplikacji w celu utrzymania środowiska wolnego od ataków iniekcyjnych NoSQL. MongoDB z wcześniejszej generacji był mniej bezpieczny i podatny na błędy iniekcji, ale nowsze wersje są teraz bezpieczniejsze. Dzięki Imperva Web Application Firewall możesz chronić warstwy aplikacji, analizując ruch w aplikacjach pod kątem ataków warstwy aplikacji.

Bazy danych Nosql: wrażliwe, ale potężne

Bazy danych NoSQL są popularne w dużej mierze ze względu na łatwość obsługi i możliwość skalowania. Są również podatne na ataki iniekcyjne. MongoDB to popularny cel iniekcji SQL. Jest to powszechna metoda ataku polegająca na wstrzyknięciu złośliwego kodu do zapytania bazy danych i uzyskaniu dostępu do poufnych informacji.

Pomimo tej luki bazy danych NoSQL są nadal potężnymi narzędziami, które mogą być przydatne w różnych aplikacjach. Aby uniknąć ataków iniekcyjnych, programiści powinni oczyścić dane wprowadzane przez użytkownika przed użyciem bazy danych NoSQL.

Narzędzie do wstrzykiwania Nosql

Nie ma jednej uniwersalnej odpowiedzi na to pytanie, ponieważ najlepsze narzędzie do wstrzykiwania nosql będzie się różnić w zależności od konkretnych potrzeb użytkownika. Jednak niektóre popularne narzędzia do wstrzykiwania nosql to NoSQLMap, SQLNinja i NoSQLScanner.

Nosqli to proste narzędzie do wstrzykiwania nosql napisane w Go. Celem programu jest bycie szybkim, dokładnym i wysoce użytecznym oraz posiadanie prostego interfejsu wiersza poleceń. Planuję dodać funkcje ekstrakcji danych do mojego pakietu wykrywania MongoDB, ale w tej chwili mogę wykryć tylko bazę danych. Jeśli chcesz zobaczyć inne funkcje lub konfiguracje, prześlij żądanie ściągnięcia lub problem. Możemy zmienić licencję na nasz kod, czyniąc projekt nosqli open source, dlatego wciąż jest w fazie rozwoju.

Czy Nosql można wstrzykiwać?

Gdy kwerenda, zwykle dostarczana przez użytkowników końcowych, nie jest oczyszczona, do kwerendy dołączane są złośliwe dane wejściowe, co umożliwia atakującemu uruchomienie niechcianej komendy w bazie danych.

Mangusta Sanitize Wejście

Mongoose sanitize input to proces, w którym dane są czyszczone i filtrowane przed zapisaniem ich w bazie danych. Ma to na celu ochronę danych przed uszkodzeniem lub manipulacją. Wprowadzanie sanityzacji Mongoose jest bardzo ważnym procesem, szczególnie w przypadku wrażliwych danych.

funkcja sanitize usuwa każdy klucz, który zaczyna się od „$”, umożliwiając w ten sposób użytkownikom MongoDB pisanie selektorów zapytań bez obawy, że złośliwi użytkownicy je zastąpią. Baza danych NoSQL jest rodzajem bazy danych używanej w aplikacji internetowej, a wstrzykiwanie NoSQL stanowi lukę w zabezpieczeniach. HPP NPM oddziela parametry tablicy od zapytania i/lub treści, ale wybiera tylko ostatni. Podczas konfigurowania sanitizer() dla danych wejściowych wrażliwych na XSS, takich jak znaczniki skryptów, elementy niestandardowe i komentarze, żadne istotne dane wejściowe nie są automatycznie usuwane. Joi to obiekt JavaScript, którego można używać w połączeniu ze zwykłymi obiektami JavaScript do tworzenia schematów (tak jak używamy mangusty do tworzenia schematów NoSQL ). Walidacja tras expressjs za pomocą validator.js sprawia, że validator.js jest ekspresowym walidatorem i jest przeznaczony głównie dla tras ekspresowych.

Różne sposoby korzystania z modeli mangusty

Model mangusty można często utworzyć za pomocą funkcji model(), która określa bazę danych, w której model powinien zostać wykonany. Ten kod zostałby użyty do stworzenia modelu o nazwie users w lokalnej bazie danych maszyny przy użyciu następującego kodu: Wymaganie składa się z dwóch części: wymagania („mangusta”) i wymagania („mangusta”). W programowaniu używany jest model („użytkownicy”, „DB”). Aby użyć modelu z innej bazy danych, użyj metody mongoose.model() z nazwą bazy danych jako pierwszym argumentem i nazwą modelu jako drugim argumentem. Na przykład poniższy kod utworzy model znany jako użytkownicy w bazie danych użytkowników na komputerze lokalnym. Innymi słowy, wymóg („mangusta”) jest wymogiem. Model („użytkownik”, „DB”, „użytkownik”) wywodzi się z użycia „użytkowników”. Jeśli chcesz użyć modelu z innej kolekcji w tej samej bazie danych, możesz użyć metody mongoose.model() z nazwą modelu jako pierwszym argumentem i nazwą kolekcji jako drugim. Poniższy kod wygeneruje model o nazwie „users” w kolekcji „users” w bazie danych na komputerze lokalnym. Nie ma wymogu w przypadku mangusty („mangusta”). Model użytkownika (znany również jako baza danych).

Ładunki iniekcji Nosql

Ładunki iniekcji Nosql to fragmenty kodu, których można użyć do wykorzystania bazy danych nosql. Można ich użyć do wstawienia złośliwego kodu do bazy danych lub do wyodrębnienia danych z bazy danych. Ładunki iniekcyjne Nosql mogą być bardzo niebezpieczne i mogą prowadzić do utraty danych lub naruszenia bezpieczeństwa systemu.

W tym blogu omówimy lukę w zabezpieczeniach NoSQL Injection i związane z nią scenariusze wykorzystania. Luka umożliwiająca wstrzyknięcie NoSQL jest spowodowana niepoprawną weryfikacją danych wejściowych. Pozwala także użytkownikom zmieniać lub przeglądać dane zaplecza bez dostępu do nich. Osoba atakująca może uzyskać pełny dostęp do bazy danych, jeśli pomyślnie wykorzysta tę lukę. Operator $regex działa w wyrażeniu regularnym, co pozwala atakującemu szybko sprawdzić długość danych, czy zaczyna się od określonego znaku i tak dalej. Dane dostarczone przez użytkownika spowodują zużycie procesora o ponad 1 GB podczas wstrzykiwania kodu JavaScript z nieskończoną pętlą jako operator w backendzie $. Dobrym pomysłem jest dwukrotne sprawdzenie linku, aby zobaczyć, czy nie ma więcej exploitów ładunku dla luki w zabezpieczeniach związanej z iniekcją NoSQL.

Atak można przeprowadzić, wykorzystując lukę w zabezpieczeniach NoSQL iniekcji. Atakujący mogą również odczytywać dane z bazy danych i wykonywać kod w aplikacji. Atak na system komputerowy lub serwer w celu wyłączenia jego funkcji lub przejęcia kontroli. Najlepiej unikać używania nieznanych danych wejściowych użytkownika w kodzie NoSQL , aby zmniejszyć prawdopodobieństwo ataków.

Zapobieganie iniekcji Javascript Nosql

Aby zapobiec iniekcji kodu JavaScript NoSQL, użyj białej listy znaków, które mogą być wprowadzane przez użytkownika, unikaj wszystkich znaków, których nie ma na białej liście, i użyj przygotowanych instrukcji ze zmiennymi powiązań.

To transmisja danych zmienia sposób interpretacji poleceń w systemie. XML, XML, HTML, polecenia systemu operacyjnego i NoSQL to tylko niektóre z typów zastrzyków. W tym poście na blogu omówimy, jak identyfikować, testować i zapobiegać iniekcji NoSQL w aplikacjach internetowych. Gdy użytkownik jest „większy niż”, wykonywane jest zapytanie MongoDB z nazwą użytkownika „admin” i hasłem „większy niż”. W tych przykładach ryzyko można podsumować jako proste ryzyko. To tylko kilka z bardziej złożonych przypadków, którym przyjrzymy się później. Istnieją doniesienia o zastrzykach NoSQL w CVE (typowe luki w zabezpieczeniach i narażenia).

Możliwe jest przeprowadzenie określonych testów, znając używaną bazę danych i lokalizację. Na przykład MongoDB generuje klucze podstawowe z nazwą pola -id. Algorytm jest zdefiniowany w dokumentacji MongoDB w następujący sposób. Jeśli więc przyjrzysz się żądaniom i odpowiedziom HTTP, zobaczysz tego typu obiekty. Gdy operator $where jest ustawiony w MongoDB, używana jest właściwość $where. Ten operator może wysłać ciąg znaków zawierający wyrażenie JavaScript lub pełną funkcję JavaScript do systemu zapytań. Obserwując wyniki, możesz określić, czy Twoja aplikacja internetowa jest podatna na NoSQL Injection. Inne podejścia, takie jak zero zaufania, również mogą pomóc w zapobieganiu atakom polegającym na wstrzykiwaniu.

Bezpieczeństwo Node.js: jak Node.js zapobiega atakom Sql Injection

Zdolność Node.js do zapobiegania atakom typu SQL injection została powszechnie uznana. Ponieważ Node.js jest językiem sterowanym zdarzeniami, można łatwo dodać zabezpieczenia. Zastosowanie opartego na zdarzeniach podejścia do Node.js umożliwia jego łatwą rozbudowę o dodatkowe funkcje bezpieczeństwa.

Zastrzyki Nosql

Zastrzyki Nosql to rodzaj ataku polegającego na wstrzyknięciu, w którym osoba atakująca jest w stanie wykonać złośliwy kod w bazie danych korzystającej z systemu zarządzania bazą danych nosql . Ten rodzaj ataku jest możliwy ze względu na sposób zaprojektowania baz danych nosql, który pozwala na wykonanie kodu bez konieczności sprawdzania poprawności danych wejściowych.

Podstawową zaletą baz danych NoSQL w porównaniu z bazami danych SQL jest to, że nie używają one funkcji SQL. Zamiast przechowywać dane w tabelach, te bazy danych przechowują informacje w dokumentach, które można przechowywać w różnych formatach. Ponieważ wartości i klucze można określić dowolnie, nie zawsze jest możliwy wybór formatu danych. Według zwolenników NoSQL ma to wiele zalet, z których najważniejszą jest zarządzanie dużymi zbiorami danych. W większości przypadków typowa aplikacja generuje pola nazwy użytkownika i hasła za pośrednictwem wywołania AJAX lub formularza HTML. Właściwości pierwszej klasy są zdefiniowane jako właściwości pierwszej klasy w obiekcie req.body w JavaScript. Złośliwy użytkownik może użyć tego typu logiki dopasowywania, aby zwrócić prawidłowy obiekt prawidłowemu użytkownikowi.

Podstawową przyczyną podatności na iniekcję jest brak sanityzacji danych wejściowych. Dane wprowadzane przez użytkownika nie są odpowiednio sprawdzane pod kątem złośliwego zachowania w momencie ich przesyłania. Następnie dane wejściowe są używane w sposób dynamiczny do uruchomienia zapytania, wykonania polecenia lub interakcji z systemem podatnym na ataki. NoSQL Injections ma wpływ na podstawy cyberbezpieczeństwa, takie jak poufność, integralność i dostępność.