Jakie kluczowe problemy z bezpieczeństwem WordPressa są Ci znane?

Opublikowany: 2022-03-04WordPress to najpopularniejszy system zarządzania treścią (CMS) na świecie, który obsługuje ponad jedną trzecią wszystkich istniejących obecnie witryn . Jego popularność sprawia również, że jest atrakcyjnym celem cyberataków, a także ma swój udział w lukach w zabezpieczeniach.

Chociaż WordPress może mieć własne problemy z bezpieczeństwem, nie jest to jedyna platforma, która jest celem cyberprzestępców, a kradzież danych staje się bardzo lukratywnym biznesem. Od osobistych blogów po duże witryny biznesowe, nikt nie był bezpieczny przed potencjalnymi zagrożeniami ze strony złośliwych cyberprzestępców. Niezależnie od tego, czy Twoja witryna jest małym blogiem, czy dużym biznesem, musisz wiedzieć, jak ją zabezpieczyć, niezależnie od jej przeznaczenia. Na szczycie każdej listy powinna znajdować się wtyczka do tworzenia kopii zapasowych UpdraftPlus – najpopularniejsza i najwyżej oceniana wtyczka do tworzenia kopii zapasowych na świecie. W przypadku, gdy kiedykolwiek znajdziesz się ofiarą ataku, możesz przynajmniej spać spokojnie, wiedząc, że masz bezpieczną kopię zapasową w celu przywrócenia witryny.

Oto kilka problemów związanych z bezpieczeństwem WordPressa, o których powinieneś wiedzieć i jak je rozwiązać;

1. System wtyczek

Częścią tego, co sprawia, że WordPress jest tak popularny, jest jego modułowość. Możesz szybko i łatwo rozszerzyć podstawowe funkcje dzięki systemowi wtyczek. Niestety, nie wszystkie wtyczki są tworzone zgodnie z wysokim standardem UpdraftPlus, a niektóre mogą wprowadzać nowe luki w Twojej witrynie WordPress.

Wtyczka „PWA for WP & AMP” na przykład ujawniła ponad 20 000 witryn WordPress na lukę w kontroli dostępu. Ze względu na umożliwienie przesyłania dowolnych plików, osoby atakujące mogą zdalnie wykonać kod i przejąć strony internetowe korzystające z tej wtyczki. Użytkownicy powinni zdawać sobie sprawę z dwóch rzeczy z tego przykładu. Pierwszym z nich jest ograniczenie liczby wtyczek używanych w witrynie WordPress tam, gdzie to możliwe. Po drugie, upewnij się, że wszystkie Twoje aplikacje – w tym wtyczki i wersja WordPress – są regularnie aktualizowane. Aktualizacje czasami dodają nowe funkcje, ale ich głównym celem jest usuwanie nowo odkrytych luk w zabezpieczeniach.

2. Ataki wstrzykiwania SQL

Dane to nowy i bardzo cenny towar, a jednym z powodów, dla których atakujący atakują witryny internetowe, jest kradzież informacji przechowywanych w bazie danych. Popularnym sposobem na to jest wstrzykiwanie SQL, ponieważ atakujący umieszczają polecenia SQL w witrynach internetowych, które mogą naruszać poufne informacje.

Jeśli zastanawiasz się, jak to się dzieje, pomyśl o przeciętnym formularzu, który znajdziesz na wielu stronach WordPress. Umożliwia użytkownikom podanie informacji, takich jak nazwy użytkownika i hasła do logowania. Jeśli osoba atakująca wstawi w tych polach kod SQL, podstawowa baza danych może przetworzyć ten kod i wykonać nieoczekiwane działania. Istnieje kilka sposobów zapobiegania atakom typu SQL injection, ale najczęstszym z nich jest zaimplementowanie ścisłej walidacji danych wejściowych. Na przykład możesz dodać następujący kod do pliku .htaccess, aby upewnić się, że wszystkie dane wejściowe są wykluczone z zapytań SQL;

| # Włącz silnik przepisywania RewriteEngine włączony Przepisz regułę ^(.*)$ – [F,L] # Blokuj zastrzyki MySQL RewriteCond %{QUERY_STRING} [a-zA-Z0-9_]=http:// [LUB] RewriteCond %{QUERY_STRING} [a-zA-Z0-9_]=(..//?)+ [LUB] RewriteCond %{QUERY_STRING} [a-zA-Z0-9_]=/([a-z0-9_.]//?)+ [NC,OR] RewriteCond %{QUERY_STRING} =PHP[0-9a-f]{8}-[0-9a-f]{4}-[0-9a-f]{4}-[0-9a-f]{4} -[0-9a-f]{12} [NC,LUB] RewriteCond %{QUERY_STRING} (../|..) [LUB] RewriteCond %{QUERY_STRING} ftp: [NC,OR] RewriteCond %{QUERY_STRING} http: [NC,OR] RewriteCond %{QUERY_STRING} https: [NC,OR] RewriteCond %{QUERY_STRING} =|w| [NC,LUB] RewriteCond %{QUERY_STRING} ^(.*)/self/(.*)$ [NC,OR] RewriteCond %{QUERY_STRING} ^(.*)cPath=http://(.*)$ [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C).*script.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C)([^s]*s)+krypt.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C).*iframe.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} (<|%3C)([^i]*i)+ramka.*(>|%3E) [NC,OR] RewriteCond %{QUERY_STRING} GLOBALNE(=|[|%[0-9A-Z]{0,2}) [LUB] RewriteCond %{QUERY_STRING} _REQUEST(=|[|%[0-9A-Z]{0,2}) [LUB] RewriteCond %{QUERY_STRING} ^.*([|]|(|)|<|>).* [NC,OR] RewriteCond %{QUERY_STRING} (NULL|OUTFILE|LOAD_FILE) [LUB] RewriteCond %{QUERY_STRING} (./|../|…/)+(motd|etc|bin) [NC,OR] RewriteCond %{QUERY_STRING} (localhost|loopback|127.0.0.1) [NC,OR] RewriteCond %{QUERY_STRING} (<|>|'|%0A|%0D|%27|%3C|%3E|%00) [NC,OR] RewriteCond %{QUERY_STRING} concat[^(]*( [NC,OR] RewriteCond %{QUERY_STRING} union([^s]*s)+wybierz [NC,OR] RewriteCond %{QUERY_STRING} union([^a]*a)+ll([^s]*s)+elect [NC,OR] RewriteCond %{QUERY_STRING} (sp_executesql) [NC] Przepisz regułę ^(.*)$ – [F,L] |

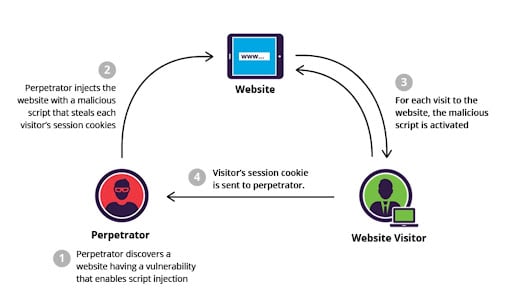

3. Ataki cross-site scripting

Jak działa atak XSS (Źródło: Imperva)

Podobnie jak ataki SQL Injection, Cross-site scripting (XSS) próbuje wstrzyknąć złośliwy kod do podatnych na ataki witryn. Jednym z przykładów jest publikowanie informacji, które prowadzą użytkowników witryny do innej witryny, która następnie próbuje ukraść dane osobowe. Ten scenariusz może być potencjalnie niebezpieczny, ponieważ druga strona internetowa może nawet nie wymagać danych wejściowych od użytkownika. Może po prostu skanować dane identyfikacyjne użytkownika, takie jak pliki cookie, tokeny sesji i inne.

Zasadniczo można zapobiegać atakom XSS za pomocą zapory aplikacji sieci Web (WAF). To przydatne narzędzie pozwala blokować określony ruch na stronach internetowych. Większość najlepszych wtyczek bezpieczeństwa WordPress, takich jak All In One WP Security & Firewall , będzie mieć tę funkcję. Jeśli wolisz skupić się na prowadzeniu swojej witryny WordPress i chcesz pozostawić bezpieczeństwo ekspertom, One WP Security & Firewall to świetny sposób na zrobienie tego. Pomaga nie tylko blokować większość rodzajów ataków, ale może także skanować witrynę WordPress w poszukiwaniu luk, o których możesz nie wiedzieć.

4. Ataki brutalnej siły

WordPress korzysta z systemu poświadczeń, który umożliwia administratorom i innym autoryzowanym użytkownikom dostęp do jego funkcji kontrolnych. Niestety, wielu użytkowników ma tendencję do używania słabych i oczywistych haseł. Hasła typu brute force wykorzystują skrypty, które wykonują ciągłe i wielokrotne próby logowania do witryny WordPress, aż do pomyślnego zakończenia. Skrypt współpracuje z bazą danych, która zawiera słownik powszechnie używanych nazw użytkowników i haseł (takich jak Admin i Hasło1), mając nadzieję, że wybrałbyś jedną z tych kombinacji bez zastanawiania się nad ryzykiem.

Możesz jednak zrobić kilka rzeczy, aby ograniczyć skuteczność ataków brute force;

- Używaj skomplikowanych i unikalnych haseł

- Zablokuj dostęp do katalogu administratora WordPress

- Dodaj uwierzytelnianie dwuskładnikowe (2FA)

- Wyłącz przeglądanie katalogów

- Ogranicz liczbę prób logowania

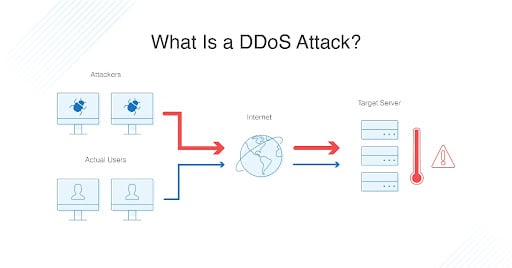

5. Rozproszone ataki typu „odmowa usługi”

Ataki DDoS mają na celu pokonanie witryny internetowej z zalewem żądań naśladujących ruch odwiedzających. (Źródło: dnsstuff)

Ataki rozproszonej odmowy usługi (DDoS) składają się z ogromnej fali żądań, których celem jest witryna internetowa. Ta powódź ma na celu sparaliżowanie strony internetowej, czyniąc ją niedostępną dla zwykłych odwiedzających, ponieważ nie jest w stanie poradzić sobie z dużą liczbą żądań. Chociaż DDoS nie jest unikalny dla WordPressa, witryny oparte na tym systemie CMS mogą być szczególnie narażone, ponieważ wymagają więcej zasobów do obsługi żądania niż zwykłe witryny statyczne. Ochrona przed zdeterminowaną powodzią DDoS może być jednak niemożliwa, ale nawet najbardziej znane organizacje uległy tym atakom. Jednym z przykładów był atak GitHub w 2018 roku, w którym ich strona internetowa została poddana 20-minutowemu atakowi DDoS.

Generalnie mniejsze strony internetowe nie są celem tak ogromnego wolumenu. Aby jednak złagodzić skutki mniejszych fal DDoS, upewnij się, że korzystasz z sieci dystrybucji treści (CDN). Te sieci serwerów mogą pomóc zrównoważyć przychodzące obciążenia i przyspieszyć udostępnianie treści.

6. Ataki polegające na fałszowaniu żądań między witrynami

Ataki typu cross-site request forgery (CSRF) to kolejny sposób, w jaki atakujący zmuszają aplikacje internetowe, takie jak WordPress, do rozpoznawania fałszywych uwierzytelnień. WordPress jest szczególnie podatny na ataki, ponieważ te witryny zazwyczaj przechowują wiele danych uwierzytelniających użytkownika. Atak CSRF jest pod wieloma względami podobny do omawianego wcześniej ataku XSS. Główną różnicą jest to, że CSRF wymaga sesji uwierzytelniania, podczas gdy XSS nie. Niezależnie od tego, ostatecznym celem jest skierowanie odwiedzających do alternatywnej lokalizacji w celu kradzieży danych.

W większości przypadków zapobieganie CSRF wymaga wdrożenia na poziomie wtyczek. Deweloperzy zazwyczaj używają tokenów anty-CSRF do łączenia sesji z określonymi użytkownikami. Właściciele witryn WordPress mogą polegać tylko na aktualizacjach wtyczek i ogólnych technikach wzmacniania witryn, aby zapobiec atakom CSRF.

Niektóre działania wzmacniające, które mogą działać, obejmują;

- Wyłączanie edytorów plików

- Ukierunkowane bloki egzekucji PAH

- Wdrożenie 2FA

Ostatnie przemyślenia na temat problemów z bezpieczeństwem WordPress

Czasami istnieje błędne przekonanie, że WordPress jest bardzo podatną na ataki aplikacją internetową. Jednak nie jest to całkowicie sprawiedliwe twierdzenie. Częściowo wynika to z powszechnego korzystania z WordPressa, ale ważniejszym powodem jest niepodjęcie przez właścicieli witryn odpowiednich środków ostrożności.

Często traktujemy bezpieczeństwo jako coś oczywistego, nie myśląc o konsekwencjach wyboru prostego hasła. Właściciele witryn muszą jednak brać odpowiedzialność nie tylko za integralność swoich witryn, ale także za bezpieczeństwo danych swoich użytkowników.

Profil autora

Pui Mun Beh jest cyfrowym sprzedawcą WebRevenue .

Post O jakich kluczowych problemach związanych z bezpieczeństwem WordPressa jesteś świadomy? pojawił się pierwszy na UpdraftPlus. UpdraftPlus – Wtyczka do tworzenia kopii zapasowych, przywracania i migracji dla WordPress.