Statystyki hackingu WordPress (ile witryn WordPress zostało zhakowanych?)

Opublikowany: 2022-09-23Chcesz dowiedzieć się, ile witryn WordPress zostało zhakowanych? W takim razie nie będziesz chciał przegapić tych statystyk hakerskich WordPress!

WordPress to najpopularniejszy CMS na świecie. Obsługuje więcej stron internetowych niż jakiekolwiek inne oprogramowanie. Niestety, ta popularność sprawia, że jest to również jeden z najczęstszych celów hakerów.

Każdego roku miliony witryn WordPress pada ofiarą cyberataków. Jeśli nie chcesz być częścią tej grupy, warto być na bieżąco.

Mając to na uwadze, udostępnimy w tym roku ponad 50 statystyk hakerskich WordPress, które właściciele i administratorzy witryn muszą znać.

Poniższe statystyki pomogą Ci dowiedzieć się więcej o aktualnym stanie bezpieczeństwa WordPressa w 2022 roku. Ujawnią one najczęstsze luki w zabezpieczeniach witryny, które wykorzystują hakerzy, oraz kilka najlepszych praktyk, które mogą pomóc w utrzymaniu bezpieczeństwa Twojej witryny.

Gotowy? Zacznijmy!

Ile witryn WordPress zostało zhakowanych?

Nikt nie wie dokładnie, ile witryn WordPress zostaje zhakowanych, ale według naszych najlepszych szacunków jest to co najmniej 13 000 dziennie. To około 9 na minutę, 390 000 miesięcznie i 4,7 miliona rocznie.

Doszliśmy do tego oszacowania w oparciu o fakt, że Sophos informuje, że codziennie hakowanych jest ponad 30 000 stron internetowych, a 43% wszystkich stron internetowych jest zbudowanych na WordPressie.

Jaki procent witryn WordPress zostaje zhakowanych?

Według Sucuri 4,3% witryn WordPress, które zostały zeskanowane za pomocą SiteCheck (popularnego skanera bezpieczeństwa witryn) w 2021 r., zostało zhakowanych (zainfekowanych). To około 1 na 25 stron internetowych.

Chociaż nie każda witryna WordPress korzysta z SiteCheck, jest to prawdopodobnie dobry wskaźnik odsetka wszystkich witryn WordPress, które zostały zhakowane.

Sucuri odkrył również, że 10,4% witryn WordPress było zagrożonych atakami hakerskimi, ponieważ działało na nich nieaktualne oprogramowanie.

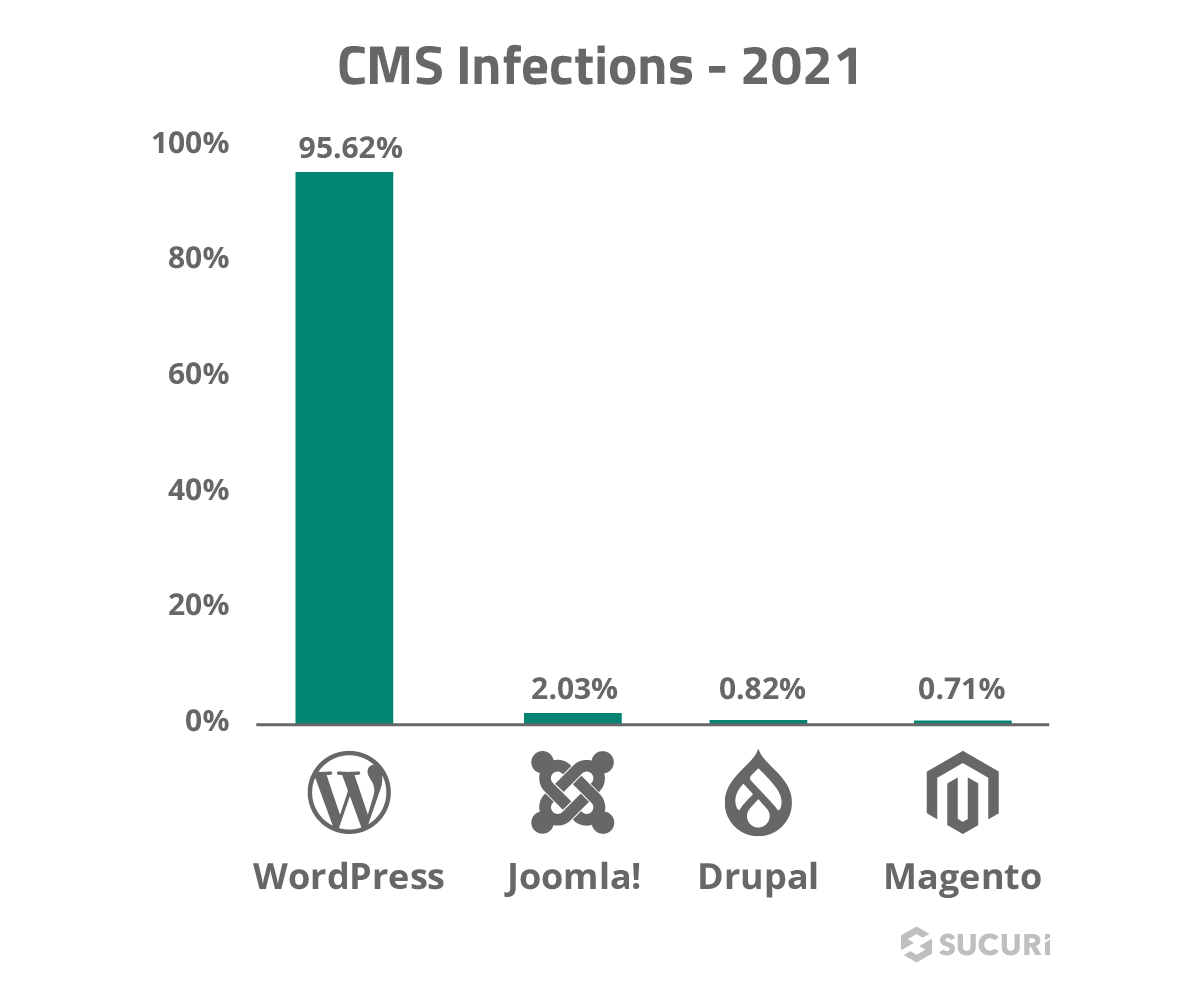

Jaka jest najczęściej atakowana platforma CMS?

WordPress był najczęściej atakowanym systemem CMS (system zarządzania treścią) w 2021 r., zgodnie z corocznym raportem Sucuri o zhakowanych stronach internetowych. Ponad 95,6% infekcji wykrytych przez Sucuri znajdowało się na stronach internetowych z systemem WordPress.

5 najczęściej atakowanych systemów CMS:

- WordPress – 95,6%

- Joomla – 2,03%

- Drupal – 0,83 %

- Magento – 0,71%

- OpenCart – 0,35%

Warto jednak zauważyć, że fakt, iż większość infekcji wykrytych przez Sucuri znajdowała się na stronach internetowych korzystających z WordPressa, niekoniecznie oznacza, że w głównym oprogramowaniu WordPressa jest coś z natury podatnego na ataki.

Wręcz przeciwnie, prawdopodobnie jest to po prostu odzwierciedlenie faktu, że WordPress jest zdecydowanie najczęściej używanym systemem CMS, a użytkownicy WordPressa częściej używają wtyczek takich jak Sucuri niż użytkownicy innego oprogramowania CMS.

Źródła: Sophos, Colorlib, Sucuri 1

Jakie są najczęstsze hacki WordPress?

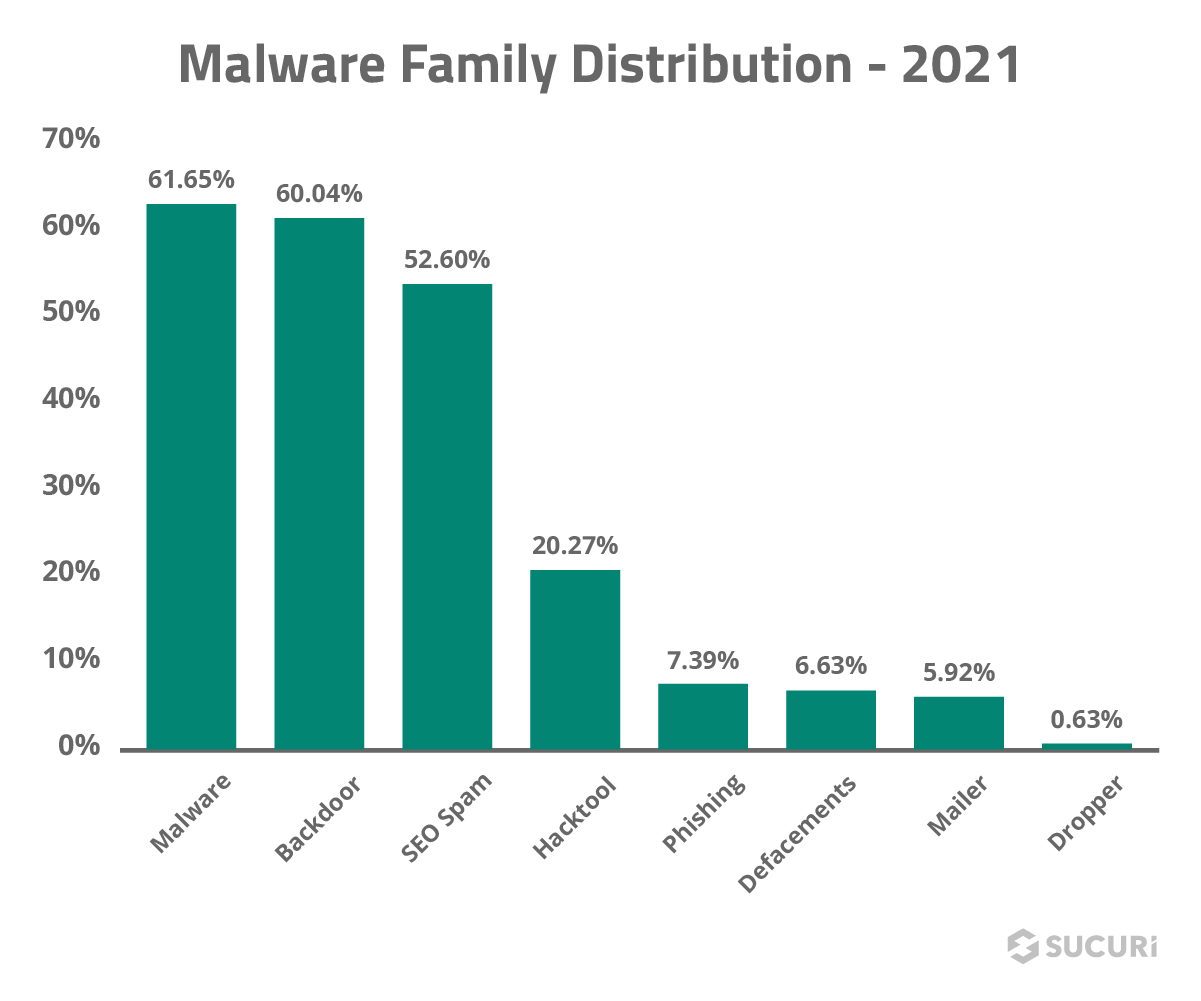

Złośliwe oprogramowanie jest najczęstszym rodzajem hackowania WordPressa widzianym przez Sucuri podczas reakcji na incydent. W sumie 61,65% infekcji wykrytych przez Sucuri zostało sklasyfikowanych jako złośliwe oprogramowanie. Inne powszechne infekcje obejmowały hacki typu backdoor, spam SEO, narzędzia hakerskie i phishing.

Najpopularniejsze hacki WordPress znalezione przez Sucuri

- Złośliwe oprogramowanie 61,65%

- Backdoor – 60,04%

- Spam SEO – 52,60%

- Narzędzie hakerskie – 20,27%

- Wyłudzanie informacji – 7,39%

- Zniekształcenia – 6,63%

- Korespondencja – 5,92%

- Zakraplacz – 0,63%

Złośliwe oprogramowanie

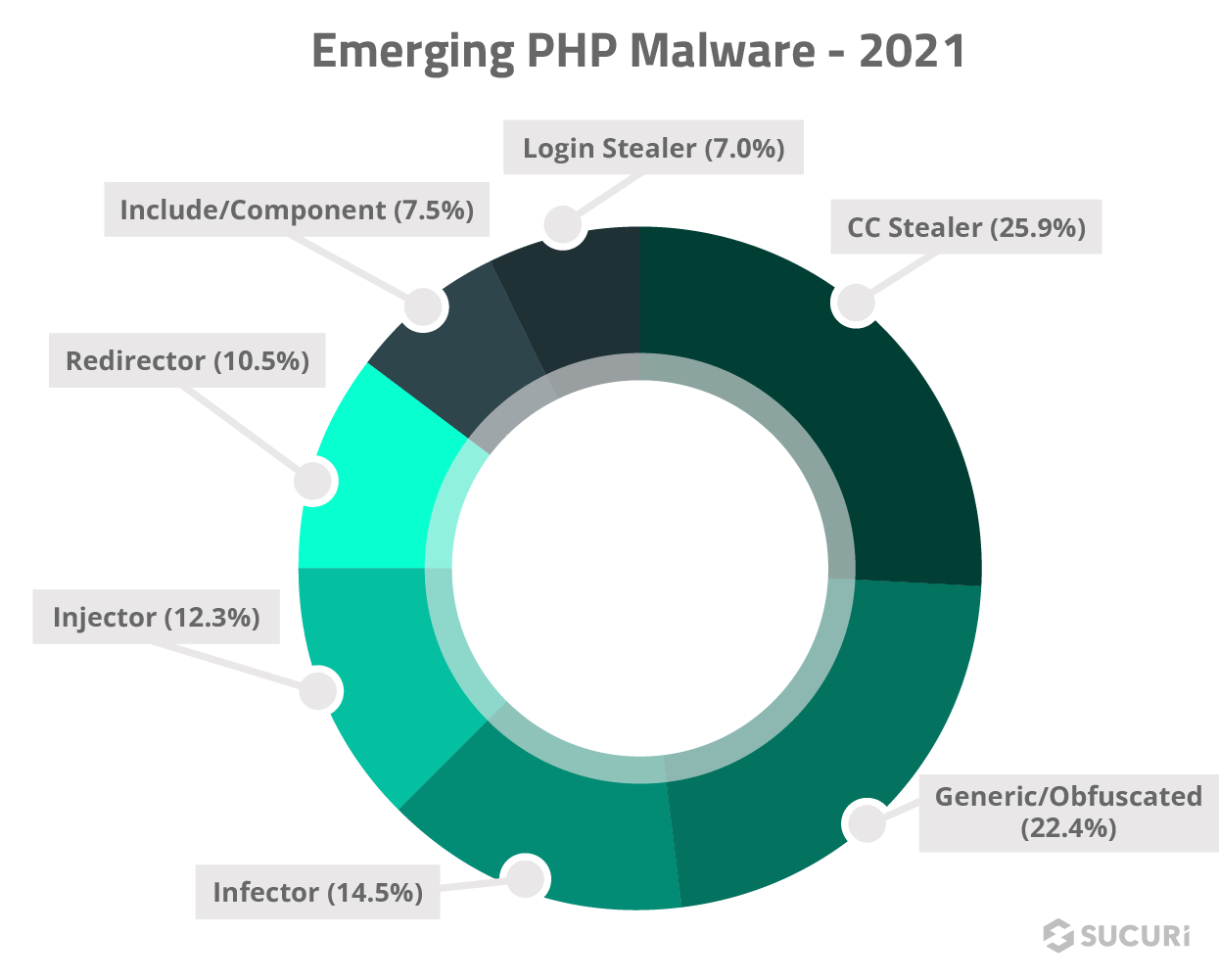

Złośliwe oprogramowanie jest najczęstszym rodzajem hackowania WordPressa wykrytym przez Sucuri. Jest to szerokie, zbiorcze określenie, które odnosi się do wszelkiego rodzaju złośliwego oprogramowania wykorzystywanego przez cyberprzestępców do uszkadzania lub wykorzystywania Twojej witryny WordPress. Najpopularniejszym rodzajem złośliwego oprogramowania jest złośliwe oprogramowanie PHP.

Złośliwe oprogramowanie jest jednym z najbardziej szkodliwych rodzajów infekcji bezpieczeństwa, ponieważ, w przeciwieństwie do backdoorów i spamu SEO, często naraża odwiedzających witrynę na różnego rodzaju złośliwe działania.

Na przykład typowym przykładem złośliwego oprogramowania jest infekcja SiteURL/HomeURL, która polega na infekowaniu witryny kodem, który przekierowuje odwiedzających do złośliwych lub oszukańczych domen w celu kradzieży ich danych logowania.

Innym przykładem jest skimming kart kredytowych: atak internetowy, w którym hakerzy wstrzykują złośliwy kod do witryn e-commerce w celu kradzieży informacji o kartach kredytowych i debetowych odwiedzających. Co ciekawe, statystyki pokazują, że 34,5% stron zainfekowanych skimmerem do kart kredytowych działa na WordPressie.

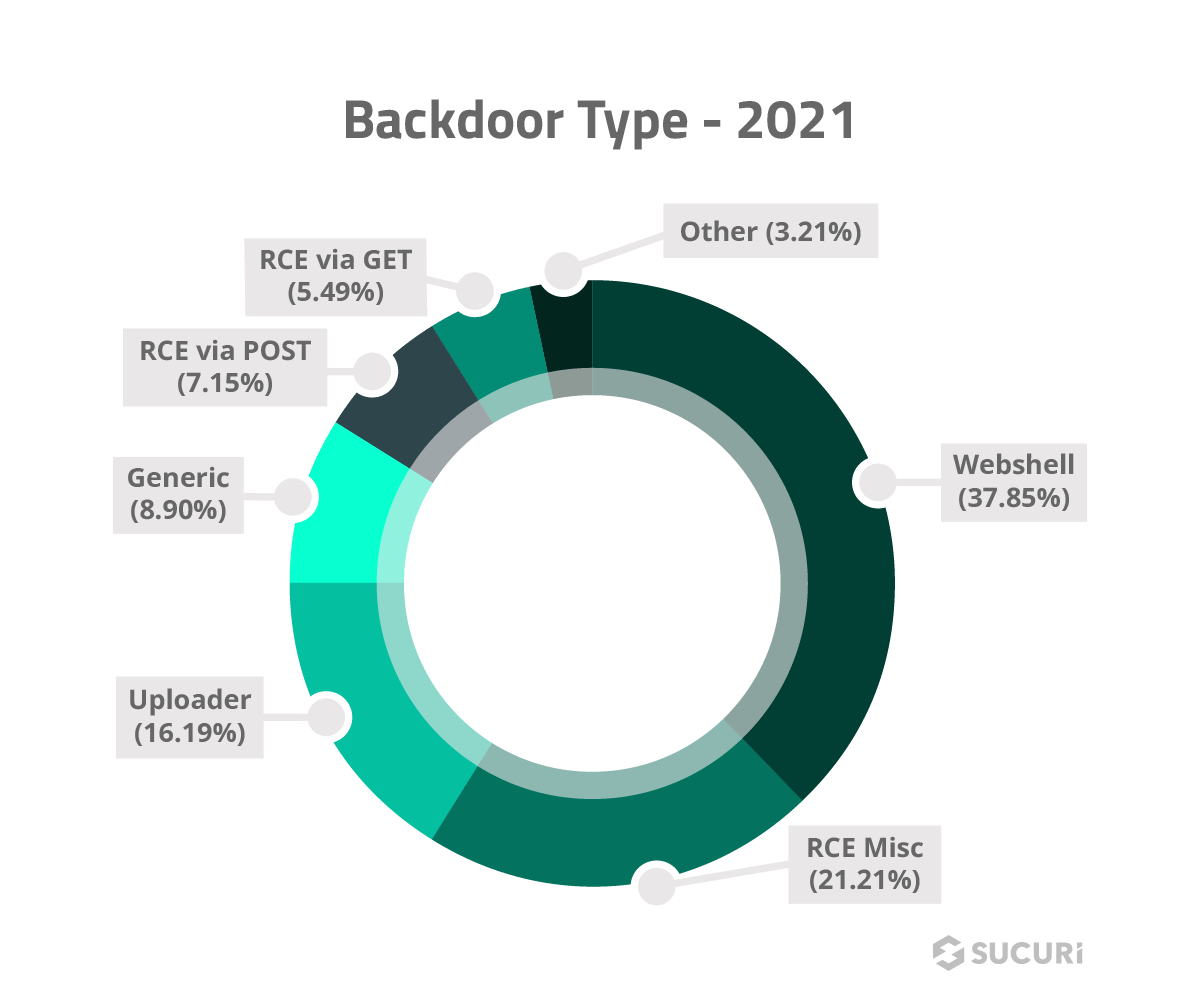

Tylne drzwi

Backdoory są drugim najczęstszym rodzajem hackowania WordPressa znalezionym przez Sucuri. Jak sama nazwa wskazuje, tego typu infekcje pozwalają hakerom ominąć zwykłe kanały logowania w celu uzyskania dostępu do zaplecza witryny przez tajne „tylne drzwi” i narażenia środowiska.

Spam SEO

Spam SEO jest trzecim najczęstszym atakiem hakerskim wykrytym przez Sucuri i występuje w ponad połowie wszystkich infekcji.

Ten rodzaj hakowania polega na infekowaniu witryn w celu poprawy optymalizacji pod kątem wyszukiwarek i kierowania ruchu do witryn stron trzecich poprzez konfigurowanie przekierowań, publikowanie postów spamowych i wstawianie linków.

Tymczasem szkodzi to wynikowi SEO Twojej własnej domeny i może negatywnie wpłynąć na Twoją pozycję w rankingu organicznym w wyszukiwarkach takich jak Google.

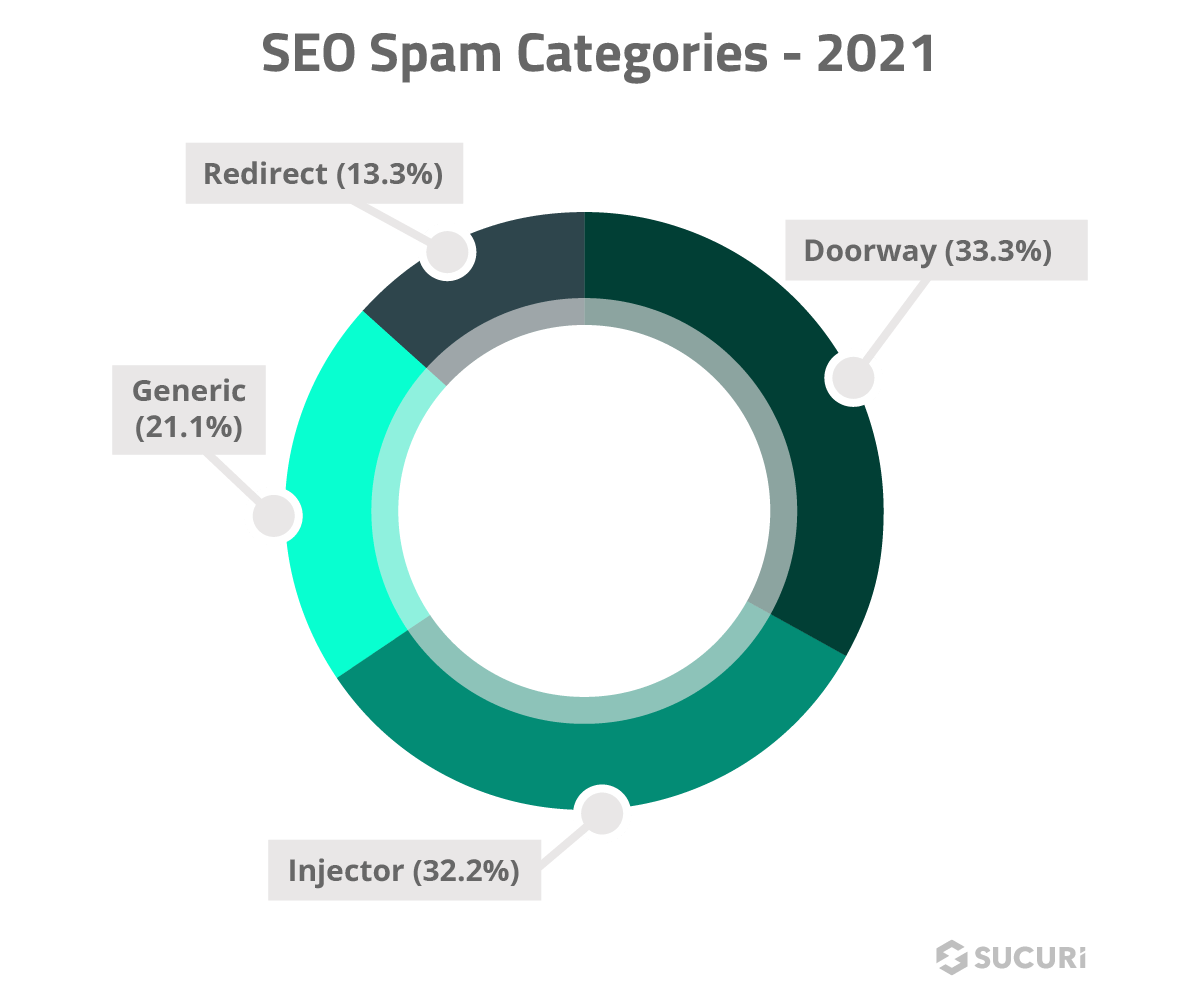

Kluczowe statystyki:

- 32,2% infekcji spamowych SEO dotyczy wstrzykiwaczy spamu, które zaśmiecają zaatakowane środowisko ukrytymi odsyłaczami spamowymi w celach SEO.

- Inne typy publikują mnóstwo blogów w celach SEO, zwykle na tematy spamerskie.

- 28% infekcji spamem SEO dotyczy farmaceutyków (Viagra, Cialis itp.)

- 22% było związanych z japońskim spamem SEO (kampanie te zanieczyszczają wyniki wyszukiwania w witrynie ofiary podróbkami projektantów i pojawiają się w SERP w języku japońskim).

- Kampanie przekierowujące najczęściej wskazują na domeny najwyższego poziomu .ga i .ta

Źródła: Sucuri 1

Luki w zabezpieczeniach WordPress

Następnie przyjrzyjmy się niektórym statystykom WordPress, które mówią nam więcej o lukach w zabezpieczeniach, które najczęściej wykorzystują hakerzy.

Jaka jest największa luka w zabezpieczeniach WordPressa?

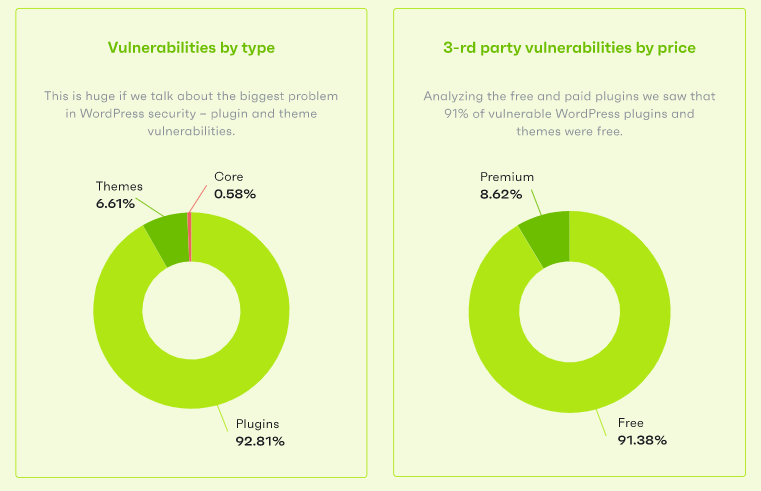

Motywy i wtyczki to największe luki w zabezpieczeniach WordPressa. 99,42% wszystkich luk w zabezpieczeniach ekosystemu WordPress pochodziło z tych komponentów w 2021 r. To wzrost z 96,22% w 2020 r.

Aby to rozbić nieco dalej, 92,81% luk pochodzi z wtyczek, a 6,61% z motywów.

Wśród podatnych na ataki wtyczek WordPress 91,38% stanowiły bezpłatne wtyczki dostępne za pośrednictwem repozytorium WordPress.org, a tylko 8,62% to wtyczki premium sprzedawane za pośrednictwem zewnętrznych rynków, takich jak Envato.

Kluczowe statystyki:

- 42% witryn WordPress ma zainstalowany co najmniej jeden wrażliwy komponent.

- Co ciekawe, tylko 0,58% luk w zabezpieczeniach wykrytych przez Patchstack pochodziło z podstawowego oprogramowania WordPress.

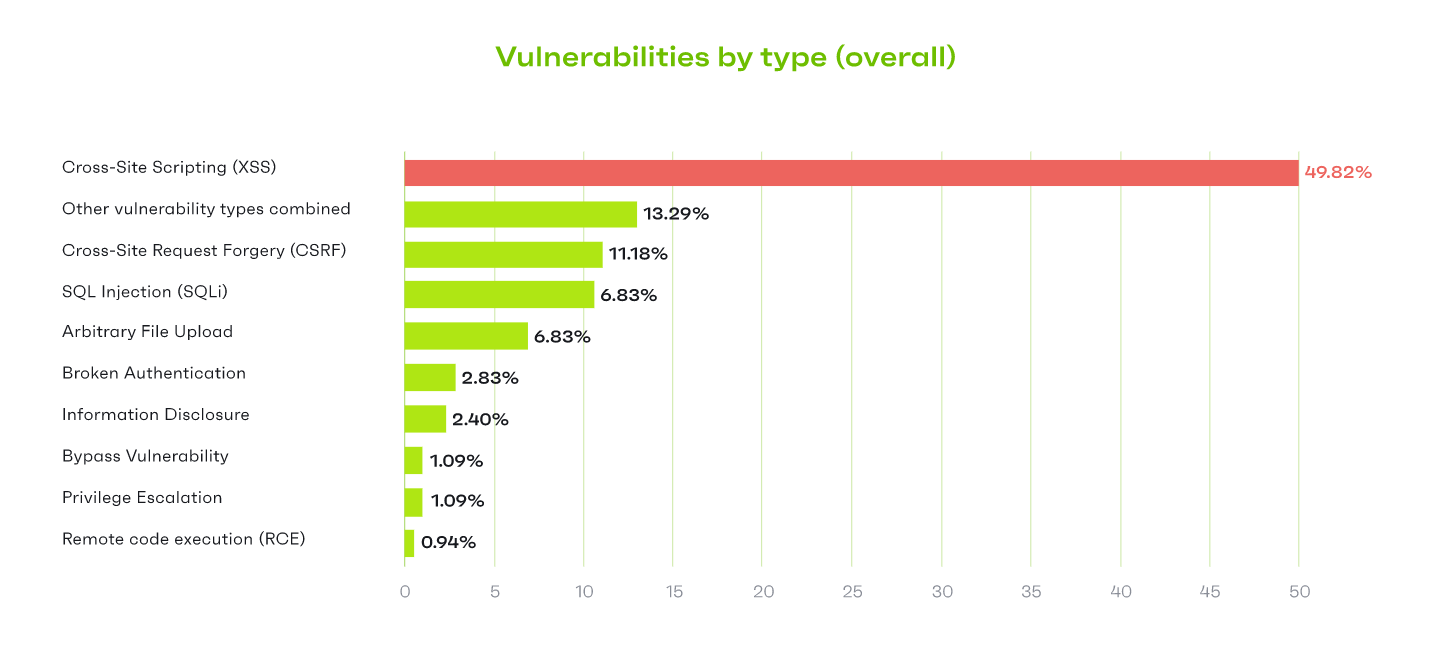

Najczęstsze luki w WordPress według typu

Luki w zabezpieczeniach cross-site scripting (CSS) stanowią prawie połowę (~50%) wszystkich luk dodanych do bazy danych Patchstack w 2021 roku. To wzrost z 36% w 2020 roku.

Inne typowe luki w bazie danych to:

- Inne typy podatności łącznie – 13,3%

- Cross-site Request Forgery (CSRF) – 11,2%

- Wstrzykiwanie SQL (SQLi) – 6,8%

- Przesyłanie plików arbitralnych – 6,8%

- Zepsute uwierzytelnianie – 2,8%

- Ujawnianie informacji – 2,4%

- Podatność na obejście – 1,1%

- Eskalacja przywilejów – 1,1%

- Zdalne wykonanie kodu (RCE) – 0,9%

Najczęstsze luki w zabezpieczeniach WordPress według stopnia ważności

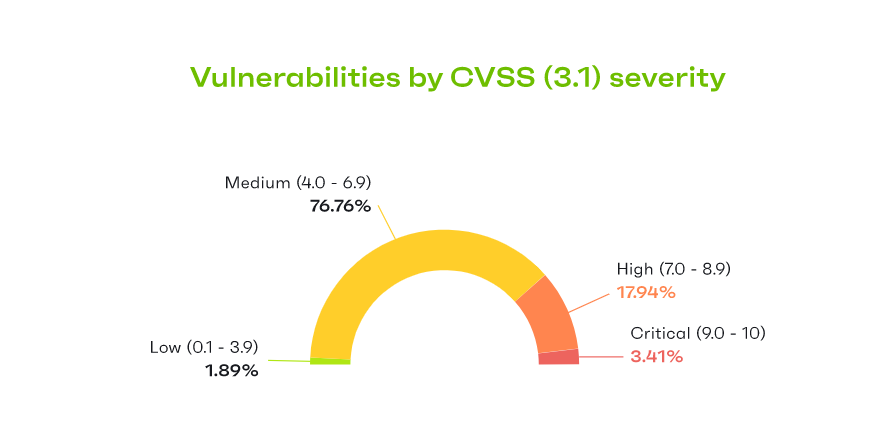

Patchstack klasyfikuje każdą lukę w swojej bazie danych zgodnie z jej wagą. Wykorzystuje w tym celu system CVSS (Common Vulnerability Scoring System), który przypisuje każdej luce wartość liczbową od 0 do 10 w zależności od jej wagi.

Większość luk w WordPressie zidentyfikowanych przez Patchstack w zeszłym roku uzyskała wynik CVSS od 4 do 6,9, co czyni je „Średnim” poziomem ważności.

- 3,4% zidentyfikowanych podatności to Krytyczne nasilenie (9-10 punktów CVSS)

- 17,9% zidentyfikowanych podatności miało wysoki stopień ciężkości (7-8,9 punktacja CVSS)

- 76,8% zidentyfikowanych podatności miało średni stopień ciężkości (4-6,9 punktacja CVSS)

- 1,9% zidentyfikowanych podatności miało niski stopień nasilenia (0,1-3,9 punktacja CVSS)

Najczęściej atakowane luki

Cztery najczęściej atakowane luki w bazie danych Patchstack to:

- OptinMonster (wersja 2.7.4 i wcześniejsze) — niechroniony REST-API do ujawniania poufnych informacji i nieautoryzowany dostęp do API

- Możliwości PublishPress (wersja 2.3 i wcześniejsze) — zmiana nieuwierzytelnionych ustawień

- Booster dla WooCommerce (wersja 5.4.3 i wcześniejsze) – Bypass uwierzytelniania

- Image Hover Effects Ultimate (wersja 9.6.1 i wcześniejsze) – aktualizacja nieuwierzytelnionych arbitralnych opcji

Źródło: Sucuri 1 , Patchstack

Statystyki hakowania wtyczek WordPress

Jak wspomnieliśmy wcześniej, wtyczki WordPress są najczęstszym źródłem luk w zabezpieczeniach, które umożliwiają hakerom infiltrację lub złamanie zabezpieczeń Twojej witryny. Następnie przyjrzymy się niektórym statystykom hakerskim WordPress, które odnoszą się do wtyczek WordPress.

Jeśli jeszcze tego nie wiesz, wtyczki to małe aplikacje innych firm, które możesz zainstalować i aktywować w swojej witrynie WordPress, aby rozszerzyć jej funkcjonalność.

Ile jest luk w zabezpieczeniach wtyczki WordPress?

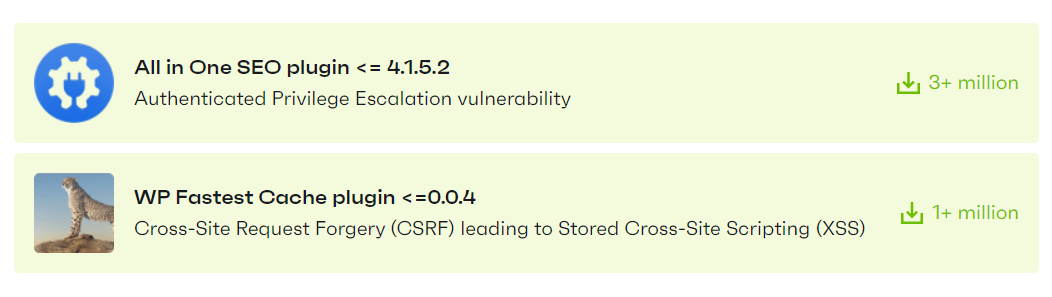

W 2021 r. we wtyczkach WordPress znaleziono 35 krytycznych luk w zabezpieczeniach. Niepokojące jest to, że dwie z nich znajdowały się we wtyczkach, które miały ponad milion instalacji: All in One SEO i WP Fastest Cache.

Dobrą wiadomością jest to, że obie powyższe luki zostały szybko załatane przez twórców wtyczek. Jednak 29% całkowitej liczby wtyczek do WordPressa, w których stwierdzono krytyczne luki w zabezpieczeniach, nie otrzymało poprawki.

Jakie są najbardziej wrażliwe wtyczki WordPress?

Contact Form 7 był najczęściej identyfikowaną podatną wtyczką WordPress. Został znaleziony w 36,3% wszystkich zainfekowanych stron internetowych w momencie infekcji.

Należy jednak zaznaczyć, że niekoniecznie oznacza to, że Contact Form 7 był wektorem ataku, który hakerzy wykorzystali w tych przypadkach, tylko że przyczynił się do ogólnego niezabezpieczonego środowiska.

TimThumb był drugą najczęściej identyfikowaną podatną na ataki wtyczką WordPress w momencie infekcji i został znaleziony w 8,2% wszystkich zainfekowanych stron internetowych. Jest to szczególnie zaskakujące, biorąc pod uwagę, że luka TimThumb ma ponad dekadę.

Top 10 zidentyfikowanych podatnych wtyczek WordPress:

| Najważniejsze podatne komponenty WordPress | Odsetek |

|---|---|

| 1. Formularz kontaktowy 7 | 36,3% |

| 2. TimThumb (skrypt zmiany rozmiaru obrazu używany przez motywy i wtyczki) | 8,2% |

| 3. WooCommerce | 7,8% |

| 4. Formy ninja | 6,1% |

| 5. Yoast SEO | 3,7% |

| 6. Elementor | 3,7% |

| 7. Biblioteka Freemiusa | 3,7% |

| 8. Kreator stron | 2,7% |

| 9. Menedżer plików | 2,5% |

| 10. Blok WooCommerce | 2,5% |

Ile wtyczek WordPress powinieneś mieć?

Najlepsze praktyki sugerują, że właściciele i administratorzy witryn powinni mieć jak najmniej wtyczek do WordPressa. Im mniej masz wtyczek, tym mniejsze ryzyko napotkania luki.

Przeciętna witryna WordPress ma zainstalowanych 18 różnych wtyczek i motywów. To o 5 mniej niż w zeszłym roku i na pierwszy rzut oka wydaje się, że jest to ruch w dobrym kierunku.

Jednak więcej z tych wtyczek i motywów okazało się w tym roku przestarzałych w porównaniu z rokiem ubiegłym. Średnio 6 z 18 wtyczek zainstalowanych na stronach internetowych było nieaktualnych, w porównaniu do zaledwie 4 z 23 w zeszłym roku.

Jaka jest najpopularniejsza wtyczka bezpieczeństwa WordPress?

Jetpack to najpopularniejsza wtyczka bezpieczeństwa WordPress w katalogu wtyczek WordPress, z ponad 5 milionami pobrań. Jednak jest dyskusyjne, czy Jetpack można zaklasyfikować jako prawdziwą wtyczkę bezpieczeństwa.

Chociaż zawiera funkcje bezpieczeństwa, takie jak 2FA, wykrywanie złośliwego oprogramowania i ochrona przed Brute Force, zawiera również inne funkcje, takie jak optymalizacja prędkości, narzędzia analityczne i projektowe. To sprawia, że jest to bardziej uniwersalna wtyczka niż wtyczka bezpieczeństwa.

Jeśli chodzi o dedykowane wtyczki zabezpieczające, Wordfence jest najpopularniejszym, z 4 milionami pobrań w bazie danych wtyczek WordPress.

Luki w motywach WordPress

12,4% luk w motywach WordPress zidentyfikowanych przez Patchstack miało krytyczny wynik CVSS (9,0 – 10,0). Co niepokojące, 10 motywów miało zagrożenie bezpieczeństwa CVSS 10.0, które zagraża całej witrynie użytkownika poprzez nieuwierzytelnione, arbitralne przesyłanie plików i usuwanie opcji.

Źródła : Patchstack, WordPress 1 , WordPress 2

Jak możesz chronić swoją witrynę WordPress przed włamaniem?

Możesz chronić swoją witrynę WordPress przed włamaniem, ograniczając korzystanie z wtyczek i motywów, upewniając się, że często aktualizujesz całe oprogramowanie i łatasz zidentyfikowane luki w zabezpieczeniach, a także poprzez wzmacnianie WordPressa.

Oto kilka statystyk, które ujawniają więcej o zwiększaniu bezpieczeństwa Twojej witryny WordPress.

Najczęstsze zalecenia dotyczące utwardzania WordPress

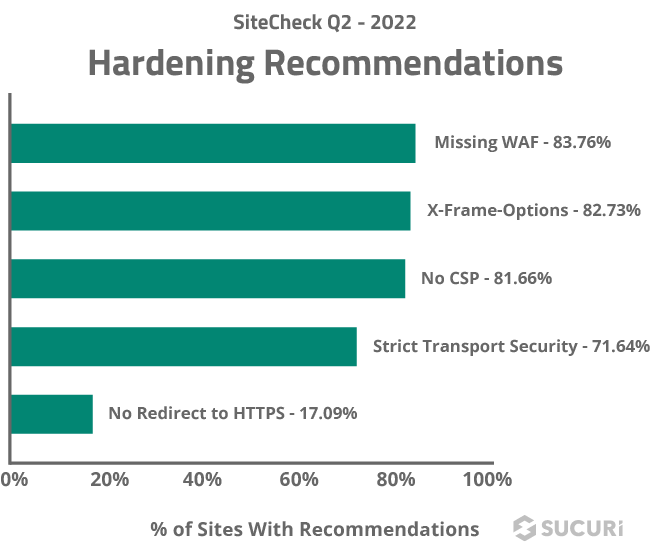

Według danych Sucuri, ponad 84% stron internetowych nie posiadało zapory sieciowej (WAF), co czyni ją najczęstszą rekomendacją hartowania WordPressa.

WAF pomagają wirtualnie łatać znane luki w zabezpieczeniach i chronić witrynę przed atakami DDoS, spamem w komentarzach i złymi botami.

Stwierdzono również, że 83% witryn nie zawiera opcji X-Frame-Options — nagłówka zabezpieczającego, który pomaga poprawić bezpieczeństwo, chroniąc przed atakami typu clickjacking i uniemożliwiając hakerom osadzenie Twojej witryny w innej za pomocą elementu iframe. To sprawia, że X-Frame-Options jest drugim najczęstszym zaleceniem hartowania.

5 najczęstszych zaleceń dotyczących hartowania wykrytych przez Sucuri:

- Brakujący WAF – 84%

- Opcje X-Frame – 83%

- Bez CSP – 82%

- Ścisłe bezpieczeństwo transportu – 72%

- Brak przekierowania na HTTPS – 17%

W jaki sposób administratorzy witryn chronią swoje witryny?

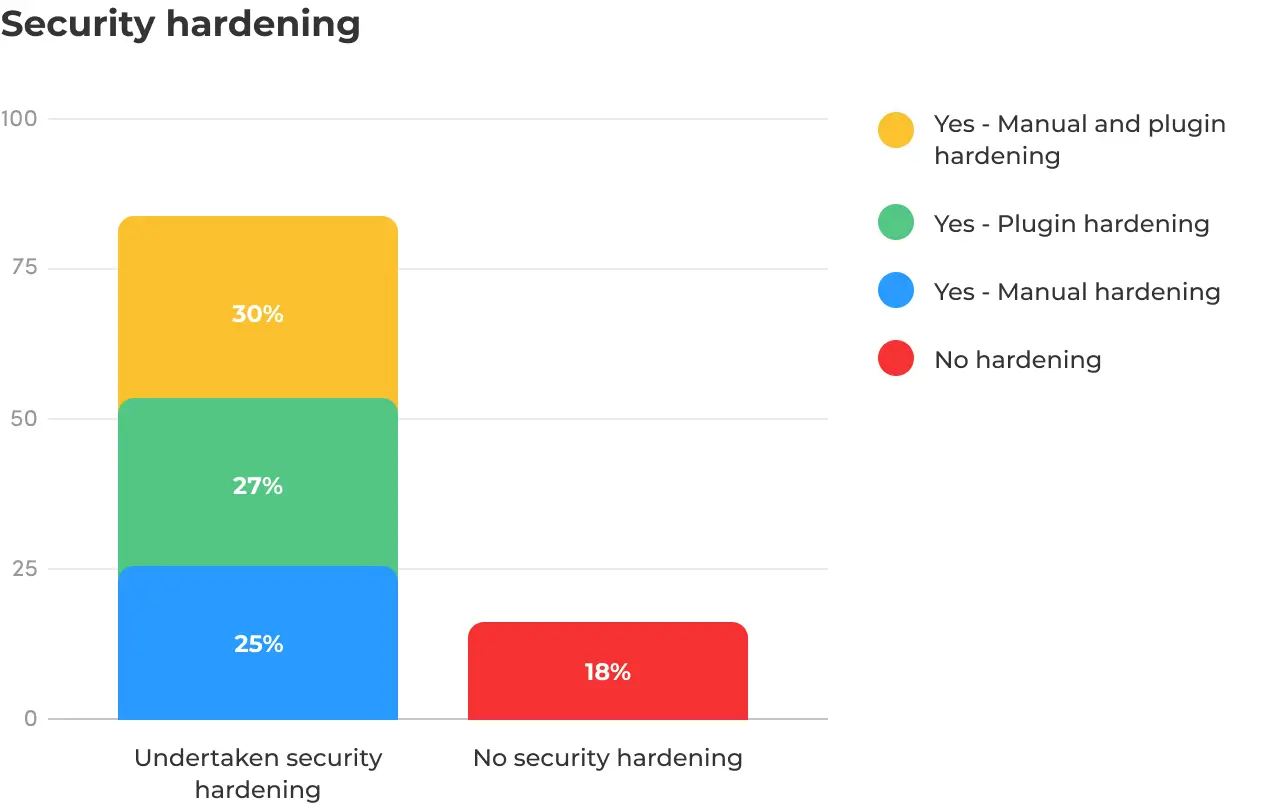

Według ankiety przeprowadzonej wśród administratorów i właścicieli witryn, 82% podjęło się wzmacniania zabezpieczeń, praktyki polegającej na podjęciu kroków w celu utrudnienia hakowania witryny WordPress.

Spośród nich 27% użyło wtyczki, aby wzmocnić swoją witrynę, 25% podjęło ręczne utwardzanie, a 30% wykonało kombinację obu. Tylko 18% w ogóle nie hartowało.

Kluczowe statystyki:

- 81% ankietowanych administratorów WordPressa ma zainstalowaną co najmniej jedną wtyczkę zapory sieciowej

- 64% ankietowanych administratorów WordPressa używa 2FA (uwierzytelniania dwuskładnikowego), podczas gdy 36% nie

- 65% ankietowanych administratorów WordPressa korzysta z wtyczek do dziennika aktywności.

- 96% ankietowanych administratorów WordPressa i właścicieli stron internetowych uważa bezpieczeństwo WordPressa za bardzo ważne. A 4% uważa to za nieco ważne

- 43% administratorów spędza 1-3 godziny miesięcznie na zabezpieczeniach WordPress

- 35% administratorów spędza ponad 3 godziny miesięcznie na zabezpieczeniach WordPress

- 22% administratorów spędza mniej niż godzinę na zabezpieczeniach WordPressa.

W jaki sposób profesjonaliści sieci Web zabezpieczają witryny swoich klientów?

Według niedawnej ankiety prawie połowa wszystkich profesjonalistów internetowych, którzy pracują z klientami, polega na wysokiej jakości wtyczkach zabezpieczających w celu zabezpieczenia witryn swoich klientów:

Najlepsze metody stosowane przez specjalistów internetowych do zabezpieczania witryn klientów:

- 45,6% płaci za wtyczki zabezpieczające premium

- 42,4% korzysta z darmowych wtyczek zabezpieczających

- 31,2% płaci profesjonalnemu dostawcy ochrony

- 28,8% zajmuje się kwestiami bezpieczeństwa we własnym zakresie

- 24,8% kieruje swoich klientów do profesjonalnego dostawcy ochrony

- 10,4% korzysta z innych metod

- 6,4% mówi swoim klientom, aby korzystali z darmowych wtyczek

- 5,6% nie ma planu na bezpieczeństwo witryny

Najważniejsze zadania, jakie wykonują specjaliści od bezpieczeństwa w sieci

Aktualizowanie WordPressa (lub innego systemu CMS, z którego korzysta klient) i wtyczek jest najczęstszym zadaniem bezpieczeństwa wykonywanym przez specjalistów internetowych, a trzy czwarte wszystkich respondentów ankiety twierdzi, że jest to coś, co robią.

Najważniejsze zadania wykonywane przez specjalistów ds. bezpieczeństwa sieci dla swoich klientów:

- 75% aktualizacji CMS i wtyczek

- 67% kopii zapasowych witryn

- 57% instaluje certyfikaty SSL

- 56% monitoruje lub skanuje strony internetowe w poszukiwaniu złośliwego oprogramowania

- 38% naprawia strony związane z kwestiami bezpieczeństwa

- 34% luk w łatach

Jak często powinieneś aktualizować swoją witrynę WordPress?

Jak wspomnieliśmy wcześniej, aktualizowanie witryny WordPress jest niezwykle ważne z punktu widzenia bezpieczeństwa.

Większość menedżerów witryn aktualizuje swoją witrynę co tydzień (35%), ale 20% przeprowadza aktualizacje codziennie, a 18% robi to co miesiąc. 21% menedżerów witryn ma skonfigurowane jakieś automatyczne aktualizacje, więc nie muszą tego robić ręcznie.

Kluczowe statystyki:

- 52% ankietowanych właścicieli i administratorów WP ma włączone automatyczne aktualizacje oprogramowania, wtyczek i motywów WP.

- 25% zawsze najpierw testuje aktualizacje w środowisku testowym lub pomostowym

- 32% czasami testuje aktualizacje

- 17% nigdy nie testuje aktualizacji

- 26% testuje tylko główne aktualizacje

Źródła: Sucuri 2 , Sucuri 3 , WP White Security

Koszty hackowania WordPress

Zhakowanie może kosztować firmy małą fortunę. Profesjonalne usunięcie złośliwego oprogramowania kosztuje średnio 613 USD, ale odzyskanie danych po poważnym wycieku danych może kosztować tysiące, a nawet miliony dolarów więcej.

Oprócz kosztów pieniężnych, hakowanie WordPressa może również pośrednio wpływać na koszty finansowe firm, wpływając na przychody i niszcząc reputację marki.

Ile kosztuje naprawa zhakowanej witryny WordPress?

Średni koszt usunięcia złośliwego oprogramowania WordPress wynosi 613 USD, ale może się znacznie różnić w zależności od przypadku. Indywidualnie ceny wahały się od 50 dolarów aż do 4800 dolarów.

Dla porównania, płacenie za bezpieczeństwo witryny w celu ochrony witryny przed złośliwym oprogramowaniem kosztuje średnio zaledwie 8 USD za witrynę miesięcznie, co czyni ją oczywistym dla większości właścicieli witryn.

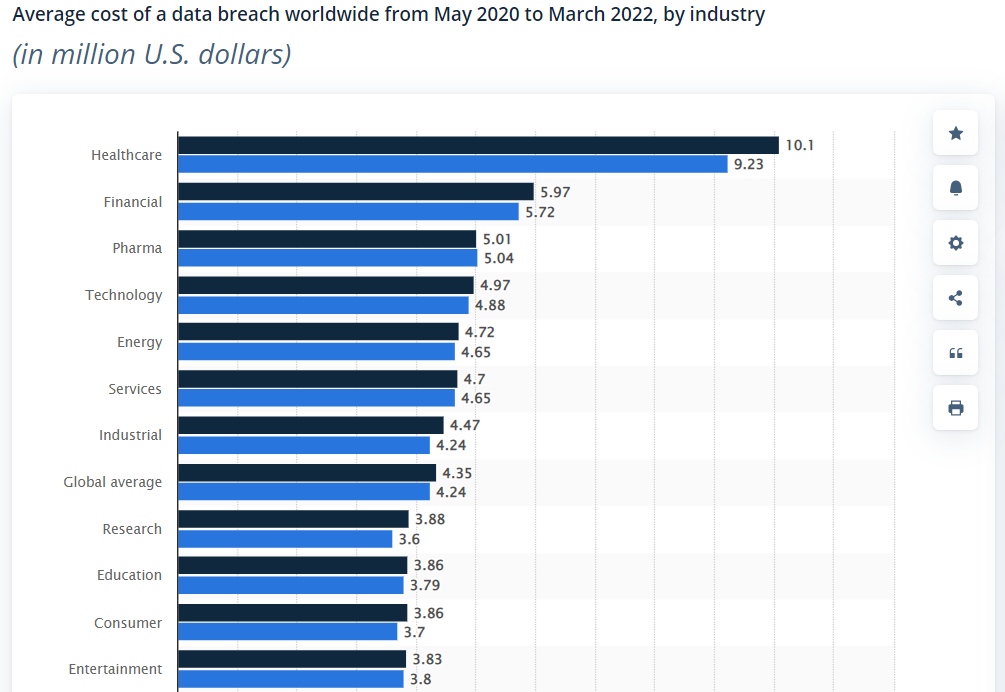

Ile naruszenia danych kosztują firmy?

Hakowanie jest odpowiedzialne za 45% naruszeń danych na całym świecie. Średni koszt naruszenia danych wynosi średnio 3,86 miliona dolarów. Ale oczywiście zależy to od wielkości organizacji, branży itp.

Jakie są największe skutki hakowania WordPress?

Według ankietowanych specjalistów internetowych, największy wpływ włamania na biznes klienta to strata czasu (59,2%). Inne negatywne skutki obejmują:

- Utrata przychodów – 27,2%

- Utrata zaufania klientów – 26,4%

- Utrata reputacji marki – 25,6%

- Bez zakłóceń – 17,6%

Źródła: Patchstack, Statista, Sucuri 3

Jaka jest najbezpieczniejsza wersja WordPressa?

Najbezpieczniejszą wersją WordPressa jest zawsze najnowsza wersja. W chwili pisania tego tekstu jest to WordPress 6.0.2.

Jak często WordPress wydaje aktualizacje zabezpieczeń?

WordPress zazwyczaj co roku wydaje kilka aktualizacji zabezpieczeń i konserwacji. W 2021 było ich 4. Najnowszym wydaniem bezpieczeństwa (w momencie pisania tego tekstu) był WordPress 6.0.2, który naprawił trzy błędy bezpieczeństwa: lukę XSS, problem ucieczki danych wyjściowych i możliwy wstrzyknięcie SQL.

Czy stare wersje WordPressa można łatwo zhakować?

Tylko 50,3% witryn WordPress zostało zainfekowanych jako nieaktualne, co sugeruje, że uruchomienie nieaktualnej wersji oprogramowania WordPress tylko w przybliżeniu koreluje z infekcją. Niemniej jednak najlepsze praktyki sugerują, że zawsze powinieneś używać najnowszej wersji WordPressa, aby zminimalizować ryzyko włamania.

Źródła: Sucuri 1 , WordPress 3

Końcowe przemyślenia

To kończy nasze podsumowanie najważniejszych statystyk dotyczących włamań do WordPressa w 2022 roku. Mamy nadzieję, że te dane okazały się przydatne!

Jeśli chcesz dowiedzieć się jeszcze więcej o WordPressie, zapoznaj się z naszym podsumowaniem statystyk WordPressa.

Możesz również dowiedzieć się więcej o tym, jak chronić swoją witrynę przed hakerami, czytając nasz szczegółowy przewodnik na temat poprawy bezpieczeństwa WordPress w 2022 roku.

Powodzenia!

Daj nam znać, jeśli podoba Ci się post.